Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makale, bu hizmetin tüm izleme başvuru bilgilerini içerir.

Azure Güvenlik Duvarı için toplayabileceğiniz veriler ve bu verilerin nasıl kullanılacağı hakkında ayrıntılı bilgi için bkz. İzleme Azure Güvenlik Duvarı.

Ölçümler

Bu bölümde, bu hizmet için otomatik olarak toplanan tüm platform ölçümleri listelenir. Bu ölçümler, Azure İzleyici'de desteklenen tüm platform ölçümlerinin genel listesinin de bir parçasıdır.

Ölçüm saklama hakkında bilgi için bkz . Azure İzleyici Ölçümlerine genel bakış.

Microsoft.Network/azureFirewalls için desteklenen ölçümler

Aşağıdaki tabloda Microsoft.Network/azureFirewalls kaynak türü için kullanılabilen ölçümler listelanmaktadır.

- Tüm sütunlar her tabloda mevcut olmayabilir.

- Bazı sütunlar sayfanın görüntüleme alanının dışında olabilir. Kullanılabilir tüm sütunları görüntülemek için Tabloyu genişlet'i seçin.

Tablo başlıkları

- Kategori - Ölçüm grubu veya sınıflandırma.

- Ölçüm - Azure portalında göründüğü şekilde ölçüm görünen adı.

- REST API'deki ad - REST API'de bahsedilen ölçüm adı.

- Birim - Ölçü birimi.

- Toplama - Varsayılan toplama türü. Geçerli değerler: Ortalama (Ortalama), Minimum (Min), Maksimum (Maksimum), Toplam (Toplam), Sayı.

- - Ölçüm için kullanılabilen Boyutlar Boyutları.

-

Ölçümün örneklendiği Zaman Dilimleri - Aralıkları. Örneğin,

PT1Mölçümün dakikada bir, 30 dakikada bir,PT30MPT1Hsaatte bir vb. örneklendiğini gösterir. - DS Dışarı Aktarma- Ölçümün tanılama ayarları aracılığıyla Azure İzleyici Günlüklerine aktarılıp aktarılmayacağı. Ölçümleri dışarı aktarma hakkında bilgi için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

| Ölçü birimi | REST API'de ad | Birim | Toplama | Boyutlar | Zaman Dilimleri | DS Dışarı Aktarma |

|---|---|---|---|---|---|---|

|

Uygulama kuralları isabet sayısı Uygulama kurallarının isabet sayısı |

ApplicationRuleHit |

Sayı | Toplam (Toplam) |

Status, Reason, Protocol |

PT1M | Evet |

|

İşlenen veriler Bu güvenlik duvarı tarafından işlenen toplam veri miktarı |

DataProcessed |

Bayt | Toplam (Toplam) | <hiçbiri> | PT1M | Evet |

|

Güvenlik duvarı sistem durumu Bu güvenlik duvarının genel durumunu gösterir |

FirewallHealth |

Yüzde | Ortalama |

Status, Reason |

PT1M | Evet |

|

Gecikme Yoklaması (Önizleme) Güvenlik Duvarı'nın gecikme süresi araştırması tarafından ölçülen ortalama gecikme süresi tahmini |

FirewallLatencyPng |

Milisaniye | Ortalama | <hiçbiri> | PT1M | Evet |

|

Ağ kuralları isabet sayısı Ağ kurallarının isabet sayısı |

NetworkRuleHit |

Sayı | Toplam (Toplam) |

Status, Reason |

PT1M | Evet |

|

Gözlemlenen Kapasite Birimleri Azure Güvenlik Duvarı için bildirilen kapasite birimi sayısı |

ObservedCapacity |

Belirtilmemiş | Ortalama, Minimum, Maksimum | <hiçbiri> | PT1M | Evet |

|

SNAT bağlantı noktası kullanımı Şu anda kullanımda olan giden SNAT bağlantı noktalarının yüzdesi |

SNATPortUtilization |

Yüzde | Ortalama, Maksimum | Protocol |

PT1M | Evet |

|

İşlem hızı Bu güvenlik duvarı tarafından işlenen aktarım hızı |

Throughput |

saniyede bit sayısı | Ortalama | <hiçbiri> | PT1M | Hayır |

Gözlemlenen kapasite

Gözlemlenen Kapasite ölçümü, güvenlik duvarınızın uygulamada nasıl ölçeklendiriliyor olduğunu anlamak için birincil araçtır.

Gözlemlenen Kapasiteyi kullanmak için en iyi yöntemler

- Ön hazırlık kurulumunuzu doğrulayın: Güvenlik duvarınızın tanımladığınız minCapacity değerini tutarlı bir şekilde koruduğunu onaylayın.

- Gerçek zamanlı ölçeklendirme davranışını izleme: Gerçek zamanlı kapasite birimlerini görmek için Ortalama toplamayı kullanın.

- Gelecekteki ihtiyaçları tahmin edin: Kapasite planlamanızı geliştirmek için geçmiş Gözlemlenen Kapasite'yi trafik eğilimleriyle (örneğin aylık ani artışlar veya mevsimsel olaylar) birleştirin.

- Proaktif uyarılar ayarlayın: Gözlemlenen Kapasite eşiklerinde Azure İzleyici uyarılarını yapılandırın (örneğin, ölçeklendirme 80% maxCapacity değerini aştığında uyarı).

- Performans ölçümleriyle bağıntı: Ölçeklendirmenin talebe uygun olup olmadığını tanılamak için Gözlemlenen Kapasiteyi Aktarım Hızı, Gecikme Yoklaması ve SNAT Bağlantı Noktası Kullanımı ile eşleştirin.

Güvenlik duvarı sistem durumu

Yukarıdaki tabloda Güvenlik duvarı sistem durumu ölçümü iki boyuta sahiptir:

- Durum: Olası değerler sağlıklı, düzeyi düşürülmüş, iyi durumda değil.

- Neden: Güvenlik duvarının ilgili durumunun nedenini belirtir.

SNAT bağlantı noktaları %95'ten fazla kullanılıyorsa tükenmiş kabul edilir ve durum=Düzeyi düşürülmüş ve reason=SNAT bağlantı noktası ile sistem durumu %50 olur. Güvenlik duvarı trafiği işlemeye devam eder ve mevcut bağlantılar etkilenmez. Ancak, yeni bağlantılar aralıklı olarak kurulamayabilir.

SNAT bağlantı noktalarının kullanım oranı %95'ten daha az olduğunda güvenlik duvarının iyi durumda olduğu kabul edilir ve durum %100 olarak gösterilir.

SNAT bağlantı noktası kullanımı bildirilmezse sistem durumu %0 olarak gösterilir.

SNAT bağlantı noktası kullanımı

SNAT bağlantı noktası kullanım ölçümü için, güvenlik duvarınıza daha fazla genel IP adresi eklediğinizde, SNAT bağlantı noktası kullanımını azaltarak daha fazla SNAT bağlantı noktası kullanılabilir. Ayrıca, güvenlik duvarının ölçeği farklı nedenlerle (cpu veya aktarım hızı gibi) genişletildiğinde daha fazla SNAT bağlantı noktası da kullanılabilir hale gelir.

SNAT bağlantı noktası kullanımının belirli bir yüzdesi, hizmetin ölçeği genişletildiği için herhangi bir genel IP adresi eklemeden kapanabilir. Güvenlik duvarınızda kullanılabilir bağlantı noktalarını artırmak için kullanılabilir genel IP adreslerinin sayısını doğrudan denetleyebilirsiniz. Ancak, güvenlik duvarı ölçeklendirmesini doğrudan denetleyemezsiniz.

Güvenlik duvarınız SNAT bağlantı noktası tükenmesi ile çalışıyorsa en az beş genel IP adresi eklemeniz gerekir. Bu, kullanılabilir SNAT bağlantı noktası sayısını artırır. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı özellikleri.

AZFW Gecikme Yoklaması

AZFW Gecikme Yoklaması ölçümü, Azure Güvenlik Duvarı'nın genel veya ortalama gecikme süresini milisaniye cinsinden ölçer. Yöneticiler bu ölçümü aşağıdaki amaçlarla kullanabilir:

- Azure Güvenlik Duvarı'nın ağda gecikmeye neden olup olmadığını tanılama

- BT ekiplerinin proaktif olarak etkileşim kurabilmesi için gecikme süresi veya performans sorunlarını izleme ve uyarı alma

- Azure Güvenlik Duvarı'nda yüksek CPU kullanımı, yüksek aktarım hızı veya ağ sorunları gibi yüksek gecikme süresine neden olabilecek çeşitli faktörleri belirleme

AZFW Gecikme Yoklaması ölçüm ölçümleri

- Önlem -ler: Azure platformundaki Azure Güvenlik Duvarı'nın gecikme süresi

- Ölçülmez: Ağ yolunun tamamı için uçtan uca gecikme süresi. Ölçüm, Azure Güvenlik Duvarı'nın ağa tanıtdığı gecikme süresi yerine güvenlik duvarının içindeki performansı yansıtır

- Hata raporlama: Gecikme ölçümü düzgün çalışmıyorsa ölçüm panosunda yoklama hatası veya kesinti olduğunu gösteren 0 değerini bildirir

Gecikme süresini etkileyen faktörler

Güvenlik duvarı gecikme süresini çeşitli faktörler etkileyebilir:

- Yüksek CPU kullanımı

- Yüksek aktarım hızı veya trafik yükü

- Azure platformundaki ağ sorunları

Gecikme yoklamaları: ICMP'den TCP'ye

Gecikme yoklaması şu anda Microsoft'un ICMP'yi (İnternet Denetim İletisi Protokolü) temel alan Ping Mesh teknolojisini kullanmaktadır. ICMP, ping istekleri gibi hızlı sistem durumu denetimleri için uygundur, ancak genellikle TCP'yi temel alan gerçek dünya uygulama trafiğini doğru şekilde temsil etmeyebilir. Ancak ICMP yoklamaları, Azure platformunda farklı önceliklere sahip olur ve bu da SKU'lar arasında değişime neden olabilir. Bu tutarsızlıkları azaltmak için Azure Güvenlik Duvarı TCP tabanlı yoklamalara geçiş yapmayı planlayın.

Önemli noktalar:

- Gecikme süresi artışları: ICMP yoklamaları ile aralıklı ani artışlar normaldir ve konak ağının standart davranışının bir parçasıdır. Bu ani artışları, kalıcı olmadığı sürece güvenlik duvarı sorunları olarak yanlış yorumlamayın.

- Ortalama gecikme süresi: Azure Güvenlik Duvarı gecikme süresi, Güvenlik Duvarı SKU'su ve dağıtım boyutuna bağlı olarak ortalama olarak 1 ms ile 10 ms arasında değişir.

Gecikme süresini izlemek için en iyi yöntemler

Temel ayarlama: Normal veya yoğun kullanım sırasında doğru karşılaştırmalar için hafif trafik koşullarında bir gecikme süresi temeli oluşturun.

Uyarı

Temelinizi oluştururken, son altyapı değişiklikleri nedeniyle zaman zaman ölçümlerde ani artışlar olmasını bekleyebilirsiniz. Bu geçici ani artışlar normaldir ve gerçek sorunlardan değil ölçüm raporlama düzeltmelerinden kaynaklanır. Yalnızca ani artışlar zaman içinde devam ederse bir destek isteği gönderin.

Desenleri izleme: Normal işlemlerin bir parçası olarak zaman zaman gecikme ani artışları bekleyebilirsiniz. Yüksek gecikme süresi bu normal varyasyonların ötesinde devam ederse, araştırma gerektiren daha derin bir soruna işaret edebilir.

Önerilen gecikme süresi eşiği: Önerilen bir kılavuz, gecikme süresinin taban çizgisinin 3 katını aşmaması gerektiğidir. Bu eşik aşılırsa daha fazla araştırma yapmanız önerilir.

Kural sınırını denetleyin: Ağ kurallarının 20.000 kural sınırı içinde olduğundan emin olun. Bu sınırın aşılması performansı etkileyebilir.

Yeni uygulama ekleme: Önemli yük ekleyebilecek veya gecikme sorunlarına neden olabilecek yeni eklenen uygulamaları denetleyin.

Destek isteği: Beklenen davranışla uyumlu olmayan sürekli gecikme süresi düşüşü gözlemlerseniz, daha fazla yardım için bir destek bileti oluşturmayı göz önünde bulundurun.

Ölçüm boyutları

Ölçüm boyutlarının ne olduğu hakkında bilgi için bkz . Çok boyutlu ölçümler.

Bu hizmet, ölçümleriyle ilişkilendirilmiş aşağıdaki boyutlara sahiptir.

- Protokol

- Nedeni

- Durum

Kaynak günlükleri

Bu bölümde, bu hizmet için toplayabileceğiniz kaynak günlükleri türleri listelenmiştir. bölümü, Azure İzleyici'de desteklenen tüm kaynak günlükleri kategori türleri listesinden çekilir.

Microsoft.Network/azureFirewalls için desteklenen kaynak günlükleri

| Kategori | Kategori görünen adı | Günlük tablosu | Temel günlük planını destekler | Alım zamanı dönüşümlerini destekler | Örnek sorgular | Dışarı aktarma maliyetleri |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

uygulama kuralını Azure Güvenlik Duvarı |

AZFWApplicationRule Tüm Uygulama kuralı günlük kayıt verilerini içerir. Veri düzlemi ve Uygulama kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın özellikleri ile birlikte bir günlük kaydı oluşturur. |

Evet | Evet | Sorgular | Evet |

AZFWApplicationRuleAggregation |

Azure Güvenlik Duvarı Ağ Kuralı Toplama (İlke Analizi) |

AZFWApplicationRuleAggregation Politika Analizi için toplanan Uygulama kural günlük verilerini içerir. |

Evet | Evet | Evet | |

AZFWDnsAdditional |

Azure Güvenlik Duvarı DNS Akışı İzleme Günlüğü |

AZFWDnsFlowTrace İstemci, güvenlik duvarı ve DNS sunucusu arasındaki tüm DNS proxy verilerini içerir. |

Evet | Hayır | Evet | |

AZFWDnsQuery |

DNS sorgusu Azure Güvenlik Duvarı |

AZFWDnsQuery Tüm DNS Proxy olay günlüğü verilerini içerir. |

Evet | Evet | Sorgular | Evet |

AZFWFatFlow |

Azure Güvenlik Duvarı Yağ Akış Günlüğü |

AZFWFatFlow Bu sorgu, Azure Güvenlik Duvarı örnekleri arasında en çok kullanılan akışları döndürür. Günlük, akış bilgilerini, tarih aktarım hızını (megabit/saniye cinsinden) ve akışların kaydedildiği süreyi içerir. Lütfen Top flow günlüğünü etkinleştirmek ve nasıl kaydedildiğine dair ayrıntıları almak için belgeleri takip edin. |

Evet | Evet | Sorgular | Evet |

AZFWFlowTrace |

akış izleme günlüğünü Azure Güvenlik Duvarı |

AZFWFlowTrace Azure Güvenlik Duvarı örneklerinin akış kayıtları. Kayıt, akış bilgilerini, bayrakları ve akışların kaydedildiği zaman aralığını içerir. Akış izleme günlüğünü etkinleştirmek ve nasıl kaydedildiğinden ayrıntılı bilgi almak için lütfen belgeleri izleyin. |

Evet | Evet | Sorgular | Evet |

AZFWFqdnResolveFailure |

Azure Güvenlik Duvarı FQDN Çözümleme Hatası | Hayır | Hayır | Evet | ||

AZFWIdpsSignature |

IDPS İmzası Azure Güvenlik Duvarı |

AZFWIdpsSignature Bir veya daha fazla IDPS imzasıyla eşleşen tüm veri düzlemi paketlerini içerir. |

Evet | Evet | Sorgular | Evet |

AZFWNatRule |

Azure Güvenlik Duvarı Nat Kuralı |

AZFWNatRule Tüm DNAT (Hedef Ağ Adresi Çevirisi) olay günlüğü verilerini içerir. Veri düzlemi ile DNAT kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın öznitelikleriyle bir günlük girişi oluşturur. |

Evet | Evet | Sorgular | Evet |

AZFWNatRuleAggregation |

Azure Güvenlik Duvarı Nat Kuralı Toplama (İlke Analizi) |

AZFWNatRuleAggregation Politika Analitiği için toplanan NAT Kuralı günlük verilerini içerir. |

Evet | Evet | Evet | |

AZFWNetworkRule |

ağ kuralını Azure Güvenlik Duvarı |

AZFWNetworkRule Tüm Ağ Kuralları günlük verilerini içerir. Veri düzlemi ile ağ kuralı arasındaki her eşleşme, veri düzlemi paketi ve eşleşen kuralın öznitelikleriyle bir günlük girdisi oluşturur. |

Evet | Evet | Sorgular | Evet |

AZFWNetworkRuleAggregation |

Azure Güvenlik Duvarı Uygulama Kuralı Toplama (İlke Analizi) |

AZFWNetworkRuleAggregation İlke Analizi için ağ kuralı günlüğünün toplanmış verilerini içerir. |

Evet | Evet | Evet | |

AZFWThreatIntel |

Azure Güvenlik Duvarı Tehdit Bilgileri |

AZFWThreatIntel Tüm Tehdit Bilgileri olaylarını içerir. |

Evet | Evet | Sorgular | Evet |

AzureFirewallApplicationRule |

Azure Güvenlik Duvarı Uygulama Kuralı (Eski Azure Tanılama) |

AzureDiagnostics Birden çok Azure kaynağından günlükler. |

Hayır | Hayır | Sorgular | Hayır |

AzureFirewallDnsProxy |

Azure Güvenlik Duvarı DNS Ara Sunucusu (Eski Azure Tanılama) |

AzureDiagnostics Birden çok Azure kaynağından günlükler. |

Hayır | Hayır | Sorgular | Hayır |

AzureFirewallNetworkRule |

Azure Güvenlik Duvarı Ağ Kuralı (Eski Azure Tanılama) |

AzureDiagnostics Birden çok Azure kaynağından günlükler. |

Hayır | Hayır | Sorgular | Hayır |

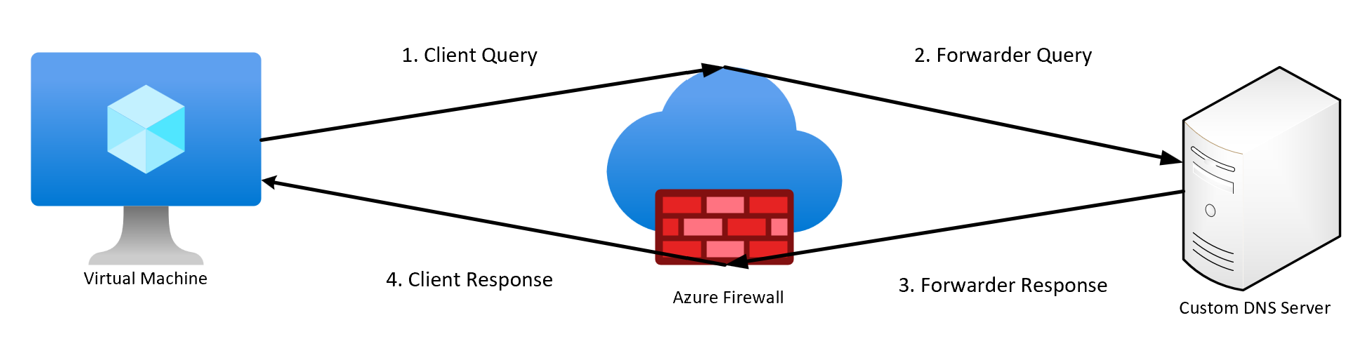

DNS Akışı İzleme Günlükleri

DNS Akış İzleme günlükleri, yöneticilerin çözüm sorunlarını gidermesine ve trafik davranışını doğrulamasına yardımcı olarak DNS etkinliğine daha derin görünürlük sağlar.

Daha önce DNS Proxy günlüğü şu şekilde sınırlıydı:

- AZFWDNSQuery - ilk istemci sorgusu

- AZFWInternalFqdnResolutionFailure - FQDN çözümleme hataları

DNS akışı izleme günlükleriyle, yöneticiler istemci sorgusundan DNS proxy'si olarak Azure Güvenlik Duvarı'ndan dış DNS sunucusuna ve istemciye geri dönerek dns çözümleme akışının tamamını izleyebilir.

DNS çözümleme aşamaları

Günlükler aşağıdaki aşamaları yakalar:

- İstemci sorgusu: İstemci tarafından gönderilen ilk DNS sorgusu

- İletici sorgusu: Sorguyu dış DNS sunucusuna ileten Azure Güvenlik Duvarı (önbelleğe alınmadıysa)

- İletici yanıtı: DNS sunucusunun Azure Güvenlik Duvarı'na yanıtı

- İstemci yanıtı: Azure Güvenlik Duvarı'ndan istemciye son çözümlenen yanıt

Aşağıdaki diyagramda DNS sorgu akışının üst düzey görsel gösterimi gösterilmektedir:

Bu günlükler aşağıdakiler gibi değerli içgörüler sağlar:

- Sorgulanan DNS sunucusu

- Çözümlenen IP adresleri

- Azure Güvenlik Duvarı önbelleğinin kullanılıp kullanılmadığı

DNS Akışı İzleme Günlüklerini Etkinleştirme

DNS Akış İzleme Günlüklerini ayarlamadan önce azure powershell kullanarak özelliği etkinleştirmeniz gerekir.

Günlükleri etkinleştirme (önkoşul)

Yer tutucuları değerlerinizle değiştirerek Azure PowerShell'de aşağıdaki komutları çalıştırın:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Günlükleri devre dışı bırakma (isteğe bağlı)

Günlükleri devre dışı bırakmak için önceki Azure PowerShell komutunu kullanın ve değeri False olarak ayarlayın:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $false

Set-AzFirewall -AzureFirewall $firewall

DNS proxy'si ve DNS akışı izleme günlüklerini yapılandırma

DNS proxy'sini yapılandırmak ve DNS akışı izleme günlüklerini etkinleştirmek için aşağıdaki adımları kullanın:

DNS proxy'sini etkinleştirme:

- Azure Güvenlik Duvarı DNS ayarlarına gidin ve DNS Proxy'sini etkinleştirin.

- Özel bir DNS sunucusu yapılandırın veya varsayılan Azure DNS'yi kullanın.

- Sanal Ağ DNS ayarlarına gidin ve Güvenlik Duvarı'nın özel IP'sini birincil DNS sunucusu olarak ayarlayın.

DNS akışı izleme günlüklerini etkinleştirme:

- Azure portalında Azure Güvenlik Duvarı'na gidin.

- İzleme altında Tanılama ayarları'nı seçin.

- Mevcut bir tanılama ayarını seçin veya yeni bir tane oluşturun.

- Günlük bölümünde DNS Akış İzleme Günlükleri'ni seçin.

- İstediğiniz hedefi seçin (Log Analytics veya Depolama Hesabı).

Uyarı

DNS Flow Trace Logs, Event Hub hedef olarak desteklenmez.

- Ayarları kaydedin.

Yapılandırmayı test edin:

- İstemcilerden DNS sorguları oluşturun ve seçilen hedefteki günlükleri doğrulayın.

Günlükleri anlama

Her günlük girdisi, DNS çözümleme işlemindeki belirli bir aşamaya karşılık gelir. Aşağıdaki tabloda günlük türleri ve anahtar alanları açıklanmaktadır:

| Türü | Description | Anahtar Alanları |

|---|---|---|

Client Query |

İstemci tarafından gönderilen ilk DNS sorgusu. |

SourceIp: İstemcinin DNS isteğinde bulunan iç IP adresi: QueryMessageİstenen etki alanı da dahil olmak üzere tam DNS sorgu yükü |

Forwarder Query |

Dns sorgusunu bir dış DNS sunucusuna (önbelleğe alınmadıysa) ileten Azure Güvenlik Duvarı. |

ServerIp: Sorguyu alan dış DNS sunucusunun IP adresi: QueryMessageİletilen DNS sorgu yükü, özdeş veya istemci isteğine göre |

Forwarder Response |

DNS sunucusunun Azure Güvenlik Duvarı'na yanıtı. |

ServerMessage: Dış sunucudan gelen DNS yanıt yükü., AnswerSection: Çözümlenen IP adreslerini, CNAM'leri ve tüm DNSSEC doğrulama sonuçlarını (varsa) içerir. |

Client Response |

Azure Güvenlik Duvarı'ndan istemciye son çözümlenen yanıt. |

ResolvedIp: Sorgulanan etki alanı için IP adresi (veya adresleri) çözüldü., ResponseTime: sorguyu çözümlemek için geçen toplam süre, istemcinin isteğinden döndürülen yanıta kadar ölçülür |

Yukarıdaki alanlar, her günlük girdisindeki kullanılabilir alanların yalnızca bir alt kümesidir.

Önemli notlar:

- DNS önbelleği kullanılırsa, yalnızca İstemci Sorgusu ve İstemci Yanıtı girdileri oluşturulur.

- Günlükler zaman damgaları, kaynak/hedef IP'ler, protokoller ve DNS ileti içeriği gibi standart meta verileri içerir.

- Çok sayıda kısa süreli sorgu içeren ortamlarda aşırı günlük hacminden kaçınmak için, ek DNS Proxy günlüklerini yalnızca daha derin DNS sorun gidermesi gerektiğinde etkinleştirin.

En iyi akışlar

En üst akış günlüğü, sektörde yağ akış günlüğü olarak ve önceki tabloda Azure Güvenlik Duvarı Yağ Akış Günlüğü olarak bilinir. Üst akış günlüğü, güvenlik duvarı üzerinden en yüksek aktarım hızına katkıda bulunan en iyi bağlantıları gösterir.

İpucu

Üst akış günlüklerini yalnızca Azure Güvenlik Duvarı aşırı CPU kullanımını önlemek için belirli bir sorunu giderirken etkinleştirin.

Akış hızı, saniyedeki megabit cinsinden veri iletim hızı olarak tanımlanır. Bu, güvenlik duvarı üzerinden belirli bir süre içinde bir ağ üzerinden iletilebilen dijital veri miktarının ölçüsüdür. Top Flows protokolü her üç dakikada bir düzenli aralıklarla çalışır. Üst Akış olarak kabul edilecek minimum eşik 1 Mb/sn'dir.

En iyi akış günlüklerini etkinleştirme

En iyi akış günlüklerini etkinleştirmek için aşağıdaki Azure PowerShell komutlarını kullanın:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Üst akış günlüklerini devre dışı bırakma

Günlükleri devre dışı bırakmak için aynı Azure PowerShell komutunu kullanın ve değeri False olarak ayarlayın. Örneğin:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

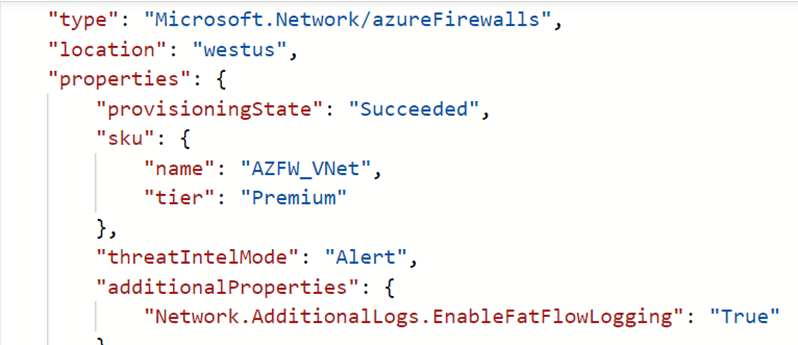

Yapılandırmayı doğrulama

Güncelleştirmenin başarılı olduğunu doğrulamanın birden çok yolu vardır. Güvenlik duvarına Genel Bakış'a gidin ve sağ üst köşedeki JSON görünümünü seçin. İşte bir örnek:

Tanılama ayarı oluşturmak ve Kaynağa Özgü Tablo'yı etkinleştirmek için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

Akış izleme

Güvenlik duvarı günlükleri, SYN paketi olarak bilinen bir TCP bağlantısının ilk denemesinde güvenlik duvarı üzerinden gelen trafiği gösterir. Ancak, böyle bir giriş TCP el sıkışmasında paketin tüm yolculuğunu göstermez. Sonuç olarak, bir paketin bırakılması veya asimetrik yönlendirmenin meydana geldiği durumlarda sorun gidermek zordur. Azure Güvenlik Duvarı Akış İzleme Günlüğü bu sorunu giderir.

İpucu

Çok sayıda kısa süreli bağlantıya sahip Azure Güvenlik Duvarı Akış izleme günlüklerinin neden olduğu aşırı disk kullanımını önlemek için günlükleri yalnızca tanılama amacıyla belirli bir sorunu giderirken etkinleştirin.

Akış izleme özellikleri

Aşağıdaki özellikler eklenebilir:

SYN-ACK: SYN paketinin onaylandığını gösteren ACK bayrağı.

FIN: Özgün paket akışının tamamlanmış bayrağı. TCP akışında başka veri iletilmiyor.

FIN-ACK: FIN paketinin onaylandığını gösteren ACK bayrağı.

RST: Sıfırlama bayrağı, özgün gönderenin daha fazla veri almadığı gösterir.

INVALID (akışlar): Paket tanımlanamıyor veya herhangi bir duruma sahip değil gösterir.

Örneğin:

- TCP paketi, bu paket için önceden geçmişe sahip olmayan bir Sanal Makine Ölçek Kümeleri örneğine iner

- Hatalı Denetim Toplamı paketleri

- Bağlantı İzleme tablosu girdisi dolu ve yeni bağlantılar kabul edilemiyor

- Aşırı gecikmeli ACK paketleri

Akış izleme günlüklerini etkinleştirme

Akış izleme günlüklerini etkinleştirmek için aşağıdaki Azure PowerShell komutlarını kullanın. Alternatif olarak portalda gezinin ve TCP Bağlantı Günlüğünü Etkinleştir'i arayın:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Bu değişikliğin etkili olması birkaç dakika sürebilir. Özellik kaydedildikten sonra, değişikliğin hemen geçerli olması için Azure Güvenlik Duvarı bir güncelleştirme gerçekleştirmeyi göz önünde bulundurun.

Kayıt durumunu denetleme

AzResourceProvider kaydının durumunu denetlemek için aşağıdaki Azure PowerShell komutunu çalıştırın:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Akış izleme günlüklerini devre dışı bırakma

Günlüğü devre dışı bırakmak için aşağıdaki Azure PowerShell komutlarını kullanın:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableTcpConnectionLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Tanılama ayarı oluşturmak ve Kaynağa Özgü Tablo'yı etkinleştirmek için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

Azure İzleyici Günlükleri tabloları

Bu bölümde, Kusto sorguları kullanılarak Log Analytics tarafından sorgulanabilen bu hizmetle ilgili Azure İzleyici Günlükleri tabloları listelenmektedir. Tablolar, toplanan ve bunlara yönlendirilenlere bağlı olarak kaynak günlüğü verilerini ve büyük olasılıkla daha fazlasını içerir.

Microsoft.Network/azureFirewalls Azure Güvenlik Duvarı

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFW Dahili FQDN Çözümleme Hatası

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Etkinlik günlüğü

Bağlı tablo, bu hizmetin etkinlik günlüğüne kaydedilebilecek işlemleri listeler. Bu işlemler, etkinlik günlüğündeki tüm olası kaynak sağlayıcısı işlemlerinin bir alt kümesidir.

Etkinlik günlüğü girdilerinin şeması hakkında daha fazla bilgi için bkz . Etkinlik Günlüğü şeması.

İlgili içerik

- İzleme Azure Güvenlik Duvarı açıklaması için bkz. İzleme Azure Güvenlik Duvarı.

- Güvenlik duvarı kuralı değişikliklerini izlemek için ayrıntılı Azure Kaynak Grafiği sorguları için bkz. Kural kümesi değişikliklerini izleme.

- Azure kaynaklarını izleme hakkında ayrıntılı bilgi için bkz . Azure İzleyici ile Azure kaynaklarını izleme.