Azure Key Vault sertifikalarına erişmek için yönetilen kimlikleri kullanma

Microsoft Entra ID tarafından oluşturulan yönetilen kimlik, Azure Front Door örneğinizin Azure Key Vault gibi diğer Microsoft Entra korumalı kaynaklarına kolayca ve güvenli bir şekilde erişmesini sağlar. Kimlik kaynağını Azure yönetir, bu nedenle gizli dizi oluşturmak veya döndürmek zorunda değilsiniz. Yönetilen kimlikler hakkında daha fazla bilgi için bkz . Azure kaynakları için yönetilen kimlikler nelerdir?.

Azure Front Door için yönetilen kimliği etkinleştirdikten ve Azure Key Vault'unuza erişmek için uygun izinleri verdikten sonra, Front Door sertifikalara erişmek için yalnızca yönetilen kimliği kullanır. Key Vault'unuza yönetilen kimlik iznini eklemezseniz, özel sertifika otomatik döndürme ve yeni sertifika ekleme işlemleri Key Vault izinleri olmadan başarısız olur. Yönetilen kimliği devre dışı bırakırsanız Azure Front Door, özgün yapılandırılmış Microsoft Entra Uygulamasını kullanmaya geri döner. Bu çözüm önerilmez ve gelecekte kullanımdan kaldırılacaktır.

Azure Front Door profiline iki tür kimlik vekleyebilirsiniz:

Sistem tarafından atanan bir kimlik, hizmetinize bağlıdır ve hizmet silinirse o da silinir. Hizmet, sistem tarafından atanan tek bir kimliğe sahip olabilir.

Kullanıcı tarafından atanan kimlik ise hizmetinize atanabilen, tek başına bir Azure kaynağıdır. Hizmet, kullanıcı tarafından atanan birden çok kimlik içerebilir.

Yönetilen kimlikler, Azure aboneliğinizin barındırıldığı Microsoft Entra kiracısına özgüdür. Abonelik farklı bir dizine taşınırsa bunlar güncelleştirilmez. Bir abonelik taşınırsa, kimliği yeniden oluşturmanız ve yeniden yapılandırmanız gerekir.

Ayrıca rol tabanlı erişim denetimi (RBAC) veya erişim ilkesi kullanarak Azure Key Vault erişimini yapılandırma seçeneğiniz de vardır.

Önkoşullar

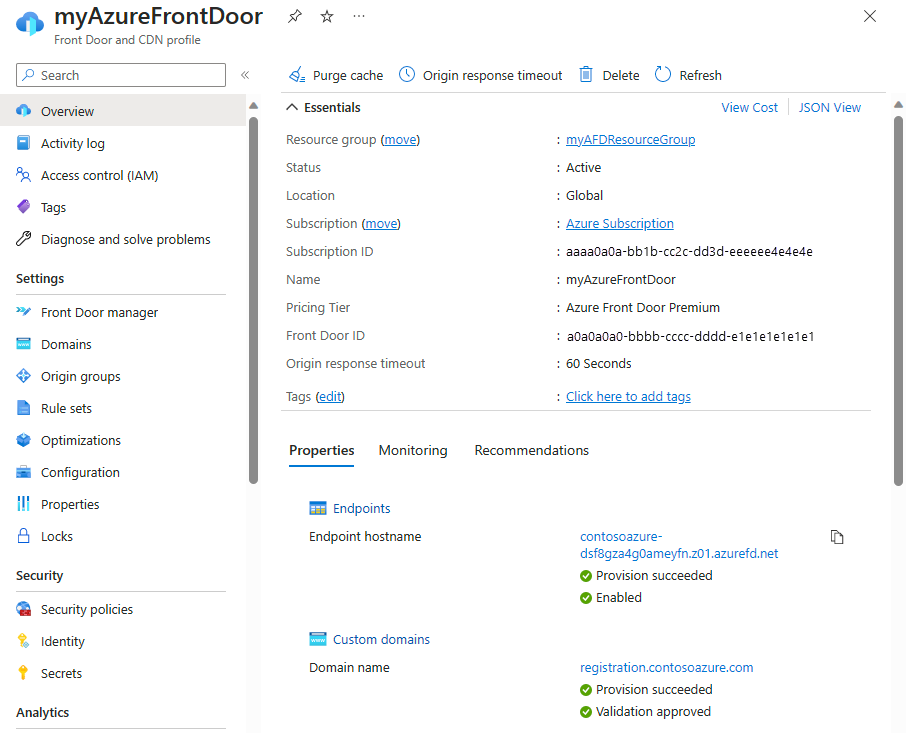

Azure Front Door için yönetilen kimlik ayarlayabilmeniz için önce bir Azure Front Door Standard veya Premium profili oluşturmanız gerekir. Yeni bir Front Door profili oluşturmak için bkz . Azure Front Door oluşturma.

Yönetilen kimliği etkinleştirme

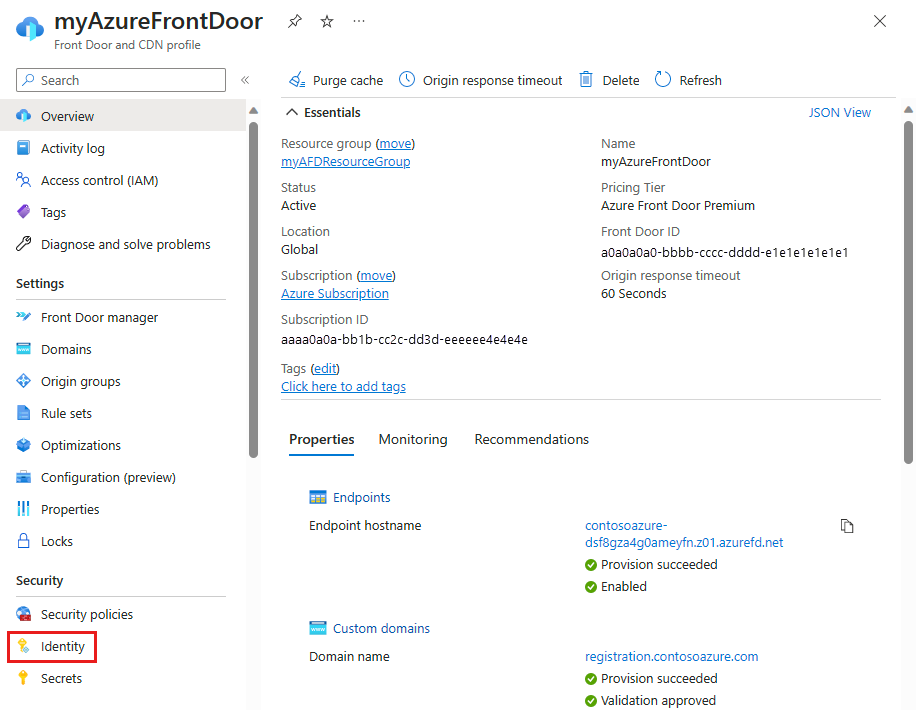

Mevcut bir Azure Front Door profiline gidin. Sol taraftaki menü bölmesindeki Güvenlik bölümünden Kimlik'i seçin.

Sistem tarafından atanan veya Kullanıcı tarafından atanan yönetilen kimliği seçin.

Sistem tarafından atanan - Azure Front Door profili yaşam döngüsü için yönetilen kimlik oluşturulur ve Azure Key Vault'a erişmek için kullanılır.

Kullanıcı tarafından atanan - Azure Key Vault'ta kimlik doğrulaması yapmak için tek başına yönetilen kimlik kaynağı kullanılır ve kendi yaşam döngüsü vardır.

Sistem tarafından atanan

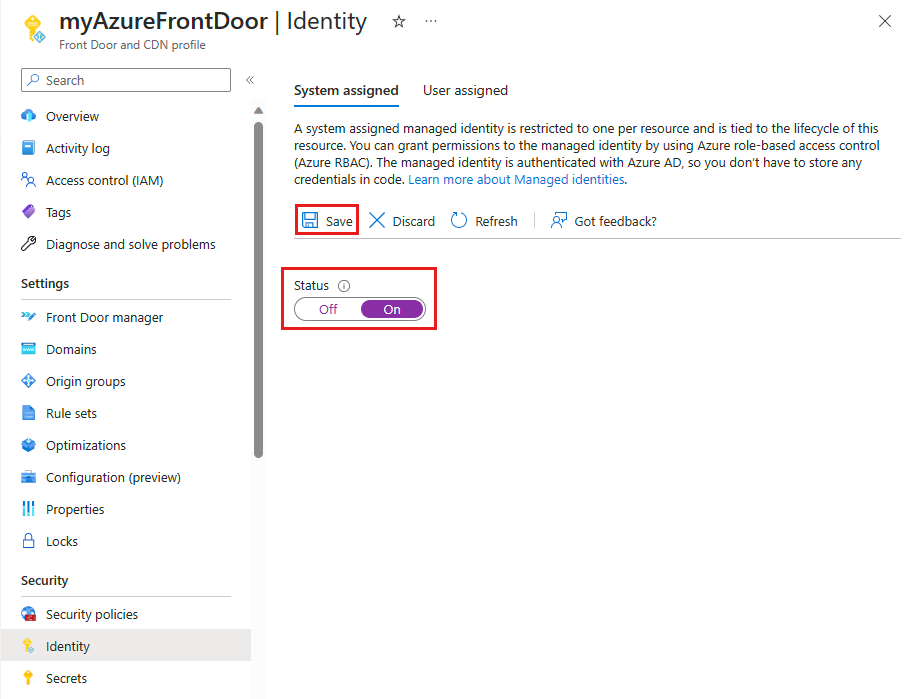

Durum'a geçin ve Kaydet'i seçin.

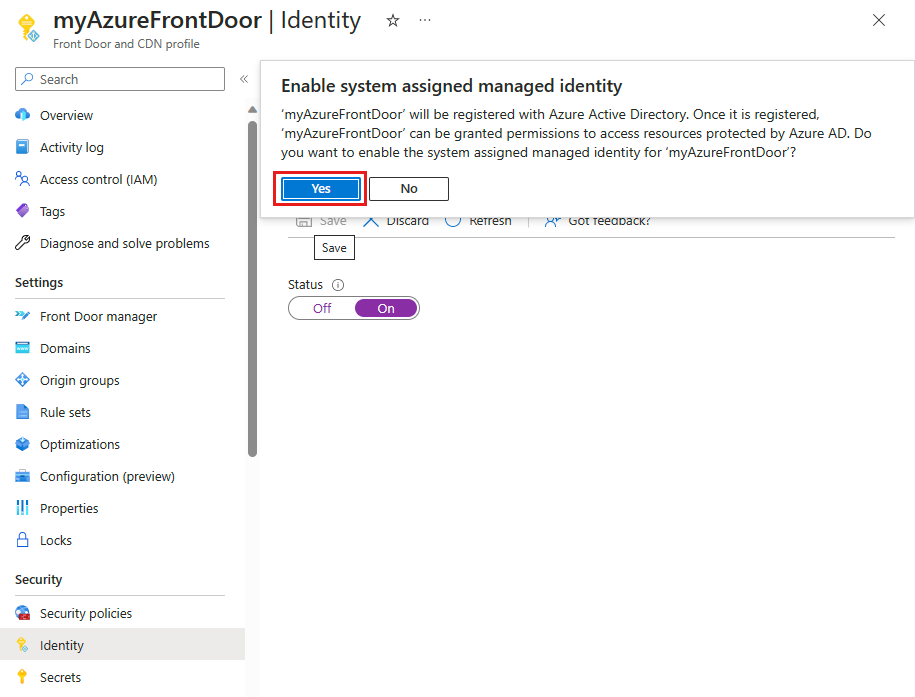

Front Door profiliniz için sistem tarafından yönetilen bir kimlik oluşturmak istediğinizi onaylamanız için bir ileti istenir. Onaylamak için Evet'i seçin.

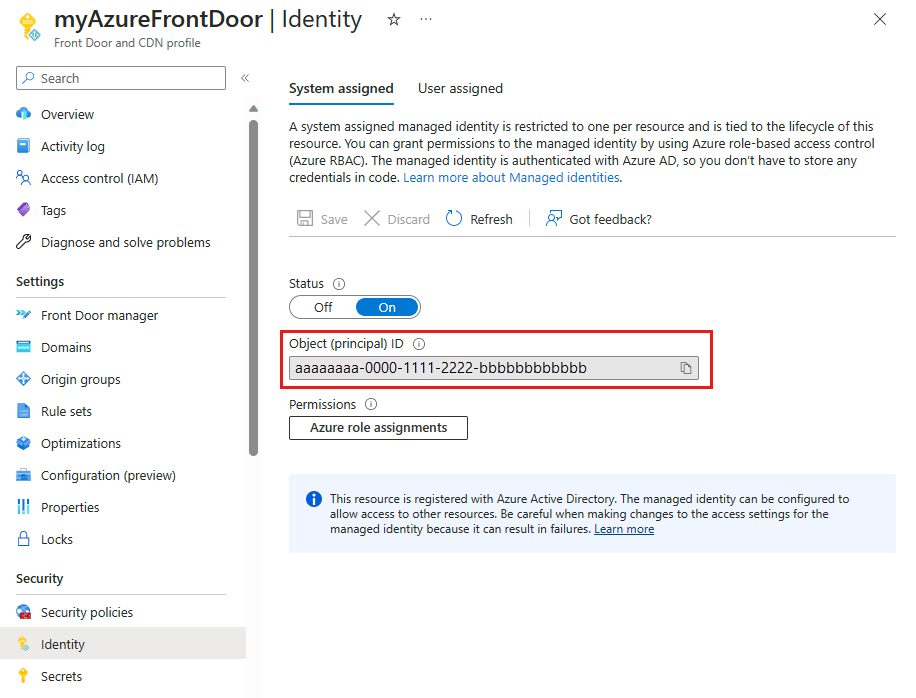

Sistem tarafından atanan yönetilen kimlik oluşturulduktan ve Microsoft Entra Kimliği ile kaydedildikten sonra, Azure Front Door'a Azure Key Vault'unuza erişim vermek için Nesne (sorumlu) kimliğini kullanabilirsiniz.

Kullanıcı tarafından atanan

Kullanıcı tarafından yönetilen bir kimliğin zaten oluşturulmuş olması gerekir. Yeni kimlik oluşturmak için bkz . Kullanıcı tarafından atanan yönetilen kimlik oluşturma.

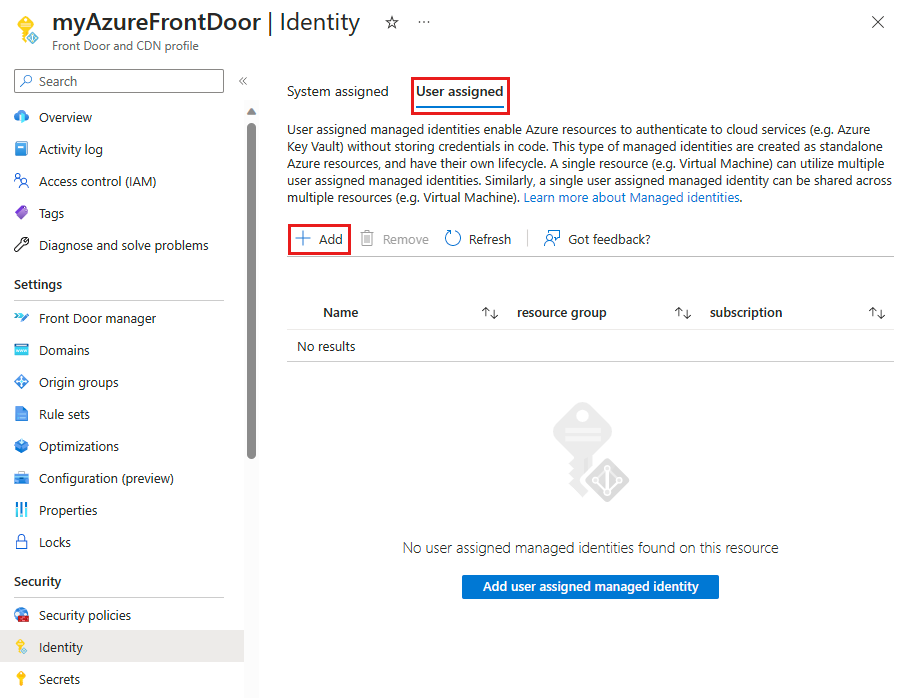

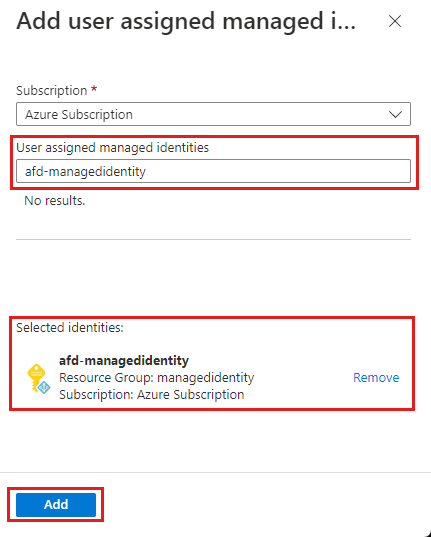

Kullanıcı tarafından atanan bir yönetilen kimlik eklemek için Kullanıcı tarafından atanan sekmesinde + Ekle'yi seçin.

Kullanıcı tarafından atanan yönetici kimliğini arayın ve seçin. Ardından Kullanıcı tarafından yönetilen kimliği Azure Front Door profiline eklemek için Ekle'yi seçin.

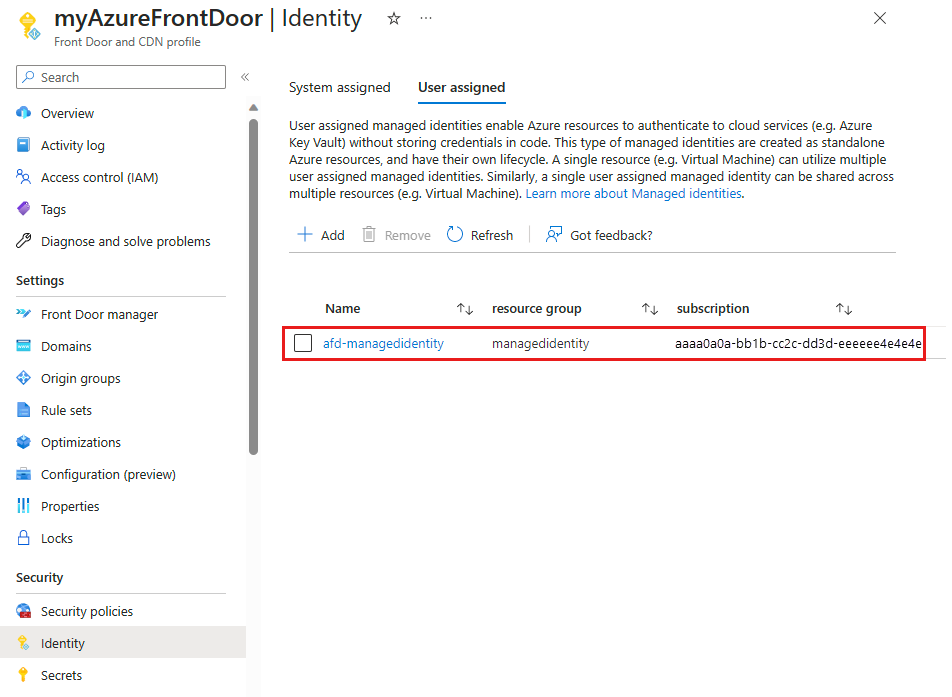

Seçtiğiniz kullanıcı tarafından atanan yönetilen kimliğin adını Azure Front Door profilinde görürsünüz.

Key Vault erişimini yapılandırma

- Rol tabanlı erişim denetimi - Azure Resource Manager ile ayrıntılı erişim denetimiyle Azure Key Vault'unuza Azure Front Door erişimi verin.

- Erişim ilkesi - Azure Key Vault'unuza Azure Front Door erişimi vermek için yerel Azure Key Vault erişim denetimi.

Daha fazla bilgi için bkz . Azure rol tabanlı erişim denetimi (Azure RBAC) ve erişim ilkesi.

Rol tabanlı erişim denetimi (RBAC)

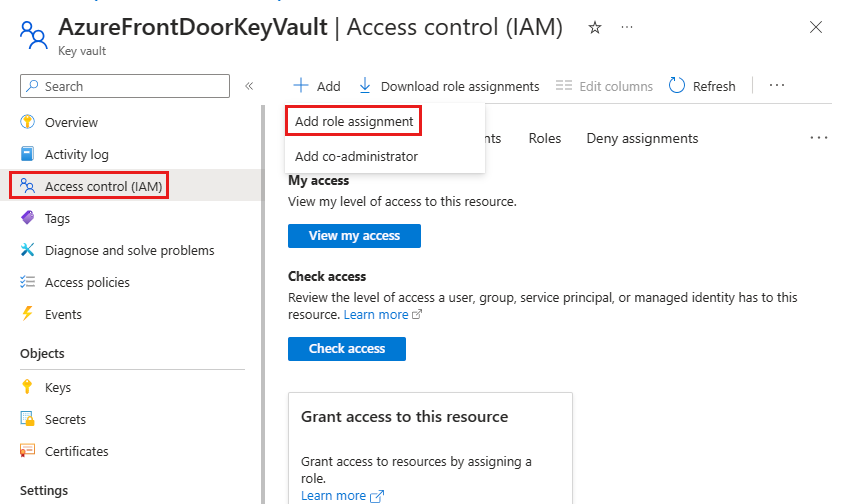

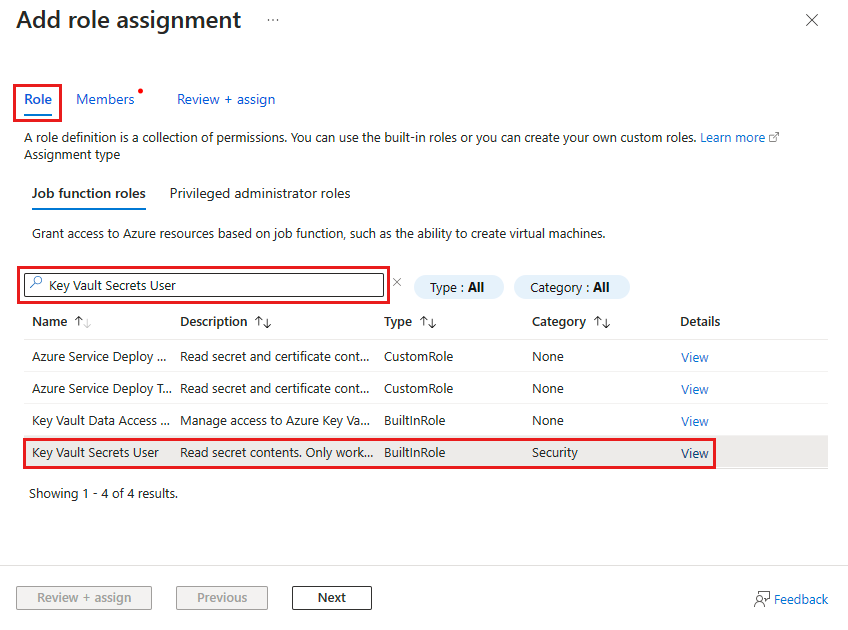

Azure Key Vault'unuza gidin. Ayarlar'ın altından Erişim denetimi (IAM) öğesini ve ardından + Ekle'yi seçin. Açılan menüden Rol ataması ekle'yi seçin.

Rol ataması ekle sayfasında, arama kutusunda Key Vault Gizli Anahtarı Kullanıcısı'nı arayın. Ardından arama sonuçlarından Key Vault Gizli Kullanıcı'yı seçin.

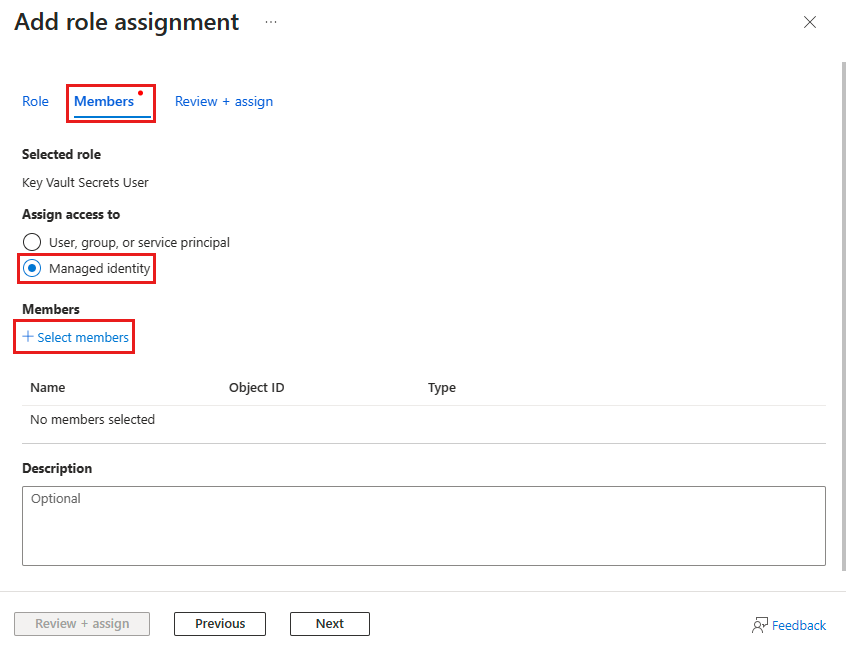

Üyeler sekmesini ve ardından Yönetilen kimlik'i seçin. Yönetilen kimliği rol atamasına eklemek için + Üye seç'i seçin.

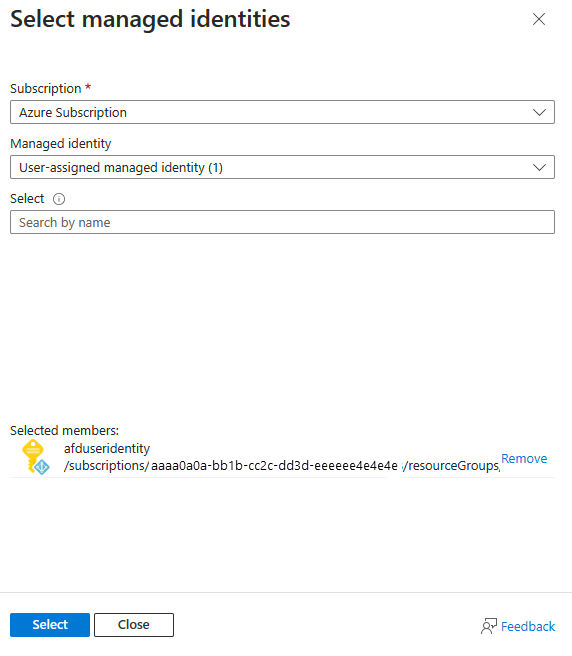

Azure Front Door'unuzla ilişkili sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliği seçin ve ardından yönetilen kimliği rol atamasına eklemek için Seç'i seçin.

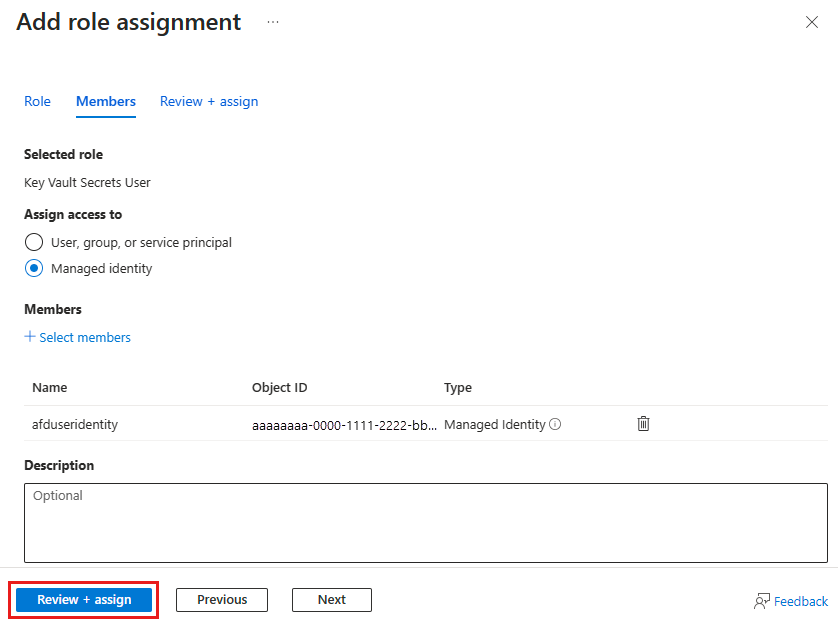

Rol atamasını ayarlamak için Gözden geçir + ata'yı seçin.

Erişim ilkesi

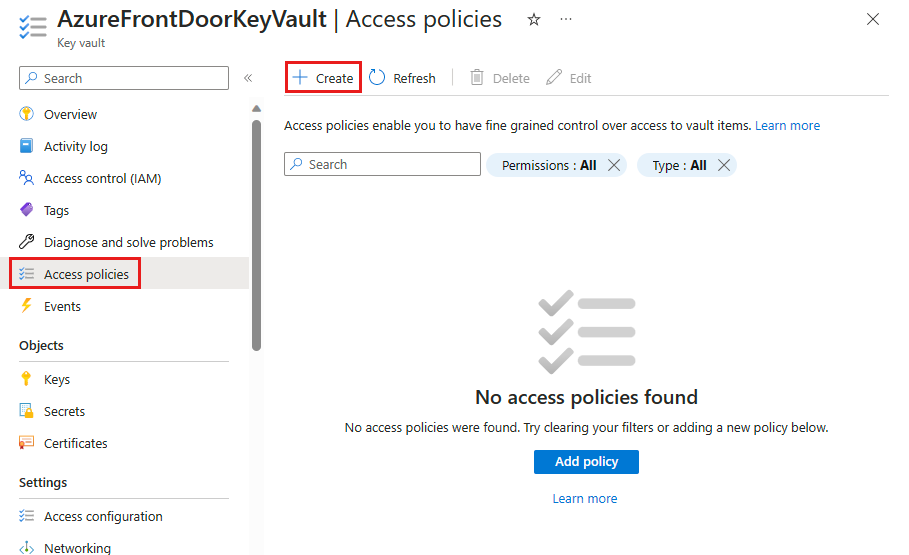

Azure Key Vault'unuza gidin. Ayarlar'ın altından İlkelere eriş'i ve ardından + Oluştur'u seçin.

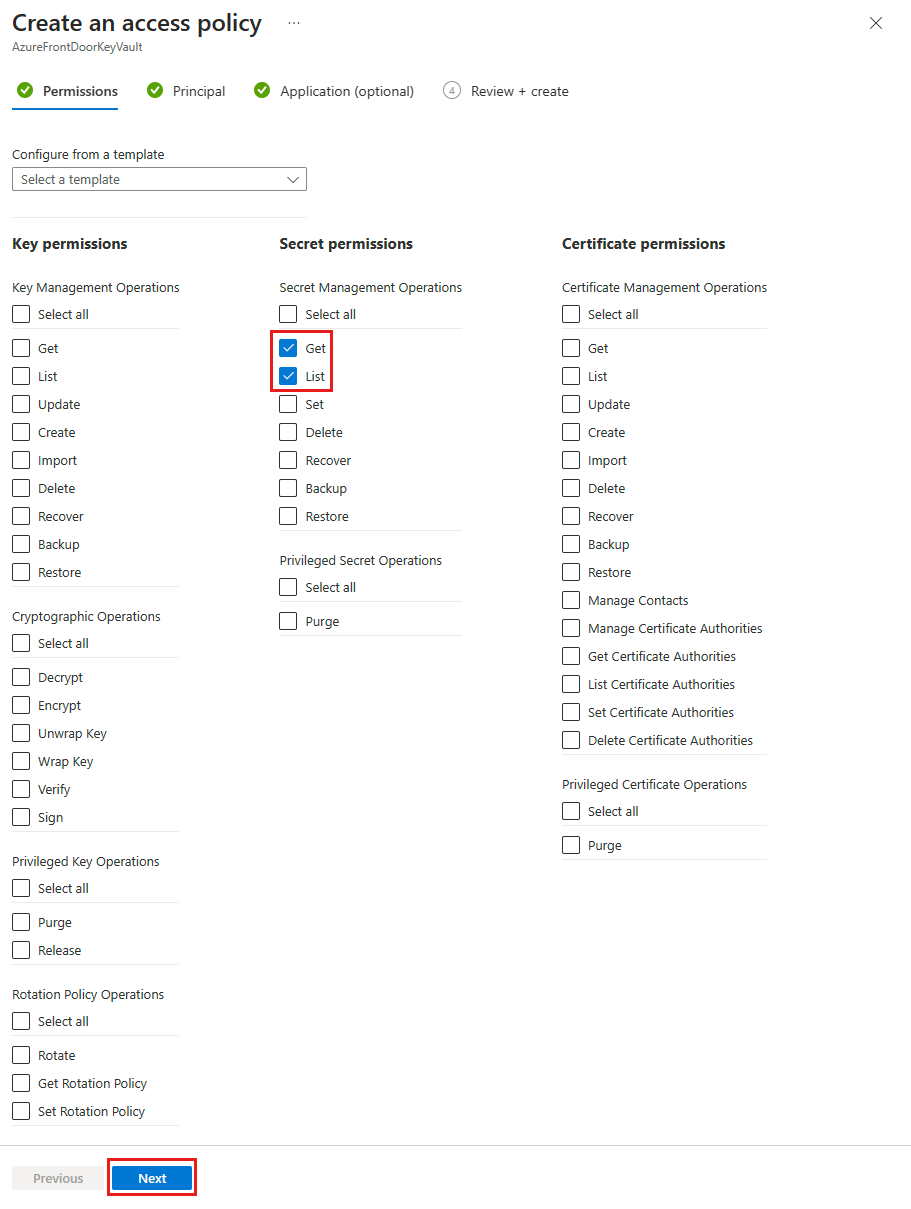

Erişim ilkesi oluştur sayfasının İzinler sekmesinde Liste'yi ve Gizli Dizi izinleri altında Al'ı seçin. Ardından, sorumlu sekmesini yapılandırmak için İleri'yi seçin.

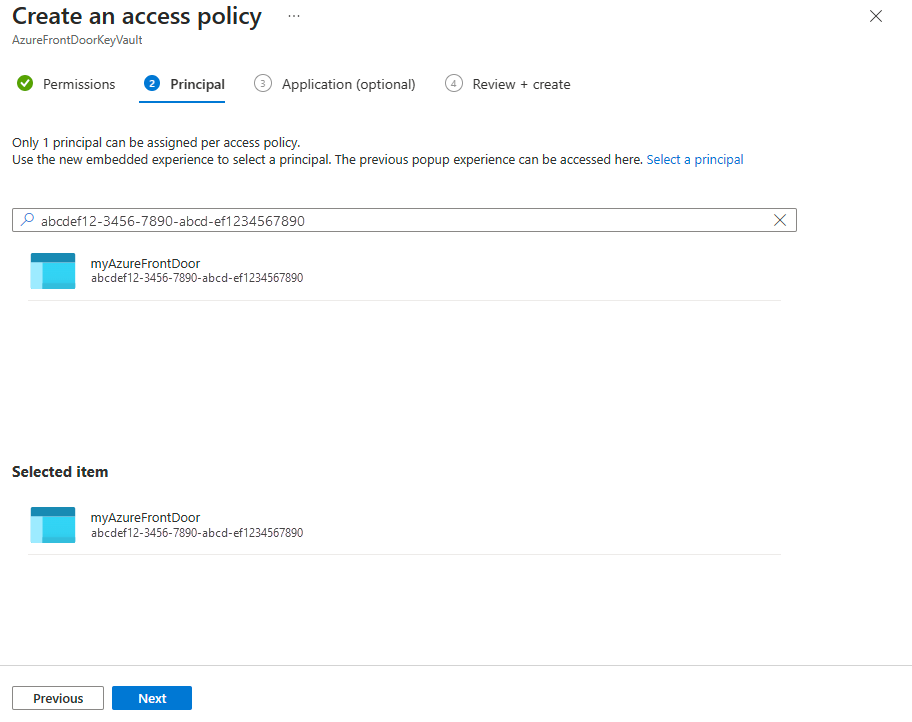

Sorumlu sekmesinde, sistem tarafından yönetilen kimlik kullanıyorsanız nesne (sorumlu) kimliğini yapıştırın veya kullanıcı tarafından atanan bir yönetilen kimlik kullanıyorsanız bir ad girin. Ardından Gözden Geçir ve oluştur sekmesini seçin. Azure Front Door sizin için zaten seçildiğinden Uygulama sekmesi atlanır.

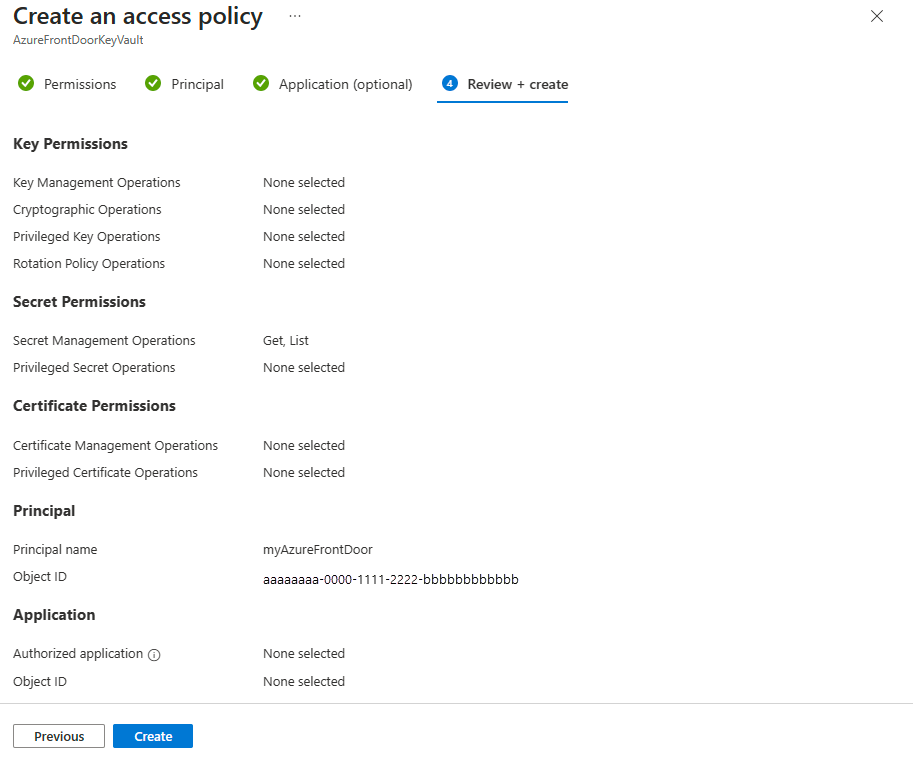

Erişim ilkesi ayarlarını gözden geçirin ve ardından Oluştur'u seçerek erişim ilkesini ayarlayın.

Erişimi doğrulama

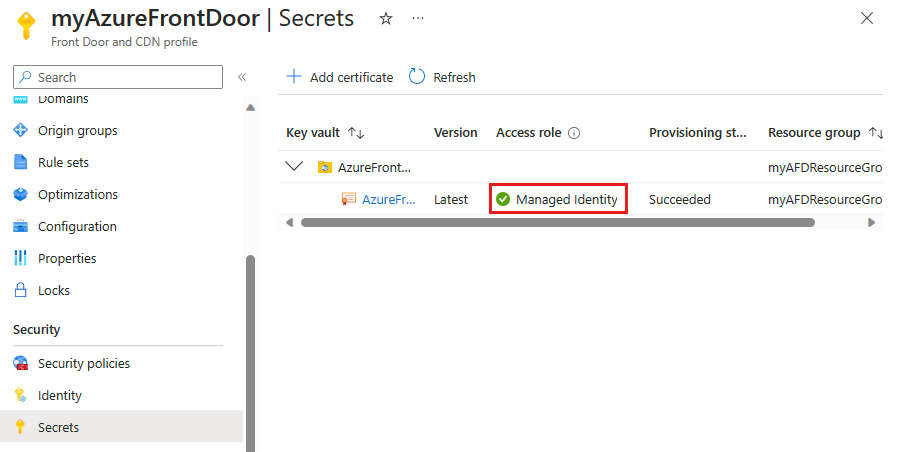

Yönetilen kimliği etkinleştirdiğiniz Azure Front Door profiline gidin ve Güvenlik bölümünden Gizli Diziler'i seçin.

Front Door'da kullanılan sertifikanın Erişim rolü sütununun altında Yönetilen kimliğin göründüğünü onaylayın. Yönetilen kimliği ilk kez ayarlanıyorsanız, bu sütunu görmek için Front Door'a bir sertifika eklemeniz gerekir.

Sonraki adımlar

- Uçtan uca TLS şifrelemesi hakkında daha fazla bilgi edinin.

- Azure Front Door özel etki alanında HTTPS'yi yapılandırmayı öğrenin.