AKS Kümesi havuzlarında ve kümelerinde HDInsight'tan gelen ağ trafiğini denetleme

Önemli

Bu özellik şu anda önizlemededir. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları, beta, önizleme aşamasında olan veya henüz genel kullanıma sunulmamış Azure özellikleri için geçerli olan daha fazla yasal hüküm içerir. Bu belirli önizleme hakkında bilgi için bkz . AKS üzerinde Azure HDInsight önizleme bilgileri. Sorular veya özellik önerileri için lütfen AskHDInsight'ta ayrıntıları içeren bir istek gönderin ve Azure HDInsight Topluluğu hakkında daha fazla güncelleştirme için bizi takip edin.

AKS üzerinde HDInsight, Azure Kubernetes Service (AKS) üzerinde çalışan yönetilen bir Hizmet Olarak Platformdur (PaaS). AKS üzerinde HDInsight, kapsayıcıları yönetme ve izleme yükü olmadan Apache Spark™, Apache Flink®️ ve Trino gibi popüler Açık Kaynak Analiz iş yüklerini dağıtmanıza olanak tanır.

Varsayılan olarak, AKS kümelerindeki HDInsight, hedefe düğümün ağ arabiriminden ulaşılabilirse kümelerden herhangi bir hedefe giden ağ bağlantılarına izin verir. Bu, küme kaynaklarının İnternet'te veya sanal ağınızdaki herhangi bir genel veya özel IP adresine, etki alanı adına veya URL'ye erişebileceği anlamına gelir.

Ancak bazı senaryolarda güvenlik ve uyumluluk nedeniyle kümenizden çıkış trafiğini denetlemek veya kısıtlamak isteyebilirsiniz.

Örneğin, şunları yapmak isteyebilirsiniz:

Kümelerin kötü amaçlı veya istenmeyen hizmetlere erişmesini engelleyin.

Giden trafikte ağ ilkelerini veya güvenlik duvarı kurallarını zorunlu kılma.

Sorun giderme veya uyumluluk amacıyla kümeden çıkış trafiğini izleyin veya denetleyin.

Çıkış trafiğini denetleme yöntemleri ve araçları

ÇıKıŞ trafiğinin AKS kümelerinde HDInsight'tan nasıl aktığını yönetmek için farklı seçenekleriniz ve araçlarınız vardır. Bunlardan bazılarını küme havuzu düzeyinde, bazılarını da küme düzeyinde ayarlayabilirsiniz.

Yük dengeleyici ile giden. Bu Çıkış yolu ile bir küme havuzu dağıttığınızda, bir genel IP adresi sağlanır ve yük dengeleyici kaynağına atanır. Özel bir sanal ağ (VNET) gerekli değildir; ancak, kesinlikle önerilir. Ağdan ayrılan trafiği yönetmek için özel sanal ağda Azure Güvenlik Duvarı veya Ağ Güvenlik Grupları'nı (NSG) kullanabilirsiniz.

Kullanıcı tanımlı yönlendirme ile giden. Bu Çıkış yolu ile bir küme havuzu dağıttığınızda, kullanıcı Azure Güvenlik Duvarı / NAT Ağ Geçidi ve özel yol tablolarını kullanarak alt ağ düzeyinde çıkış trafiğini yönetebilir. Bu seçenek yalnızca özel bir sanal ağ kullanılırken kullanılabilir.

Özel AKS'yi etkinleştirin. Küme havuzunuzda özel AKS'yi etkinleştirdiğinizde, AKS API sunucusuna bir iç IP adresi atanır ve genel olarak erişilemez. AKS düğüm havuzlarında (kümeler) AKS API sunucusu ile HDInsight arasındaki ağ trafiği özel ağda kalır.

Özel giriş kümesi. Özel giriş seçeneği etkin bir küme dağıttığınızda genel IP oluşturulmaz ve kümeye yalnızca aynı sanal ağ içindeki istemcilerden erişilebilir. AKS bağımlılıklarında giden genel HDInsight'a bağlanmak için nat ağ geçidi veya güvenlik duvarınız tarafından sağlanan NAT gibi kendi NAT çözümünüzü sağlamanız gerekir.

Aşağıdaki bölümlerde her yöntemi ayrıntılı olarak açıklayacağız.

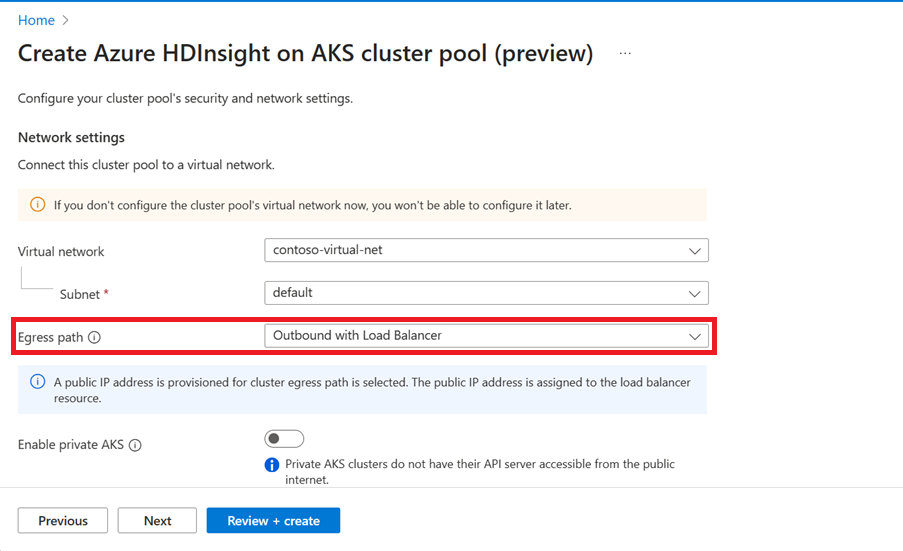

Yük dengeleyici ile giden

Yük dengeleyici, AKS tarafından atanan genel IP'de HDInsight üzerinden çıkış için kullanılır. Küme havuzunuzda giden yük dengeleyici türünü yapılandırdığınızda, AKS üzerinde HDInsight tarafından oluşturulan yük dengeleyiciden çıkış bekleyebilirsiniz.

Azure portalını kullanarak gideni yük dengeleyici yapılandırmasıyla yapılandırabilirsiniz.

Bu yapılandırmayı kabul ettikten sonra AKS'de HDInsight, küme çıkışı için sağlanan bir genel IP adresi oluşturmayı otomatik olarak tamamlar ve yük dengeleyici kaynağına atar.

AKS üzerinde HDInsight tarafından oluşturulan ve AKS tarafından yönetilen bir kaynak olan genel IP, AKS'nin bu genel IP'nin yaşam döngüsünü yönettiği ve doğrudan genel IP kaynağı üzerinde kullanıcı eylemi gerektirmediği anlamına gelir.

Kümeler oluşturulduğunda, belirli giriş genel IP'leri de oluşturulur.

İsteklerin kümeye gönderilmesine izin vermek için trafiğe izin vermeniz gerekir. Ayrıca, daha ayrıntılı bir denetim yapmak için NSG'de belirli kuralları yapılandırabilirsiniz.

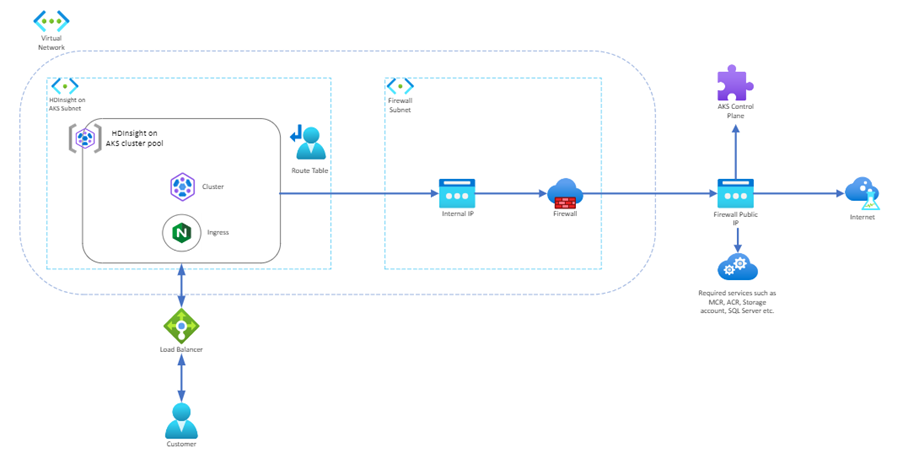

Kullanıcı tanımlı yönlendirme ile giden

Not

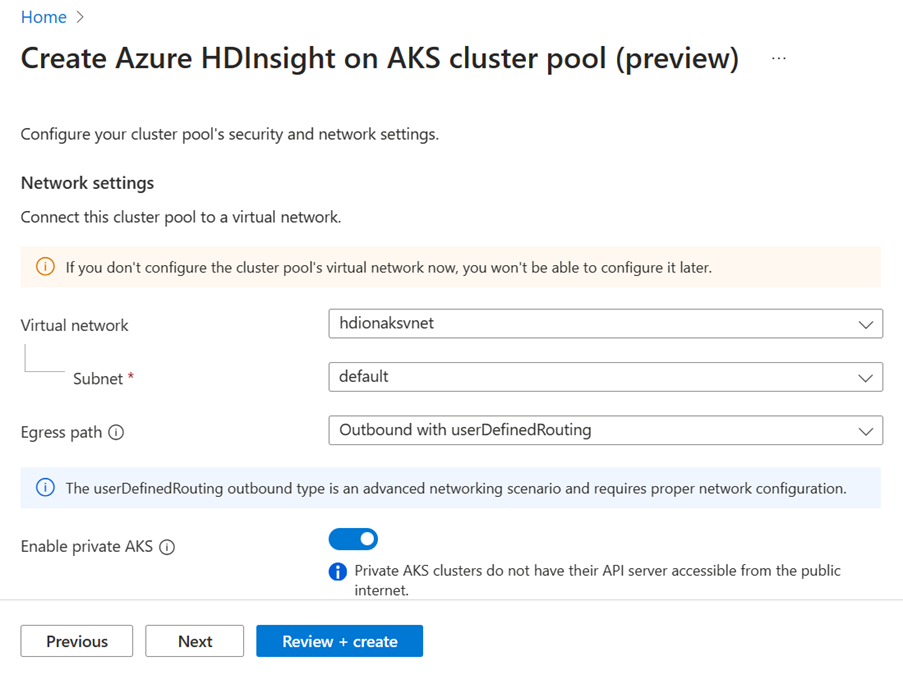

Giden userDefinedRouting türü gelişmiş bir ağ senaryosudur ve başlamadan önce düzgün ağ yapılandırması gerektirir.

Küme havuzu oluşturulduktan sonra giden türün değiştirilmesi desteklenmez.

userDefinedRouting ayarlanırsa, AKS üzerindeki HDInsight çıkış yollarını otomatik olarak yapılandırmaz. Çıkış kurulumu kullanıcı tarafından yapılmalıdır.

AKS kümesindeki HDInsight'ı önceden yapılandırılmış bir alt ağa sahip mevcut bir sanal ağa dağıtmanız ve açık çıkış oluşturmanız gerekir.

Bu mimari güvenlik duvarı, ağ geçidi veya ara sunucu gibi bir gerece çıkış trafiğinin açıkça gönderilmesini gerektirir, bu nedenle standart yük dengeleyiciye veya alete atanan genel IP Ağ Adresi Çevirisi'ni (NAT) işleyebilir.

AKS'de HDInsight, yukarıdaki bölümde açıklandığı gibi yük dengeleyici türü kümelerle giden kümelerinden farklı olarak giden genel IP adresini veya giden kurallarını yapılandırmaz. Çıkış trafiğinin tek kaynağı UDR'nizdir.

Gelen trafik için, özel bir küme (AKS denetim düzlemi /API sunucusundaki trafiğin güvenliğini sağlamak için) ve genel veya iç yük dengeleyici tabanlı trafiği kullanmak için küme şeklinin her birinde kullanılabilen özel giriş seçeneğini belirlemeniz gerekir.

ile gidenler için küme havuzu oluşturma userDefinedRouting

AKS küme havuzlarında HDInsight kullandığınızda ve çıkış yolu olarak userDefinedRouting (UDR) seçeneğini belirlediğinizde, sağlanan standart yük dengeleyici yoktur. Çalışmadan önce userDefinedRouting Giden kaynakları için güvenlik duvarı kurallarını ayarlamanız gerekir.

Önemli

UDR çıkış yolu için 0.0.0.0/0 yolu ve yol tablosunda Güvenlik Duvarınızın veya NVA'nızın sonraki atlama hedefi gerekir. Yol tablosunun İnternet'e varsayılan 0.0.0.0/0 değeri zaten vardır. Azure'ın SNAT için bir genel IP adresine ihtiyacı olduğundan, yalnızca bu yolu ekleyerek giden İnternet bağlantısını alamazsınız. AKS, İnternet'i işaret eden bir 0.0.0.0/0 yolu değil, ağ geçidi, NVA vb. oluşturup oluşturmayabileceğinizi denetler. UDR kullandığınızda, gelen istekler için yük dengeleyici genel IP adresi yalnızca loadbalancer türünde bir hizmet yapılandırdığınızda oluşturulur. AKS üzerinde HDInsight, UDR çıkış yolu kullandığınızda giden istekler için hiçbir zaman genel IP adresi oluşturmaz.

Aşağıdaki adımlarla AKS hizmetinizdeki HDInsight'tan arka uç Azure kaynaklarına veya Azure Güvenlik Duvarı ile diğer ağ kaynaklarına giden trafiğin nasıl kilitleneceklerini anlayacaksınız. Bu yapılandırma, veri sızdırmayı veya kötü amaçlı program implantasyonu riskini önlemeye yardımcı olur.

Azure Güvenlik Duvarı, giden trafiği çok daha ayrıntılı bir düzeyde denetlemenize ve Microsoft Cyber Security'nin gerçek zamanlı tehdit bilgilerine göre trafiği filtrelemenize olanak tanır. Aboneliklerle sanal ağlarda uygulama ve ağ bağlantısı ilkelerini merkezi olarak oluşturabilir, zorlayabilir ve günlüğe alabilirsiniz.

Aşağıda güvenlik duvarı kurallarını ayarlama ve giden bağlantılarınızı test etme örneği verilmiştir

Burada güvenlik duvarı kurallarını yapılandırma ve giden bağlantılarınızı denetleme örneği verilmiştir.

Gerekli güvenlik duvarı alt akını oluşturma

Tümleşik sanal ağa bir güvenlik duvarı dağıtmak için AzureFirewallSubnet adlı bir alt ağa veya seçtiğiniz Ad'a ihtiyacınız vardır.

Azure portalında uygulamanızla tümleştirilmiş sanal ağa gidin.

Sol gezinti bölmesinde Alt ağlar > + Alt Ağ'ı seçin.

Ad alanına AzureFirewallSubnet yazın.

Alt ağ adres aralığı, varsayılanı kabul edin veya en az /26 boyutunda bir aralık belirtin.

Kaydet'i seçin.

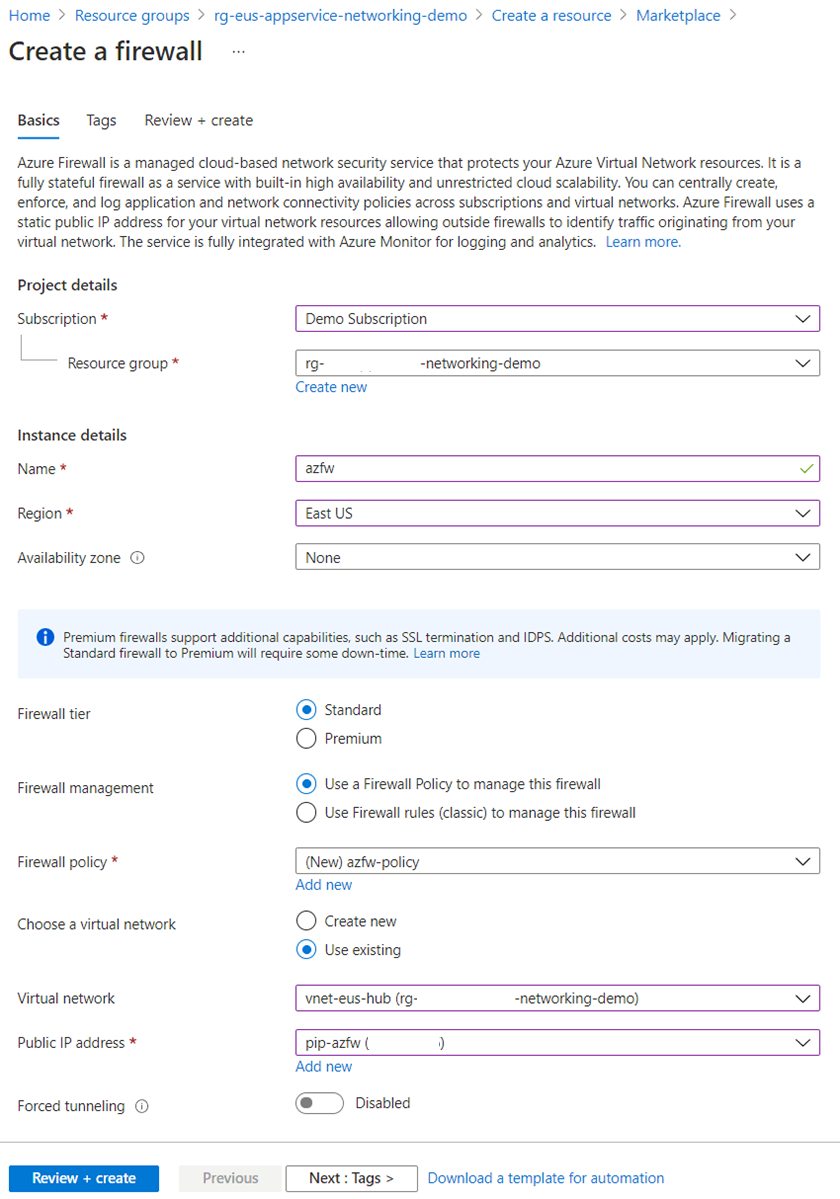

Güvenlik duvarını dağıtma ve IP'sini alma

Azure portalı menüsünde veya Giriş sayfasında Kaynak oluştur’u seçin.

Arama kutusuna güvenlik duvarı yazın ve Enter tuşuna basın.

Güvenlik duvarı'nı ve ardından Oluştur'u seçin.

Güvenlik Duvarı Oluştur sayfasında, güvenlik duvarını aşağıdaki tabloda gösterildiği gibi yapılandırın:

Ayar Value Kaynak grubu Tümleşik sanal ağ ile aynı kaynak grubu. Veri Akışı Adı Seçtiğiniz ad Bölge Tümleşik sanal ağ ile aynı bölge. Güvenlik duvarı ilkesi Yeni ekle'yi seçerek bir tane oluşturun. Sanal ağ Tümleşik sanal ağı seçin. Genel IP adresi Mevcut bir adresi seçin veya Yeni ekle'yi seçerek bir adres oluşturun. Gözden geçir ve oluştur’a tıklayın.

Yeniden Oluştur'u seçin. Bu işlemin dağıtılması birkaç dakika sürer.

Dağıtım tamamlandıktan sonra kaynak grubunuz gidin ve güvenlik duvarını seçin.

Güvenlik duvarının Genel Bakış sayfasında özel IP adresini kopyalayın. Özel IP adresi, sanal ağın yönlendirme kuralında sonraki atlama adresi olarak kullanılır.

Tüm trafiği güvenlik duvarına yönlendirme

Sanal ağ oluşturduğunuzda Azure, alt ağlarının her biri için otomatik olarak bir varsayılan yol tablosu oluşturur ve tabloya sistem varsayılan yollarını ekler. Bu adımda, tüm trafiği güvenlik duvarına yönlendiren kullanıcı tanımlı bir yol tablosu oluşturur ve ardından tümleşik sanal ağdaki App Service alt ağıyla ilişkilendirirsiniz.

Azure portalı menüsünde Tüm hizmetler'i seçin veya herhangi bir sayfadan Tüm hizmetler'i arayın ve seçin.

Ağ altında Rota tabloları'yı seçin.

Ekle'yi seçin.

Yol tablosunu aşağıdaki örnekte olduğu gibi yapılandırın:

Oluşturduğunuz güvenlik duvarıyla aynı bölgeyi seçtiğinizden emin olun.

Gözden geçir ve oluştur’u seçin.

Oluştur'u belirleyin.

Dağıtım tamamlandıktan sonra Kaynağa git'i seçin.

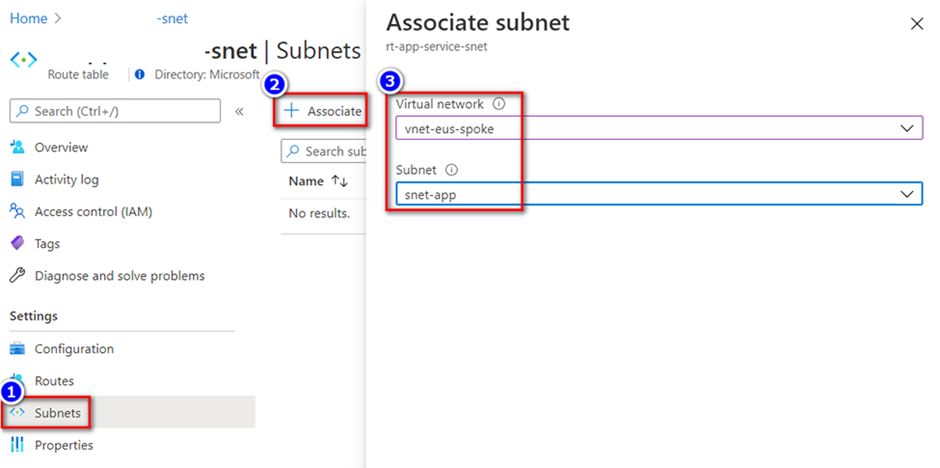

Sol gezinti bölmesinde Yol > Ekle'yi seçin.

Yeni yolu aşağıdaki tabloda gösterildiği gibi yapılandırın:

Ayar Value Hedef Türü IP Adresleri Hedef IP adresleri/CIDR aralıkları 0.0.0.0/0 Sonraki atlama türü Sanal gereç Sonraki atlama adresi Kopyaladığınız güvenlik duvarının özel IP adresi Sol gezinti bölmesinde Alt Ağlar > İlişkili'yi seçin.

Sanal ağ'da tümleşik sanal ağınızı seçin.

Alt ağ'da, AKS alt ağı üzerinde kullanmak istediğiniz HDInsight'ı seçin.

Tamam'ı seçin.

Güvenlik duvarı ilkelerini yapılandırma

AKS alt ağında HDInsight'ınızdan giden trafik artık tümleşik sanal ağ üzerinden güvenlik duvarına yönlendirilir. Giden trafiği denetlemek için güvenlik duvarı ilkesine bir uygulama kuralı ekleyin.

Güvenlik duvarının genel bakış sayfasına gidin ve güvenlik duvarı ilkesini seçin.

Güvenlik duvarı ilkesi sayfasında, sol gezinti bölmesinden ağ ve uygulama kuralları ekleyin. Örneğin, Ağ Kuralları > Kural koleksiyonu ekle'yi seçin.

Kurallar'da, kaynak adres olarak alt ağ ile bir ağ kuralı ekleyin ve bir FQDN hedefi belirtin. Benzer şekilde, uygulama kurallarını ekleyin.

- Burada verilen giden trafik kurallarını eklemeniz gerekir. Kümenin çalışması için trafiğe izin vermek üzere uygulama ve ağ kuralları eklemek için bu belgeyi kullanın. (AKS ApiServer'ın clusterPool oluşturulduktan sonra eklenmesi gerekir çünkü yalnızca clusterPool'u oluşturduktan sonra AKS ApiServer'ı alabilirsiniz).

- Ayrıca, bunlara erişmek üzere kümenin aynı alt ağındaki bağımlı kaynaklar için özel uç noktaları da ekleyebilirsiniz (örneğin, depolama).

Ekle'yi seçin.

Genel IP'nin oluşturulup oluşturulmadığını doğrulama

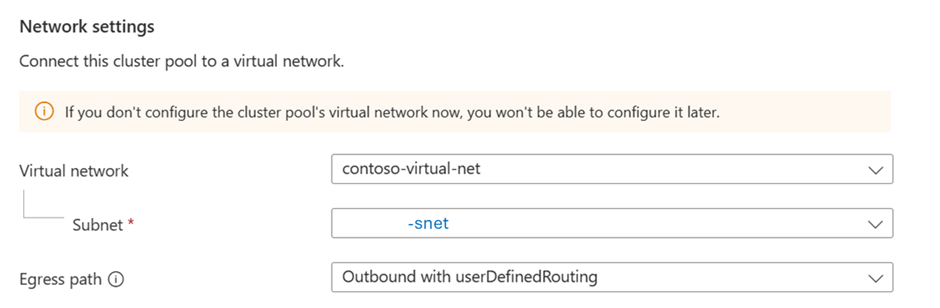

Güvenlik duvarı kuralları ayarlandığında, küme havuzu oluşturma sırasında alt ağı seçebilirsiniz.

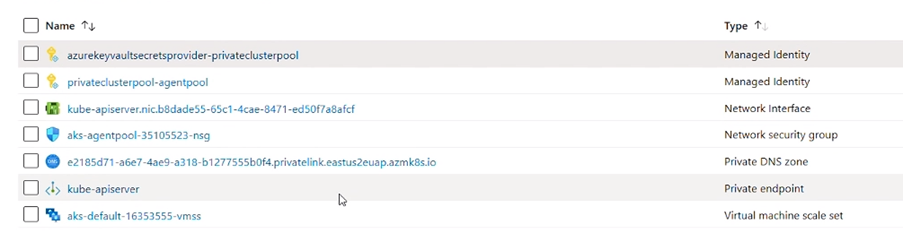

Küme havuzu oluşturulduktan sonra MC Grubu'nda genel IP oluşturulmadığını görebilirsiniz.

Önemli

Küme havuzu kurulumunda çıkış yolu ile kümeyi oluşturmadan önce, küme havuzuyla Outbound with userDefinedRoutingNetwork Contributor eşleşen AKS kümesine Sanal Ağ, Yönlendirme tablosu ve NSG (kullanılıyorsa) gibi yönlendirmeyi tanımlamak için kullanılan ağ kaynaklarınızdaki rolü vermeniz gerekir. Rolü atama hakkında daha fazla bilgiyi burada bulabilirsiniz

Not

UDR çıkış yolu ve özel giriş kümesi içeren bir küme havuzu dağıttığınızda, AKS üzerinde HDInsight otomatik olarak özel bir DNS bölgesi oluşturur ve kümeye erişmek için FQDN'yi çözümlemek üzere girişleri eşler.

Özel AKS ile küme havuzu oluşturma

Özel AKS ile denetim düzlemi veya API sunucusu, RFC1918 - Özel İnternet için Adres Ayırma belgesinde tanımlanan iç IP adreslerine sahiptir. Bu özel AKS seçeneğini kullanarak, AKS iş yükü kümelerindeki API sunucunuz ve HDInsight'ınız arasındaki ağ trafiğinin yalnızca özel ağda kalmasını sağlayabilirsiniz.

Özel bir AKS kümesi sağladığınızda, varsayılan olarak AKS özel DNS bölgesiyle bir özel FQDN ve Azure genel DNS'sinde buna karşılık gelen A kaydıyla ek bir genel FQDN oluşturur. Aracı düğümleri, API sunucusuyla iletişim için özel uç noktanın özel IP adresini çözümlemek için özel DNS bölgesindeki kaydı kullanmaya devam eder.

AKS üzerinde HDInsight, özel giriş için kaydı otomatik olarak AKS tarafından oluşturulan yönetilen gruptaki HDInsight'taki özel DNS bölgesine ekler.

Özel girişli kümeler

AKS üzerinde HDInsight ile bir küme oluşturduğunuzda, herkesin erişebileceği bir genel FQDN ve IP adresi vardır. Özel giriş özelliğiyle, AKS kümesindeki istemci ile HDInsight arasında yalnızca özel ağınızın veri gönderip alabildiğinden emin olabilirsiniz.

Not

Bu özellik sayesinde AKS'de HDInsight, giriş için özel DNS bölgesinde otomatik olarak A kayıtları oluşturur.

Bu özellik kümeye genel İnternet erişimini engeller. Küme bir iç yük dengeleyici ve özel IP alır. AKS'de HDInsight, küme Sanal Ağ bağlamak ve ad çözümlemesi yapmak için küme havuzunun oluşturduğu özel DNS bölgesini kullanır.

Her özel küme iki FQDN içerir: genel FQDN ve özel FQDN.

Genel FQDN: {clusterName}.{clusterPoolName}.{subscriptionId}.{region}.hdinsightaks.net

Genel FQDN yalnızca alt etki alanı olan bir CNAME'ye çözümlenebilir, bu nedenle FQDN'nin sonunda Özel IP adresini düzeltmek için çözülebildiğinden emin olmak için doğru Private DNS zone setting ile kullanılmalıdır.

Özel DNS bölgesi özel FQDN'yi bir IP (privatelink.{clusterPoolName}.{subscriptionId})ile çözümleyebilmelidir.

Not

AKS üzerinde HDInsight, sanal ağ olan küme havuzunda özel DNS bölgesi oluşturur. İstemci uygulamalarınız aynı sanal ağdaysa, özel DNS bölgesini yeniden yapılandırmanız gerekmez. Farklı bir sanal ağda bir istemci uygulaması kullanıyorsanız, A kaydını özel uç nokta özel IP'sine eklemek için sanal ağ eşlemesini kullanmanız ve küme havuzu sanal ağında özel dns bölgesine bağlamanız veya sanal ağda ve özel dns bölgelerinde özel uç noktaları kullanmanız gerekir.

Özel FQDN: {clusterName}.privatelink.{clusterPoolName}.{subscriptionId}.{region}.hdinsightaks.net

Özel FQDN, yalnızca özel girişin etkinleştirildiği kümelere atanır. Özel DNS bölgesinde kümenin özel IP'sine çözümleyen bir A-RECORD'tır.

Başvuru

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin