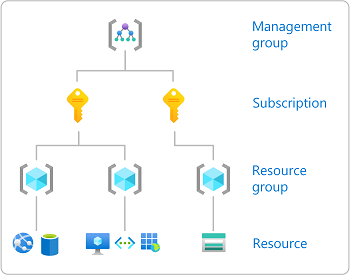

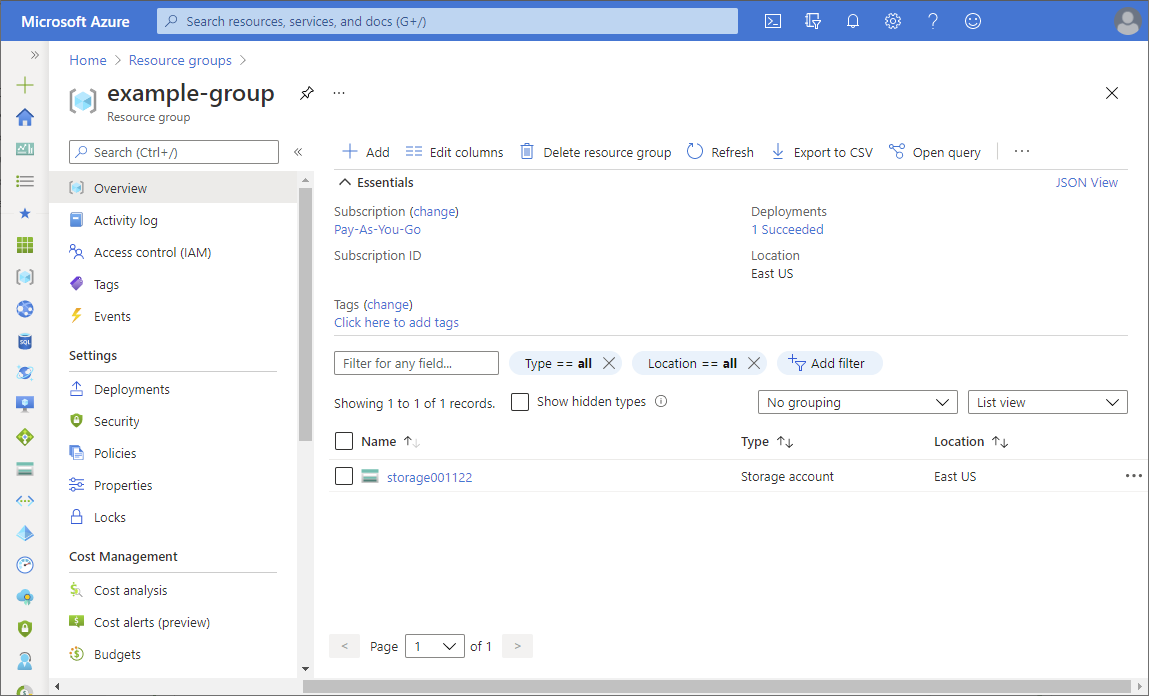

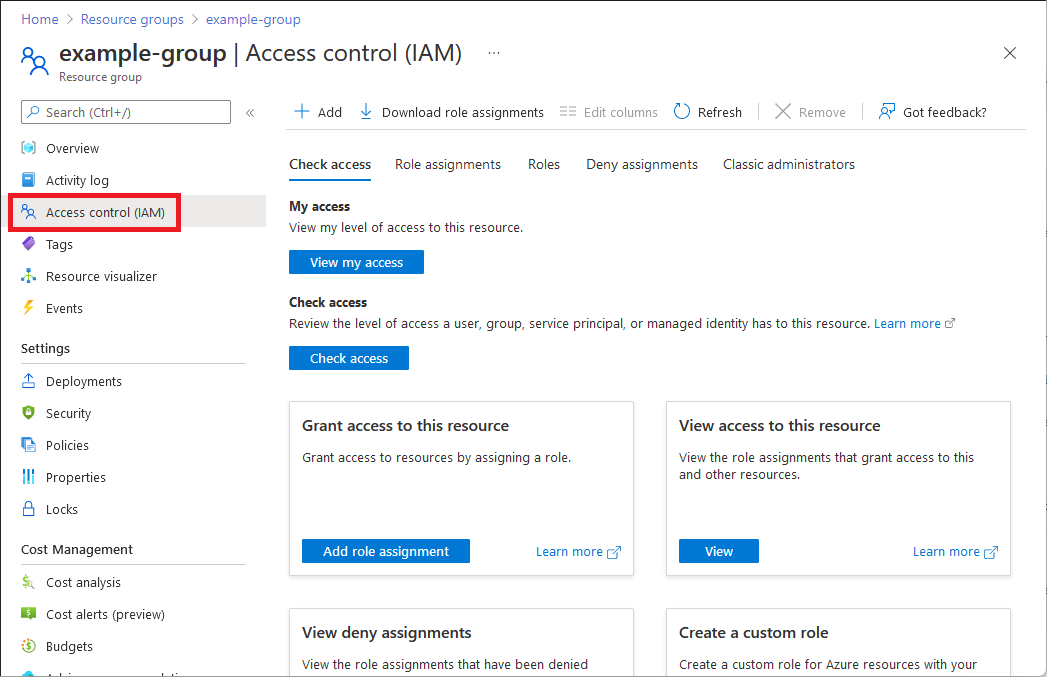

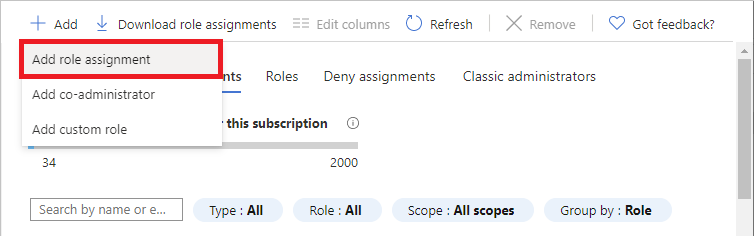

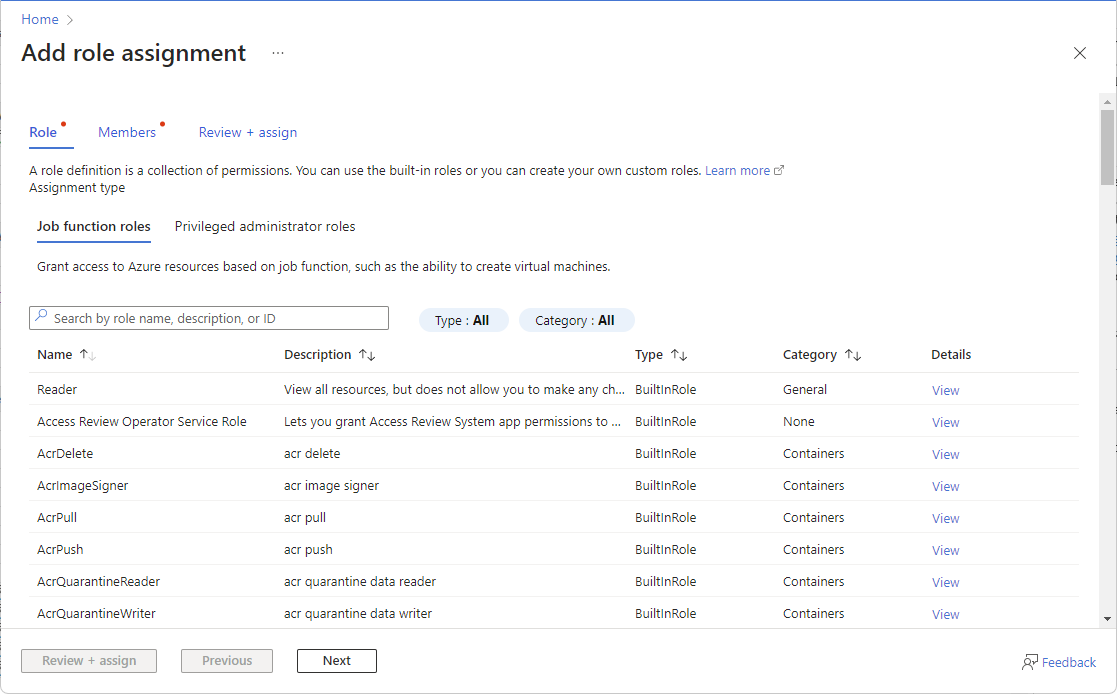

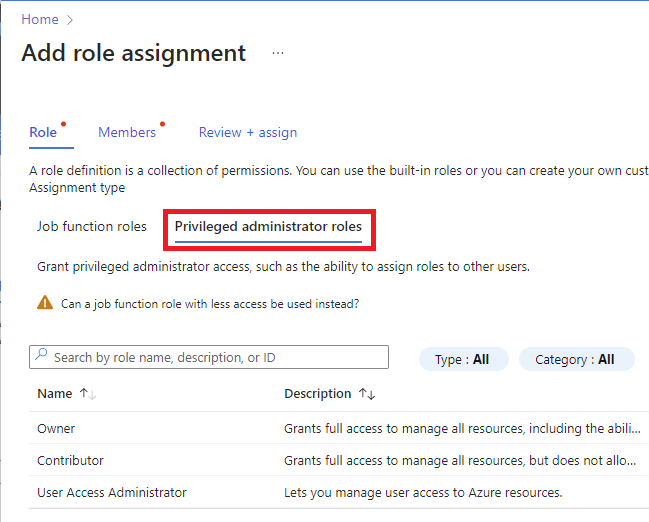

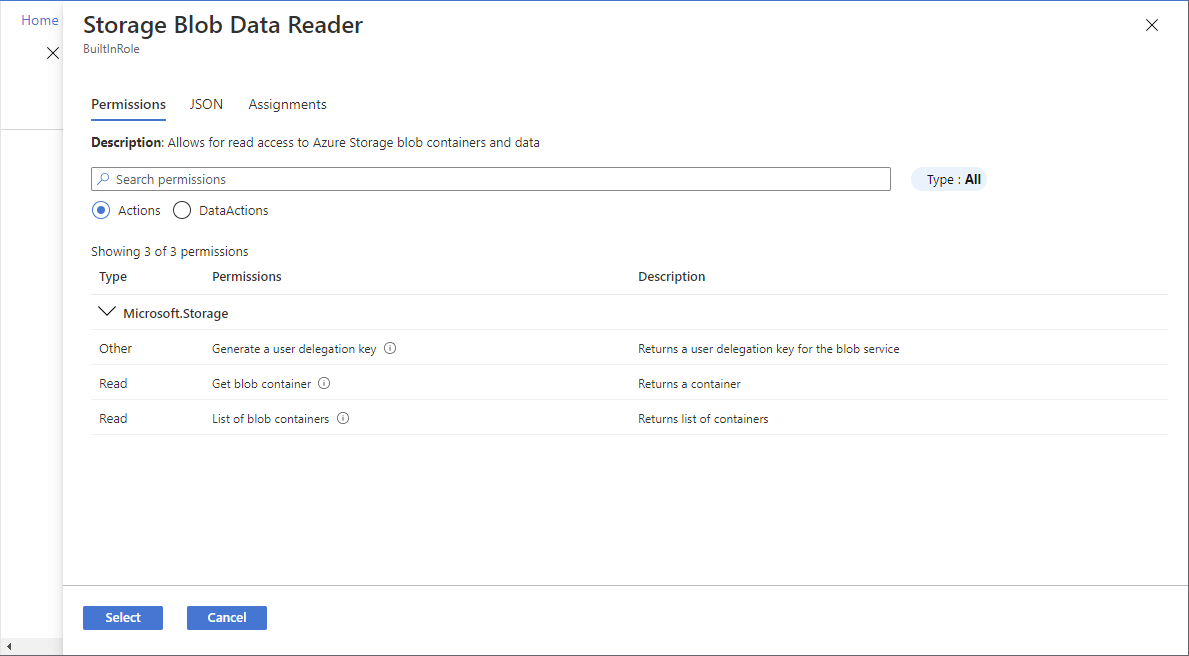

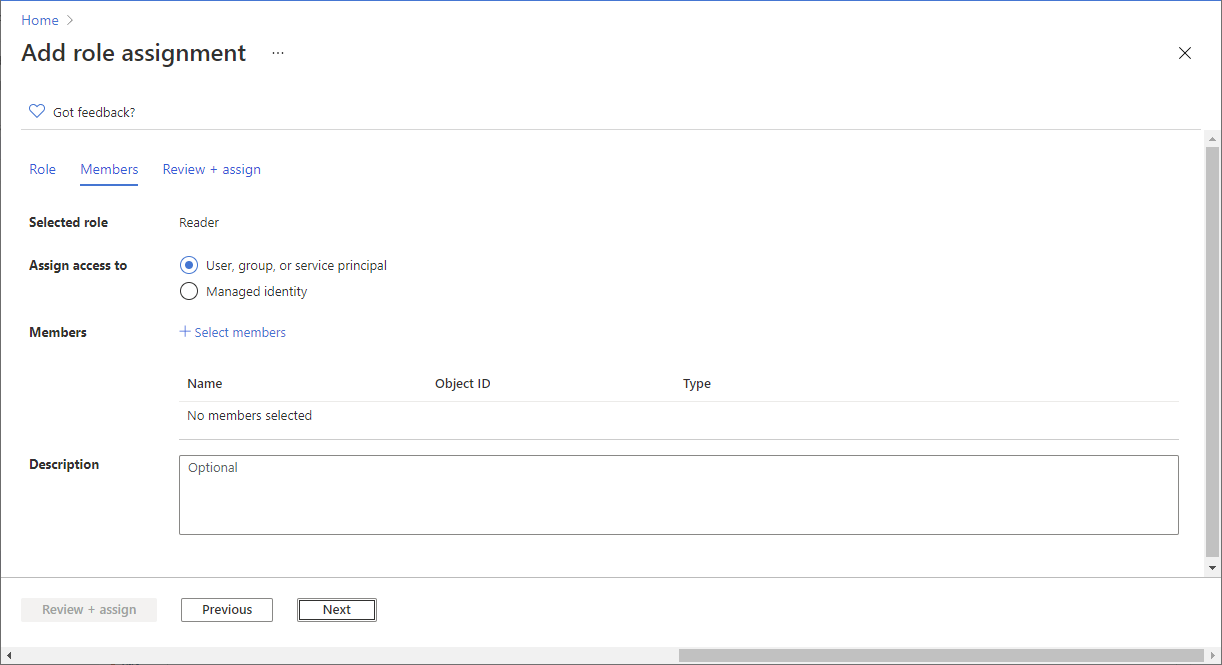

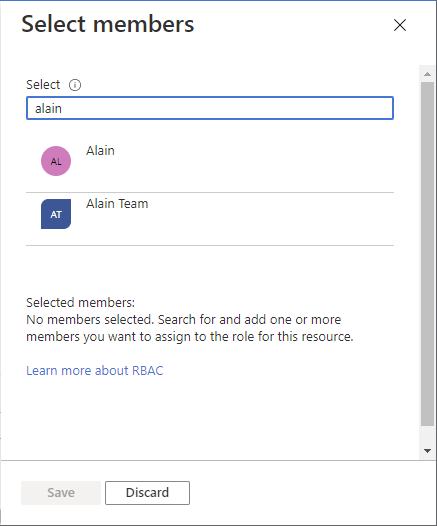

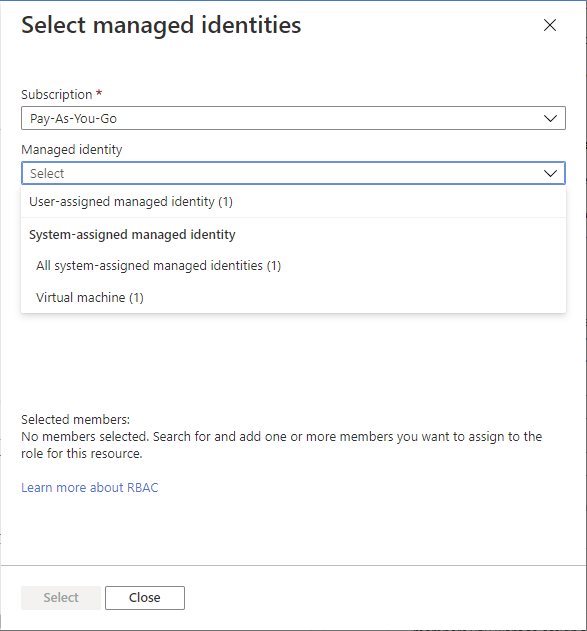

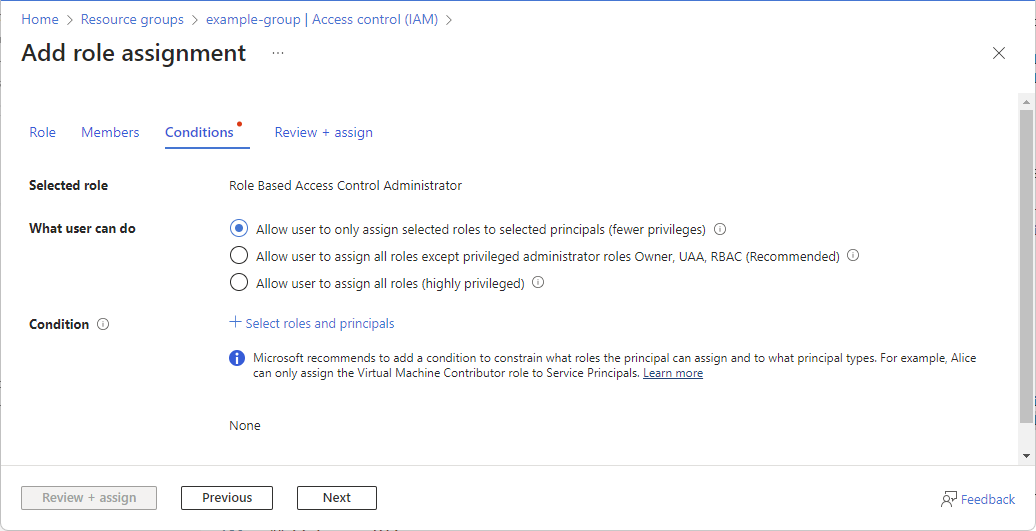

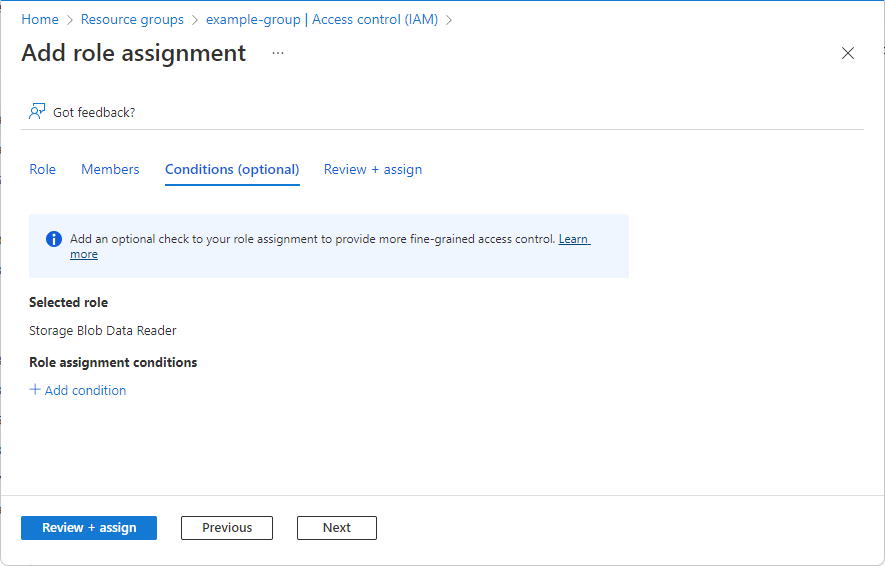

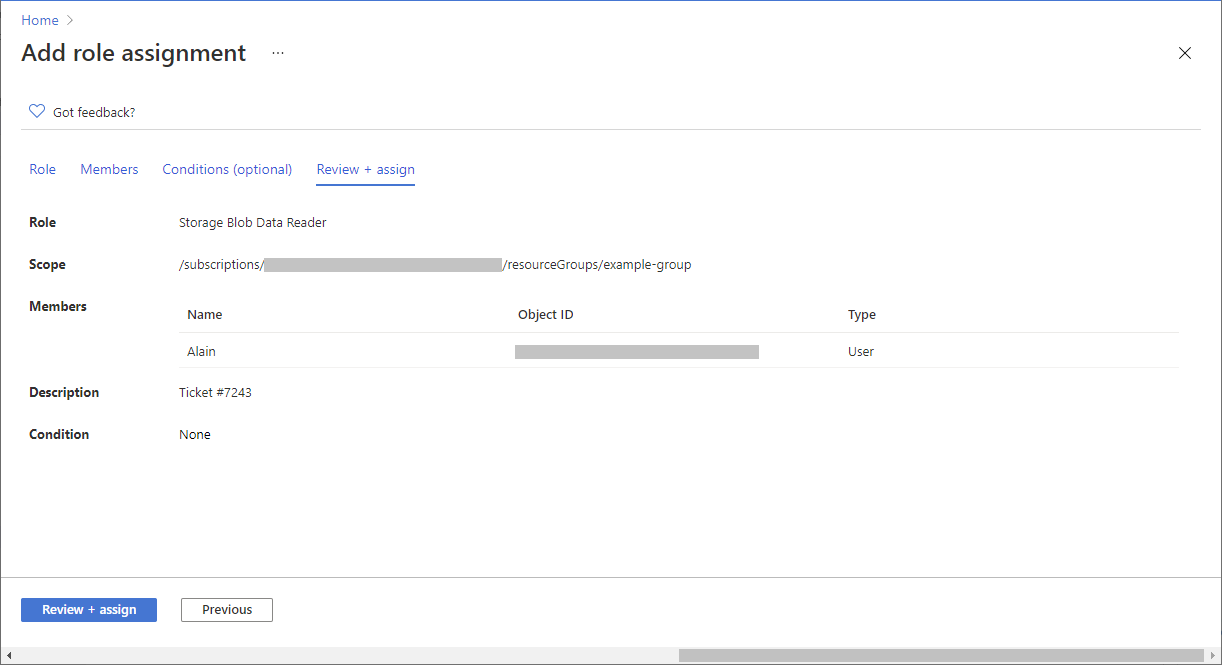

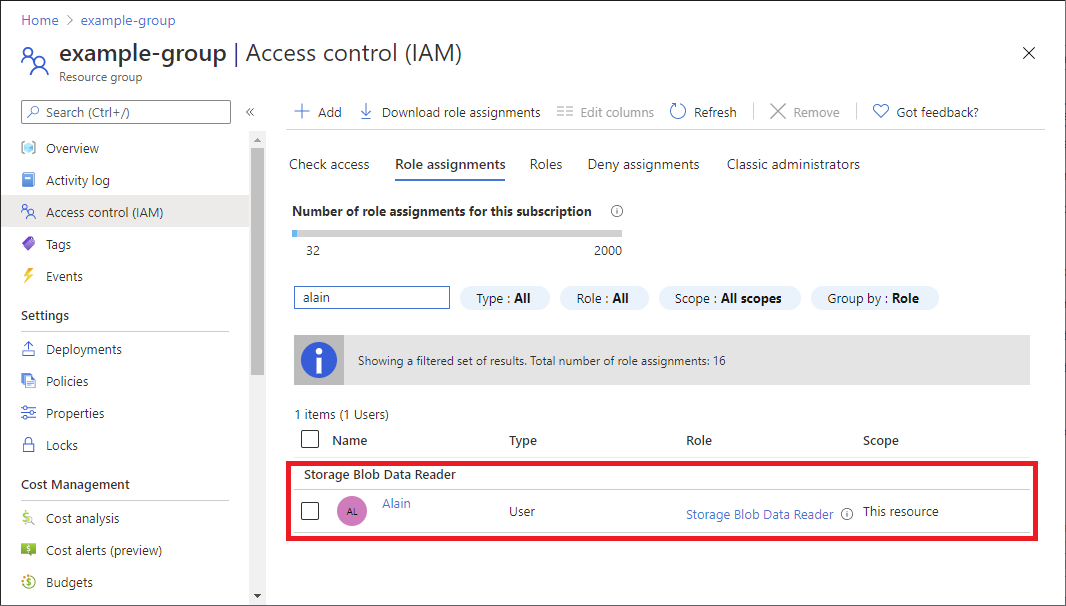

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure kaynaklarına erişimi yönetmek için kullandığınız yetkilendirme sistemidir. Erişim vermek için kullanıcılara, gruplara, hizmet sorumlularına veya yönetilen kimliklere belirli kapsamda roller atamanız gerekir. Bu makalede, Azure portalını kullanarak rollerin nasıl atandığı açıklanmaktadır.

Not: Microsoft Entra Kimliğinde yönetici rolleri atamanız gerekiyorsa bk. Kullanıcılara Microsoft Entra rolleri atama.