Azure HDInsight'ta ağ trafiğini denetleme

Azure Sanal Ağ'lerindeki ağ trafiği aşağıdaki yöntemler kullanılarak denetlenebilir:

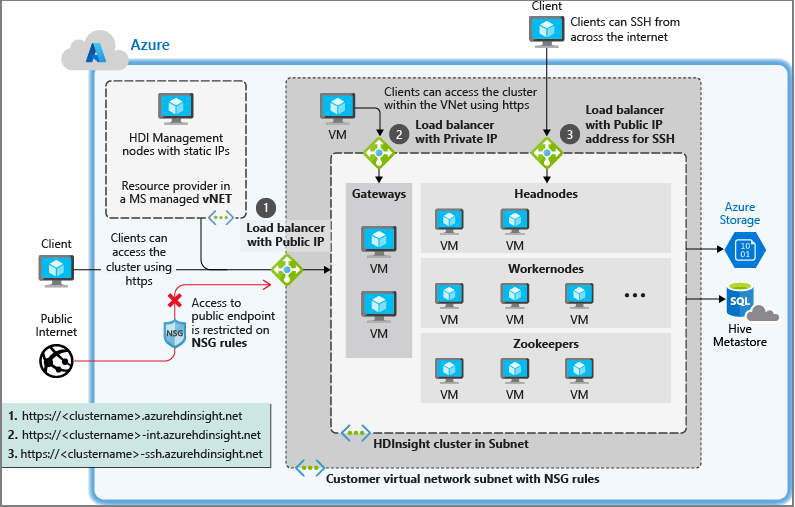

Ağ güvenlik grupları (NSG), ağa gelen ve giden trafiği filtrelemenize olanak tanır. Daha fazla bilgi için Ağ trafiğini ağ güvenlik gruplarıyla filtreleme belgesine bakın.

Ağ sanal gereçleri (NVA) yalnızca giden trafikle kullanılabilir. NVA'lar, güvenlik duvarları ve yönlendiriciler gibi cihazların işlevselliğini çoğaltır. Daha fazla bilgi için Ağ Gereçleri belgesine bakın.

Yönetilen hizmet olarak HDInsight, sanal ağdan gelen ve giden trafik için HDInsight sistem durumu ve yönetim hizmetlerine sınırsız erişim gerektirir. NSG'leri kullanırken, bu hizmetlerin HDInsight kümesiyle iletişim kurmaya devam ettiğinden emin olmanız gerekir.

Ağ güvenlik gruplarıyla HDInsight

Ağ trafiğini denetlemek için ağ güvenlik gruplarını kullanmayı planlıyorsanız HDInsight'ı yüklemeden önce aşağıdaki eylemleri gerçekleştirin:

HDInsight için kullanmayı planladığınız Azure bölgesini belirleyin.

BÖLGEniz için HDInsight tarafından gereken hizmet etiketlerini belirleyin. Bu hizmet etiketlerini edinmenin birden çok yolu vardır:

- Azure HDInsight için Ağ güvenlik grubu (NSG) hizmet etiketlerinde yayımlanan hizmet etiketlerinin listesine bakın.

- Bölgeniz listede yoksa, bölgenize yönelik bir hizmet etiketi bulmak için Hizmet Etiketi Bulma API'sini kullanın.

- API'yi kullanamıyorsanız hizmet etiketi JSON dosyasını indirin ve istediğiniz bölgeyi arayın.

HDInsight'ı yüklemeyi planladığınız alt ağ için ağ güvenlik gruplarını oluşturun veya değiştirin.

- Ağ güvenlik grupları: IP adreslerinden 443 numaralı bağlantı noktasında gelen trafiğe izin verin. Bu, HDInsight yönetim hizmetlerinin sanal ağın dışından kümeye ulaşmasını sağlar. Kafka REST proxy özellikli kümeler için 9400 numaralı bağlantı noktasında da gelen trafiğe izin verin. Bu, Kafka REST proxy sunucusunun ulaşılabilir olmasını sağlar.

Ağ güvenlik grupları hakkında daha fazla bilgi için bkz. Ağ güvenlik gruplarına genel bakış.

HDInsight kümelerinden giden trafiği denetleme

HDInsight kümelerinden giden trafiği denetleme hakkında daha fazla bilgi için bkz . Azure HDInsight kümeleri için giden ağ trafiği kısıtlamasını yapılandırma.

Şirket içinde zorlamalı tünel oluşturma

Zorlamalı tünel, bir alt ağdan gelen tüm trafiğin şirket içi ağınız veya Güvenlik Duvarınız gibi belirli bir ağa veya konuma zorlandığı kullanıcı tanımlı bir yönlendirme yapılandırmasıdır. Büyük hacimli veri aktarımı ve olası performans etkisi nedeniyle tüm veri aktarımının şirket içinde yeniden tünellenmesi önerilmez.

Zorlamalı tünel ayarlamak isteyen müşterilerin özel meta veri depoları kullanması ve küme alt ağından veya şirket içi ağdan bu özel meta veri depolarına uygun bağlantıyı ayarlaması gerekir.

Azure Güvenlik Duvarı ile ayarlanan UDR örneğini görmek için bkz. Azure HDInsight kümeleri için giden ağ trafiği kısıtlamasını yapılandırma.

Gerekli bağlantı noktaları

Güvenlik duvarı kullanmayı planlıyor ve belirli bağlantı noktalarında kümeye dışarıdan erişmeyi planlıyorsanız, senaryonuz için gereken bağlantı noktalarında trafiğe izin vermeniz gerekebilir. Varsayılan olarak, önceki bölümde açıklanan Azure yönetim trafiğinin 443 numaralı bağlantı noktasında kümeye ulaşmasına izin verildiğinde bağlantı noktalarının özel filtrelemesi gerekmez.

Belirli hizmetlerin bağlantı noktalarının listesi için HDInsight üzerinde Apache Hadoop hizmetleri tarafından kullanılan bağlantı noktaları belgesine bakın.

Sanal gereçlerin güvenlik duvarı kuralları hakkında daha fazla bilgi için sanal gereç senaryosu belgesine bakın.

Sonraki adımlar

- Kod örnekleri ve Azure Sanal Ağ oluşturma örnekleri için bkz. Azure HDInsight kümeleri için sanal ağlar oluşturma.

- HDInsight'ı şirket içi ağa bağlanacak şekilde yapılandırmanın uçtan uca bir örneği için bkz . HDInsight'ı şirket içi ağa bağlama.

- Azure sanal ağları hakkında daha fazla bilgi için bkz. Azure Sanal Ağ genel bakış.

- Ağ güvenlik grupları hakkında daha fazla bilgi için bkz . Ağ güvenlik grupları.

- Kullanıcı tanımlı yollar hakkında daha fazla bilgi için bkz . Kullanıcı tanımlı yollar ve IP iletme.

- Sanal ağlar hakkında daha fazla bilgi için bkz . HDInsight için VNETs planlama.