Güvenlik Duvarı kullanarak Azure HDInsight kümeleri için giden trafiği yapılandırma

Bu makalede, Azure Güvenlik Duvarı kullanarak HDInsight kümenizden giden trafiğin güvenliğini sağlamanıza yönelik adımlar sağlanır. Aşağıdaki adımlarda, mevcut bir küme için bir Azure Güvenlik Duvarı yapılandırdığınız varsayılır. Güvenlik duvarının arkasında yeni bir küme dağıtıyorsanız, önce HDInsight kümenizi ve alt ağınızı oluşturun. Ardından bu kılavuzdaki adımları izleyin.

Background

HDInsight kümeleri normalde bir sanal ağda dağıtılır. Kümenin bu sanal ağın dışındaki hizmetlere bağımlılıkları vardır.

Gelen yönetim trafiği bir güvenlik duvarı üzerinden gönderilemiyor. Burada belgelendiği gibi gelen trafik için NSG hizmet etiketlerini kullanabilirsiniz.

HDInsight giden trafik bağımlılıkları neredeyse tamamen FQDN'lerle tanımlanır. Bunların arkasında statik IP adresleri yoktur. Statik adreslerin olmaması, Ağ Güvenlik Gruplarının (NSG) bir kümeden giden trafiği kilitleyememesi anlamına gelir. IP adresleri, geçerli ad çözümlemesine ve kullanımına göre kuralları ayarlayamıyorsa yeterince sık değişir.

FQDN'lere göre giden trafiği denetleyebilen bir güvenlik duvarıyla giden adreslerin güvenliğini sağlayın. Azure Güvenlik Duvarı, giden trafiği hedefin FQDN'sine göre kısıtlar veya FQDN etiketleri.

HDInsight ile Azure Güvenlik Duvarı yapılandırma

Azure Güvenlik Duvarı ile mevcut HDInsight'ınızın çıkışını kilitleme adımlarının özeti şunlardır:

- Bir alt ağ oluşturun.

- Güvenlik duvarı oluşturun.

Add applicationgüvenlik duvarına kurallar ekleyin.- Güvenlik duvarına ağ kuralları ekleyin.

- Yönlendirme tablosu oluşturun.

Yeni alt ağ oluşturma

Kümenizin bulunduğu sanal ağda AzureFirewallSubnet adlı bir alt ağ oluşturun.

Kümeniz için yeni bir güvenlik duvarı oluşturma

Öğretici: Azure portalını kullanarak Azure Güvenlik Duvarı dağıtma ve yapılandırma bölümünde verilen adımları kullanarak Test-FW01 adlı bir güvenlik duvarı oluşturun.

Güvenlik duvarını uygulama kurallarıyla yapılandırma

Kümenin önemli iletişimler gönderip almasını sağlayan bir uygulama kuralı koleksiyonu oluşturun.

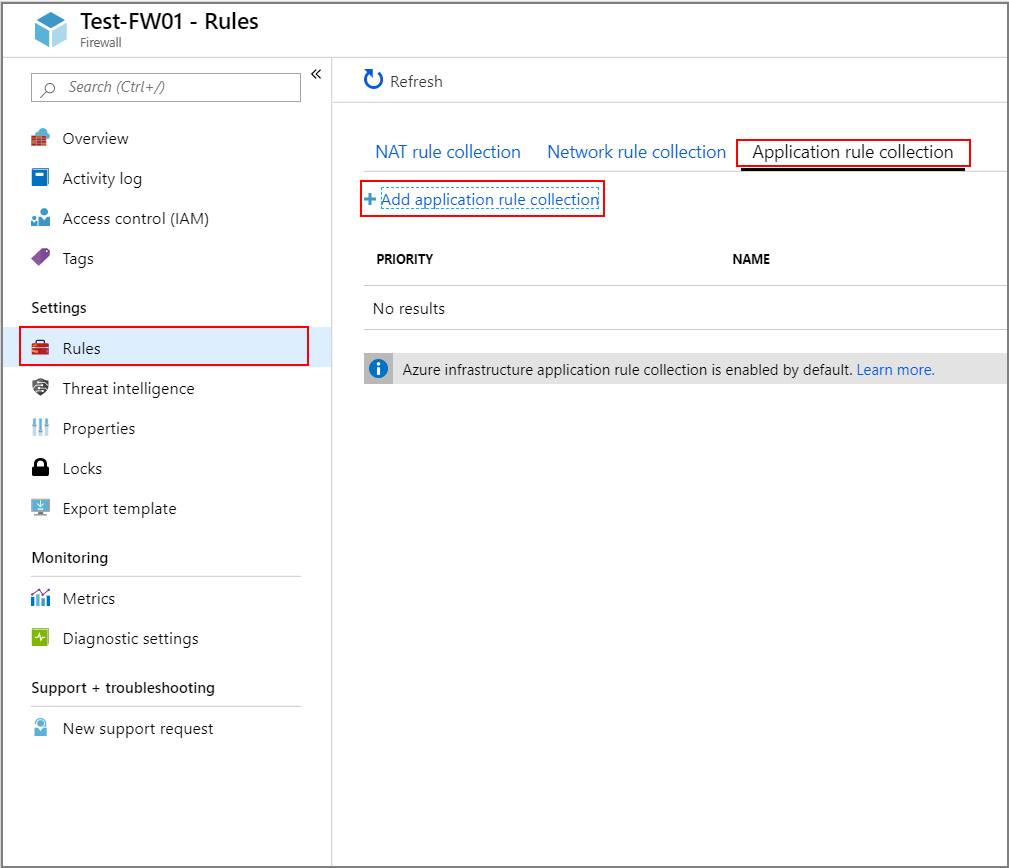

Azure portalından yeni test-FW01 güvenlik duvarını seçin.

Ayarlar> Rules>Uygulama kuralı koleksiyonu+ Uygulama kuralı koleksiyonu> ekle'ye gidin.

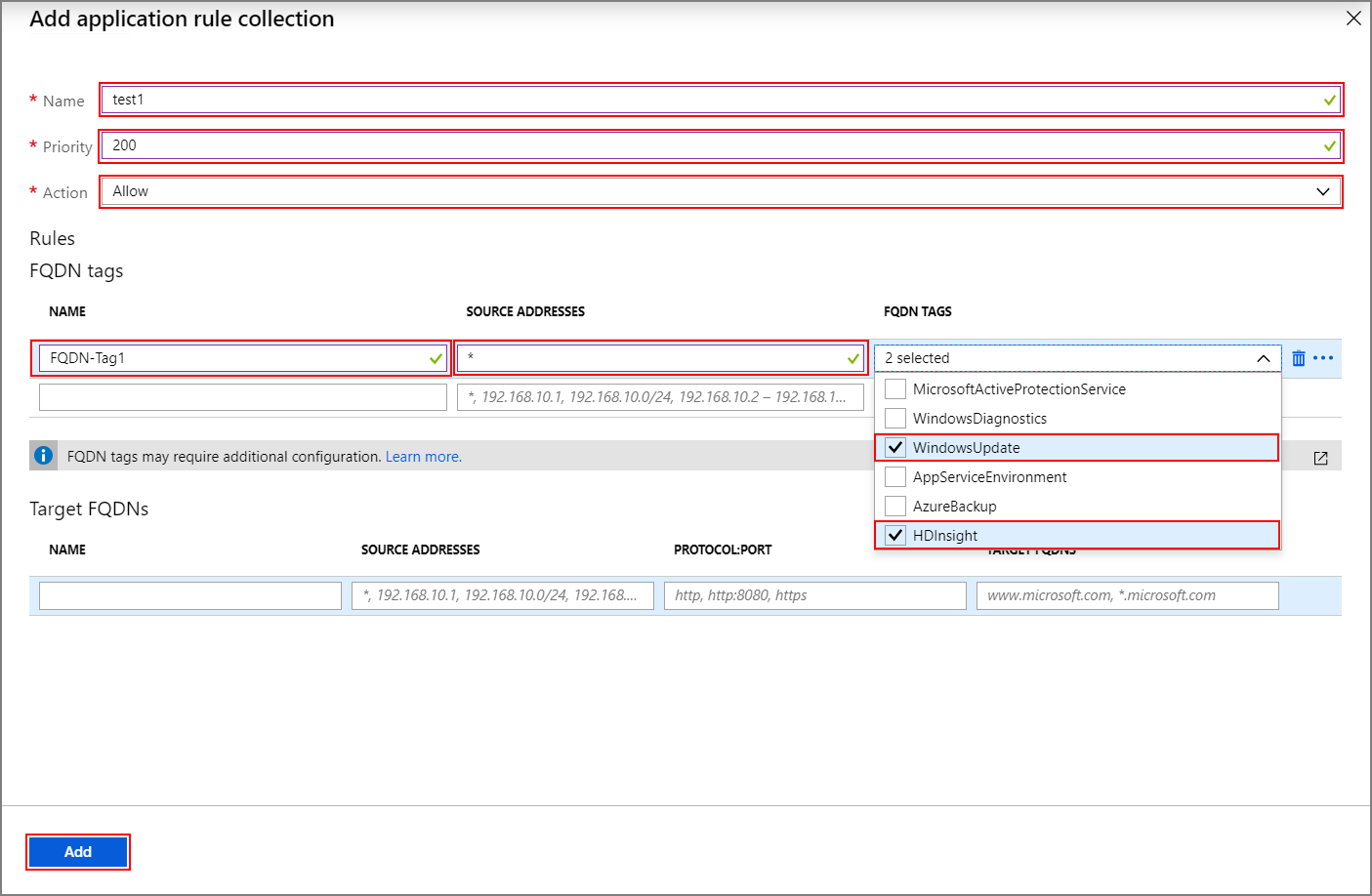

Uygulama kuralı koleksiyonu ekle ekranında aşağıdaki bilgileri sağlayın:

Üst bölüm

Özellik Değer Veri Akışı Adı FwAppRule Öncelik 200 Eylem İzin Ver FQDN etiketleri bölümü

Veri Akışı Adı Kaynak adresi FQDN etiketi Notlar Rule_1 * WindowsUpdate ve HDInsight HDI hizmetleri için gereklidir Hedef FQDN'ler bölümü

Veri Akışı Adı Kaynak adresler Protokol: Bağlantı Noktası Hedef FQDN'ler Notlar Rule_2 * https:443 login.windows.net Windows oturum açma etkinliğine izin verir Rule_3 * https:443 login.microsoftonline.com Windows oturum açma etkinliğine izin verir Rule_4 * https:443 storage_account_name.blob.core.windows.net değerini gerçek depolama hesabı adınızla değiştirin storage_account_name. Depolama hesabında "güvenli aktarım gerekli" seçeneğinin etkinleştirildiğinden emin olun. Depolama hesaplarına erişmek için Özel uç nokta kullanıyorsanız, bu adım gerekli değildir ve depolama trafiği güvenlik duvarına iletılmaz.Rule_5 * http:80 azure.archive.ubuntu.com Ubuntu güvenlik güncelleştirmelerinin kümeye yüklenmesine izin verir

Ekle'yi seçin.

Güvenlik duvarını ağ kurallarıyla yapılandırma

HDInsight kümenizi doğru yapılandırmak için ağ kurallarını oluşturun.

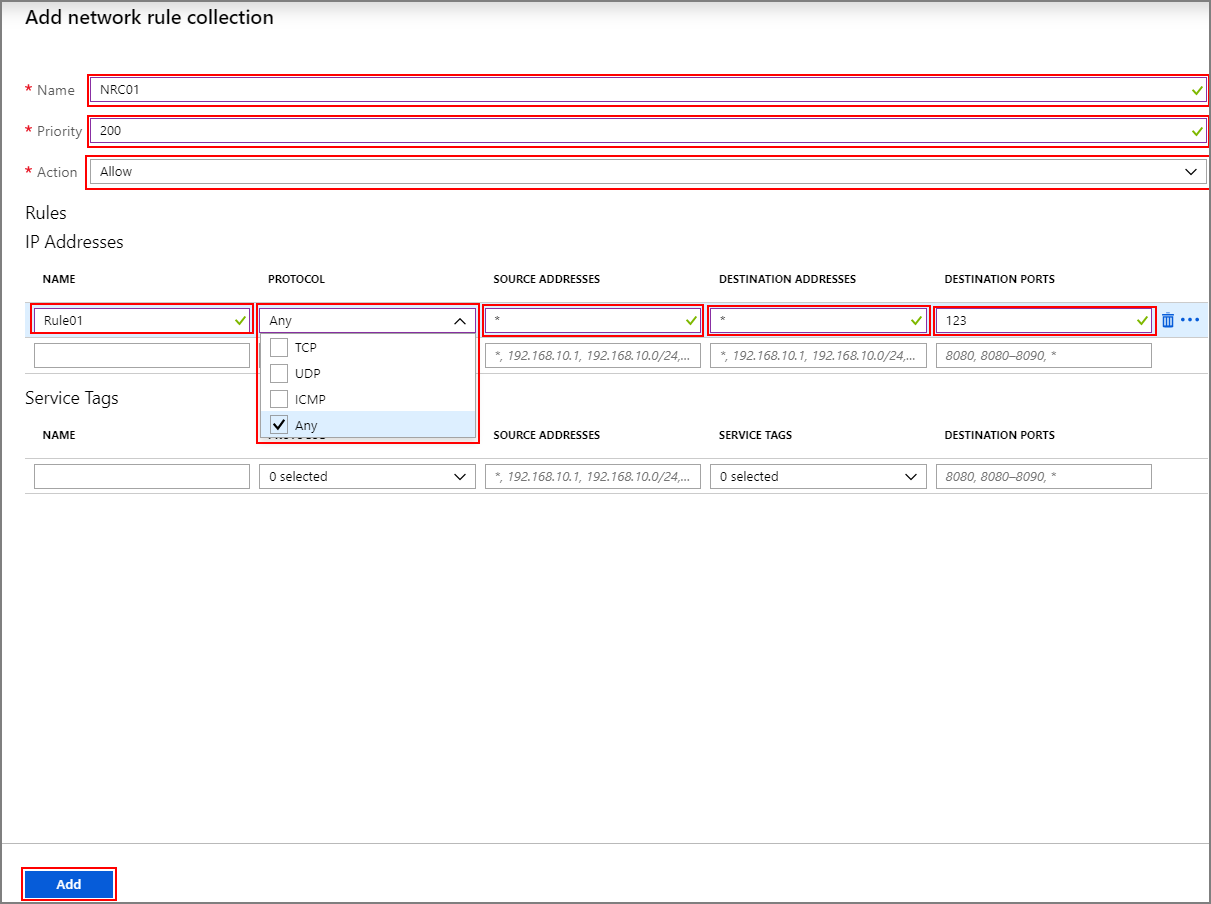

Önceki adımdan devam ederek Ağ kuralı koleksiyonu'na >

+ Add network rule collectiongidin.Add network rule collectionEkranda aşağıdaki bilgileri sağlayın:Üst bölüm

Özellik Değer Veri Akışı Adı FwNetRule Öncelik 200 Eylem İzin Ver Hizmet Etiketleri bölümü

Veri Akışı Adı Protokol Kaynak Adresler Hizmet Etiketleri Hedef Bağlantı Noktaları Notlar Rule_6 TCP * SQL 1433, 11000-11999 HDInsight tarafından sağlanan varsayılan SQL sunucularını kullanıyorsanız, SQL için Hizmet Etiketleri bölümünde SQL trafiğini günlüğe kaydetmenizi ve denetlemenizi sağlayacak bir ağ kuralı yapılandırın. HDInsight alt ağını sql server için hizmet uç noktalarını yapılandırmadığınız sürece güvenlik duvarını atlar. Ambari, Oozie, Ranger ve Hive meta veri deposu için özel SQL sunucusu kullanıyorsanız yalnızca kendi özel SQL Sunucularınıza giden trafiğe izin vermeniz yeterlidir. 1433'e ek olarak 11000-11999 bağlantı noktası aralığının neden gerekli olduğunu görmek için Azure SQL Veritabanı ve Azure Synapse Analytics bağlantı mimarisine bakın. Rule_7 TCP * Azure İzleyici * (isteğe bağlı) Otomatik ölçeklendirme özelliğini kullanmayı planlayan müşterilerin bu kuralı eklemesi gerekir.

Ekle'yi seçin.

Yol tablosu oluşturma ve yapılandırma

Aşağıdaki girdilerle bir yol tablosu oluşturun:

Sonraki atlama türü İnternet olan Sistem Durumu ve yönetim hizmetlerindeki tüm IP adresleri. Genel bölgelerin 4 IP'sinin yanı sıra belirli bölgeniz için 2 IP içermelidir. Bu kural yalnızca ResourceProvider Bağlan ion Gelen olarak ayarlandıysa gereklidir. ResourceProvider Bağlan ion Giden olarak ayarlandıysa, bu IP'ler UDR'de gerekli değildir.

0.0.0.0/0 IP adresi için bir Sanal Gereç yolu ve sonraki atlama Azure Güvenlik Duvarı özel IP adresinizdir.

Örneğin, "Doğu ABD" ABD bölgesinde oluşturulan bir kümenin yol tablosunu yapılandırmak için aşağıdaki adımları kullanın:

Azure güvenlik duvarı Test-FW01'inizi seçin. Genel Bakış sayfasında listelenen Özel IP adresini kopyalayın. Bu örnekte 10.0.2.4 örnek adresini kullanacağız.

Ardından Tüm hizmetler>Ağ>Yolu tabloları ve Rota Tablosu Oluştur'a gidin.

Yeni rotanızdan Ayarlar> Routes>+ Ekle'ye gidin. Aşağıdaki yolları ekleyin:

| Yönlendirme adı | Adres ön eki | Sonraki atlama türü | Sonraki atlama adresi |

|---|---|---|---|

| 168.61.49.99 | 168.61.49.99/32 | İnternet | NA |

| 23.99.5.239 | 23.99.5.239/32 | İnternet | NA |

| 168.61.48.131 | 168.61.48.131/32 | İnternet | NA |

| 138.91.141.162 | 138.91.141.162/32 | İnternet | NA |

| 13.82.225.233 | 13.82.225.233/32 | İnternet | NA |

| 40.71.175.99 | 40.71.175.99/32 | İnternet | NA |

| 0.0.0.0 | 0.0.0.0/0 | Sanal gereç | 10.0.2.4 |

Yol tablosu yapılandırmasını tamamlayın:

oluşturduğunuz yol tablosunu, Ayarlar altında Alt ağlar'ı seçerek HDInsight alt ağınıza atayın.

+ İlişkili'yi seçin.

Alt ağı ilişkilendir ekranında, kümenizin oluşturulduğu sanal ağı seçin. HDInsight kümeniz için kullandığınız alt ağ.

Tamam'ı seçin.

Uç düğüm veya özel uygulama trafiği

Yukarıdaki adımlar kümenin sorunsuz çalışmasına olanak sağlar. Varsa, yine de kenar düğümlerinde çalışan özel uygulamalarınıza uyum sağlamak için bağımlılıkları yapılandırmanız gerekir.

Uygulama bağımlılıkları tanımlanıp Azure Güvenlik Duvarı veya yol tablosuna eklenmelidir.

Asimetrik yönlendirme sorunlarını önlemek için uygulama trafiği için yollar oluşturulmalıdır.

Uygulamalarınızın başka bağımlılıkları varsa bunların Azure Güvenlik Duvarı eklemeniz gerekir. HTTP/HTTPS trafiğine izin vermek için Uygulama kuralları ve diğer her şey için Ağ kuralları oluşturun.

Günlüğe kaydetme ve ölçeklendirme

Azure Güvenlik Duvarı birkaç farklı depolama sistemine günlük gönderebilir. Güvenlik duvarınız için günlüğe kaydetmeyi yapılandırma yönergeleri için Öğretici: Azure Güvenlik Duvarı günlüklerini ve ölçümlerini izleme başlığı altındaki adımları izleyin.

Günlük kurulumunu tamamladıktan sonra Log Analytics kullanıyorsanız aşağıdaki gibi bir sorguyla engellenen trafiği görüntüleyebilirsiniz:

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Azure Güvenlik Duvarı Azure İzleyici günlükleriyle tümleştirmek, bir uygulamanın ilk çalışmasını sağlarken yararlıdır. Özellikle tüm uygulama bağımlılıklarının farkında değilseniz. Azure İzleyici'de günlük verilerini analiz etme bölümünden Azure İzleyici günlükleri hakkında daha fazla bilgi edinebilirsiniz

Azure Güvenlik Duvarı ve istek artışlarının ölçek sınırları hakkında bilgi edinmek için bu belgeye bakın veya SSS'ye bakın.

Kümeye erişim

Güvenlik duvarı başarıyla ayarlandıktan sonra, ambari'ye sanal ağın içinden erişmek için iç uç noktayı (https://CLUSTERNAME-int.azurehdinsight.net) kullanabilirsiniz.

Genel uç noktayı (https://CLUSTERNAME.azurehdinsight.net) veya ssh uç noktasını ()CLUSTERNAME-ssh.azurehdinsight.net kullanmak için, burada açıklanan asimetrik yönlendirme sorunundan kaçınmak için rota tablosunda doğru yollara ve NSG kurallarına sahip olduğunuzdan emin olun. Özellikle bu durumda, Gelen NSG kurallarında istemci IP adresine izin vermeniz ve ayrıca sonraki atlamanın olarak internetayarlandığı kullanıcı tanımlı yol tablosuna eklemeniz gerekir. Yönlendirme doğru ayarlanmadıysa bir zaman aşımı hatası görürsünüz.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin