Azure Load Balancer Kayan IP yapılandırması

Yük dengeleyici hem UDP hem de TCP uygulamaları için çeşitli özellikler sağlar.

Kayan IP

Bazı uygulama senaryoları, arka uç havuzundaki tek bir VM'de birden çok uygulama örneği tarafından aynı bağlantı noktasının kullanılmasını tercih eder veya gerektirir. Bağlantı noktası yeniden kullanımına örnek olarak yüksek kullanılabilirlik için kümeleme, ağ sanal gereçleri ve yeniden şifreleme olmadan birden çok TLS uç noktasının kullanıma sunulmaları verilebilir. Arka uç bağlantı noktasını birden çok kural arasında yeniden kullanmak istiyorsanız, kural tanımında Kayan IP'yi etkinleştirmeniz gerekir. Kayan IP'nin etkinleştirilmesi daha fazla esneklik sağlar.

| Kayan IP durumu | Sonuç |

|---|---|

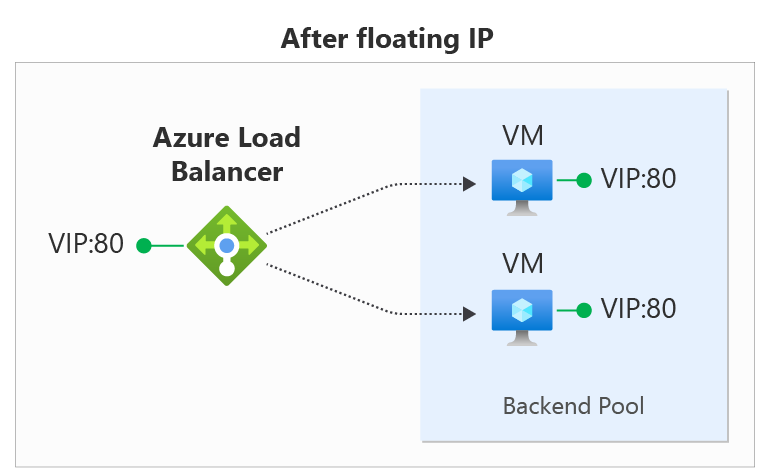

| Kayan IP etkin | Azure, IP adresi eşlemesini Load Balancer'ın Ön Uç IP adresiyle değiştirir |

| Kayan IP devre dışı | Azure, VM örneklerinin IP adresini kullanıma sunar |

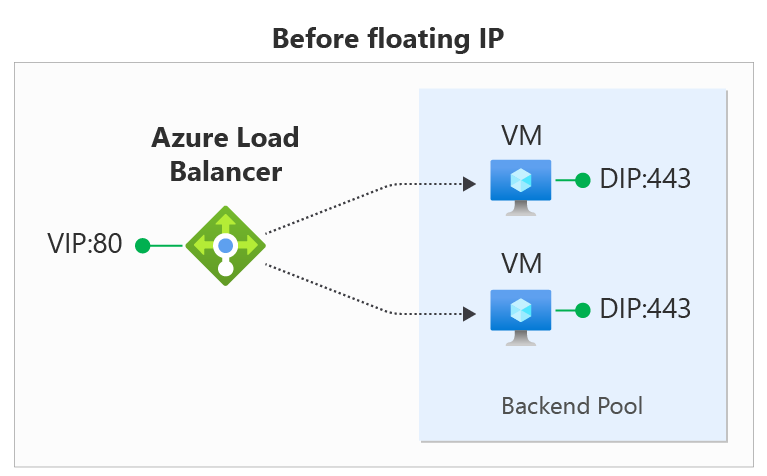

Diyagramlarda, Kayan IP'yi etkinleştirmeden önce ve etkinleştirdikten sonra IP adresi eşlemesinin nasıl çalıştığını görürsünüz:

Azure portalı, REST API, CLI, PowerShell veya başka bir istemci aracılığıyla Load Balancer kuralında Kayan IP'yi yapılandırabilirsiniz. Kural yapılandırmasına ek olarak, Kayan IP kullanmak için sanal makinenizin Konuk işletim sistemini de yapılandırmanız gerekir.

Bu senaryo için arka uç havuzundaki her VM'nin üç ağ arabirimi vardır:

- Arka uç IP'si: VM ile ilişkilendirilmiş bir Sanal NIC (Azure'ın NIC kaynağının IP yapılandırması).

- Ön uç 1 (FIP1): KONUK işletim sistemi içinde FIP1 IP adresiyle yapılandırılmış bir geri döngü arabirimi.

- Ön uç 2 (FIP2): KONUK işletim sistemi içinde FIP2 IP adresiyle yapılandırılmış bir geri döngü arabirimi.

Önceki senaryoda olduğu gibi aynı ön uç yapılandırmasını düşünelim:

| Ön uç | IP Adresi | protokol | port |

|---|---|---|---|

1 1 |

65.52.0.1 | TCP | 80 |

2 2 |

65.52.0.2 | TCP | 80 |

İki kayan IP kuralı tanımlarız:

| Kural | Ön uç | Arka uç havuzuna eşleme |

|---|---|---|

| 1 |  FIP1:80 FIP1:80 |

FIP1:80 (VM1 ve VM2'de) FIP1:80 (VM1 ve VM2'de) |

| 2 |  FIP2:80 FIP2:80 |

FIP2:80 (VM1 ve VM2'de) FIP2:80 (VM1 ve VM2'de) |

Aşağıdaki tabloda yük dengeleyicideki eşlemenin tamamı gösterilmektedir:

| Kural | Ön uç IP adresi | protokol | port | Hedef | port |

|---|---|---|---|---|---|

1 1 |

65.52.0.1 | TCP | 80 | ön uçla aynı (65.52.0.1) | ön uçla aynı (80) |

2 2 |

65.52.0.2 | TCP | 80 | ön uçla aynı (65.52.0.2) | ön uçla aynı (80) |

Gelen akışın hedefi artık VM'deki geri döngü arabirimindeki ön uç IP adresidir. Her kuralın, hedef IP adresi ve hedef bağlantı noktasının benzersiz bir bileşimine sahip bir akış oluşturması gerekir. Bağlantı noktası yeniden kullanımı, hedef IP adresini akışın ön uç IP adresine değiştirerek aynı VM'de mümkündür. Hizmetiniz, yük dengeleyiciyi ilgili geri döngü arabiriminin ip adresine ve bağlantı noktasına bağlayarak kullanıma sunulur.

Hedef bağlantı noktasının örnekte değişmediği fark edeceksiniz. Kayan IP senaryolarında Azure Load Balancer, arka uç hedef bağlantı noktasını değiştirmek ve bunu ön uç hedef bağlantı noktasından farklı hale getirmek için yük dengeleme kuralı tanımlamayı da destekler.

Kayan IP kural türü, çeşitli yük dengeleyici yapılandırma desenlerinin temelini oluşturur. Şu anda kullanılabilen örneklerden biri, Bir veya daha fazla AlwaysOn kullanılabilirlik grubu dinleyicisi yapılandırmasıdır. Zaman içinde bu senaryoların daha fazlasını belgeleyeceğiz. Kayan IP'yi etkinleştirmek için gereken belirli Konuk İşletim Sistemi yapılandırmaları hakkında daha ayrıntılı bilgi için sonraki bölümde yer alan Azure Load Balancer Kayan IP yapılandırmasına bakın.

Kayan IP Konuk İşletim Sistemi yapılandırması

çalışması için, sanal makine için Konuk işletim sistemini yük dengeleyicinin ön uç IP'sine ve bağlantı noktasına bağlı tüm trafiği alacak şekilde yapılandıracaksınız. VM'nin yapılandırılması için şunlar gerekir:

- geri döngü ağ arabirimi ekleme

- geri döngünün yük dengeleyicinin ön uç IP adresiyle yapılandırılması

- sistemin, bu arabirime atanmış IP adresine sahip olmayan arabirimlerde paket gönderebildiğini/alabilmesini sağlar. Windows sistemleri için "zayıf konak" modelini kullanmak için arabirimlerin ayarlanması gerekir. Linux sistemleri için bu model normalde varsayılan olarak kullanılır.

- ana bilgisayar güvenlik duvarını ön uç IP bağlantı noktasında trafiğe izin verecek şekilde yapılandırma.

Not

Aşağıdaki örneklerin tümü IPv4 kullanır; IPv6 kullanmak için , "ipv4" yerine "ipv6" yazın.

Windows Server

Genişletmek

Arka uç havuzundaki her VM için, sunucudaki bir Windows Komut İstemi'nde aşağıdaki komutları çalıştırın.

VM'nizde bulunan arabirim adlarının listesini almak için şu komutu yazın:

netsh interface ipv4 show interface

VM NIC (Azure tarafından yönetilen) için bu komutu yazın.

netsh interface ipv4 set interface "interfacename" weakhostreceive=enabled

("interfacename" yerine bu arabirimin adını yazın)

Eklediğiniz her geri döngü arabirimi için şu komutları yineleyin:

netsh interface ipv4 add addr floatingipaddress floatingip floatingipnetmask

netsh interface ipv4 set interface floatingipaddress weakhostreceive=enabled weakhostsend=enabled

(loopbackinterface değerini bu geri döngü arabiriminin adıyla, floatingip ve floatingipnetmask değerlerini yük dengeleyici ön uç IP'sine karşılık gelen uygun değerlerle değiştirin)

Son olarak, konuk ana bilgisayar bir güvenlik duvarı kullanıyorsa, trafiğin uygun bağlantı noktalarında VM'ye ulaşabilmesi için bir kural ayarlandığından emin olun.

Bu örnek yapılandırmada 1.2.3.4 yük dengeleyici ön uç IP yapılandırması ve 80 numaralı bağlantı noktası için yük dengeleme kuralı varsayılır:

netsh int ipv4 set int "Ethernet" weakhostreceive=enabled

netsh int ipv4 add addr "Loopback Pseudo-Interface 1" 1.2.3.4 255.255.255.0

netsh int ipv4 set int "Loopback Pseudo-Interface 1" weakhostreceive=enabled weakhostsend=enabled

netsh advfirewall firewall add rule name="http" protocol=TCP localport=80 dir=in action=allow enable=yes

Ubuntu

Genişletmek

Arka uç havuzundaki her VM için bir SSH oturumu aracılığıyla aşağıdaki komutları çalıştırın.

VM'nizde bulunan arabirim adlarının listesini almak için şu komutu yazın:

ip addr

Her geri döngü arabirimi için, kayan IP'yi geri döngü diğer adına atayan şu komutları yineleyin:

sudo ip addr add floatingip/floatingipnetmask dev lo:0

(floatingip ve floatingipnetmask değerlerini yük dengeleyici ön uç IP'sine karşılık gelen uygun değerlerle değiştirin)

Son olarak, konuk ana bilgisayar bir güvenlik duvarı kullanıyorsa, trafiğin uygun bağlantı noktalarında VM'ye ulaşabilmesi için bir kural ayarlandığından emin olun.

Bu örnek yapılandırma, 1.2.3.4 yük dengeleyici ön uç IP yapılandırmasını ve 80 numaralı bağlantı noktası için yük dengeleme kuralını varsayar. Bu örnek ayrıca Ubuntu'da UFW (Karmaşık Olmayan Güvenlik Duvarı) kullanımını da varsayar.

sudo ip addr add 1.2.3.4/24 dev lo:0

sudo ufw allow 80/tcp

Sınırlama

- Yük dengeleme kuralında Kayan IP etkinleştirildiğinde, uygulamanızın giden için ağ arabiriminin birincil IP yapılandırmasını kullanması gerekir.

- Uygulamanız konuk işletim sistemindeki geri döngü arabiriminde yapılandırılan ön uç IP adresine bağlanırsa, Azure giden akışı yeniden yazmaz ve akış başarısız olur. Giden senaryoları gözden geçirin.

Sonraki adımlar

- Azure Load Balancer ile birden çok ön uç kullanma hakkında bilgi edinin.

- Azure Load Balancer giden bağlantıları hakkında bilgi edinin.