Giden bağlantılar için Kaynak Ağ Adresi Çevirisi'ni (SNAT) kullanma

Bazı senaryolarda sanal makinelerin veya işlem örneklerinin İnternet'e giden bağlantısı olması gerekir. Genel yük dengeleyicinin ön uç IP'leri, arka uç örnekleri için İnternet'e giden bağlantı sağlamak için kullanılabilir. Bu yapılandırma, sanal makinenin özel IP'sini yük dengeleyicinin genel IP adresine çevirmek için kaynak ağ adresi çevirisini (SNAT) kullanır. SNAT, arka ucun IP adresini yük dengeleyicinizin genel IP adresiyle eşleştirir. SNAT, dış kaynakların arka uç örneklerine doğrudan bir adres olmasını önler.

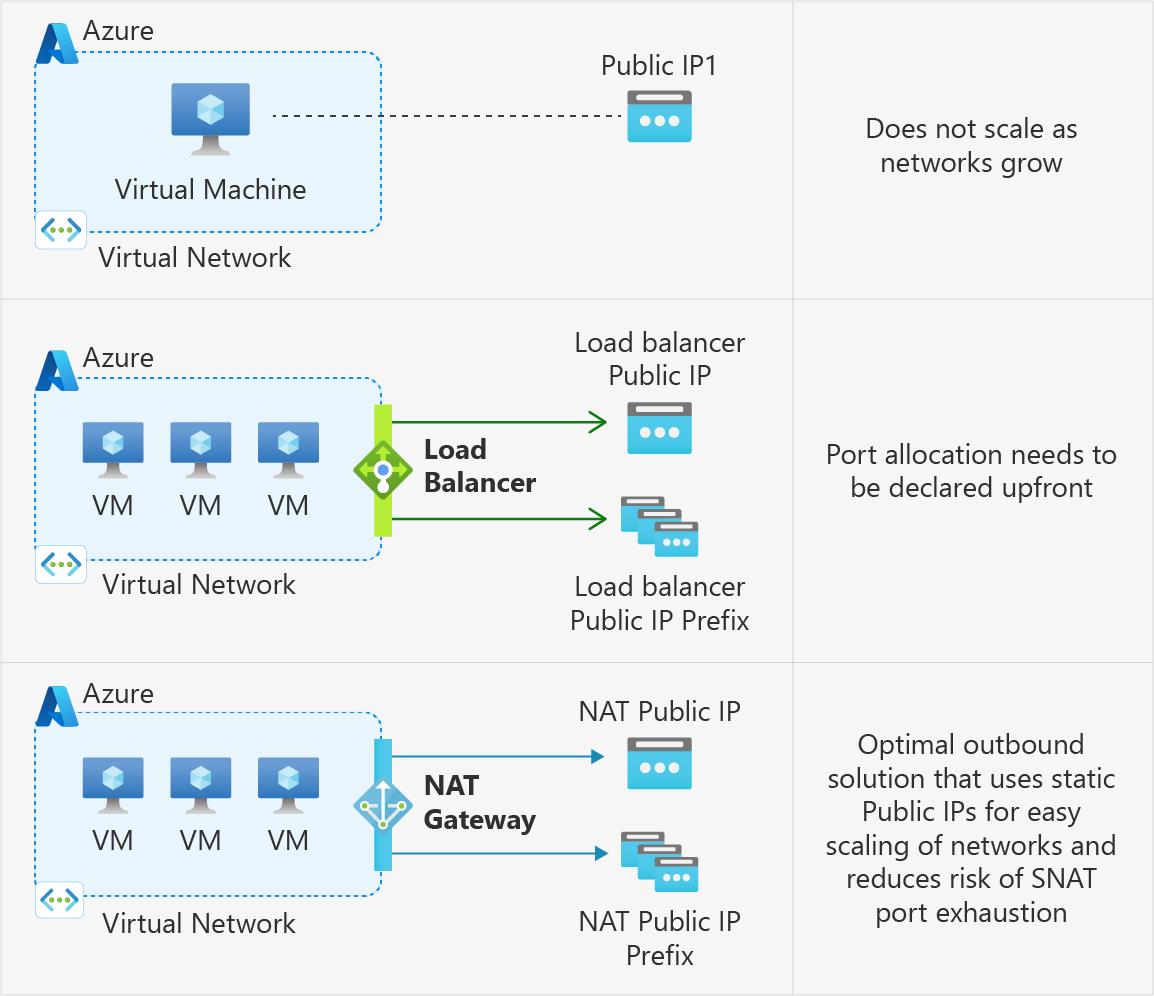

Azure'ın giden bağlantı yöntemleri

Aşağıdaki yöntemler, Azure'ın giden bağlantıyı etkinleştirmek için en yaygın kullanılan yöntemleridir:

| # | Yöntem | Bağlantı noktası ayırma türü | Üretim sınıfı mı? | Rating |

|---|---|---|---|---|

| 1 | Giden kuralları aracılığıyla gidenler için yük dengeleyicinin ön uç IP adreslerini kullanma | Statik, açık | Evet, ancak uygun ölçekte değil | Tamam |

| 2 | NAT ağ geçidini alt ağ ile ilişkilendirme | Dinamik, açık | Yes | En iyi |

| 3 | Sanal makineye genel IP atama | Statik, açık | Yes | Tamam |

| 4 | Varsayılan giden erişim | Örtük | Hayır | Kötü |

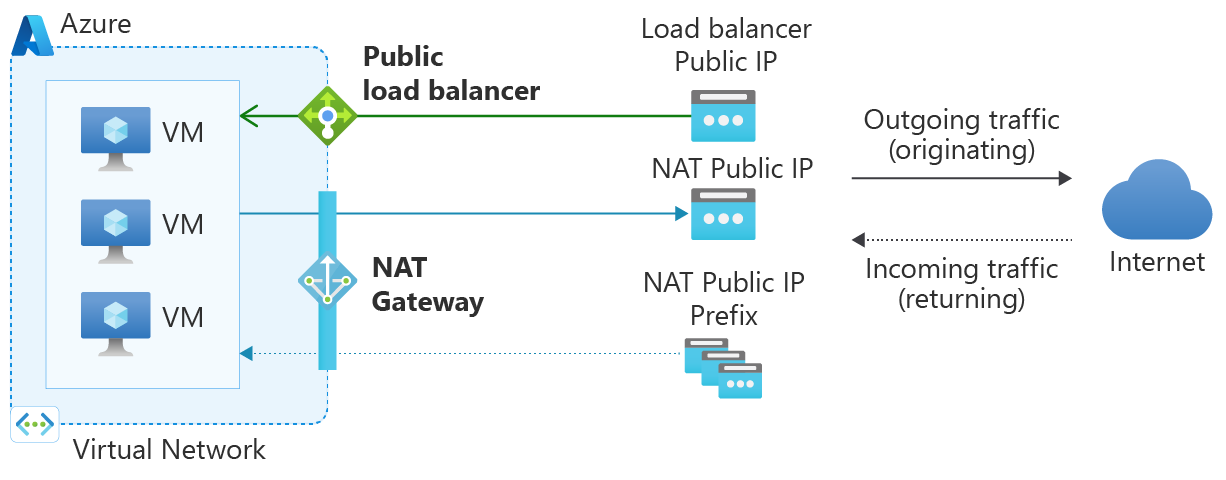

1. Giden kuralları aracılığıyla gidenler için yük dengeleyicinin ön uç IP adresini kullanın

Giden kuralları, standart bir SKU genel yük dengeleyici için SNAT (kaynak ağ adresi çevirisi) tanımlamanızı sağlar. Bu yapılandırma, arka uç örneklerinin giden bağlantısı için yük dengeleyicinizin genel IP'lerini veya IP'lerini kullanmanıza olanak tanır.

Bu yapılandırma şunları etkinleştirir:

IP maskeleme

İzin verilenler listelerinizi basitleştirme

Dağıtım için genel IP kaynaklarının sayısını azaltır

Giden kurallarında, giden İnternet bağlantısı üzerinde tam bildirim temelli denetime sahipsinizdir. Giden kuralları, el ile bağlantı noktası ayırma yoluyla bu özelliği belirli gereksinimlerinize göre ölçeklendirmenize ve ayarlamanıza olanak sağlar. Arka uç havuzu boyutuna ve ön uçIPConfigurations sayısına göre SNAT bağlantı noktasını el ile ayırma, SNAT tükenmesini önlemeye yardımcı olabilir.

SNAT bağlantı noktalarını "örnek başına bağlantı noktaları" veya "arka uç örneği sayısı üst sınırı" ile el ile ayırabilirsiniz. Arka uçta sanal makineleriniz varsa, en fazla SNAT bağlantı noktası kullanımı elde etmek için bağlantı noktalarını "örnek başına bağlantı noktaları" ile ayırmanız önerilir.

Örnek başına bağlantı noktalarını aşağıdaki gibi hesaplayın:

Ön uç IP sayısı * 64K / Arka uç örneği sayısı

Arka uçta Sanal Makine Ölçek Kümeleri varsa, bağlantı noktalarını "en fazla arka uç örneği sayısına" göre ayırmanız önerilir. Arka uçta kalan SNAT bağlantı noktalarından daha fazla VM eklenirse, Sanal Makine Ölçek Kümeleri ölçeğini genişletme engellenebilir veya yeni VM'ler yeterli SNAT bağlantı noktası almaz.

Giden kuralları hakkında daha fazla bilgi için bkz . Giden kuralları.

2. NAT ağ geçidini alt ağ ile ilişkilendirme

Azure NAT Gateway, sanal ağlar için yalnızca giden İnternet bağlantısını basitleştirir. Bir alt ağda yapılandırıldığında, tüm giden bağlantılar belirtilen statik genel IP adreslerinizi kullanır. Doğrudan sanal makinelere bağlı yük dengeleyici veya genel IP adresleri olmadan giden bağlantı mümkündür. NAT Gateway tam olarak yönetilir ve yüksek oranda dayanıklıdır.

NAT ağ geçidi kullanmak, giden bağlantı için en iyi yöntemdir. NAT ağ geçidi son derece genişletilebilir, güvenilirdir ve SNAT bağlantı noktası tükenmesi konusunda aynı endişelere sahip değildir.

NAT ağ geçidi yük dengeleyici, örnek düzeyinde genel IP adresleri ve Azure Güvenlik Duvarı gibi diğer giden bağlantı yöntemlerine göre önceliklidir.

Azure NAT Gateway hakkında daha fazla bilgi için bkz . Azure NAT Gateway nedir?

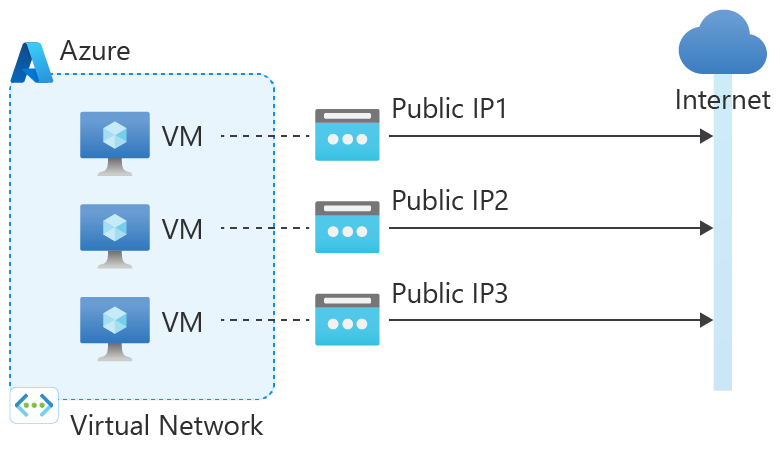

3. Sanal makineye genel IP atama

| Dernek | Yöntem | IP protokolleri |

|---|---|---|

| VM'nin NIC'sinde genel IP | SNAT (Kaynak Ağ Adresi Çevirisi) kullanılmaz. |

TCP (İletim Denetimi Protokolü) UDP (Kullanıcı Veri Birimi Protokolü) ICMP (İnternet Denetim İletisi Protokolü) ESP (Kapsülleyen Güvenlik Yükü) |

Trafik, sanal makinenin genel IP adresinden (Örnek Düzeyi IP) istekte bulunan istemciye döner.

Azure, tüm giden akışlar için örneğin NIC'sinin IP yapılandırmasına atanan genel IP'yi kullanır. Örnekte tüm kısa ömürlü bağlantı noktaları kullanılabilir. VM'nin yük dengeli olup olmaması önemli değildir. Bu senaryo, NAT Ağ Geçidi dışında diğerlerinden önceliklidir.

VM'ye atanan genel IP, 1:1 ilişkisidir (1: çok yerine) ve durum bilgisi olmayan 1:1 NAT olarak uygulanır.

4. Varsayılan giden erişim

Azure'da, açık giden bağlantısı tanımlı olmayan bir sanal ağda oluşturulan sanal makinelere varsayılan bir giden genel IP adresi atanır. Bu IP adresi, kaynaklardan İnternet'e giden bağlantıyı etkinleştirir. Bu erişim varsayılan giden erişim olarak adlandırılır. Güvenli olmadığından ve IP adresleri değiştirilebilir olduğundan bu erişim yöntemi önerilmez .

Önemli

30 Eylül 2025'te, yeni dağıtımlar için varsayılan giden erişim kullanımdan kaldırılacaktır. Daha fazla bilgi için resmi duyuruya bakın. Yukarıdaki 1-3 seçeneklerinde gösterildiği gibi bağlantının explict formlarından birini kullanmanız önerilir.

SNAT bağlantı noktaları nedir?

Bağlantı noktaları, ayrı akışları korumak için kullanılan benzersiz tanımlayıcılar oluşturmak için kullanılır. İnternet bu ayrımı sağlamak için beşli bir tanımlama grubu kullanır.

Bir bağlantı noktası gelen bağlantılar için kullanılıyorsa, bu bağlantı noktasında gelen bağlantı istekleri için bir dinleyicisi vardır. Bu bağlantı noktası giden bağlantılar için kullanılamaz. Giden bağlantı kurmak için, hedefe iletişim kurmak ve ayrı bir trafik akışını korumak için bir bağlantı noktası sağlamak için kısa ömürlü bir bağlantı noktası kullanılır. Bu kısa ömürlü bağlantı noktaları SNAT için kullanıldığında, bunlara SNAT bağlantı noktaları denir.

Tanım gereği, her IP adresinin 65.535 bağlantı noktası vardır. Her bağlantı noktası TCP (İletim Denetimi Protokolü) ve UDP (Kullanıcı Veri Birimi Protokolü) için gelen veya giden bağlantılar için kullanılabilir. Genel IP adresi yük dengeleyiciye ön uç IP olarak eklendiğinde 64.000 bağlantı noktası SNAT için uygundur.

Yük dengeleme veya gelen NAT kuralında kullanılan her bağlantı noktası, 64.000 kullanılabilir SNAT bağlantı noktasından sekiz bağlantı noktası aralığı kullanır. Bu kullanım, giden bağlantı için aynı ön uç IP'sinin kullanılması durumunda SNAT için uygun bağlantı noktası sayısını azaltır. Yük dengeleme veya gelen NAT kuralları tarafından kullanılan bağlantı noktaları başka bir kural tarafından kullanılan sekiz bağlantı noktasının aynı bloğundaysa, kurallar fazladan bağlantı noktası gerektirmez.

Not

Azure Depolama, Azure SQL veya Azure Cosmos DB gibi desteklenen Azure PaaS hizmetlerine bağlanmanız gerekiyorsa, SNAT'yi tamamen önlemek için Azure Özel Bağlantı kullanabilirsiniz. Azure Özel Bağlantı, sanal ağınızdan Azure hizmetlerine İnternet üzerinden değil Azure omurga ağı üzerinden trafik gönderir.

Özel Bağlantı, Azure'da barındırılan hizmetlere özel erişim için hizmet uç noktaları üzerinden önerilen seçenektir. Özel Bağlantı ve hizmet uç noktaları arasındaki fark hakkında daha fazla bilgi için bkz. Özel Uç Noktaları ve Hizmet Uç Noktalarını Karşılaştırma.

Varsayılan SNAT nasıl çalışır?

Vm giden akış oluşturduğunda Azure, kaynak IP adresini kısa ömürlü bir IP adresine çevirir. Bu çeviri SNAT aracılığıyla yapılır.

Genel yük dengeleyici aracılığıyla giden kuralları olmadan SNAT kullanılıyorsa, SNAT bağlantı noktaları aşağıdaki varsayılan SNAT bağlantı noktaları ayırma tablosunda açıklandığı gibi önceden ayrılır:

Varsayılan bağlantı noktası ayırma tablosu

Varsayılan bağlantı noktası ayırmayı kullanmak için yük dengeleme kuralları seçildiğinde veya giden kuralları "Varsayılan giden bağlantı noktası sayısını kullan" ile yapılandırıldığında, SNAT bağlantı noktaları varsayılan olarak arka uç havuzu boyutuna göre ayrılır. Arka uçlar, en fazla 1024 bağlantı noktası olan ön uç IP'leri başına tablo tarafından tanımlanan bağlantı noktası sayısını alır.

Örneğin, arka uç havuzunda 100 VM ve yalnızca bir ön uç IP'siyle her VM 512 bağlantı noktası alır. İkinci bir ön uç IP'si eklenirse, her VM ek bir 512 bağlantı noktası alır. Bu, her VM'ye toplam 1024 bağlantı noktası ayrıldığı anlamına gelir. Sonuç olarak, üçüncü bir ön uç IP'sinin eklenmesi ayrılan SNAT bağlantı noktalarının sayısını 1024 bağlantı noktasının üzerine çıkarMAYACAKTIR.

Kural olarak, varsayılan bağlantı noktası ayırmadan yararlanıldığında sağlanan SNAT bağlantı noktası sayısı şu şekilde hesaplanabilir: MIN(havuz boyutuna göre sağlanan varsayılan SNAT bağlantı noktalarının sayısı * havuzla ilişkilendirilmiş ön uç IP sayısı, 1024)

Aşağıdaki tabloda, arka uç havuzu boyutuna bağlı olarak tek bir ön uç IP'sinin SNAT bağlantı noktası ön yüklemeleri gösterilmektedir:

| Havuz boyutu (VM örnekleri) | Varsayılan SNAT bağlantı noktaları |

|---|---|

| 1-50 | 1,024 |

| 51-100 | 512 |

| 101-200 | Kategori 256 |

| 201-400 | 128 |

| 401-800 | 64 |

| 801-1,000 | 32 |

Bağlantı noktası tükenmesi

Aynı hedef IP'ye ve hedef bağlantı noktasına yapılan her bağlantıda bir SNAT bağlantı noktası kullanılır. Bu bağlantı, arka uç örneğinden veya istemciden bir sunucuya ayrı bir trafik akışı tutar. Bu işlem sunucuya trafiği ele almak için ayrı bir bağlantı noktası sağlar. Bu işlem olmadan, istemci makine bir paketin parçası olduğu akışın farkında değildir.

birden çok tarayıcının adresine gittiğini https://www.microsoft.comdüşünün:

Hedef IP = 23.53.254.142

Hedef Bağlantı Noktası = 443

Protokol = TCP

dönüş trafiği için SNAT bağlantı noktaları olmadan istemcinin bir sorgu sonucunu diğerinden ayırma yolu yoktur.

Giden bağlantılar patlayabilir. Arka uç örneği yetersiz bağlantı noktaları ayırılabilir. Uygulamanızda bağlantı yeniden kullanma işlevini kullanın. Bağlantı yeniden kullanılmadan SNAT bağlantı noktası tükenme riski artar.

Azure Uygulaması Hizmeti ile bağlantı havuzu oluşturma hakkında daha fazla bilgi için bkz. Azure Uygulaması Hizmetinde aralıklı giden bağlantı hatalarını giderme

Bağlantı noktası tükenmesi oluştuğunda hedef IP'ye yeni giden bağlantılar başarısız oluyor. Bağlan ions, bir bağlantı noktası kullanılabilir olduğunda başarılı olur. Bu tükenme, bir IP adresinden 64.000 bağlantı noktası birçok arka uç örneğine ince yayıldığında oluşur. SNAT bağlantı noktası tükenmesini azaltma yönergeleri için sorun giderme kılavuzuna bakın.

TCP bağlantıları için yük dengeleyici her hedef IP ve bağlantı noktası için tek bir SNAT bağlantı noktası kullanır. Bu çoklu kullanım, aynı SNAT bağlantı noktasına sahip aynı hedef IP'ye birden çok bağlantı sağlar. Bağlantı farklı hedef bağlantı noktalarına değilse, bu çoklu kullanma sınırlı olur.

UDP bağlantıları için yük dengeleyici, hedef bağlantı noktası ne olursa olsun hedef IP başına bir SNAT bağlantı noktası kullanan bağlantı noktası kısıtlı koni NAT algoritması kullanır.

Bağlantı noktası sınırsız sayıda bağlantı için yeniden kullanılır. Bağlantı noktası yalnızca hedef IP veya bağlantı noktası farklıysa yeniden kullanılır.

Sınırlamalar

Yeni paket gönderilmeden bir bağlantı boşta kaldığında, bağlantı noktaları 4 - 120 dakika sonra serbest bırakılır.

Bu eşik giden kuralları aracılığıyla yapılandırılabilir.

Her IP adresi, SNAT için kullanılabilecek 64.000 bağlantı noktası sağlar.

Her bağlantı noktası, hedef IP adresine hem TCP hem de UDP bağlantıları için kullanılabilir

Hedef bağlantı noktası benzersiz olsa da olmasa da UDP SNAT bağlantı noktası gereklidir. Hedef IP'ye yapılan her UDP bağlantısı için bir UDP SNAT bağlantı noktası kullanılır.

Tcp SNAT bağlantı noktası, hedef bağlantı noktalarının farklı olması koşuluyla aynı hedef IP'ye birden çok bağlantı için kullanılabilir.

SNAT tükenmesi, bir arka uç örneğinin belirli SNAT Bağlantı Noktaları yetersiz olduğunda oluşur. Yük dengeleyicinin kullanılmayan SNAT bağlantı noktaları olabilir. Arka uç örneğinin kullandığı SNAT bağlantı noktaları verilen SNAT bağlantı noktalarını aşarsa, yeni giden bağlantılar kuramaz.

Giden sanal makinenin NIC'sinde örnek düzeyinde genel IP üzerinden geçmediği sürece parçalanmış paketler bırakılır.

Ağ arabiriminin ikincil IP yapılandırmaları, yük dengeleyici aracılığıyla giden iletişim sağlamaz (genel IP ile ilişkilendirilmediği sürece).

Sonraki adımlar

- SNAT tükenmesi nedeniyle giden bağlantı hatalarını giderme

- SNAT ölçümlerini gözden geçirin ve bunları filtrelemenin, bölmenin ve görüntülemenin doğru yolu hakkında bilgi edinin.

- Mevcut giden bağlantı yönteminizi NAT ağ geçidine geçirmeyi öğrenin