Azure Logic Apps'te yönetilen kimliklerle Azure kaynaklarına erişimin ve bağlantıların kimliğini doğrulama

Şunlar için geçerlidir: Azure Logic Apps (Tüketim + Standart)

Kimlik bilgileri, gizli diziler veya Microsoft Entra belirteçleri sağlamak, depolamak ve yönetmekten kaçınmak istiyorsanız, mantıksal uygulama iş akışınızdan Microsoft Entra korumalı kaynaklarına erişimin veya bağlantıların kimliğini doğrulamak için yönetilen kimlik kullanabilirsiniz. Azure Logic Apps'te bazı bağlayıcı işlemleri, Microsoft Entra Id ile korunan kaynaklara erişimin kimliğini doğrulamanız gerektiğinde yönetilen kimlik kullanmayı destekler. Azure bu kimliği yönetir ve bu hassas bilgileri yönetmek zorunda kalmamak için kimlik doğrulama bilgilerinin güvenli kalmasına yardımcı olur. Daha fazla bilgi için bkz. Azure kaynakları için yönetilen kimlikler nelerdir?

Azure Logic Apps aşağıdaki yönetilen kimlik türlerini destekler:

Aşağıdaki listede, bu yönetilen kimlik türleri arasındaki bazı farklar açıklanmaktadır:

Mantıksal uygulama kaynağı yalnızca bir benzersiz sistem tarafından atanan kimliği etkinleştirebilir ve kullanabilir.

Mantıksal uygulama kaynağı, kullanıcı tarafından atanan kimliği bir grup diğer mantıksal uygulama kaynağı arasında paylaşabilir.

Bu kılavuzda aşağıdaki görevlerin nasıl tamamlayacağı gösterilmektedir:

Mantıksal uygulama kaynağınız için sistem tarafından atanan kimliği etkinleştirin ve ayarlayın. Bu kılavuz kimlik doğrulaması için kimliğin nasıl kullanılacağını gösteren bir örnek sağlar.

Kullanıcı tarafından atanan bir kimlik oluşturun ve ayarlayın. Bu kılavuzda, Azure portalını veya Azure Resource Manager şablonunu (ARM şablonu) kullanarak bu kimliğin nasıl oluşturulacağı ve kimlik doğrulaması için nasıl kullanılacağı gösterilmektedir. Azure PowerShell, Azure CLI ve Azure REST API için aşağıdaki belgelere bakın:

Araç Belgeler Azure PowerShell Kullanıcı tarafından atanan kimlik oluşturma Azure CLI Kullanıcı tarafından atanan kimlik oluşturma Azure REST API Kullanıcı tarafından atanan kimlik oluşturma

Önkoşullar

Bir Azure hesabı ve aboneliği Aboneliğiniz yoksa, ücretsiz bir Azure hesabı için kaydolun. Hem yönetilen kimlik hem de erişmeniz gereken hedef Azure kaynağı aynı Azure aboneliğini kullanmalıdır.

Erişmek istediğiniz hedef Azure kaynağı. Bu kaynakta, yönetilen kimliğin mantıksal uygulamanızın veya bağlantınızın adına bu kaynağa erişmesi için gerekli rolü eklemeniz gerekir. Yönetilen kimliğe rol eklemek için, ilgili Microsoft Entra kiracısında kimliklere rol atayabilen Microsoft Entra yönetici izinlerine sahip olmanız gerekir.

Yönetilen kimlikleri destekleyen tetikleyiciyi veya eylemleri kullanmak istediğiniz mantıksal uygulama kaynağı ve iş akışı.

Tüketim ile Standart mantıksal uygulamalar arasındaki yönetilen kimlik farkları

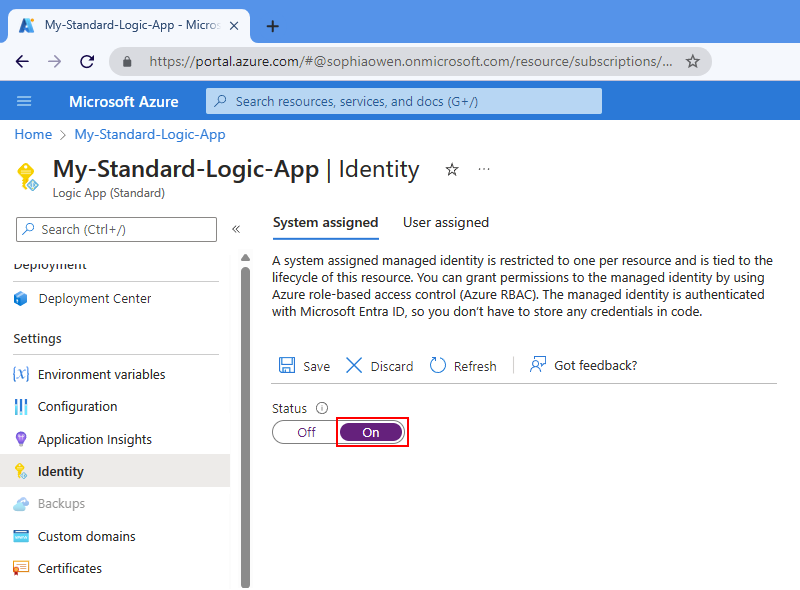

Mantıksal uygulama kaynak türünüz temelinde, sistem tarafından atanan kimliği, kullanıcı tarafından atanan kimliği veya her ikisini aynı anda etkinleştirebilirsiniz:

| Mantıksal uygulama | Ortam | Yönetilen kimlik desteği |

|---|---|---|

| Tüketim | - Çok Kiracılı Azure Logic Apps | - Sistem tarafından atanan kimliği veya kullanıcı tarafından atanan kimliği etkinleştirebilirsiniz, ancak mantıksal uygulamanızda ikisini birden etkinleştiremezsiniz. - Yönetilen kimliği mantıksal uygulama kaynak düzeyinde ve bağlantı düzeyinde kullanabilirsiniz. - Kullanıcı tarafından atanan kimliği oluşturur ve etkinleştirirseniz mantıksal uygulamanız aynı anda yalnızca bir kullanıcı tarafından atanan kimliğe sahip olabilir. |

| Standart | - Tek kiracılı Azure Logic Apps - App Service Ortamı v3 (ASEv3) - Azure Arc özellikli Logic Apps |

- Hem varsayılan olarak etkinleştirilen sistem tarafından atanan kimliği hem de kullanıcı tarafından atanan kimliği aynı anda etkinleştirebilirsiniz. Mantıksal uygulamanıza kullanıcı tarafından atanan birden çok kimlik de ekleyebilirsiniz. Ancak mantıksal uygulamanız aynı anda yalnızca bir yönetilen kimlik kullanabilir. - Yönetilen kimliği mantıksal uygulama kaynak düzeyinde ve bağlantı düzeyinde kullanabilirsiniz. |

Azure Logic Apps'teki yönetilen kimlik sınırları hakkında bilgi için bkz . Mantıksal uygulamalar için yönetilen kimlikler üzerindeki sınırlar. Tüketim ve Standart mantıksal uygulama kaynak türleri ve ortamları hakkında daha fazla bilgi için aşağıdaki belgelere bakın:

Yönetilen kimliği kullanabileceğiniz yer

Azure Logic Apps'te, yalnızca Microsoft Entra ID ile OAuth'u destekleyen belirli yerleşik ve yönetilen bağlayıcı işlemleri kimlik doğrulaması için yönetilen kimlik kullanabilir. Aşağıdaki tablolar yalnızca örnek bir seçim sağlar. Daha eksiksiz bir liste için aşağıdaki belgelere bakın:

Kimlik doğrulamasını destekleyen tetikleyiciler ve eylemler için kimlik doğrulama türleri

Azure kaynakları için yönetilen kimlikleri destekleyen Azure hizmetleri

Microsoft Entra kimlik doğrulamayı destekleyen Azure hizmetleri

Tüketim mantıksal uygulaması iş akışı için aşağıdaki tabloda yönetilen kimlik kimlik doğrulamasını destekleyen örnek bağlayıcılar listelenmektedir:

| Bağlayıcı türü | Desteklenen bağlayıcılar |

|---|---|

| Yerleşik | - Azure API Management - Azure Uygulaması Hizmetleri - Azure İşlevleri - HTTP - HTTP + Web Kancası Not: HTTP işlemleri, sistem tarafından atanan kimlikle Azure güvenlik duvarlarının arkasındaki Azure Depolama hesaplarına yönelik bağlantıların kimliğini doğrulayabilir. Ancak, HTTP işlemleri aynı bağlantıların kimliğini doğrulamak için kullanıcı tarafından atanan kimliği desteklemez. |

| Yönetilen | - Azure Uygulaması Hizmeti - Azure Otomasyonu - Azure Blob Depolama - Azure Container Instance - Azure Cosmos DB - Azure Veri Gezgini - Azure Data Factory - Azure Data Lake - Azure Digital Twins - Azure Event Grid - Azure Event Hubs - Azure IoT Central V2 - Azure Key Vault -Azure İzleyici Günlükleri - Azure Kuyrukları - Azure Resource Manager - Azure Service Bus - Azure Sentinel - Azure Tablo Depolama - Azure VM - SQL Server |

Azure portalında sistem tarafından atanan kimliği etkinleştirme

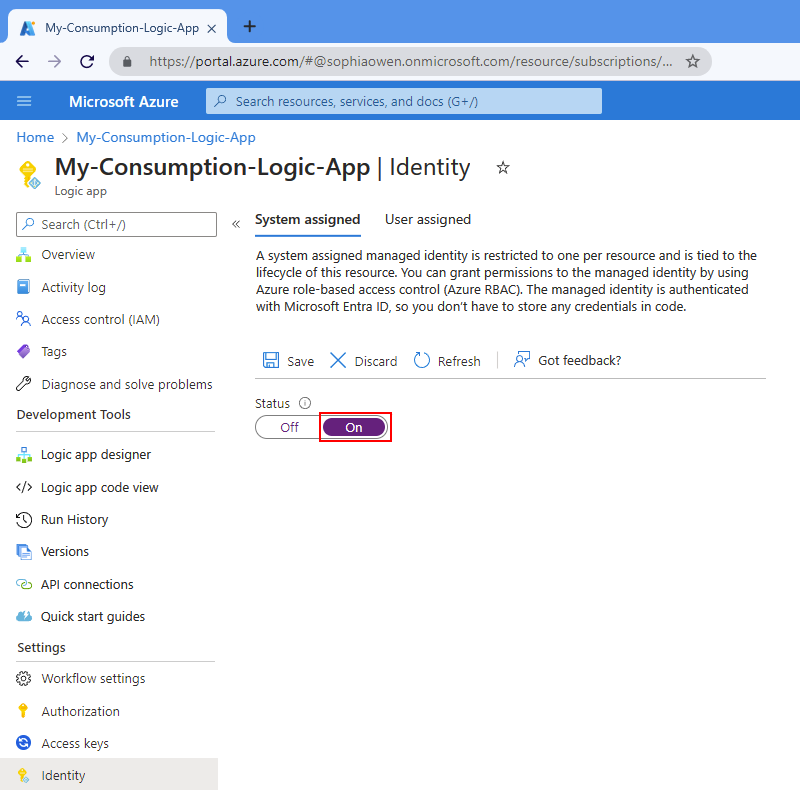

Tüketim mantıksal uygulaması kaynağında, sistem tarafından atanan kimliği el ile etkinleştirmeniz gerekir.

Azure portalında Tüketim mantıksal uygulama kaynağınızı açın.

Mantıksal uygulama menüsünde, Ayarlar'ın altında Kimlik'i seçin.

Kimlik sayfasındaki Sistem atandı'nın altında, KaydetmeDeğerini> seçin. Azure onaylamanızı isterken Evet'i seçin.

Not

Yalnızca tek bir yönetilen kimliğe sahip olabileceğinizi belirten bir hata alırsanız mantıksal uygulama kaynağınız zaten kullanıcı tarafından atanan kimlikle ilişkilendirilmiştir. Sistem tarafından atanan kimliği ekleyebilmeniz için önce mantıksal uygulama kaynağınızdan kullanıcı tarafından atanan kimliği kaldırmanız gerekir.

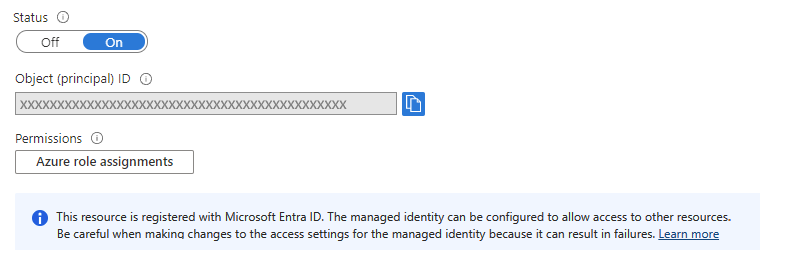

Mantıksal uygulama kaynağınız artık sistem tarafından atanan kimliği kullanabilir. Bu kimlik Microsoft Entra Id ile kaydedilir ve bir nesne kimliğiyle temsil edilir.

Özellik Değer Açıklama Nesne (sorumlu) Kimliği <identity-resource-ID> Microsoft Entra kiracısında mantıksal uygulamanız için sistem tarafından atanan kimliği temsil eden Genel Benzersiz Tanımlayıcı (GUID). Şimdi bu kılavuzun devamında sistem tarafından atanan kimliğe kaynağa erişim izni veren adımları izleyin.

ARM şablonunda sistem tarafından atanan kimliği etkinleştirme

Mantıksal uygulama kaynakları oluşturmayı ve dağıtmayı otomatikleştirmek için ARM şablonu kullanabilirsiniz. Şablonda mantıksal uygulama kaynağınız için sistem tarafından atanan kimliği etkinleştirmek için, şablondaki mantıksal uygulamanın kaynak tanımına kimlik nesnesini ve tür alt özelliğini ekleyin, örneğin:

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicappName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "SystemAssigned"

},

"properties": {},

<...>

}

Azure mantıksal uygulama kaynak tanımınızı oluşturduğunda , kimlik nesnesi aşağıdaki diğer özellikleri alır:

"identity": {

"type": "SystemAssigned",

"principalId": "<principal-ID>",

"tenantId": "<Entra-tenant-ID>"

}

| Özellik (JSON) | Value | Açıklama |

|---|---|---|

| principalId | <asıl kimlik> | Microsoft Entra kiracısında mantıksal uygulamanızı temsil eden yönetilen kimlik için hizmet sorumlusu nesnesinin Genel Benzersiz Tanımlayıcısı (GUID). Bu GUID bazen "nesne kimliği" veya objectID olarak görünür. |

| tenantId | <Microsoft-Entra-ID-tenant-ID> | Mantıksal uygulamanın artık üye olduğu Microsoft Entra kiracısını temsil eden Genel Benzersiz Tanımlayıcı (GUID). Microsoft Entra kiracısının içinde hizmet sorumlusu, mantıksal uygulama örneğiyle aynı ada sahiptir. |

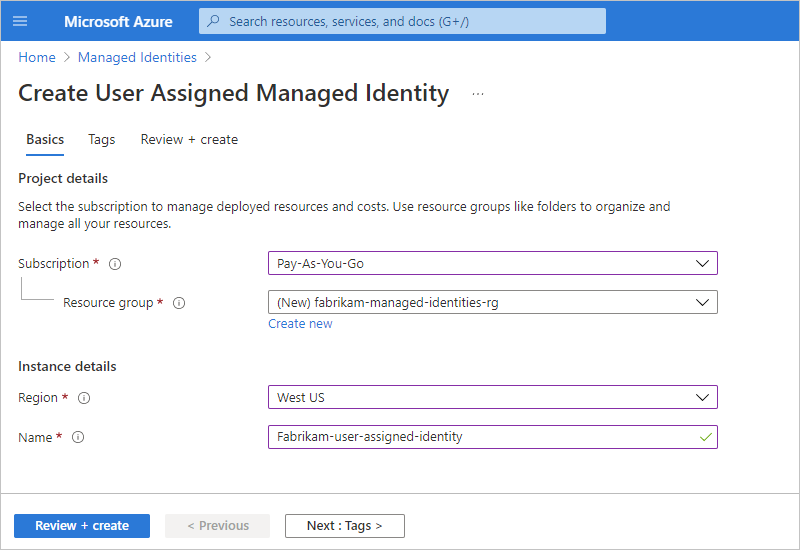

Azure portalında kullanıcı tarafından atanan kimlik oluşturma

Tüketim mantıksal uygulaması kaynağında veya Standart mantıksal uygulama kaynağında kullanıcı tarafından atanan kimliği etkinleştirebilmeniz için önce bu kimliği ayrı bir Azure kaynağı olarak oluşturmanız gerekir.

Azure portalı arama kutusuna yönetilen kimlikler girin. Sonuçlar listesinden Yönetilen Kimlikler'i seçin.

Yönetilen Kimlikler sayfa araç çubuğunda Oluştur'u seçin.

Yönetilen kimliğiniz hakkında bilgi sağlayın ve Gözden Geçir + Oluştur'u seçin, örneğin:

Özellik Zorunlu Değer Açıklama Abonelik Yes <Azure-subscription-name> Azure aboneliği adı Kaynak grubu Yes <Azure-resource-group-name> Azure kaynak grubu adı. Yeni bir grup oluşturun veya var olan bir grubu seçin. Bu örnek fabrikam-managed-identities-RG adlı yeni bir grup oluşturur. Bölge Yes <Azure bölgesi> Kaynağınızla ilgili bilgilerin depolandığı Azure bölgesi. Bu örnekte Batı ABD kullanılır. Ad Yes <user-assigned-identity-name> Kullanıcı tarafından atanan kimliğiniz için verilen ad. Bu örnekte Fabrikam-user-assigned-identity kullanılır. Azure bilgileri doğruladıktan sonra Azure yönetilen kimliğinizi oluşturur. Artık mantıksal uygulama kaynağınıza kullanıcı tarafından atanan kimliği ekleyebilirsiniz.

Azure portalında mantıksal uygulamaya kullanıcı tarafından atanan kimlik ekleme

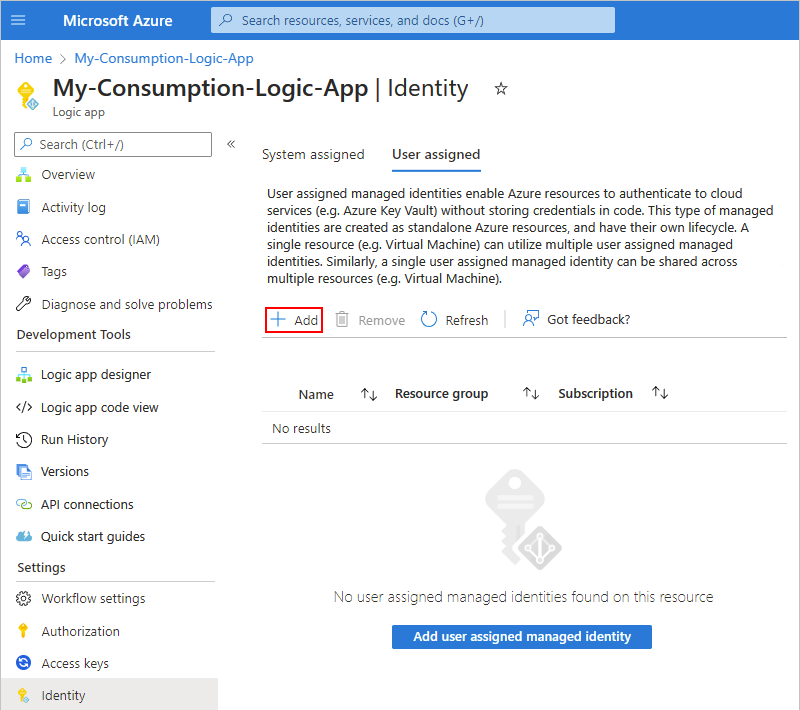

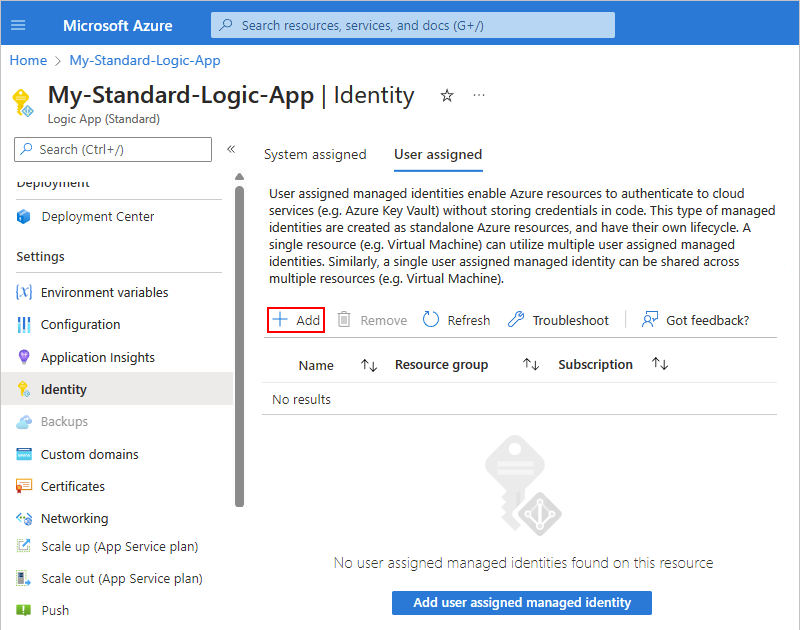

Azure portalında Tüketim mantıksal uygulama kaynağınızı açın.

Mantıksal uygulama menüsünde, Ayarlar'ın altında Kimlik'i seçin.

Kimlik sayfasında Kullanıcı tarafından atanan'ı ve ardından Ekle'yi seçin.

Kullanıcı tarafından atanan yönetilen kimlik ekle bölmesinde şu adımları izleyin:

Abonelik seçin listesinden Azure aboneliğinizi seçin.

Aboneliğinizdeki tüm yönetilen kimliklerin yer aldığı listeden, istediğiniz kullanıcı tarafından atanan kimliği seçin. Listeyi filtrelemek için Kullanıcı tarafından atanan yönetilen kimlikler arama kutusuna kimlik veya kaynak grubunun adını girin.

İşiniz bittiğinde Ekle'yi seçin.

Not

Yalnızca tek bir yönetilen kimliğe sahip olabileceğinizi belirten bir hata alırsanız mantıksal uygulamanız sistem tarafından atanan kimlikle zaten ilişkilendirilmiştir. Kullanıcı tarafından atanan kimliği ekleyebilmeniz için önce sistem tarafından atanan kimliği devre dışı bırakmanız gerekir.

Mantıksal uygulamanız artık kullanıcı tarafından atanan kimlikle ilişkilendirilmiştir.

Şimdi bu kılavuzun devamında kaynağa kimliğe erişim sağlayan adımları izleyin.

ARM şablonunda kullanıcı tarafından atanan kimlik oluşturma

Mantıksal uygulama kaynakları oluşturmayı ve dağıtmayı otomatikleştirmek için ARM şablonu kullanabilirsiniz. Bu şablonlar kimlik doğrulaması için kullanıcı tarafından atanan kimlikleri destekler.

Şablonunuzun kaynaklar bölümünde mantıksal uygulamanızın kaynak tanımı aşağıdaki öğeleri gerektirir:

Type özelliği UserAssigned olarak ayarlanmış bir kimlik nesnesi

Kullanıcı tarafından atanan kaynağı ve adı belirten bir alt userAssignedIdentities nesnesi

Bu örnekte, parametrelenmemiş kimlik nesnesine sahip bir HTTP PUT isteği için Tüketim mantıksal uygulama kaynağı ve iş akışı tanımı gösterilmektedir. PUT isteğine ve sonraki GET işlemine verilen yanıt şu kimlik nesnesini de içerir:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {<template-parameters>},

"resources": [

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicappName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<Azure-subscription-ID>/resourceGroups/<Azure-resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": {}

}

},

"properties": {

"definition": {<logic-app-workflow-definition>}

},

"parameters": {},

"dependsOn": []

},

],

"outputs": {}

}

Şablonunuz yönetilen kimliğin kaynak tanımını da içeriyorsa, kimlik nesnesini parametreleştirebilirsiniz. Aşağıdaki örnek, alt userAssignedIdentities nesnesinin şablonunuzun değişkenler bölümünde tanımladığınız userAssignedIdentityName değişkenine nasıl başvurduğunu gösterir. Bu değişken, kullanıcı tarafından atanan kimliğinizin kaynak kimliğine başvurur.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"Template_LogicAppName": {

"type": "string"

},

"Template_UserAssignedIdentityName": {

"type": "securestring"

}

},

"variables": {

"logicAppName": "[parameters(`Template_LogicAppName')]",

"userAssignedIdentityName": "[parameters('Template_UserAssignedIdentityName')]"

},

"resources": [

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicAppName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities/', variables('userAssignedIdentityName'))]": {}

}

},

"properties": {

"definition": {<logic-app-workflow-definition>}

},

"parameters": {},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities/', variables('userAssignedIdentityName'))]"

]

},

{

"apiVersion": "2018-11-30",

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('Template_UserAssignedIdentityName')]",

"location": "[resourceGroup().location]",

"properties": {}

}

]

}

Kaynaklara kimlik erişimi verme

Mantıksal uygulamanızın yönetilen kimliğini kimlik doğrulaması için kullanabilmeniz için önce, kimliği kullanmak istediğiniz hedef Azure kaynağında kimliğe erişimi ayarlamanız gerekir. Erişimi ayarlama şekliniz hedef kaynağa göre değişir.

Not

Yönetilen kimliğin aynı abonelikteki bir Azure kaynağına erişimi olduğunda, kimlik yalnızca bu kaynağa erişebilir. Ancak, yönetilen kimlikleri destekleyen bazı tetikleyicilerde ve eylemlerde önce hedef kaynağı içeren Azure kaynak grubunu seçmeniz gerekir. Kimliğin kaynak grubu düzeyinde erişimi yoksa, hedef kaynağa erişimi olmasına rağmen bu gruptaki hiçbir kaynak listelenmez.

Bu davranışı işlemek için, kimliğe yalnızca kaynağa değil kaynak grubuna da erişim vermeniz gerekir. Benzer şekilde, hedef kaynağı seçebilmeniz için önce aboneliğinizi seçmeniz gerekiyorsa, kimliğe aboneliğe erişim vermeniz gerekir.

Bazı durumlarda, ilişkili kaynağa erişmek için kimliğe ihtiyacınız olabilir. Örneğin, bir iş akışından aynı mantıksal uygulamanın uygulama ayarlarını güncelleştirmek için erişmesi gereken bir mantıksal uygulama için yönetilen kimliğiniz olduğunu varsayalım. Bu kimliğe ilişkili mantıksal uygulamaya erişim vermeniz gerekir.

Örneğin, yönetilen kimliğinizle bir Azure Blob depolama hesabına veya Azure anahtar kasasına erişmek için Azure rol tabanlı erişim denetimi (Azure RBAC) ayarlamanız ve bu kimlik için uygun rolü sırasıyla depolama hesabına veya anahtar kasasına atamanız gerekir.

Bu bölümdeki adımlarda, Azure portalını ve Azure Resource Manager şablonunu (ARM şablonu) kullanarak rol tabanlı erişim atama açıklanmaktadır. Azure PowerShell, Azure CLI ve Azure REST API için aşağıdaki belgelere bakın:

| Araç | Belgeler |

|---|---|

| Azure PowerShell | Rol ataması ekle |

| Azure CLI | Rol ataması ekle |

| Azure REST API | Rol ataması ekle |

Azure anahtar kasası için, anahtar kasanızda yönetilen kimliğiniz için bir erişim ilkesi oluşturma ve söz konusu anahtar kasasında bu kimlik için uygun izinleri atama seçeneğiniz de vardır. Bu bölümdeki sonraki adımlarda, Azure portalını kullanarak bu görevin nasıl tamamlandığı açıklanmaktadır. Resource Manager şablonları, PowerShell ve Azure CLI için aşağıdaki belgelere bakın:

| Araç | Belgeler |

|---|---|

| Azure Resource Manager şablonu (ARM şablonu) | Key Vault erişim ilkesi kaynak tanımı |

| Azure PowerShell | Key Vault erişim ilkesi atama |

| Azure CLI | Key Vault erişim ilkesi atama |

Azure portalını kullanarak yönetilen kimliğe rol tabanlı erişim atama

Kimlik doğrulaması için yönetilen kimlik kullanmak için Azure depolama hesapları gibi bazı Azure kaynakları, bu kimliği hedef kaynak üzerinde uygun izinlere sahip bir role atamanızı gerektirir. Azure anahtar kasaları gibi diğer Azure kaynakları birden çok seçeneği destekler; böylece rol tabanlı erişim veya bu kimlik için hedef kaynak üzerinde uygun izinlere sahip bir erişim ilkesi seçebilirsiniz.

Azure portalında, kimliği kullanmak istediğiniz kaynağı açın.

Kaynak menüsünde Erişim denetimi (IAM)>Rol ataması ekle'yi>seçin.

Not

Rol ataması ekle seçeneği devre dışı bırakılırsa rol atama izniniz yoktur. Daha fazla bilgi için bkz. Microsoft Entra yerleşik roller.

Yönetilen kimliğinize gerekli rolü atayın. Rol sekmesinde, kimliğinize geçerli kaynağa gerekli erişimi veren bir rol atayın.

Bu örnekte, Bir Azure Depolama kapsayıcısında bloblar için yazma erişimi içeren Depolama Blob Verileri Katkıda Bulunanı adlı rolü atayın. Belirli depolama kapsayıcısı rolleri hakkında daha fazla bilgi için bkz . Azure Depolama kapsayıcısında bloblara erişebilen roller.

Ardından, rolü atamak istediğiniz yönetilen kimliği seçin. Erişim ata'nın altında Yönetilen kimlik>Üye ekle'yi seçin.

Yönetilen kimliğinizin türüne bağlı olarak aşağıdaki değerleri seçin veya sağlayın:

Tür Azure hizmet örneği Abonelik Üye Sistem tarafından atanan Mantıksal Uygulama <Azure-subscription-name> <mantıksal-uygulamanızın-adı> Kullanıcı tarafından atanan Uygulanamaz <Azure-subscription-name> <your-user-assigned-identity-name> Rol atama hakkında daha fazla bilgi için bkz . Azure portalını kullanarak rol atama.

İşiniz bittiğinde, kimliği kullanarak yönetilen kimlikleri destekleyen tetikleyicilere ve eylemlere yönelik erişimin kimliğini doğrulayabilirsiniz.

Bu görev hakkında daha fazla genel bilgi için bkz . Azure kaynağına veya başka bir kaynağa yönetilen kimlik erişimi atama.

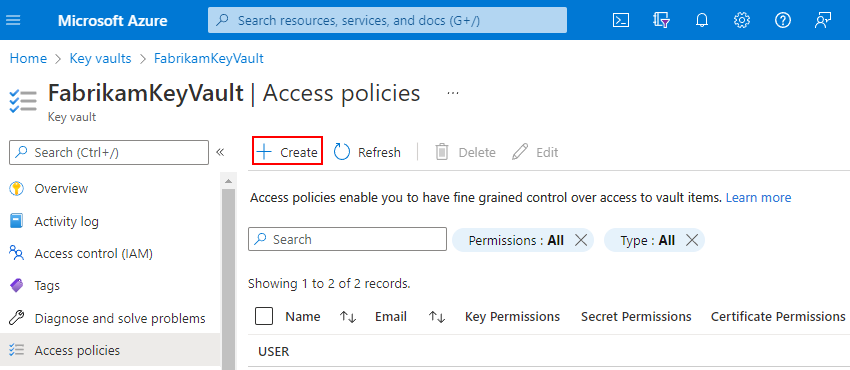

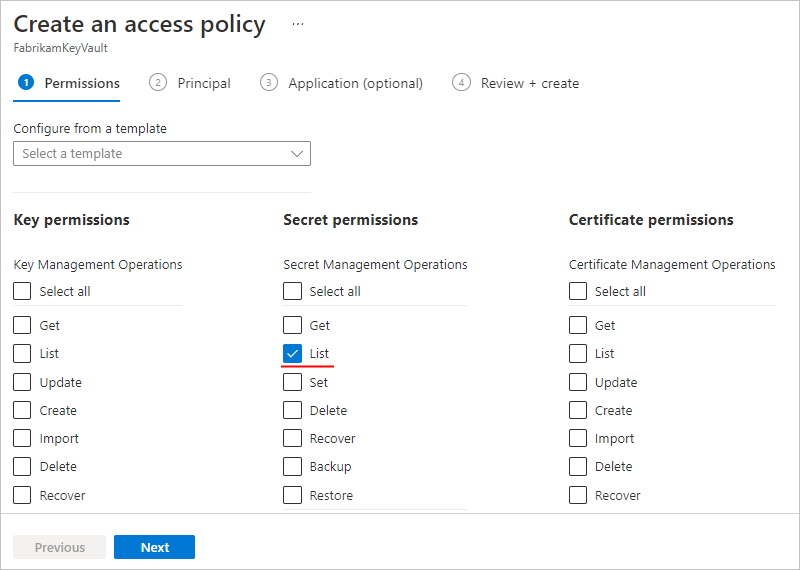

Azure portalını kullanarak erişim ilkesi oluşturma

Kimlik doğrulaması için yönetilen kimlik kullanmak için, diğer Azure kaynakları da bu kimlik için hedef kaynak üzerinde uygun izinlere sahip bir erişim ilkesi oluşturmanızı destekler veya gerektirir. Bunun yerine Azure depolama hesapları gibi diğer Azure kaynakları, bu kimliği hedef kaynak üzerinde uygun izinlere sahip bir role atamanızı gerektirir.

Azure portalında, kimliği kullanmak istediğiniz hedef kaynağı açın. Bu örnekte hedef kaynak olarak bir Azure anahtar kasası kullanılır.

Kaynak menüsünde Erişim ilkeleri>Oluştur'u seçin. Bu seçenek Erişim ilkesi oluştur bölmesini açar.

Not

Kaynağın Erişim ilkeleri seçeneği yoksa, bunun yerine bir rol ataması atamayı deneyin.

İzinler sekmesinde, kimliğin hedef kaynağa erişmesi için gereken izinleri seçin.

Örneğin, kimliği Azure Key Vault yönetilen bağlayıcısının Gizli dizileri listeleme işlemiyle kullanmak için, kimliğin Liste izinleri gerekir. Bu nedenle, Gizli dizi izinleri sütununda Liste'yi seçin.

Hazır olduğunuzda İleri'yi seçin. Sorumlu sekmesinde, bu örnekte kullanıcı tarafından atanan bir kimlik olan yönetilen kimliği bulun ve seçin.

İsteğe bağlı Uygulama adımını atlayın, İleri'yi seçin ve erişim ilkesini oluşturmayı tamamlayın.

Sonraki bölümde, erişimin kimliğini doğrulamak için bir tetikleyici veya eylemle yönetilen kimliğin nasıl kullanılacağı gösterilmektedir. Örnek, RBAC ve örnek olarak bir Azure depolama hesabı kullanarak yönetilen kimlik için erişimi ayarladığınız önceki bir bölümde yer alan adımlarla devam eder. Ancak, kimlik doğrulaması için yönetilen kimlik kullanmanın genel adımları aynıdır.

Yönetilen kimlikle erişimin kimliğini doğrulama

Mantıksal uygulama kaynağınız için yönetilen kimliği etkinleştirdikten ve bu kimliğe Azure hedef kaynağına veya hizmetine erişim verdikten sonra, yönetilen kimlikleri destekleyen tetikleyicilerde ve eylemlerde bu kimliği kullanabilirsiniz.

Önemli

Sistem tarafından atanan kimliği kullanmak istediğiniz bir Azure işlevine sahipseniz, önce Azure İşlevleri için kimlik doğrulamasını etkinleştirin.

Aşağıdaki adımlarda, Azure portalını kullanarak bir tetikleyici veya eylemle yönetilen kimliğin nasıl kullanılacağı gösterilmektedir. Bir tetikleyicinin veya eylemin temel alınan JSON tanımında yönetilen kimliği belirtmek için bkz . Yönetilen kimlik kimlik doğrulaması.

Azure portalında Tüketim mantıksal uygulama kaynağınızı açın.

Henüz yapmadıysanız, yönetilen kimlikleri destekleyen tetikleyiciyi veya eylemi ekleyin.

Not

Tüm bağlayıcı işlemleri kimlik doğrulama türü eklemenize izin vermenizi desteklemez. Daha fazla bilgi için bkz . Kimlik doğrulamasını destekleyen tetikleyiciler ve eylemler için kimlik doğrulama türleri.

Eklediğiniz tetikleyicide veya eylemde şu adımları izleyin:

Yönetilen kimlik kimlik doğrulamayı destekleyen yerleşik bağlayıcı işlemleri

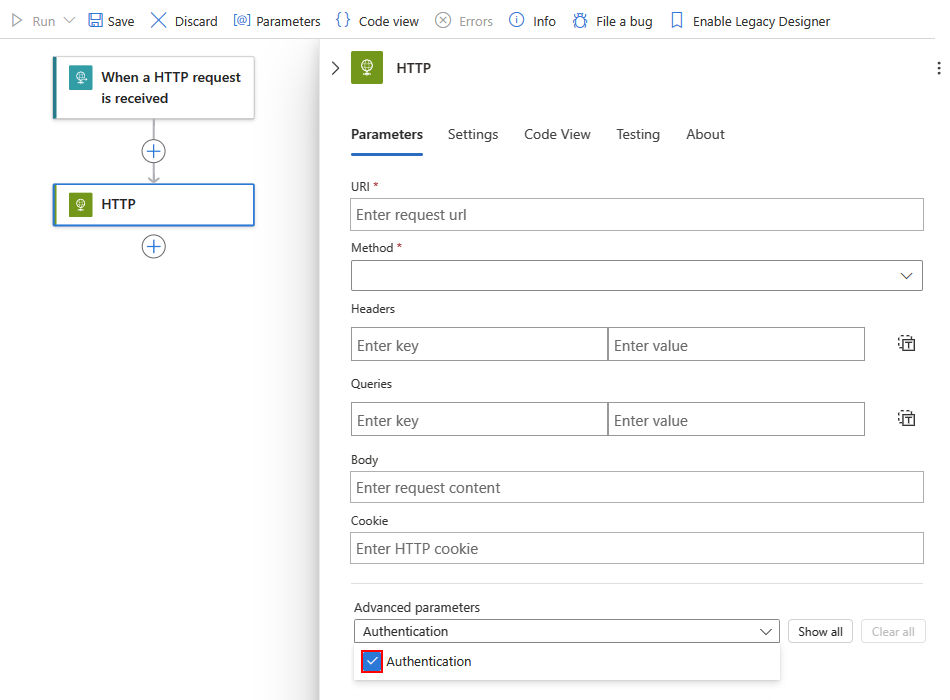

Bu adımlar, örnek olarak HTTP eylemini kullanarak devam eder.

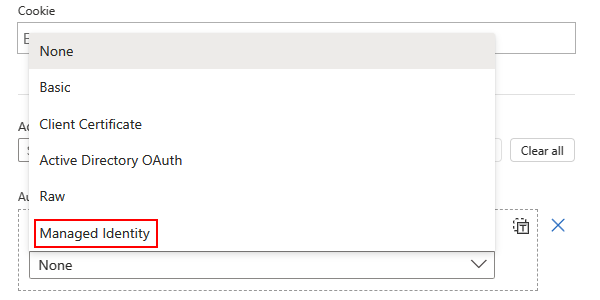

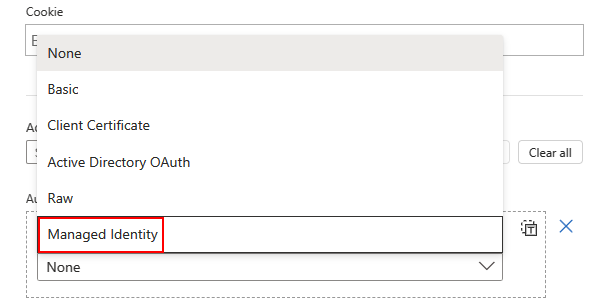

Gelişmiş parametreler listesinden, özellik henüz görünmüyorsa Authentication özelliğini ekleyin.

Artık eylemde hem Authentication özelliği hem de Kimlik Doğrulama Türü listesi görüntülenir.

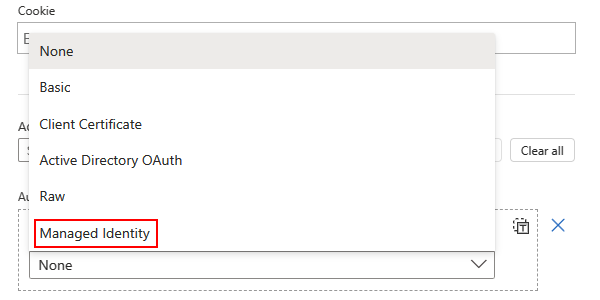

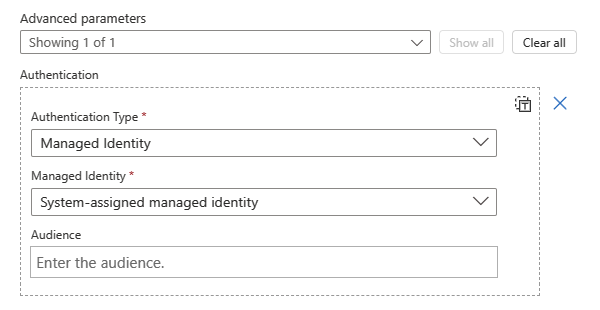

Kimlik Doğrulama Türü listesinde Yönetilen Kimlik'i seçin.

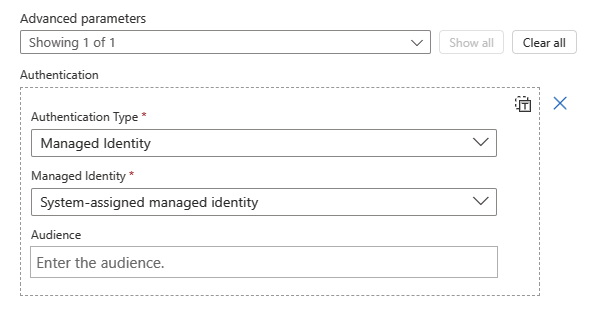

Kimlik Doğrulaması bölümünde artık aşağıdaki seçenekler gösterilir:

Belirli bir yönetilen kimliği seçebileceğiniz Yönetilen Kimlik listesi

Audience özelliği belirli tetikleyicilerde ve eylemlerde görünür, böylece Azure hedef kaynağı veya hizmeti için kaynak kimliğini ayarlayabilirsiniz. Aksi takdirde, Hedef Kitle özelliği varsayılan olarak Azure Resource Manager'ın kaynak kimliği olan kaynak kimliğini kullanır

https://management.azure.com/.

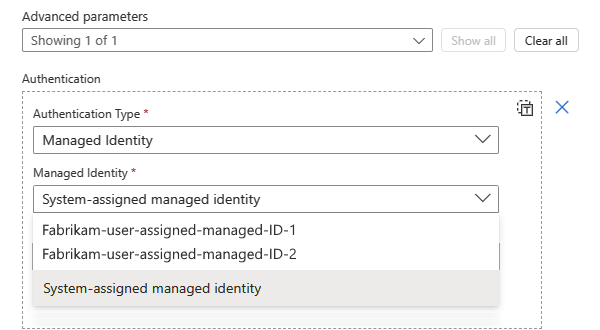

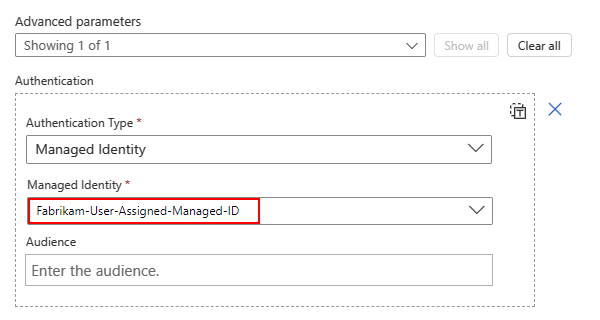

Yönetilen Kimlik listesinden, kullanmak istediğiniz kimliği seçin, örneğin:

Not

Varsayılan olarak seçilen seçenek , hiçbir yönetilen kimlik etkinleştirilmemiş olsa bile Sistem tarafından atanan yönetilen kimliktir.

Yönetilen kimliği başarıyla kullanmak için önce mantıksal uygulamanızda bu kimliği etkinleştirmeniz gerekir. Tüketim mantıksal uygulamasında, sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliğe sahip olabilirsiniz, ancak ikisini birden değil.

Daha fazla bilgi için bkz . Örnek: Yerleşik tetikleyici veya eylemi yönetilen kimlikle doğrulama.

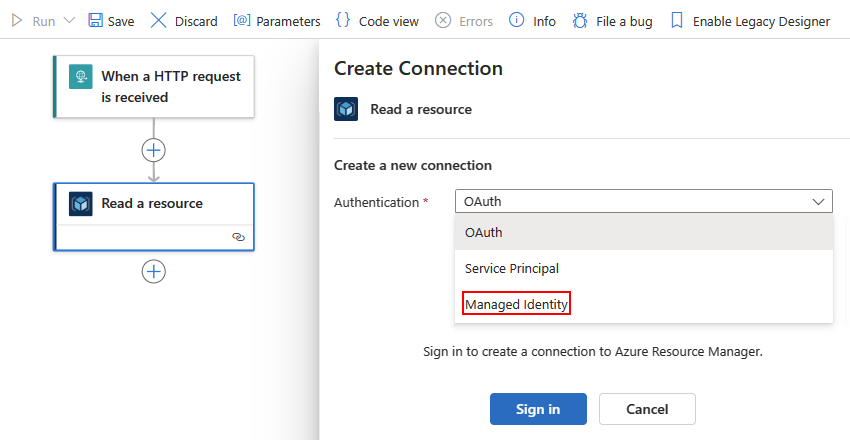

Yönetilen kimlik kimlik doğrulamayı destekleyen yönetilen bağlayıcı işlemleri

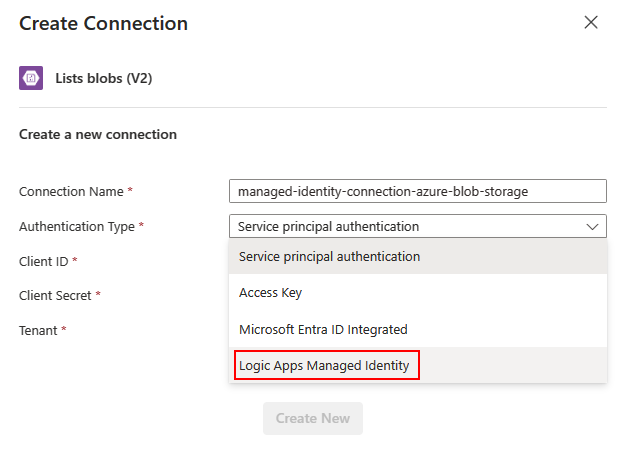

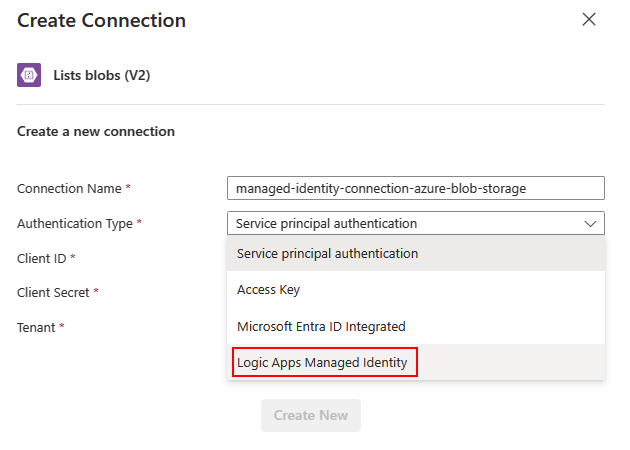

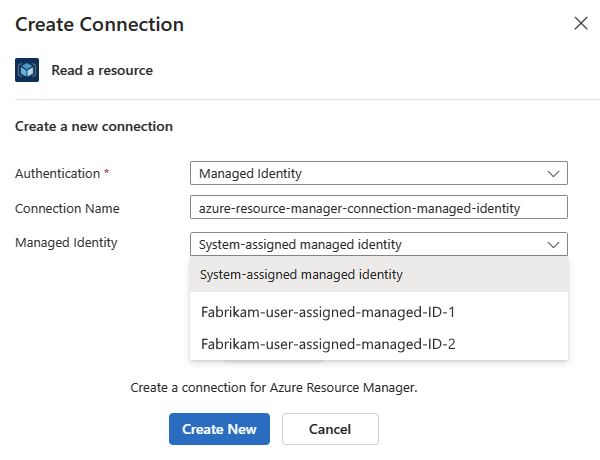

Bağlantı Oluştur bölmesinde, Kimlik Doğrulaması listesinden Yönetilen Kimlik'i seçin, örneğin:

Sonraki bölmede, Bağlantı Adı için bağlantı için kullanılacak bir ad belirtin.

Kimlik doğrulama türü için yönetilen bağlayıcınıza göre aşağıdaki seçeneklerden birini belirleyin:

Tek kimlik doğrulaması: Bu bağlayıcılar, bu durumda yönetilen kimlik olan tek bir kimlik doğrulama türünü destekler.

Yönetilen Kimlik listesinden şu anda etkin olan yönetilen kimliği seçin.

Hazır olduğunuzda Yeni Oluştur'u seçin.

Çoklu kimlik doğrulaması: Bu bağlayıcılar birden çok kimlik doğrulama türünü destekler, ancak aynı anda yalnızca bir tür seçebilir ve kullanabilirsiniz.

Bu adımlar, örnek olarak bir Azure Blob Depolama eylemi kullanılarak devam eder.

Daha fazla bilgi için bkz . Örnek: Yönetilen bağlayıcı tetikleyicisi veya eylemini yönetilen kimlikle doğrulama.

Örnek: Yerleşik tetikleyicinin veya eylemin kimliğini yönetilen kimlikle doğrulama

Yerleşik HTTP tetikleyicisi veya eylemi, mantıksal uygulama kaynağınızda etkinleştirdiğiniz sistem tarafından atanan kimliği kullanabilir. Genel olarak, HTTP tetikleyicisi veya eylemi, erişmek istediğiniz kaynağı veya varlığı belirtmek için aşağıdaki özellikleri kullanır:

| Özellik | Zorunlu | Açıklama |

|---|---|---|

| Yöntem | Yes | Çalıştırmak istediğiniz işlem tarafından kullanılan HTTP yöntemi |

| URI | Yes | Hedef Azure kaynağına veya varlığına erişmek için uç nokta URL'si. URI söz dizimi genellikle hedef Azure kaynağı veya hizmeti için kaynak kimliğini içerir. |

| Üst bilgiler | Hayır | İçerik türü gibi giden isteğe ihtiyacınız olan veya eklemek istediğiniz tüm üst bilgi değerleri |

| Sorgular | Hayır | İhtiyacınız olan veya isteğe eklemek istediğiniz tüm sorgu parametreleri. Örneğin, belirli bir işlem için veya çalıştırmak istediğiniz işlemin API sürümü için sorgu parametreleri. |

| Kimlik Doğrulaması | Yes | Azure hedef kaynağına veya hizmetine erişimin kimliğini doğrulamak için kullanılacak kimlik doğrulama türü |

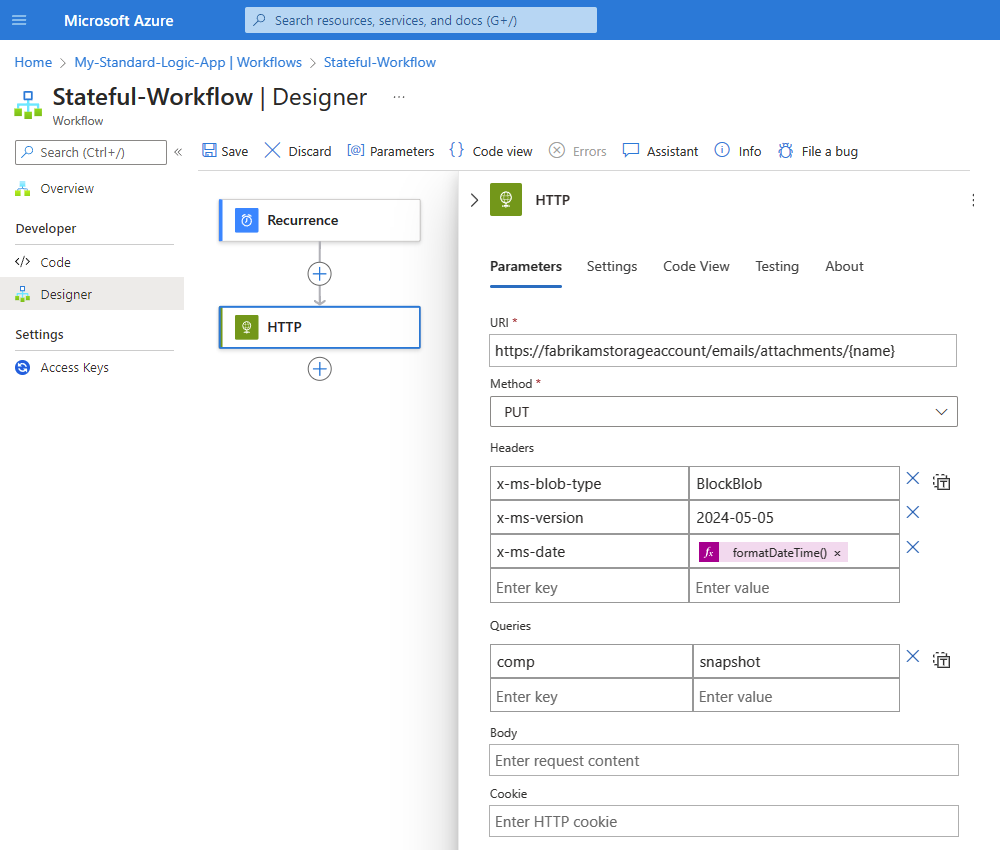

Belirli bir örnek olarak, Anlık Görüntü Blobu işlemini daha önce kimliğiniz için erişim ayarladığınız Azure Depolama hesabındaki bir blob üzerinde çalıştırmak istediğinizi varsayalım. Ancak Azure Blob Depolama bağlayıcısı şu anda bu işlemi sunmaz. Bunun yerine, HTTP eylemini veya başka bir Blob Hizmeti REST API'sini kullanarak bu işlemi çalıştırabilirsiniz.

Önemli

Azure Blob Depolama bağlayıcısını ve yönetilen kimlikleri kullanarak güvenlik duvarlarının arkasındaki Azure depolama hesaplarına erişmek için, depolama hesabınızı güvenilen Microsoft hizmetleri erişimine izin veren özel durumla da ayarladığınızdan emin olun.

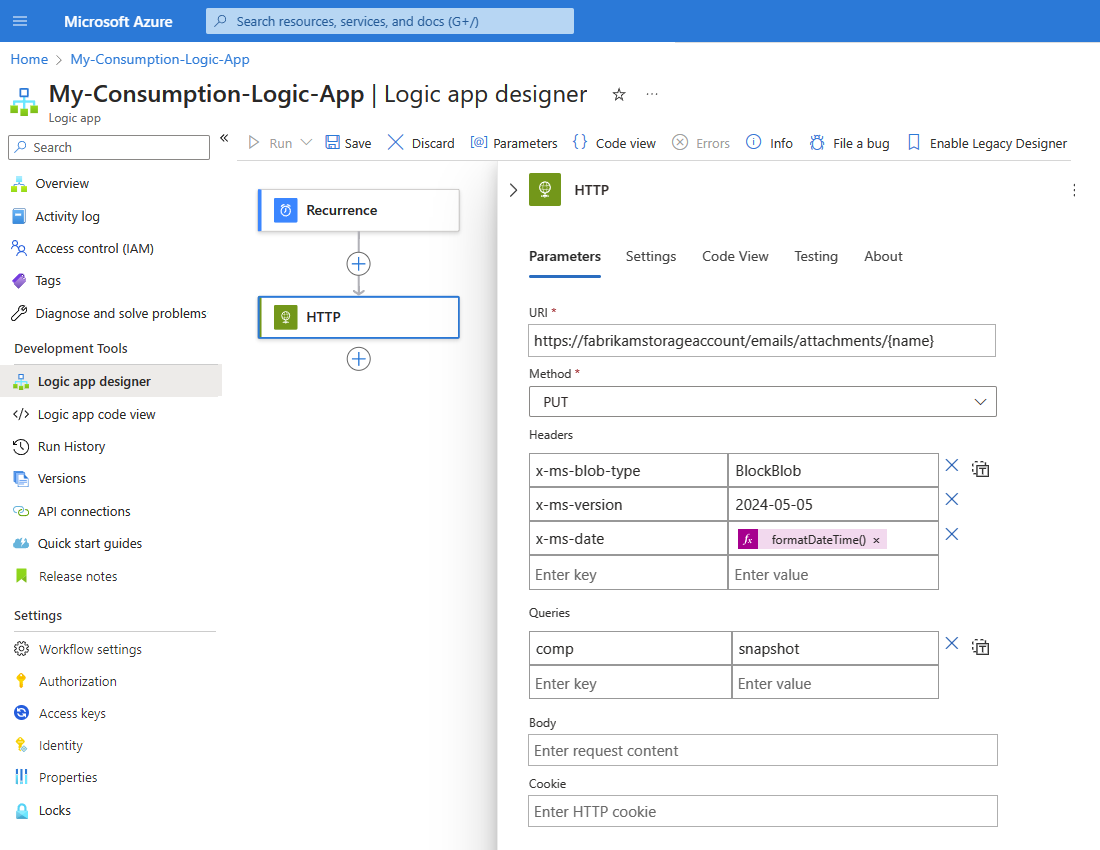

Anlık Görüntü Blobu işlemini çalıştırmak için HTTP eylemi aşağıdaki özellikleri belirtir:

| Özellik | Zorunlu | Örnek değer | Açıklama |

|---|---|---|---|

| URI | Yes | https://<storage-account-name>/<folder-name>/{name} |

Bu söz dizimini kullanan Azure Genel (genel) ortamındaki bir Azure Blob Depolama dosyasının kaynak kimliği |

| Yöntem | Yes | PUT |

Anlık Görüntü Blobu işleminin kullandığı HTTP yöntemi |

| Üst bilgiler | Azure Depolama için | x-ms-blob-type = BlockBlob x-ms-version = 2024-05-05 x-ms-date = formatDateTime(utcNow(),'r') |

x-ms-blob-typeAzure Depolama işlemleri için , x-ms-versionve x-ms-date üst bilgi değerleri gereklidir. Önemli: Azure Depolama için giden HTTP tetikleyicisi ve eylem isteklerinde üst bilgi, çalıştırmak istediğiniz işlem için özelliği ve API sürümünü gerektirir x-ms-version . geçerli x-ms-date tarih olmalıdır. Aksi takdirde iş akışınız bir 403 FORBIDDEN hatayla başarısız olur. Geçerli tarihi gerekli biçimde almak için, örnek değerdeki ifadeyi kullanabilirsiniz. Daha fazla bilgi için aşağıdaki belgelere bakın: - İstek üst bilgileri - Anlık Görüntü Blobu - Azure Depolama hizmetleri için sürüm oluşturma |

| Sorgular | Yalnızca Anlık Görüntü Blobu işlemi için | comp = snapshot |

İşlemin sorgu parametresi adı ve değeri. |

İş akışı tasarımcısında, istediğiniz tetikleyiciyi ekleyin ve ardından HTTP eylemini ekleyin.

Aşağıdaki örnekte, Anlık Görüntü Blobu işlemi için kullanılacak daha önce açıklanan tüm özellik değerlerini içeren örnek bir HTTP eylemi gösterilmektedir:

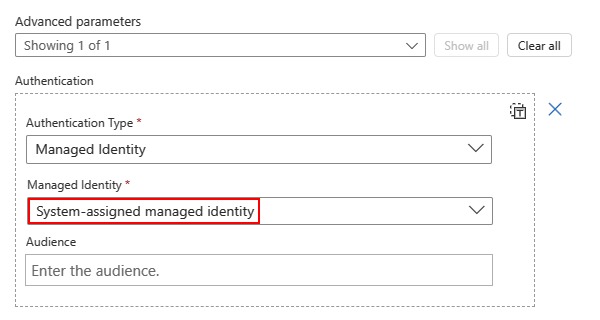

HTTP eylemine Authentication özelliğini ekleyin. Gelişmiş parametreler listesinden Kimlik Doğrulaması'nı seçin.

Kimlik Doğrulaması bölümü artık HTTP eyleminizde görünür.

Not

Tüm tetikleyiciler ve eylemler kimlik doğrulama türü eklemenize izin vermenizi desteklemez. Daha fazla bilgi için bkz . Kimlik doğrulamasını destekleyen tetikleyiciler ve eylemler için kimlik doğrulama türleri.

Kimlik Doğrulama Türü listesinde Yönetilen Kimlik'i seçin.

Yönetilen Kimlik listesinden senaryonuza göre kullanılabilir seçenekler arasından seçim yapın.

Sistem tarafından atanan kimliği ayarlarsanız Sistem tarafından atanan yönetilen kimlik'i seçin.

Kullanıcı tarafından atanan kimliği ayarlarsanız bu kimliği seçin.

Bu örnek, Sistem tarafından atanan yönetilen kimlikle devam eder.

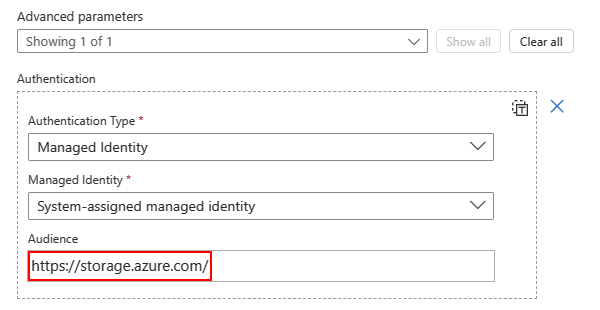

Hedef Azure kaynağı veya hizmeti için kaynak kimliğini ayarlayabilmeniz için bazı tetikleyicilerde ve eylemlerde Audience özelliği görüntülenir.

Örneğin, genel Azure bulutundaki bir Key Vault kaynağına erişimin kimliğini doğrulamak için Audience özelliğini tam olarak aşağıdaki kaynak kimliğine ayarlamanız gerekir:

https://vault.azure.netAudience özelliğini ayarlamazsanız Audience özelliği varsayılan olarak Azure Resource Manager için kaynak kimliği olan kaynak kimliğini kullanır

https://management.azure.com/.Önemli

Hedef kaynak kimliğinin Microsoft Entra Id'nin beklediği değerle tam olarak eşleştiğinden emin olun. Aksi takdirde hata

400 Bad Requestveya401 Unauthorizedhata alabilirsiniz. Bu nedenle, kaynak kimliğinde sondaki eğik çizgi varsa bunları da eklediğinizden emin olun. Aksi takdirde, bunları eklemeyin.Örneğin, tüm Azure Blob Depolama hesaplarının kaynak kimliği için sondaki eğik çizgi gerekir. Ancak, belirli bir depolama hesabının kaynak kimliği için sondaki eğik çizgi gerekmez. Microsoft Entra Id'yi destekleyen Azure hizmetlerinin kaynak kimliklerini denetleyin.

Bu örnek, kimlik doğrulaması için kullanılan erişim belirteçlerinin tüm depolama hesapları için geçerli olması için Audience özelliğini

https://storage.azure.com/olarak ayarlar. Ancak, belirli bir depolama hesabı için kök hizmet URL'sinihttps://<your-storage-account>.blob.core.windows.netde belirtebilirsiniz.Azure Depolama için Microsoft Entra Id ile erişimi yetkilendirme hakkında daha fazla bilgi için aşağıdaki belgelere bakın:

İş akışını istediğiniz gibi oluşturmaya devam edin.

Örnek: Yönetilen bağlayıcı tetikleyicisi veya eylemini yönetilen kimlikle doğrulama

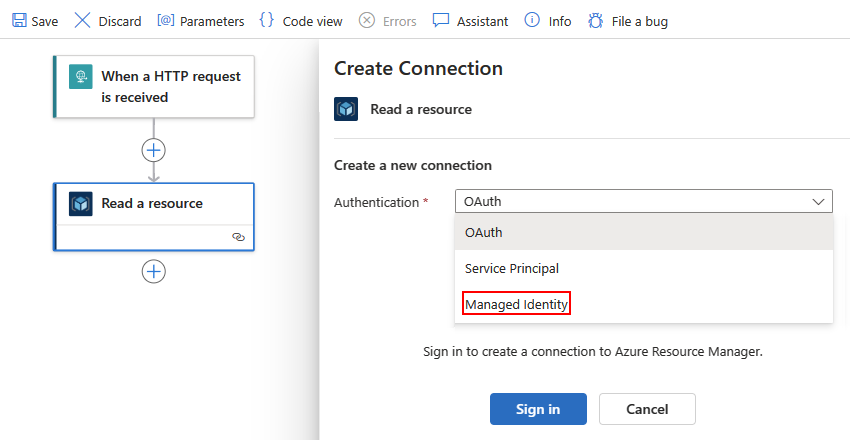

Azure Resource Manager yönetilen bağlayıcısı, mantıksal uygulama kaynağınızda etkinleştirdiğiniz yönetilen kimliği kullanabilen Kaynağı okuma adlı bir eyleme sahiptir. Bu örnekte, sistem tarafından atanan yönetilen kimliğin yönetilen bağlayıcıyla nasıl kullanılacağı gösterilmektedir.

İş akışı tasarımcısında Kaynak okuma adlı Azure Resource Manager eylemini ekleyin.

Bağlantı Oluştur bölmesinde, Kimlik Doğrulaması listesinde Yönetilen Kimlik'i ve ardından Oturum aç'ı seçin.

Not

Diğer bağlayıcılarda, Kimlik Doğrulama Türü listesinde bunun yerine Logic Apps Yönetilen Kimliği gösterilir, bu nedenle bu seçeneği belirleyin.

Bağlantı için bir ad girin ve kullanmak istediğiniz yönetilen kimliği seçin.

Sistem tarafından atanan kimliği etkinleştirdiyseniz, Yönetilen kimlik listesi otomatik olarak Sistem tarafından atanan yönetilen kimlik'i seçer. Bunun yerine kullanıcı tarafından atanan bir kimliği etkinleştirdiyseniz, liste otomatik olarak kullanıcı tarafından atanan kimliği seçer.

Bu örnekte, sistem tarafından atanan yönetilen kimlik kullanılabilir tek seçimdir.

Not

Bağlantıyı oluşturmaya veya değiştirmeye çalıştığınızda yönetilen kimlik etkinleştirilmemişse veya yönetilen kimlik etkinleştirilmiş bir bağlantı hala mevcutken yönetilen kimlik kaldırılmışsa, kimliği etkinleştirmeniz ve hedef kaynağa erişim vermeniz gerektiğini belirten bir hata alırsınız.

Hazır olduğunuzda Yeni Oluştur'u seçin.

Tasarımcı bağlantıyı başarıyla oluşturduğunda, tasarımcı yönetilen kimlik kimlik doğrulamasını kullanarak tüm dinamik değerleri, içeriği veya şemayı getirebilir.

İş akışını istediğiniz gibi oluşturmaya devam edin.

Yönetilen kimlik kullanan mantıksal uygulama kaynak tanımı ve bağlantıları

Yönetilen kimliği etkinleştiren ve kullanan bir bağlantı, yalnızca yönetilen kimlikle çalışan özel bir bağlantı türüdür. Çalışma zamanında, bağlantı mantıksal uygulama kaynağında etkinleştirilen yönetilen kimliği kullanır. Azure Logic Apps, iş akışındaki yönetilen bağlayıcı işlemlerinin yönetilen kimliği kullanacak şekilde ayarlanıp ayarlanmadığını ve bağlayıcı işlemleri tarafından belirtilen hedef kaynaklara erişmek için yönetilen kimliği kullanmak için gerekli tüm izinlerin mevcut olup olmadığını denetler. Bu denetim başarılı olursa Azure Logic Apps yönetilen kimlikle ilişkili Microsoft Entra belirtecini alır, hedef Azure kaynağına erişimin kimliğini doğrulamak için bu kimliği kullanır ve iş akışında yapılandırılmış işlemleri gerçekleştirir.

Tüketim mantığı uygulaması kaynağında, bağlantı yapılandırması, kullanıcı tarafından atanan kimlik etkinleştirildiğinde yönetilen kimliğin kaynak kimliğiyle birlikte bağlantının kaynak kimliğine yönelik işaretçiler içeren nesneyi içeren $connections kaynak tanımının parameters nesnesine kaydedilir.

Bu örnek, mantıksal uygulama sistem tarafından atanan kimliği etkinleştirdiğinde nesne yapılandırmasını gösterirparameters:

"parameters": {

"$connections": {

"value": {

"<action-name>": {

"connectionId": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>",

"connectionName": "<connector-name>",

"connectionProperties": {

"authentication": {

"type": "ManagedServiceIdentity"

}

},

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/<managed-connector-type>"

}

}

}

}

Bu örnek, mantıksal uygulama kullanıcı tarafından atanan yönetilen kimliği etkinleştirdiğinde nesne yapılandırmasını gösterirparameters:

"parameters": {

"$connections": {

"value": {

"<action-name>": {

"connectionId": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>",

"connectionName": "<connector-name>",

"connectionProperties": {

"authentication": {

"type": "ManagedServiceIdentity",

"identity": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/microsoft.managedidentity/userassignedidentities/<managed-identity-name>"

}

},

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/<managed-connector-type>"

}

}

}

}

API bağlantıları ve yönetilen kimlikler için ARM şablonu

Dağıtımı otomatikleştirmek için ARM şablonu kullanıyorsanız ve iş akışınız yönetilen kimlik kullanan bir yönetilen bağlayıcı tarafından oluşturulan bir API bağlantısı içeriyorsa, ek bir adımınız vardır.

ARM şablonunda temel bağlayıcı kaynak tanımı, Tüketim veya Standart mantıksal uygulama kaynağınız olup olmadığına ve bağlayıcının tek kimlik doğrulaması veya çoklu kimlik doğrulama seçenekleri göstermesine bağlı olarak farklılık gösterir.

Aşağıdaki örnekler Tüketim mantıksal uygulaması kaynakları için geçerlidir ve temel bağlayıcı kaynak tanımının tek kimlik doğrulaması bağlayıcısı ile çoklu kimlik doğrulama bağlayıcısı arasında nasıl farklılık gösterdiğini gösterir.

Tek kimlik doğrulaması

Bu örnek, yalnızca bir kimlik doğrulama türünü destekleyen ve tanımın aşağıdaki öznitelikleri içerdiği tüketim mantığı uygulaması iş akışında yönetilen kimlik kullanan bağlayıcı eylemi için temel alınan bağlantı kaynak tanımını gösterir:

kindÖzelliği bir Tüketim mantıksal uygulaması için olarak ayarlanırV1.parameterValueTypeözelliğiAlternativeolarak ayarlanmıştır.

{

"type": "Microsoft.Web/connections",

"apiVersion": "[providers('Microsoft.Web','connections').apiVersions[0]]",

"name": "[variables('connections_<connector-name>_name')]",

"location": "[parameters('location')]",

"kind": "V1",

"properties": {

"alternativeParameterValues": {},

"api": {

"id": "[subscriptionResourceId('Microsoft.Web/locations/managedApis', parameters('location'), 'azureautomation')]"

},

"authenticatedUser": {},

"connectionState": "Enabled",

"customParameterValues": {},

"displayName": "[variables('connections_<connector-name>_name')]",

"parameterValueSet": {},

"parameterValueType": "Alternative"

}

},

Çoklu kimlik doğrulaması

Bu örnekte, birden çok kimlik doğrulama türünü destekleyen ve tanımın aşağıdaki öznitelikleri içerdiği tüketim mantıksal uygulaması iş akışında yönetilen kimlik kullanan bir bağlayıcı eylemi için temel alınan bağlantı kaynak tanımı gösterilmektedir:

kindÖzelliği bir Tüketim mantıksal uygulaması için olarak ayarlanırV1.parameterValueSetnesnesi olarak ayarlanmışmanagedIdentityAuthbirnameözellik ve boş birvaluesnesneye ayarlanmış bir özellik içerir.

{

"type": "Microsoft.Web/connections",

"apiVersion": "[providers('Microsoft.Web','connections').apiVersions[0]]",

"name": "[variables('connections_<connector-name>_name')]",

"location": "[parameters('location')]",

"kind": "V1",

"properties": {

"alternativeParameterValues":{},

"api": {

"id": "[subscriptionResourceId('Microsoft.Web/locations/managedApis', parameters('location'), 'azureblob')]"

},

"authenticatedUser": {},

"connectionState": "Enabled",

"customParameterValues": {},

"displayName": "[variables('connections_<connector-name>_name')]",

"parameterValueSet":{

"name": "managedIdentityAuth",

"values": {}

},

"parameterValueType": "Alternative"

}

}

API bağlantısı kimlik doğrulaması üzerinde gelişmiş denetim ayarlama

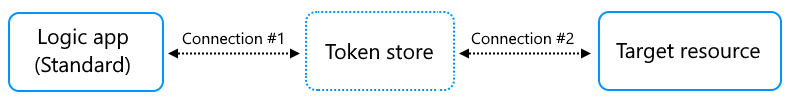

Standart mantıksal uygulama iş akışınız yönetilen bağlayıcı tarafından oluşturulan bir API bağlantısı kullandığında, Azure Logic Apps e-posta hesabınız, anahtar kasanız vb. gibi hedef kaynakla iletişim kurar ve iki bağlantı kullanır:

1. bağlantı, iç belirteç deposu için kimlik doğrulaması ile ayarlanır.

Bağlantı #2, hedef kaynak için kimlik doğrulaması ile ayarlanır.

Ancak Tüketim mantıksal uygulaması iş akışı API bağlantısı kullandığında, 1. bağlantı hiçbir yapılandırma seçeneği olmadan sizden soyutlanır. Standart mantıksal uygulama kaynağıyla mantıksal uygulamanız ve iş akışlarınız üzerinde daha fazla denetime sahip olursunuz. Varsayılan olarak, bağlantı #1 sistem tarafından atanan kimliği kullanacak şekilde otomatik olarak ayarlanır.

Senaryonuz API bağlantılarının kimliğini doğrulama üzerinde daha ayrıntılı denetim gerektiriyorsa, isteğe bağlı olarak bağlantı 1 için kimlik doğrulamasını varsayılan sistem tarafından atanan kimlikten mantıksal uygulamanıza eklediğiniz kullanıcı tarafından atanan herhangi bir kimliğe değiştirebilirsiniz. Bu kimlik doğrulaması her API bağlantısı için geçerlidir, böylece sistem tarafından atanan ve kullanıcı tarafından atanan kimlikleri aynı hedef kaynağa farklı bağlantılarda karıştırabilirsiniz.

Standart mantıksal uygulamanızın her API bağlantısı hakkındaki bilgileri depolayan connections.json dosyasında, her bağlantı tanımının iki authentication bölümü vardır, örneğin:

"keyvault": {

"api": {

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault"

},

"authentication": {

"type": "ManagedServiceIdentity",

},

"connection": {

"id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>"

},

"connectionProperties": {

"authentication": {

"audience": "https://vault.azure.net",

"type": "ManagedServiceIdentity"

}

},

"connectionRuntimeUrl": "<connection-runtime-URL>"

}

İlk

authenticationbölüm bağlantı #1 ile eşler.Bu bölümde, iç belirteç deposuyla iletişim kurmak için kullanılan kimlik doğrulaması açıklanmaktadır. Geçmişte bu bölüm her zaman Azure'a

ManagedServiceIdentitydağıtılan ve yapılandırılabilir seçenekleri olmayan bir uygulama için olarak ayarlanmıştı.İkinci

authenticationbölüm bağlantı #2 ile eşler.Bu bölümde, hedef kaynakla iletişim kurmak için kullanılan kimlik doğrulaması, bu bağlantı için seçtiğiniz kimlik doğrulama türüne göre farklılık gösterebilir.

Belirteç deposu için kimlik doğrulamasını neden değiştiresiniz?

Bazı senaryolarda, aynı API bağlantısını birden çok mantıksal uygulama kaynağı arasında paylaşmak ve kullanmak isteyebilirsiniz, ancak her mantıksal uygulama kaynağı için sistem tarafından atanan kimliği hedef kaynağın erişim ilkesine eklemeyebilirsiniz.

Diğer senaryolarda, sistem tarafından atanan kimliğin mantıksal uygulamanızda tamamen ayarlanmasını istemeyebilirsiniz; böylece kimlik doğrulamasını kullanıcı tarafından atanan bir kimliğe değiştirebilir ve sistem tarafından atanan kimliği tamamen devre dışı bırakabilirsiniz.

Belirteç deposu için kimlik doğrulamasını değiştirme

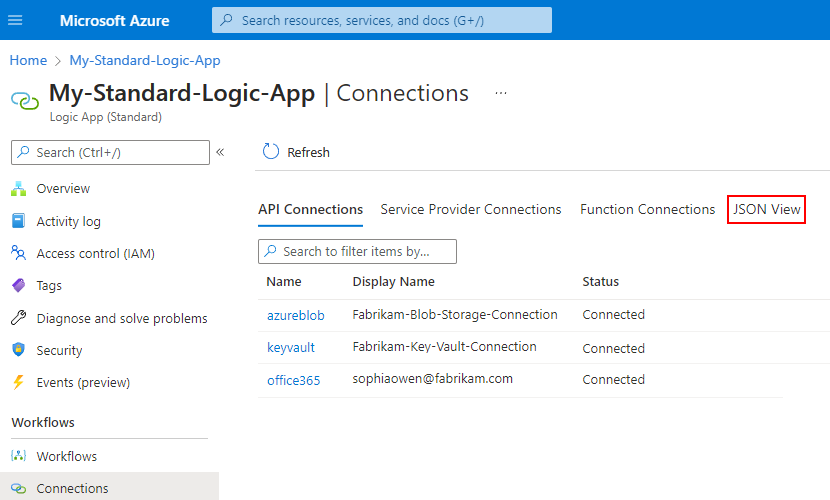

Azure portalında Standart mantıksal uygulama kaynağınızı açın.

Kaynak menüsündeki İş Akışları'nın altında Bağlantılar'ı seçin.

Bağlantılar bölmesinde JSON Görünümü'nü seçin.

JSON düzenleyicisinde

managedApiConnections, mantıksal uygulama kaynağınızdaki tüm iş akışları genelinde API bağlantılarını içeren bölümü bulun.Kullanıcı tarafından atanan yönetilen kimliği eklemek istediğiniz bağlantıyı bulun.

Örneğin, iş akışınızın bir Azure Key Vault bağlantısı olduğunu varsayalım:

"keyvault": { "api": { "id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault" }, "authentication": { "type": "ManagedServiceIdentity" }, "connection": { "id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>" }, "connectionProperties": { "authentication": { "audience": "https://vault.azure.net", "type": "ManagedServiceIdentity" } }, "connectionRuntimeUrl": "<connection-runtime-URL>" }Bağlantı tanımında aşağıdaki adımları tamamlayın:

İlk

authenticationbölümü bulun. Buauthenticationbölümde özellik yoksaidentity, mantıksal uygulama örtük olarak sistem tarafından atanan kimliği kullanır.Bu adımdaki örneği kullanarak bir

identityözellik ekleyin.Özellik değerini, kullanıcı tarafından atanan kimliğin kaynak kimliğine ayarlayın.

"keyvault": { "api": { "id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault" }, "authentication": { "type": "ManagedServiceIdentity", // Add "identity" property here "identity": "/subscriptions/<Azure-subscription-ID>/resourcegroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity-resource-ID>" }, "connection": { "id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>" }, "connectionProperties": { "authentication": { "audience": "https://vault.azure.net", "type": "ManagedServiceIdentity" } }, "connectionRuntimeUrl": "<connection-runtime-URL>" }Azure portalında hedef kaynağa gidin ve hedef kaynağın gereksinimlerine göre kullanıcı tarafından atanan yönetilen kimliğe erişim verin.

Örneğin, Azure Key Vault için kimliği anahtar kasasının erişim ilkelerine ekleyin. Azure Blob Depolama için, kimlik için gerekli rolü depolama hesabına atayın.

Yönetilen kimliği devre dışı bırakma

Kimlik doğrulaması için yönetilen kimliği kullanmayı durdurmak için önce kimliğin hedef kaynağa erişimini kaldırın. Ardından mantıksal uygulama kaynağınızda sistem tarafından atanan kimliği kapatın veya kullanıcı tarafından atanan kimliği kaldırın.

Mantıksal uygulama kaynağınızda yönetilen kimliği devre dışı bırakırsanız, bu kimliğin erişimi olan Azure kaynaklarına erişim isteme özelliğini kaldırırsınız.

Not

Sistem tarafından atanan kimliği devre dışı bırakırsanız, bu mantıksal uygulamanın iş akışındaki iş akışları tarafından kullanılan tüm bağlantılar, kimliği hemen yeniden etkinleştirseniz bile çalışma zamanında çalışmaz. Bu davranış, kimliğin devre dışı bırakılması nesne kimliğini sildiği için gerçekleşir. Kimliği her etkinleştirdiğinizde Azure, kimliği farklı ve benzersiz bir nesne kimliğiyle oluşturur. Bu sorunu çözmek için bağlantıları, sistem tarafından atanan geçerli kimlik için geçerli nesne kimliğini kullanacak şekilde yeniden oluşturmanız gerekir.

Sistem tarafından atanan kimliği mümkün olduğunca devre dışı bırakmaktan kaçınmaya çalışın. Kimliğin Azure kaynaklarına erişimini kaldırmak istiyorsanız, kimliğin rol atamasını hedef kaynaktan kaldırın. Mantıksal uygulama kaynağınızı silerseniz, Azure yönetilen kimliği Microsoft Entra Id'den otomatik olarak kaldırır.

Bu bölümdeki adımlar, Azure portalını ve Azure Resource Manager şablonunu (ARM şablonu) kullanmayı kapsar. Azure PowerShell, Azure CLI ve Azure REST API için aşağıdaki belgelere bakın:

| Araç | Belgeler |

|---|---|

| Azure PowerShell | 1. Rol atamasını kaldırın. 2. Kullanıcı tarafından atanan kimliği silin. |

| Azure CLI | 1. Rol atamasını kaldırın. 2. Kullanıcı tarafından atanan kimliği silin. |

| Azure REST API | 1. Rol atamasını kaldırın. 2. Kullanıcı tarafından atanan kimliği silin. |

Daha fazla bilgi için, bkz. Azure rol atamalarını kaldırma.

Azure portalında yönetilen kimliği devre dışı bırakma

Yönetilen kimliğe erişimi kaldırmak için kimliğin rol atamasını hedef kaynaktan kaldırın ve ardından yönetilen kimliği devre dışı bırakın.

Rol atamasını kaldırma

Aşağıdaki adımlar yönetilen kimlikten hedef kaynağa erişimi kaldırır:

Azure portalında, yönetilen kimlik erişimini kaldırmak istediğiniz hedef Azure kaynağına gidin.

Hedef kaynağın menüsünde Erişim denetimi (IAM) öğesini seçin. Araç çubuğunun altında Rol atamaları'nı seçin.

Roller listesinde, kaldırmak istediğiniz yönetilen kimlikleri seçin. Araç çubuğunda Kaldır'ı seçin.

İpucu

Kaldır seçeneği devre dışı bırakılırsa büyük olasılıkla izinleriniz yoktur. Kaynaklar için rolleri yönetmenize olanak sağlayan izinler hakkında daha fazla bilgi için bkz . Microsoft Entra Id'de yönetici rolü izinleri.

Mantıksal uygulama kaynağında yönetilen kimliği devre dışı bırakma

Mantıksal uygulama kaynak menüsündeki Ayarlar'ın altında Kimlik'i seçin ve ardından kimliğinizin adımlarını izleyin:

Kaydederken Atanan>Sistem'i> seçin. Azure onaylamanızı isterken Evet'i seçin.

Kullanıcı tarafından atanan ve yönetilen kimliği seçin ve ardından Kaldır'ı seçin. Azure onaylamanızı isterken Evet'i seçin.

ARM şablonunda yönetilen kimliği devre dışı bırakma

Arm şablonu kullanarak mantıksal uygulamanın yönetilen kimliğini oluşturduysanız, nesnenin identity type alt özelliğini olarak Noneayarlayın.

"identity": {

"type": "None"

}