Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir: Azure Logic Apps (Standart)

Önemli

Bu özellik önizleme aşamasındadır ve Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları'na tabidir.

Aracı iş akışları, kişiler, aracılar, Model Bağlam Protokolü (MCP) sunucuları ve istemcileri, araç aracıları ve dış hizmetler gibi daha çeşitli arayanlarla ileti alışverişi yapabilecekleri için tümleştirme seçeneklerini genişletir. Aracısız iş akışları küçük, bilinen ve sabit arayanlarla etkileşim kurarken aracı arayanlar dinamik, bilinmeyen ve güvenilmeyen ağlardan gelebilir. Sonuç olarak, her arayan için kimlik doğrulaması yapmanız ve izinleri uygulamanız gerekir.

Üretimdeki konuşma aracısı iş akışlarının korunmasına yardımcı olmak için, Arayanların veya konuşma temsilcinizle etkileşim kurmak isteyen kişilerin kimliğini doğrulamak ve yetkilendirmek için Easy Auth'u ayarlayın. App Service Kimlik Doğrulaması olarak da bilinen Kolay Kimlik Doğrulaması, kullanmanız için aşağıdaki özellikleri sağlar:

- Her arayan isteği için doğrulanmış bir kimlik sağlayın.

- Her kullanıcıya bağlantı atayın.

- Koşullu Erişim ilkelerini zorunlu kılma.

- İptal edilebilir kimlik bilgileri ver.

- En az ayrıcalıklı ilkelere, rollere ve kapsamlara göre izinler verin.

- Kişilerin konuşma temsilcinizle etkileşim kurabilmesi için Azure portalının dışında bir dış sohbet istemcisi sağlayın.

Bu ölçüler, her arayan için ayrıntılı bir düzeyde kimlik doğrulaması yapmanıza ve yetkilendirmenize ve gerektiğinde erişimi hızla iptal etmenize olanak sağlar. Bu denetimler olmadan, denetimsiz erişimi, paylaşılan erişim imzası (SAS) URL'leri ve erişim anahtarları, zayıf denetim izleri ve diğer güvenlik tehlikeleri gibi sızdırılan gizli dizileri riske atabilirsiniz.

Kolay Kimlik Doğrulaması, gereksinimlerinizi karşılayan yerleşik kimlik doğrulaması ve yetkilendirme özellikleri sağlamak için Microsoft Entra ID ile ayrı bir güvenlik katmanı olarak çalışır. İş akışınızın dışında çalışan güvenlik zorlamasıyla, bunun yerine iş mantığı geliştirmeye daha fazla odaklanabilirsiniz. Bu sorun ayrımı, aracı iş akışlarının oluşturulmasını, hatalarını ayıklamasını, çalıştırmasını, izlemesini, bakımını yapmasını, yönetmesini ve denetlemesini kolaylaştırır.

Agent olmayan iş akışı güvenliği genellikle statik SAS, dönen gizli diziler ve erişim kısıtlamaları, IP izin listeleri, hizmet etiketleri, sanal ağ tümleştirmesi ve özel uç noktalar gibi ağ sınırı denetimlerini içerir. Aracı iş akışlarıyla son kullanıcılar, yönetilen kimlikler, hizmet sorumluları ve bunların kapsamları ve rolleri etrafında yetkilendirme tasarlarsınız. Bu yaklaşım daha güvenli genel erişim sağlar, ancak yine de ayrıntılı izinlere uygun aşağı akış iş akışı eylemlerine izin verir.

Bu kılavuzda, bir uygulama kaydı oluşturma ve ardından aracı ve aracı olmayan iş akışları içerebilen Standart mantıksal uygulama kaynağınız için Kolay Kimlik Doğrulaması'nın nasıl ayarlanacağı gösterilmektedir.

Önemli

Kolay Kimlik Doğrulaması yapılandırma bilgilerini mantıksal uygulama kaynağınızın temel uygulama ayarlarında (WEBSITE_AUTH_ENABLED, WEBSITE_AUTH_DEFAULT_PROVIDER ve MICROSOFT_PROVIDER_AUTHENTICATION_SECRET gibi) depolar. ARM şablonlarını, Bicep şablonlarını veya Terraform şablonlarını kullanarak otomasyon ayarlamak istemiyorsanız bu ayarları el ile düzenlemeyin.

Daha fazla bilgi için aşağıdaki makalelere bakın:

- Aracı iş akışları için Easy Auth ile yerleşik kimlik doğrulaması ve yetkilendirme

- Microsoft Entra Id'de uygulama kaydetme

Önkoşullar

Bir Azure hesabı ve aboneliği Aboneliğiniz yoksa, ücretsiz bir Azure hesabı için kaydolun.

Uygulama kaydı oluşturmak için Azure hesabınızdaki Microsoft Entra Uygulama Geliştiricisi yerleşik rolü .

Konuşma aracısı iş akışıyla dağıtılan standart mantıksal uygulama kaynağı.

Daha fazla bilgi için bkz. Azure Logic Apps'te sohbet etkileşimleri için konuşma aracısı iş akışları oluşturma.

Microsoft Entra kullanarak hedef kiracı için uygulama kayıtları oluşturma iznine sahip mantıksal uygulama kaynağında Azure Katkıda Bulunanı rolü veya üstü.

Önemli

Easy Auth'ı ayarlamak için Logic Apps Standard Contributor rolünden farklı olan daha üst düzey Azure Contributor rolüne sahip olduğunuzdan emin olun.

(İsteğe bağlı) Yalnızca etkileşimli oturum açma işlemi olan kullanıcı akışlarını mı yoksa yönetilen kimlik veya hizmet ilkesi kullanan çağrı yapanları mı destekleyeceğini seçin.

Daha fazla bilgi için bkz. Azure App Service ve Azure İşlevleri'nde kimlik doğrulaması ve yetkilendirme.

(İsteğe bağlı) Bu etki alanı için belirli yeniden yönlendirme URI'lerini zorunlu kılmak istiyorsanız özel bir etki alanı.

Uygulama kaydı oluşturma

Kolay Kimlik Doğrulaması kurulumuna başlamanın en iyi yolu için doğrudan mantıksal uygulama kaynağınızdan Microsoft Entra Id'de yeni bir uygulama kaydı oluşturun. Bunun yerine mevcut bir uygulama kaydını yeniden kullanmanız gerekiyorsa, Easy Auth ve Azure istemcileriyle temiz bir şekilde çalışmak için uygulama kaydını güncelleştirmeniz gerekir.

Azure portalında Standart mantıksal uygulama kaynağınızı açın.

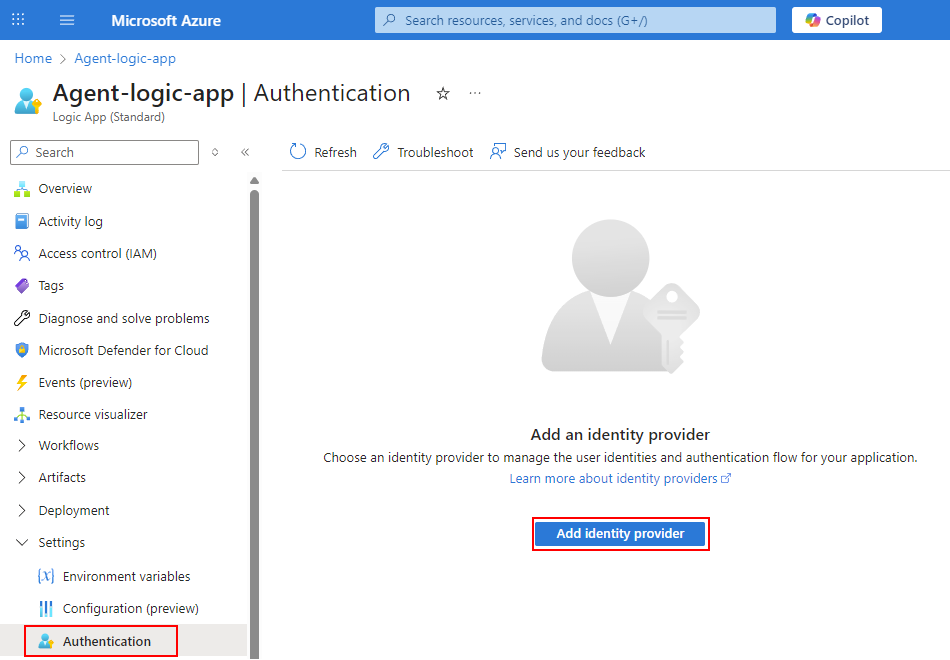

Kaynak kenar çubuğu menüsünde, Ayarlar'ın altında Kimlik Doğrulaması'nı seçin.

Kimlik doğrulaması sayfasında Kimlik sağlayıcısı ekle'yi seçin.

Kimlik Doğrulama sayfasında artık kimlik sağlayıcısını ayarlamak için Temel Bilgiler sekmesi gösterilir.

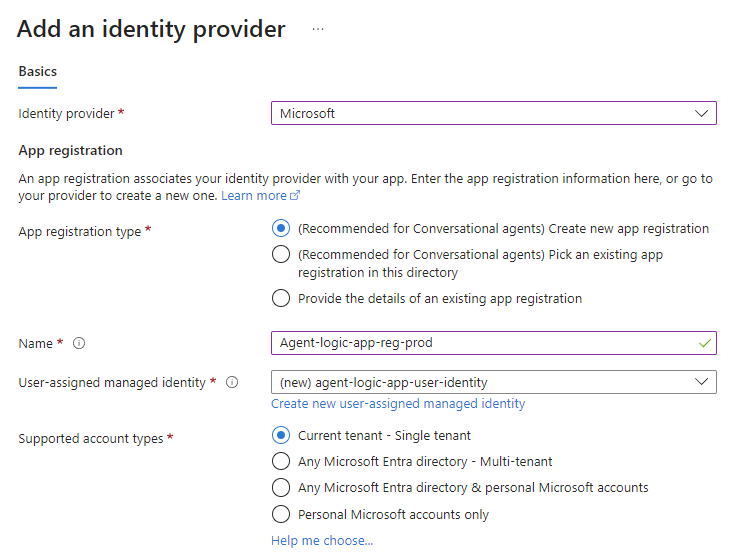

Temel Bilgiler sekmesinde, Kimlik sağlayıcısı için Microsoft Entra Id için Microsoft'u seçin.

Uygulama kaydı bölümünde, Uygulama kayıt türü için (Konuşma aracıları için önerilir) Bu seçime karşılık gelen seçenekleri gösteren Yeni uygulama kaydı oluştur'u seçin.

Uygulama kaydınız için benzersiz bir görünen ad sağlayın, örneğin:

agent-logic-app-reg-prodKullanıcı tarafından atanan yönetilen kimlik için Yeni kullanıcı tarafından atanan yönetilen kimlik oluştur'u seçin.

Bir ad sağlayarak yeni bir kimlik oluşturabilir veya mevcut bir kimliği seçebilirsiniz.

Desteklenen hesap türleri için, diğer kiracıları kasıtlı olarak kabul etmek istemiyorsanız Geçerli kiracı - Tek kiracı'yı seçin.

Tek kiracılı ayar yalnızca geçerli kuruluş dizinindeki hesapları ifade eder. Bu nedenle, bu dizindeki tüm kullanıcı ve konuk hesapları uygulamanızı veya API'nizi kullanabilir. Örneğin, hedef kitleniz kuruluşunuzun içindeyse bu ayarı kullanın.

Aşağıdaki örnek, bir uygulama kaydının nasıl görünebileceğini gösterir:

Önemli

Açık idare ve Koşullu Erişim ilkeleri ayarlamadığınız sürece Herhangi bir Microsoft Entra dizini - Çok Kiracılı'yı seçmeyin.

Daha fazla bilgi için aşağıdaki makalelere bakın:

Ek denetimler'in altında, henüz seçili değilse aşağıdaki değerleri seçin:

Setting Değer İstemci uygulaması gereksinimi Yalnızca bu uygulamanın kendisinden gelen isteklere izin ver Kimlik gereksinimi Belirli kimliklerden gelen isteklere izin ver İzin verilen kimlikler Yalnızca belirli kimliklerden gelen isteklere izin ver seçili olarak görüntülenir.

Varsayılan önceden doldurulmuş değer, geçerli kullanıcıyı (kendinizi) temsil eden nesne kimliğidir. Bu değeri aşağıdaki yollarla güncelleştirebilirsiniz:

- Diğer geliştiriciler veya kullanıcılar için nesne kimlikleri ekleyin.

- Tek tek nesne kimlikleri yerine belirli bir grubu eklemek için grup taleplerini kullanın.

- Mantıksal uygulama kaynağınız için mevcut bir uygulama kaydını seçin. Bunu yaparsanız, Easy Auth ile düzgün çalışacak şekilde uygulama kaydını güncelleştirdiğinizden emin olun.

Daha fazla bilgi için bkz. Yerleşik yetkilendirme ilkesi kullanma.Kiracı gereksinimi Yalnızca veren kiracıdan gelen isteklere izin ver Dışlanan yollar bölümünü atlayın.

İsteğe bağlı olarak , App Service kimlik doğrulama ayarları'nın altında aşağıdaki ayarları gözden geçirin ve uygun eylemleri gerçekleştirin:

Setting Eylem Erişimi kısıtla Bazı kimliği doğrulanmış uç noktalara izin vermediğiniz sürece, tüm anonim istekleri engellemek için Kimlik doğrulaması gerektir'i seçin. Kimliği doğrulanmamış istekler Arayanların ajan mı yoksa ajan bazlı mı olduğunu temel alarak ajanlar için önerilen HTTP 302 Bulundu yönlendirmesini seçin. İşiniz bittiğinde, kimlik sağlayıcısını eklemeyi tamamlamak için Ekle'yi seçin.

Azure uygulama kaydını oluşturur, uygulama ayarlarınızı güncelleştirir ve Easy Auth çalışma zamanını etkinleştirir. Azure tamamlandığında mantıksal uygulama Kimlik Doğrulaması sayfasında kimlik sağlayıcısı olarak Microsoft listelenir. İstemciler ve arayanlar artık kimliklerini doğrulamalıdır. Mantıksal uygulamanız istendiği gibi kimliği doğrulanmamış istemcileri ve arayanları reddeder ve istekler geçerli belirteçler içermediğinde 302 Bulundu yeniden yönlendirme yanıtı veya 401 Yetkisiz yanıt verir.

Uygulama kaydını oluşturmayı tamamladıktan sonra, kimlik doğrulamasının beklendiği gibi çalıştığını onaylayana kadar mantıksal uygulama kurulumunuzu olabildiğince az tutun. Daha sonra uygulama kayıt kaynağınızda aşağıdaki sayfalara giderek zorlamak istediğiniz izin kapsamlarını veya uygulama rollerini ekleyebilirsiniz:

Uygulama kaydınızın kenar çubuğunda, Yönet altında, izin kapsamı eklemek için Bir API'yi kullanıma sunmayı seçin. Daha fazla bilgi için bkz. Kapsam ekleme.

Uygulama kaydı kenar çubuğundaki Yönet'in altında Uygulama rolleri'ne tıklayarak bir uygulama rolü atayın. Daha fazla bilgi için bkz. Uygulama rolü atama.

Alternatif olarak, mevcut uygulama kaydını güncelleştirme başlıklı sonraki bölümde ilgili adımları gözden geçirebilirsiniz.

Uygulama kaydınızın doğru ayarlandığından emin olmak için bkz. Kolay Kimlik Doğrulama kurulumunu test etme ve doğrulama.

Mevcut uygulama kaydını güncelleştirme

Başka bir API veya önceki bir prototiple paylaşılan mevcut bir uygulama kaydını yeniden kullanmanız gerekiyorsa, uygulama kaydının Easy Auth ve aracı istemcileriyle temiz bir şekilde çalışabilmesi için belirtilen ayarları gözden geçirmek ve ayarlamak için bu adımları izleyin.

Azure portalı arama kutusunda Microsoft Entra Id'yi bulun ve seçin.

Kenar çubuğu menüsünde, Yönet'in altında Uygulama kayıtları'nı seçin ve ardından uygulama kaydınızı bulup seçin.

Uygulama kaydı kenar menüsünde Yönet bölümünü genişletin.

Yönet'in altında Markalama ve özellikler'i seçin ve Giriş sayfası URL'si ayarının mantıksal uygulamanızın web sitesi URL'sini belirttiğini onaylayın.

Uyarı

Giriş sayfası URL'si yalnızca arka uç veya aracı API'leri için isteğe bağlıdır. Bu değeri yalnızca son kullanıcıların bir giriş veya belge sayfasına ihtiyacı varsa ayarlayın. Belirteç yönlendirmeleri bu değeri kullanmaz.

Yönet'in altında Kimlik Doğrulama'yı seçin.

Platform yapılandırmaları'nın altında Web girişinin mevcut olduğundan emin olun.

Web girdisi altında, Yeniden Yönlendirme URI'leri bölümünde, bu söz dizimini izleyen önceden doldurulmuş Easy Auth (App Service Kimlik Doğrulaması) callback URI'sini bulun:

https://<logic-app-name>.azurewebsites.net/.auth/login/aad/callbackSenaryonuz özel API uygulama kimliklerini kullanıma sunmanızı gerektirmedikçe bu varsayılan değeri koruyun. Bu geri çağırma URI'si, varsayılan erişim belirteci hedef kitlesidir ve bu kaynaklara erişim isteyen istemcilerden erişim belirteçlerini hangi kaynakların kabul edebileceğini belirtir.

İzin verilen belirteç hedef kitlesinin ardındaki amaç, yalnızca bu kaynaklar için geçerli belirteçler sunan istekleri yerine getirmektir. Erişim belirteci isteği iki taraf içerir: belirteci isteyen istemci ve belirteci kabul eden kaynak. Alıcı, bu örnekte mantıksal uygulamanız olan "hedef kitle" belirteci olarak bilinir.

Daha fazla bilgi için bkz. Yeniden yönlendirme URI'si nedir?

Azure Yeniden Yönlendirme URI'leri ayarını önceden doldurmazsa URI'yi logik uygulama adınızla manuel olarak girin, örneğin:

https://my-chatbox-logic-app.azurewebsites.net/.auth/login/aad/callbackÖnemli

Etkileşimli bir ön uç barındırmadığınız sürece özel yeniden yönlendirme URI'lerini kullanmayın.

Ön kanal oturum kapatma URL'si ayarını göz ardı edin.

Kapalı izin ve harman akışlar için aşağıdaki seçeneklerin her iki seçeneği de seçin:

- Erişim belirteçleri (örtük akışlar için kullanılır)

- Kimlik belirteçleri (örtük ve karma akışlar için kullanılır)

Daha fazla bilgi için, aşağıdaki belgelere bakın:

Desteklenen hesap türleri'nin altında, iş ihtiyacınıza uyan seçeneği belirleyin.

Çoğu durumda, yalnızca bu kuruluş dizinindeki Hesaplar'ı seçin (yalnızca Microsoft - Tek kiracı). Çok kiracılı seçenek için açık Azure idaresi ve Koşullu Erişim ilkeleri ayarladığınızdan emin olun. Bu seçenekler hakkında daha fazla bilgi için bkz . Desteklenen hesap türlerine göre doğrulama farklılıkları.

Gelişmiş ayarlar'ın altında, Genel istemci akışlarına izin ver için, belirtilen mobil ve masaüstü akışlarını etkinleştirmek için Hayır ayarını koruyun.

Yerel, genel istemciler için bir istisna, cihaz veya kimlik doğrulama kodu kullanarak Kaynak Sahibi Parola Kimlik Bilgileri (ROPC) akışından kaçınmaları gerektiğinde mevcuttur.

bitirdiğinizde Kaydet'i seçin.

Yönet altında, Sertifikalar ve gizli bilgileri seçin. Federasyon kimlik bilgileri sekmesinde, yönetilen kimliği uygulama kaydınızda federasyon kimlik bilgileri olarak kullanabilmeniz için mantıksal uygulama erişimi olan, kullanıcı tarafından atanan yeni bir yönetilen kimlik ayarlayın.

Mantıksal uygulama erişimine sahip kullanıcı tarafından atanan yönetilen kimliğiniz yoksa şu adımları izleyin:

İsteğe bağlı olarak, roller, kapsamlar, kullanıcı grupları veya gibi

XMS_CCayarlamanız gerekiyorsa şu adımları izleyin:Yönet'in altında Belirteç yapılandırması'nı seçin.

İsteğe bağlı talepler bölümünde taleplerinizi ekleyin.

Uyarı

Jeton aşırı yüklemesini önlemek için geniş grup iddiaları yerine rol veya kapsam denetimleri uygulayın.

Yönet'in altında API izinleri'ne tıklayın ve şu adımları izleyin:

- Yapılandırılan izinler'in altında İzin ekle'yi seçin.

- API izinleri iste bölmesindeki Microsoft API'leri sekmesinde Microsoft Graph'ı bulun ve seçin.

- İzin türü için Temsilci izinleri'ni seçin.

-

İzinleri seçin kutusuna yazın

User.Read. - İzin sütununda Kullanıcı'yı genişletin ve User.Read iznini seçin.

Daha fazla bilgi için bkz. Microsoft Graph'a erişmek için izin ekleme.

İsteğe bağlı olarak, İzin kapsamlarını tanımlayıp kullanıma sunmanız için Yönet'in altında API'yi kullanıma sunma'yı seçin.

Uygulama Kimliği URI'si ayarı için, önceden doldurulmuş URI, mantıksal uygulama kaynağınızı erişim belirteçlerinde hedef kitle olarak temsil eden ve aşağıdaki biçimi kullanan benzersiz bir tanımlayıcıdır:

api://<application-client-ID>Bu API tarafından tanımlanan Kapsamlar bölümünde, yalnızca rolleri ve hedef kitleyi doğrulamaya güvenmek istiyorsanız, herhangi bir izin kapsamı tanımlamanız veya kullanıma sunmanız gerekmez. Ancak, Azure istemcilerinin temsilci izinleri istemesini istiyorsanız aşağıdaki adımları izleyerek bu kapsamları tanımlayın:

Kapsam ekle'yi seçin ve aşağıdaki bilgileri sağlayın:

Setting Gerekli Değer Kapsam adı Yes user_impersonationKim onay verebilir? Yes Yöneticiler ve kullanıcılar Yönetici onayı görünen adı Yes Kiracı yöneticileri kapsam için onay verdiğinde onay iletisinin gösterdiği izin kapsamı için etiket veya ad.

Örneğin:

Erişim <logic-app-name>Yönetici onayı tanımı Yes Kiracı yöneticileri onay ekranında izin kapsamını genişlettiğinde, onay ekranının gösterdiği kapsam ile ilgili ayrıntılı açıklama.

Örneğin:

Uygulamanın oturum açmış kullanıcı adına logic-app-name< öğesine erişmesine >izin verin.Kullanıcı onayı görünen adı Hayı Son kullanıcılar bu kapsam için onay verdiğinde onay ekranının gösterdiği İzin kapsamı için isteğe bağlı ad.

Örneğin:

Erişim <logic-app-name>Kullanıcı onayı tanımı Hayı Son kullanıcılar onay ekranında kapsamı genişlettiğinde onay ekranının gösterdiği izin kapsamı için isteğe bağlı ayrıntılı açıklama.

Örneğin:

Uygulamanın sizin adınıza logic-app-name< öğesine erişmesine >izin verin.State Yes Enabled bitirdiğinizde Kapsam ekle'yi seçin.

Kapsamlar listesinde, güncelleştirilmiş kapsam ayarlarını gözden geçirerek beklendiği gibi göründüklerini onaylayın.

Uygulama kaydınızı güncelleştirmeyi tamamladığınızda Standart mantıksal uygulama kaynağınıza gidin.

Mantıksal uygulama kenar çubuğunda, Ayarlar'ın altında Kimlik Doğrulaması'nı seçin.

Kimlik Doğrulaması sayfasında, Kimlik doğrulama ayarları'nın yanındaki Düzenle'yi seçerek ayarları gözden geçirin. Kimlik doğrulama ayarlarını düzenle bölmesinde aşağıdaki değerleri onaylayın:

| Setting | Değer | Description |

|---|---|---|

| App Service kimlik doğrulaması | Enabled | Mantıksal uygulamanız Kolay Kimlik Doğrulaması ile ayarlanır ve etkinleştirilir. |

| Erişimi kısıtla | Kimlik doğrulaması gerektir | İstemciler ve arayanlar kimliklerini doğrulamalıdır. |

| Kimliği doğrulanmamış istekler | Yes | Mantıksal uygulamanız istendiği gibi kimliği doğrulanmamış istemcileri ve arayanları reddeder ve istekler geçerli belirteçler içermediğinde 302 Bulundu yeniden yönlendirme yanıtı veya 401 Yetkisiz yanıt verir. |

Kolay Kimlik Doğrulama kurulumunu test edin ve doğrulayın

Kolay Kimlik Doğrulaması'nı ayarladıktan sonra iş akışınızın Azure portalındaki Sohbet sayfasındaki iç sohbet arabirimi kullanılamaz duruma gelir. Bunun yerine, Azure portalının dışında bulunan dış sohbet istemcisini kullanarak konuşma aracınızla etkileşim kurmanız gerekir. Easy Auth'un beklendiği gibi çalıştığını onaylamak için aşağıdaki adımları izleyerek testinizi dış sohbet istemcisinde gerçekleştirin:

Tasarımcı araç çubuğunda veya iş akışı kenar çubuğunda Sohbet'i seçin.

İç sohbet arabirimi artık Sohbet sayfasında görünmez.

Temel Bileşenler bölümünde, yeni bir tarayıcı sekmesi açan Sohbet İstemcisi URL'si bağlantısını seçin.

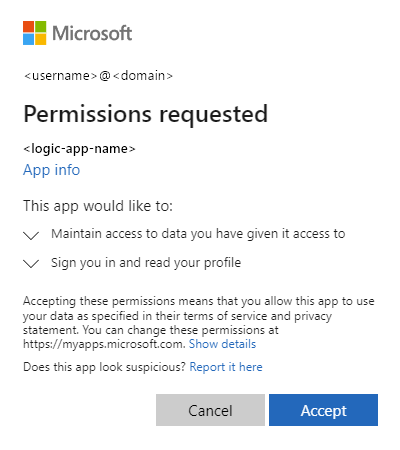

İzin isteği isteminde onayınızı sağlayın ve isteği kabul edin.

Tarayıcı sayfası yenilenir ve dış sohbet istemcisinin arabirimini gösterir.

Tip

Sohbet istemcisi URL'sini, sohbet istemcisini sağlamak istediğiniz web sitenizle birlikte kullanabileceğiniz bir iFrame HTML öğesine de ekleyebilirsiniz, örneğin:

<iframe src="https:/<logic-app-name>.azurewebsites.net/api/agentsChat/<workflow-name>/IFrame" title="<chat-client-name>"></iframe>Dış sohbet arabiriminde konuşma temsilcinizle etkileşim kurmaya başlayın veya devam edin.

İş akışınızın çalıştırma geçmişini gözden geçirmek için şu adımları izleyin:

Azure portalında iş akışına dönün.

İş akışı kenar çubuğunda, Araçlar altında Çalıştırma geçmişi öğesini ve ardından en son iş akışı çalışmasını seçin.

İzleme görünümünde, çalıştırma geçmişinin ve işlem durumlarının beklendiği gibi göründüğünü onaylayın.

Kolay Kimlik Doğrulaması testi sırasında oluşan hataları giderme

Aşağıdaki tabloda, Kolay Kimlik Doğrulaması'nı ayarlarken karşılaşabileceğiniz yaygın sorunlar, olası nedenler ve gerçekleştirebileceğiniz eylemler açıklanmaktadır:

| Sorun veya hata | Olası neden | Eylem |

|---|---|---|

401 ile hedef kitleye referans veren invalid_token + error_description |

Erişim belirteci hedef kitlesi ile belirtilen izin verilen belirteç hedef kitleleri arasında bir uyuşmazlık var. | Erişim belirteci hedef kitlesinin ve izin verilen belirteç hedef kitlesinin eşleştiğinden emin olun. |

| 403 Yasak | İstek için iş akışının veya aracının bulunamadığını gösterebilir. | Yetkilendirme sorunu için iş akışınızdaki eylemleri denetleyin. |

İş akışında kimlik kullanma

Easy Auth bir isteği doğruladığında, Easy Auth kimlik sağlayıcısını temel alan istek üst bilgilerine kimlik verileri ekler. Mantıksal uygulamanız çağıranın kimliğini doğrulamak için bu üst bilgileri kullanır.

Daha fazla bilgi için aşağıdaki makalelere bakın:

- App Service için OAuth belirteçleri

- Öğretici: Azure App Service'te uçtan uca kullanıcıların kimliğini doğrulama ve yetkilendirme