Azure Machine Learning çalışma alanı için özel uç noktayı yapılandırma

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Bu belgede, Azure Machine Learning çalışma alanınız için özel uç nokta yapılandırmayı öğreneceksiniz. Azure Machine Learning için sanal ağ oluşturma hakkında bilgi için bkz . Sanal ağ yalıtımına ve gizliliğine genel bakış.

Azure Özel Bağlantı özel uç nokta kullanarak çalışma alanınıza bağlanmanızı sağlar. Özel uç nokta, sanal ağınızdaki özel IP adresleri kümesidir. Daha sonra çalışma alanınıza erişimi yalnızca özel IP adresleri üzerinden gerçekleşecek şekilde sınırlayabilirsiniz. Özel uç nokta, veri sızdırma riskini azaltmaya yardımcı olur. Özel uç noktalar hakkında daha fazla bilgi edinmek için Azure Özel Bağlantı makalesine bakın.

Uyarı

Çalışma alanının özel uç noktalarla güvenliğini sağlamak, uçtan uca güvenliği tek başına sağlamaz. Çözümünüzün tek tek tüm bileşenlerinin güvenliğini sağlamalısınız. Örneğin, çalışma alanı için özel bir uç nokta kullanıyorsanız ancak Azure Depolama Hesabınız sanal ağın arkasında değilse, çalışma alanı ile depolama arasındaki trafik güvenlik için sanal ağı kullanmaz.

Azure Machine Learning tarafından kullanılan kaynakların güvenliğini sağlama hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

- Sanal ağ yalıtımına ve gizliliğine genel bakış.

- Çalışma alanı kaynaklarının güvenliğini sağlama.

- Eğitim ortamlarının güvenliğini sağlama.

- Çıkarım ortamının güvenliğini sağlayın.

- Sanal ağda Azure Machine Learning stüdyosu kullanın.

- API platformu ağ yalıtımı.

Önkoşullar

içinde özel uç nokta oluşturmak için mevcut bir sanal ağınız olmalıdır.

Uyarı

Sanal ağınız için 172.17.0.0/16 IP adresi aralığını kullanmayın. Bu, Docker köprüsü ağı tarafından kullanılan varsayılan alt ağ aralığıdır ve sanal ağınız için kullanıldığında hatalara neden olur. Sanal ağa ne bağlamak istediğinize bağlı olarak diğer aralıklarda da çakışma olabilir. Örneğin şirket içi ağınızı sanal ağa bağlamayı planlıyor olabilirsiniz ve şirket içi ağınızda da 172.16.0.0/16 aralığı kullanılıyor olabilir. Sonuç olarak, ağ altyapınızı planlamak size bağlı.

Özel uç noktayı eklemeden önce özel uç noktalar için ağ ilkelerini devre dışı bırakın.

Sınırlamalar

Özel uç noktayla güvenliği sağlanan bir çalışma alanı için genel erişimi etkinleştirir ve genel İnternet üzerinden Azure Machine Learning stüdyosu kullanırsanız tasarımcı gibi bazı özellikler verilerinize erişemeyebilir. Bu sorun, veriler sanal ağın arkasında güvenliği sağlanan bir hizmette depolandığında oluşur. Örneğin Azure Depolama Hesabı.

Mozilla Firefox kullanıyorsanız çalışma alanınızın özel uç noktasına erişmeye çalışırken sorunlarla karşılaşabilirsiniz. Bu sorun Mozilla Firefox'ta HTTPS üzerinden DNS ile ilgili olabilir. Microsoft Edge veya Google Chrome kullanmanızı öneririz.

Özel uç nokta kullanmak, çalışma alanını silme veya işlem kaynaklarını yönetme gibi Azure denetim düzlemini (yönetim işlemlerini) etkilemez. Örneğin, işlem hedefi oluşturma, güncelleştirme veya silme. Bu işlemler genel İnternet üzerinden normal şekilde gerçekleştirilir. Azure Machine Learning stüdyosu, API'ler (yayımlanan işlem hatları dahil) veya SDK gibi veri düzlemi işlemleri özel uç noktayı kullanır.

Özel uç noktası olan bir çalışma alanında işlem örneği veya işlem kümesi oluştururken, işlem örneği ve işlem kümesi çalışma alanıyla aynı Azure bölgesinde yer almalıdır.

Azure Kubernetes Service kümesini özel uç nokta içeren bir çalışma alanına eklerken, kümenin çalışma alanıyla aynı bölgede olması gerekir.

Birden çok özel uç nokta içeren bir çalışma alanı kullanılırken, özel uç noktalardan birinin aşağıdaki bağımlılık hizmetleriyle aynı sanal ağda olması gerekir:

- Çalışma alanı için varsayılan depolamayı sağlayan Azure Depolama Hesabı

- Çalışma alanı için Azure Key Vault

- Çalışma alanı için Azure Container Registry.

Örneğin, bir sanal ağ ('services' VNet), bağımlılık hizmetleri ve çalışma alanı için özel bir uç nokta içerebilir. Bu yapılandırma, çalışma alanının hizmetlerle iletişim kurmasını sağlar. Başka bir sanal ağ ('istemciler'), yalnızca çalışma alanı için özel bir uç nokta içerebilir ve yalnızca istemci geliştirme makineleriyle çalışma alanı arasındaki iletişim için kullanılabilir.

Özel uç nokta kullanan bir çalışma alanı oluşturma

Özel uç nokta içeren bir çalışma alanı oluşturmak için aşağıdaki yöntemlerden birini kullanın. Bu yöntemlerin her biri mevcut bir sanal ağ gerektirir:

İpucu

Aynı anda bir çalışma alanı, özel uç nokta ve sanal ağ oluşturmak istiyorsanız bkz . Azure Machine Learning için çalışma alanı oluşturmak için Azure Resource Manager şablonu kullanma.

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Makine öğrenmesi için Azure CLI uzantısı 2.0 CLI kullanılırken, çalışma alanını yapılandırmak için bir YAML belgesi kullanılır. Aşağıdaki örnekte YAML yapılandırması kullanarak yeni bir çalışma alanı oluşturma gösterilmektedir:

İpucu

Özel bağlantı kullanırken, çalışma alanınız görüntü oluşturma için Azure Container Registry görevleri işlemini kullanamaz. image_build_compute Bu yapılandırmadaki özelliği, Docker görüntü ortamı oluşturma için kullanılacak bir CPU işlem kümesi adı belirtir. Özel bağlantı çalışma alanının özelliğini kullanarak public_network_access İnternet üzerinden erişilebilir olup olmayacağını da belirtebilirsiniz.

Bu örnekte, tarafından başvuruda bulunılan image_build_compute işlem, görüntü oluşturmadan önce oluşturulmalıdır.

$schema: https://azuremlschemas.azureedge.net/latest/workspace.schema.json

name: mlw-privatelink-prod

location: eastus

display_name: Private Link endpoint workspace-example

description: When using private link, you must set the image_build_compute property to a cluster name to use for Docker image environment building. You can also specify whether the workspace should be accessible over the internet.

image_build_compute: cpu-compute

public_network_access: Disabled

tags:

purpose: demonstration

az ml workspace create \

-g <resource-group-name> \

--file privatelink.yml

Çalışma alanını oluşturduktan sonra Azure ağ CLI komutlarını kullanarak çalışma alanı için özel bir bağlantı uç noktası oluşturun.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

Çalışma alanının özel DNS bölgesi girdilerini oluşturmak için aşağıdaki komutları kullanın:

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.api.azureml.ms

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.api.azureml.ms \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.api.azureml.ms \

--zone-name privatelink.api.azureml.ms

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name privatelink.notebooks.azure.net

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name privatelink.notebooks.azure.net \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone privatelink.notebooks.azure.net \

--zone-name privatelink.notebooks.azure.net

Çalışma alanına özel uç nokta ekleme

Mevcut çalışma alanına özel uç nokta eklemek için aşağıdaki yöntemlerden birini kullanın:

Uyarı

Bu çalışma alanıyla ilişkilendirilmiş mevcut işlem hedefleriniz varsa ve bunlar özel uç noktanın oluşturulduğu sanal ağın arkasında değilse, bunlar çalışmaz.

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Makine öğrenmesi için Azure CLI uzantısı 2.0 CLI kullanırken, çalışma alanı için özel bağlantı uç noktası oluşturmak için Azure ağ CLI komutlarını kullanın.

az network private-endpoint create \

--name <private-endpoint-name> \

--vnet-name <vnet-name> \

--subnet <subnet-name> \

--private-connection-resource-id "/subscriptions/<subscription>/resourceGroups/<resource-group-name>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>" \

--group-id amlworkspace \

--connection-name workspace -l <location>

Çalışma alanının özel DNS bölgesi girdilerini oluşturmak için aşağıdaki komutları kullanın:

# Add privatelink.api.azureml.ms

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.api.azureml.ms'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.api.azureml.ms' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group create \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.api.azureml.ms' \

--zone-name 'privatelink.api.azureml.ms'

# Add privatelink.notebooks.azure.net

az network private-dns zone create \

-g <resource-group-name> \

--name 'privatelink.notebooks.azure.net'

az network private-dns link vnet create \

-g <resource-group-name> \

--zone-name 'privatelink.notebooks.azure.net' \

--name <link-name> \

--virtual-network <vnet-name> \

--registration-enabled false

az network private-endpoint dns-zone-group add \

-g <resource-group-name> \

--endpoint-name <private-endpoint-name> \

--name myzonegroup \

--private-dns-zone 'privatelink.notebooks.azure.net' \

--zone-name 'privatelink.notebooks.azure.net'

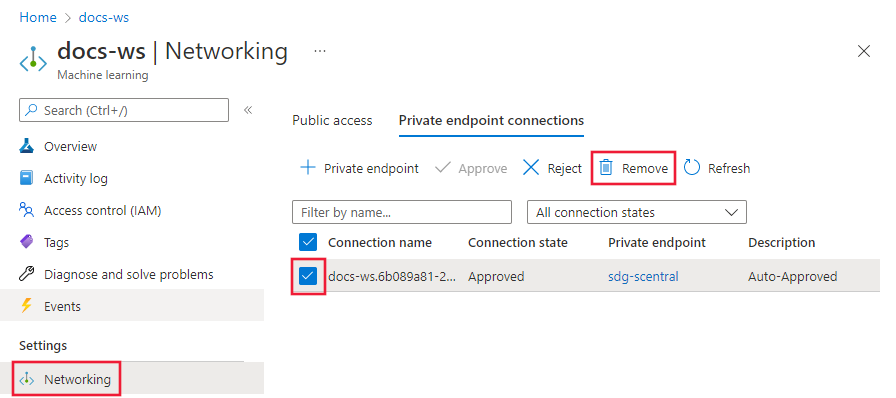

Özel uç noktayı kaldırma

Çalışma alanı için bir veya tüm özel uç noktaları kaldırabilirsiniz. Özel uç noktanın kaldırılması, çalışma alanını uç noktanın ilişkilendirildiği sanal ağdan kaldırır. Özel uç noktanın kaldırılması, çalışma alanının bu VNet'teki kaynaklara veya VNet'teki kaynakların çalışma alanına erişmesini engelleyebilir. Örneğin, sanal ağ genel İnternet'e veya genel İnternet'ten erişime izin vermiyorsa.

Uyarı

Bir çalışma alanının özel uç noktalarının kaldırılması, çalışma alanının genel olarak erişilebilir olmasını sağlamaz. Çalışma alanının genel olarak erişilebilir olmasını sağlamak için Genel erişimi etkinleştirme bölümündeki adımları kullanın.

Özel uç noktayı kaldırmak için aşağıdaki bilgileri kullanın:

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Makine öğrenmesi için Azure CLI uzantısı 2.0 CLI kullanırken, özel uç noktayı kaldırmak için aşağıdaki komutu kullanın:

az network private-endpoint delete \

--name <private-endpoint-name> \

--resource-group <resource-group-name> \

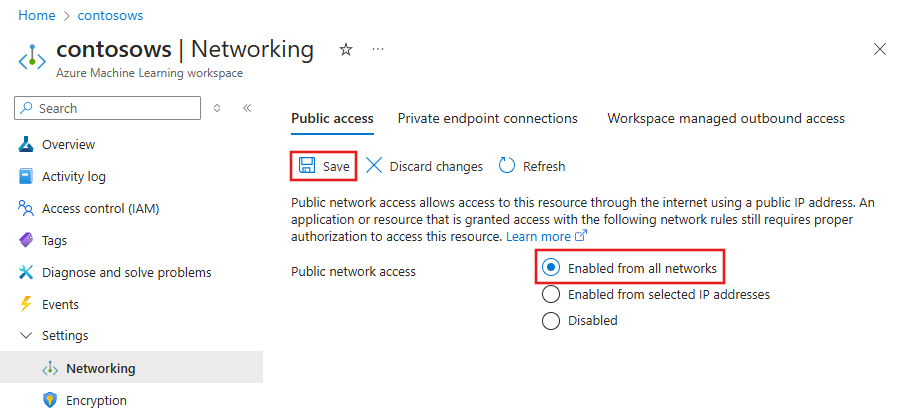

Genel erişimi etkinleştirme

Bazı durumlarda, birinin sanal ağ yerine genel bir uç nokta üzerinden güvenli çalışma alanınıza bağlanmasına izin vermek isteyebilirsiniz. Veya çalışma alanını sanal ağdan kaldırıp genel erişimi yeniden etkinleştirmek isteyebilirsiniz.

Önemli

Genel erişimin etkinleştirilmesi, var olan özel uç noktaları kaldırmaz. Özel uç noktaların bağlandığını sanal ağın arkasındaki bileşenler arasındaki tüm iletişimler yine de güvenlidir. Herhangi bir özel uç nokta üzerinden özel erişime ek olarak yalnızca çalışma alanına genel erişim sağlar.

Uyarı

Çalışma alanı diğer kaynaklarla iletişim kurmak için özel uç nokta kullandığında genel uç nokta üzerinden bağlanırken:

- Studio'nun bazı özellikleri verilerinize erişemeyecek. Bu sorun, veriler sanal ağın arkasında güvenliği sağlanan bir hizmette depolandığında oluşur. Örneğin Azure Depolama Hesabı. Bu sorunu çözmek için istemci cihazınızın IP adresini Azure Depolama Hesabının güvenlik duvarına ekleyin.

- Bir işlem örneğinde Jupyter, JupyterLab, RStudio veya Posit Workbench (eski adıyla RStudio Workbench) kullanmak, not defterlerini çalıştırmak da dahil olmak üzere desteklenmez.

Genel erişimi etkinleştirmek için aşağıdaki adımları kullanın:

İpucu

Yapılandırabileceğiniz iki olası özellik vardır:

allow_public_access_when_behind_vnet- Python SDK v1 tarafından kullanılırpublic_network_access- CLI ve Python SDK v2 tarafından kullanılır Her özellik diğerini geçersiz kılar. Örneğin, ayarıpublic_network_accessolarak önceki tüm ayarlarıallow_public_access_when_behind_vnetgeçersiz kılar.

Microsoft, bir çalışma alanına genel erişimi etkinleştirmek veya devre dışı bırakmak için kullanılmasını public_network_access önerir.

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Makine öğrenmesi için Azure CLI uzantısı 2.0 CLI kullanırken, çalışma alanı için etkinleştirmek public_network_access üzere komutunu kullanınaz ml update:

az ml workspace update \

--set public_network_access=Enabled \

-n <workspace-name> \

-g <resource-group-name>

YaML dosyası kullanarak genel ağ erişimini de etkinleştirebilirsiniz. Daha fazla bilgi için çalışma alanı YAML başvurusuna bakın.

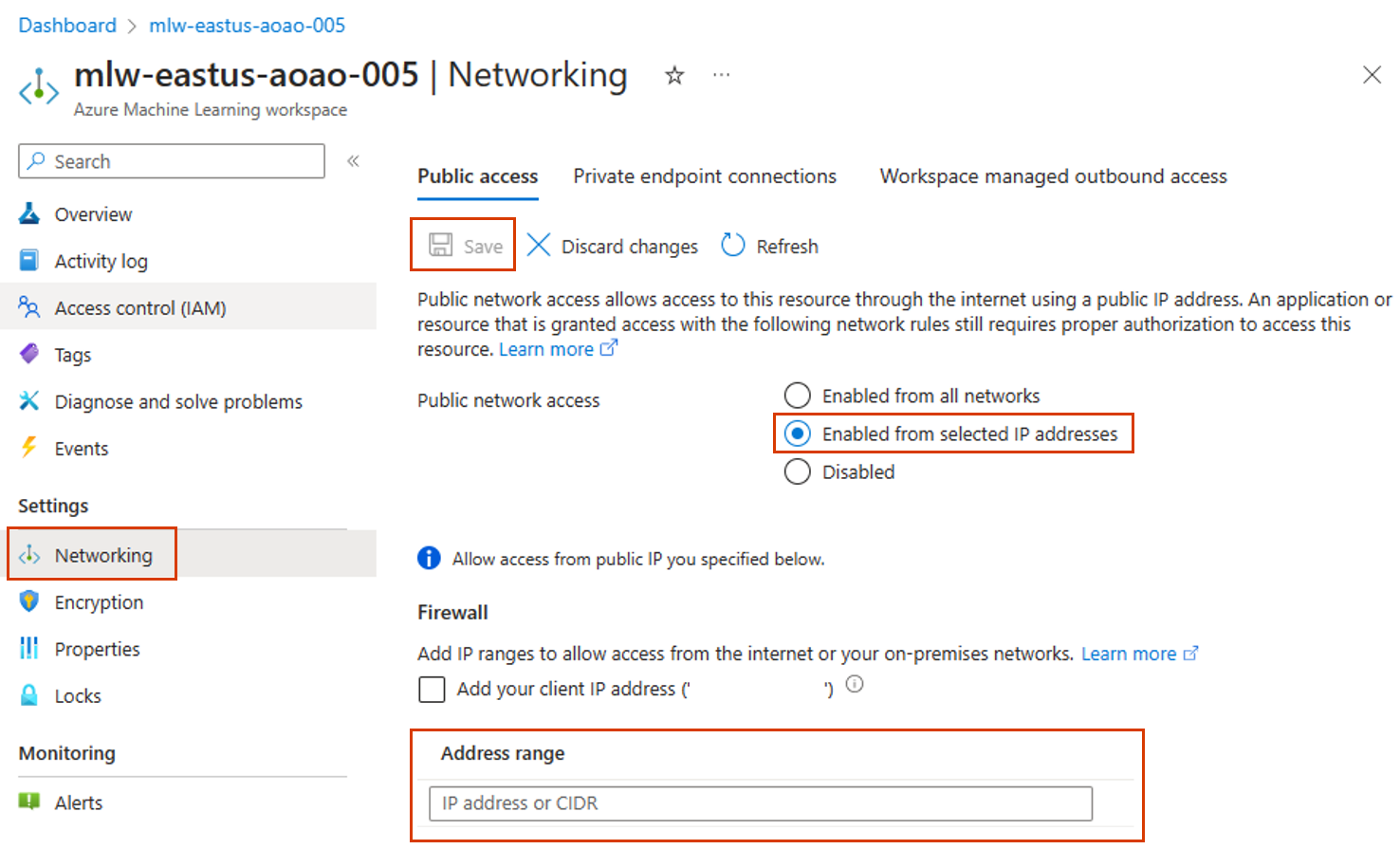

Yalnızca İnternet IP aralıklarından Genel Erişimi etkinleştirme (önizleme)

IP ağ kuralları oluşturarak belirli genel İnternet IP adresi aralıklarından çalışma alanınıza ve uç noktanıza erişime izin vermek için IP ağ kurallarını kullanabilirsiniz. Her Azure Machine Learning çalışma alanı en fazla 200 kuralı destekler. Bu kurallar belirli İnternet tabanlı hizmetlere ve şirket içi ağlara erişim verir ve genel İnternet trafiğini engeller.

Uyarı

- Belirli genel İnternet IP adresi aralıklarından uç noktanıza erişime izin vermek istiyorsanız uç noktanızın genel ağ erişim bayrağını etkinleştirin.

- Bu özelliği etkinleştirdiğinizde, bu durum çalışma alanınızla ilişkili tüm mevcut genel uç noktaları etkiler. Bu, yeni veya mevcut uç noktalara erişimi sınırlayabilir. İzin verilmeyen bir IP'den herhangi bir uç noktaya erişirseniz 403 hatası alırsınız.

- Yalnızca IPv4 adreslerini kullanabilirsiniz.

- Bu özelliği Azure Machine Learning yönetilen sanal ağıyla kullanmak için bkz . Azure Machine Learning yönetilen sanal ağı.

ŞUNLAR IÇIN GEÇERLIDIR: Azure CLI ml uzantısı v2 (geçerli)

Azure CLI ml uzantısı v2 (geçerli)

Azure CLI bunu desteklemez.

IP ağ kuralları için kısıtlamalar

IP adresi aralıkları için aşağıdaki kısıtlamalar geçerlidir:

IP ağ kurallarına yalnızca genel İnternet IP adresleri için izin verilir.

10, 172.16 ile 172.31 ve 192.168 arasında başlayan özel adresler gibi IP kurallarında ayrılmış IP adresi aralıklarına izin verilmez.

İzin verilen internet adresi aralıklarını, 16.17.18.0/24 biçiminde CIDR gösterimini kullanarak veya 16.17.18.19 gibi tek tek IP adresleri olarak sağlamanız gerekir.

Depolama güvenlik duvarı kurallarının yapılandırılması için yalnızca IPv4 adresleri desteklenir.

Bu özellik etkinleştirildiğinde, Curl gibi herhangi bir istemci aracını kullanarak genel uç noktaları test edebilirsiniz, ancak portaldaki Uç Nokta Test aracı desteklenmez.

Çalışma alanınıza güvenli bir şekilde bağlanma

Sanal ağın arkasında güvenliği sağlanan bir çalışma alanına bağlanmak için aşağıdaki yöntemlerden birini kullanın:

Azure VPN ağ geçidi - Şirket içi ağları özel bir bağlantı üzerinden sanal ağa bağlar. Bağlantı genel İnternet üzerinden yapılır. Kullanabileceğiniz iki tür VPN ağ geçidi vardır:

- Noktadan siteye: Her istemci bilgisayar sanal ağa bağlanmak için bir VPN istemcisi kullanır.

- Siteden siteye: VPN cihazı sanal ağı şirket içi ağınıza bağlar.

ExpressRoute - Şirket içi ağları özel bir bağlantı üzerinden buluta bağlar. Bağlantı, bir bağlantı sağlayıcısı kullanılarak yapılır.

Azure Bastion - Bu senaryoda sanal ağ içinde bir Azure Sanal Makinesi (bazen atlama kutusu olarak adlandırılır) oluşturursunuz. Ardından Azure Bastion kullanarak VM'ye bağlanırsınız. Bastion, yerel web tarayıcınızdan RDP veya SSH oturumu kullanarak VM'ye bağlanmanızı sağlar. Ardından atlama kutusunu geliştirme ortamınız olarak kullanırsınız. Sanal ağın içinde olduğundan çalışma alanına doğrudan erişebilir. Atlama kutusu kullanma örneği için bkz . Öğretici: Güvenli çalışma alanı oluşturma.

Önemli

VPN ağ geçidi veya ExpressRoute kullanırken, şirket içi kaynaklarınız ve sanal ağ içindekiler arasında ad çözümlemesinin nasıl çalıştığını planlamanız gerekir. Daha fazla bilgi için bkz . Özel DNS sunucusu kullanma.

Çalışma alanına bağlanırken sorun yaşıyorsanız bkz . Güvenli çalışma alanı bağlantısı sorunlarını giderme.

Birden çok özel uç nokta

Azure Machine Learning, bir çalışma alanı için birden çok özel uç noktayı destekler. Farklı ortamları ayrı tutmak istediğinizde genellikle birden çok özel uç nokta kullanılır. Birden çok özel uç nokta kullanılarak etkinleştirilen bazı senaryolar aşağıdadır:

Ayrı bir sanal ağda istemci geliştirme ortamları.

Ayrı bir sanal ağda yer alan bir Azure Kubernetes Service (AKS) kümesi.

Ayrı bir sanal ağda yer alan diğer Azure hizmetleri. Örneğin Azure Synapse ve Azure Data Factory, Microsoft tarafından yönetilen bir sanal ağ kullanabilir. Her iki durumda da, söz konusu hizmetler tarafından kullanılan yönetilen sanal ağa çalışma alanı için özel bir uç nokta eklenebilir. Bu hizmetlerle yönetilen sanal ağ kullanma hakkında daha fazla bilgi için aşağıdaki makalelere bakın:

Önemli

Synapse'in veri sızdırma koruması Azure Machine Learning ile desteklenmez.

Önemli

Çalışma alanı için özel uç nokta içeren her sanal ağın çalışma alanı tarafından kullanılan Azure Depolama Hesabı, Azure Key Vault ve Azure Container Registry'ye de erişebilmesi gerekir. Örneğin, her sanal ağ içindeki hizmetler için özel bir uç nokta oluşturabilirsiniz.

Birden çok özel uç nokta eklemek, Çalışma alanına özel uç nokta ekleme bölümünde açıklanan adımların aynısını kullanır.

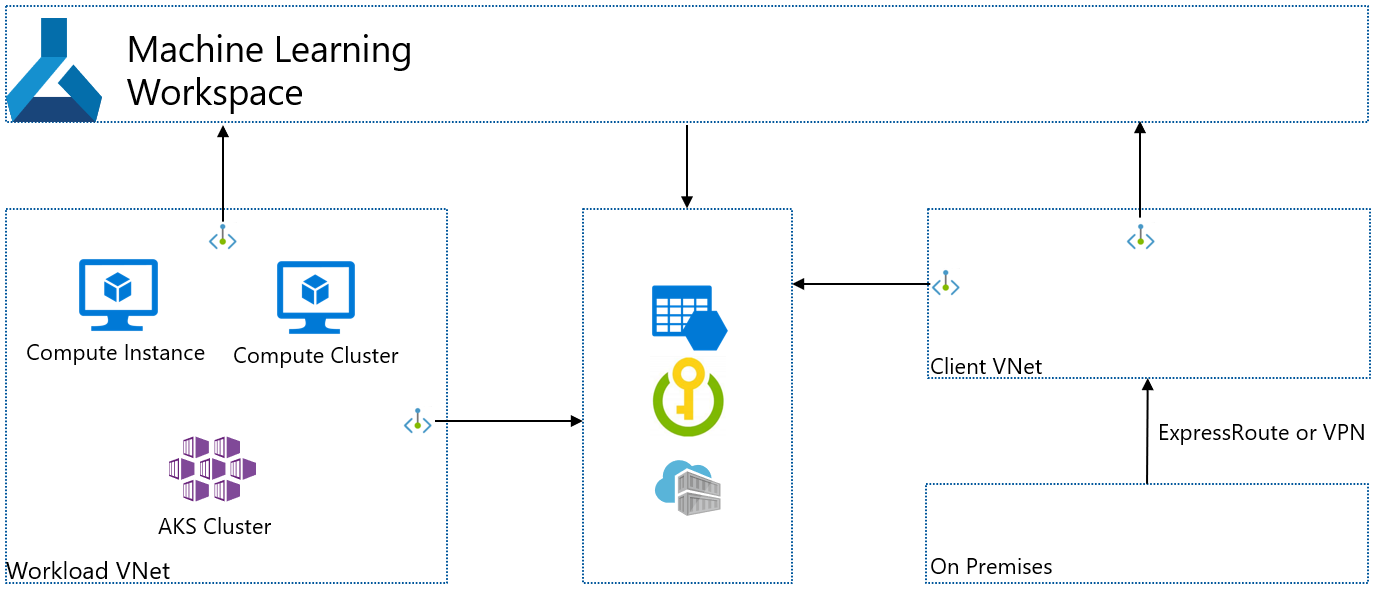

Senaryo: Yalıtılmış istemciler

Azure Machine Learning tarafından kullanılan işlem kaynaklarına doğrudan erişimleri olmayacak şekilde geliştirme istemcilerini yalıtmak istiyorsanız aşağıdaki adımları kullanın:

Not

Bu adımlarda mevcut bir çalışma alanınız, Azure Depolama Hesabınız, Azure Key Vault ve Azure Container Registry'niz olduğu varsayılır. Bu hizmetlerin her biri, mevcut bir sanal ağda özel uç noktalara sahiptir.

- İstemciler için başka bir sanal ağ oluşturun. Bu sanal ağ, istemcileriniz gibi davranan Azure Sanal Makineler veya şirket içi istemciler tarafından sanal ağa bağlanmak için kullanılan bir VPN Ağ Geçidi içerebilir.

- Çalışma alanınız tarafından kullanılan Azure Depolama Hesabı, Azure Key Vault ve Azure Container Registry için yeni bir özel uç nokta ekleyin. Bu özel uç noktalar istemci sanal akında bulunmalıdır.

- Çalışma alanınız tarafından kullanılan başka bir depolama alanınız varsa bu depolama için yeni bir özel uç nokta ekleyin. Özel uç nokta istemci sanal ağında bulunmalı ve özel DNS bölgesi tümleştirmesi etkinleştirilmelidir.

- Çalışma alanınıza yeni bir özel uç nokta ekleyin. Bu özel uç nokta istemci sanal ağında bulunmalı ve özel DNS bölgesi tümleştirmesi etkinleştirilmelidir.

- Studio'nun depolama hesaplarına erişmesini sağlamak için Sanal ağda studio kullanma makalesindeki adımları kullanın.

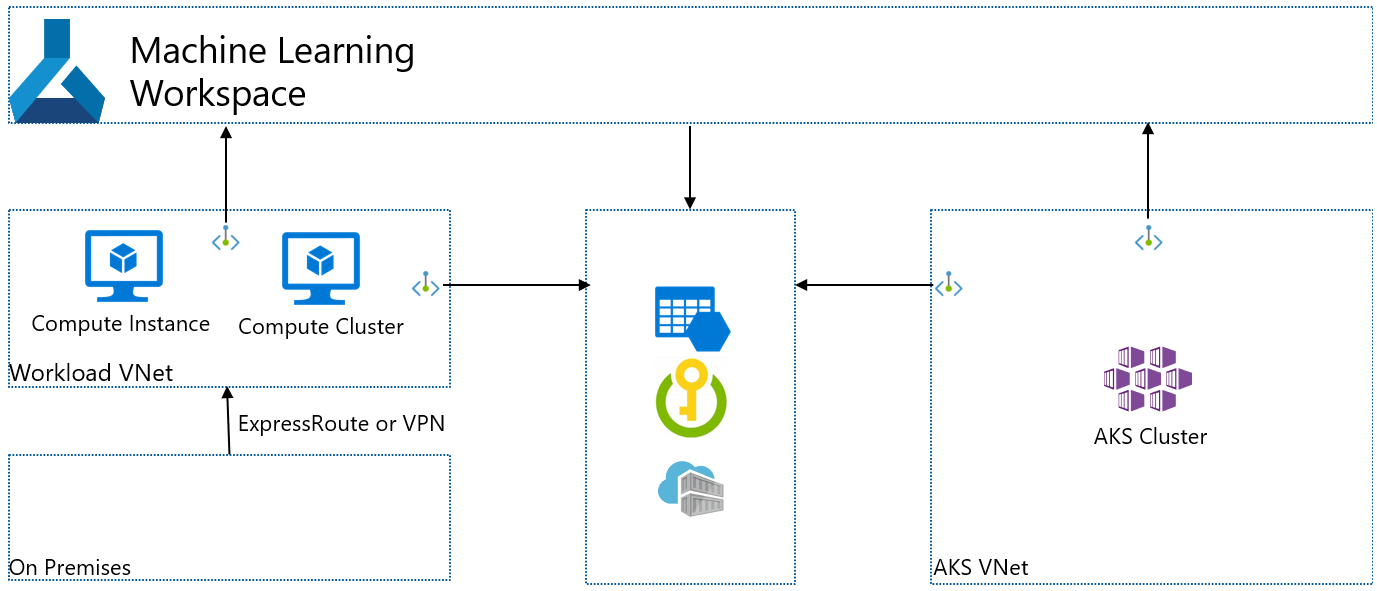

Aşağıdaki diyagramda bu yapılandırma gösterilmektedir. İş Yükü sanal ağı, eğitim ve dağıtım için çalışma alanı tarafından oluşturulan işlemleri içerir. İstemci sanal ağı istemciler veya istemci ExpressRoute/VPN bağlantıları içerir. Her iki sanal ağ da çalışma alanı, Azure Depolama Hesabı, Azure Key Vault ve Azure Container Registry için özel uç noktalar içerir.

Senaryo: Yalıtılmış Azure Kubernetes Service

Çalışma alanı tarafından kullanılan yalıtılmış bir Azure Kubernetes Service oluşturmak istiyorsanız aşağıdaki adımları kullanın:

Not

Bu adımlarda mevcut bir çalışma alanınız, Azure Depolama Hesabınız, Azure Key Vault ve Azure Container Registry'niz olduğu varsayılır. Bu hizmetlerin her biri, mevcut bir sanal ağda özel uç noktalara sahiptir.

- Azure Kubernetes Service örneği oluşturun. Oluşturma sırasında AKS, AKS kümesini içeren bir sanal ağ oluşturur.

- Çalışma alanınız tarafından kullanılan Azure Depolama Hesabı, Azure Key Vault ve Azure Container Registry için yeni bir özel uç nokta ekleyin. Bu özel uç noktalar istemci sanal akında bulunmalıdır.

- Çalışma alanınız tarafından kullanılan başka bir depolama alanınız varsa bu depolama alanı için yeni bir özel uç nokta ekleyin. Özel uç nokta istemci sanal ağında bulunmalı ve özel DNS bölgesi tümleştirmesi etkinleştirilmelidir.

- Çalışma alanınıza yeni bir özel uç nokta ekleyin. Bu özel uç nokta istemci sanal ağında bulunmalı ve özel DNS bölgesi tümleştirmesi etkinleştirilmelidir.

- AKS kümesini Azure Machine Learning çalışma alanına ekleyin. Daha fazla bilgi için bkz . Azure Kubernetes Service kümesi oluşturma ve ekleme.

Sonraki adım

Azure Machine Learning çalışma alanınızın güvenliğini sağlama hakkında daha fazla bilgi için Sanal ağ yalıtımına ve gizliliğine genel bakış makalesine bakın.

Sanal ağınızda özel bir DNS çözümü kullanmayı planlıyorsanız bkz . Özel DNS sunucusuyla çalışma alanı kullanma.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin