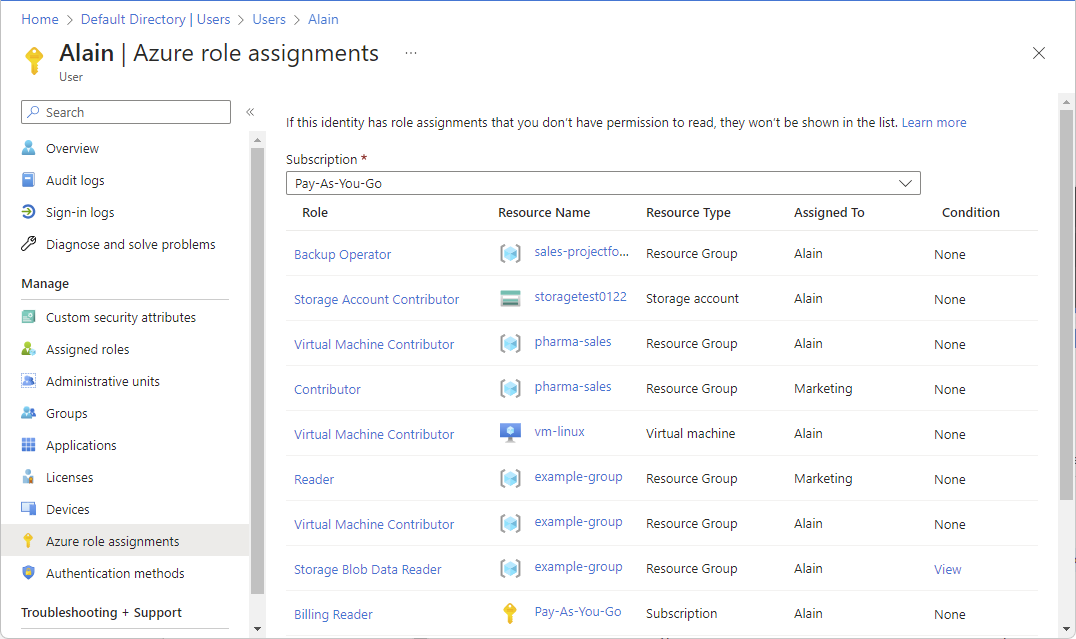

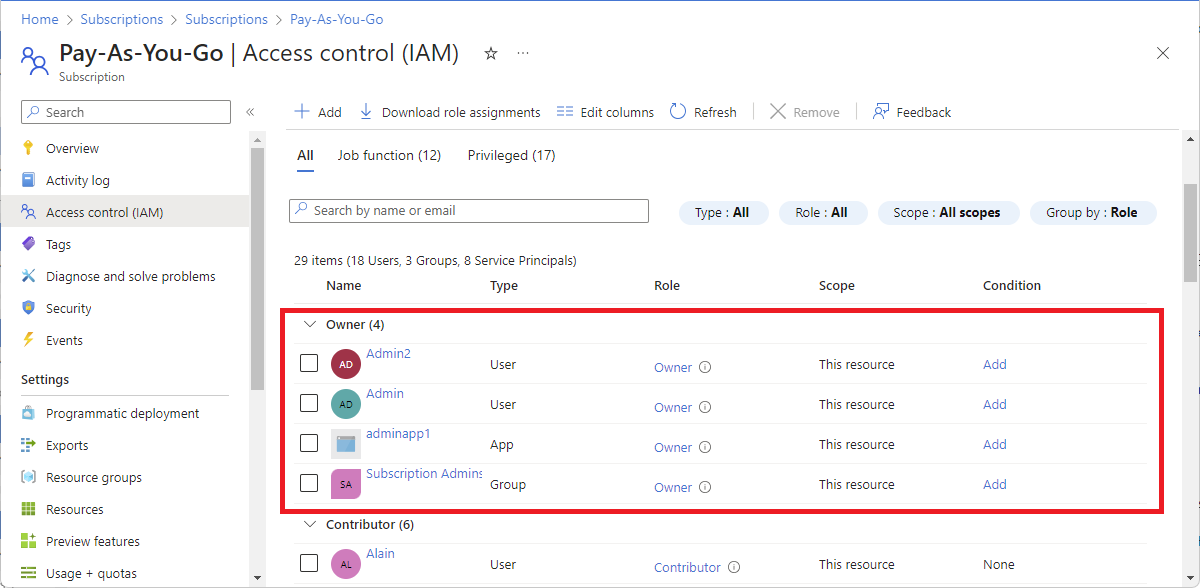

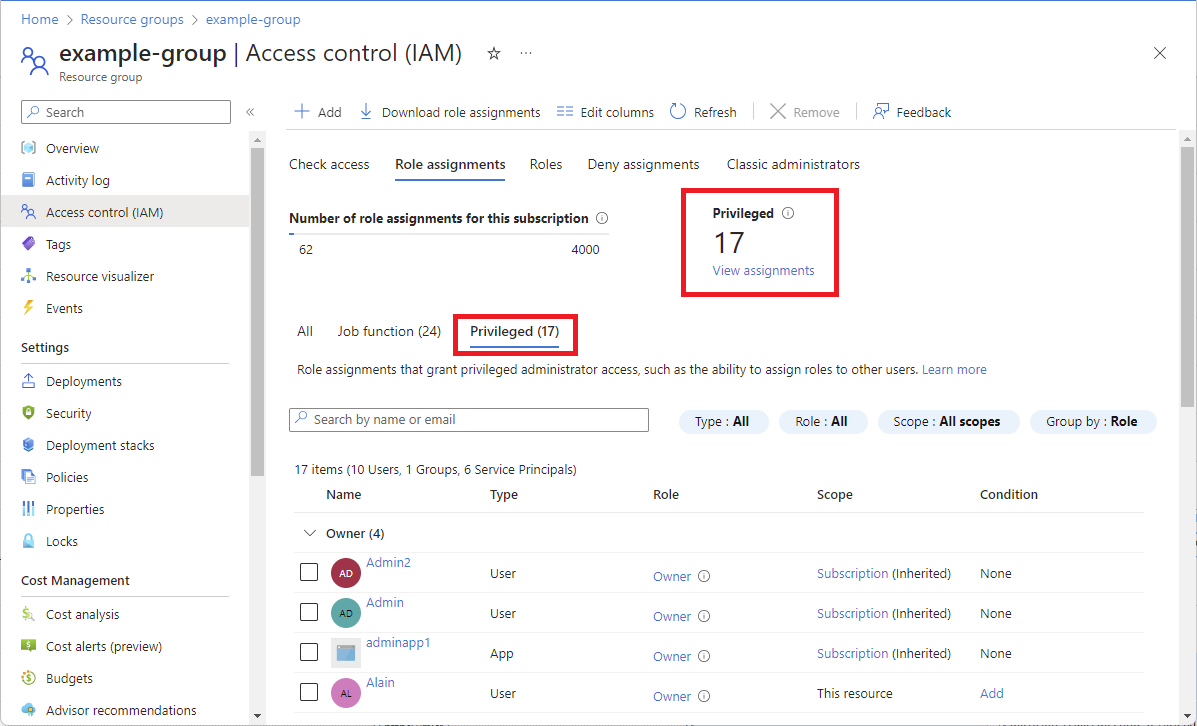

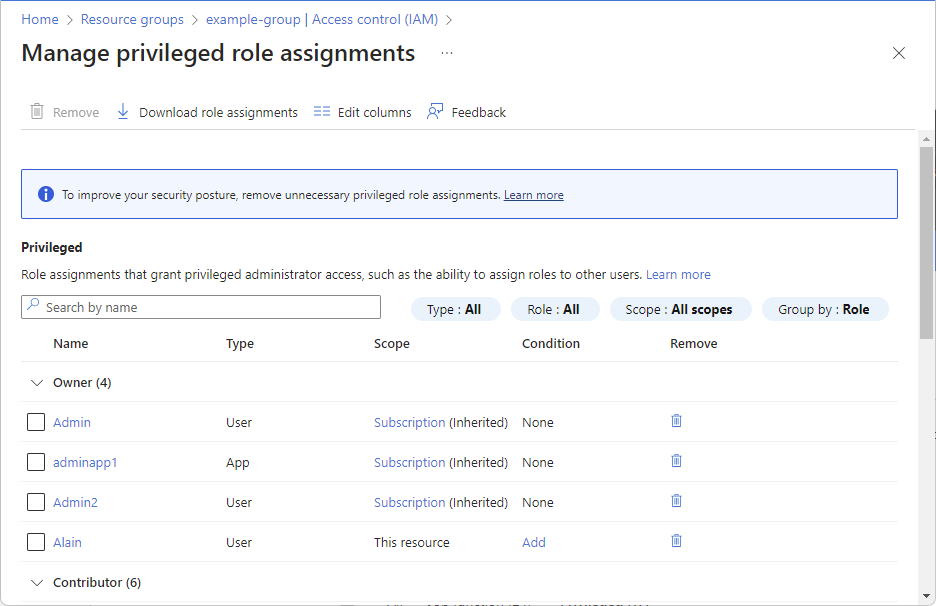

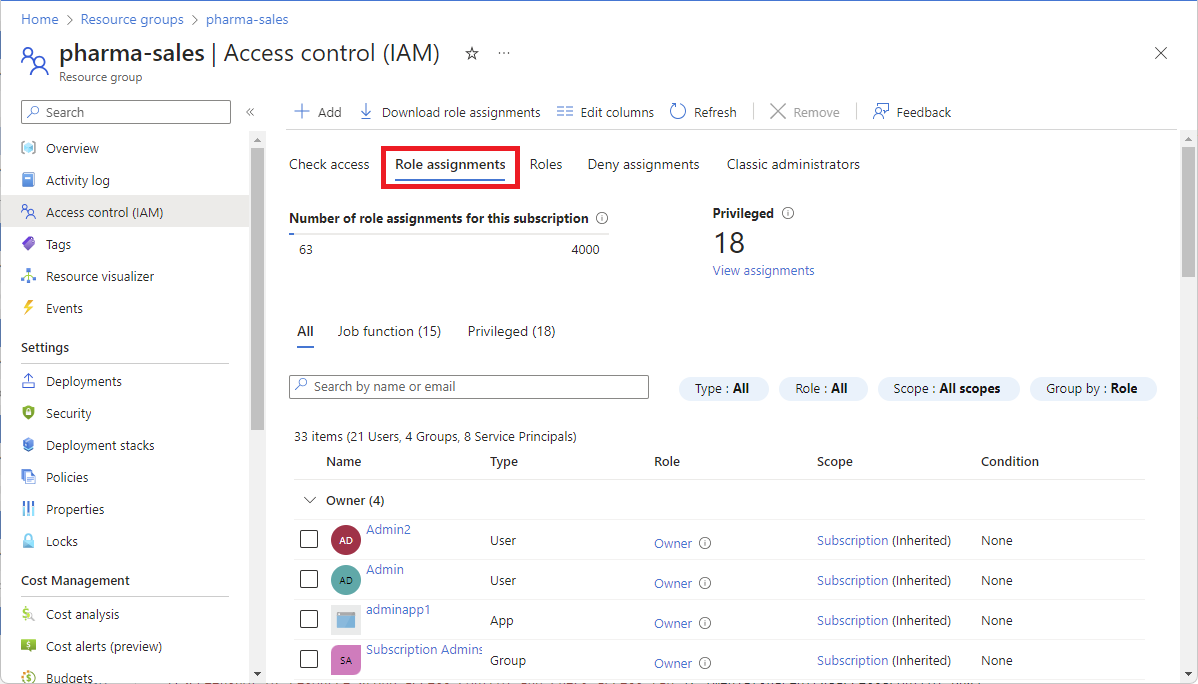

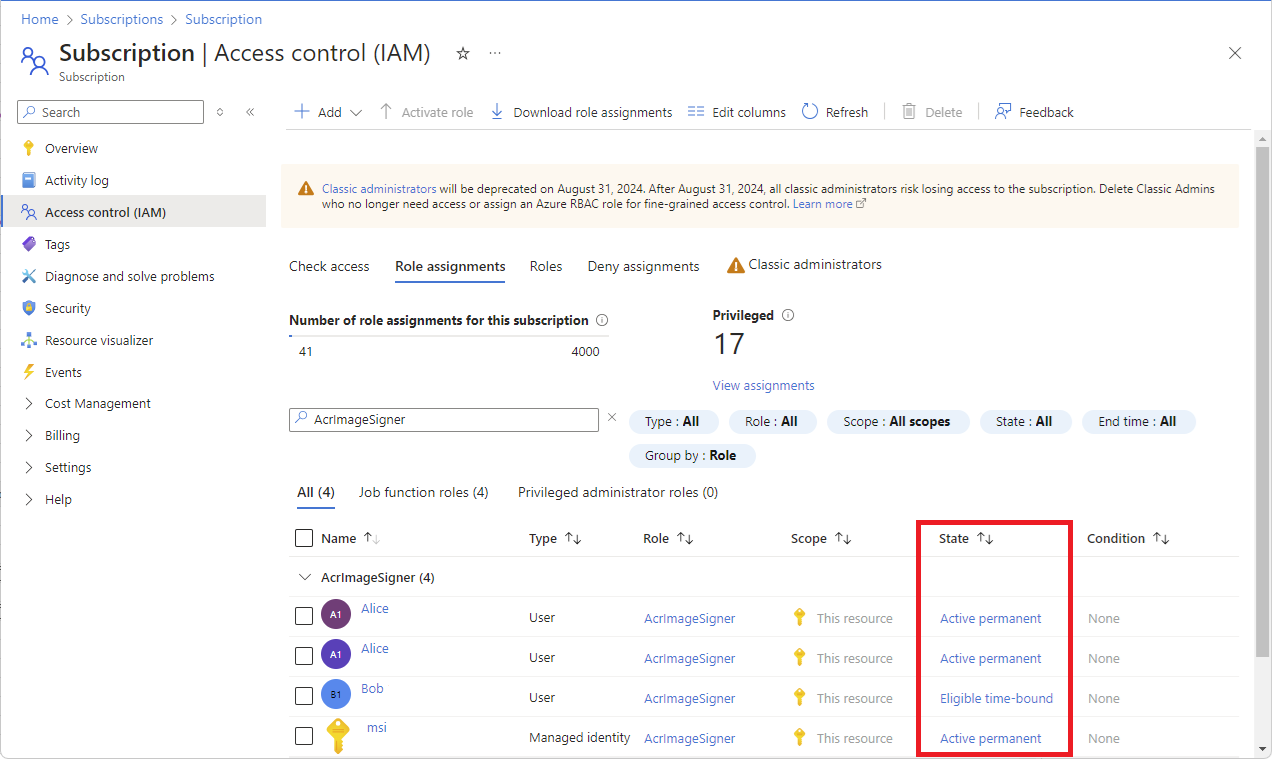

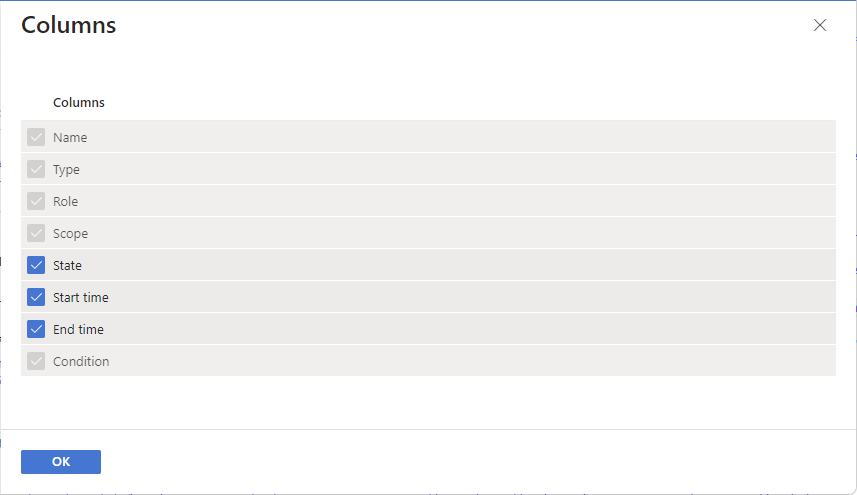

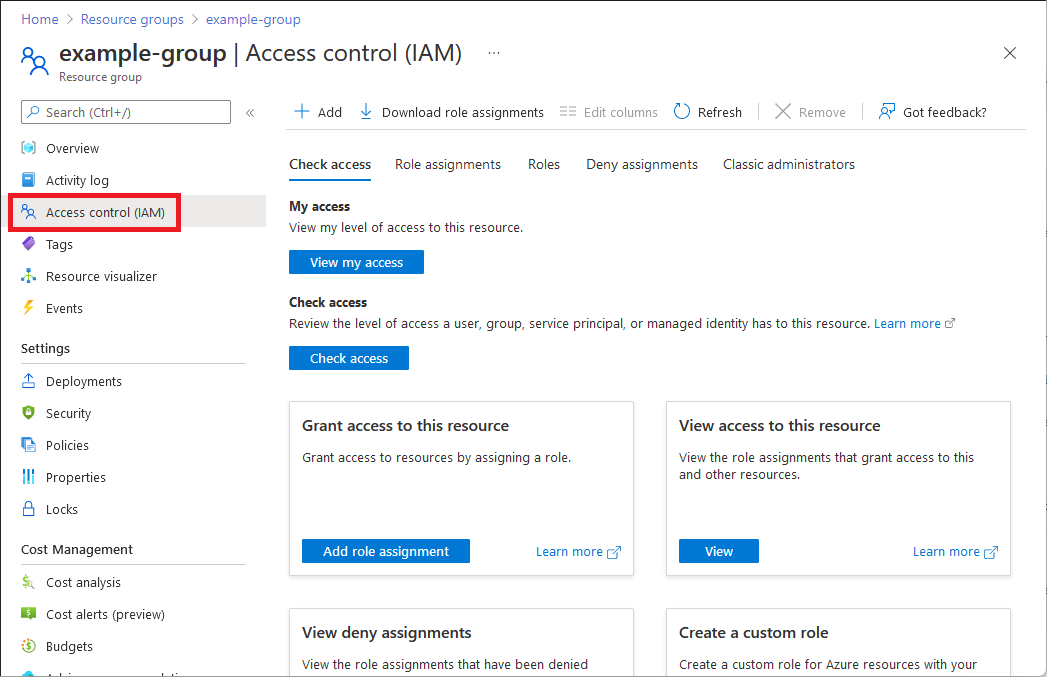

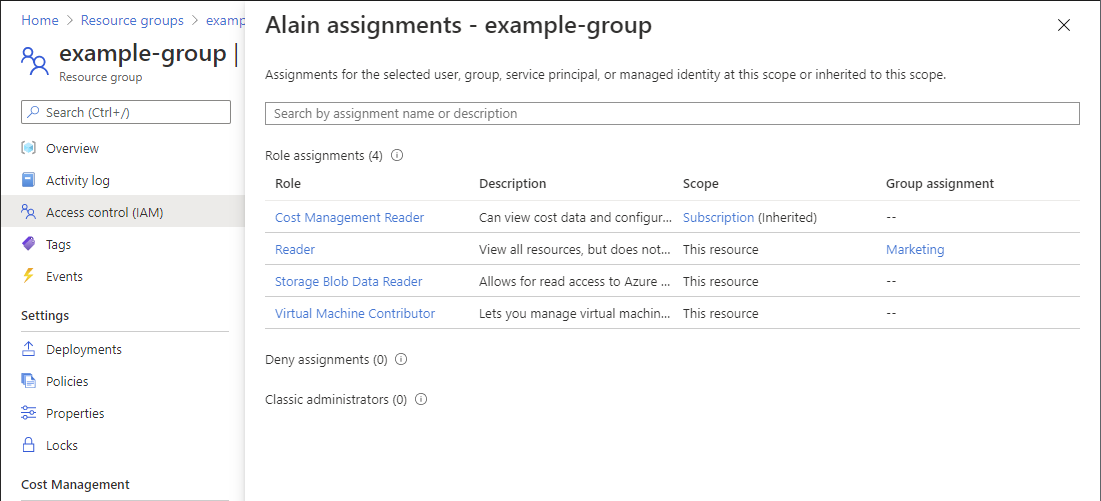

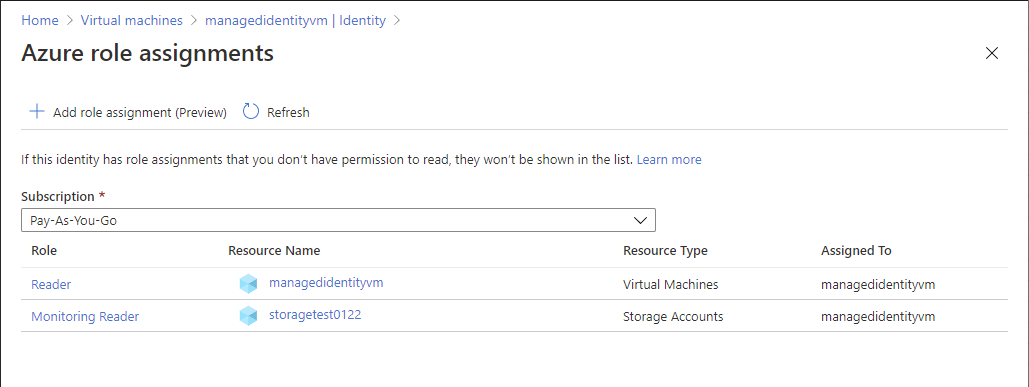

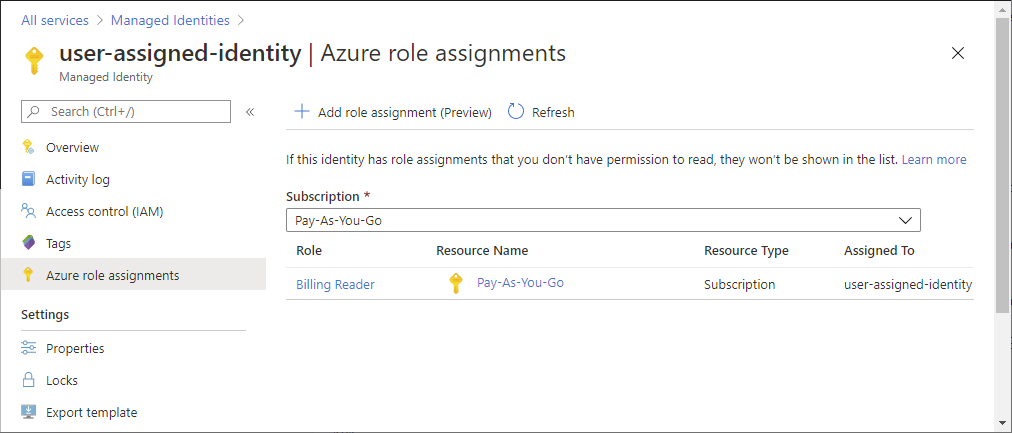

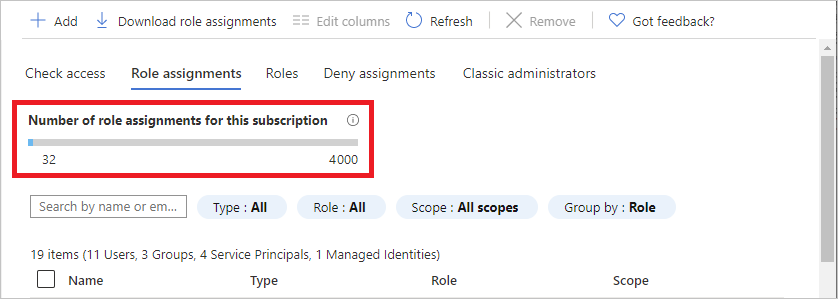

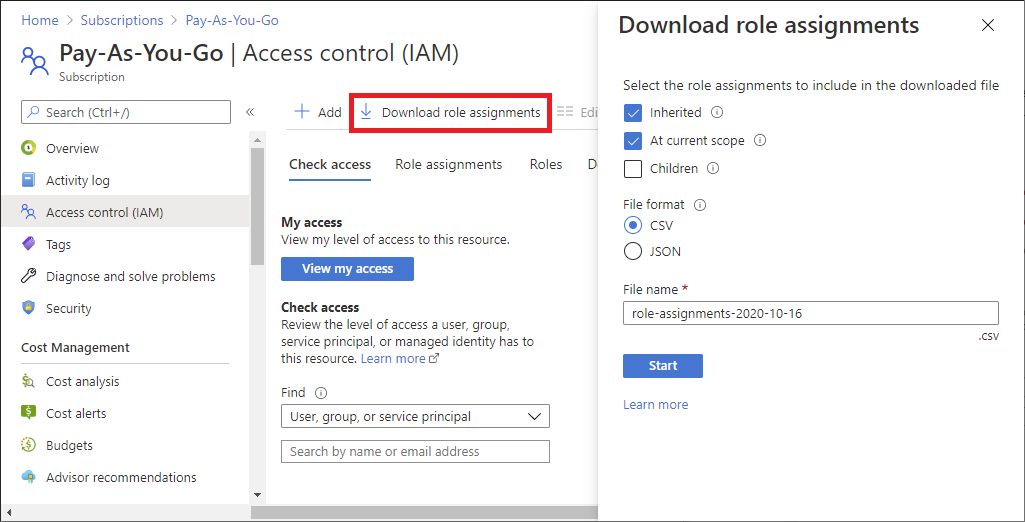

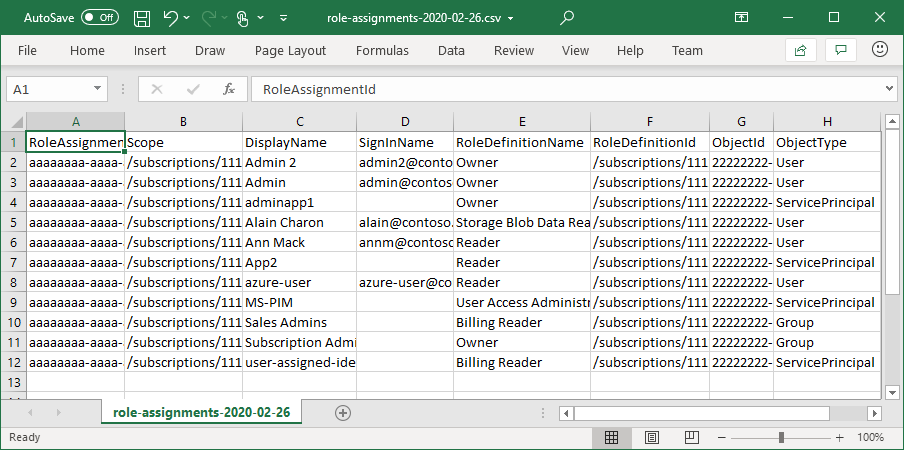

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure kaynaklarına erişimi yönetmek için kullandığınız yetkilendirme sistemidir. Kullanıcıların, grupların, hizmet sorumlularının veya yönetilen kimliklerin hangi kaynaklara erişimi olduğunu belirlemek için rol atamalarını listelersiniz. Bu makalede, Azure portalını kullanarak rol atamalarının nasıl listelenmesi açıklanır.

Not

Kuruluşunuzun Azure Lighthouse kullanan bir hizmet sağlayıcısına dış kaynaklı yönetim işlevleri varsa, bu hizmet sağlayıcısı tarafından yetkilendirilmiş rol atamaları burada gösterilmez. Benzer şekilde, hizmet sağlayıcısı kiracısında bulunan kullanıcılar, atanmış oldukları rolden bağımsız olarak bir müşterinin kiracısında kullanıcılar için rol atamalarını görmez.