Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure kaynaklarına erişimi yönetmek için kullandığınız yetkilendirme sistemidir. Erişim vermek için kullanıcılara, gruplara, hizmet sorumlularına veya yönetilen kimliklere belirli kapsamda roller atamanız gerekir. Bu makalede, Azure portalını kullanarak rollerin nasıl atandığı açıklanmaktadır.

Not: Microsoft Entra Kimliğinde yönetici rolleri atamanız gerekiyorsa bk. Kullanıcılara Microsoft Entra rolleri atama.

Önkoşullar

Azure rollerini atamak için şunlar gereklidir:

-

Microsoft.Authorization/roleAssignments/writeRol Tabanlı Erişim Denetimi Yöneticisi veya Kullanıcı Erişimi Yöneticisi gibi izinler

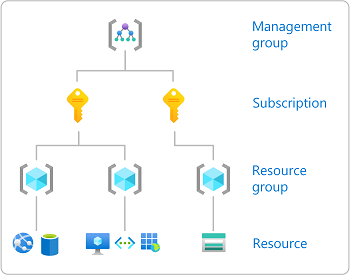

1. Adım: Gerekli kapsamı belirleme

Rolleri atarken kapsamı belirtmeniz gerekir. Kapsam, erişimin uygulandığı kaynak kümesidir. Azure'da genişten dara kadar dört düzeyde bir kapsam belirtebilirsiniz: yönetim grubu, abonelik, kaynak grubu ve kaynak. Daha fazla bilgi için bk. Kapsamı anlama.

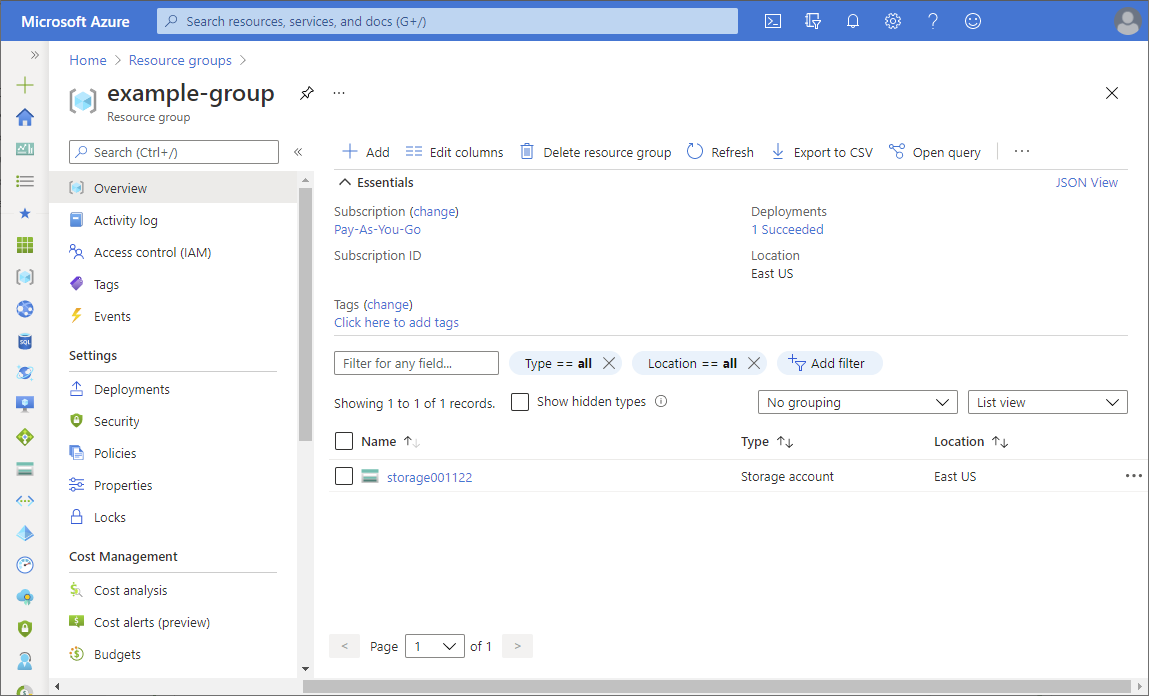

Azure Portal’ında oturum açın.

En üstteki Arama kutusunda, erişim vermek istediğiniz kapsamı arayın. Örneğin Yönetim grupları, Abonelikler, Kaynak grupları veya belirli bir kaynak için arama yapın.

Bu kapsama özgü kaynağa tıklayın.

Aşağıda bir örnek kaynak grubu gösterilir.

2. Adım: Rol ataması ekle sayfasını açma

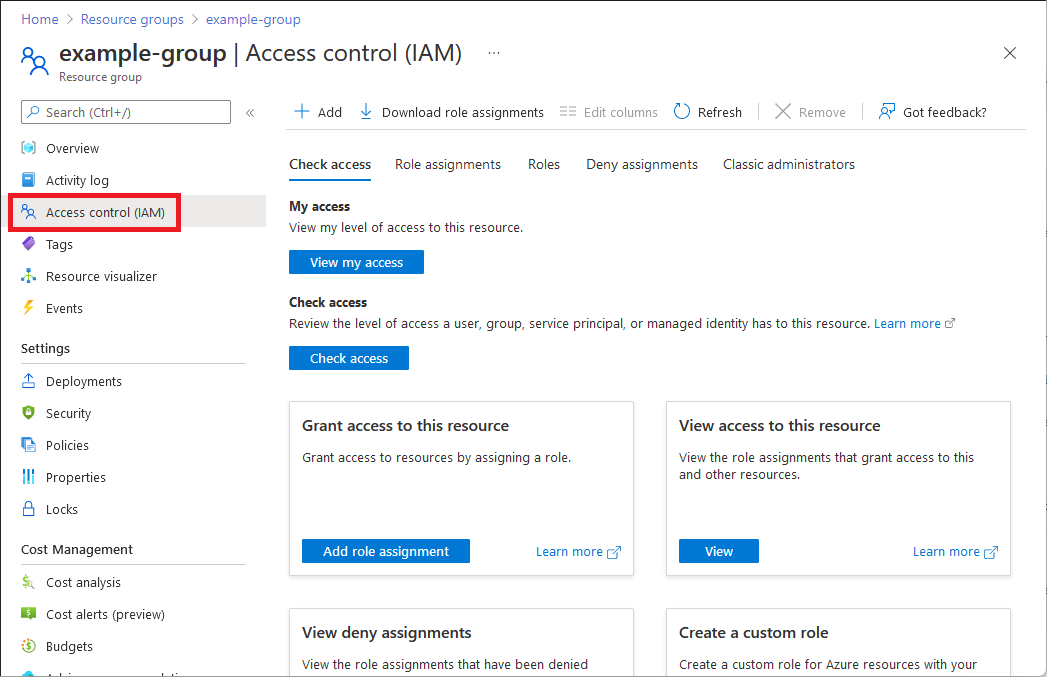

Azure kaynaklarına erişim vermek üzere rolleri atamak için genellikle Erişim denetimi (IAM) sayfasını kullanırsınız. Kimlik ve erişim yönetimi (IAM) olarak da bilinir ve Azure portalın çeşitli konumlarında görüntülenir.

Erişim denetimi (IAM) öğesine tıklayın.

Aşağıda bir kaynak grubunun Erişim denetimi (IAM) sayfasının örneği gösterilir.

Bu kapsamdaki rol atamalarını görüntülemek için Rol atamaları sekmesine tıklayın.

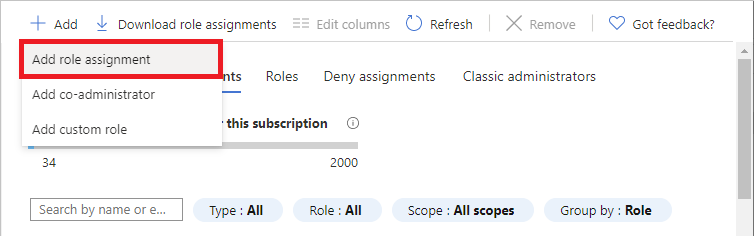

Rol ataması ekle'ye>tıklayın.

Rol atama izinleriniz yoksa Rol ataması ekle seçeneği devre dışı bırakılır.

Rol ataması ekle sayfası açılır.

3. Adım: Uygun rolü seçin

Rol seçmek için şu adımları izleyin:

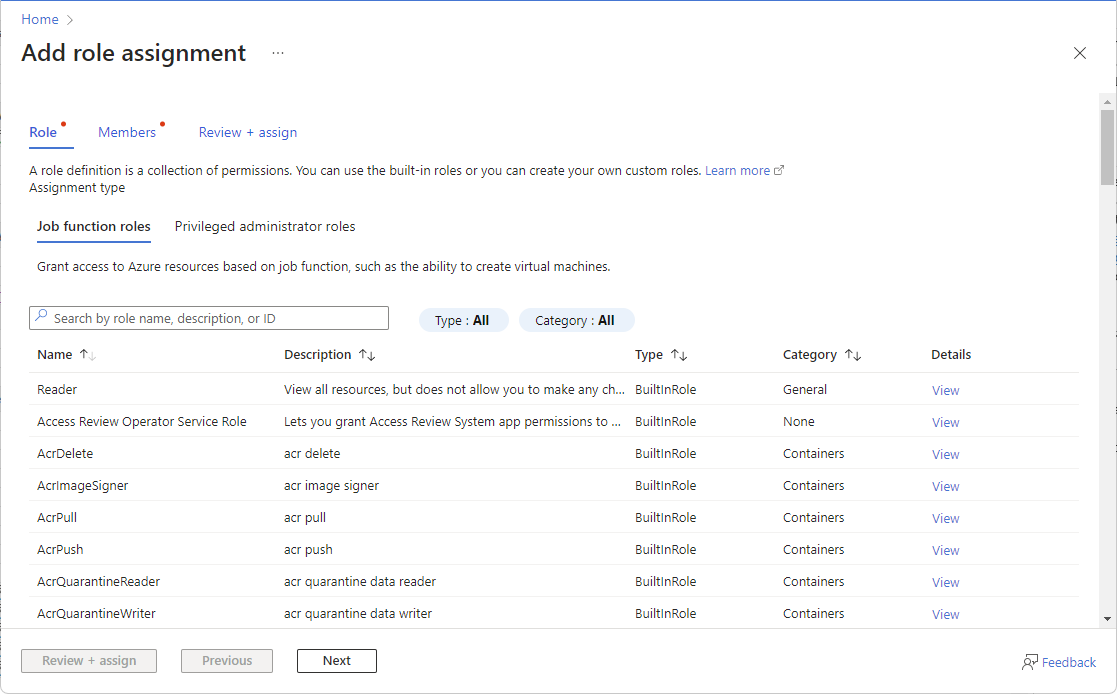

Rol sekmesinde, kullanmak istediğiniz rolü seçin.

Bir rolü adına veya açıklamasına göre arayabilirsiniz. Ayrıca rolleri türe ve kategoriye göre de filtreleyebilirsiniz.

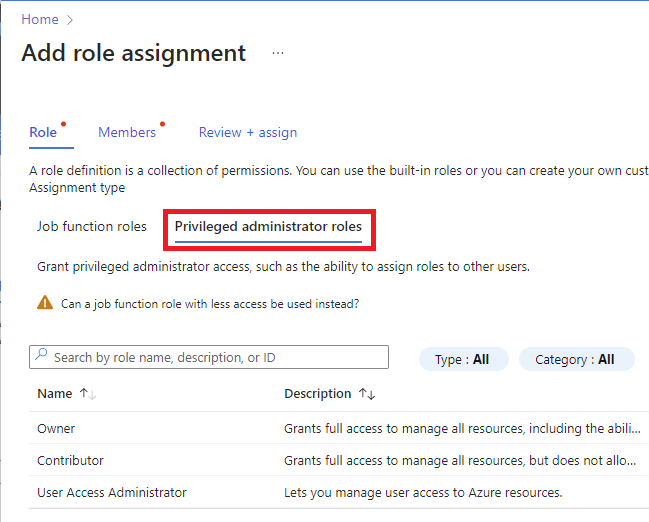

Ayrıcalıklı bir yönetici rolü atamak istiyorsanız rolü seçmek için Ayrıcalıklı yönetici rolleri sekmesini seçin.

Ayrıcalıklı yönetici rolü atamalarını kullanırken en iyi yöntemler için bkz . Azure RBAC için en iyi yöntemler.

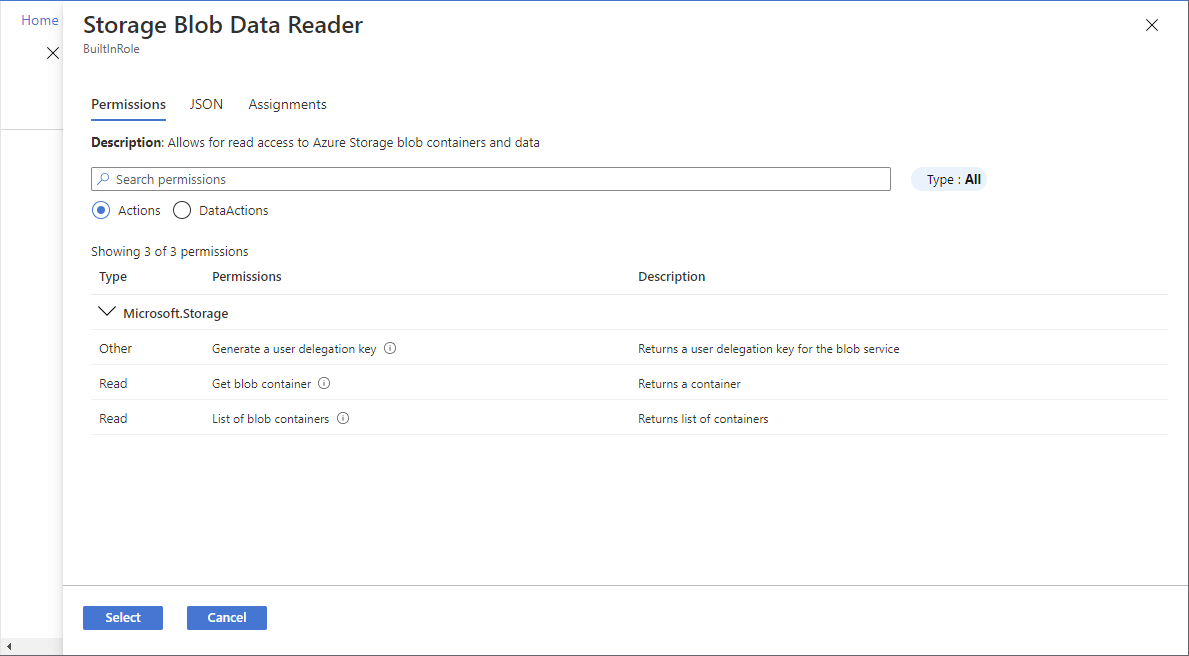

Ayrıntılar sütununda Görünüm'e tıklayarak rol hakkında daha fazla bilgi edinin.

İleri'ye tıklayın.

4. Adım: Kimlerin erişmesi gerektiğini seçin

Kimlerin erişmesi gerektiğini seçmek için şu adımları izleyin:

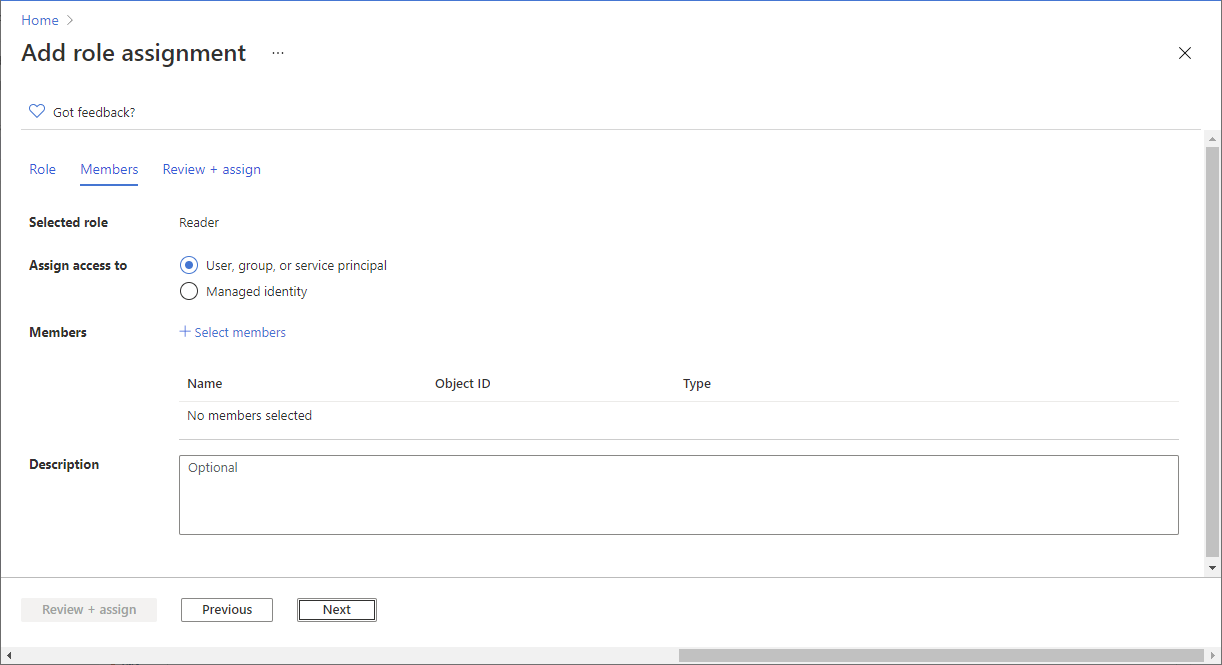

Seçilen rolü bir veya birden fazla Microsoft Entra kullanıcısına, grubuna veya hizmet sorumlusuna (uygulamalar) atamak için, Üyeler sekmesinde Kullanıcı, grup veya hizmet sorumlusu öğesini seçin.

Üye seç'e tıklayın.

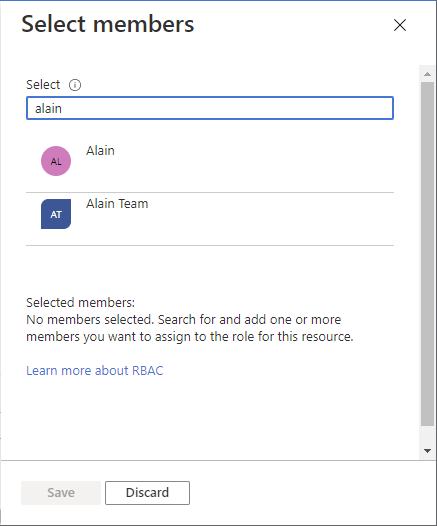

Kullanıcıları, grupları veya hizmet sorumlularını bulun ve seçin.

Dizinde görünen adı veya e-posta adresini aramak için Seç kutusuna aradığınız öğeyi yazabilirsiniz.

Kullanıcıları, grupları veya hizmet sorumlularını Üyeler listesine eklemek için Seç'e tıklayın.

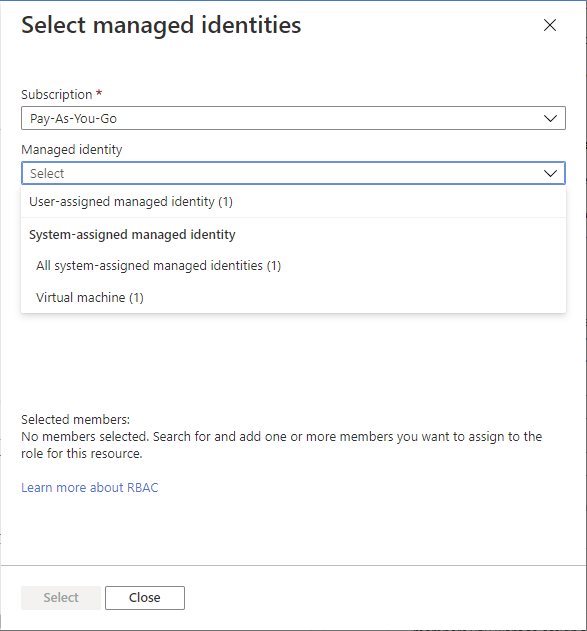

Seçilen rolü bir veya birden fazla yönetilen kimliğe atamak için Yönetilen kimlik öğesini seçin.

Üye seç'e tıklayın.

Yönetilen kimlik seç bölmesinde, kullanıcı tarafından atanan yönetilen kimlik veya sistem tarafından atanan yönetilen kimlik türünü seçin.

Yönetilen kimlikleri bulun ve seçin.

Sistem tarafından ataman yönetilen kimlikler için, Azure hizmet örneği tarafından yönetilen kimlikleri seçebilirsiniz.

Yönetilen kimlikleri Üyeler listesine eklemek için Seç'e tıklayın.

Açıklama kutusuna bu rol ataması için isteğe bağlı bir açıklama girin.

Daha sonra bu açıklamayı rol ataması listesinde görebilirsiniz.

İleri'ye tıklayın.

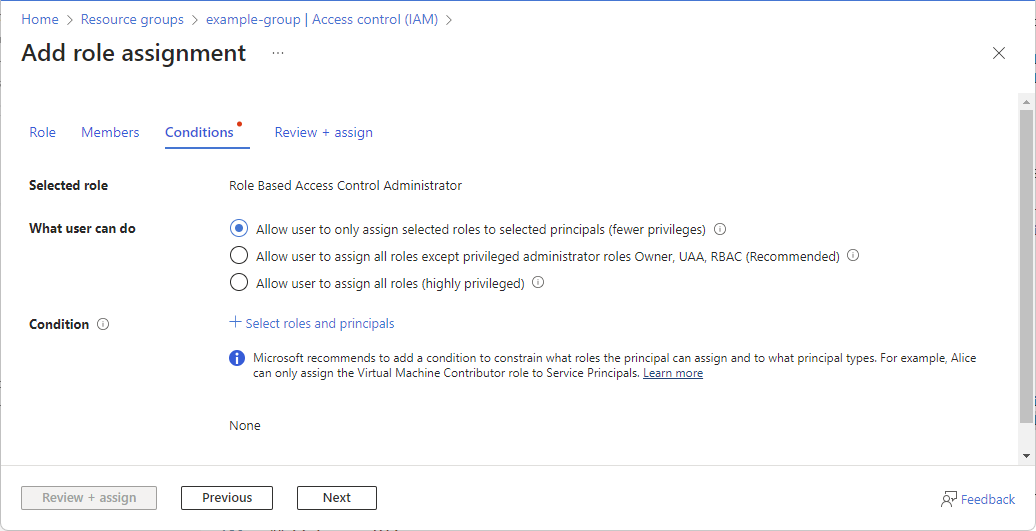

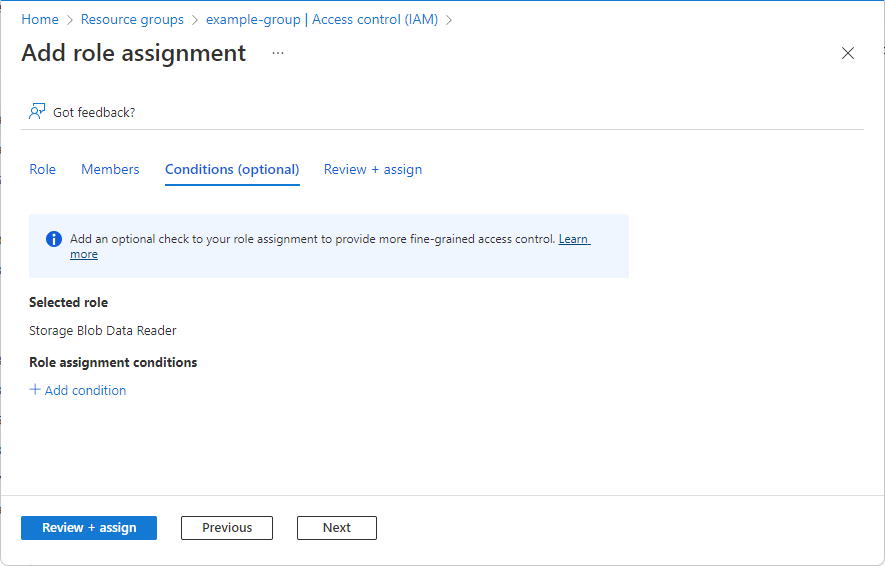

5. Adım: (İsteğe bağlı) Koşul ekleme

Koşulları destekleyen bir rol seçtiyseniz Koşullar sekmesi görüntülenir ve rol atamanıza koşul ekleme seçeneğiniz vardır. Koşul, daha ayrıntılı erişim denetimi sağlamak için isteğe bağlı olarak rol atamanıza ekleyebileceğiniz ek bir denetimdir.

Koşullar sekmesi, seçtiğiniz role bağlı olarak farklı görünür.

Temsilci koşulu

Aşağıdaki ayrıcalıklı rollerden birini seçtiyseniz, bu bölümdeki adımları izleyin.

Koşullar sekmesinde, Kullanıcının yapabilecekleri altında, Kullanıcının yalnızca seçili rolleri seçili sorumlulara atamasına izin ver (daha az ayrıcalık) seçeneğini belirleyin.

Bu kullanıcının rol atayabileceği rolleri ve sorumluları kısıtlayan bir koşul eklemek için Rolleri ve sorumluları seçin'e tıklayın.

Azure rol atama yönetimini koşulları olan diğer kullanıcılara devretme bölümünde yer alan adımları izleyin.

Depolama koşulu

Aşağıdaki depolama rollerinden birini seçtiyseniz, bu bölümdeki adımları izleyin.

Rol atamalarını depolama özniteliklerine göre daha da daraltmak istiyorsanız Koşul ekle'ye tıklayın.

Azure rol atama koşulları ekleme veya düzenleme bölümünde yer alan adımları izleyin.

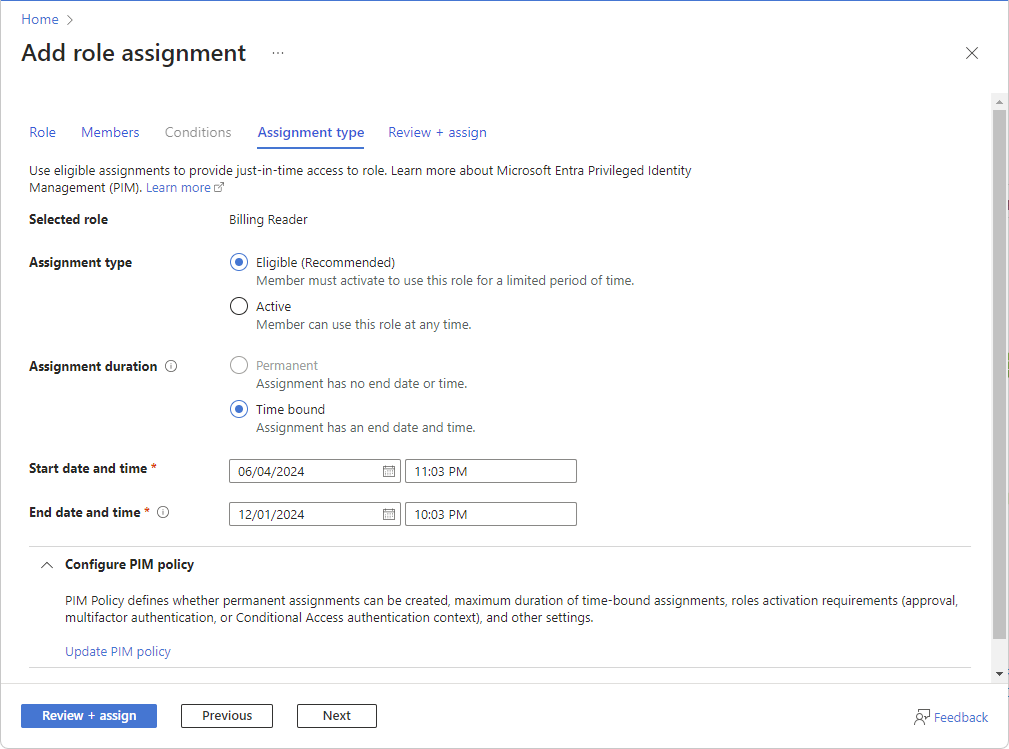

6. Adım: Atama türünü seçin

Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi lisansınız varsa yönetim grubu, abonelik ve kaynak grubu kapsamları için atama türü sekmesi görüntülenir. Bir role tam zamanında erişim sağlamak için uygun atamaları kullanın. Uygun ve/veya zamana bağlı atamaları olan kullanıcıların geçerli bir lisansı olmalıdır.

PIM işlevini kullanmak istemiyorsanız Etkin atama türü ve Kalıcı atama süresi seçeneklerini belirleyin. Bu ayarlar, sorumlunun rolde her zaman izinlere sahip olduğu bir rol ataması oluşturur.

Bu özellik aşamalı olarak dağıtıldığı için kiracınızda henüz kullanılamayabilir veya arabiriminiz farklı görünebilir. Daha fazla bilgi için bkz . Azure RBAC'de uygun ve zamana bağlı rol atamaları.

Atama türü sekmesinde Atama türü'nü seçin.

- Uygun : Kullanıcının rolü kullanmak için çok faktörlü kimlik doğrulaması denetimi gerçekleştirme, iş gerekçesi sağlama veya belirlenen onaylayanlardan onay isteme gibi bir veya daha fazla eylem gerçekleştirmesi gerekir. Etkinleştirme adımlarını gerçekleştiremediğinden uygulamalar, hizmet sorumluları veya yönetilen kimlikler için uygun rol atamaları oluşturamazsınız.

- Etkin - Kullanıcının rolü kullanmak için herhangi bir eylem gerçekleştirmesi gerekmez.

Ayarlarınıza bağlı olarak, Atama süresi için Kalıcı veya Zamana bağlı'yı seçin.

Üyenin rolü etkinleştirmesine veya kullanmasına her zaman izin vermek istiyorsanız kalıcı'ı seçin. Başlangıç ve bitiş tarihlerini belirtmek için zaman sınırı seçin. PIM ilkesi tarafından kalıcı atama oluşturmaya izin verilmiyorsa bu seçenek devre dışı bırakılabilir.

Zaman sınırı seçiliyse, kullanıcının rolü etkinleştirmesine veya kullanmasına izin verileceğini belirtmek için Başlangıç tarihi ve saatiile Başlangıç tarihi ve saati'ni ayarlayın.

Gelecekte başlangıç tarihini ayarlamak mümkündür. İzin verilen maksimum uygun süre, Privileged Identity Management (PIM) ilkenize bağlıdır.

(İsteğe bağlı) Süre sonu seçeneklerini, rol etkinleştirme gereksinimlerini (onay, çok faktörlü kimlik doğrulaması veya Koşullu Erişim kimlik doğrulaması bağlamı) ve diğer ayarları yapılandırmak için PIM İlkesini Yapılandır'ı kullanın.

PIM ilkesini güncelleştir bağlantısını seçtiğinizde bir PIM sayfası görüntülenir. Roller için PIM ilkesini yapılandırmak için Ayarlar'ı seçin. Daha fazla bilgi için bkz . Privileged Identity Management'ta Azure kaynak rolü ayarlarını yapılandırma.

İleri'ye tıklayın.

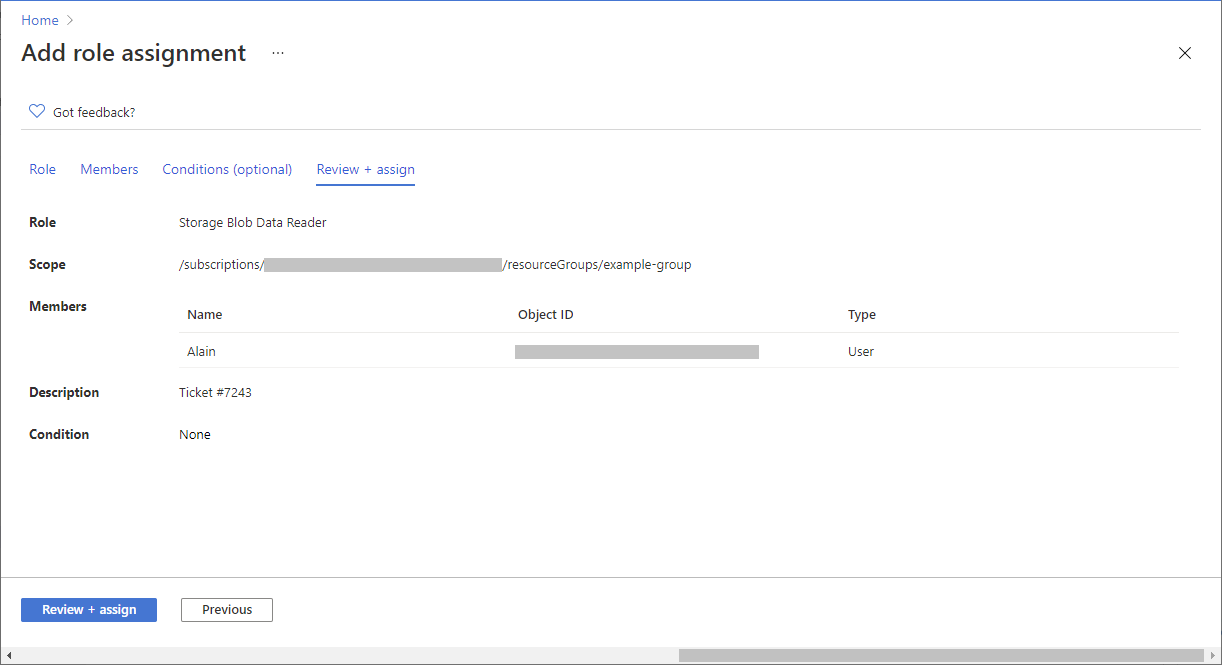

7. Adım: Rol atama

Şu adımları izleyin:

Gözden geçir + ata sekmesinde rol ataması ayarlarını gözden geçirin.

Rolü atamak için Gözden geçir + ata'ya tıklayın.

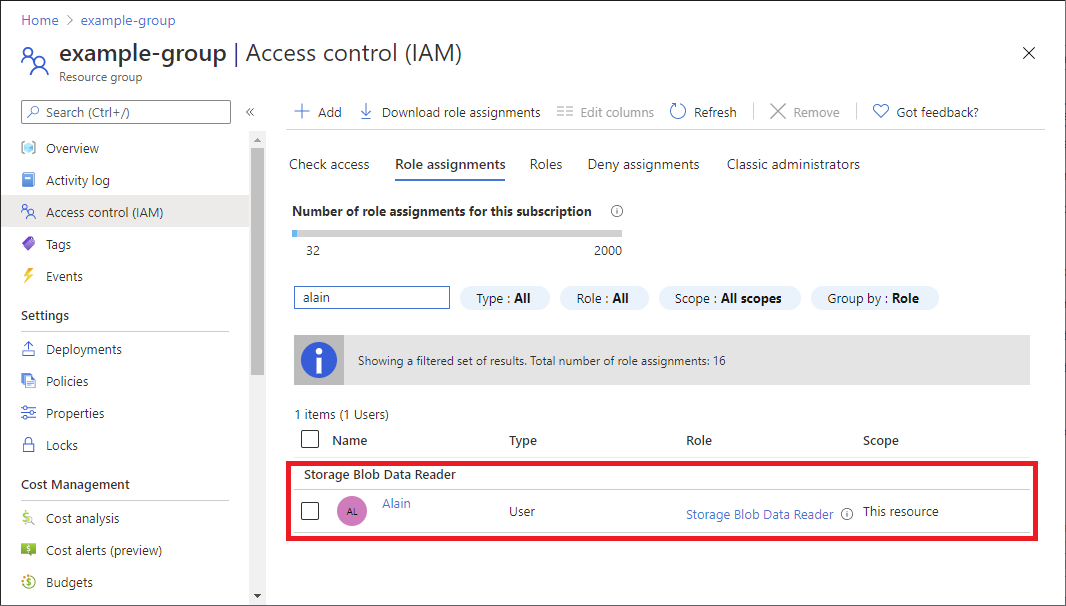

Birkaç dakika sonra güvenlik sorumlusuna seçilen kapsamda rol atanmış olur.

Rol atamasının açıklamasını görmüyorsanız, Açıklama sütununu eklemek için Sütunları düzenle'ye tıklayın.

Atamayı düzenle

Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi lisansınız varsa rol atama türü ayarlarınızı düzenleyebilirsiniz. Daha fazla bilgi için bkz . Azure RBAC'de uygun ve zamana bağlı rol atamaları.

Erişim denetimi (IAM) sayfasında, bu kapsamdaki rol atamalarını görüntülemek için Rol atamaları sekmesine tıklayın.

Düzenlemek istediğiniz rol atamasını bulun.

Durum sütununda, Uygun zamana bağlı veya Etkin kalıcı gibi bağlantıya tıklayın.

Rol ataması türü ayarlarını güncelleştirebileceğiniz Atamayı düzenle bölmesi görüntülenir. Bölmenin açılması birkaç dakika sürebilir.

İşlemi tamamladıktan sonra Kaydet’e tıklayın.

Güncelleştirmelerinizin işlenmesi ve portala yansıtılması biraz zaman alabilir.