Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Use summary rules in Microsoft Sentinel to aggregate large sets of data in the background for a smoother security operations experience across all log tiers. Özet veriler özel günlük tablolarında önceden derlenmiştir ve düşük maliyetli günlük katmanlarından türetilen veriler üzerinde çalıştırılan sorgular da dahil olmak üzere hızlı sorgu performansı sağlar. Özet kuralları verilerinizi aşağıdakiler için iyileştirmenize yardımcı olabilir:

- Özellikle büyük veri kümeleri ve zaman aralıkları üzerinde, güvenlik ve olay analizi, aydan aya veya yıllık iş raporları vb. için gereken analiz ve raporlar.

- Cost savings on verbose logs, which you can retain for as little or as long as you need in a less expensive log tier, and send as summarized data only to an Analytics table for analysis and reports.

- Özetlenmiş paylaşılabilir verilerdeki gizlilik ayrıntılarını kaldırarak veya gizleyerek ve ham veri içeren tablolara erişimi sınırlayarak güvenlik ve veri gizliliği.

Microsoft Sentinel stores summary rule results in custom tables with the Analytics data plan. Veri planları ve depolama maliyetleri hakkında daha fazla bilgi için bkz. Günlük tablo planları.

Bu makalede, Microsoft Sentinel'de özet kuralları oluşturma veya önceden oluşturulmuş özet kural şablonları dağıtma işlemleri açıklanır ve özet kurallarını kullanmaya yönelik yaygın senaryolara örnekler sağlanır.

Important

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new users are also automatically onboarded and redirected from the Azure portal to the Defender portal. Azure portalında Hala Microsoft Sentinel kullanıyorsanız, sorunsuz bir geçiş sağlamak ve Microsoft Defender tarafından sunulan birleşik güvenlik işlemleri deneyiminden tam olarak yararlanmak için Defender portalına geçişinizi planlamaya başlamanızı öneririz. Daha fazla bilgi için bkz. Taşıma Zamanı: Daha fazla güvenlik için Microsoft Sentinel'in Azure portalını kullanımdan kaldırma.

Prerequisites

Microsoft Sentinel'de özet kuralları oluşturmak için:

Microsoft Sentinel'in en az bir çalışma alanında etkinleştirilmesi ve günlükleri etkin bir şekilde kullanması gerekir.

Microsoft Sentinel Katkıda Bulunan izinlerine sahip olarak Microsoft Sentinel'e erişebilmelisiniz. Daha fazla bilgi için bkz. Microsoft Sentinel'de roller ve izinler.

Microsoft Defender portalında özet kuralları oluşturmak için önce çalışma alanınızı Defender portalına eklemeniz gerekir. Daha fazla bilgi için bkz. Microsoft Sentinel'i Microsoft Defender portalına bağlama.

Kuralınızı oluşturmadan önce Günlükler sayfasında özet kural sorgunuzla denemeler yapmanızı öneririz. Verify that the query doesn't reach or near the query limit, and check that the query produces the intended schema and expected results. Sorgu sorgu sınırlarına yakınsa, bölme başına daha az veri işlemek için daha küçük binSize bir değer kullanmayı göz önünde bulundurun. Sorguyu daha az kayıt döndürecek veya daha yüksek birime sahip alanları kaldıracak şekilde de değiştirebilirsiniz.

Yeni özet kuralı oluşturma

Belirli bir büyük veri kümesini dinamik bir tabloda toplamak için yeni bir özet kuralı oluşturun. Toplanan veri kümenizin ham verilerden ne sıklıkta güncelleştirildiğini belirlemek için kural sıklığınızı yapılandırın.

Özet kuralı sihirbazını açın:

Select + Create and enter the following details:

Name. Kuralınız için anlamlı bir ad girin.

Description. İsteğe bağlı bir açıklama girin.

Destination table. Verilerinizin toplandığı özel günlük tablosunu tanımlayın:

Var olan özel günlük tablosu'nu seçerseniz, kullanmak istediğiniz tabloyu seçin.

Yeni özel günlük tablosu'nu seçerseniz, tablonuz için anlamlı bir ad girin. Tam tablonuzun adı aşağıdaki söz dizimini kullanır:

<tableName>_CL.

We recommend that you enable SummaryLogs diagnostic settings on your workspace to get visibility for historical runes and failures. If SummaryLogs diagnostic settings aren't enabled, you're prompted to enable them in the Diagnostic settings area.

If SummaryLogs diagnostic settings are already enabled, but you want to modify the settings, select Configure advanced diagnostic settings. Özet kuralı sihirbazı sayfasına geri döndüğünüzde, ayar ayrıntılarınızı yenilemek için Yenile'yi seçtiğinizden emin olun.

Important

The SummaryLogs diagnostic setting has additional costs. Daha fazla bilgi için bkz. Azure İzleyici'de tanılama ayarları.

Devam etmek için Özet mantığını ayarla: İleri> seçeneğini seçin.

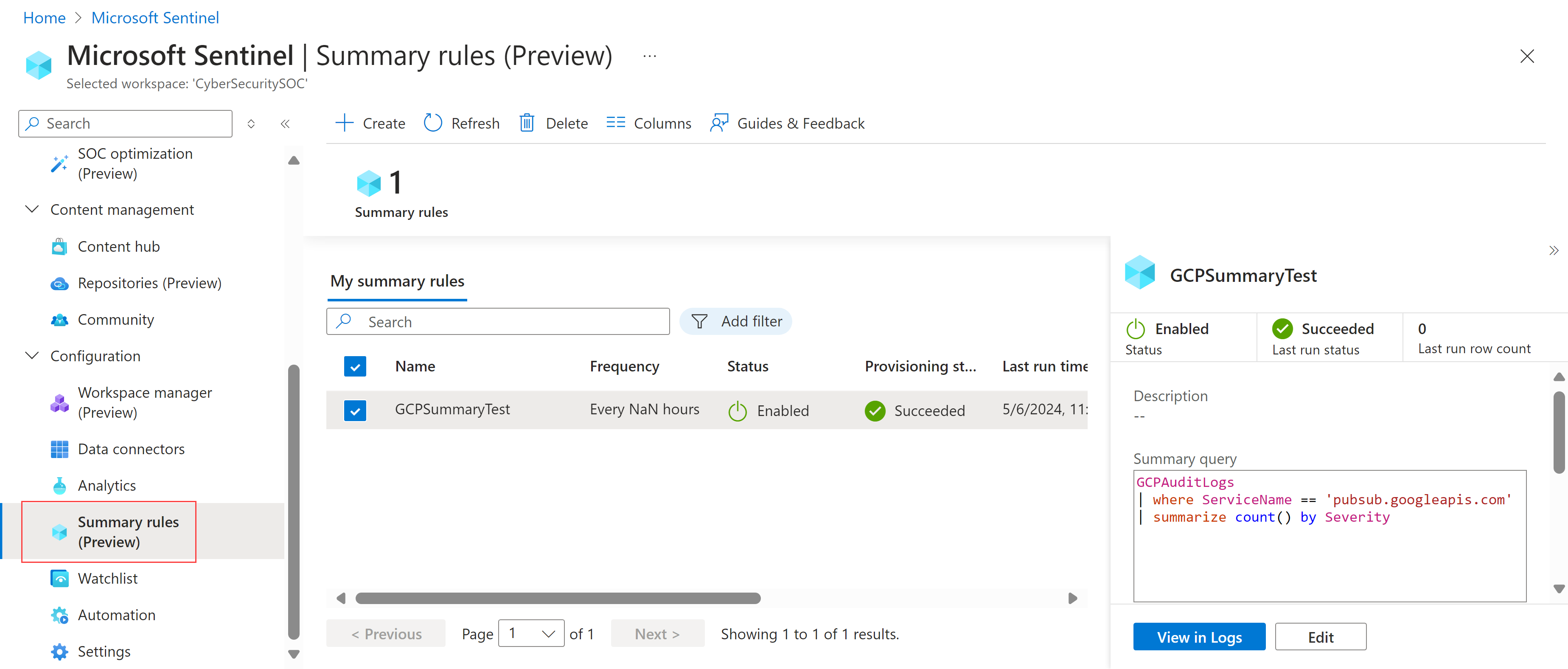

Özet mantığını ayarla sayfasında özet sorgunuzu girin. Örneğin, Google Cloud Platform'dan verileri özetlemek için şunları girmek isteyebilirsiniz:

GCPAuditLogs | where ServiceName == 'pubsub.googleapis.com' | summarize count() by SeverityDaha fazla bilgi için bkz. Azure İzleyici'de örnek özet kural senaryoları ve Kusto Sorgu Dili (KQL).

Select Preview results to show an example of the data you'd collect with the configured query.

In the Query scheduling area, define the following details:

- Kuralın ne sıklıkta çalıştırılmasını istiyorsunuz?

- Kuralın dakikalar içinde herhangi bir gecikmeyle çalışmasını isteyip istemediğiniz

- Kuralın çalışmaya başlamasını istediğinizde

Zamanlamada tanımlanan süreler, verilerinizdeki

timegeneratedsütunu temel alırÖzet kuralını tamamlamak için İleri: Gözden geçir + oluştur> ve > seçeneklerini seçin.

Her kural için, aşağıdaki eylemlerden herhangi birini yapmak için satırın sonundaki seçenekler menüsünü seçin: For each rule, select the options menu at the end of the row to take any of the following actions:

- View the rule's current data in the Logs page, as if you were to run the query immediately

- Seçili kural için çalıştırma geçmişini görüntüleme

- Kuralı devre dışı bırakın veya etkinleştirin.

- Kural yapılandırmasını düzenleme

To delete a rule, select the rule row and then select Delete in the toolbar at the top of the page.

Note

Azure İzleyici, API veya Azure Kaynak İzleyicisi (ARM) şablonu aracılığıyla özet kuralları oluşturmayı da destekler. Daha fazla bilgi için bkz. Özet kuralı oluşturma veya güncelleştirme.

Önceden oluşturulmuş özet kural şablonlarını dağıtma

Özet kuralı şablonları, as-is dağıtabileceğiniz veya gereksinimlerinize göre özelleştirebileceğiniz önceden oluşturulmuş özet kurallarıdır.

Özet kural şablonunu uygulamak için:

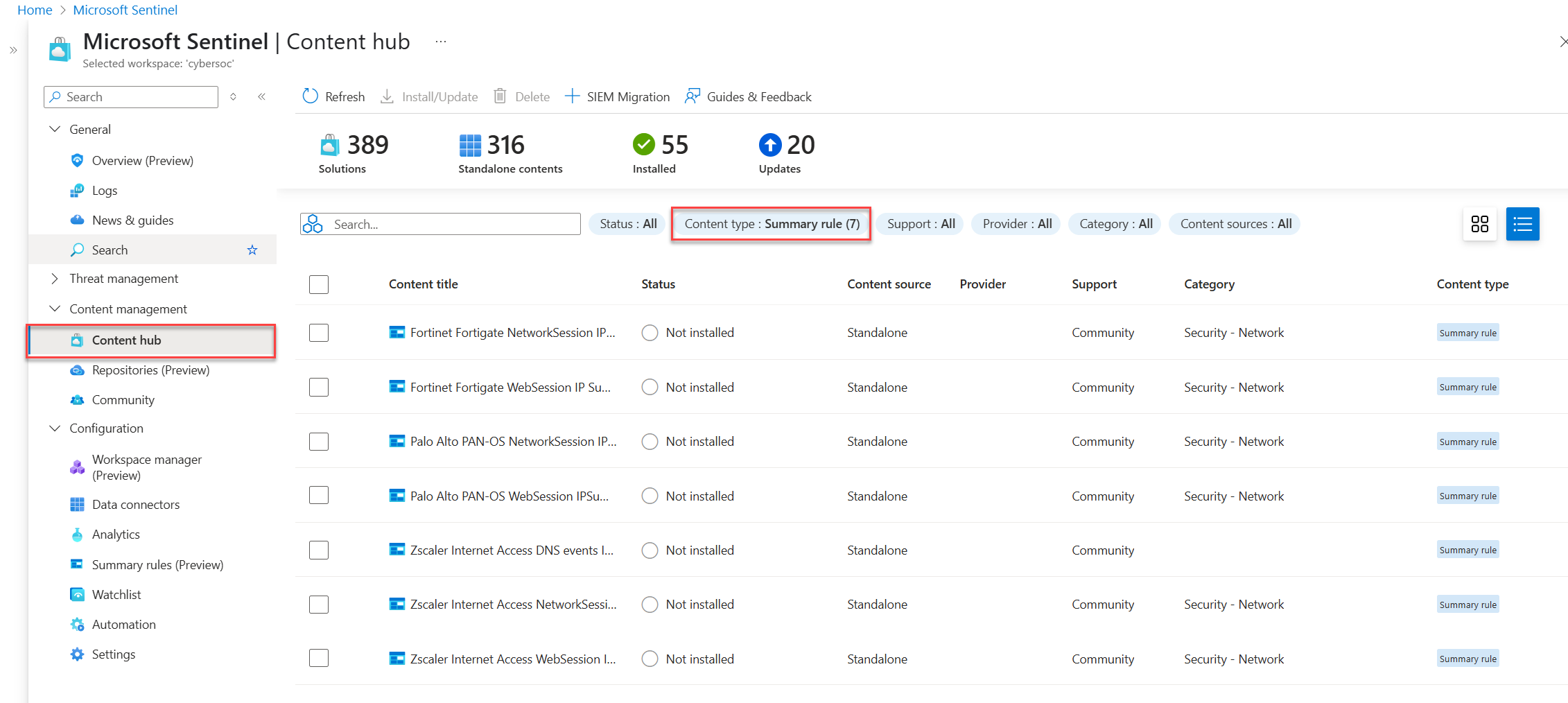

Open the Content hub and filter Content type by Summary rules to view the available summary rule templates.

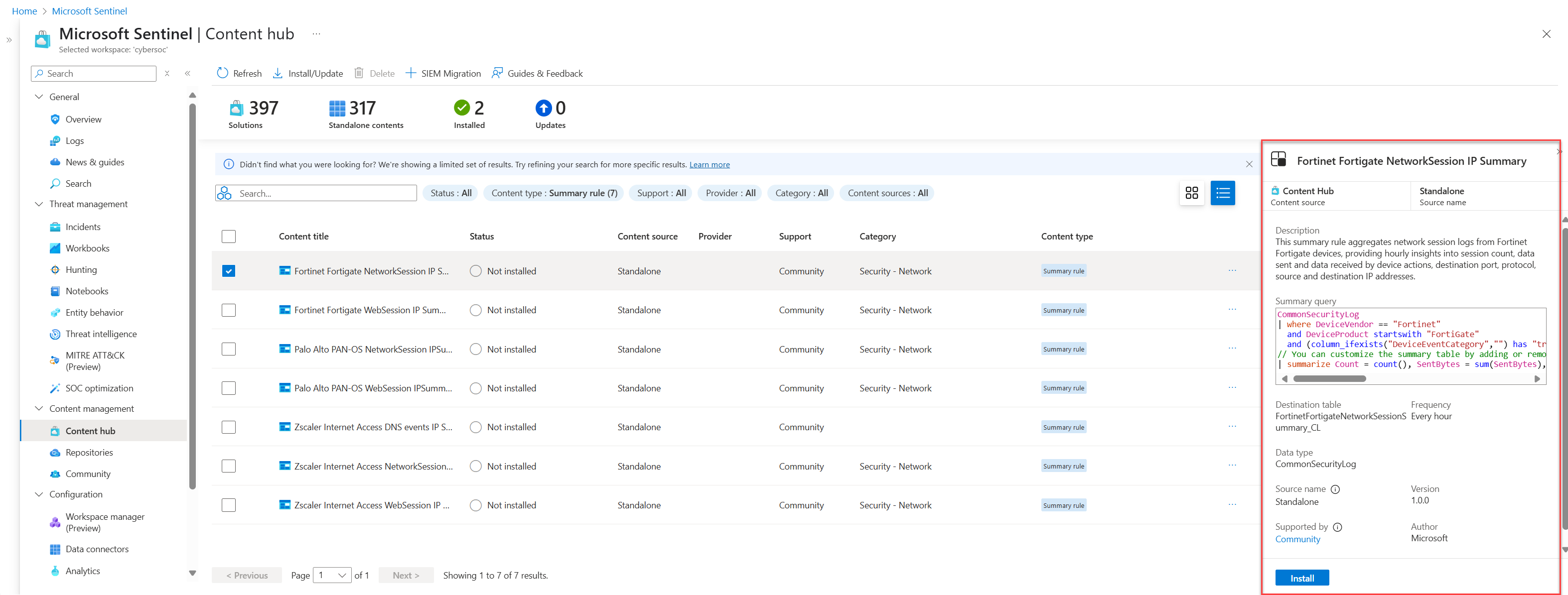

Bir özet kuralı şablonu seçin.

Açıklama, özet sorgusu ve hedef tablo gibi alanları görüntüleyen özet kuralı şablonu hakkında bilgi içeren bir panel açılır.

Select Install to install the template.

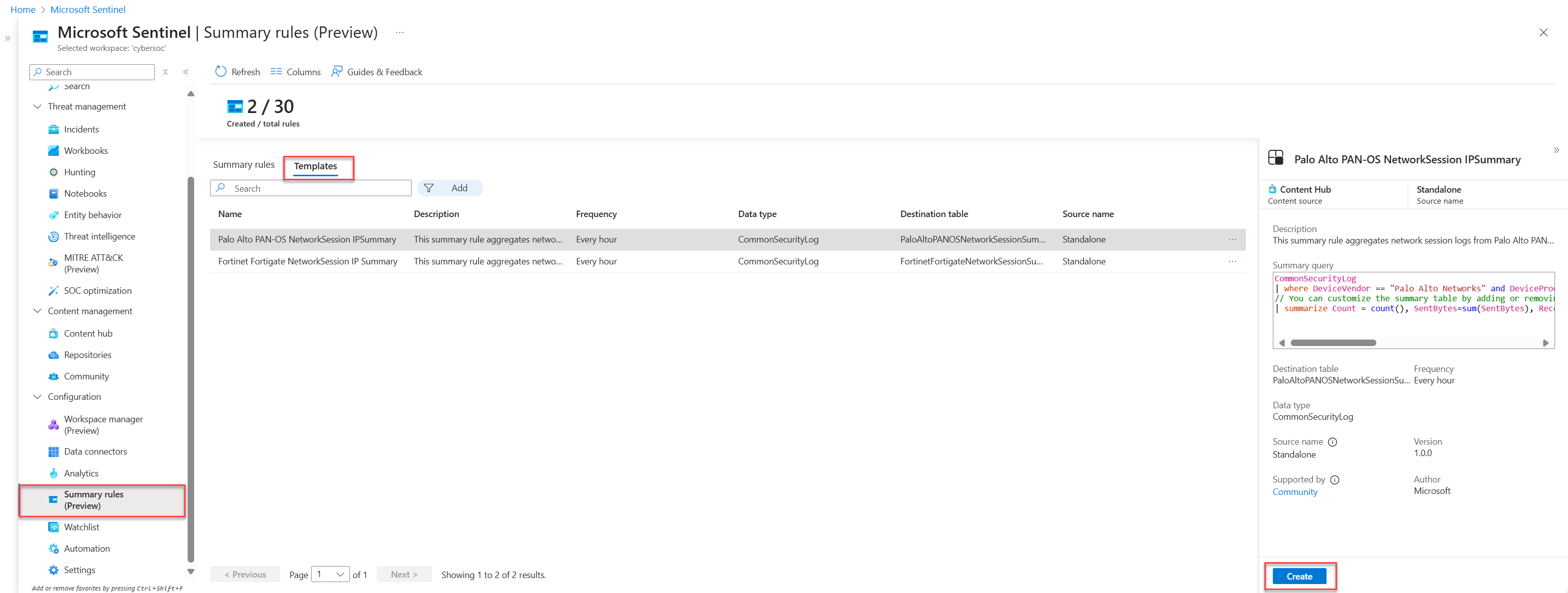

Select the Templates tab on the Summary rules page, and select the summary rule you installed.

Select Create to open the Summary rule wizard, where all of the fields are prepopulated.

Go through the Summary rule wizard and select Save to deploy the summary rule.

Özet kuralı sihirbazı hakkında daha fazla bilgi için bkz. Yeni özet kuralı oluşturma.

Microsoft Sentinel'de örnek özet kuralı senaryoları

Bu bölümde, Microsoft Sentinel'de özet kuralları oluşturmaya yönelik yaygın senaryolar ve her kuralın nasıl yapılandırileceğine ilişkin önerilerimiz gözden geçirin. Daha fazla bilgi ve örnek için bkz. Yardımcı tablodaki ham verilerden içgörüleri özetleyerek Microsoft Sentinel'deki bir Analitik tablosuna aktarmak ve Yardımcı Günlük alımı için kullanılacak Günlük kaynakları.

Ağ trafiğinizde kötü amaçlı bir IP adresini hızla bulma

Scenario: You're a threat hunter, and one of your team's goals is to identify all instances of when a malicious IP address interacted in the network traffic logs from an active incident, in the last 90 days.

Challenge: Microsoft Sentinel currently ingests multiple terabytes of network logs a day. Kötü amaçlı IP adresinin eşleşmelerini bulmak için hızlı bir şekilde bunlar arasında ilerlemeniz gerekir.

Solution: We recommend using summary rules to do the following:

Olayla ilgili her IP adresi için, , , ,

SourceIP,DestinationIP,MaliciousIPdahil olmak üzere önemli öznitelikleri listeleyen bir özet veri kümesi oluşturun, örneğinRemoteIP,IPType, veFirstTimeSeen.Özet veri kümesi, belirli bir IP adresini hızla aramanızı ve IP adresinin bulunduğu zaman aralığını daraltmanızı sağlar. Bu işlemi, arama yapılan olaylar 90 günden uzun bir süre önce gerçekleştiğinde bile (çalışma alanı saklama süresinin ötesinde) yapabilirsiniz.

Bu örnekte, sorgunun süresi dolana kadar her gün yeni özet kayıtları ekleyebilmesi için özeti günlük çalışacak şekilde yapılandırın.

İki dakikadan kısa süre boyunca özet veri kümesi üzerinde çalışan bir analiz kuralı oluşturmak ve kötü amaçlı IP adresinin şirket ağıyla etkileşime geçtiği belirli zaman aralığını hızla incelemek.

Farklı özet yük boyutlarına uyum sağlamak için en az beş dakikaya kadar çalışma aralıklarını yapılandırdığından emin olun. Bu, olay alımı gecikmesi olduğunda bile kayıp olmamasını sağlar.

For example:

let csl_columnmatch=(column_name: string) { summarized_CommonSecurityLog | where isnotempty(column_name) | extend Date = format_datetime(TimeGenerated, "yyyy-MM-dd"), IPaddress = column_ifexists(column_name, ""), FieldName = column_name | extend IPType = iff(ipv4_is_private(IPaddress) == true, "Private", "Public") | where isnotempty(IPaddress) | project Date, TimeGenerated, IPaddress, FieldName, IPType, DeviceVendor | summarize count(), FirstTimeSeen = min(TimeGenerated), LastTimeSeen = min(TimeGenerated) by Date, IPaddress, FieldName, IPType, DeviceVendor }; union csl_columnmatch("SourceIP") , csl_columnmatch("DestinationIP") , csl_columnmatch("MaliciousIP") , csl_columnmatch("RemoteIP") // Further summarization can be done per IPaddress to remove duplicates per day on larger timeframe for the first run | summarize make_set(FieldName), make_set(DeviceVendor) by IPType, IPaddressSaldırı hikayesini tamamlamak için sonraki bir aramayı veya diğer verilerle bağıntıyı çalıştırın.

Ağ verilerine karşı tehdit bilgileri eşleşmeleriyle ilgili uyarılar oluşturma

Gürültülü, yüksek hacimli ve düşük güvenlik değerine sahip ağ verilerine karşı tehdit bilgileri eşleşmeleriyle ilgili uyarılar oluşturun.

Scenario: You need to build an analytics rule for firewall logs to match domain names in the system that have been visited against a threat intelligence domain name list.

Veri kaynaklarının çoğu gürültülü ve yüksek hacimli ham günlüklerdir, ancak IP adresleri, Azure Güvenlik Duvarı trafik, Trafiğin engeli vb. gibi daha düşük güvenlik değerlerine sahiptir. Günde toplam 1 TB'lık bir hacim vardır.

Challenge: Creating separate rules requires multiple logic apps, requiring extra setup and maintenance overhead and costs.

Solution: We recommend using summary rules to do the following:

Özet kuralı oluşturma:

Extend your query to extract key fields, such as the source address, destination address, and destination port from the CommonSecurityLog_CL table, which is the CommonSecurityLog with the Auxiliary plan.

Kaynak adresimizle eşleşmeleri belirlemek için etkin Tehdit Bilgileri Göstergelerine karşı bir iç arama gerçekleştirin. Bu sayede verilerinize bilinen tehditlerle çapraz başvuruda bulunabilirsiniz.

Oluşturulan zaman, etkinlik türü ve kötü amaçlı kaynak IP'ler dahil olmak üzere ilgili bilgileri hedef ayrıntılarıyla birlikte projeleyin. Set the frequency you want the query to run, and the destination table, such as MaliciousIPDetection . Bu tablodaki sonuçlar analiz katmanındadır ve buna göre ücretlendirilir.

Uyarı oluşturma:

Creating an analytics rule in Microsoft Sentinel that alerts based on results from the MaliciousIPDetection table. Bu adım, proaktif tehdit algılama ve olay yanıtı için çok önemlidir.

Örnek özet kuralı:

CommonSecurityLog_CL

| extend sourceAddress = tostring(parse_json(Message).sourceAddress), destinationAddress = tostring(parse_json(Message).destinationAddress), destinationPort = tostring(parse_json(Message).destinationPort)

| lookup kind=inner (ThreatIntelligenceIndicator | where Active == true ) on $left.sourceAddress == $right.NetworkIP

| project TimeGenerated, Activity, Message, DeviceVendor, DeviceProduct, sourceMaliciousIP =sourceAddress, destinationAddress, destinationPort