Kullanıma hazır özelliklerle tehditleri algılama

Microsoft Sentinel'i kuruluşunuzun her yerinden veri toplayacak şekilde ayarladıktan sonra ortamınıza yönelik güvenlik tehditlerini algılamak için tüm bu verileri incelemeniz gerekir. Ancak endişelenmeyin; Microsoft Sentinel, size uygun olan her şeyi yapmak için tehdit algılama kuralları oluşturmanıza yardımcı olacak şablonlar sağlar. Bu kurallar analiz kuralları olarak bilinir.

Microsoft'un güvenlik uzmanları ve analistlerinden oluşan ekibi, bu analiz kuralı şablonlarını bilinen tehditlere, yaygın saldırı vektörlerine ve şüpheli etkinlik yükseltme zincirlerine göre tasarladı. Bu şablonlardan oluşturulan kurallar, ortamınızda şüpheli görünen tüm etkinlikleri otomatik olarak arar. Şablonların çoğu etkinlikleri aramak veya gereksinimlerinize göre filtrelemek için özelleştirilebilir. Bu kurallar tarafından oluşturulan uyarılar, ortamınızda atayabileceğiniz ve araştırabileceğiniz olaylar oluşturur.

Bu makale, Microsoft Sentinel ile tehditleri nasıl algılayacağınızı anlamanıza yardımcı olur.

Algılamaları görüntüleme

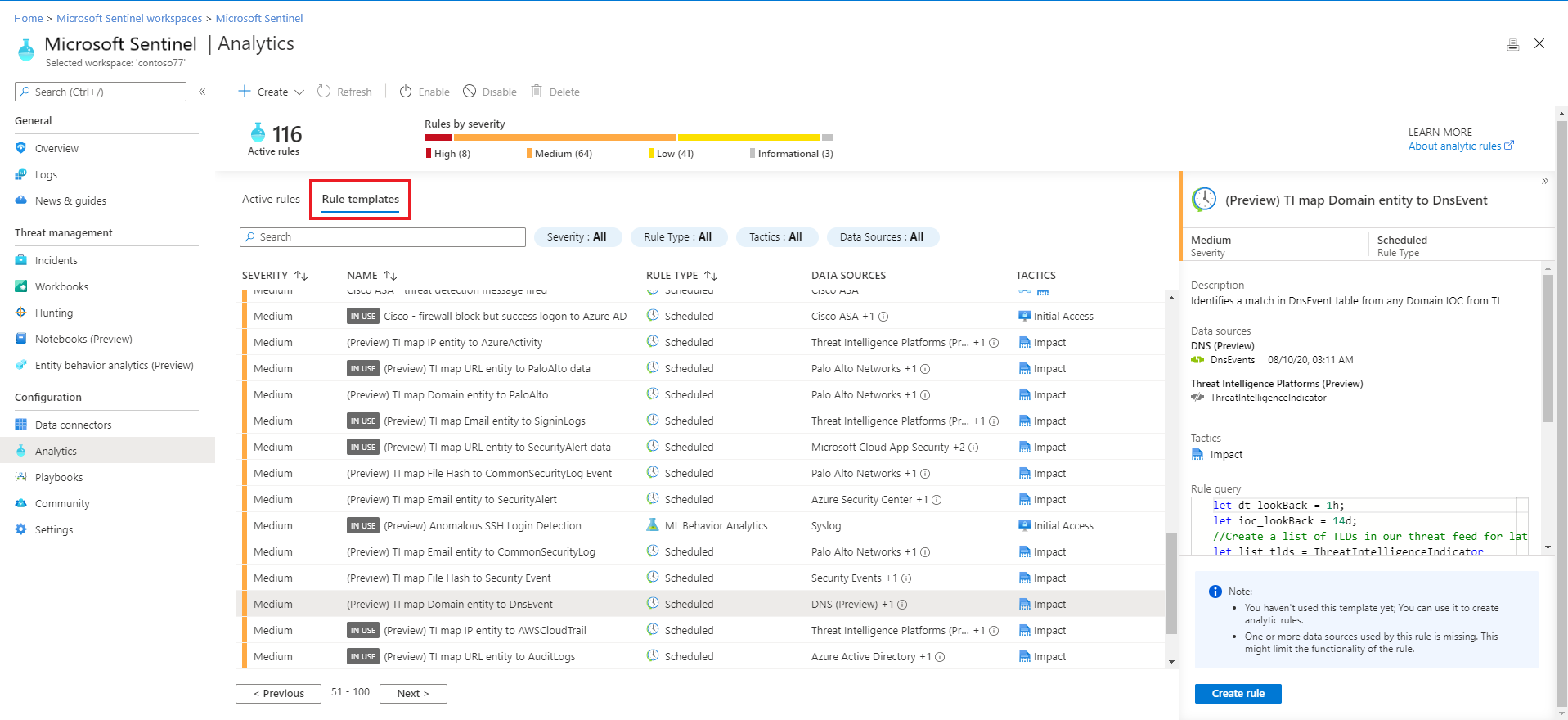

Microsoft Sentinel'de yüklü analiz kurallarını ve algılamalarını görüntülemek için Analiz>Kuralı şablonları'na gidin. Bu sekme, aşağıdaki tabloda görüntülenen türlere göre tüm yüklü kural şablonlarını içerir. Daha fazla kural şablonu bulmak için Microsoft Sentinel'deki İçerik hub'ına giderek ilgili ürün çözümlerini veya tek başına içeriği yükleyin.

Algılamalar şunlardır:

| Kural türü | Açıklama |

|---|---|

| Microsoft güvenliği | Microsoft güvenlik şablonları, diğer Microsoft güvenlik çözümlerinde oluşturulan uyarılardan Microsoft Sentinel olaylarını gerçek zamanlı olarak otomatik olarak oluşturur. Benzer mantıkla yeni kurallar oluşturmak için Microsoft güvenlik kurallarını şablon olarak kullanabilirsiniz. Güvenlik kuralları hakkında daha fazla bilgi için bkz . Microsoft güvenlik uyarılarından olayları otomatik olarak oluşturma. |

| Fusion (Önizlemede bazı algılamalar) |

Microsoft Sentinel, ölçeklenebilir makine öğrenmesi algoritmalarıyla Fusion bağıntı altyapısını kullanarak birden çok üründeki birçok düşük aslına uygunluk uyarısını ve olayını yüksek aslına uygun ve eyleme dönüştürülebilir olaylarla ilişkilendirerek gelişmiş çok aşamalı saldırıları algılar. Fusion varsayılan olarak etkindir. Mantık gizli olduğundan ve bu nedenle özelleştirilebilir olmadığından, bu şablonla yalnızca bir kural oluşturabilirsiniz. Fusion altyapısı ayrıca zamanlanmış analiz kuralları tarafından üretilen uyarıları diğer sistemlerden gelen uyarılarla ilişkilendirerek sonuç olarak yüksek aslına uygunluk olayları oluşturabilir. |

| Makine öğrenmesi (ML) davranış analizi | ML davranış analizi şablonları, özel Microsoft makine öğrenmesi algoritmalarını temel alır, bu nedenle nasıl çalıştıklarının ve ne zaman çalıştıklarının iç mantığını göremezsiniz. Mantık gizli olduğundan ve bu nedenle özelleştirilebilir olmadığından, bu türdeki her şablonla yalnızca bir kural oluşturabilirsiniz. |

| Tehdit Bilgileri | Microsoft Threat Intelligence Analytics kuralıyla yüksek aslına uygun uyarılar ve olaylar oluşturmak için Microsoft tarafından üretilen tehdit bilgilerinden yararlanın. Bu benzersiz kural özelleştirilebilir değildir, ancak etkinleştirildiğinde, Ortak Olay Biçimi (CEF) günlükleri, Syslog verileri veya Etki alanı, IP ve Microsoft Threat Intelligence URL tehdit göstergelerine sahip Windows DNS olaylarıyla otomatik olarak eşleşir. Bazı göstergeler MDTI (Microsoft Defender Tehdit Analizi) aracılığıyla daha fazla bağlam bilgisi içerir. Bu kuralı etkinleştirme hakkında daha fazla bilgi için bkz . Tehditleri algılamak için eşleşen analizi kullanma. MDTI hakkında daha fazla bilgi için bkz. Microsoft Defender Tehdit Analizi nedir? |

| Anomali | Anomali kuralı şablonları, belirli anormal davranış türlerini algılamak için makine öğrenmesini kullanır. Her kuralın analiz edilen davranışa uygun kendi benzersiz parametreleri ve eşikleri vardır. İlk gelen kuralların yapılandırmaları değiştirilemez veya ince ayar yapılamaz, ancak bir kuralı çoğaltabilir ve ardından yineleneni değiştirebilir ve ince ayar yapabilirsiniz. Bu gibi durumlarda, çoğaltmayı Uçuş modunda ve özgün çoğaltmayı Üretim modunda eşzamanlı olarak çalıştırın. Ardından sonuçları karşılaştırın ve ince ayarı istediğiniz gibiyse ve olduğunda yinelemeyi Üretim olarak değiştirin. Daha fazla bilgi için bkz. Microsoft Sentinel'de tehditleri algılamak için özelleştirilebilir anomalileri kullanma ve Microsoft Sentinel'de anomali algılama analizi kurallarıyla çalışma. |

| Zamanlandı | Zamanlanmış analiz kuralları, Microsoft güvenlik uzmanları tarafından yazılan sorguları temel alır. Sorgu mantığını görebilir ve bu mantıkta değişiklik yapabilirsiniz. Zamanlanmış kurallar şablonunu kullanabilir ve sorgu mantığı ve zamanlama ayarlarını özelleştirerek yeni kurallar oluşturabilirsiniz. Birkaç yeni zamanlanmış analiz kuralı şablonu, Fusion altyapısı tarafından yüksek aslına uygun olaylar üretmek için diğer sistemlerden gelen uyarılarla bağıntılı uyarılar üretir. Daha fazla bilgi için bkz . Gelişmiş çok aşamalı saldırı algılama. İpucu: Kural zamanlama seçenekleri, kuralı belirtilen sayıda dakika, saat veya gün çalıştıracak şekilde yapılandırmayı ve kuralı etkinleştirdiğinizde saati başlatmayı içerir. Kuralların yeni olay yığınını zamanında almasını sağlamak için yeni veya düzenlenmiş bir analiz kuralını etkinleştirdiğinizde dikkatli olmanız önerilir. Örneğin, SOC analistleriniz iş gününe başladığında ile eşitlenmiş bir kural çalıştırmak ve ardından kuralları etkinleştirmek isteyebilirsiniz. |

| Neredeyse gerçek zamanlı (NRT) | NRT kuralları, size mümkün olduğunca güncel bilgiler sağlamak için dakikada bir çalışacak şekilde tasarlanmış sınırlı zamanlanmış kurallar kümesidir. Bunlar çoğunlukla zamanlanmış kurallar gibi çalışır ve bazı sınırlamalarla benzer şekilde yapılandırılır. Daha fazla bilgi için bkz . Microsoft Sentinel'de neredeyse gerçek zamanlı (NRT) analiz kurallarıyla tehditleri hızla algılama. |

Önemli

Fusion algılama şablonlarından bazıları şu anda ÖNİzLEME aşamasındadır (hangilerini görmek için bkz. Microsoft Sentinel'de gelişmiş çok aşamalı saldırı algılama). Beta, önizleme veya başka bir şekilde genel kullanıma sunulmamış Azure özellikleri için geçerli olan ek yasal koşullar için Bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Analiz kuralı şablonlarını kullanma

Bu yordamda analiz kuralları şablonlarının nasıl kullanılacağı açıklanmaktadır.

Analiz kuralı şablonu kullanmak için:

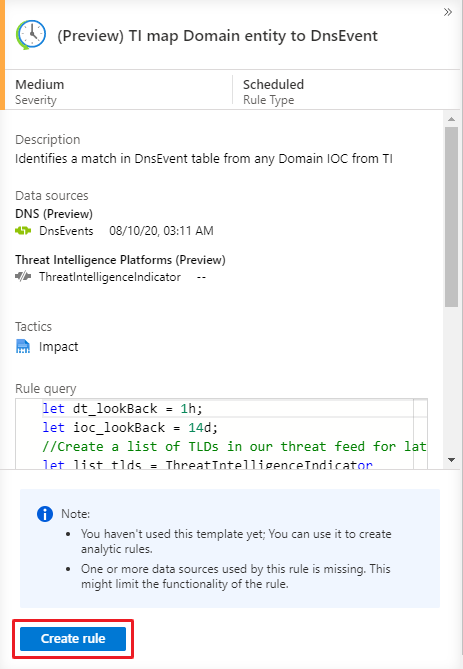

Microsoft Sentinel >Analytics>Kuralı şablonları sayfasında bir şablon adı seçin ve ardından ayrıntılar bölmesinde kural oluştur düğmesini seçerek bu şablonu temel alan yeni bir etkin kural oluşturun.

Her şablonun gerekli veri kaynaklarının bir listesi vardır. Şablonu açtığınızda veri kaynakları otomatik olarak kullanılabilirlik açısından denetleniyor. Kullanılabilirlik sorunu varsa Kural oluştur düğmesi devre dışı bırakılmış olabilir veya bu etkiye yönelik bir uyarı görebilirsiniz.

Kural oluştur seçildiğinde, seçili şablona göre kural oluşturma sihirbazı açılır. Tüm ayrıntılar otomatik olarak doldurulur ve Zamanlanmış veya Microsoft güvenlik şablonlarıyla mantığı ve diğer kural ayarlarını özel gereksinimlerinize daha uygun olacak şekilde özelleştirebilirsiniz. Şablona göre daha fazla kural oluşturmak için bu işlemi yineleyebilirsiniz. Kural oluşturma sihirbazındaki adımları sonuna kadar takip ettikten sonra, şablonu temel alan bir kural oluşturmayı tamamladınız. Yeni kurallar Etkin kurallar sekmesinde görünür.

Kural oluşturma sihirbazında kurallarınızı özelleştirme hakkında daha fazla bilgi için bkz . Tehditleri algılamak için özel analiz kuralları oluşturma.

İpucu

Ortamınız için tam güvenlik kapsamı sağlamak için bağlı veri kaynaklarınızla ilişkili tüm kuralları etkinleştirdiğinizden emin olun. Analiz kurallarını etkinleştirmenin en verimli yolu, doğrudan ilgili kuralların listelendiği veri bağlayıcısı sayfasından yapılır. Daha fazla bilgi için bkz. Bağlan veri kaynakları.

Ayrıca API ve PowerShell aracılığıyla Microsoft Sentinel'e kurallar gönderebilirsiniz, ancak bunu yapmak için ek çaba gerekir.

API veya PowerShell kullanırken, kuralları etkinleştirmeden önce kuralları JSON'a aktarmanız gerekir. API veya PowerShell, Microsoft Sentinel'in birden çok örneğinde kuralları her örnekte aynı ayarlarla etkinleştirirken yararlı olabilir.

Analiz kuralları için erişim izinleri

Analiz kuralı oluşturduğunuzda, kurala bir erişim izinleri belirteci uygulanır ve bu belirteçle birlikte kaydedilir. Bu belirteç, kuralın kural tarafından sorgulanan verileri içeren çalışma alanına erişebilmesini ve kuralı oluşturanın bu çalışma alanına erişimini kaybetmesi durumunda bile bu erişimin sürdürülmesini sağlar.

Bununla birlikte, bunun bir istisnası vardır: MSSP söz konusu olduğunda gerçekleşenler gibi diğer aboneliklerdeki veya kiracılardaki çalışma alanlarına erişmek için bir kural oluşturulduğunda, Microsoft Sentinel müşteri verilerine yetkisiz erişimi önlemek için ek güvenlik önlemleri alır. Bu tür kurallar için, kuralı oluşturan kullanıcının kimlik bilgileri bağımsız erişim belirteci yerine kurala uygulanır, böylece kullanıcının diğer aboneliğe veya kiracıya erişimi kalmadığında kural çalışmayı durdurur.

Microsoft Sentinel'i abonelikler arası veya kiracılar arası bir senaryoda çalıştırırsanız, analistlerinizden veya mühendislerinizden biri belirli bir çalışma alanına erişimi kaybettiğinde, bu kullanıcı tarafından oluşturulan tüm kurallar çalışmayı durdurur. "Kaynağa yetersiz erişim" ile ilgili bir sistem durumu izleme iletisi alırsınız ve kural belirli sayıda başarısız olduktan sonra otomatik olarak devre dışı bırakılır .

Kuralları ARM şablonuna aktarma

Kurallarınızı yönetmek ve kod olarak dağıtmak istiyorsanız kuralınızı kolayca bir Azure Resource Manager (ARM) şablonuna aktarabilirsiniz. Ayrıca, kullanıcı arabiriminde görüntülemek ve düzenlemek için şablon dosyalarından kuralları içeri aktarabilirsiniz.

Sonraki adımlar

Özel kurallar oluşturmak için mevcut kuralları şablon veya başvuru olarak kullanın. Mevcut kuralları temel olarak kullanmak, gerekli değişiklikleri yapmadan önce mantığın çoğunu oluşturarak yardımcı olur. Daha fazla bilgi için bkz . Tehditleri algılamak için özel analiz kuralları oluşturma.

Tehditlere yanıtlarınızı otomatikleştirmeyi öğrenmek için Microsoft Sentinel'de otomatik tehdit yanıtları ayarlayın.

Daha fazla kural şablonu bulmayı öğrenmek için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.