Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Çoğu durumda rol ataması, Azure kaynaklarına ihtiyacınız olan izinleri verir. Ancak bazı durumlarda rol atama koşulu ekleyerek daha ayrıntılı erişim denetimi sağlamak isteyebilirsiniz.

Bu eğitimde şunları öğreniyorsunuz:

- Rol atamasına koşul ekleme

- Blob dizin etiketine göre bloblara erişimi kısıtlama

Önemli

Azure öznitelik tabanlı erişim denetimi (Azure ABAC), hem standart hem de premium depolama hesabı performans katmanlarında request, resource, environment ve principal özniteliklerini kullanarak Azure Blob Depolama, Azure Data Lake Storage 2. Nesil ve Azure Kuyruklarına erişimi denetlemek için genel kullanıma sunulmuştur (GA). Şu anda liste blobu istek özniteliğini içerir ve hiyerarşik ad alanı için anlık görüntü isteği özniteliği ÖNİzLEME aşamasındadır. Azure Depolama için ABAC'nin tam özellik durumu bilgileri için Azure Depolama'daki koşul özelliklerinin durumu başlıklı bölüme bakın.

Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Önkoşullar

Rol atama koşullarını ekleme veya düzenleme önkoşulları hakkında bilgi için bkz . Koşullar önkoşulları.

Koşul

Bu öğreticide, belirli bir etikete sahip bloblara erişimi kısıtlaacaksınız. Örneğin, Chandra'nın yalnızca etiketine Project=Cascadesahip dosyaları okuyabilmesi için rol atamasına bir koşul eklersiniz.

Chandra etiketi Project=Cascadeolmayan bir blobu okumaya çalışırsa erişime izin verilmez.

Koşul kodda şöyle görünür:

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'

)

)

1. Adım: Kullanıcı oluşturma

Abonelik Sahibi olarak Azure portalda oturum açın.

Microsoft Entra ID'yi seçin.

Bir kullanıcı oluşturun veya var olan bir kullanıcıyı bulun. Bu öğreticide örnek olarak Chandra kullanılır.

2. Adım: Depolamayı ayarlama

Blob dizin etiketleri özelliğiyle uyumlu bir depolama hesabı oluşturun. Daha fazla bilgi için Blob dizini etiketleriyle Azure Blob verilerini yönetme ve bulma bölümüne bakın.

Depolama hesabında yeni bir kapsayıcı oluşturun ve anonim erişim düzeyini Özel (anonim erişim yok) olarak ayarlayın.

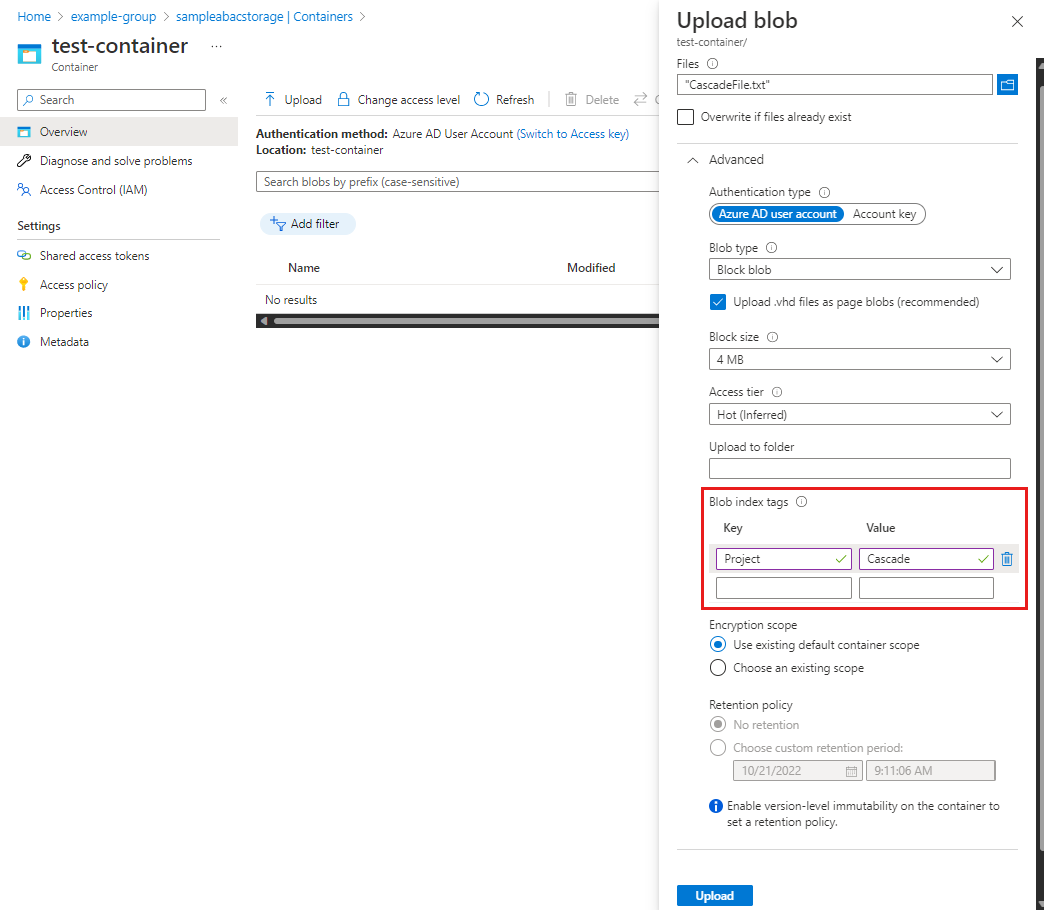

Kapsayıcıda Yükle seçeneğini seçerek Blob yükleme panelini açın.

Yüklemek için bir metin dosyası bulun.

Bölmeyi genişletmek için Gelişmiş'i seçin.

Blob dizini etiketleri bölümünde, metin dosyasına aşağıdaki blob dizin etiketini ekleyin.

Blob dizin etiketleri bölümünü görmüyorsanız ve aboneliğinizi yeni kaydettiyseniz değişikliklerin yayılması için birkaç dakika beklemeniz gerekebilir. Daha fazla bilgi için bkz. Azure Blob Depolama'da verileri yönetmek ve bulmak için blob dizini etiketlerini kullanma.

Uyarı

Bloblar ayrıca rastgele kullanıcı tanımlı anahtar-değer meta verilerini depolama özelliğini de destekler. Meta veriler blob dizin etiketlerine benzer olsa da, blob dizin etiketlerini koşullarla birlikte kullanmanız gerekir.

Anahtar Değer Proje Şelale

Dosyayı yüklemek için Yükle düğmesini seçin.

İkinci bir metin dosyasını karşıya yükleyin.

aşağıdaki blob dizin etiketini ikinci metin dosyasına ekleyin.

Anahtar Değer Proje Fırıncı

3. Adım: Depolama blobu veri rolü atama

Kaynak grubunu açın.

Erişim denetimi (IAM) öğesini seçin.

Bu kapsamdaki rol atamalarını görüntülemek için Rol atamaları sekmesine seçin.

Ekle>Rol ataması ekle’yi seçin. Rol ataması ekle sayfası açılır:

- Roller sekmesinde Depolama Blobu Veri Okuyucusu rolünü seçin.

- Üyeler sekmesinde, daha önce oluşturduğunuz kullanıcıyı seçin.

(İsteğe bağlı) Açıklama kutusuna Project=Cascade etiketiyle bloblara okuma erişimi girin.

sonrakiseçin.

4. Adım: Koşul ekleme

- Koşullar (isteğe bağlı) sekmesinde Koşul ekle'yi seçin. Rol ataması koşulu ekle sayfası görüntülenir:

Eylem ekle bölümünde Eylem ekle'yi seçin.

Eylem seçin bölmesi görüntülenir. Bu bölme, koşulunuzun hedefi olacak rol atamasını temel alan filtrelenmiş bir veri eylemleri listesidir. Bir blob okuyun yanındaki kutuyu işaretleyin ve ardından Seç'i seçin:

Yapı ifadesi bölümünde İfade ekle seçeneğini seçin.

İfade bölümü genişler.

Aşağıdaki ifade ayarlarını belirtin:

Ayarlar Değer Öznitelik kaynağı Kaynak Özellik Blob dizin etiketleri [Anahtar içindeki değerler] Anahtar Proje Operatör StringEqualsIgnoreCase Değer Şelale

Düzenleyici türüne kadar yukarı kaydırın ve Kod'a tıklayın.

Koşul kod olarak görüntülenir. Bu kod düzenleyicisinde koşulda değişiklik yapabilirsiniz. Görsel düzenleyicisine geri dönmek için Görsel'i seçin.

Koşulu eklemek için Kaydet'i seçin ve Rol ataması ekle sayfasına dönün.

sonrakiseçin.

Gözden Geçir + ata sekmesinde Gözden Geçir + ata'yı seçerek rolü bir koşulla atayın.

Birkaç dakika sonra güvenlik sorumlusuna seçilen kapsamda rol atanmış olur.

5. Adım: Okuyucu rolü atama

Okuyucu rolünü daha önce kaynak grubu kapsamında oluşturduğunuz kullanıcıya atamak için önceki adımları yineleyin.

Uyarı

Genellikle Okuyucu rolünü atamanız gerekmez. Ancak bu, Azure portalını kullanarak koşulu test edebilmeniz için yapılır.

6. Adım: Koşulu test edin

Yeni bir pencerede Azure portalında oturum açın.

Daha önce oluşturduğunuz kullanıcı olarak oturum açın.

Oluşturduğunuz depolama hesabını ve kapsayıcıyı açın.

Kimlik doğrulama yönteminin Access anahtarı değil Microsoft Entra kullanıcı hesabı olarak ayarlandığından emin olun.

Baker metin dosyasını seçin.

Blobu görüntüleyebilmeniz veya indirebilmeniz DEĞİl ve yetkilendirme başarısız iletisi görüntülenmelidir.

Cascade metin dosyasını seçin.

Blobu görüntüleyebilir ve indirebilirsiniz.

7. Adım: Kaynakları temizleme

Eklediğiniz rol atamasını kaldırın.

Oluşturduğunuz test depolama hesabını silin.

Oluşturduğunuz kullanıcıyı silin.