Kopyalama işlemlerinin kaynağını bir depolama hesabıyla kısıtlama

Güvenlik nedeniyle, depolama yöneticileri verilerin güvenli hesaplara kopyalanabileceği ortamları sınırlamak isteyebilir. İzin verilen kopyalama işlemlerinin kapsamını sınırlamak, istenmeyen verilerin güvenilmeyen kiracılardan veya sanal ağlardan sızmasını önlemeye yardımcı olur.

Bu makalede, kopyalama işlemlerinin kaynak hesaplarını hedef hesapla aynı kiracıdaki hesaplarla veya hedefle aynı sanal ağa özel bağlantılarla nasıl sınırlandırabileceğiniz gösterilir.

Önemli

Kopyalama işlemleri için izin verilen kapsam şu anda ÖNİzLEME aşamasındadır. Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Kopyalama işlemleri için izin verilen kapsam hakkında (önizleme)

Bir depolama hesabının AllowedCopyScope özelliği, verilerin hedef hesaba kopyalanabileceği ortamları belirtmek için kullanılır. Azure portalında kopyalama işlemleri için izin verilen kapsam (önizleme) yapılandırma ayarı olarak görüntülenir. Özelliği varsayılan olarak ayarlanmaz ve siz açıkça ayarlayana kadar bir değer döndürmez. Üç olası değere sahiptir:

- (null) (varsayılan): Herhangi bir depolama hesabından hedef hesaba kopyalamaya izin verin.

- Microsoft Entra Kimliği: Yalnızca hedef hesapla aynı Microsoft Entra kiracısı içindeki hesaplardan kopyalamaya izin verir.

- PrivateLink: Yalnızca hedef hesapla aynı sanal ağa özel bağlantıları olan depolama hesaplarından kopyalamaya izin verir.

Bu ayar Blobu Kopyala ve URL'den Blobu Kopyala işlemleri için geçerlidir. Blobu Kopyala'yı kullanan araçlara örnek olarak AzCopy ve Azure Depolama Gezgini verilebilir.

Bir kopyalama isteğinin kaynağı bu ayar tarafından belirtilen gereksinimleri karşılamadığında, istek HTTP durum kodu 403 (Yasak) ile başarısız olur.

AllowedCopyScope özelliği yalnızca Azure Resource Manager dağıtım modelini kullanan depolama hesapları için desteklenir. Hangi depolama hesaplarının Azure Resource Manager dağıtım modelini kullandığı hakkında bilgi için bkz . Depolama hesabı türleri.

Kopyalama işlemlerinin kaynak depolama hesaplarını belirleme

Depolama hesabı için AllowedCopyScope değerini değiştirmeden önce, değişiklikten etkilenecek kullanıcıları, uygulamaları veya hizmetleri tanımlayın. Bulgularınıza bağlı olarak, ayarı istenen tüm kopyalama kaynaklarını içeren bir kapsama ayarlamak veya bazı kaynak depolama hesapları için ağ veya Microsoft Entra yapılandırmasını ayarlamak gerekebilir.

Azure Depolama günlükleri, kopyalama işlemlerinin kaynağı ve hedefi de dahil olmak üzere depolama hesabında yapılan isteklerle ilgili ayrıntıları Azure İzleyici'de yakalar. Daha fazla bilgi için bkz. Azure Depolama izleme. Hedef depolama hesabı için AllowedCopyScope'un değiştirilmesinden etkilenebilecek kopyalama işlemlerini belirlemek için günlükleri etkinleştirin ve analiz edin.

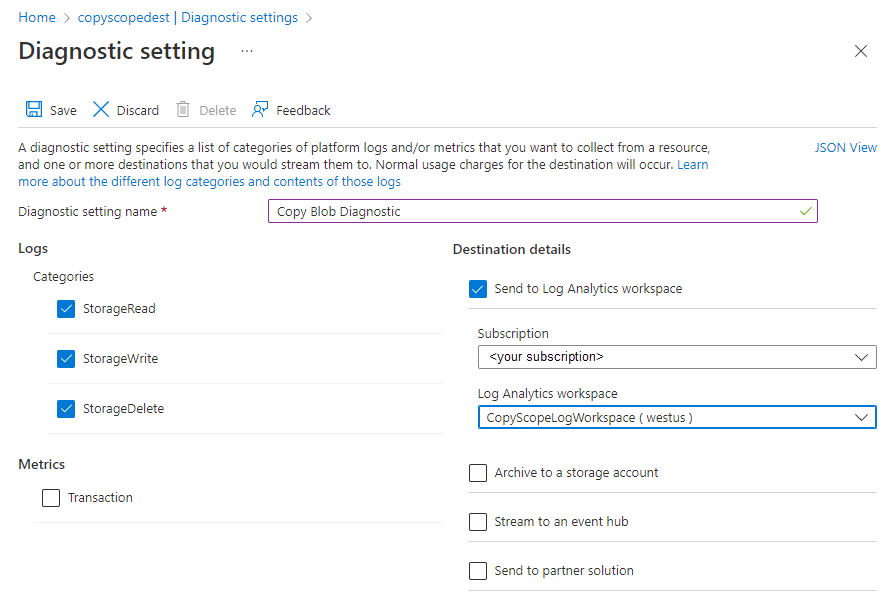

Azure portalında tanılama ayarı oluşturma

Azure İzleyici ile Azure Depolama verilerini günlüğe kaydetmek ve Azure Log Analytics ile analiz etmek için, önce istek türlerini ve hangi depolama hizmetlerinin verilerini günlüğe kaydetmek istediğinizi belirten bir tanılama ayarı oluşturmanız gerekir. Azure portalında tanılama ayarı oluşturmak için şu adımları izleyin:

Abonelikte Azure Depolama hesabınızı içeren yeni bir Log Analytics çalışma alanı oluşturun veya mevcut log analytics çalışma alanını kullanın. Depolama hesabınız için günlüğe kaydetmeyi yapılandırdıktan sonra günlükler Log Analytics çalışma alanında kullanılabilir. Daha fazla bilgi için bkz . Azure portalında Log Analytics çalışma alanı oluşturma.

Azure portalda depolama hesabınıza gidin.

İzleme bölümünde Tanılama ayarları'nı seçin.

İstekleri günlüğe kaydetmek istediğiniz Azure Depolama hizmetini seçin. Örneğin, blob Depolama istekleri günlüğe kaydetmek için blob'u seçin.

Tanılama ayarı ekle’yi seçin.

Tanılama ayarı için bir ad belirtin.

Kategoriler'in altındaki Günlükler bölümünde Depolama Read, Depolama Write ve Depolama Delete'i seçerek tüm veri isteklerini seçili hizmete günlüğe kaydedebilirsiniz.

Hedef ayrıntıları'nın altında Log Analytics çalışma alanına gönder'i seçin. Aşağıdaki görüntüde gösterildiği gibi aboneliğinizi ve daha önce oluşturduğunuz Log Analytics çalışma alanını seçin ve ardından Kaydet'i seçin.

Tanılama ayarını oluşturduktan sonra depolama hesabına yönelik istekler daha sonra bu ayara göre günlüğe kaydedilir. Daha fazla bilgi için bkz . Azure'da kaynak günlüklerini ve ölçümleri toplamak için tanılama ayarı oluşturma.

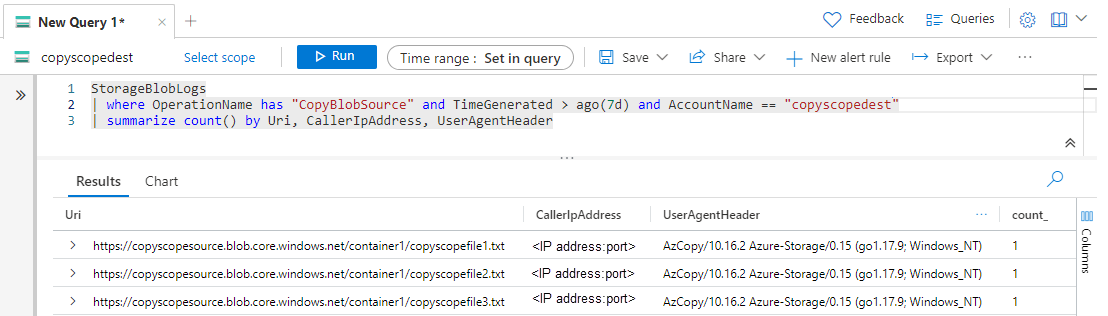

Kopyalama istekleri için sorgu günlükleri

Azure Depolama günlükleri, başka bir kaynaktan bir depolama hesabına veri kopyalamaya yönelik tüm istekleri içerir. Günlük girdileri, hedef depolama hesabının adını ve kaynak nesnenin URI'sini ve kopyayı isteyen istemciyi tanımlamaya yardımcı olacak bilgileri içerir. Azure İzleyici'deki Azure Depolama günlüklerinde bulunan alanların tam başvurusu için bkz. Kaynak günlükleri.

Son yedi gün içinde yapılan blobları kopyalama isteklerinin günlüklerini almak için şu adımları izleyin:

Azure portalda depolama hesabınıza gidin.

İzleme bölümünde Günlükler'i seçin.

Aşağıdaki sorguyu yeni bir günlük sorgusuna yapıştırın ve çalıştırın. Bu sorgu, belirtilen depolama hesabına veri kopyalama isteklerinde en sık başvuruda bulunılan kaynak nesneleri görüntüler. Aşağıdaki örnekte yer tutucu metni

<account-name>kendi depolama hesabı adınızla değiştirin.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Sorgunun sonuçları aşağıdakine benzer olmalıdır:

URI, depolama hesabı adını, kapsayıcı adını ve dosya adını içeren kopyalanan kaynak nesnenin tam yoludur. URI listesinden, belirli bir AllowedCopyScope ayarı uygulandığında kopyalama işlemlerinin engellenip engellenmeyeceğini belirleyin.

Ayrıca, hesap için Blobu Kopyalama istekleri hakkında sizi bilgilendirmek için bu sorguyu temel alan bir uyarı kuralı yapılandırabilirsiniz. Daha fazla bilgi için bkz . Azure İzleyici kullanarak günlük uyarıları oluşturma, görüntüleme ve yönetme.

Kopyalama işlemleri için İzin Verilen kapsamı kısıtlama (önizleme)

Kopyalama isteklerinin kaynaklarını belirli bir kapsamla güvenli bir şekilde kısıtlayabileceğinizden eminseniz, depolama hesabının AllowedCopyScope özelliğini bu kapsama ayarlayabilirsiniz.

Kopyalama işlemleri için İzin verilen kapsamı değiştirme izinleri (önizleme)

Depolama hesabının AllowedCopyScope özelliğini ayarlamak için kullanıcının depolama hesapları oluşturma ve yönetme izinlerine sahip olması gerekir. Bu izinleri sağlayan Azure rol tabanlı erişim denetimi (Azure RBAC) rolleri Microsoft.Depolama/storageAccounts/write veya Microsoft.Depolama/storageAccounts/* eylemi. Bu eyleme sahip yerleşik roller şunlardır:

- Azure Resource Manager Sahip rolü

- Azure Resource Manager Katkıda Bulunan rolü

- Depolama Hesabı Katkıda Bulunanı rolü

Bu roller, Microsoft Entra Id aracılığıyla bir depolama hesabındaki verilere erişim sağlamaz. Ancak Microsoft.Depolama Hesap erişim anahtarlarına erişim veren /storageAccounts/listkeys/action. Bu izinle, kullanıcı bir depolama hesabındaki tüm verilere erişmek için hesap erişim anahtarlarını kullanabilir.

Bir kullanıcının hesap için kopyalama işlemlerinin kapsamını kısıtlamasına izin vermek için rol atamalarının kapsamının depolama hesabı düzeyine veya daha yüksek bir düzeye sahip olması gerekir. Rol kapsamı hakkında daha fazla bilgi için bkz . Azure RBAC kapsamını anlama.

Bu rollerin atamasını yalnızca depolama hesabı oluşturma veya özelliklerini güncelleştirme yeteneğine ihtiyaç duyanlarla kısıtlamaya dikkat edin. Kullanıcıların görevlerini gerçekleştirmek için ihtiyaç duydukları en az izinlere sahip olduğundan emin olmak için en az ayrıcalık ilkesini kullanın. Azure RBAC ile erişimi yönetme hakkında daha fazla bilgi için bkz . Azure RBAC için en iyi yöntemler.

Dekont

Klasik abonelik yöneticisi rolleri Service Yönetici istrator ve Co-Yönetici istrator, Azure Resource Manager Sahip rolünün eşdeğerini içerir. Sahip rolü tüm eylemleri içerdiğinden, bu yönetim rollerinden birine sahip bir kullanıcı da depolama hesapları oluşturabilir ve yönetebilir. Daha fazla bilgi için bkz . Azure rolleri, Microsoft Entra rolleri ve klasik abonelik yöneticisi rolleri.

Kopyalama işlemleri için izin verilen kapsamı yapılandırma (önizleme)

Gerekli izinlere sahip bir hesap kullanarak Azure portalında, PowerShell ile veya Azure CLI kullanarak kopyalama işlemleri için izin verilen kapsamı yapılandırın.

Azure portalında var olan bir depolama hesabı için kopyalama işlemleri için izin verilen kapsamı yapılandırmak için şu adımları izleyin:

Azure portalda depolama hesabınıza gidin.

Ayarlar bölümünde Yapılandırma‘yı seçin.

Kopyalama işlemleri için izin verilen kapsam (önizleme) öğesini aşağıdakilerden biri olarak ayarlayın:

- Herhangi bir depolama hesabından

- Aynı Microsoft Entra kiracısında depolama hesaplarından

- Özel uç noktası olan depolama hesaplarından aynı sanal ağa

Kaydet'i seçin.