Azure Dosyalar, Azure dosya paylaşımlarına erişmek için iki ana uç nokta türü sağlar:

- Genel IP adresine sahip olan ve dünyanın her yerinden erişilebilen genel uç noktalar.

- Bir sanal ağ içinde bulunan ve bu sanal ağın adres alanının içinden özel IP adresine sahip olan özel uç noktalar.

Genel ve özel uç noktalar Azure depolama hesabında bulunur. Depolama hesabı, birden çok dosya paylaşımının yanı sıra blob kapsayıcıları veya kuyruklar gibi diğer depolama kaynaklarını dağıtabileceğiniz paylaşılan bir depolama havuzunu temsil eden bir yönetim yapısıdır.

Bu makale, azure dosya paylaşımına doğrudan erişmek için depolama hesabının uç noktalarını yapılandırmaya odaklanmaktadır. Bu makalenin büyük bölümü, Azure Dosya Eşitleme depolama hesabı için genel ve özel uç noktalarla birlikte çalışma şekli için de geçerlidir. Azure Dosya Eşitleme ağ konuları hakkında daha fazla bilgi için bkz. Azure Dosya Eşitleme ara sunucu ve güvenlik duvarı ayarlarını yapılandırma.

Bu kılavuzu okumadan önce ağ ile ilgili Azure Dosyalar konuları okumanızı öneririz.

Şunlara uygulanır

| Dosya paylaşımı türü |

Küçük ve Orta Büyüklükteki İşletme (SMB) |

Ağ Dosya Sistemi (NFS) |

| Standart dosya paylaşımları (GPv2), LRS/ZRS |

|

|

| Standart dosya paylaşımları (GPv2), GRS/GZRS |

|

|

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

|

|

Önkoşullar

- Bu makalede zaten bir Azure aboneliği oluşturduğunuz varsayılır. Henüz aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- Bu makalede, şirket içinden bağlanmak istediğiniz bir depolama hesabında zaten bir Azure dosya paylaşımı oluşturduğunuz varsayılır. Azure dosya paylaşımı oluşturmayı öğrenmek için bkz . Azure dosya paylaşımı oluşturma.

- Azure PowerShell kullanmak istiyorsanız en son sürümü yükleyin.

- Azure CLI kullanmayı planlıyorsanız en son sürümü yükleyin.

Uç nokta yapılandırmaları

Depolama hesabınıza ağ erişimini kısıtlamak için uç noktalarınızı yapılandırabilirsiniz. Depolama hesabına erişimi sanal ağ ile kısıtlamaya yönelik iki yaklaşım vardır:

-

Depolama hesabı için bir veya daha fazla özel uç nokta oluşturun ve genel uç noktaya tüm erişimi kısıtlayın. Bu, yalnızca istenen sanal ağlardan kaynaklanan trafiğin depolama hesabındaki Azure dosya paylaşımlarına erişebilmesini sağlar. Bkz. Özel Bağlantı maliyet.

-

Genel uç noktayı bir veya daha fazla sanal ağ ile kısıtlayın. Bu, hizmet uç noktaları adlı sanal ağın bir özelliğini kullanarak çalışır. Trafiği bir hizmet uç noktası üzerinden bir depolama hesabına kısıtladığınızda, depolama hesabına genel IP adresi üzerinden erişmeye devam edebilirsiniz, ancak yalnızca yapılandırmanızda belirttiğiniz konumlardan erişim mümkündür.

Özel uç nokta oluşturma

Depolama hesabınız için özel bir uç nokta oluşturduğunuzda aşağıdaki Azure kaynakları dağıtılır:

-

Özel uç nokta: Depolama hesabının özel uç noktasını temsil eden bir Azure kaynağı. Bunu bir depolama hesabıyla ağ arabirimini bağlayan bir kaynak olarak düşünebilirsiniz.

-

Ağ arabirimi (NIC):Belirtilen sanal ağ/alt ağ içinde özel IP adresi tutan ağ arabirimi. Bu, bir sanal makine (VM) dağıttığınızda dağıtılan kaynakla aynıdır, ancak vm'ye atanmak yerine özel uç noktaya aittir.

-

Özel Etki Alanı Adı Sistemi (DNS) bölgesi: Bu sanal ağ için daha önce özel bir uç nokta dağıtmıyorsanız, sanal ağınız için yeni bir özel DNS bölgesi dağıtılır. Bu DNS bölgesindeki depolama hesabı için bir DNS A kaydı da oluşturulur. Bu sanal ağda zaten özel bir uç nokta dağıttıysanız, mevcut DNS bölgesine depolama hesabı için yeni bir A kaydı eklenir. DNS bölgesi dağıtmak isteğe bağlıdır. Bununla birlikte, Azure dosya paylaşımlarınızı bir AD hizmet sorumlusuyla veya FileREST API'sini kullanarak bağlarsanız bu kesinlikle önerilir ve gereklidir.

Not

Bu makalede, Azure Genel bölgeleri core.windows.netiçin depolama hesabı DNS son eki kullanılır. Bu yorum, Azure US Government bulutu ve 21Vianet bulutu tarafından sağlanan Microsoft Azure gibi Azure Bağımsız bulutları için de geçerlidir. Ortamınız için uygun sonekleri değiştirmeniz gerekir.

Özel uç nokta oluşturmak istediğiniz depolama hesabına gidin. Hizmet menüsündeki Güvenlik + ağ altında Ağ, Özel uç nokta bağlantıları'nı ve ardından + Özel uç nokta'yı seçerek yeni bir özel uç nokta oluşturun.

Sonuçta elde edilen sihirbazın tamamlanması gereken birden çok sayfası vardır.

Temel Bilgiler dikey penceresinde, özel uç noktanız için istediğiniz aboneliği, kaynak grubunu, adı, ağ arabirimi adını ve bölgeyi seçin. Bunlar istediğiniz her şey olabilir; depolama hesabıyla hiçbir şekilde eşleşmeleri gerekmez, ancak özel uç noktayı oluşturmak istediğiniz sanal ağ ile aynı bölgede oluşturmanız gerekir. Ardından İleri: Kaynak'ı seçin.

Kaynak dikey penceresinde hedef alt kaynak için dosya seçin. Ardından İleri: Sanal Ağ'i seçin.

Sanal Ağ dikey penceresi, özel uç noktanızı eklemek istediğiniz belirli sanal ağı ve alt ağı seçmenize olanak tanır. Yeni özel uç nokta için dinamik veya statik IP adresi ayırmayı seçin. Statik'i seçerseniz bir ad ve özel IP adresi de sağlamanız gerekir. İsteğe bağlı olarak bir uygulama güvenlik grubu da belirtebilirsiniz. İşiniz bittiğinde İleri: DNS'yi seçin.

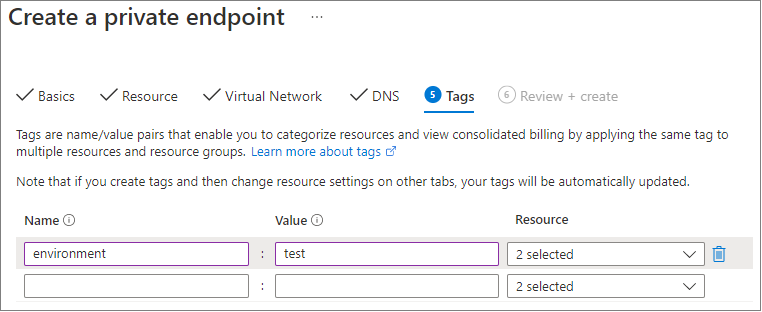

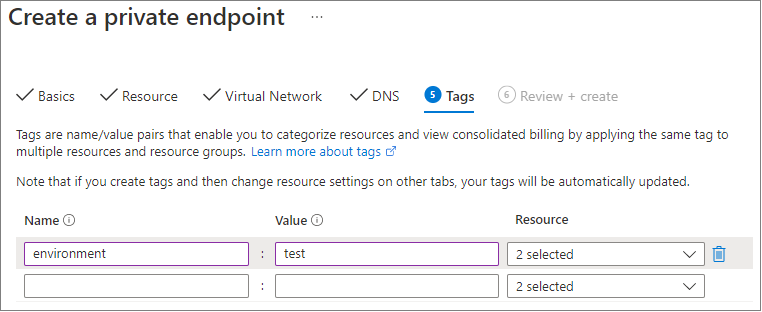

DNS dikey penceresi, özel uç noktanızı özel bir DNS bölgesiyle tümleştirmeye yönelik bilgileri içerir. Aboneliğin ve kaynak grubunun doğru olduğundan emin olun ve İleri: Etiketler'i seçin.

İsteğe bağlı olarak tüm test kaynaklarına Ortam adını ve Test değerini uygulama gibi kaynaklarınızı kategorilere ayırmak için etiketler uygulayabilirsiniz. İsterseniz ad/değer çiftleri girin ve ardından İleri: Gözden Geçir + oluştur'u seçin.

Özel uç nokta oluşturmak için Oluştur'u seçin.

Depolama hesabınız için özel uç nokta oluşturmak için öncelikle depolama hesabınıza ve özel uç noktayı eklemek istediğiniz sanal ağ alt ağına bir başvuru almanız gerekir. , , <storage-account-resource-group-name>, <storage-account-name><vnet-resource-group-name>ve <vnet-name> altlarını değiştirin<vnet-subnet-name>:

$storageAccountResourceGroupName = "<storage-account-resource-group-name>"

$storageAccountName = "<storage-account-name>"

$virtualNetworkResourceGroupName = "<vnet-resource-group-name>"

$virtualNetworkName = "<vnet-name>"

$subnetName = "<vnet-subnet-name>"

# Get storage account reference, and throw error if it doesn't exist

$storageAccount = Get-AzStorageAccount `

-ResourceGroupName $storageAccountResourceGroupName `

-Name $storageAccountName `

-ErrorAction SilentlyContinue

if ($null -eq $storageAccount) {

$errorMessage = "Storage account $storageAccountName not found "

$errorMessage += "in resource group $storageAccountResourceGroupName."

Write-Error -Message $errorMessage -ErrorAction Stop

}

# Get virtual network reference, and throw error if it doesn't exist

$virtualNetwork = Get-AzVirtualNetwork `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $virtualNetworkName `

-ErrorAction SilentlyContinue

if ($null -eq $virtualNetwork) {

$errorMessage = "Virtual network $virtualNetworkName not found "

$errorMessage += "in resource group $virtualNetworkResourceGroupName."

Write-Error -Message $errorMessage -ErrorAction Stop

}

# Get reference to virtual network subnet, and throw error if it doesn't exist

$subnet = $virtualNetwork | `

Select-Object -ExpandProperty Subnets | `

Where-Object { $_.Name -eq $subnetName }

if ($null -eq $subnet) {

Write-Error `

-Message "Subnet $subnetName not found in virtual network $virtualNetworkName." `

-ErrorAction Stop

}

Özel uç nokta oluşturmak için depolama hesabına bir özel bağlantı hizmeti bağlantısı oluşturmanız gerekir. Özel bağlantı hizmeti bağlantısı, özel uç noktanın oluşturulmasına yönelik bir giriştir.

# Disable private endpoint network policies

$subnet.PrivateEndpointNetworkPolicies = "Disabled"

$virtualNetwork = $virtualNetwork | `

Set-AzVirtualNetwork -ErrorAction Stop

# Create a private link service connection to the storage account.

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name "$storageAccountName-Connection" `

-PrivateLinkServiceId $storageAccount.Id `

-GroupId "file" `

-ErrorAction Stop

# Create a new private endpoint.

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $storageAccountResourceGroupName `

-Name "$storageAccountName-PrivateEndpoint" `

-Location $virtualNetwork.Location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-ErrorAction Stop

Azure özel DNS bölgesi oluşturmak, sanal ağın içindeki özel IP'ye çözümlenmesi gibi storageaccount.file.core.windows.net depolama hesabının özgün adını etkinleştirir. Özel uç nokta oluşturma açısından isteğe bağlı olsa da, Azure dosya paylaşımını doğrudan AD kullanıcı sorumlusu kullanarak bağlamak veya REST API aracılığıyla erişmek için açıkça gereklidir.

# Get the desired storage account suffix (core.windows.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

$storageAccountSuffix = Get-AzContext | `

Select-Object -ExpandProperty Environment | `

Select-Object -ExpandProperty StorageEndpointSuffix

# For public cloud, this will generate the following DNS suffix:

# privatelink.file.core.windows.net.

$dnsZoneName = "privatelink.file.$storageAccountSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

$dnsZone = Get-AzPrivateDnsZone | `

Where-Object { $_.Name -eq $dnsZoneName } | `

Where-Object {

$privateDnsLink = Get-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $_.ResourceGroupName `

-ZoneName $_.Name `

-ErrorAction SilentlyContinue

$privateDnsLink.VirtualNetworkId -eq $virtualNetwork.Id

}

if ($null -eq $dnsZone) {

# No matching DNS zone attached to virtual network, so create new one.

$dnsZone = New-AzPrivateDnsZone `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $dnsZoneName `

-ErrorAction Stop

$privateDnsLink = New-AzPrivateDnsVirtualNetworkLink `

-ResourceGroupName $virtualNetworkResourceGroupName `

-ZoneName $dnsZoneName `

-Name "$virtualNetworkName-DnsLink" `

-VirtualNetworkId $virtualNetwork.Id `

-ErrorAction Stop

}

Artık özel DNS bölgesine bir başvurunuz olduğuna göre, depolama hesabınız için bir A kaydı oluşturmanız gerekir.

$privateEndpointIP = $privateEndpoint | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object @{

Name = "NetworkInterfaces";

Expression = { Get-AzNetworkInterface -ResourceId $_.Id }

} | `

Select-Object -ExpandProperty NetworkInterfaces | `

Select-Object -ExpandProperty IpConfigurations | `

Select-Object -ExpandProperty PrivateIpAddress

$privateDnsRecordConfig = New-AzPrivateDnsRecordConfig `

-IPv4Address $privateEndpointIP

New-AzPrivateDnsRecordSet `

-ResourceGroupName $virtualNetworkResourceGroupName `

-Name $storageAccountName `

-RecordType A `

-ZoneName $dnsZoneName `

-Ttl 600 `

-PrivateDnsRecords $privateDnsRecordConfig `

-ErrorAction Stop | `

Out-Null

Depolama hesabınız için özel uç nokta oluşturmak için öncelikle depolama hesabınıza ve özel uç noktayı eklemek istediğiniz sanal ağ alt ağına bir başvuru almanız gerekir. , , <storage-account-resource-group-name>, <storage-account-name><vnet-resource-group-name>ve <vnet-name> altlarını değiştirin<vnet-subnet-name>:

storageAccountResourceGroupName="<storage-account-resource-group-name>"

storageAccountName="<storage-account-name>"

virtualNetworkResourceGroupName="<vnet-resource-group-name>"

virtualNetworkName="<vnet-name>"

subnetName="<vnet-subnet-name>"

# Get storage account ID

storageAccount=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "id" | \

tr -d '"')

# Get virtual network ID

virtualNetwork=$(az network vnet show \

--resource-group $virtualNetworkResourceGroupName \

--name $virtualNetworkName \

--query "id" | \

tr -d '"')

# Get subnet ID

subnet=$(az network vnet subnet show \

--resource-group $virtualNetworkResourceGroupName \

--vnet-name $virtualNetworkName \

--name $subnetName \

--query "id" | \

tr -d '"')

Özel uç nokta oluşturmak için önce alt ağın özel uç nokta ağ ilkesinin devre dışı olarak ayarlandığından emin olmanız gerekir. Ardından komutuyla az network private-endpoint create özel bir uç nokta oluşturabilirsiniz.

# Disable private endpoint network policies

az network vnet subnet update \

--ids $subnet \

--disable-private-endpoint-network-policies \

--output none

# Get virtual network location

region=$(az network vnet show \

--ids $virtualNetwork \

--query "location" | \

tr -d '"')

# Create a private endpoint

privateEndpoint=$(az network private-endpoint create \

--resource-group $storageAccountResourceGroupName \

--name "$storageAccountName-PrivateEndpoint" \

--location $region \

--subnet $subnet \

--private-connection-resource-id $storageAccount \

--group-id "file" \

--connection-name "$storageAccountName-Connection" \

--query "id" | \

tr -d '"')

Azure özel DNS bölgesi oluşturmak, sanal ağın içindeki özel IP'ye çözümlenmesi gibi storageaccount.file.core.windows.net depolama hesabının özgün adını etkinleştirir. Özel uç nokta oluşturma açısından isteğe bağlı olsa da, AD kullanıcı sorumlusu kullanarak Azure dosya paylaşımını bağlamak veya REST API aracılığıyla erişmek için açıkça gereklidir.

# Get the desired storage account suffix (core.windows.net for public cloud).

# This is done like this so this script will seamlessly work for non-public Azure.

storageAccountSuffix=$(az cloud show \

--query "suffixes.storageEndpoint" | \

tr -d '"')

# For public cloud, this will generate the following DNS suffix:

# privatelink.file.core.windows.net.

dnsZoneName="privatelink.file.$storageAccountSuffix"

# Find a DNS zone matching desired name attached to this virtual network.

possibleDnsZones=""

possibleDnsZones=$(az network private-dns zone list \

--query "[?name == '$dnsZoneName'].id" \

--output tsv)

dnsZone=""

possibleDnsZone=""

for possibleDnsZone in $possibleDnsZones

do

possibleResourceGroupName=$(az resource show \

--ids $possibleDnsZone \

--query "resourceGroup" | \

tr -d '"')

link=$(az network private-dns link vnet list \

--resource-group $possibleResourceGroupName \

--zone-name $dnsZoneName \

--query "[?virtualNetwork.id == '$virtualNetwork'].id" \

--output tsv)

if [ -z $link ]

then

echo "1" > /dev/null

else

dnsZoneResourceGroup=$possibleResourceGroupName

dnsZone=$possibleDnsZone

break

fi

done

if [ -z $dnsZone ]

then

# No matching DNS zone attached to virtual network, so create a new one

dnsZone=$(az network private-dns zone create \

--resource-group $virtualNetworkResourceGroupName \

--name $dnsZoneName \

--query "id" | \

tr -d '"')

az network private-dns link vnet create \

--resource-group $virtualNetworkResourceGroupName \

--zone-name $dnsZoneName \

--name "$virtualNetworkName-DnsLink" \

--virtual-network $virtualNetwork \

--registration-enabled false \

--output none

dnsZoneResourceGroup=$virtualNetworkResourceGroupName

fi

Artık özel DNS bölgesine bir başvurunuz olduğuna göre, depolama hesabınız için bir A kaydı oluşturmanız gerekir.

privateEndpointNIC=$(az network private-endpoint show \

--ids $privateEndpoint \

--query "networkInterfaces[0].id" | \

tr -d '"')

privateEndpointIP=$(az network nic show \

--ids $privateEndpointNIC \

--query "ipConfigurations[0].privateIPAddress" | \

tr -d '"')

az network private-dns record-set a create \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--name $storageAccountName \

--output none

az network private-dns record-set a add-record \

--resource-group $dnsZoneResourceGroup \

--zone-name $dnsZoneName \

--record-set-name $storageAccountName \

--ipv4-address $privateEndpointIP \

--output none

Bağlantıyı doğrulama

Sanal ağınızın içinde bir VM'niz varsa veya DNS iletmeyi Azure Dosyalar için DNS iletmeyi yapılandırma bölümünde açıklandığı gibi yapılandırdıysanız, özel uç noktanızın doğru ayarlandığını test edebilirsiniz. PowerShell, komut satırı veya terminalden aşağıdaki komutları çalıştırın (Windows, Linux veya macOS için çalışır). değerini uygun depolama hesabı adıyla değiştirmeniz <storage-account-name> gerekir:

nslookup <storage-account-name>.file.core.windows.net

Başarılı olursa, sanal ağınızdaki özel uç noktanın (Windows için gösterilen çıkış) özel IP adresi olan 192.168.0.5 aşağıdaki çıkışı görmeniz gerekir:

Server: UnKnown

Address: 10.2.4.4

Non-authoritative answer:

Name: storageaccount.privatelink.file.core.windows.net

Address: 192.168.0.5

Aliases: storageaccount.file.core.windows.net

Sanal ağınızın içinde bir VM'niz varsa veya DNS iletmeyi Azure Dosyalar için DNS iletmeyi yapılandırma bölümünde açıklandığı gibi yapılandırdıysanız, aşağıdaki komutları çalıştırarak özel uç noktanızın doğru ayarlandığını test edebilirsiniz:

$storageAccountHostName = [System.Uri]::new($storageAccount.PrimaryEndpoints.file) | `

Select-Object -ExpandProperty Host

Resolve-DnsName -Name $storageAccountHostName

Başarılı olursa, sanal ağınızdaki özel uç noktanın özel IP adresi olan 192.168.0.5 aşağıdaki çıkışı görmeniz gerekir:

Name Type TTL Section NameHost

---- ---- --- ------- --------

storageaccount.file.core.windows CNAME 60 Answer storageaccount.privatelink.file.core.windows.net

.net

Name : storageaccount.privatelink.file.core.windows.net

QueryType : A

TTL : 600

Section : Answer

IP4Address : 192.168.0.5

Sanal ağınızın içinde bir VM'niz varsa veya DNS iletmeyi Azure Dosyalar için DNS iletmeyi yapılandırma bölümünde açıklandığı gibi yapılandırdıysanız, aşağıdaki komutları çalıştırarak özel uç noktanızın doğru ayarlandığını test edebilirsiniz:

httpEndpoint=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "primaryEndpoints.file" | \

tr -d '"')

hostName=$(echo $httpEndpoint | cut -c7-$(expr length $httpEndpoint) | tr -d "/")

nslookup $hostName

Her şey başarılı olursa aşağıdaki çıkışı görmeniz gerekir; burada 192.168.0.5 sanal ağınızdaki özel uç noktanın özel IP adresidir. Yine de yol yerine storageaccount.file.core.windows.net dosya paylaşımınızı bağlamak için kullanmanız privatelink gerekir.

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

storageaccount.file.core.windows.net canonical name = storageaccount.privatelink.file.core.windows.net.

Name: storageaccount.privatelink.file.core.windows.net

Address: 192.168.0.5

Genel uç nokta erişimini kısıtlama

Genel uç nokta erişimini sınırlamak için önce genel uç noktaya genel erişimi devre dışı bırakmanız gerekir. Genel uç noktaya erişimin devre dışı bırakılması özel uç noktaları etkilemez. Genel uç nokta devre dışı bırakıldıktan sonra, erişmeye devam eden belirli ağları veya IP adreslerini seçebilirsiniz. Genel olarak, bir depolama hesabı için güvenlik duvarı ilkelerinin çoğu ağ erişimini bir veya daha fazla sanal ağ ile kısıtlar.

Genel uç noktaya erişimi devre dışı bırakma

Genel uç noktaya erişim devre dışı bırakıldığında, depolama hesabına özel uç noktaları üzerinden yine erişilebilir. Aksi takdirde, özel olarak izin verilen bir kaynaktan gelmediği sürece depolama hesabının genel uç noktasına yönelik geçerli istekler reddedilir.

Genel uç noktaya tüm erişimi kısıtlamak istediğiniz depolama hesabına gidin. Depolama hesabının içindekiler tablosunda Ağ'ı seçin.

Sayfanın üst kısmında Seçili sanal ağlardan ve IP adreslerinden etkinleştirildi radyo düğmesini seçin. Bu, ortak uç noktanın kısıtlamasını denetlemek için bir dizi ayarı gizler. Azure Dosya Eşitleme gibi güvenilen birinci taraf Microsoft hizmetleri depolama hesabına erişmesine izin vermek için güvenilen hizmetler listesinden Azure hizmetlerine bu depolama hesabına erişmesine izin ver'i seçin.

Aşağıdaki PowerShell komutu, depolama hesabının genel uç noktasına gelen tüm trafiği reddeder. Bu komutun parametresinin -Bypass olarak AzureServicesayarlandığını unutmayın. Bu, Azure Dosya Eşitleme gibi güvenilen birinci taraf hizmetlerinin genel uç nokta üzerinden depolama hesabına erişmesine izin verir.

# This assumes $storageAccount is still defined from the beginning of this of this guide.

$storageAccount | Update-AzStorageAccountNetworkRuleSet `

-DefaultAction Deny `

-Bypass AzureServices `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Out-Null

Aşağıdaki CLI komutu, depolama hesabının genel uç noktasına gelen tüm trafiği reddeder. Bu komutun parametresinin -bypass olarak AzureServicesayarlandığını unutmayın. Bu, Azure Dosya Eşitleme gibi güvenilen birinci taraf hizmetlerinin genel uç nokta üzerinden depolama hesabına erişmesine izin verir.

# This assumes $storageAccountResourceGroupName and $storageAccountName

# are still defined from the beginning of this guide.

az storage account update \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--bypass "AzureServices" \

--default-action "Deny" \

--output none

Genel uç noktaya erişimi belirli sanal ağlara kısıtlama

Depolama hesabını belirli sanal ağlarla kısıtladığınızda, belirtilen sanal ağların içinden genel uç noktaya yönelik isteklere izin verirsiniz. Bu, hizmet uç noktaları adlı sanal ağın bir özelliğini kullanarak çalışır. Bu, özel uç noktalarla veya özel uç noktalar olmadan kullanılabilir.

Genel uç noktayı belirli sanal ağlara kısıtlamak istediğiniz depolama hesabına gidin. Depolama hesabının içindekiler tablosunda Ağ'ı seçin.

Sayfanın üst kısmında Seçili sanal ağlardan ve IP adreslerinden etkinleştirildi radyo düğmesini seçin. Bu, ortak uç noktanın kısıtlamasını denetlemek için bir dizi ayarı gizler. Genel uç nokta üzerinden depolama hesabına erişmesine izin verilmesi gereken belirli bir sanal ağı seçmek için +Var olan sanal ağı ekle'yi seçin. Bu sanal ağ için bir sanal ağ ve bir alt ağ seçin ve ardından Etkinleştir'i seçin.

Azure Dosya Eşitleme gibi güvenilen birinci taraf Microsoft hizmetleri depolama hesabına erişmesine izin vermek için güvenilen hizmetler listesinden Azure hizmetlerine bu depolama hesabına erişmesine izin ver'i seçin.

Hizmet uç noktalarını kullanarak depolama hesabının genel uç noktasına erişimi belirli sanal ağlarla kısıtlamak için öncelikle depolama hesabı ve sanal ağ hakkında bilgi toplamamız gerekir.

<storage-account-resource-group>Bu bilgileri toplamak için , <storage-account-name>, <vnet-resource-group-name>, <vnet-name>ve <subnet-name> girin.

$storageAccountResourceGroupName = "<storage-account-resource-group>"

$storageAccountName = "<storage-account-name>"

$restrictToVirtualNetworkResourceGroupName = "<vnet-resource-group-name>"

$restrictToVirtualNetworkName = "<vnet-name>"

$subnetName = "<subnet-name>"

$storageAccount = Get-AzStorageAccount `

-ResourceGroupName $storageAccountResourceGroupName `

-Name $storageAccountName `

-ErrorAction Stop

$virtualNetwork = Get-AzVirtualNetwork `

-ResourceGroupName $restrictToVirtualNetworkResourceGroupName `

-Name $restrictToVirtualNetworkName `

-ErrorAction Stop

$subnet = $virtualNetwork | `

Select-Object -ExpandProperty Subnets | `

Where-Object { $_.Name -eq $subnetName }

if ($null -eq $subnet) {

Write-Error `

-Message "Subnet $subnetName not found in virtual network $restrictToVirtualNetworkName." `

-ErrorAction Stop

}

Sanal ağdan gelen trafiğin Azure ağ dokusu tarafından depolama hesabı genel uç noktasına alınmasına izin verilebilmesi için, sanal ağın alt ağında hizmet uç noktasının Microsoft.Storage açık olması gerekir. Aşağıdaki PowerShell komutları, henüz orada değilse hizmet uç noktasını alt ağa ekler Microsoft.Storage .

$serviceEndpoints = $subnet | `

Select-Object -ExpandProperty ServiceEndpoints | `

Select-Object -ExpandProperty Service

if ($serviceEndpoints -notcontains "Microsoft.Storage") {

if ($null -eq $serviceEndpoints) {

$serviceEndpoints = @("Microsoft.Storage")

} elseif ($serviceEndpoints -is [string]) {

$serviceEndpoints = @($serviceEndpoints, "Microsoft.Storage")

} else {

$serviceEndpoints += "Microsoft.Storage"

}

$virtualNetwork = $virtualNetwork | Set-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix $subnet.AddressPrefix `

-ServiceEndpoint $serviceEndpoints `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Set-AzVirtualNetwork `

-ErrorAction Stop

}

Depolama hesabıyla trafiği kısıtlamanın son adımı bir ağ kuralı oluşturmak ve depolama hesabının ağ kuralı kümesine eklemektir.

$networkRule = $storageAccount | Add-AzStorageAccountNetworkRule `

-VirtualNetworkResourceId $subnet.Id `

-ErrorAction Stop

$storageAccount | Update-AzStorageAccountNetworkRuleSet `

-DefaultAction Deny `

-Bypass AzureServices `

-VirtualNetworkRule $networkRule `

-WarningAction SilentlyContinue `

-ErrorAction Stop | `

Out-Null

Hizmet uç noktalarını kullanarak depolama hesabının genel uç noktasına erişimi belirli sanal ağlarla kısıtlamak için öncelikle depolama hesabı ve sanal ağ hakkında bilgi toplamamız gerekir.

<storage-account-resource-group>Bu bilgileri toplamak için , <storage-account-name>, <vnet-resource-group-name>, <vnet-name>ve <subnet-name> girin.

storageAccountResourceGroupName="<storage-account-resource-group>"

storageAccountName="<storage-account-name>"

restrictToVirtualNetworkResourceGroupName="<vnet-resource-group-name>"

restrictToVirtualNetworkName="<vnet-name>"

subnetName="<subnet-name>"

storageAccount=$(az storage account show \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--query "id" | \

tr -d '"')

virtualNetwork=$(az network vnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--name $restrictToVirtualNetworkName \

--query "id" | \

tr -d '"')

subnet=$(az network vnet subnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--vnet-name $restrictToVirtualNetworkName \

--name $subnetName \

--query "id" | \

tr -d '"')

Sanal ağdan gelen trafiğin Azure ağ dokusu tarafından depolama hesabı genel uç noktasına alınmasına izin verilebilmesi için, sanal ağın alt ağında hizmet uç noktasının Microsoft.Storage açık olması gerekir. Aşağıdaki CLI komutları, henüz orada değilse hizmet uç noktasını alt ağa ekler Microsoft.Storage .

serviceEndpoints=$(az network vnet subnet show \

--resource-group $restrictToVirtualNetworkResourceGroupName \

--vnet-name $restrictToVirtualNetworkName \

--name $subnetName \

--query "serviceEndpoints[].service" \

--output tsv)

foundStorageServiceEndpoint=false

for serviceEndpoint in $serviceEndpoints

do

if [ $serviceEndpoint = "Microsoft.Storage" ]

then

foundStorageServiceEndpoint=true

fi

done

if [ $foundStorageServiceEndpoint = false ]

then

serviceEndpointList=""

for serviceEndpoint in $serviceEndpoints

do

serviceEndpointList+=$serviceEndpoint

serviceEndpointList+=" "

done

serviceEndpointList+="Microsoft.Storage"

az network vnet subnet update \

--ids $subnet \

--service-endpoints $serviceEndpointList \

--output none

fi

Depolama hesabıyla trafiği kısıtlamanın son adımı bir ağ kuralı oluşturmak ve depolama hesabının ağ kuralı kümesine eklemektir.

az storage account network-rule add \

--resource-group $storageAccountResourceGroupName \

--account-name $storageAccountName \

--subnet $subnet \

--output none

az storage account update \

--resource-group $storageAccountResourceGroupName \

--name $storageAccountName \

--bypass "AzureServices" \

--default-action "Deny" \

--output none

Ayrıca bkz.