Sanal ağ hizmet uç noktaları

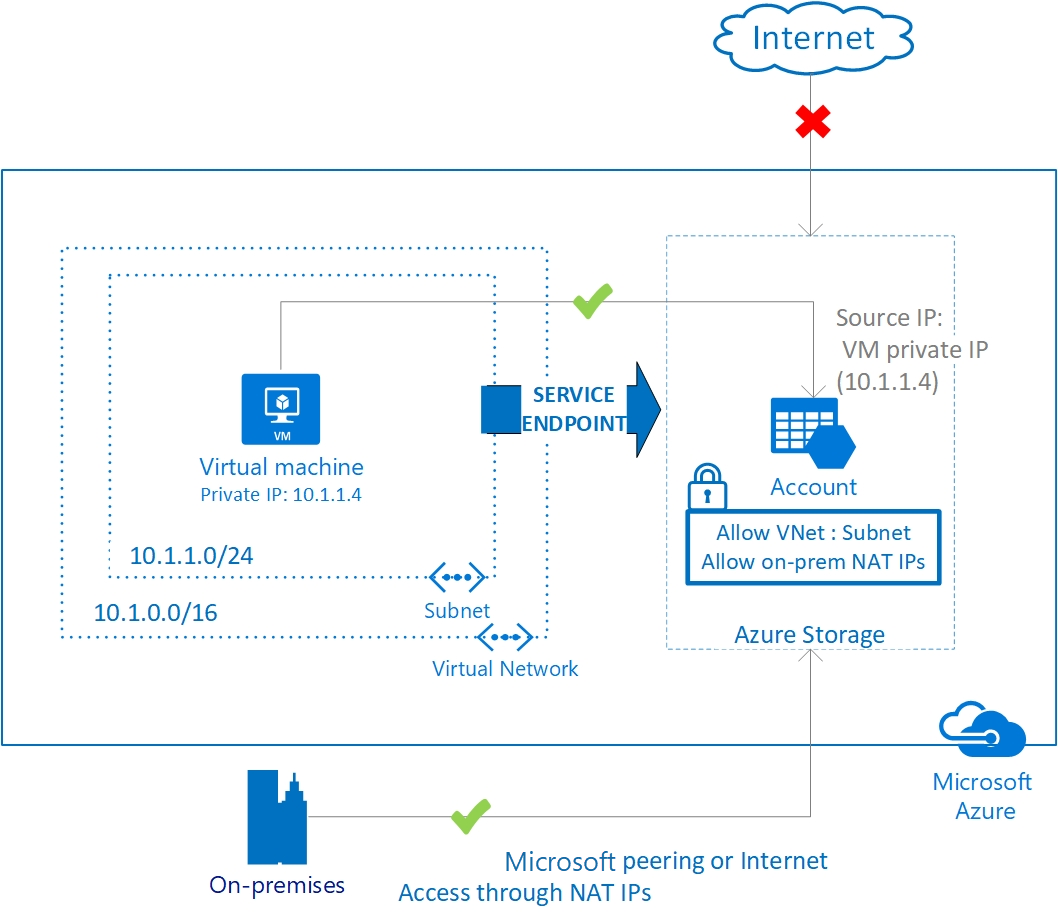

Sanal Ağ (VNet) hizmet uç noktası, Azure omurga ağı üzerinden iyileştirilmiş bir yol üzerinden Azure hizmetlerine güvenli ve doğrudan bağlantı sağlar. Uç noktalar kritik Azure hizmeti kaynaklarınızı sanal ağlarınızla sınırlayarak güvenliğini sağlamanıza imkan verir. Hizmet Uç Noktaları, sanal ağdaki özel IP adreslerinin sanal ağda genel IP adresine gerek kalmadan bir Azure hizmetinin uç noktasına erişimini sağlar.

Not

Microsoft, Azure platformunda barındırılan hizmetlere güvenli ve özel erişim için Azure Özel Bağlantı ve özel uç noktaların kullanılmasını önerir. Azure Özel Bağlantı, Azure Depolama veya Azure SQL gibi Azure hizmetleri için seçtiğiniz bir sanal ağa bir ağ arabirimi sağlar. Daha fazla bilgi için bkz. Azure Özel Bağlantı ve Özel uç nokta nedir?.

Hizmet uç noktaları aşağıdaki Azure hizmetleri ve bölgeleri için kullanılabilir. Microsoft.* kaynağı parantez içindedir. Hizmetiniz için hizmet uç noktalarını yapılandırırken alt ağ tarafından bu kaynağı etkinleştirin:

Genel kullanıma sunuldu

- Azure Depolama (Microsoft.Storage): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Depolama bölgeler arası hizmet uç noktaları (Microsoft.Storage.Global): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure SQL Veritabanı (Microsoft.Sql): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Synapse Analytics (Microsoft.Sql): Ayrılmış SQL havuzları (eski adı SQL DW) için tüm Azure bölgelerinde genel olarak kullanılabilir.

- PostgreSQL için Azure Veritabanı sunucusu (Microsoft.Sql): Genel olarak veritabanı hizmetinin kullanılabildiği Azure bölgelerinde kullanılabilir.

- MySQL için Azure Veritabanı sunucusu (Microsoft.Sql): Genel olarak veritabanı hizmetinin kullanılabildiği Azure bölgelerinde kullanılabilir.

- MariaDB için Azure Veritabanı (Microsoft.Sql): Genellikle veritabanı hizmetinin kullanılabildiği Azure bölgelerinde kullanılabilir.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Key Vault (Microsoft.KeyVault): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Service Bus (Microsoft.ServiceBus): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Event Hubs (Microsoft.EventHub): Genel olarak tüm Azure bölgelerinde kullanılabilir.

- Azure Uygulaması Hizmeti (Microsoft.Web): App Service'in kullanılabildiği tüm Azure bölgelerinde genel olarak kullanılabilir.

- Azure Bilişsel Hizmetler (Microsoft.CognitiveServices): Genel olarak Azure yapay zeka hizmetlerinin kullanılabildiği tüm Azure bölgelerinde kullanılabilir.

Genel Önizleme

- Azure Container Registry (Microsoft.ContainerRegistry): Önizleme, Azure Container Registry'nin kullanılabildiği sınırlı Azure bölgelerinde kullanılabilir.

En güncel bildirimler için Azure Sanal Ağ güncelleştirmeleri sayfasını inceleyin.

Temel avantajlar

Hizmet uç noktaları aşağıdaki avantajları sağlar:

Azure hizmet kaynaklarınız için geliştirilmiş güvenlik: Sanal ağ özel adres alanları çakışabilir. Sanal ağınızdan kaynaklanan trafiği benzersiz olarak tanımlamak için çakışan alanları kullanamazsınız. Hizmet uç noktaları, sanal ağ kimliğini hizmete genişleterek Azure hizmet kaynaklarının sanal ağınıza güvenli hale getirilmesini sağlar. Sanal ağınızda hizmet uç noktalarını etkinleştirdikten sonra, Azure hizmet kaynaklarının sanal ağınıza güvenliğini sağlamak için bir sanal ağ kuralı ekleyebilirsiniz. Kural ekleme, kaynaklara genel İnternet erişimini tamamen kaldırarak ve yalnızca sanal ağınızdan gelen trafiğe izin vererek gelişmiş güvenlik sağlar.

Sanal ağınızdan Gelen Azure hizmet trafiği için en uygun yönlendirme: Bugün, sanal ağınızdaki şirket içi ve/veya sanal gereçlerinize İnternet trafiğini zorlayan tüm yollar, Azure hizmet trafiğini de İnternet trafiğiyle aynı yolu almaya zorlar. Hizmet uç noktaları Azure trafiği için en uygun rotayı sunar.

Uç noktalar her zaman hizmet trafiğini sanal ağınızdan doğrudan Microsoft Azure omurga ağındaki hizmete yönlendirir. Trafiğin Azure omurga ağında tutulması, zorlamalı tünel aracılığıyla hizmet trafiğini etkilemeden, giden İnternet trafiğini sanal ağlarınızdan denetlemeye ve izlemeye devam etmenize olanak sağlar. Kullanıcı tanımlı yollar ve zorlamalı tünel oluşturma hakkında daha fazla bilgi için bkz . Azure sanal ağ trafiği yönlendirme.

Kolay kurulum sayesinde daha az yönetim yükü: Azure kaynaklarını IP güvenlik duvarı aracılığıyla güvenli hale getirmek için artık sanal ağınızda ayrılmış, ortak IP adresleri olması gerekmez. Hizmet uç noktalarını ayarlamak için ağ adresi çevirisi (NAT) veya ağ geçidi cihazı gerekmez. Hizmet uç noktalarını bir alt ağda tek bir seçimle yapılandırabilirsiniz. Uç noktaları korumanın ek bir yükü yoktur.

Sınırlamalar

- Bu özellik yalnızca Azure Resource Manager dağıtım modeli üzerinden dağıtılmış olan sanal ağlarda kullanılabilir.

- Uç noktalar Azure sanal ağlarında yapılandırılmış olan alt ağlarda etkindir. Uç noktalar, şirket içi hizmetlerinizden Azure hizmetlerine gelen trafik için kullanılamaz. Daha fazla bilgi için bkz . Şirket içinden Azure hizmeti erişiminin güvenliğini sağlama

- Azure SQL için, hizmet uç noktası yalnızca sanal ağ ile aynı bölgedeki Azure hizmeti trafiği için geçerlidir.

- Azure Data Lake Storage (ADLS) 1. Nesil için VNet Tümleştirme özelliği yalnızca aynı bölgedeki sanal ağlar için kullanılabilir. Ayrıca ADLS 1. Nesil için sanal ağ tümleştirmesinin, erişim belirtecinde ek güvenlik talepleri oluşturmak için sanal ağınızla Microsoft Entra Kimliği arasındaki sanal ağ hizmet uç noktası güvenliğini kullandığını unutmayın. Ardından bu talepler sanal ağınız için Data Lake Storage 1. Nesil hesabınızda kimlik doğrulaması gerçekleştirme ve erişim izni verme amacıyla kullanılır. Hizmet uç noktalarını destekleyen hizmetler altında listelenen Microsoft.AzureActiveDirectory etiketi yalnızca ADLS 1. Nesil'e hizmet uç noktalarını desteklemek için kullanılır. Microsoft Entra Id, hizmet uç noktalarını yerel olarak desteklemez. Azure Data Lake Store 1. Nesil sanal ağ tümleştirmesi hakkında daha fazla bilgi için bkz. Azure Data Lake Storage 1. Nesil'de ağ güvenliği.

- Bir sanal ağ, etkin sanal ağ kuralları yapılandırılmış desteklenen her hizmet tarafından en fazla 200 farklı abonelik ve bölgeyle ilişkilendirilebilir.

Azure hizmetlerinin sanal ağlara güvenliğini sağlama

Sanal ağ hizmet uç noktası, Azure hizmetine sanal ağınızın kimliğini sağlar. Sanal ağınızda hizmet uç noktalarını etkinleştirdikten sonra, Azure hizmet kaynaklarının sanal ağınıza güvenliğini sağlamak için bir sanal ağ kuralı ekleyebilirsiniz.

Günümüzde, bir sanal ağdan gelen Azure hizmet trafiği, kaynak IP adresleri olarak ortak IP adreslerini kullanır. Hizmet uç noktaları ile, hizmet trafiği sanal ağınızdan Azure hizmetinize erişim sırasında kaynak IP adresleri olarak sanal ağ özel adreslerini kullanır. Bu anahtar IP güvenlik duvarlarında kullanılan ayrılmış ve genel IP adreslerini kullanmadan hizmetlere erişmenizi sağlar.

Not

Hizmet uç noktaları ile alt ağdaki sanal makinelerin kaynak IP adresleri hizmet trafiği için genel IPv4 adresleri yerine özel IPv4 adreslerini kullanmaya başlar. Bu değişikliğin ardından Azure genel IP adreslerini kullanan mevcut Azure hizmeti güvenlik duvarı kuralları çalışmamaya başlar. Hizmet uç noktalarını ayarlamadan önce Azure hizmeti güvenlik duvarı kurallarının bu değişikliğe uygun olduğundan emin olun. Hizmet uç noktalarını yapılandırırken bu alt ağdan gelen hizmet trafiğinde geçici kesintiler de yaşayabilirsiniz.

Şirket içinden Azure hizmeti erişiminin güvenliğini sağlama

Varsayılan olarak, sanal ağlarla güvenliği sağlanan Azure hizmet kaynaklarına şirket içi ağlardan erişilemez. Şirket içinden gelen trafiğe izin vermek istiyorsanız şirket içi ortamdan veya ExpressRoute üzerinden genel (genelde NAT) IP adreslerine de izin vermeniz gerekir. Bu IP adreslerini Azure hizmet kaynakları için IP güvenlik duvarı yapılandırması aracılığıyla ekleyebilirsiniz.

ExpressRoute: Şirket içinden Microsoft eşlemesi için ExpressRoute kullanıyorsanız, kullandığınız NAT IP adreslerini tanımlamanız gerekir. NAT IP adresleri müşteri tarafından sağlanır veya hizmet sağlayıcısı tarafından sağlanır. Hizmet kaynaklarınıza erişime izin vermek için, bu genel IP adreslerine kaynak IP güvenlik duvarı ayarında izin vermeniz gerekir. ExpressRoute Microsoft eşlemesi için NAT hakkında daha fazla bilgi için bkz . ExpressRoute NAT gereksinimleri.

Yapılandırma

- Sanal ağdaki bir alt ağda hizmet uç noktalarını yapılandırın. Uç noktalar ilgili alt ağ içinde çalışan tüm işlem örneği türleriyle birlikte çalışabilir.

- Bir alt ağda desteklenen tüm Azure hizmetleri (Örneğin Azure Depolama veya Azure SQL Veritabanı) için birden çok hizmet uç noktası yapılandırabilirsiniz.

- Azure SQL Veritabanı için, sanal ağların Azure hizmet kaynağıyla aynı bölgede bulunması gerekir. Diğer tüm hizmetler için Azure hizmet kaynaklarının güvenliğini herhangi bir bölgedeki sanal ağlara sağlayabilirsiniz.

- Uç noktanın yapılandırıldığı sanal ağ, Azure hizmet kaynağıyla aynı veya ondan farklı abonelikte olabilir. Uç noktaları ayarlamak ve Azure hizmetlerinin güvenliğini sağlamak için gerekli olan izinler hakkında daha fazla bilgi için Sağlama bölümüne bakın.

- Desteklenen hizmetler için yeni veya mevcut kaynaklar ile sanal ağlar arasındaki güvenliği hizmet uç noktaları kullanarak sağlayabilirsiniz.

Dikkat edilmesi gereken noktalar

Bir hizmet uç noktasını etkinleştirdikten sonra kaynak IP adresleri, hizmetle bu alt ağdan iletişim kurarken genel IPv4 adreslerini kullanmaktan özel IPv4 adreslerini kullanmaya geçer. Hizmete giden mevcut açık TCP bağlantıları bu geçiş sırasında kapatılır. Bir alt ağ için hizmete yönelik hizmet uç noktasını etkinleştirmeden veya devre dışı bırakmadan önce çalışan kritik görev olmadığından emin olun. Ayrıca uygulamalarınızın IP adresi değişikliğinin ardından Azure hizmetlerine otomatik olarak bağlanabildiğinden emin olun.

IP adresi değişiklikleri yalnızca sanal ağınızdan giden hizmet trafiğini etkiler. Sanal makinelerinize atanan genel IPv4 adreslerine veya bu adreslerden gelen diğer trafiği etkilemez. Azure hizmetleri açısından, Azure genel IP adreslerini kullanan mevcut güvenlik duvarı kurallarınız varsa bu kurallar sanal ağ özel adresine geçiş yapıldığında çalışmaz.

Hizmet uç noktalarıyla, Azure hizmetlerine yönelik DNS girişleri bugün olduğu gibi kalır ve Azure hizmetine atanan genel IP adreslerine çözüm almaya devam eder.

Hizmet uç noktasına sahip ağ güvenlik grupları (NSG):

- Varsayılan olarak, NSG'ler giden İnternet trafiğine ve ayrıca sanal ağınızdan Azure hizmetlerine giden trafiğe izin verir. Bu trafik, hizmet uç noktalarıyla olduğu gibi çalışmaya devam eder.

- Tüm giden İnternet trafiğini reddetmek ve yalnızca belirli Azure hizmetlerine giden trafiğe izin vermek istiyorsanız, NSG'lerinizdeki hizmet etiketlerini kullanarak bunu yapabilirsiniz. NSG kurallarınızda hedef olarak desteklenen Azure hizmetlerini belirtebilirsiniz ve Azure ayrıca her etiketi temel alan IP adreslerinin bakımını da sağlar. Daha fazla bilgi için bkz. NSG'ler için Azure Hizmet etiketleri.

Senaryolar

- Eşlenmiş, bağlı veya birden çok sanal ağ: Bir sanal ağ içindeki veya birden fazla sanal ağ üzerinde bulunan birden fazla alt ağdaki Azure hizmetlerinin güvenliğini sağlamak için, her bir alt ağdaki hizmet uç noktasını ayrı ayrı etkinleştirebilir ve bu alt ağlara giden Azure hizmet kaynaklarının güvenliğini sağlayabilirsiniz.

- Sanal ağdan Azure hizmetlerine giden trafiği filtreleme: Sanal ağdan bir Azure hizmetine gönderilen trafiği incelemek veya filtrelemek istiyorsanız, sanal ağ içinde bir ağ sanal gereci dağıtabilirsiniz. Ardından hizmet uç noktalarını ağ sanal gerecinin dağıtılmış olduğu alt ağa uygulayabilir ve Azure hizmet kaynağını yalnızca bu alt ağ ile sınırlayabilirsiniz. Bu senaryo, yalnızca belirli Azure kaynaklarıyla sanal ağınızdan Azure hizmeti erişimini kısıtlamak için ağ sanal gereci filtrelemesini kullanmak istiyorsanız yararlı olabilir. Daha fazla bilgi için bkz. Ağ sanal gereçleri ile çıkış.

- Azure kaynaklarını doğrudan sanal ağlara dağıtılan hizmetlerle güvenli hale getirme: Çeşitli Azure hizmetlerini doğrudan bir sanal ağdaki belirli alt ağlara dağıtabilirsiniz. Yönetilen hizmet alt ağında bir hizmet uç noktası kurarak Azure hizmet kaynaklarını yönetilen hizmet alt ağlarına ayırabilirsiniz.

- Azure sanal makinesinden gelen disk trafiği: Yönetilen ve yönetilmeyen diskler için Sanal Makine Disk trafiği, Azure Depolama için hizmet uç noktalarının yönlendirme değişikliklerinden etkilenmez. Bu trafik diskIO'yu ve bağlamayı ve çıkarmayı içerir. Hizmet uç noktaları ve Azure Depolama ağ kuralları aracılığıyla ağları seçmek için REST erişimini sayfa bloblarıyla sınırlayabilirsiniz.

Günlüğe kaydetme ve sorun giderme

Hizmet uç noktalarını belirli bir hizmete yapılandırdıktan sonra, hizmet uç noktası yolunun şu şekilde etkin olduğunu doğrulayın:

- Hizmet tanılamada herhangi bir hizmet isteğinin kaynak IP adresini doğrulama. Hizmet uç noktalarına sahip tüm yeni isteklerin kaynak IP adresi değerinde isteği sanal ağınızdan gönderen istemciye atanmış olan sanal ağ özel IP adresi gösterilir. Uç noktası olmadığında bu adres Azure genel IP adreslerinden biri olur.

- Bir alt ağdaki herhangi bir ağ arabiriminin etkin yollarını görüntüleme. Hizmete giden yol:

- Her hizmetin adres ön eki aralıklarına daha belirli bir varsayılan yolu gösterir

- nextHopType değeri VirtualNetworkServiceEndpoint olarak belirlenmiştir

- Zorlamalı tünel yolları ile karşılaştırıldığında hizmete yönelik daha doğrudan bir bağlantının etkin olduğunu gösterir

Not

Hizmet uç noktası yolları, bir Azure hizmetinin adres ön eki eşleşmesi için bgp veya kullanıcı tanımlı yolları (UDR) geçersiz kılar. Daha fazla bilgi için bkz. Etkin yollarla ilgili sorunları giderme.

Hazırlanıyor

Hizmet uç noktaları, sanal ağlara yazma erişimi olan bir kullanıcı tarafından sanal ağlarda bağımsız olarak yapılandırılabilir. Azure hizmet kaynaklarının bir sanal ağ ile güvenliğini sağlamak için, kullanıcının eklenen alt ağlar için Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action iznine sahip olması gerekir. Yerleşik hizmet yöneticisi rolleri varsayılan olarak bu izni içerir. Özel roller oluşturarak izni değiştirebilirsiniz.

Yerleşik roller hakkında daha fazla bilgi için bkz . Azure yerleşik rolleri. Özel rollere belirli izinler atama hakkında daha fazla bilgi için bkz . Azure özel rolleri.

Sanal ağlar ve Azure hizmet kaynakları aynı ağda veya farklı aboneliklerde olabilir. Azure Depolama ve Azure Key Vault gibi bazı Azure Hizmetleri (tümü değil) farklı Active Directory (AD) kiracılarında hizmet uç noktalarını da destekler. Bu, sanal ağ ve Azure hizmet kaynağının farklı Active Directory (AD) kiracılarında olabileceği anlamına gelir. Diğer ayrıntılar için tek tek hizmet belgelerine bakın.

Fiyatlandırma ve limitler

Hizmet uç noktalarını kullanmak için ek ücret alınmaz. Azure hizmetleri için geçerli fiyatlandırma modeli (Azure Depolama, Azure SQL Veritabanı vb.) bugün olduğu gibi geçerlidir.

Sanal ağdaki toplam hizmet uç noktası sayısıyla ilgili bir sınır yoktur.

Azure Depolama Hesapları gibi bazı Azure hizmetleri, kaynağın güvenliğini sağlamak için kullanılan alt ağ sayısına sınırlamalar uygulayabilir. Ayrıntılar için Sonraki adımlar bölümündeki çeşitli hizmetlere yönelik belgelere bakın.

Sanal ağ hizmet uç noktası ilkeleri

Sanal ağ hizmet uç noktası ilkeleri, Azure hizmetlerine yönelik sanal ağ trafiğini filtrelemenize olanak tanır. Bu filtre, hizmet uç noktaları üzerinden yalnızca belirli Azure hizmet kaynaklarına izin verir. Hizmet uç noktası ilkeleri, Azure hizmetlerine yönelik sanal ağ trafiği için ayrıntılı erişim denetimi sağlar. Daha fazla bilgi için bkz. Sanal Ağ Hizmet Uç Noktası İlkeleri.

SSS

SSS için bkz. Sanal Ağ Hizmet Uç Noktası SSS.

Sonraki adımlar

- Sanal ağ hizmet uç noktalarını yapılandırma

- Azure Depolama hesabını sanal ağ ile güvenli bir şekilde sağlama

- Sanal ağa Azure SQL Veritabanı güvenliğini sağlama

- Azure Synapse Analytics'i sanal ağ ile güvenli bir şekilde sağlama

- Özel Uç Noktaları ve Hizmet Uç Noktalarını Karşılaştırma

- Hizmet Uç Noktası İlkelerini Sanal Ağ

- Azure Resource Manager şablonu