Azure Sanal WAN’a geçiş

Azure Sanal WAN, şirketlerin Microsoft küresel ağının ölçeğinden yararlanmak için küresel bağlantılarını basitleştirmesine olanak tanır. Bu makalede, mevcut müşteri tarafından yönetilen merkez-uç topolojisinden Microsoft tarafından yönetilen Sanal WAN hub'larından yararlanan bir tasarıma geçmek isteyen şirketler için teknik ayrıntılar sağlanır.

Azure Sanal WAN'ın bulut merkezli modern kurumsal küresel ağı benimseyen kuruluşlar için sağladığı avantajlar hakkında bilgi için bkz. Genel geçiş ağı mimarisi ve Sanal WAN.

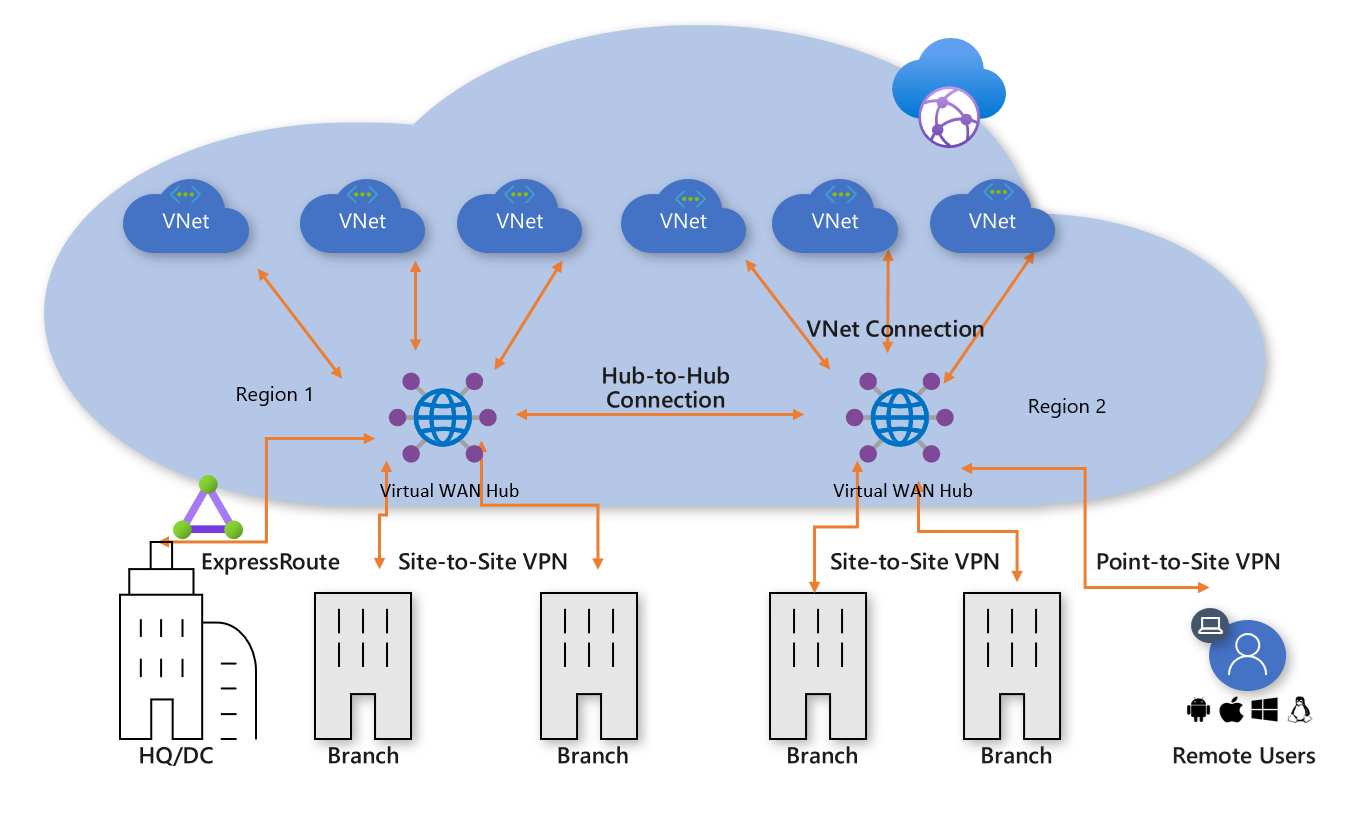

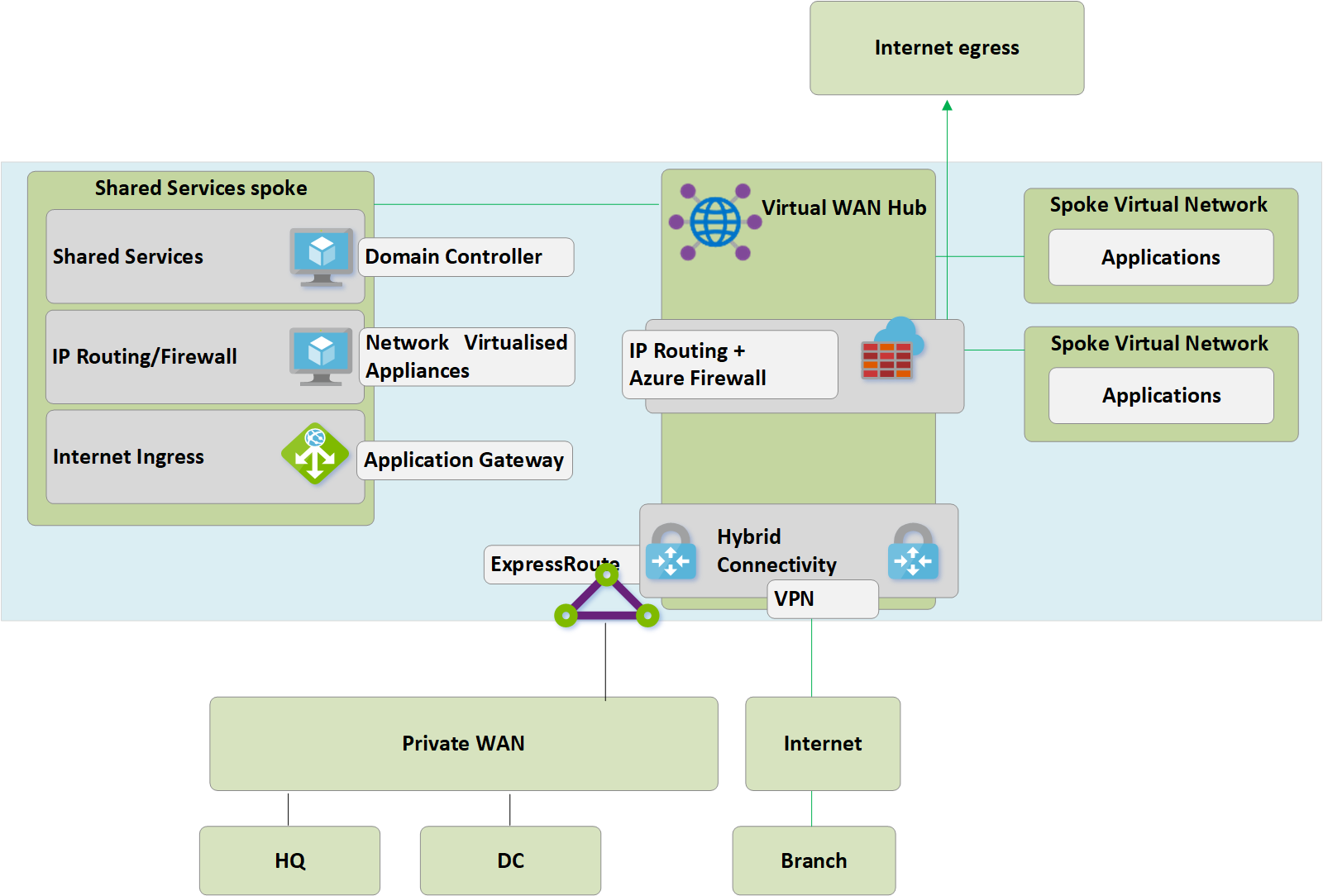

Şekil: Azure Sanal WAN

Şekil: Azure Sanal WAN

Azure hub-uç bağlantı modeli, basit ve ölçeklenebilir bulut ağları oluşturmak amacıyla Azure Ağı'nın varsayılan geçişli yönlendirme davranışından yararlanmak üzere binlerce müşterimiz tarafından benimsenmiştir. Azure Sanal WAN bu kavramları temel alır ve yalnızca şirket içi konumlar ile Azure arasında değil, aynı zamanda müşterilerin mevcut küresel ağlarını artırmak için Microsoft ağının ölçeğinden yararlanmasına da olanak sağlayan genel bağlantı topolojilerine olanak sağlayan yeni özellikler sunar.

Bu makalede, mevcut müşteri tarafından yönetilen merkez-uç ortamını Azure Sanal WAN temel alan bir topolojiye geçirme işlemi gösterilmektedir.

Senaryo

Contoso, hem Avrupa hem de Asya'da ofisleri olan küresel bir finans kuruluşudur. Şirket içi veri merkezinden Azure'a mevcut uygulamalarını taşımayı planlıyorlar ve karma bağlantı için bölgesel merkez sanal ağları da dahil olmak üzere müşteri tarafından yönetilen merkez-uç mimarisini temel alan bir temel tasarım oluşturmıyorlar. Bulut tabanlı teknolojilere geçişin bir parçası olarak, ağ ekibine işlerinin ilerlemesi için bağlantılarının en iyi duruma getirildiğinden emin olmak görevi verildi.

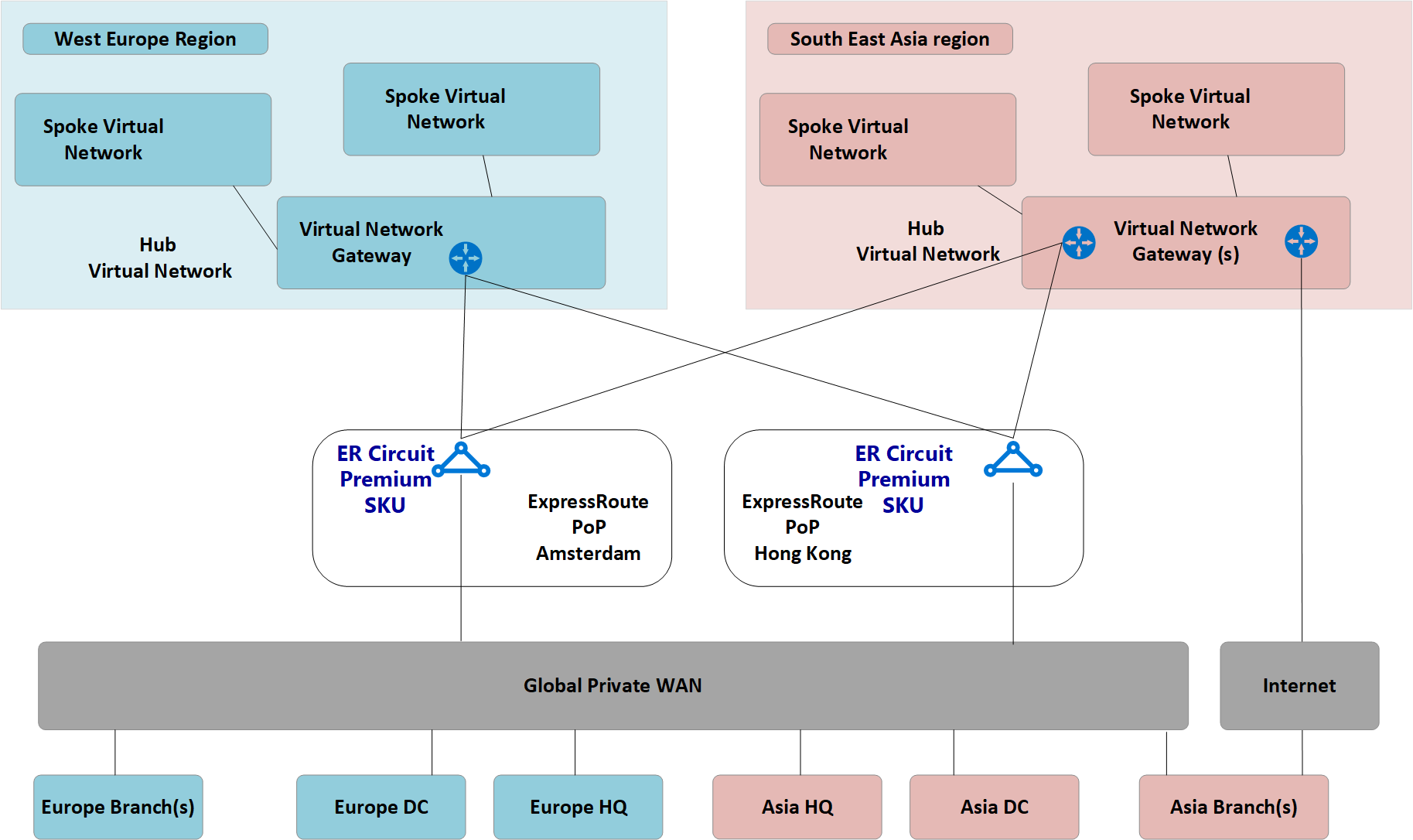

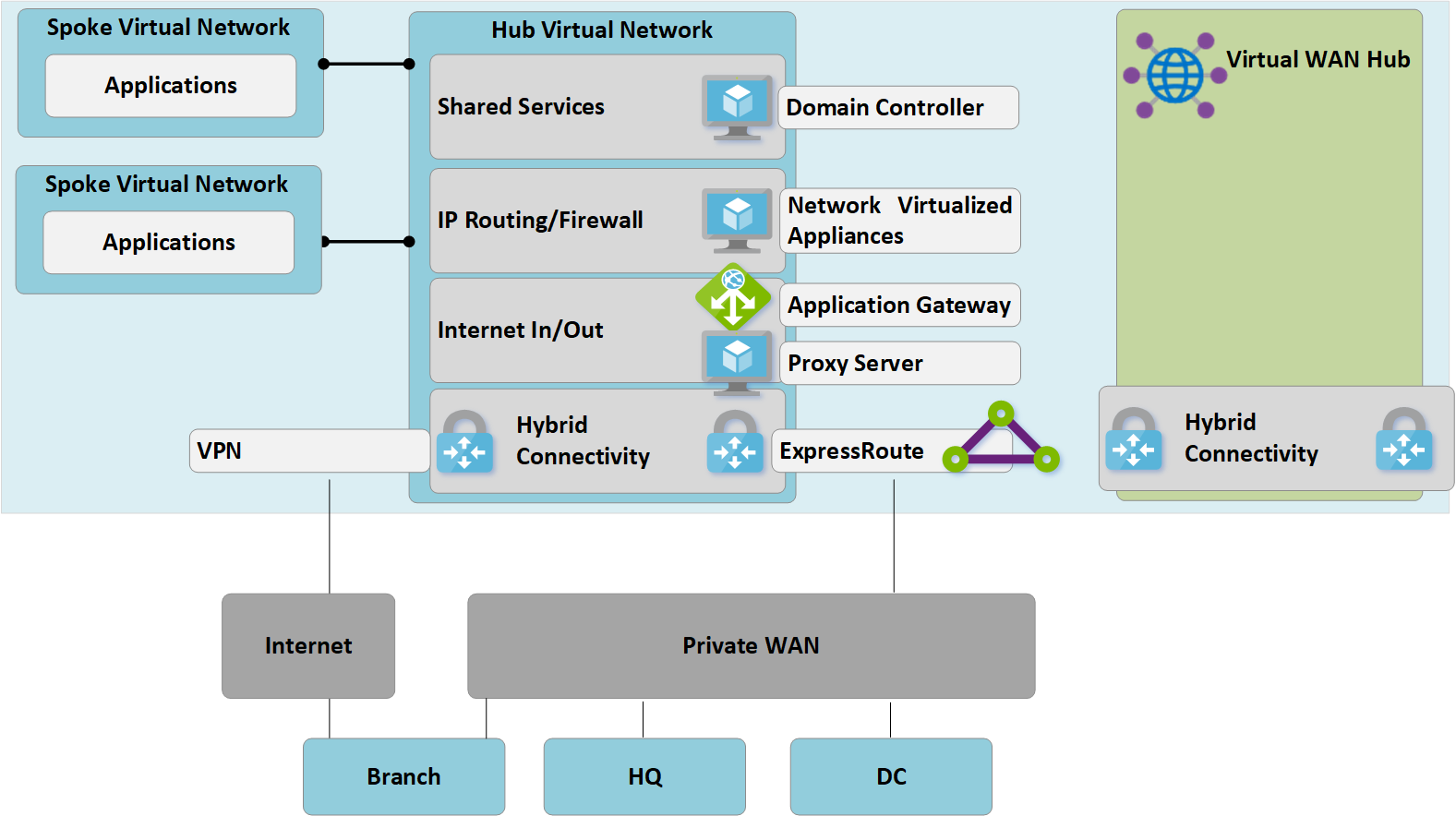

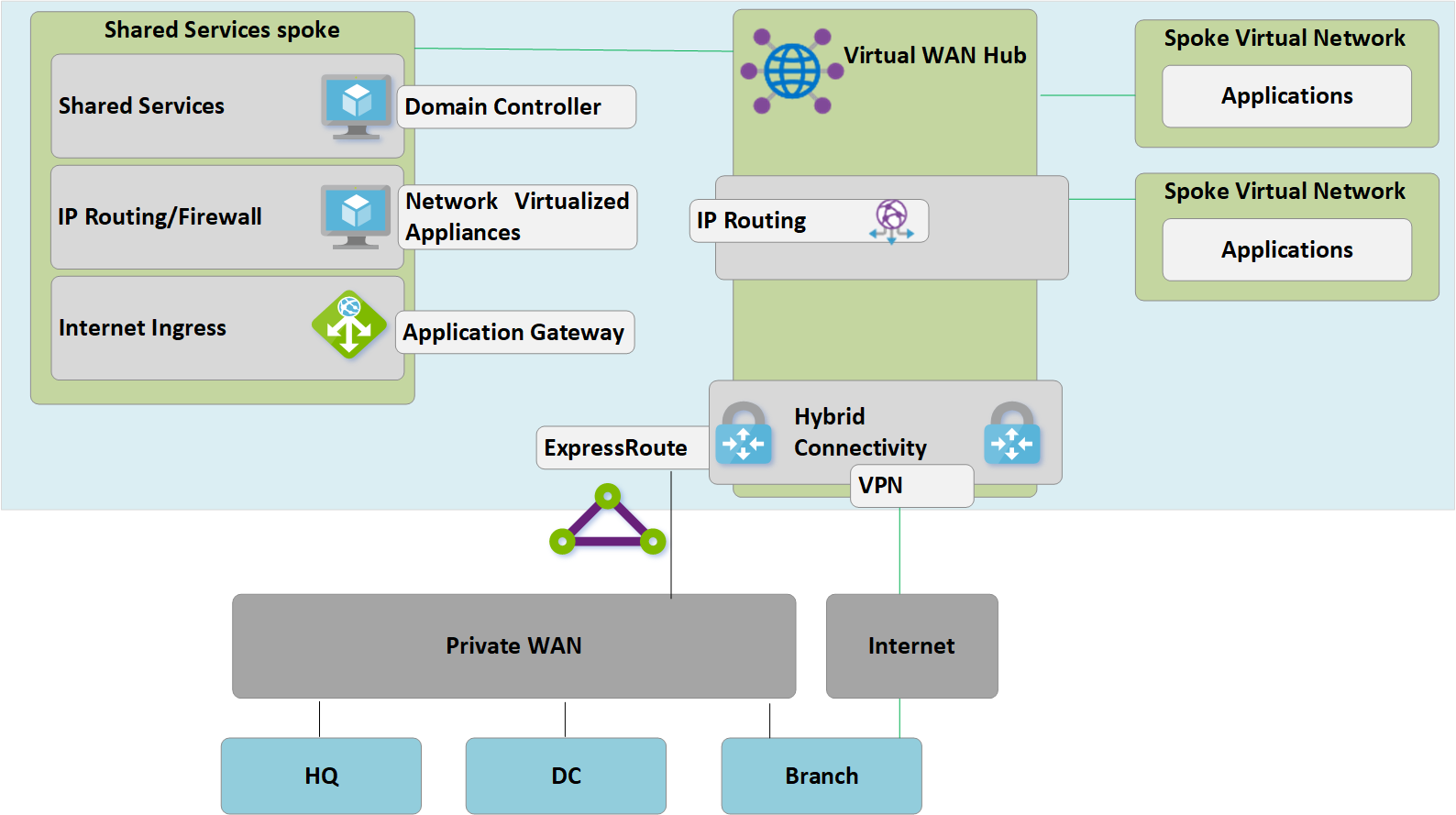

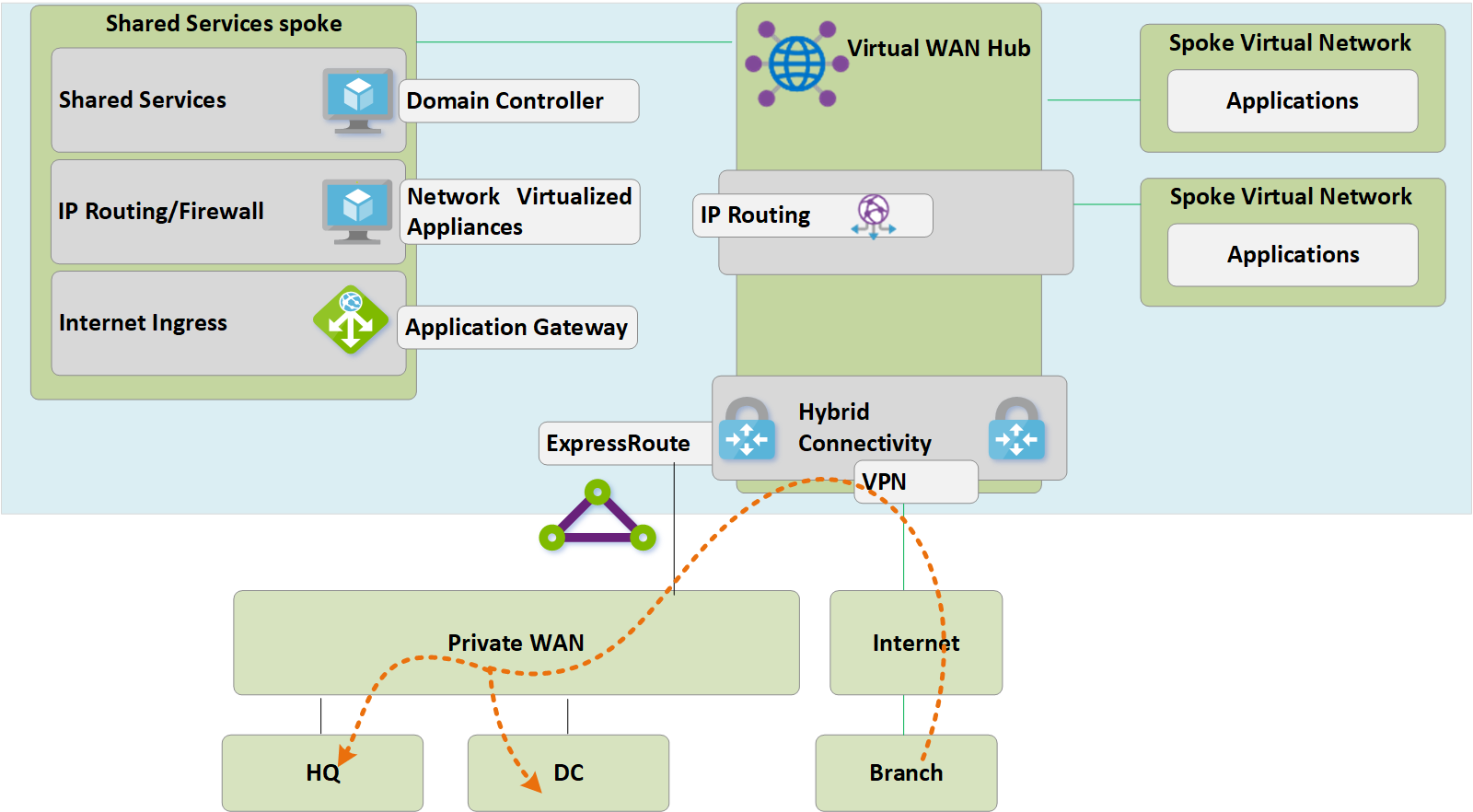

Aşağıdaki şekilde, birden çok Azure bölgesine bağlantı da dahil olmak üzere mevcut genel ağın üst düzey bir görünümü gösterilmektedir.

Şekil: Contoso mevcut ağ topolojisi

Şekil: Contoso mevcut ağ topolojisi

Mevcut ağ topolojisinden aşağıdaki noktalar anlaşılabilir:

Merkez-uç topolojisi, ortak bir özel Geniş Alan Ağına (WAN) bağlantı için ExpressRoute bağlantı hatları dahil olmak üzere birden çok bölgede kullanılır.

Bu sitelerden bazıları, bulutta barındırılan uygulamalara ulaşmak için doğrudan Azure'da VPN tünellerine de sahiptir.

Gereksinimler

Ağ ekibi, Contoso'nun buluta geçişini destekleyebilecek ve maliyet, ölçek ve performans alanlarında iyileştirme yapması gereken genel bir ağ modeli sunmakla görevlendirildi. Özetle, aşağıdaki gereksinimlerin karşılanması gerekir:

- Hem baş çeyrek (HQ) hem de şube ofislerine bulutta barındırılan uygulamalara yönelik iyileştirilmiş yol sağlayın.

- Aşağıdaki bağlantı yollarını korurken VPN sonlandırma için mevcut şirket içi veri merkezlerine (DC) olan dayanıklılığı kaldırın:

- Daldan sanal ağa: VPN bağlantılı ofislerin yerel Azure bölgesindeki buluta geçirilen uygulamalara erişebilmesi gerekir.

- Daldan Hub'a- Hub-VNet: VPN bağlantılı ofislerin uzak Azure bölgesindeki buluta geçirilen uygulamalara erişebilmesi gerekir.

- Daldan dala: Bölgesel VPN bağlantılı ofislerin birbirleriyle ve ExpressRoute bağlı HQ/DC siteleriyle iletişim kurabilmesi gerekir.

- Merkezden Merkeze: Genel olarak ayrılmış VPN bağlantılı ofislerin birbirleriyle ve ExpressRoute bağlantılı HQ/DC siteleriyle iletişim kurabilmesi gerekir.

- Daldan İnternete: Bağlı sitelerin İnternet ile iletişim kurabilmesi gerekir. Bu trafik filtrelenmeli ve günlüğe kaydedilmelidir.

- Sanal Ağdan Sanal Ağa: Aynı bölgedeki uç sanal ağların birbirleriyle iletişim kurabilmesi gerekir.

- Sanal Ağdan Hub'a- Hub-VNet: Farklı bölgelerdeki uç sanal ağların birbirleriyle iletişim kurabilmesi gerekir.

- Contoso dolaşım kullanıcılarının (dizüstü bilgisayar ve telefon) şirket ağında değil de şirket kaynaklarına erişmesini sağlayın.

Azure Sanal WAN mimarisi

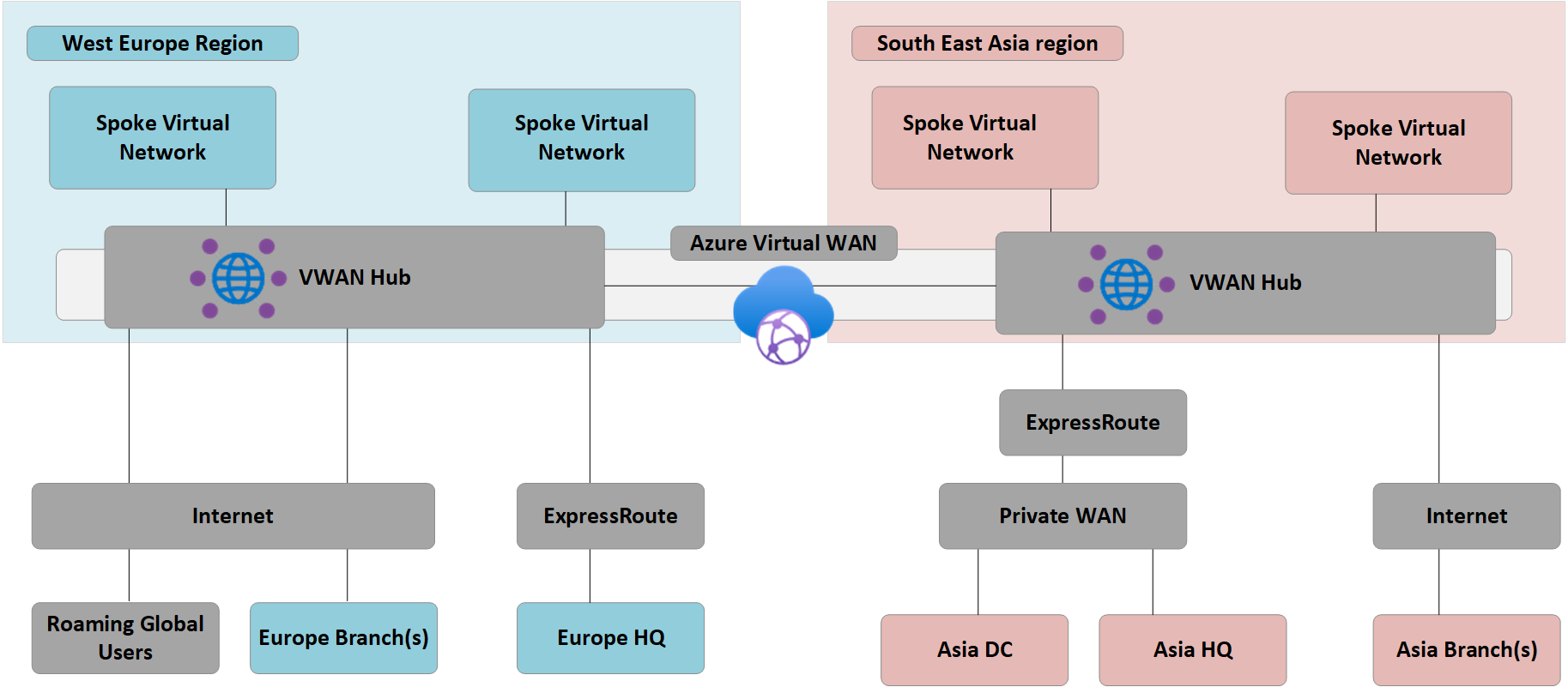

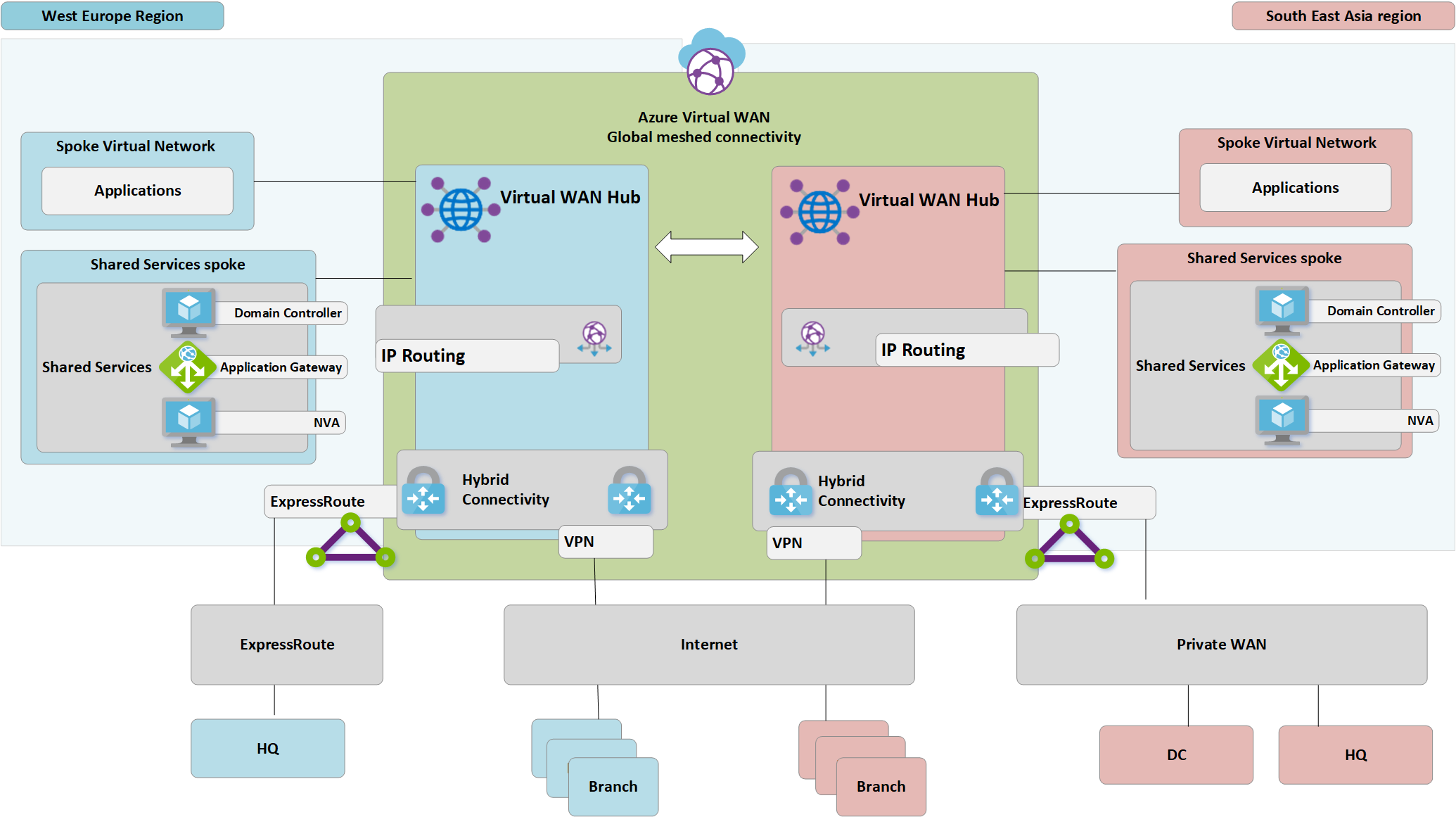

Aşağıdaki şekilde, önceki bölümde ayrıntılarıyla belirtilen gereksinimleri karşılamak için Azure Sanal WAN kullanılarak güncelleştirilmiş hedef topolojinin üst düzey bir görünümü gösterilmektedir.

Şekil: Azure Sanal WAN mimarisi

Şekil: Azure Sanal WAN mimarisi

Özet:

- Avrupa'daki HQ, ExpressRoute bağlı olmaya devam ediyor, Avrupa şirket içi DC tamamen Azure'a geçiriliyor ve şimdi kullanımdan kaldırılıyor.

- Asia DC ve HQ, Özel WAN'a bağlı kalır. Azure Sanal WAN artık yerel operatör ağını artırmak ve genel bağlantı sağlamak için kullanılıyor.

- ExpressRoute ve VPN bağlantılı cihazlar için bağlantı hub'ı sağlamak üzere hem Batı Avrupa hem de Güney Doğu Asya Azure bölgelerinde dağıtılan Azure Sanal WAN hub'ları.

- Hub'lar, genel ağ ağına OpenVPN bağlantısını kullanarak birden çok istemci türündeki gezici kullanıcılara VPN sonlandırması sağlayarak yalnızca Azure'a geçirilen uygulamalara değil, şirket içinde kalan kaynaklara da erişim sağlar.

- Azure Sanal WAN tarafından sağlanan sanal ağ içindeki kaynaklar için İnternet bağlantısı.

Azure Sanal WAN tarafından sağlanan uzak siteler için İnternet bağlantısı. Microsoft 365 gibi SaaS hizmetlerine iyileştirilmiş erişim için iş ortağı tümleştirmesi aracılığıyla desteklenen yerel İnternet tartışması.

Sanal WAN'a geçme

Bu bölümde Azure Sanal WAN'a geçiş için çeşitli adımlar gösterilmektedir.

1. Adım: Tek bölgeli müşteri tarafından yönetilen merkez-uç

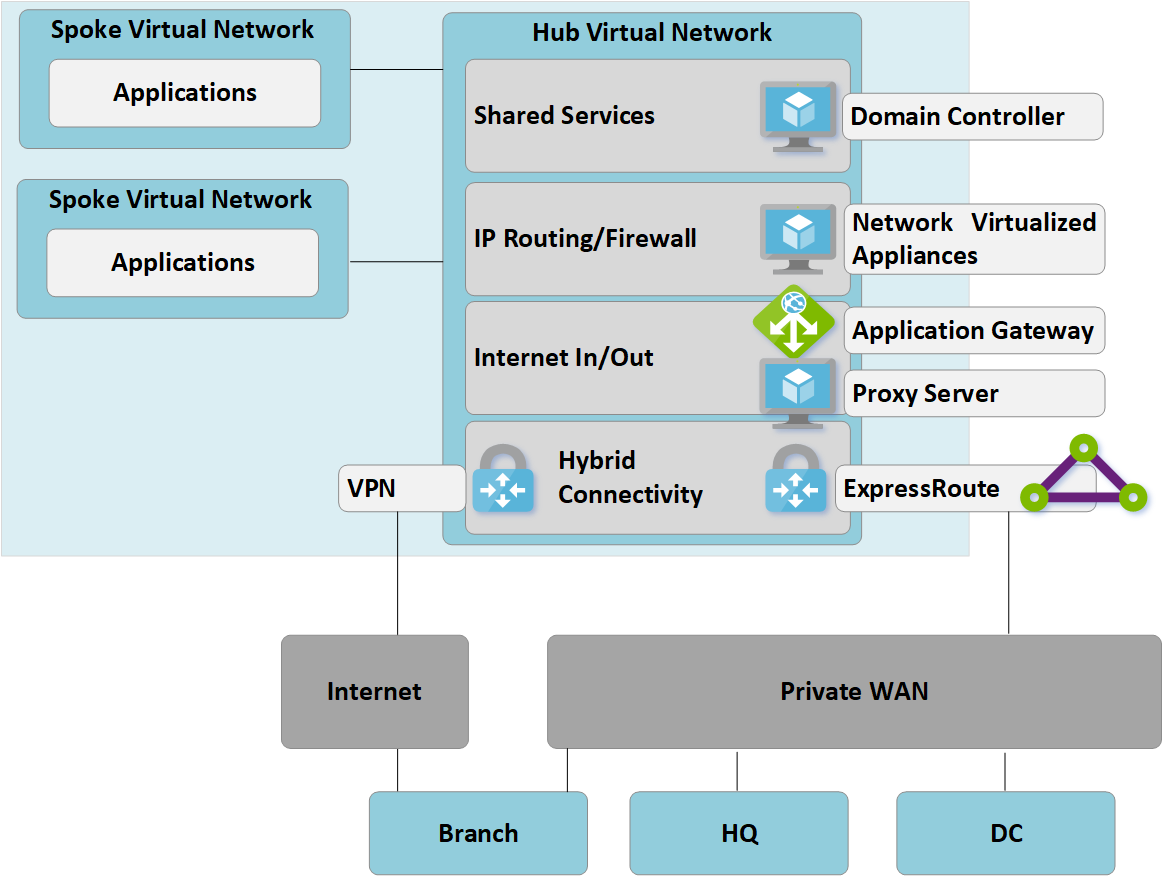

Aşağıdaki şekilde, Azure Sanal WAN kullanıma sunulmadan önce Contoso için tek bir bölge topolojisi gösterilmektedir:

Şekil 1: Tek bölgeli el ile merkez-uç

Şekil 1: Tek bölgeli el ile merkez-uç

Merkez-uç yaklaşımına uygun olarak, müşteri tarafından yönetilen merkez sanal ağı birkaç işlev bloğu içerir:

- Paylaşılan hizmetler (birden çok uç için gereken herhangi bir ortak işlev). Örnek: Contoso, Hizmet olarak altyapı (IaaS) sanal makinelerinde Windows Server etki alanı denetleyicilerini kullanır.

- IP/Yönlendirme güvenlik duvarı hizmetleri üçüncü taraf bir ağ sanal gereci tarafından sağlanır ve uçlar arası katman 3 IP yönlendirmesini etkinleştirir.

- gelen HTTPS istekleri için Azure Uygulaması Lication Gateway ve İnternet kaynaklarına filtrelenmiş giden erişim için sanal makinelerde çalışan üçüncü taraf ara sunucu hizmetleri dahil olmak üzere İnternet giriş/çıkış hizmetleri.

- Şirket içi ağlara bağlantı için ExpressRoute ve VPN sanal ağ geçidi.

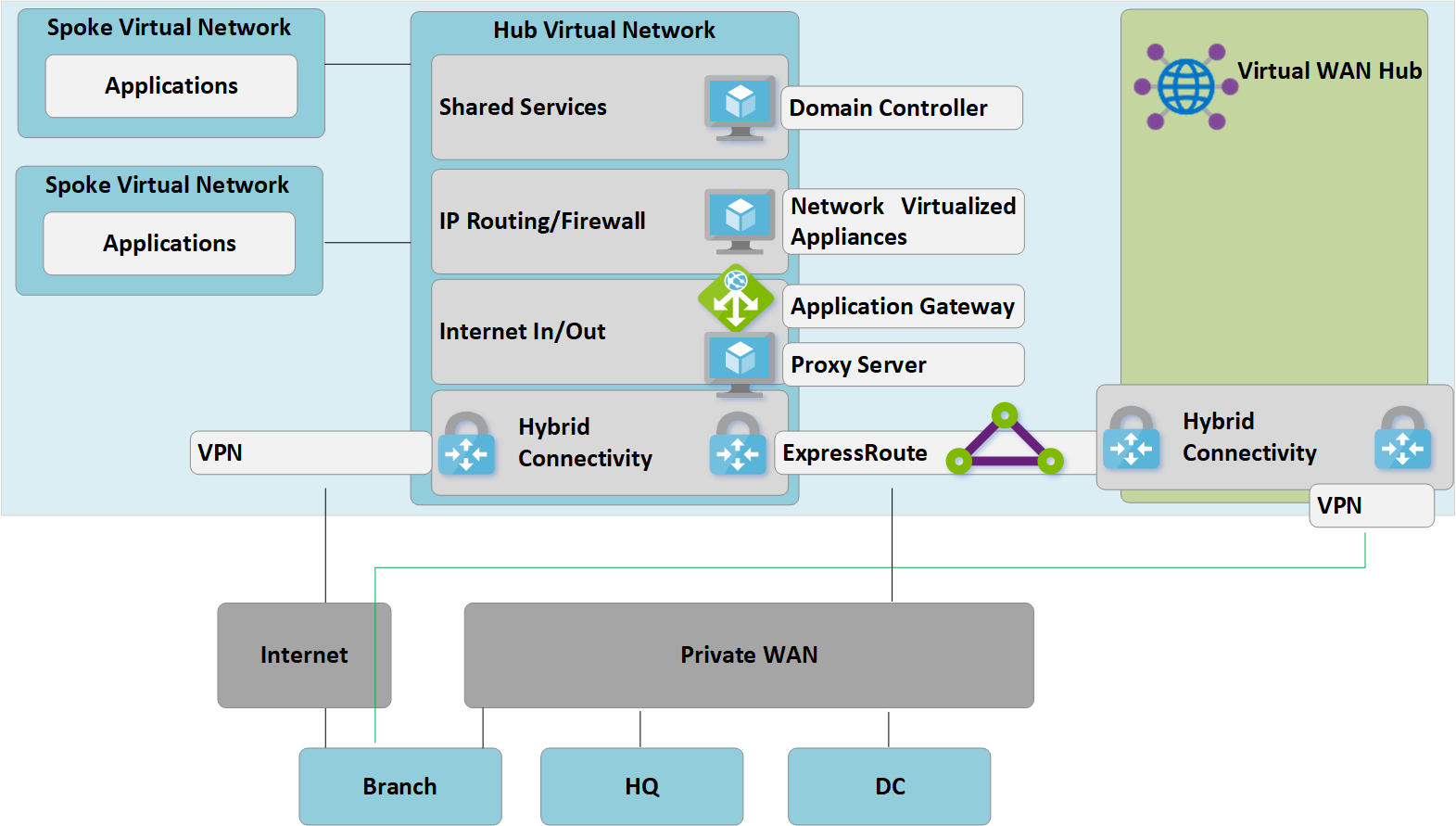

2. Adım: Sanal WAN hub'ları dağıtma

Her bölgeye bir Sanal WAN hub'ı dağıtın. Sanal WAN hub'ını aşağıdaki makalelerde açıklandığı gibi VPN ve ExpressRoute işlevselliğiyle ayarlayın:

- Öğretici: Azure Sanal WAN kullanarak siteden siteye bağlantı oluşturma

- Öğretici: Azure Sanal WAN kullanarak ExpressRoute ilişkilendirmesi oluşturma

Not

Azure Sanal WAN, bu makalede gösterilen trafik yollarından bazılarını etkinleştirmek için Standart SKU'yu kullanmalıdır.

Şekil 2: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Şekil 2: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

3. Adım: Uzak siteleri (ExpressRoute ve VPN) Sanal WAN bağlama

Sanal WAN hub'ını mevcut ExpressRoute bağlantı hatlarına bağlayın ve İnternet üzerinden siteden siteye VPN'leri uzak dallara ayarlayın.

Şekil 3: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Şekil 3: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Bu noktada, şirket içi ağ ekipmanı Sanal WAN yönetilen hub sanal ağına atanan IP adresi alanını yansıtan yolları almaya başlayacaktır. Bu aşamada uzak VPN bağlantılı dallar uç sanal ağlarındaki mevcut uygulamaların iki yolunu görür. Bu cihazlar, geçiş aşamasında simetrik yönlendirme sağlamak için müşteri tarafından yönetilen hub'a tüneli kullanmaya devam edecek şekilde yapılandırılmalıdır.

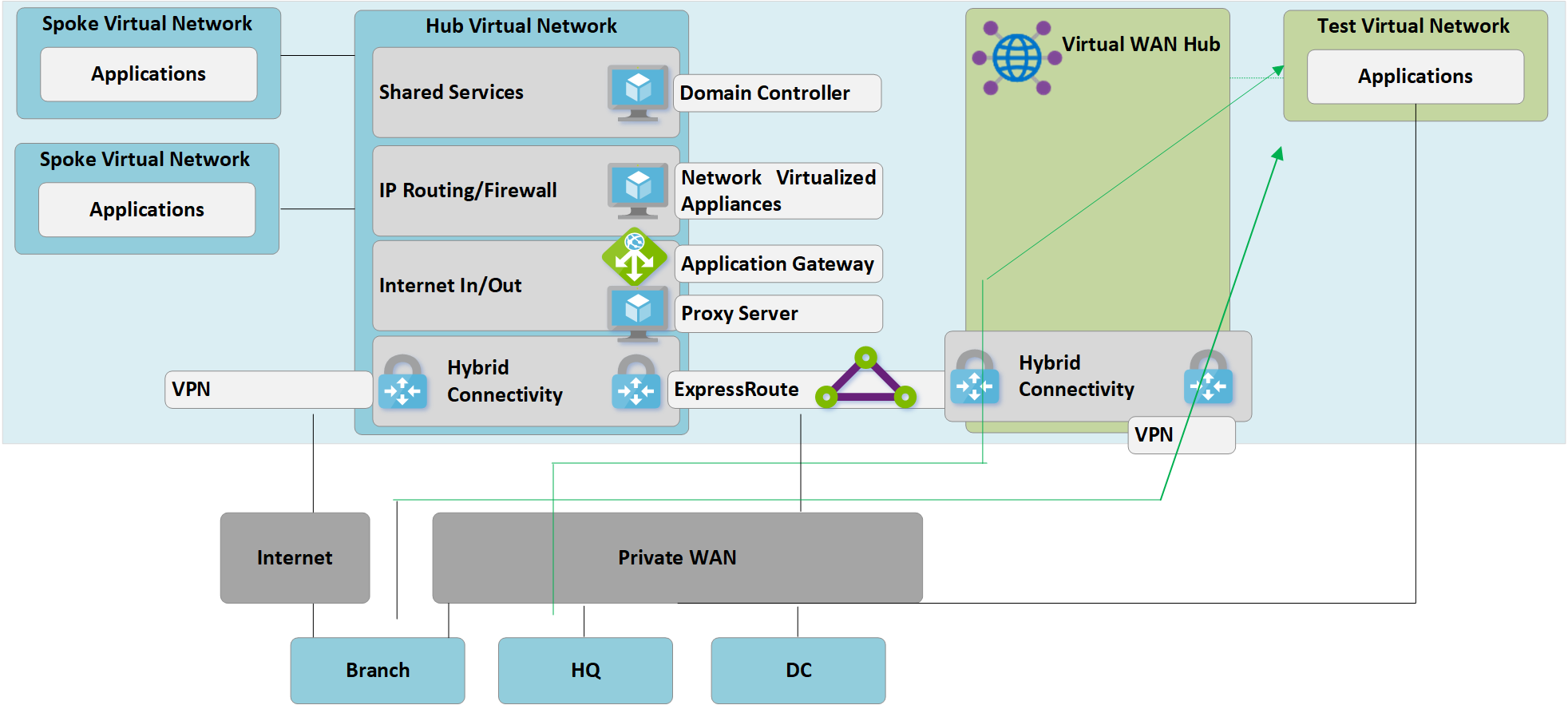

4. Adım: Sanal WAN aracılığıyla karma bağlantıyı test etme

Üretim bağlantısı için yönetilen Sanal WAN hub'ını kullanmadan önce, bir test uç sanal ağı ve Sanal WAN sanal ağ bağlantısı kurmanızı öneririz. Sonraki adımlara devam etmeden önce bu test ortamına bağlantıların ExpressRoute ve Siteden Siteye VPN aracılığıyla çalıştığını doğrulayın.

Şekil 4: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Şekil 4: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Bu aşamada, hem özgün müşteri tarafından yönetilen merkez sanal ağının hem de yeni Sanal WAN Hub'ın aynı ExpressRoute bağlantı hattına bağlı olduğunu bilmek önemlidir. Bu nedenle, her iki ortamdaki uçların iletişim kurmasını sağlamak için kullanılabilecek bir trafik yolunuz vardır. Örneğin, müşteri tarafından yönetilen merkez sanal ağına bağlı bir uçtan gelen trafik, ExpressRoute bağlantı hattı için kullanılan MSEE cihazlarının yeni Sanal WAN hub'ına bir sanal ağ bağlantısı üzerinden bağlanan herhangi bir uca ulaşmasına neden olur. Bu, 5. Adımda uçların aşamalı geçişini sağlar.

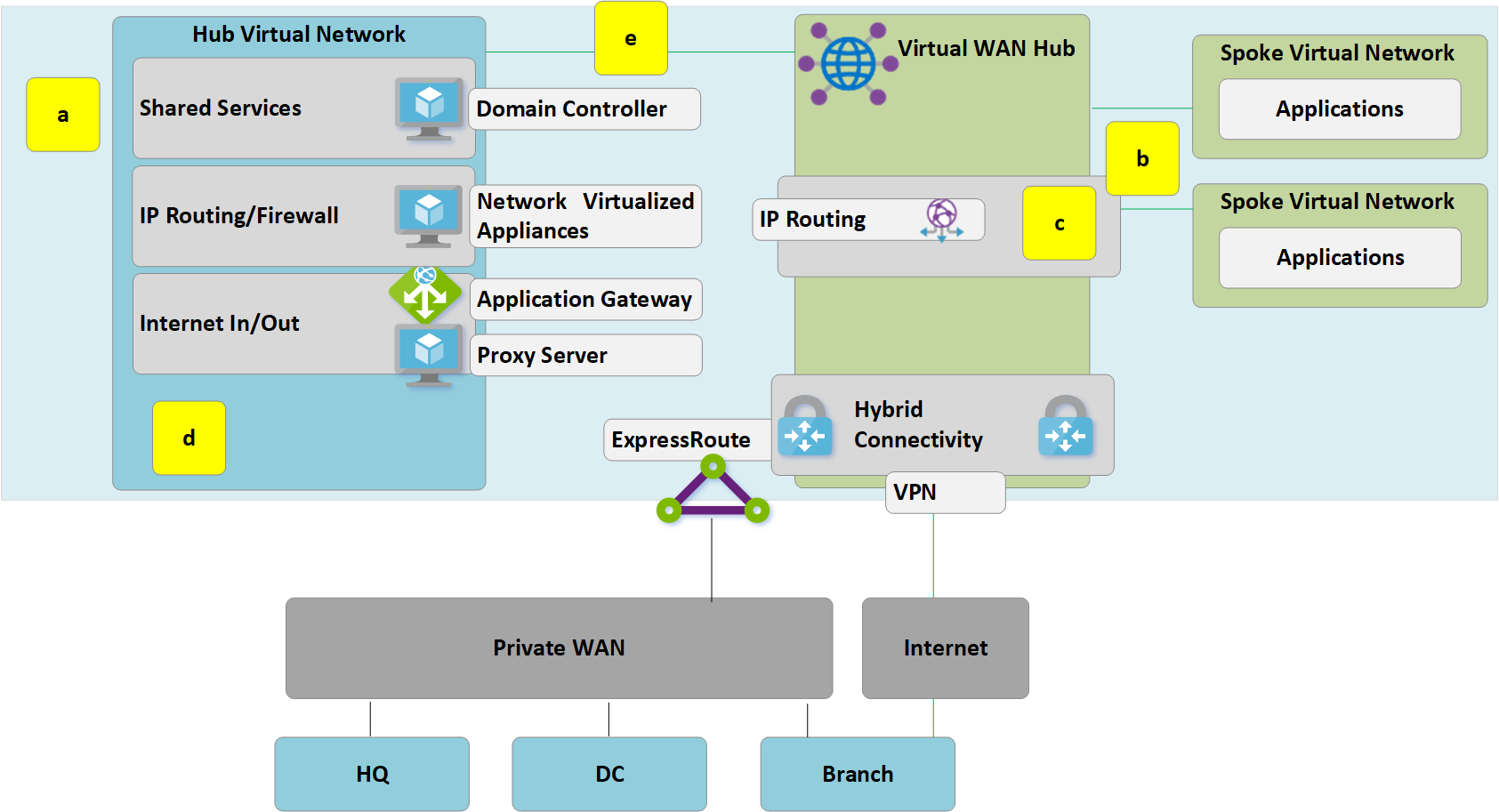

5. Adım: Sanal WAN hub'ına bağlantı geçişi

Şekil 5: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Şekil 5: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

a. Uç sanal ağlarından müşteri tarafından yönetilen eski hub'a var olan eşleme bağlantılarını silin. Uç sanal ağlarındaki uygulamalara erişim, a-c adımları tamamlanana kadar kullanılamaz.

b. Uç sanal ağlarını sanal ağ bağlantıları aracılığıyla Sanal WAN hub'ına bağlayın.

c. Daha önce uç sanal ağlarında uçlar arası iletişimler için kullanılan kullanıcı tanımlı yolları (UDR) kaldırın. Bu yol artık Sanal WAN hub'ı içinde kullanılabilen dinamik yönlendirmeyle etkinleştirilmiştir.

d. Müşteri tarafından yönetilen hub'daki mevcut ExpressRoute ve VPN Ağ Geçitleri artık bir sonraki adıma (e) izin vermek için kullanımdan kaldırılmıştır.

e. Müşteri tarafından yönetilen eski hub'ı (merkez sanal ağı) yeni bir sanal ağ bağlantısı aracılığıyla Sanal WAN hub'ına bağlayın.

6. Adım: Eski merkez paylaşılan hizmetlere dönüşüyor

Şimdi Sanal WAN hub'ını yeni topolojimizin merkezi noktası haline getirmek için Azure ağımızı yeniden tasarladık.

Şekil 6: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Şekil 6: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçiş

Sanal WAN hub'ı yönetilen bir varlık olduğundan ve sanal makineler gibi özel kaynakların dağıtımına izin vermediğinden, paylaşılan hizmetler bloğu artık bir uç sanal ağı olarak mevcut ve Azure Uygulaması lication Gateway veya ağ sanallaştırılmış gereci aracılığıyla İnternet girişi gibi işlevleri barındırıyor. Paylaşılan hizmetler ortamı ile arka uç sanal makineleri arasındaki trafik artık Sanal WAN yönetilen hub'a aktarılır.

7. Adım: Sanal WAN tam olarak kullanmak için şirket içi bağlantıyı iyileştirme

Bu aşamada Contoso, şirket içi DC'de kalan yalnızca birkaç eski uygulamayla microsoft bulutuna iş uygulamaları geçişlerini tamamlamıştır.

Şekil 7: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçişi

Şekil 7: Müşteri tarafından yönetilen merkez-uç Sanal WAN geçişi

Contoso, Azure Sanal WAN'nin tüm işlevselliğinden yararlanmak için eski şirket içi VPN bağlantılarını kullanımdan kaldırmaya karar verir. HQ veya DC ağlarına erişmeye devam eden tüm dallar, Azure Sanal WAN yerleşik aktarım yönlendirmesini kullanarak Microsoft genel ağına geçiş yapabilir.

Not

ExpressRoute'a ExpressRoute geçişi sağlamak için Microsoft omurgasını kullanmak isteyen müşteriler için ExpressRoute Global Reach gereklidir (Şekil 7'de gösterilmez).

Son durum mimarisi ve trafik yolları

Şekil: İkili bölge Sanal WAN

Şekil: İkili bölge Sanal WAN

Bu bölümde, bazı örnek trafik akışlarına bakarak bu topolojinin özgün gereksinimleri nasıl karşıladığına ilişkin bir özet sağlanır.

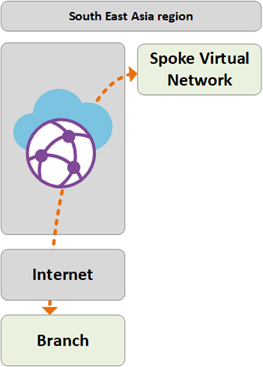

Yol 1

Yol 1, Asya'daki S2S VPN bağlantılı bir daldan Güney Doğu Asya bölgesindeki bir Azure sanal ağından gelen trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Asya şubesi, Güney Doğu Asya Sanal WAN hub'ına dayanıklı S2S BGP özellikli tüneller aracılığıyla bağlanır.

Asya Sanal WAN hub'ı trafiği yerel olarak bağlı sanal ağa yönlendirir.

Yol 2

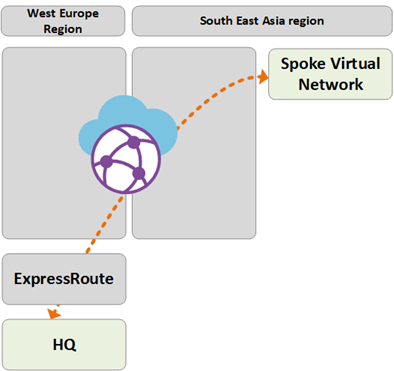

2. Yol, ExpressRoute'a bağlı Avrupa HQ'sundan Güney Doğu Asya bölgesindeki bir Azure sanal ağından gelen trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Avrupa HQ, ExpressRoute bağlantı hattı aracılığıyla Batı Avrupa Sanal WAN hub'ına bağlanır.

Sanal WAN merkez-merkez genel bağlantısı, trafiğin uzak bölgede bağlı sanal ağa aktarımını sağlar.

Yol 3

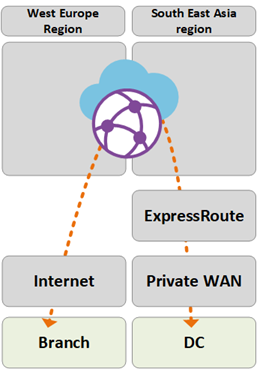

Yol 3, Özel WAN'a bağlı Asya şirket içi DC'den Avrupa S2S bağlantılı bir Dala giden trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Asia DC, yerel Özel WAN operatörüne bağlıdır.

ExpressRoute bağlantı hattı, Güney Doğu Asya Sanal WAN hub'ına bağlanan Özel WAN'da yerel olarak sonlandırılmaktadır.

Sanal WAN merkez-merkez genel bağlantısı trafiğin aktarımını sağlar.

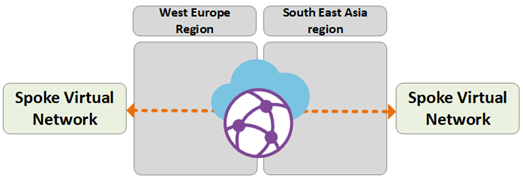

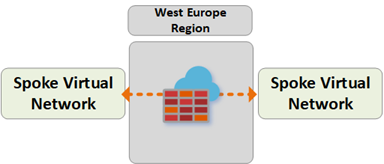

Yol 4

Yol 4, Güney Doğu Asya bölgesindeki bir Azure sanal ağından Batı Avrupa bölgesindeki bir Azure sanal ağından gelen trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

- Sanal WAN merkez-merkez genel bağlantısı, daha fazla kullanıcı yapılandırması olmadan tüm bağlı Azure sanal ağlarının yerel aktarımını sağlar.

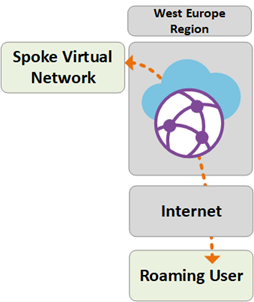

Yol 5

Yol 5, dolaşım VPN (P2S) kullanıcılarından Batı Avrupa bölgesindeki bir Azure sanal ağından gelen trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Dizüstü bilgisayar ve mobil cihaz kullanıcıları, Batı Avrupa'daki P2S VPN ağ geçidine şeffaf bağlantı için OpenVPN istemcisini kullanır.

Batı Avrupa Sanal WAN hub'ı trafiği yerel olarak bağlı sanal ağa yönlendirir.

Azure Güvenlik Duvarı aracılığıyla güvenlik ve ilke denetimi

Contoso, bu makalenin önceki bölümlerinde açıklanan gereksinimlere uygun olarak tüm dallarla sanal ağlar arasındaki bağlantıyı doğrulamıştır. Güvenlik denetimi ve ağ yalıtımı gereksinimlerini karşılamak için trafiği merkez ağı üzerinden ayırmaya ve günlüğe kaydetmeye devam etmeleri gerekir. Daha önce bu işlev bir ağ sanal gereci (NVA) tarafından gerçekleştirilmişti. Contoso ayrıca mevcut proxy hizmetlerinin yetkisini almak ve giden İnternet filtrelemesi için yerel Azure hizmetlerini kullanmak istiyor.

Şekil: Sanal WAN'de (Güvenli Sanal hub) Azure Güvenlik Duvarı

Şekil: Sanal WAN'de (Güvenli Sanal hub) Azure Güvenlik Duvarı

İlke denetiminin birleşik bir noktasını etkinleştirmek üzere Sanal WAN hub'larına Azure Güvenlik Duvarı eklemek için aşağıdaki üst düzey adımlar gereklidir. Bu işlem ve Secure Virtual Hubs kavramı hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı Yöneticisi.

- Azure Güvenlik Duvarı ilkesi oluşturun.

- Güvenlik duvarı ilkesini Azure Sanal WAN hub'ına bağlayın. Bu adım, mevcut Sanal WAN hub'larının güvenli bir sanal hub olarak çalışmasını sağlar ve gerekli Azure Güvenlik Duvarı kaynaklarını dağıtır.

Not

Bölgeler arası trafik de dahil olmak üzere güvenli sanal hub'ların kullanımıyla ilgili kısıtlamalar vardır. Daha fazla bilgi için bkz . Güvenlik Duvarı Yöneticisi - bilinen sorunlar.

Aşağıdaki yollar, Azure güvenli sanal hub'ları kullanılarak etkinleştirilen bağlantı yollarını gösterir:

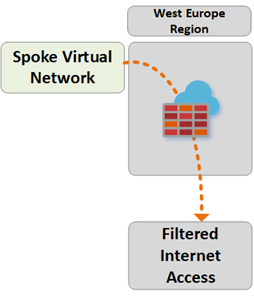

Yol 6

Yol 6, aynı bölgedeki sanal ağlar arasındaki güvenli trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

aynı Güvenli Sanal Hub'a bağlı Sanal Ağ artık trafiği Azure Güvenlik Duvarı üzerinden yönlendirmektedir.

Azure Güvenlik Duvarı bu akışlara ilke uygulayabilir.

Yol 7

7. Yol, Azure sanal ağından İnternet'e veya üçüncü taraf Güvenlik Hizmeti'ne giden trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Güvenli Sanal Hub'a bağlı Sanal Ağ, Güvenli Hub'ı İnternet erişiminin merkezi bir noktası olarak kullanarak İnternet üzerindeki ortak hedeflere trafik gönderebilir.

Bu trafik, Azure Güvenlik Duvarı FQDN kuralları kullanılarak yerel olarak filtrelenebilir veya inceleme için üçüncü taraf bir güvenlik hizmetine gönderilebilir.

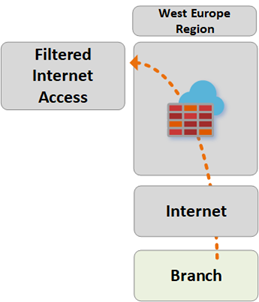

Yol 8

Yol 8, daldan İnternet'e veya üçüncü taraf Güvenlik Hizmeti'nden trafik akışını gösterir.

Trafik aşağıdaki gibi yönlendirilir:

Güvenli Sanal Hub'a bağlı dallar, Güvenli Hub'ı İnternet erişiminin merkezi bir noktası olarak kullanarak İnternet'te ortak hedeflere trafik gönderebilir.

Bu trafik, Azure Güvenlik Duvarı FQDN kuralları kullanılarak yerel olarak filtrelenebilir veya inceleme için üçüncü taraf bir güvenlik hizmetine gönderilebilir.

Sonraki adımlar

- Azure Sanal WAN hakkında daha fazla bilgi edinin.

- Azure NetApp Files için Sanal WAN yapılandırma