ExpressRoute şifrelemesi: Sanal WAN için ExpressRoute üzerinden IPsec

Bu makalede, Azure ExpressRoute bağlantı hattının özel eşlemesi üzerinden şirket içi ağınızdan Azure'a IPsec/IKE VPN bağlantısı kurmak için Azure Sanal WAN nasıl kullanılacağı gösterilmektedir. Bu teknik, şirket içi ağlar ile ExpressRoute üzerinden Azure sanal ağları arasında, genel İnternet üzerinden gitmeden veya genel IP adreslerini kullanmadan şifreli bir aktarım sağlayabilir.

Topoloji ve yönlendirme

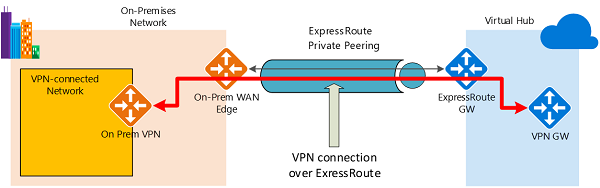

Aşağıdaki diyagramda ExpressRoute özel eşlemesi üzerinden VPN bağlantısı örneği gösterilmektedir:

Diyagram, ExpressRoute özel eşlemesi üzerinden Azure hub VPN ağ geçidine bağlı şirket içi ağı gösterir. Bağlantı kurulumu basittir:

- ExpressRoute bağlantı hattı ve özel eşleme ile ExpressRoute bağlantısı kurun.

- Bu makalede açıklandığı gibi VPN bağlantısını kurun.

Bu yapılandırmanın önemli bir yönü, hem ExpressRoute hem de VPN yolları üzerinden şirket içi ağlar ile Azure arasında yönlendirmedir.

Şirket içi ağlardan Azure'a trafik

Şirket içi ağlardan Azure'a gelen trafik için Azure ön ekleri (sanal merkez ve hub'a bağlı tüm uç sanal ağları dahil) hem ExpressRoute özel eşleme BGP'si hem de VPN BGP aracılığıyla tanıtılır. Bu, şirket içi ağlardan Azure'a doğru iki ağ yolu (yol) elde eder:

- IPsec korumalı yol üzerinde bir tane

- IPsec koruması olmadan ExpressRoute üzerinden doğrudan bir tane

İletişime şifreleme uygulamak için diyagramdaki VPN bağlantılı ağ için doğrudan ExpressRoute yolu yerine şirket içi VPN ağ geçidi üzerinden Azure yollarının tercih edildiğinden emin olmanız gerekir.

Azure'dan şirket içi ağlara trafik

Aynı gereksinim, Azure'dan şirket içi ağlara gelen trafik için de geçerlidir. IPsec yolunun doğrudan ExpressRoute yolu (IPsec olmadan) yerine tercih edilmesini sağlamak için iki seçeneğiniz vardır:

VPN bağlantılı ağ için VPN BGP oturumunda daha belirli ön ekleri tanıtın. ExpressRoute özel eşlemesi üzerinden VPN'e bağlı ağı kapsayan daha geniş bir aralığı, ardından VPN BGP oturumunda daha belirli aralıkları tanıtabilirsiniz. Örneğin ExpressRoute üzerinden 10.0.0.0/16 ve VPN üzerinden 10.0.1.0/24 tanıtma.

VPN ve ExpressRoute için kopuk ön ekleri tanıtma. VPN bağlantılı ağ aralıkları diğer ExpressRoute bağlı ağlarından kopuksa, sırasıyla VPN ve ExpressRoute BGP oturumlarında ön ekleri tanıtabilirsiniz. Örneğin ExpressRoute üzerinden 10.0.0.0/24 ve VPN üzerinden 10.0.1.0/24 tanıtma.

Bu örneklerin her ikisinde de Azure, VPN koruması olmadan doğrudan ExpressRoute üzerinden değil VPN bağlantısı üzerinden 10.0.1.0/24'e trafik gönderir.

Uyarı

Hem ExpressRoute hem de VPN bağlantıları üzerinden aynı ön ekleri tanıtıyorsanız Azure, EXPRESSRoute yolunu vpn koruması olmadan doğrudan kullanır.

Başlamadan önce

Yapılandırmanıza başlamadan önce aşağıdaki ölçütleri karşıladığınızdan emin olun:

- Bağlanmak istediğiniz sanal ağınız zaten varsa, şirket içi ağınızın alt ağlarından hiçbirinin onunla çakışmadığını doğrulayın. Sanal ağınız bir ağ geçidi alt ağına ihtiyaç duymaz ve sanal ağ geçidine sahip olamaz. Sanal ağınız yoksa, bu makaledeki adımları kullanarak bir sanal ağ oluşturabilirsiniz.

- Hub bölgenizden bir IP adresi aralığı edinin. Hub bir sanal ağdır ve hub bölgesi için belirttiğiniz adres aralığı, bağlandığınız mevcut bir sanal ağ ile çakışamaz. Ayrıca şirket içinde bağlandığınız adres aralıklarıyla da örtüşemez. Şirket içi ağ yapılandırmanızda bulunan IP adresi aralıklarını bilmiyorsanız, sizin için bu ayrıntıları sağlayabilecek biriyle eşgüdüm sağlayın.

- Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

1. Ağ geçitleriyle sanal WAN ve hub oluşturma

Devam etmeden önce aşağıdaki Azure kaynakları ve buna karşılık gelen şirket içi yapılandırmaların yerinde olması gerekir:

ExpressRoute ilişkilendirmesi olan bir Azure sanal WAN ve hub oluşturma adımları için bkz. Azure Sanal WAN kullanarak ExpressRoute ilişkilendirmesi oluşturma. Sanal WAN'da VPN ağ geçidi oluşturma adımları için bkz. Azure Sanal WAN kullanarak siteden siteye bağlantı oluşturma.

2. Şirket içi ağ için site oluşturma

Site kaynağı, sanal WAN için ExpressRoute olmayan VPN sitelerle aynıdır. Şirket içi VPN cihazının IP adresi artık bir özel IP adresi veya 1. adımda oluşturulan ExpressRoute özel eşlemesi aracılığıyla erişilebilen şirket içi ağdaki genel IP adresi olabilir.

Not

Şirket içi VPN cihazının IP adresi, Azure ExpressRoute özel eşlemesi aracılığıyla sanal WAN hub'ına tanıtılan adres ön eklerinin bir parçası olmalıdır .

YourVirtualWAN > VPN sitelerine gidin ve şirket içi ağınız için bir site oluşturun. Temel adımlar için bkz . Site oluşturma. Aşağıdaki ayarlar değerlerini göz önünde bulundurun:

- Sınır Ağ Geçidi Protokolü: Şirket içi ağınız BGP kullanıyorsa "Etkinleştir" seçeneğini belirleyin.

- Özel adres alanı: Şirket içi sitenizde bulunan IP adresi alanını girin. Bu adres alanını hedefleyen trafik, VPN ağ geçidi üzerinden şirket içi ağa yönlendirilir.

Fiziksel bağlantılar hakkında bilgi eklemek için Bağlantılar'ı seçin. Aşağıdaki ayarlar bilgilerini göz önünde bulundurun:

Sağlayıcı Adı: Bu sitenin internet servis sağlayıcısının adı. ExpressRoute şirket içi ağı için bu, ExpressRoute hizmet sağlayıcısının adıdır.

Hız: İnternet servis bağlantısının veya ExpressRoute bağlantı hattının hızı.

IP adresi: Şirket içi sitenizde bulunan VPN cihazının genel IP adresi. Veya şirket içi ExpressRoute için bu, ExpressRoute aracılığıyla VPN cihazının özel IP adresidir.

BGP etkinse, Azure'da bu site için oluşturulan tüm bağlantılar için geçerlidir. Sanal WAN'da BGP'yi yapılandırmak, Azure VPN ağ geçidinde BGP'yi yapılandırmaya eşdeğerdir.

Şirket içi BGP eş adresiniz , VPN'nizin cihaza yönelik IP adresi veya VPN sitesinin sanal ağ adres alanı ile aynı olmamalıdır . VPN cihazında BGP eş IP’niz olarak farklı bir IP adresi kullanın. Bu aygıttaki geri döngü arabirimine atanmış bir adres olabilir. Ancak apiPA (169.254) olamaz.x.x) adresini seçin. Bu adresi, konumu temsil eden ilgili VPN sitesinde belirtin. BGP önkoşulları için bkz . Azure VPN Gateway ile BGP hakkında.

Ayar değerlerini denetlemek ve VPN sitesini oluşturmak için İleri: Gözden geçir + oluştur'u > ve ardından Siteyi oluştur'u seçin.

Ardından, bu temel adımları kılavuz olarak kullanarak siteyi hub'a bağlayın. Ağ geçidinin güncelleştirilmiş olması 30 dakika kadar sürebilir.

3. VPN bağlantısı ayarını ExpressRoute kullanacak şekilde güncelleştirin

VPN sitesini oluşturduktan ve hub'a bağlandıktan sonra, bağlantıyı ExpressRoute özel eşlemesini kullanacak şekilde yapılandırmak için aşağıdaki adımları kullanın:

Sanal hub'a gidin. Bunu yapmak için Sanal WAN gidip hub sayfasını açmak için hub'ı seçebilir veya VPN sitesinden bağlı sanal hub'a gidebilirsiniz.

Bağlantı'nın altında VPN (Siteden Siteye) öğesini seçin.

Üç noktayı (...) seçin veya ExpressRoute üzerinden VPN sitesine sağ tıklayın ve Bu hub'a VPN bağlantısını düzenle'yi seçin.

Temel Bilgiler sayfasında varsayılan değerleri değiştirmeyin.

Bağlantı bağlantısı 1 sayfasında aşağıdaki ayarları yapılandırın:

- Azure Özel IP Adresini Kullan için Evet'i seçin. Bu ayar, merkez VPN ağ geçidini genel IP adresleri yerine bu bağlantı için ağ geçidindeki hub adres aralığındaki özel IP adreslerini kullanacak şekilde yapılandırıyor. Bu, şirket içi ağdan gelen trafiğin bu VPN bağlantısı için genel İnternet kullanmak yerine ExpressRoute özel eşleme yollarında dolaşmasını sağlar.

Ayarları güncelleştirmek için Oluştur'a tıklayın. Ayarlar oluşturulduktan sonra merkez VPN ağ geçidi, ExpressRoute üzerinden şirket içi VPN cihazıyla IPsec/IKE bağlantıları kurmak için VPN ağ geçidindeki özel IP adreslerini kullanır.

4. Merkez VPN ağ geçidi için özel IP adreslerini alma

Merkez VPN ağ geçidinin özel IP adreslerini almak için VPN cihazı yapılandırmasını indirin. Şirket içi VPN cihazını yapılandırmak için bu adreslere ihtiyacınız vardır.

Hub'ınızın sayfasında Bağlantı'nın altında VPN (Siteden Siteye) öğesini seçin.

Genel Bakış sayfasının üst kısmında VPN Yapılandırmasını İndir'i seçin.

Azure, "microsoft-network-[location]" kaynak grubunda bir depolama hesabı oluşturur; burada konum WAN'ın konumudur. Yapılandırmayı VPN cihazlarınıza uyguladıktan sonra bu depolama hesabını silebilirsiniz.

Dosya oluşturulduktan sonra indirmek için bağlantıyı seçin.

Yapılandırmayı VPN cihazınıza uygulayın.

VPN cihazı yapılandırma dosyası

Cihaz yapılandırma dosyası, şirket içi VPN cihazınızı yapılandırırken kullanılacak ayarları içerir. Bu dosyayı görüntülediğinizde aşağıdaki bilgilere dikkat edin:

vpnSiteConfiguration: Bu bölümde, sanal WAN'a bağlanan bir site olarak ayarlanan cihaz ayrıntıları gösterilir. Dal cihazının adını ve genel IP adresini içerir.

vpnSiteConnections: Bu bölüm aşağıdaki ayarlar hakkında bilgi sağlar:

- Sanal hub'ın sanal ağının adres alanı.

Örnek:"AddressSpace":"10.51.230.0/24" - Hub'a bağlı sanal ağların adres alanı.

Örnek:"ConnectedSubnets":["10.51.231.0/24"] - Sanal hub'ın VPN ağ geçidinin IP adresleri. VPN ağ geçidinin her bağlantısı etkin-etkin yapılandırmasında iki tünelden oluştuğundan, her iki IP adresinin de bu dosyada listelendiğini görürsünüz. Bu örnekte, her site için ve

Instance1ifadesini görürsünüzInstance0ve bunlar genel IP adresleri yerine özel IP adresleridir.

Örnek:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - BGP ve önceden paylaşılan anahtar gibi VPN ağ geçidi bağlantısının yapılandırma ayrıntıları. Önceden paylaşılan anahtar sizin için otomatik olarak oluşturulur. Önceden paylaşılan özel anahtar için genel bakış sayfasında bağlantıyı istediğiniz zaman düzenleyebilirsiniz.

- Sanal hub'ın sanal ağının adres alanı.

Örnek cihaz yapılandırma dosyası

[{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"5b096293-edc3-42f1-8f73-68c14a7c4db3"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-ER-site",

"IPAddress":"172.24.127.211",

"LinkName":"VPN-over-ER"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"10.51.230.4",

"Instance1":"10.51.230.5"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

},

{

"configurationVersion":{

"LastUpdatedTime":"2019-10-11T05:57:35.1803187Z",

"Version":"fbdb34ea-45f8-425b-9bc2-4751c2c4fee0"

},

"vpnSiteConfiguration":{

"Name":"VPN-over-INet-site",

"IPAddress":"198.51.100.122",

"LinkName":"VPN-over-INet"

},

"vpnSiteConnections":[{

"hubConfiguration":{

"AddressSpace":"10.51.230.0/24",

"Region":"West US 2",

"ConnectedSubnets":["10.51.231.0/24"]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"abc123",

"IPsecParameters":{"SADataSizeInKilobytes":102400000,"SALifeTimeInSeconds":3600}

}

}]

}]

VPN cihazınızı yapılandırma

Cihazınızı yapılandırma yönergelerine ihtiyaç duyarsanız VPN cihazı yapılandırma betikleri sayfasındaki yönergeleri aşağıdaki uyarılarla birlikte kullanabilirsiniz:

- VPN cihazı sayfasındaki yönergeler sanal WAN için yazılmıştır. Ancak, VPN cihazınızı el ile yapılandırmak için yapılandırma dosyasındaki sanal WAN değerlerini kullanabilirsiniz.

- YAPıLANDıRMA farklı olduğundan VPN ağ geçidine yönelik indirilebilir cihaz yapılandırma betikleri sanal WAN için çalışmaz.

- Yeni bir sanal WAN hem IKEv1 hem de IKEv2'i destekleyebilir.

- Sanal WAN yalnızca rota tabanlı VPN cihazları ve cihaz yönergelerini kullanabilir.

5. Sanal WAN'ınızı görüntüleme

- Sanal WAN'a gidin.

- Genel Bakış sayfasında, haritadaki her nokta bir hub'ı temsil eder.

- Hub'lar ve bağlantılar bölümünde hub, site, bölge ve VPN bağlantı durumunu görüntüleyebilirsiniz. Ayrıca, içindeki ve giden baytları da görüntüleyebilirsiniz.

6. Bağlantıyı izleme

Azure sanal makinesi (VM) ile uzak site arasındaki iletişimi izlemek için bir bağlantı oluşturun. Bağlantı izleyici oluşturma hakkında bilgi almak için bkz. Ağ iletişimini izleme. Kaynak alan Azure'daki VM IP'sini, hedef IP ise site IP'sini gösterir.

7. Kaynakları temizleme

Bu kaynaklara artık ihtiyacınız kalmadığında Remove-AzResourceGroup kullanarak kaynak grubunu ve içerdiği tüm kaynakları kaldırabilirsiniz. Aşağıdaki PowerShell komutunu çalıştırın ve öğesini kaynak grubunuzun adıyla değiştirin myResourceGroup :

Remove-AzResourceGroup -Name myResourceGroup -Force

Sonraki adımlar

Bu makale, Sanal WAN kullanarak ExpressRoute özel eşlemesi üzerinden VPN bağlantısı oluşturmanıza yardımcı olur. Sanal WAN ve ilgili özellikler hakkında daha fazla bilgi edinmek için bkz. Sanal WAN genel bakış.