Microsoft Entra ID kimlik doğrulaması için P2S VPN Gateway'i yapılandırma – Microsoft tarafından kaydedilen uygulama (Önizleme)

Bu makale, Microsoft'a kayıtlı yeni Azure VPN İstemci Uygulama Kimliği'ni kullanarak Microsoft Entra Id kimlik doğrulaması için noktadan siteye (P2S) VPN ağ geçidinizi yapılandırmanıza yardımcı olur.

Not

Bu makaledeki adımlar, Microsoft tarafından kaydedilen yeni Azure VPN İstemciSi Uygulama Kimliği ve ilişkili hedef kitle değerlerini kullanan Microsoft Entra Id kimlik doğrulaması için geçerlidir. Bu makale, kiracınız için eski, el ile kaydedilmiş Azure VPN İstemcisi uygulaması için geçerli değildir. El ile kaydedilen Azure VPN İstemcisi adımları için bkz . El ile kaydedilen VPN istemcisini kullanarak P2S'yi yapılandırma.

VPN Gateway artık Azure VPN İstemcisi'nin en son sürümleri için microsoft tarafından kayıtlı yeni bir Uygulama Kimliği ve ilgili Hedef Kitle değerlerini destekliyor. Yeni Hedef Kitle değerlerini kullanarak bir P2S VPN ağ geçidi yapılandırdığınızda, Microsoft Entra kiracınız için Azure VPN İstemcisi uygulaması el ile kayıt işlemini atlarsınız. Uygulama Kimliği zaten oluşturulmuştur ve kiracınız ek kayıt adımları olmadan bunu otomatik olarak kullanabilir. Uygulamayı yetkilendirmeniz veya Genel yönetici rolü aracılığıyla izin atamanız gerekmeyen bu işlem, Azure VPN İstemcisi'ni el ile kaydetmekten daha güvenlidir.

Daha önce Azure VPN İstemcisi uygulamasını Microsoft Entra kiracınızla el ile kaydetmeniz (tümleştirmeniz) gerekiyordu. İstemci uygulamasını kaydetmek, Azure VPN İstemcisi uygulamasının kimliğini temsil eden bir Uygulama Kimliği oluşturur ve Genel Yönetici rolünü kullanarak yetkilendirme gerektirir. Uygulama nesneleri türleri arasındaki farkı daha iyi anlamak için bkz . Microsoft Entra Id'ye uygulamaların nasıl ve neden eklendiği.

Mümkün olduğunda, Azure VPN İstemcisi uygulamasını kiracınıza el ile kaydetmek yerine Microsoft'a kayıtlı Azure VPN istemcisi Uygulama Kimliği ve ilgili Hedef Kitle değerlerini kullanarak yeni P2S ağ geçitlerini yapılandırmanızı öneririz. Microsoft Entra Id kimlik doğrulamasını kullanan daha önce yapılandırılmış bir Azure VPN ağ geçidiniz varsa, microsoft tarafından kaydedilen yeni Uygulama Kimliği'nden yararlanmak için ağ geçidini ve istemcileri güncelleştirebilirsiniz. Linux istemcilerinin bağlanmasını istiyorsanız P2S ağ geçidini yeni Hedef Kitle değeriyle güncelleştirmeniz gerekir. Linux için Azure VPN İstemcisi, eski Hedef Kitle değerleriyle geriye dönük olarak uyumlu değildir. Yeni bir Hedef Kitle değeri kullanmak üzere güncelleştirmek istediğiniz mevcut bir P2S ağ geçidiniz varsa bkz . P2S VPN ağ geçidi için hedef kitleyi değiştirme.

Dikkat edilmesi gerekenler ve sınırlamalar:

P2S VPN ağ geçidi yalnızca bir Hedef Kitle değerini destekleyebilir. Aynı anda birden çok Hedef Kitle değerini destekleyemez.

Şu anda microsoft tarafından kaydedilen yeni Uygulama Kimliği, eski, el ile kaydedilen uygulama kadar çok Hedef Kitle değerini desteklemez. Azure Genel veya Özel dışında herhangi bir şey için hedef kitle değerine ihtiyacınız varsa, el ile kaydedilmiş eski yöntemi ve değerleri kullanın.

Linux için Azure VPN İstemcisi, el ile kaydedilen uygulamayla uyumlu eski Hedef Kitle değerlerini kullanacak şekilde yapılandırılmış P2S ağ geçitleriyle geriye dönük olarak uyumlu değildir. Linux için Azure VPN İstemcisi Özel Hedef Kitle değerlerini destekler.

-

Linux için Azure VPN İstemcisi'nin diğer Linux dağıtımları ve sürümleri üzerinde çalışması mümkün olsa da, Linux için Azure VPN İstemcisi yalnızca aşağıdaki sürümlerde desteklenir:

- Ubuntu 20.04

- Ubuntu 22.04

macOS ve Windows için Azure VPN İstemcisi, el ile kaydedilen uygulamayla uyumlu eski Hedef Kitle değerlerini kullanacak şekilde yapılandırılmış P2S ağ geçitleriyle geriye dönük olarak uyumludur. Bu istemcilerle Özel hedef kitle değerlerini de kullanabilirsiniz.

Aşağıdaki tabloda, Her Uygulama Kimliği için desteklenen Azure VPN İstemcisi sürümleri ve buna karşılık gelen kullanılabilir Hedef Kitle değerleri gösterilmektedir.

| Uygulama Kimliği | Desteklenen hedef kitle değerleri | Desteklenen istemciler |

|---|---|---|

| Microsoft tarafından kaydedilen (Önizleme) | - Azure Genel: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux -Windows - macOS |

| El ile kaydedildi | - Azure Genel: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Kamu: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Almanya: 538ee9e6-310a-468d-afef-ea97365856a9- 21Vianet tarafından sağlanan Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Özel | <custom-app-id> |

- Linux -Windows - macOS |

Noktadan siteye iş akışı

Microsoft Entra ID kimlik doğrulamasını kullanarak bir P2S bağlantısının başarıyla yapılandırılması için bir dizi adım gerekir.

Bu makale şu konularda size yardımcı olur:

- Kiracınızı doğrulayın.

- VPN ağ geçidini uygun gerekli ayarlarla yapılandırın.

- VPN İstemcisi yapılandırma paketini oluşturun ve indirin.

Sonraki adımlar bölümündeki makaleler size yardımcı olur:

- İstemci bilgisayara Azure VPN İstemcisi'ni indirin.

- VPN İstemcisi yapılandırma paketindeki ayarları kullanarak istemciyi yapılandırın.

- Bağlanma.

Önkoşullar

Bu makalede aşağıdaki önkoşullar varsayılır:

VPN ağ geçidi

Bazı ağ geçidi seçenekleri, Microsoft Entra Id kimlik doğrulaması kullanan P2S VPN ağ geçitleriyle uyumsuz. VPN ağ geçidi Temel SKU'yu veya ilke tabanlı vpn türünü kullanamaz. Ağ geçidi SKU'ları hakkında daha fazla bilgi için bkz . Ağ geçidi SKU'ları hakkında. VPN türleri hakkında daha fazla bilgi için bkz . VPN Gateway ayarları.

Microsoft Entra ID kimlik doğrulamasıyla uyumlu, çalışır durumda bir VPN ağ geçidiniz yoksa bkz . VPN ağ geçidi oluşturma ve yönetme - Azure portalı. Uyumlu bir VPN ağ geçidi oluşturun, ardından P2S ayarlarını yapılandırmak için bu makaleye dönün.

Microsoft Entra kiracısı

- Bu makaledeki adımlar bir Microsoft Entra kiracısı gerektirir. Daha fazla bilgi için bkz . Microsoft Entra Id'de yeni kiracı oluşturma.

VPN istemcisi adres havuzunu ekleme

İstemci adres havuzu, belirttiğiniz özel IP adresleri aralığıdır. Noktadan siteye VPN üzerinden bağlanan istemciler bu aralıktan dinamik olarak bir IP adresi alır. Bağlandığınız şirket içi konum veya bağlanmak istediğiniz sanal ağ ile çakışmayan bir özel IP adresi aralığı kullanın. Birden çok protokol yapılandırıyorsanız ve SSTP protokollerden biriyse, yapılandırılan adres havuzu yapılandırılmış protokoller arasında eşit olarak bölünür.

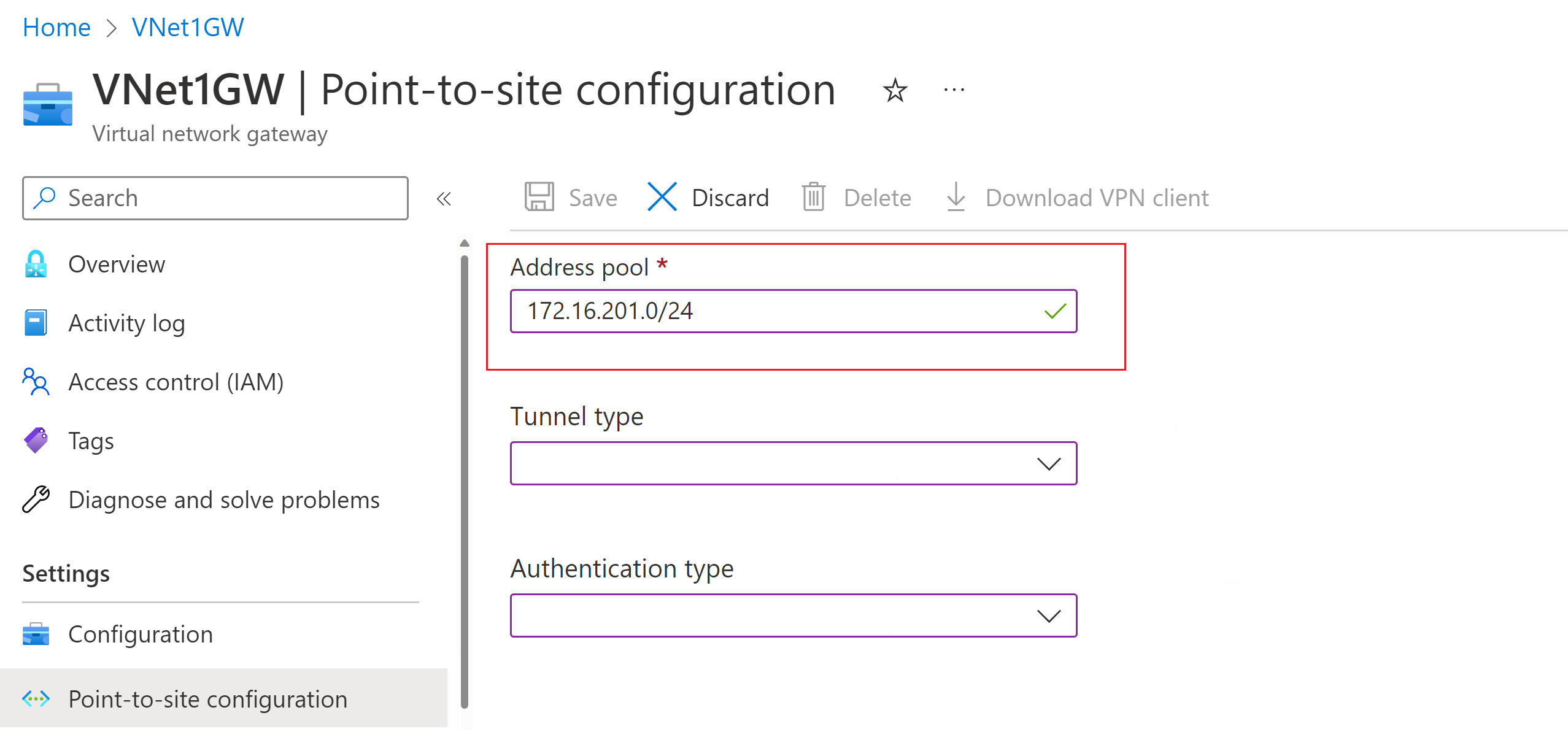

Azure portalında VPN ağ geçidinize gidin.

Ağ geçidinizin sayfasındaki sol bölmede Noktadan siteye yapılandırma'yı seçin.

Yapılandırma sayfasını açmak için Şimdi yapılandır’a tıklayın.

Noktadan siteye yapılandırma sayfasında, Adres havuzu kutusunda kullanmak istediğiniz özel IP adresi aralığını ekleyin. VPN istemcileri, belirttiğiniz aralıktan dinamik olarak bir IP adresi alır. En düşük alt ağ maskesi etkin/pasif için 29 bit ve etkin/etkin yapılandırma için 28 bittir.

Daha fazla ayar yapılandırmak için sonraki bölüme geçin.

Tünel türünü ve kimlik doğrulamayı yapılandırma

Önemli

Azure portalı, Azure Active Directory alanlarını Entra olarak güncelleştirme sürecindedir. Başvurulan Microsoft Entra Id değerini görüyorsanız ve bu değerleri henüz portalda görmüyorsanız Azure Active Directory değerlerini seçebilirsiniz.

Kimlik doğrulaması için kullanmak istediğiniz dizinin kiracı kimliğini bulun. Kiracı kimliğinizi bulma konusunda yardım için bkz . Microsoft Entra kiracı kimliğinizi bulma.

Tünel türünü ve kimlik doğrulama değerlerini yapılandırın.

Aşağıdaki değerleri yapılandırın:

- Adres havuzu: istemci adres havuzu

- Tünel türü: OpenVPN (SSL)

- Kimlik doğrulama türü: Microsoft Entra Id

Microsoft Entra Id değerleri için Kiracı, Hedef Kitle ve Veren değerleri için aşağıdaki yönergeleri kullanın. {Microsoft Id Entra Tenant ID} değerini kiracı kimliğiniz ile değiştirin; bu değeri değiştirdiğinizde örneklerden kaldırmaya {} dikkat edin.

Kiracı: Microsoft Entra Id kiracısı için TenantID. Yapılandırmanıza karşılık gelen kiracı kimliğini girin. Kiracı URL'sinin sonunda bir (ters eğik çizgi) olmadığından

\emin olun. Eğik çizgi izin verilebilir.- Azure Genel:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure Genel:

Hedef kitle: Microsoft tarafından kaydedilen Azure VPN İstemci Uygulama Kimliği için karşılık gelen değer. Bu alan için özel hedef kitle de desteklenir.

- Azure Genel:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure Genel:

Veren: Güvenli Belirteç Hizmetinin URL'si. Veren değerinin sonuna sondaki eğik çizgiyi ekleyin. Aksi takdirde bağlantı başarısız olabilir. Örnek:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Azure VPN istemci uygulaması için yönetici onayı ver'e tıklamanız gerekmez. Bu bağlantı yalnızca eski Hedef Kitle değerlerini kullanan el ile kaydedilmiş VPN istemcileri içindir. Azure portalında bir sayfa açar.

Ayarları yapılandırmayı tamamladıktan sonra sayfanın üst kısmındaki Kaydet'e tıklayın.

VPN istemci profili yapılandırma paketini indirme

Bu bölümde Azure VPN istemci profili yapılandırma paketini oluşturup indirebilirsiniz. Bu paket, istemci bilgisayarlarda Azure VPN istemci profilini yapılandırmak için kullanabileceğiniz ayarları içerir.

Noktadan siteye yapılandırma sayfasının üst kısmında VPN istemcisini indir'e tıklayın. İstemci yapılandırma paketinin oluşturulması birkaç dakika sürer.

Tarayıcınız bir istemci yapılandırması zip dosyasının kullanılabilir olduğunu gösterir. Ağ geçidinizle aynı adla adlandırılır.

İndirilen zip dosyasını ayıklayın.

Sıkıştırması açılmış "AzureVPN" klasörüne gidin.

"azurevpnconfig.xml" dosyasının konumunu not edin. azurevpnconfig.xml VPN bağlantısı ayarını içerir. Bu dosyayı e-posta veya başka yollarla bağlanması gereken tüm kullanıcılara da dağıtabilirsiniz. Kullanıcının başarılı bir şekilde bağlanması için geçerli Microsoft Entra Id kimlik bilgileri gerekir.

Azure VPN İstemcisi'ni yapılandırma

Ardından profil yapılandırma paketini inceleyecek, istemci bilgisayarlar için Azure VPN İstemcisi'ni yapılandıracak ve Azure'a bağlanacaksınız. Sonraki adımlar bölümünde listelenen makalelere bakın.

Sonraki adımlar

Azure VPN İstemcisi'ni yapılandırın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin