Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Amazon Web Services, kuruluşunuzun tüm iş yüklerini bulutta barındırmasını ve yönetmesini sağlayan bir IaaS sağlayıcısıdır. Bulutta altyapı kullanmanın avantajlarının yanı sıra kuruluşunuzun en kritik varlıkları tehditlere maruz kalabilir. Kullanıma sunulan varlıklar arasında hassas olabilecek bilgilere sahip depolama örnekleri, en kritik uygulamalarınızdan bazılarını çalıştıran işlem kaynakları, bağlantı noktaları ve kuruluşunuza erişim sağlayan sanal özel ağlar bulunur.

AWS'yi Defender for Cloud Apps'ye bağlamak, yönetim ve oturum açma etkinliklerini izleyerek, olası deneme yanılma saldırılarını, ayrıcalıklı kullanıcı hesabının kötü amaçlı kullanımını, sanal makinelerin (VM) olağan dışı silmelerini ve genel kullanıma sunulan depolama demetlerini bildirerek varlıklarınızın güvenliğini sağlamanıza ve olası tehditleri algılamanıza yardımcı olur.

Ana tehditler

- Bulut kaynaklarının kötüye kullanımı

- Güvenliği aşılmış hesaplar ve içeriden gelen tehditler

- Veri sızıntısı

- Kaynak yanlış yapılandırması ve yetersiz erişim denetimi

Defender for Cloud Apps ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Paylaşılan verilerin açığa çıkarma kapsamını sınırlandırma ve işbirliği ilkelerini zorlama

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

Yerleşik ilkeler ve ilke şablonlarıyla AWS'yi denetleme

Olası tehditleri algılamak ve size bildirmek için aşağıdaki yerleşik ilke şablonlarını kullanabilirsiniz:

| Tür | Name |

|---|---|

| Etkinlik ilkesi şablonu | konsol oturum açma hatalarını Yönetici CloudTrail yapılandırma değişiklikleri EC2 örneği yapılandırma değişiklikleri IAM ilkesi değişiklikleri Riskli bir IP adresinden oturum açma Ağ erişim denetimi listesi (ACL) değişiklikleri Ağ geçidi değişiklikleri S3 Demet Etkinliği Güvenlik grubu yapılandırma değişiklikleri Sanal özel ağ değişiklikleri |

| Yerleşik anomali algılama ilkesi |

Anonim IP adreslerinden etkinlik Seyrek görülen ülkeden etkinlik Şüpheli IP adreslerinden etkinlik İmkansız seyahat Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik (IdP olarak Microsoft Entra ID gerektirir) Birden çok başarısız oturum açma girişimi Olağan dışı yönetim etkinlikleri Olağan dışı birden çok depolama silme etkinliği (önizleme) Birden çok SILME VM etkinliği Olağan dışı birden çok VM oluşturma etkinliği (önizleme) Bulut kaynağı için olağan dışı bölge (önizleme) |

| Dosya ilkesi şablonu | S3 demetine genel erişim sağlanır |

İlke oluşturma hakkında daha fazla bilgi için bkz. İlke oluşturma.

İdare denetimlerini otomatikleştirme

Olası tehditleri izlemeye ek olarak, algılanan tehditleri düzeltmek için aşağıdaki AWS idare eylemlerini uygulayabilir ve otomatikleştirebilirsiniz:

| Tür | Eylem |

|---|---|

| Kullanıcı idaresi | - Uyarıda kullanıcıya bildirme (Microsoft Entra ID aracılığıyla) - Kullanıcının yeniden oturum açmasını gerektir (Microsoft Entra ID aracılığıyla) - Kullanıcıyı askıya alma (Microsoft Entra ID aracılığıyla) |

| Veri idaresi | - S3 demeti özel hale getirme - S3 demeti için ortak çalışanı kaldırma |

Uygulamalardan gelen tehditleri düzeltme hakkında daha fazla bilgi için bkz. Bağlı uygulamaları yönetme.

AWS'i gerçek zamanlı olarak koruma

Hassas verilerin yönetilmeyen veya riskli cihazlara indirilmesini engellemeye ve korumaya yönelik en iyi yöntemlerimizi gözden geçirin.

Amazon Web Services'ı Microsoft Defender for Cloud Apps bağlama

Bu bölümde, mevcut Amazon Web Services (AWS) hesabınızı bağlayıcı API'lerini kullanarak Microsoft Defender for Cloud Apps bağlama yönergeleri sağlanır. Defender for Cloud Apps AWS'yi nasıl koruduğu hakkında bilgi için bkz. AWS'yi koruma.

AWS uygulama kullanımıyla ilgili görünürlük ve denetim elde etmek için AWS Güvenlik denetimini Defender for Cloud Apps bağlantılara bağlayabilirsiniz.

1. Adım: Amazon Web Services denetimini yapılandırma

Amazon Web Services konsolunda oturum açma

Defender for Cloud Apps için yeni bir kullanıcı ekleyin ve kullanıcıya Program aracılığıyla erişim verin.

İlke oluştur'u seçin ve yeni ilkeniz için bir ad girin.

JSON sekmesini seçin ve aşağıdaki betiği yapıştırın:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Yeni kullanıcının kimlik bilgilerinin bir kopyasını kaydetmek için .csvindir'i seçin. Daha sonra ihtiyacınız olacak.

Not

AWS'yi bağladıktan sonra, bağlantıdan önce yedi gün boyunca olayları alırsınız. CloudTrail'i yeni etkinleştirdiyseniz CloudTrail'i etkinleştirdiğiniz zamana ait olayları alırsınız.

Amazon Web Services denetimini Defender for Cloud Apps bağlama

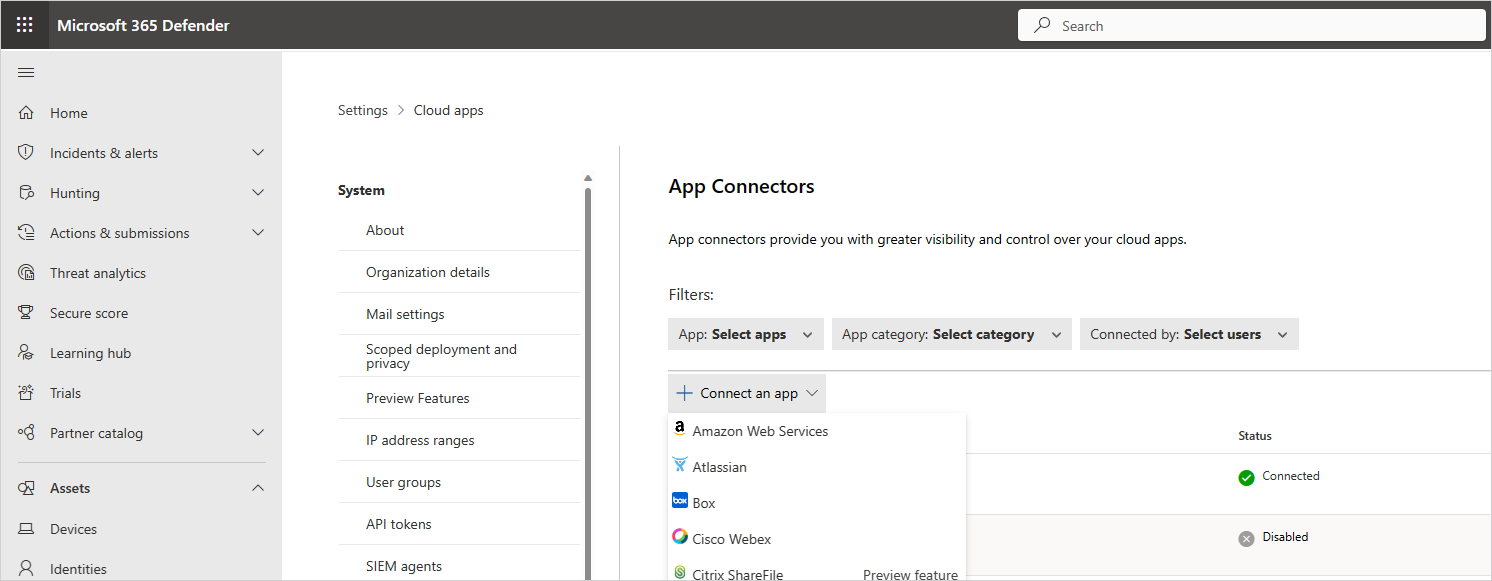

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

Uygulama bağlayıcıları sayfasında AWS bağlayıcısı kimlik bilgilerini sağlamak için aşağıdakilerden birini yapın:

Yeni bağlayıcı için

+Bir uygulamaya bağlan'ı ve ardından Amazon Web Services'ı seçin.

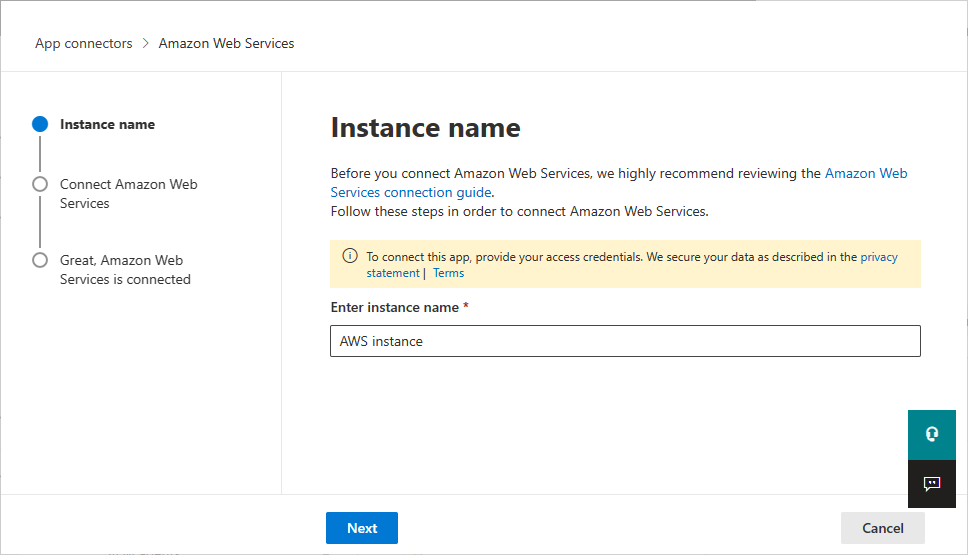

Sonraki pencerede bağlayıcı için bir ad girin ve İleri'yi seçin.

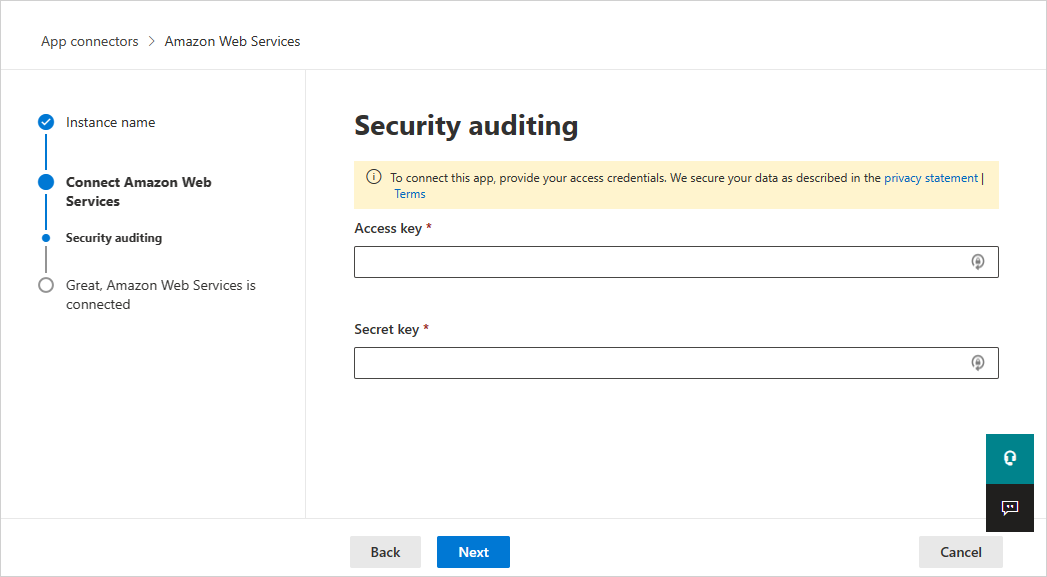

Amazon Web Services'a Bağlan sayfasında Güvenlik denetimi'ni ve ardından İleri'yi seçin.

Güvenlik denetimi sayfasında, .csv dosyasındaki Erişim anahtarını ve Gizli anahtarı ilgili alanlara yapıştırın ve İleri'yi seçin.

Mevcut bir bağlayıcı için

Bağlayıcı listesinde, AWS bağlayıcısının görüntülendiği satırda Ayarları düzenle'yi seçin.

Örnek adı ve Amazon Web Services'a Bağlan sayfalarında İleri'yi seçin. Güvenlik denetimi sayfasında, .csv dosyasındaki Erişim anahtarını ve Gizli anahtarı ilgili alanlara yapıştırın ve İleri'yi seçin.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.