Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bulut dosyası depolama ve işbirliği aracı olarak Google Workspace, kullanıcılarınızın belgelerini kuruluşunuz ve iş ortaklarınız arasında kolaylaştırılmış ve verimli bir şekilde paylaşmasına olanak tanır. Google Çalışma Alanı'nın kullanılması hassas verilerinizi yalnızca şirket içinde değil, aynı zamanda dış ortak çalışanlara da gösterebilir veya daha da kötüsü paylaşılan bir bağlantı aracılığıyla herkese açık hale gelebilir. Bu tür olaylar kötü amaçlı aktörlerden veya farkında olmayan çalışanlardan kaynaklanabilir. Google Workspace, üretkenliği artırmaya yardımcı olmak için büyük bir üçüncü taraf uygulama eko sistemi de sağlar. Bu uygulamaların kullanılması, kuruluşunuzu kötü amaçlı uygulamalar veya aşırı izinlere sahip uygulamaların kullanımı riskiyle karşı karşıya bırakılabilir.

Google Workspace'i Defender for Cloud Apps'ye bağlamak, kullanıcılarınızın etkinlikleri hakkında gelişmiş içgörüler sağlar, makine öğrenmesi tabanlı anomali algılamaları, bilgi koruma algılamaları (dış bilgi paylaşımını algılama gibi) kullanarak tehdit algılama sağlar, otomatik düzeltme denetimlerini etkinleştirir ve kuruluşunuzdaki etkin üçüncü taraf uygulamalardan gelen tehditleri algılar.

Ana tehditler

- Güvenliği aşılmış hesaplar ve içeriden gelen tehditler

- Veri sızıntısı

- Yetersiz güvenlik farkındalığı

- Kötü amaçlı üçüncü taraf uygulamaları ve Google eklentileri

- Malware

- Fidye Yazılımı

- Yönetilmeyen kendi cihazını getir (KCG)

Defender for Cloud Apps ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Bulutta depolanan düzenlenmiş ve hassas verileri bulma, sınıflandırma, etiketleme ve koruma

- Ortamınıza erişimi olan OAuth uygulamalarını bulma ve yönetme

- Bulutta depolanan veriler için DLP ve uyumluluk ilkelerini zorunlu kılma

- Paylaşılan verilerin açığa çıkarma kapsamını sınırlandırma ve işbirliği ilkelerini zorlama

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

SaaS güvenlik duruşu yönetimi

Microsoft Güvenli Puanı'nda güvenlik önerilerini otomatik olarak almak için Google Workspace'i bağlayın. Güvenli Puan bölümünde Önerilen eylemler'i seçin ve Ürün = Google Çalışma Alanına göre filtreleyin.

Google Workspace , MFA zorlamasını etkinleştirmeye yönelik güvenlik önerilerini destekler.

Daha fazla bilgi için bkz.:

Yerleşik ilkeler ve ilke şablonlarıyla Google Çalışma Alanını denetleme

Olası tehditleri algılamak ve size bildirmek için aşağıdaki yerleşik ilke şablonlarını kullanabilirsiniz:

| Tür | Name |

|---|---|

| Yerleşik anomali algılama ilkesi |

Anonim IP adreslerinden etkinlik Seyrek görülen ülkeden etkinlik Şüpheli IP adreslerinden etkinlik İmkansız seyahat Sonlandırılan kullanıcı tarafından gerçekleştirilen etkinlik (IdP olarak Microsoft Entra ID gerektirir) Kötü amaçlı yazılım algılama Birden çok başarısız oturum açma girişimi Olağan dışı yönetim etkinlikleri |

| Etkinlik ilkesi şablonu | Riskli bir IP adresinden oturum açma |

| Dosya ilkesi şablonu | Yetkisiz etki alanıyla paylaşılan bir dosyayı algılama Kişisel e-posta adresleriyle paylaşılan bir dosyayı algılama PII/PCI/PHI ile dosyaları algılama |

İlke oluşturma hakkında daha fazla bilgi için bkz. İlke oluşturma.

İdare denetimlerini otomatikleştirme

Olası tehditleri izlemeye ek olarak, algılanan tehditleri düzeltmek için aşağıdaki Google Çalışma Alanı idare eylemlerini uygulayabilir ve otomatikleştirebilirsiniz:

| Tür | Eylem |

|---|---|

| Veri idaresi | - Microsoft Purview Bilgi Koruması duyarlılık etiketi uygulama - Etki alanına okuma izni verme - Google Drive'da bir dosyayı/klasörü özel hale getirme - Dosya/klasöre genel erişimi azaltma - Dosyadan ortak çalışanı kaldırma - Microsoft Purview Bilgi Koruması duyarlılık etiketini kaldırma - Dosya/klasör üzerindeki dış ortak çalışanları kaldırma - Dosya düzenleyicisinin paylaşım yeteneğini kaldırma - Dosya/klasöre genel erişimi kaldırma - Kullanıcının Google'a parola sıfırlamasını gerektir - DLP ihlali özetlerini dosya sahiplerine gönderme - DLP ihlalini son dosya düzenleyicisine gönderme - Dosya sahipliğini aktarma - Çöp kutusu dosyası |

| Kullanıcı idaresi | - Kullanıcıyı askıya alma - Uyarıda kullanıcıya bildirme (Microsoft Entra ID aracılığıyla) - Kullanıcının yeniden oturum açmasını gerektir (Microsoft Entra ID aracılığıyla) - Kullanıcıyı askıya alma (Microsoft Entra ID aracılığıyla) |

| OAuth uygulaması idaresi | - OAuth uygulama iznini iptal etme |

Uygulamalardan gelen tehditleri düzeltme hakkında daha fazla bilgi için bkz. Bağlı uygulamaları yönetme.

Google Workspace'i gerçek zamanlı olarak koruma

Dış kullanıcıların güvenliğini sağlamak ve bunlarla işbirliği yapmak ve hassas verilerin yönetilmeyen veya riskli cihazlara indirilmesini engellemek ve korumak için en iyi yöntemlerimizi gözden geçirin.

Google Workspace'i Microsoft Defender for Cloud Apps bağlama

Bu bölümde, bağlayıcı API'lerini kullanarak Microsoft Defender for Cloud Apps mevcut Google Workspace hesabınıza bağlama yönergeleri sağlanır. Bu bağlantı, Google Çalışma Alanı kullanımı hakkında görünürlük ve denetim sağlar.

Bu bölümdeki adımlar bir Google Çalışma Alanı yöneticisi tarafından tamamlanmalıdır. Google Workspace'teki yapılandırma adımları hakkında ayrıntılı bilgi için Google Workspace belgelerine bakın. Google Workspace'te geliştirme |Geliştiriciler için Google

Not

Defender for Cloud Apps, Google Workspace için dosya indirme etkinliklerini görüntülemez.

Google Workspace'i yapılandırma

Google Workspace Super Yönetici olarak ortamınızı hazırlamak için bu adımları uygulayın.

Google Çalışma Alanı'nda Süper Yönetici olarak oturum açın.

Defender for Cloud Apps adlı yeni bir proje oluşturun.

Proje numarasını kopyalayın. Daha sonra gerekecektir.

Aşağıdaki API'leri etkinleştirin:

- Yönetici SDK API'si

- Google Drive API'si

Aşağıdaki ayrıntıları içeren bir hizmet hesabı için Kimlik Bilgileri oluşturun:

Ad: Defender for Cloud Apps

Açıklama: Defender for Cloud Apps'den Google çalışma alanı hesabına API bağlayıcısı.

Bu hizmet hesabına projeye erişim izni verin.

Hizmet hesabının aşağıdaki bilgilerini kopyalayın. Daha sonra ihtiyacınız olacak

- E-posta

- İstemci Kimliği

Yeni bir anahtar oluşturun. Dosyayı ve dosyayı kullanmak için gereken parolayı indirip kaydedin.

API denetimlerinde, yukarıda kopyaladığınız İstemci Kimliğini kullanarak Etki Alanı Geniş Temsilcisine yeni bir İstemci Kimliği ekleyin.

Aşağıdaki yetkilendirmeleri ekleyin. Aşağıdaki gerekli kapsam listesini girin (metni kopyalayın ve OAuth Kapsamları kutusuna yapıştırın):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user ```

Google yönetici konsolunda, bağlayıcı için kullanılacak Super Yönetici kullanıcısı için Google Drive'ın hizmet durumunu etkinleştirin. Tüm kullanıcılar için hizmet durumunu etkinleştirmenizi öneririz.

Defender for Cloud Apps yapılandırma

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

+Uygulamaya bağlan'ı ve ardından uygulama listesinden Google Çalışma Alanı'nı seçin.

Google Çalışma Alanı bağlantı ayrıntılarını sağlamak için Uygulama bağlayıcıları'nın altında aşağıdakilerden birini yapın:

Zaten bağlı bir GCP örneğine sahip olan bir Google Workspace kuruluşu için

- Bağlayıcı listesinde, GCP örneğinin görüntülendiği satırın sonunda üç noktayı ve ardından Google Çalışma Alanı örneğini bağla'yı seçin.

Bağlı gcp örneği olmayan bir Google Workspace kuruluşu için

- Bağlı uygulamalar sayfasında +Uygulamaya bağlan'ı ve ardından Google Çalışma Alanı'nı seçin.

Örnek adı penceresinde bağlayıcınıza bir ad verin. Ardından İleri'yi seçin.

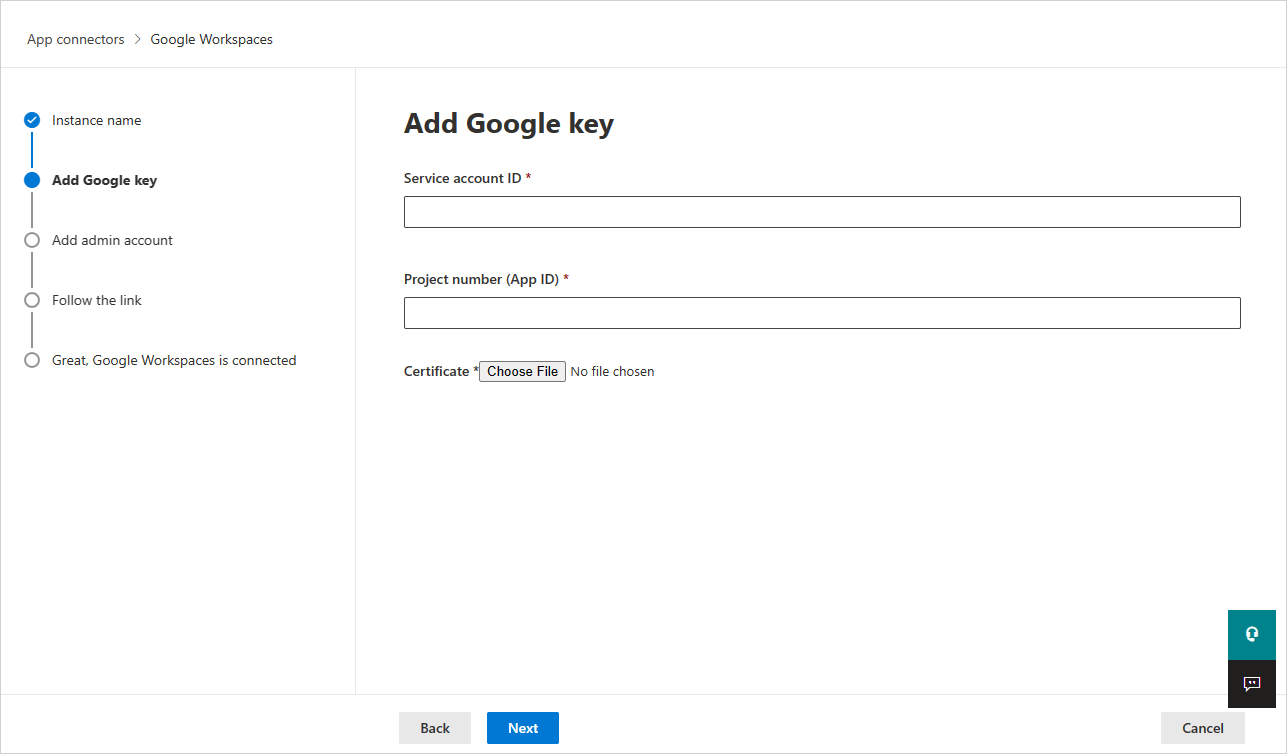

Google anahtarı ekle bölümünde aşağıdaki bilgileri doldurun:

Daha önce kopyaladığınız Email Hizmet hesabı kimliğini girin.

Daha önce kopyaladığınız Proje numarasını (Uygulama Kimliği) girin.

Daha önce kaydettiğiniz P12 Sertifika dosyasını karşıya yükleyin.

Google Workspace Super Yönetici e-posta adresini girin.

Google Workspace Super Yönetici olmayan bir hesapla dağıtım yapmak API testinde hataya neden olur ve Defender for Cloud Apps düzgün çalışmasına izin vermez. Süper Yönetici bile Defender for Cloud Apps sınırlı olması için belirli kapsamlar istiyoruz.

Google Workspace business veya Enterprise hesabınız varsa onay kutusunu seçin. Google Workspace business veya Enterprise için Defender for Cloud Apps hangi özelliklerin kullanılabildiği hakkında bilgi için bkz. Uygulamalarınız için anında görünürlük, koruma ve idare eylemlerini etkinleştirme.

Google Çalışma Alanlarını Bağla'yı seçin.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.

Google Workspace'i bağladıktan sonra, bağlantıdan önce yedi gün boyunca olayları alırsınız.

Google Workspace'i bağladıktan sonra Defender for Cloud Apps tam tarama gerçekleştirir. Sahip olduğunuz dosya ve kullanıcılara bağlı olarak, tam taramanın tamamlanması biraz zaman alabilir. Neredeyse gerçek zamanlı taramayı etkinleştirmek için, etkinlik algılanan dosyalar tarama kuyruğunun başına taşınır. Örneğin, düzenlenen, güncelleştirilen veya paylaşılan bir dosya hemen taranır. Bu, doğası gereği değiştirilmeyen dosyalar için geçerli değildir. Örneğin, görüntülenen, önizlemesi görüntülenen, yazdırılan veya dışarı aktarılan dosyalar normal tarama sırasında taranır.

SaaS Güvenlik Duruş Yönetimi (SSPM) verileri (Önizleme) Microsoft Defender Portalında Güvenli Puan sayfasında gösterilir. Daha fazla bilgi için bkz . SaaS uygulamaları için güvenlik duruşu yönetimi.

Uygulamayı bağlarken sorun yaşıyorsanız bkz. Uygulama Bağlayıcılarında Sorun Giderme.