Bulut uygulamalarını ilkelerle denetleme

İlkelerden yararlanarak, kullanıcılarınızın bulutta nasıl davranmasını istediğinizi tanımlayabilirsiniz. Bulut ortamınızdaki riskli davranışları, ihlalleri veya şüpheli veri noktalarını ve etkinlikleri algılamanızı sağlar. Gerekirse, tam risk azaltma elde etmek için düzeltme iş akışlarını tümleştirebilirsiniz. Bulut ortamınız hakkında toplamak istediğiniz farklı bilgi türleriyle ve gerçekleştirmek istediğiniz düzeltme eylemi türleriyle ilintili birçok ilke türü vardır.

Örneğin, karantinaya almak istediğiniz bir veri ihlali tehdidi varsa, riskli bir bulut uygulamasının kuruluşunuz tarafından kullanılmasını engellemekten farklı bir ilke türüne sahip olmanız gerekir.

Politika tipleri

İlke yönetimi sayfasına baktığınızda, hangi ilkelerin kullanılabilir olduğunu görmek için çeşitli ilkeler ve şablonlar tür ve simgeyle ayırt edilebilir. İlkeler, Tüm ilkeler sekmesinde veya ilgili kategori sekmelerinde birlikte görüntülenebilir. Kullanılabilir ilkeler, veri kaynağına ve kuruluşunuz için Bulut için Defender Uygulamalarında etkinleştirdiğiniz verilere bağlıdır. Örneğin, bulut bulma günlüklerini karşıya yüklediyseniz, bulut bulmayla ilgili ilkeler görüntülenir.

Aşağıdaki türlerde ilkeler oluşturulabilir:

| İlke türü simgesi | Politika türü | Kategori | Kullanma |

|---|---|---|---|

|

Etkinlik ilkesi | Tehdit algılama | Etkinlik ilkeleri, uygulama sağlayıcısının API'lerini kullanarak çok çeşitli otomatik işlemleri zorunlu kılmanıza olanak sağlar. Bu ilkeler çeşitli kullanıcılar tarafından yürütülen belirli etkinlikleri izlemenize veya belirli bir etkinlik türünün beklenmedik düzeyde yükselen oranlarını izlemenize olanak tanır. Daha fazla bilgi edinin |

|

Anomali algılama ilkesi | Tehdit algılama | Anomali algılama ilkeleri, bulutunuzda olağan dışı etkinlikleri aramanızı sağlar. Algılama, kuruluşunuzun temelinden veya kullanıcının normal etkinliğinden farklı bir şey olduğunda sizi uyarmak için ayarladığınız risk faktörlerine dayanır. Daha fazla bilgi edinin |

|

OAuth uygulama ilkesi | Tehdit algılama | OAuth uygulama ilkeleri, her OAuth uygulamasının hangi izinleri istediğinizi araştırmanızı ve otomatik olarak onaylamanızı veya iptal etmenizi sağlar. Bunlar, Bulut için Defender Uygulamaları ile birlikte gelen ve oluşturulamaz yerleşik ilkelerdir. Daha fazla bilgi edinin |

|

Kötü amaçlı yazılım algılama ilkesi | Tehdit algılama | Kötü amaçlı yazılım algılama ilkeleri, bulut depolama alanınızdaki kötü amaçlı dosyaları tanımlamanızı ve otomatik olarak onaylamanızı veya iptal etmenizi sağlar. Bu, Bulut için Defender Uygulamaları ile birlikte gelen ve oluşturulamaz yerleşik bir ilkedir. Daha fazla bilgi edinin |

|

Dosya ilkesi | Bilgi koruma | Dosya ilkeleri, bulut uygulamalarınızı belirtilen dosya veya dosya türleri (paylaşılan, dış etki alanlarıyla paylaşılan), veriler (özel bilgiler, kişisel veriler, kredi kartı bilgileri ve diğer veri türleri) için taramanıza ve dosyalara idare eylemleri uygulamanıza olanak tanır (idare eylemleri bulut uygulamasına özeldir). Daha fazla bilgi edinin |

|

Erişim ilkesi | Koşullu Erişim | Erişim ilkeleri, bulut uygulamalarınızda kullanıcı oturum açma işlemleri üzerinde gerçek zamanlı izleme ve denetim sağlar. Daha fazla bilgi edinin |

|

Oturum ilkesi | Koşullu Erişim | Oturum ilkeleri, bulut uygulamalarınızdaki kullanıcı etkinliği üzerinde gerçek zamanlı izleme ve denetim sağlar. Daha fazla bilgi edinin |

|

Uygulama bulma ilkesi | Gölge BT | Uygulama bulma ilkeleri, kuruluşunuzun içinde yeni uygulamalar algılandığında bunu size bildirecek uyarılar ayarlamanıza olanak tanır. Daha fazla bilgi edinin |

|

bulut bulma anomali algılama ilkesi | Gölge BT | Bulut bulma anomali algılama ilkeleri, bulut uygulamalarını bulmak için kullandığınız günlüklere bakar ve olağan dışı oluşumları arar. Örneğin, daha önce Dropbox’ı hiç kullanmamış bir kullanıcı aniden Dropbox’a 600 GB yükleyebilir veya belirli bir uygulamada normalden çok daha fazla işlem yapılıyor olabilir. Daha fazla bilgi edinin |

Riski tanımlama

Bulut için Defender Uygulamaları, buluttaki farklı riskleri azaltmanıza yardımcı olur. Herhangi bir ilkeyi ve uyarıyı aşağıdaki risklerden biriyle ilişkilendirmek için yapılandırabilirsiniz:

Erişim denetimi: Kimler nereden neye erişiyor?

Davranışları sürekli izleyerek, içeriden ve dışarıdan gelen yüksek riskli saldırılar gibi anormal etkinlikleri algılamanın yanı sıra, uygulamalar veya uygulama içindeki belirli eylemler için uyarı, engelleme ya da kimlik doğrulaması isteme gibi ilkeler uygulayın. Yüzeysel engellemenin yanı sıra ayrıntılı görüntüleme, düzenleme ve engelleme yoluyla şirket içi ve mobil erişim denetimi ilkelerini kullanıcı, cihaz ve coğrafi konum temelinde etkinleştirir. Çok faktörlü kimlik doğrulama hataları, devre dışı bırakılmış hesapla oturum açma hataları ve kimliğe bürünme olayları gibi şüpheli oturum açma etkinliklerini algılayın.

Uyumluluk: Uyumluluk gereksinimleriniz ihlal mı edildi?

PCI, SOX ve HIPAA gibi düzenlemelerle uyumluluğu sağlamak için, dosya eşitleme hizmetlerinde depolanan gizli veya denetimli verileri (her dosyanın paylaşım izinleri gibi) kataloglayın ve tanımlayın

Yapılandırma denetimi: Yapılandırmanızda yetkisiz değişiklikler mi yapıldı?

Uzaktan yapılandırma işlemesi gibi yapılandırma değişikliklerini izleyin.

Bulut bulma: Kuruluşunuzda yeni uygulamalar kullanılıyor mu? Haklarında bilgi sahibi olmadığınız Gölge BT uygulamalarının kullanılmasıyla ilgili sorununuz mu var?

Her bulut uygulaması için genel riski mevzuata ve sektör sertifikalarına ve en iyi yöntemlere göre derecelendirin. Her bulut uygulaması için kullanıcı sayısını, etkinlikleri, trafik hacmini ve tipik kullanım saatlerini izlemenizi sağlar.

DLP: Şirket dosyaları herkese açık şekilde paylaşılıyor mu? Dosyaları karantinaya almanız mı gerekiyor?

Şirket içi DLP tümleştirmesi, mevcut şirket içi DLP çözümlerinizle tümleştirme ve kapalı döngülü düzeltme sağlar.

Ayrıcalıklı hesaplar: Yönetici hesaplarını izlemeniz mi gerekiyor?

Ayrıcalıklı kullanıcılara ve yöneticilere yönelik gerçek zamanlı etkinlik izleme ve raporlama.

Paylaşım denetimi: Bulut ortamınızda veriler nasıl paylaşılıyor?

Dosyaların içeriğini ve buluttaki içeriği inceleyin; iç ve dış paylaşım ilkelerini zorunlu tutun. İşbirliğini izleyin ve dosyaların kuruluşunuz dışında paylaşılmasını engelleme gibi paylaşım ilkelerini zorunlu tutun.

Tehdit algılama: Bulut ortamınızı tehdit eden şüpheli etkinlikler mi var?

E-posta yoluyla herhangi bir ilke ihlali veya etkinlik eşiği için gerçek zamanlı bildirimler alın. Bulut için Defender Apps, makine öğrenmesi algoritmaları uygulayarak kullanıcının verileri yanlış kullandığına işaret edebilecek davranışları algılamanıza olanak tanır.

Riskleri denetleme

İlkeleri kullanarak riskleri denetlemek için bu işlemi uygulayın:

Şablon veya sorgudan bir ilke oluşturun.

Beklenen sonuçları elde etmek için ilkede ince ayarlamalar yapın.

Risklere otomatik olarak yanıt vermek ve çözüm getirmek için otomatik eylemler ekleyin.

Bir ilke oluşturun

Bulut için Defender Uygulamaları ilke şablonlarını tüm ilkelerinizin temeli olarak kullanabilir veya bir sorgudan ilke oluşturabilirsiniz.

İlke şablonları, ortamınızdaki belirli ilgi çekici olayları algılamak için gereken doğru filtreleri ve yapılandırmaları ayarlamanıza yardımcı olur. Şablonlar her türlü ilkeyi içerir ve çeşitli hizmetlere uygulanabilir.

İlke şablonlarından ilke oluşturmak için aşağıdaki adımları uygulayın:

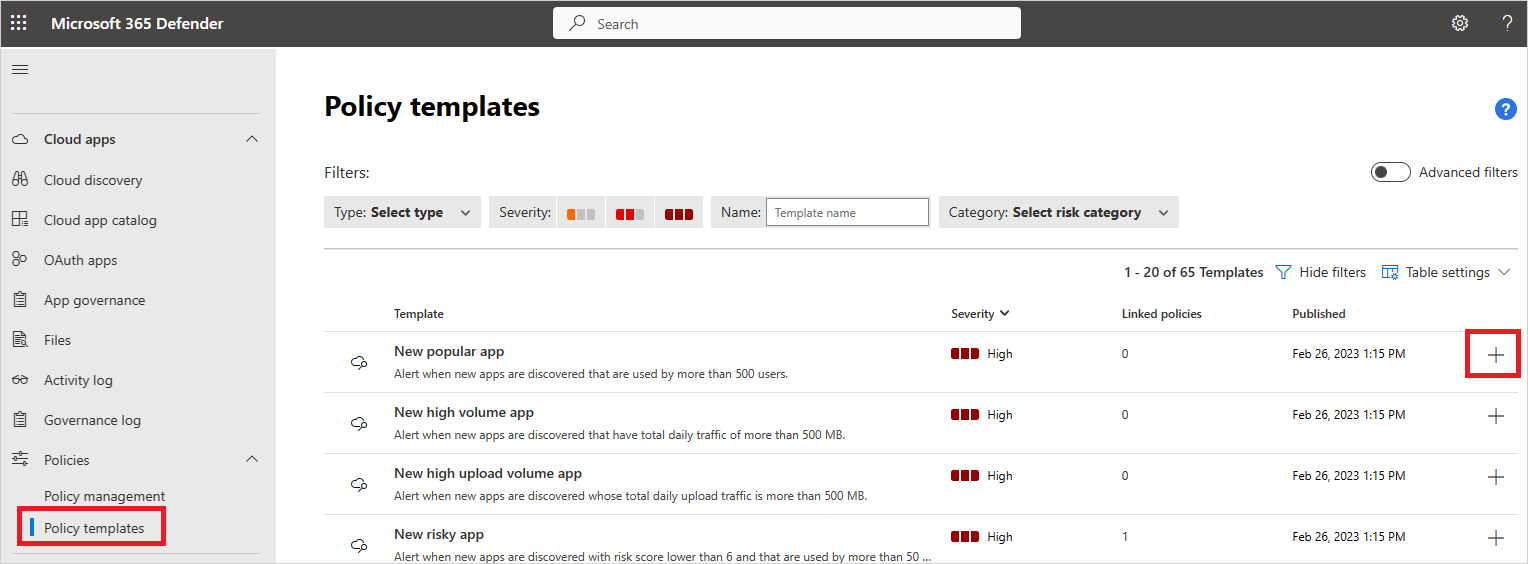

Microsoft Defender Portalı'nda, Cloud Apps'in altında İlkeler ->İlke şablonları'na gidin.

Kullanmak istediğiniz şablonun satırının sağ ucundaki artı işaretini (+) seçin. Şablonun önceden tanımlanmış yapılandırmasıyla bir ilke oluşturma sayfası açılır.

Şablonu, özel ilkeniz için gereken şekilde değiştirin. Şablona dayalı bu yeni ilkenin her özelliği ve alanı, ihtiyaçlarınıza göre değiştirilebilir.

Not

İlke filtrelerini kullanırken, Yalnızca tam sözcükleri içerir ; virgül, nokta, boşluk veya alt çizgiyle ayrılmıştır. Örneğin kötü amaçlı yazılım veya virüs ararsanız, virus_malware_file.exe bulur ancak malwarevirusfile.exe bulmaz. malware.exe ararsanız, dosya adında kötü amaçlı yazılım veya exe bulunan TÜM dosyaları bulursunuz, ancak "malware.exe" (tırnak işaretleri ile) için arama yaparsanız yalnızca tam olarak "malware.exe" içeren dosyaları bulursunuz.

Eşittir yalnızca tam dizeyi arar, örneğin malware.exe bulur ancak malware.exe.txt bulmadığı malware.exe arar.Şablona dayalı yeni ilkeyi oluşturduktan sonra, ilke şablonu tablosunda ilkenin oluşturulduğu şablonun yanındaki Bağlantılı ilkeler sütununda yeni ilke görüntülenir. Her şablondan istediğiniz kadar ilke oluşturabilirsiniz ve hepsi özgün şablona bağlanır. Bağlama, aynı şablon kullanılarak oluşturulan tüm ilkeleri izlemenizi sağlar.

Alternatif olarak, araştırma sırasında da şablon oluşturabilirsiniz. Etkinlik günlüğünü, Dosyaları veya Kimlikleri araştırıyorsanız ve belirli bir şeyi aramak için detaya giderseniz, istediğiniz zaman araştırmanızın sonuçlarına göre yeni bir ilke oluşturabilirsiniz.

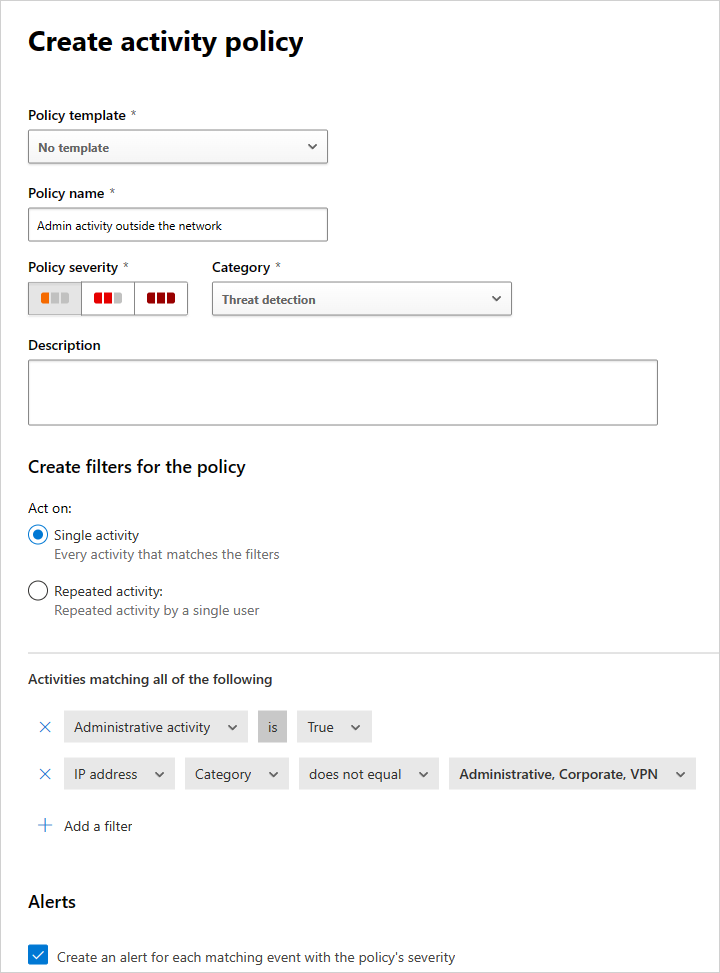

Örneğin, Etkinlik günlüğüne bakıyorsanız bir tane oluşturmak ve ofisinizin IP adreslerinin dışından bir yönetici etkinliği görmek isteyebilirsiniz.

Araştırma sonuçlarını temel alan bir ilke oluşturmak için aşağıdaki adımları uygulayın:

Microsoft Defender Portalı'nda şunlardan birine gidin:

- Cloud Apps ->Etkinlik günlüğü

- Cloud Apps ->Dosyalar

- Varlıklar ->Kimlikler

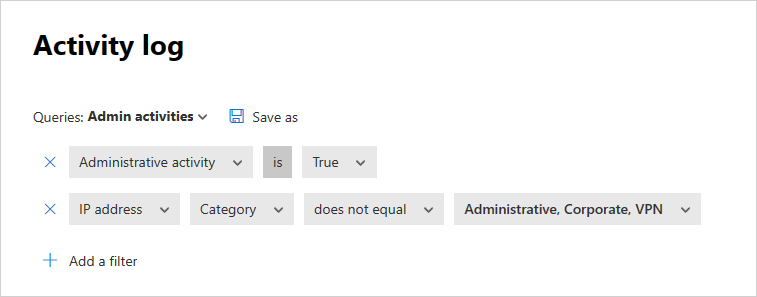

Arama sonuçlarını şüpheli alanla sınırlamak için sayfanın üst kısmındaki filtreleri kullanın. Örneğin, Etkinlik günlüğü sayfasında Yönetim etkinliği'ni ve ardından Doğru'yu seçin. Ardından, IP adresi'nin altında Kategori'yi seçin ve değeri, yöneticiniz, şirket ve VPN IP adresleri gibi tanınan etki alanlarınız için oluşturduğunuz IP adresi kategorilerini içermeyecek şekilde ayarlayın.

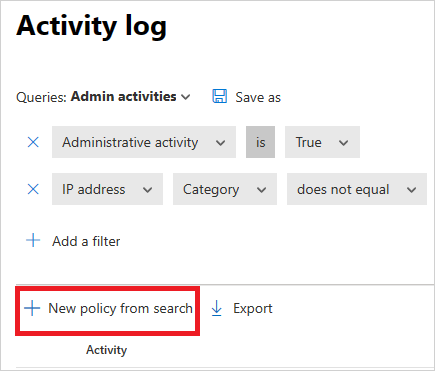

Sorgunun altında aramadan Yeni ilke'yi seçin.

Araştırmanızda kullandığınız filtreleri içeren bir ilke oluştur sayfası açılır.

Şablonu, özel ilkeniz için gereken şekilde değiştirin. Araştırmaya dayalı bu yeni ilkenin her özelliği ve alanı, ihtiyaçlarınıza göre değiştirilebilir.

Not

İlke filtrelerini kullanırken, Yalnızca tam sözcükleri içerir ; virgül, nokta, boşluk veya alt çizgiyle ayrılmıştır. Örneğin kötü amaçlı yazılım veya virüs ararsanız, virus_malware_file.exe bulur ancak malwarevirusfile.exe bulmaz.

Eşittir yalnızca tam dizeyi arar, örneğin malware.exe bulur ancak malware.exe.txt bulmadığı malware.exe arar.

Not

İlke alanlarını ayarlama hakkında daha fazla bilgi için ilgili ilke belgelerine bakın:

Risklere otomatik olarak yanıt vermek ve riskleri düzeltmek için otomatik eylemler ekleyin

Uygulama başına kullanılabilir idare eylemlerinin bir listesi için bkz. Bağlı uygulamaları idare etme.

Ayrıca, eşleşmeler algılandığında size e-postayla uyarı göndermek için ilkeyi ayarlayabilirsiniz.

Bildirim tercihlerinizi ayarlamak için E-posta bildirim tercihleri'ne gidin.

İlkeleri etkinleştirme ve devre dışı bırakma

Bir ilke oluşturduktan sonra bunu etkinleştirebilir veya devre dışı bırakabilirsiniz. Devre dışı bırakmak, bir ilkeyi oluşturduktan sonra durdurmak için silme gereksinimini önler. Bunun yerine, bir nedenden dolayı ilkeyi durdurmak istiyorsanız, yeniden etkinleştirmeyi seçene kadar ilkeyi devre dışı bırakın.

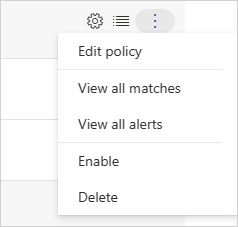

İlkeyi etkinleştirmek için, İlke sayfasında, etkinleştirmek istediğiniz ilke satırının sonundaki üç noktayı seçin. Etkinleştir'i seçin.

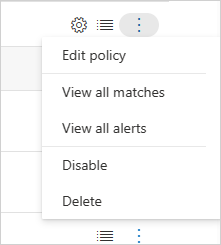

Bir ilkeyi devre dışı bırakmak için, İlke sayfasında, devre dışı bırakmak istediğiniz ilke satırının sonundaki üç noktayı seçin. Devre Dışı Bırak'ı seçin.

Varsayılan olarak, yeni bir ilke oluşturduktan sonra etkinleştirilir.

İlkelere genel bakış raporu

Bulut için Defender Uygulamaları, kuruluşunuzu daha iyi korumak için ilkelerinizi izlemenize, anlamanıza ve özelleştirmenize yardımcı olmak için ilke başına toplu uyarı ölçümlerini gösteren ilkelere genel bakış raporunu dışarı aktarmanıza olanak tanır.

Günlüğü dışarı aktarmak için aşağıdaki adımları uygulayın:

İlkeler sayfasında Dışarı Aktar düğmesini seçin.

Gerekli zaman aralığını belirtin.

Dışa aktar'ı seçin. Bu işlem biraz zaman alabilir.

Dışarı aktarılan raporu indirmek için:

Rapor hazır olduktan sonra, yani Microsoft Defender Portalı'ndan Raporlar'a ve ardından Cloud Apps ->Dışarı Aktarılan raporlar'a gidin.

Tabloda ilgili raporu seçin ve ardından indir'i seçin.

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.