Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

GitHub Enterprise Cloud, kuruluşların kodlarını depolamasına ve yönetmesine, ayrıca kodlarındaki değişiklikleri izlemesine ve denetlemesine yardımcı olan bir hizmettir. Bulutta kod depoları oluşturmanın ve ölçeklendirmenin avantajlarının yanı sıra kuruluşunuzun en kritik varlıkları tehditlere maruz kalabilir. Kullanıma sunulan varlıklar arasında hassas olabilecek bilgilere, işbirliğine ve ortaklık ayrıntılarına ve daha fazlasına sahip depolar yer alır. Bu verilerin açığa çıkmasını önlemek, kötü amaçlı aktörlerin veya güvenlik bilgisi olmayan insider'ların hassas bilgileri sızdırmasını önlemek için sürekli izleme gerektirir.

GitHub Enterprise Cloud'u Defender for Cloud Apps'a bağlamak, kullanıcılarınızın etkinlikleri hakkında gelişmiş içgörüler sağlar ve anormal davranışlar için tehdit algılama sağlar.

Microsoft Güvenli Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Ana tehditler

- Güvenliği aşılmış hesaplar ve içeriden gelen tehditler

- Veri sızıntısı

- Yetersiz güvenlik farkındalığı

- Yönetilmeyen kendi cihazını getir (KCG)

Defender for Cloud Apps ortamınızı korumaya nasıl yardımcı olur?

- Bulut tehditlerini, güvenliği aşılmış hesapları ve kötü amaçlı insider'ları algılama

- Adli araştırmalar için etkinliklerin denetim kaydını kullanma

SaaS güvenlik duruşu yönetimi

Microsoft Güvenli Puan'da GitHub'a yönelik güvenlik duruşu önerilerini görmek için Bağlayıcılar sekmesi aracılığıyla Sahip ve Kurumsal izinlerle bir API bağlayıcısı oluşturun. Güvenli Puan bölümünde Önerilen eylemler'i seçin ve Ürün = GitHub'a göre filtreleyin.

Örneğin GitHub'a yönelik öneriler şunlardır:

- Çok faktörlü kimlik doğrulamasını (MFA) etkinleştirme

- Çoklu oturum açmayı etkinleştirme (SSO)

- 'Üyelerin bu kuruluş için depo görünürlüklerini değiştirmesine izin ver' seçeneğini devre dışı bırakın

- 'Depolar için yönetici izinlerine sahip üyeler depoları silebilir veya aktarabilir' seçeneğini devre dışı bırakın

Bir bağlayıcı zaten varsa ve henüz GitHub önerilerini görmüyorsanız, API bağlayıcısının bağlantısını keserek bağlantıyı yenileyin ve ardından Sahip ve Kurumsal izinleriyle yeniden bağlayın.

Daha fazla bilgi için bkz.:

GitHub'ın gerçek zamanlı olarak korunması

Konuklarla güvenli hale getirmek ve işbirliği yapmak için en iyi yöntemlerimizi gözden geçirin.

GitHub Enterprise Cloud'u Microsoft Defender for Cloud Apps bağlama

Bu bölümde, Uygulama Bağlayıcısı API'lerini kullanarak Microsoft Defender for Cloud Apps mevcut GitHub Enterprise Cloud kuruluşunuza bağlama yönergeleri sağlanır. Bu bağlantı, kuruluşunuzun GitHub Enterprise Cloud kullanımı hakkında görünürlük ve denetim sağlar. Defender for Cloud Apps GitHub Enterprise Cloud'un nasıl korunuyup korunmayları hakkında daha fazla bilgi için bkz. GitHub Enterprise'ı koruma.

Microsoft Güvenli Puanı'na yansıtılan güvenlik denetimleri aracılığıyla SaaS Güvenlik Duruş Yönetimi (SSPM) özelliklerine erişmek için bu uygulama bağlayıcısını kullanın. Daha fazla bilgi edinin.

Önkoşullar

- Kuruluşunuzun GitHub Enterprise Cloud lisansı olmalıdır.

- Defender for Cloud Apps bağlanmak için kullanılan GitHub hesabının kuruluşunuz için Sahip izinlerine sahip olması gerekir.

- SSPM özellikleri için, sağlanan hesabın kurumsal hesabın sahibi olması gerekir.

- Kuruluşunuzun sahiplerini doğrulamak için kuruluşunuzun sayfasına gidin, Kişiler'ı seçin ve sahipe göre filtreleyin.

GitHub etki alanlarınızı doğrulama

Etki alanlarınızı doğrulama isteğe bağlıdır. Defender for Cloud Apps GitHub kuruluşunuzun üyelerinin etki alanı e-postalarını ilgili Azure Active Directory kullanıcılarıyla eşleştirebilmek için etki alanlarınızı doğrulamanızı öneririz.

Bu adımlar GitHub Enterprise Cloud yapılandırma adımlarından bağımsızdır ve etki alanlarınız zaten doğrulanmışsa atlanabilir.

Kuruluşunuzu Kurumsal Hizmet Koşulları'na yükseltin.

Kuruluşunuzun etki alanlarını doğrulayın.

Not

Defender for Cloud Apps ayarlarınızda listelenen yönetilen etki alanlarının her birini doğruladıktan emin olun. Yönetilen etki alanları, Microsoft Defender Portalı'nda Ayarlar>Cloud Apps>Sistemi>Kuruluş ayrıntıları>Yönetilen etki alanları altında listelenir.

GitHub Enterprise Cloud'ı yapılandırma

Kuruluşunuzun oturum açma adını kopyalayın. Daha sonra gerekecektir.

Not

Sayfada gibi

https://github.com/<your-organization>bir URL olur. Örneğin, kuruluşunuzun sayfasıhttps://github.com/sample-organizationise, kuruluşun oturum açma adı örnek kuruluş olur.GitHub kuruluşunuzu bağlamak için Defender for Cloud Apps için bir OAuth Uygulaması oluşturun.

Yeni bir OAuth uygulaması kaydetme ayrıntılarını doldurun ve ardından Uygulamayı kaydet'i seçin.

- Uygulama adı kutusuna uygulama için bir ad girin.

- Giriş Sayfası URL'si kutusuna uygulamanın giriş sayfasının URL'sini girin.

-

Yetkilendirme geri çağırma URL'si kutusuna şu değeri girin:

https://portal.cloudappsecurity.com/api/oauth/connect.

Not

US Government GCC müşterileri için aşağıdaki değeri girin:

https://portal.cloudappsecuritygov.com/api/oauth/connectUS Government GCC High müşterileri için aşağıdaki değeri girin:

https://portal.cloudappsecurity.us/api/oauth/connectBir kuruluşa ait uygulamalar, kuruluşun uygulamalarına erişebilir. Daha fazla bilgi için bkz . OAuth Uygulaması erişim kısıtlamaları hakkında.

Oluşturduğunuz OAuth Uygulamasını seçin ve İstemci Kimliği ile İstemci Gizli Anahtarı'nı kopyalayın.

Defender for Cloud Apps yapılandırma

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin.

Uygulama bağlayıcıları sayfasında +Uygulamaya bağlan'ı ve ardından GitHub'ı seçin.

Sonraki pencerede bağlayıcıya açıklayıcı bir ad verin ve İleri'yi seçin.

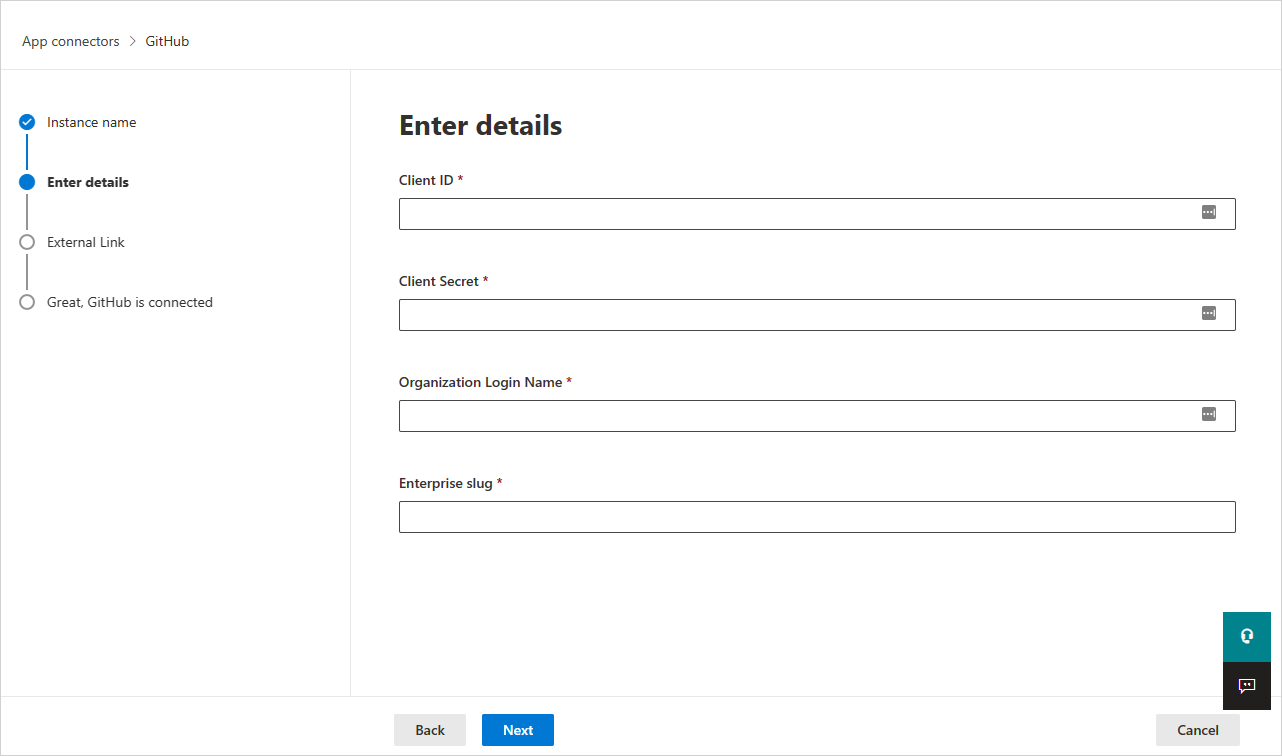

Ayrıntıları girin penceresinde, daha önce not ettiğiniz İstemci Kimliği, GizliAnahtar ve Kuruluş Oturum Açma Adı'nı doldurun.

Kurumsal ad olarak da bilinen Kurumsal bilgi, SSPM özelliklerini desteklemek için gereklidir. Enterprise bilgisini bulmak için:

- GitHub Profil resmini (>kuruluşlarınız) seçin.

- Kurumsal hesabınızı seçin ve Microsoft Defender for Cloud Apps bağlanmak istediğiniz hesabı seçin.

- URL'nin kurumsal bilgi içerdiğini onaylayın. Örneğin,

https://github.com/enterprises/testEnterprise - URL'nin tamamını değil, yalnızca kurumsal bilgi girişini girin. Bu örnekte testEnterprise kurumsal bilgidir.

GitHub'a Bağlan'ı seçin.

Gerekirse, ekibinizin GitHub Enterprise Cloud örneğine Defender for Cloud Apps erişime izin vermek için GitHub yönetici kimlik bilgilerinizi girin.

GitHub kuruluşunuza Defender for Cloud Apps erişim vermek için kuruluş erişimi isteyin ve uygulamaya yetki verin. Defender for Cloud Apps aşağıdaki OAuth kapsamlarını gerektirir:

- admin:org - Kuruluşunuzun denetim günlüğünü eşitlemek için gereklidir

- read:user and user:email - Kuruluşunuzun üyelerini eşitlemek için gereklidir

- repo:status - Denetim günlüğünde depoyla ilgili olayları eşitlemek için gereklidir

- read:enterprise - SSPM özellikleri için gereklidir. Sağlanan kullanıcı kurumsal hesabın sahibi olmalıdır.

OAuth kapsamları hakkında daha fazla bilgi için bkz. OAuth Uygulamalarının kapsamlarını anlama.

Defender for Cloud Apps konsoluna geri döndüğünüzde GitHub'ın başarıyla bağlandığını belirten bir ileti almalısınız.

GitHub Üçüncü Taraf erişim ayarları altında oluşturulan OAuth uygulamasına kuruluş erişimi vermek için GitHub kuruluş sahibinizle birlikte çalışın. Daha fazla bilgi için GitHub belgelerine bakın.

Kuruluş sahibi, OAuth uygulamasından gelen isteği yalnızca GitHub'ı Defender for Cloud Apps bağladıktan sonra bulur.

Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Uygulama Bağlayıcıları'nı seçin. Bağlı Uygulama Bağlayıcısı'nın durumunun Bağlı olduğundan emin olun.

GitHub Enterprise Cloud'u bağladıktan sonra, bağlantıdan önceki 7 gün boyunca olayları alırsınız.

Sonraki adımlar

Uygulamayı bağlarken sorun yaşıyorsanız bkz. Uygulama Bağlayıcılarında Sorun Giderme.