Microsoft Intune ile Uç Nokta için Microsoft Defender'da cihaz denetimini dağıtma ve yönetme

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- İş için Microsoft Defender

Uç Nokta için Defender ayarlarını yönetmek için Intune kullanıyorsanız, cihaz denetimi özelliklerini dağıtmak ve yönetmek için bunu kullanabilirsiniz. Cihaz denetiminin farklı yönleri, aşağıdaki bölümlerde açıklandığı gibi Intune'da farklı şekilde yönetilir.

Intune'da cihaz denetimini yapılandırma ve yönetme

Intune yönetim merkezine gidin ve oturum açın.

Uç nokta güvenliği>Saldırı yüzeyi azaltma bölümüne gidin.

Saldırı yüzeyi azaltma ilkeleri'nin altında mevcut bir ilkeyi seçin veya + İlke Oluştur'u seçerek şu ayarları kullanarak yeni bir ilke ayarlayın:

- Platform listesinde Windows 10, Windows 11 ve Windows Server'ı seçin. (Cihaz denetimi ilkeleri için bu profili seçmenize rağmen Windows Server'da cihaz denetimi şu anda desteklenmiyor.)

- Profil listesinde Cihaz Denetimi'ni seçin.

Temel Bilgiler sekmesinde, ilkeniz için bir ad ve açıklama belirtin.

Yapılandırma ayarları sekmesinde, ayarların listesini görürsünüz. Bu ayarların tümünü aynı anda yapılandırmanız gerekmez. Cihaz Denetimi ile başlamayı göz önünde bulundurun.

- Yönetim Şablonları'nın altında Cihaz Yükleme ve Çıkarılabilir Depolama Birimi Erişimi ayarlarınız vardır.

- Defender altında, bkz. Tam Tarama Çıkarılabilir Sürücü Tarama ayarlarına izin ver.

- Veri Koruması'nın altında Doğrudan Bellek Erişimi ayarlarına izin ver bölümüne bakın.

- Dma Guard altında bkz. Cihaz Numaralandırma İlkesi ayarları.

- Depolama'nın altında Bkz. Çıkarılabilir Disk Yazma Erişimini Reddet ayarları.

- Bağlantı altında bkz. USB Bağlantısına İzin Ver** ve Bluetooth ayarlarına izin ver.

- Bluetooth altında, Bluetooth bağlantıları ve hizmetleriyle ilgili ayarların listesine bakın. Diğer ayrıntılar için bkz. İlke CSP - Bluetooth.

- Cihaz Denetimi altında, yeniden kullanılabilir ayarlarla özel ilkeler yapılandırabilirsiniz. Diğer ayrıntılar için bkz . Cihaz denetimine genel bakış: Kurallar.

- Sistem'in altında Bkz. Depolama Kartı ayarlarına izin ver.

Ayarlarınızı yapılandırdıktan sonra kapsam etiketleri sekmesine geçin; burada ilke için kapsam etiketlerini belirtebilirsiniz.

Atamalar sekmesinde, ilkenizi alacak kullanıcı veya cihaz gruplarını belirtin. Diğer ayrıntılar için bkz. Intune'da ilke atama.

Gözden Geçir ve oluştur sekmesinde ayarlarınızı gözden geçirin ve gerekli değişiklikleri yapın.

Hazır olduğunuzda Oluştur'u seçerek cihaz denetim ilkenizi oluşturun.

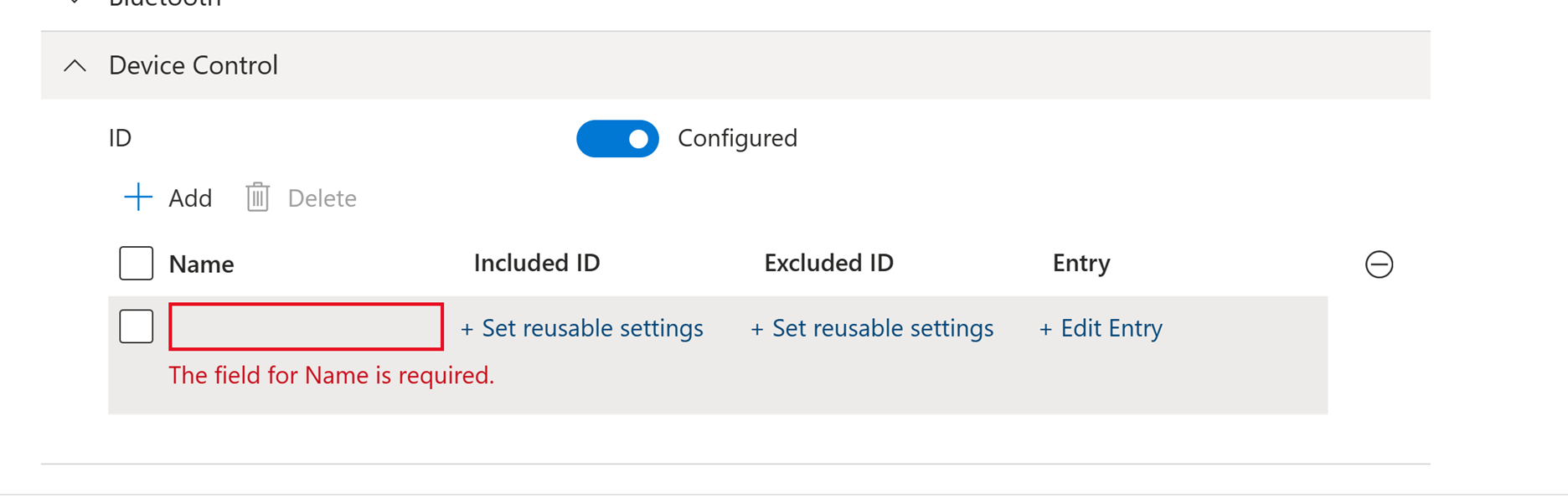

Cihaz denetimi profilleri

Intune'da her satır bir cihaz denetim ilkesini temsil eder. Eklenen kimlik, ilkenin geçerli olduğu yeniden kullanılabilir ayardır. Dışlanan kimlik, ilkenin dışında tutulan yeniden kullanılabilir ayardır. İlkenin girdisi, izin verilen izinleri ve ilke uygulandığında yürürlüğe giren cihaz denetiminin davranışını içerir.

Her cihaz denetimi ilkesinin satırına dahil edilen yeniden kullanılabilir ayar gruplarını ekleme hakkında bilgi için, Intune ilkeleriyle yeniden kullanılabilir ayarlar gruplarını kullanma bölümündeki Cihaz Denetimi profiline yeniden kullanılabilir gruplar ekleme bölümüne bakın.

İlkeler ve – simgeleri kullanılarak + eklenebilir ve kaldırılabilir. İlkenin adı kullanıcılara uyarıda ve gelişmiş tehdit avcılığı ve raporlarda görünür.

Denetim ilkeleri ekleyebilir ve İzin Ver/Reddet ilkeleri ekleyebilirsiniz. Beklenmeyen sonuçlarla karşılaşmamak için denetim ilkesi eklerken her zaman bir İzin Ver ve/veya Reddet ilkesi eklemeniz önerilir.

Önemli

Yalnızca denetim ilkelerini yapılandırırsanız, izinler varsayılan zorlama ayarından devralınır.

Not

- İlkelerin kullanıcı arabiriminde listelenme sırası, ilke zorlaması için korunmaz. En iyi yöntem İzin Ver/Reddet ilkelerini kullanmaktır. Dışlanacak cihazları açıkça ekleyerek İzin Ver/Reddet ilkeleri seçeneğinin kesişmediğinden emin olun. Intune'un grafik arabirimini kullanarak varsayılan zorlamayı değiştiremezsiniz. Varsayılan zorlamayı olarak

Denydeğiştirir ve belirli cihazlar uygulanacak birAllowilke oluşturursanız, ilkedeAllowayarlanan cihazlar dışında tüm cihazlar engellenir.

OMA-URI ile Ayarları Tanımlama

Önemli

Cihaz denetimini yapılandırmak için Intune OMA-URI kullanmak, cihaz Configuration Manager ile birlikte yönetiliyorsa Cihaz Yapılandırması iş yükünün Intune tarafından yönetilmesini gerektirir. Daha fazla bilgi için bkz . Configuration Manager iş yüklerini Intune'a değiştirme.

Aşağıdaki tabloda, yapılandırmak istediğiniz ayarı belirleyin ve ardından OMA-URI ve veri türü & değer sütunlarındaki bilgileri kullanın. Ayarlar alfabetik sırada listelenir.

| Ayar | OMA-URI, veri türü, & değerleri |

|---|---|

|

Cihaz denetimi varsayılan zorlaması Varsayılan zorlama, ilke kurallarının hiçbiri eşleşmediğinde cihaz denetimi erişim denetimleri sırasında hangi kararların alınduğunu belirler |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementTam sayı: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Cihaz türleri Cihaz denetim koruması açıkken Birincil kimlikleriyle tanımlanan cihaz türleri |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationDizgi: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Cihaz denetimini etkinleştirme Cihazda cihaz denetimini etkinleştirme veya devre dışı bırakma |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledTam sayı: - Disable = 0- Etkinleştir = 1 |

OMA-URI ile ilke oluşturma

Intune'da OMA-URI ile ilke oluşturduğunuzda, her ilke için bir XML dosyası oluşturun. En iyi uygulama olarak, özel ilkeler yazmak için Cihaz Denetim Profili veya Cihaz Denetim Kuralları Profili'ni kullanın.

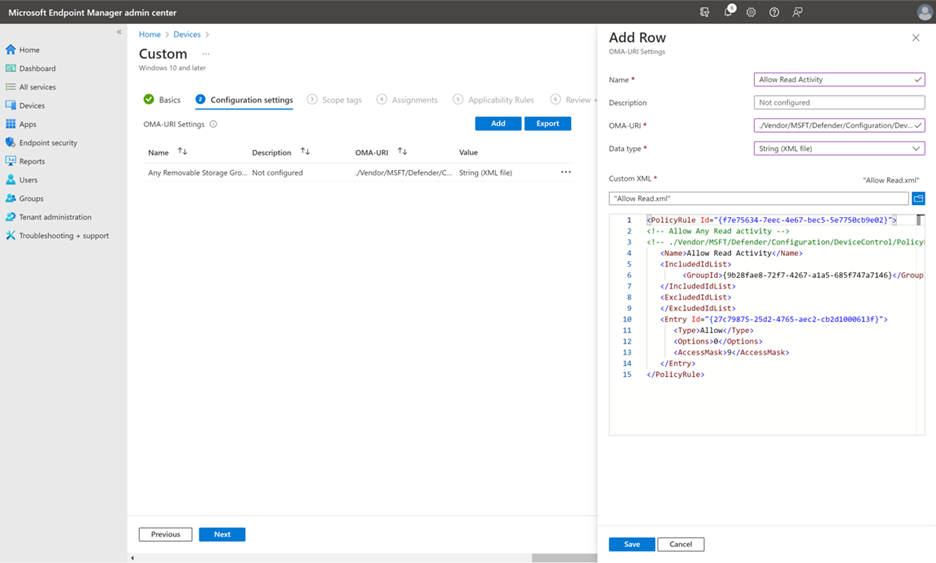

Satır Ekle bölmesinde aşağıdaki ayarları belirtin:

-

Ad alanına yazın

Allow Read Activity. -

OMA-URI alanına yazın

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. (PowerShell komutunuNew-Guidkullanarak yeni bir Guid oluşturabilir ve değerini değiştirebilirsiniz[PolicyRule Id].) - Veri Türü alanında Dize (XML dosyası) öğesini seçin ve Özel XML kullanın.

Belirli girişler için koşulları ayarlamak için parametreleri kullanabilirsiniz. Her çıkarılabilir depolama birimi için Okuma erişimine izin ver için grup örneği xml dosyası aşağıda verilmiştir.

Not

XML açıklama gösterimini <!-- COMMENT --> kullanan açıklamalar Kural ve Grup XML dosyalarında kullanılabilir, ancak XML dosyasının ilk satırının değil ilk XML etiketinin içinde olmalıdır.

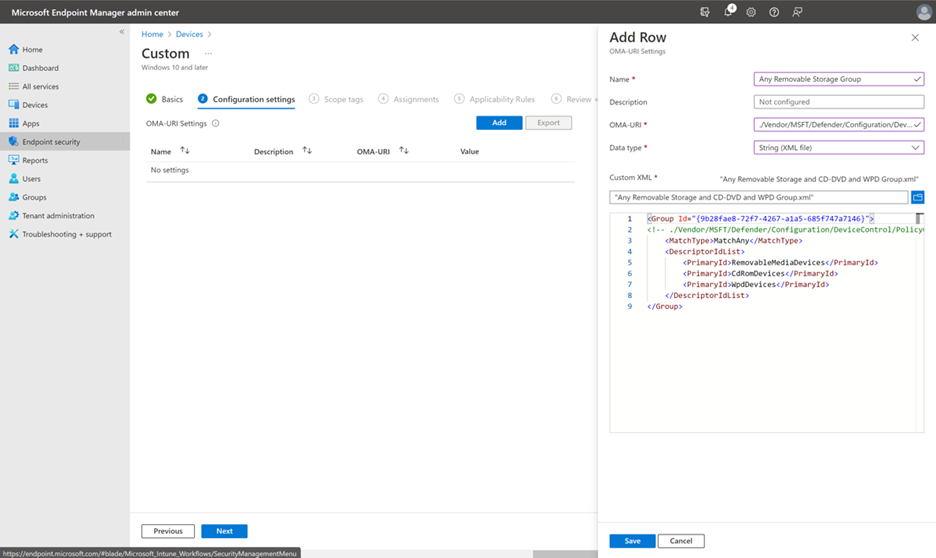

OMA-URI ile grup oluşturma

Intune'da OMA-URI ile gruplar oluşturduğunuzda, her grup için bir XML dosyası oluşturun. En iyi yöntem olarak grupları tanımlamak için yeniden kullanılabilir ayarları kullanın.

Satır Ekle bölmesinde aşağıdaki ayarları belirtin:

-

Ad alanına yazın

Any Removable Storage Group. -

OMA-URI alanına yazın

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. (GroupID'nizi almak için Intune yönetim merkezinde Gruplar'a gidin ve Nesne Kimliğini Kopyala'yı seçin. Alternatif olarak, PowerShell komutunuNew-Guidkullanarak yeni bir Guid oluşturabilir ve değerini değiştirebilirsiniz[GroupId].) - Veri Türü alanında Dize (XML dosyası) öğesini seçin ve Özel XML kullanın.

Not

XML açıklama gösterimini <!-- COMMENT -- > kullanan açıklamalar Kural ve Grup XML dosyalarında kullanılabilir, ancak XML dosyasının ilk satırının değil ilk XML etiketinin içinde olmalıdır.

OMA-URI kullanarak çıkarılabilir depolama erişim denetimini yapılandırma

Microsoft Intune yönetim merkezine gidin ve oturum açın.

Cihazlar>Yapılandırma profilleri'ni seçin. Yapılandırma profilleri sayfası görüntülenir.

İlkeler sekmesinin altında (varsayılan olarak seçilidir), + Oluştur'u seçin ve açılan listeden + Yeni ilke'yi seçin. Profil oluştur sayfası görüntülenir.

Platform listesinde, Platform açılan listesinden Windows 10, Windows 11 ve Windows Server'ı seçin ve profil türü açılan listesinden Şablonlar'ı seçin.

Profil türü açılan listesinden Şablonlar'ı seçtikten sonra, Şablon adı bölmesi bir arama kutusuyla birlikte görüntülenir (profil adında arama yapmak için).

Şablon adıbölmesinden Özel'i ve ardından Oluştur'u seçin.

1-5 Arası Adımları uygulayarak her ayar, grup veya ilke için bir satır oluşturun.

Cihaz denetim gruplarını görüntüleme (Yeniden kullanılabilir ayarlar)

Intune'da cihaz denetim grupları yeniden kullanılabilir ayarlar olarak görünür.

Microsoft Intune yönetim merkezine gidin ve oturum açın.

Endpoint Security>Attack Surface Azaltma'ya gidin.

Yeniden Kullanılabilir Ayarlar sekmesini seçin.