Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

Uç Nokta planı 1 ve İş için Defender için Defender'da, bir dosyayı engellemek veya dosyaya izin vermek için bir gösterge oluşturabilirsiniz. İş için Defender'da göstergeniz ortamınıza uygulanır ve kapsamı belirli cihazlara eklenemez.

Not

Bu özelliğin Windows Server 2016 ve Windows Server 2012 R2 üzerinde çalışması için bu cihazların modern birleşik çözüm kullanılarak eklenmelidir. İzin Ver, Engelle ve Düzelt eylemlerine sahip özel dosya göstergeleri artık macOS ve Linux için geliştirilmiş kötü amaçlı yazılımdan koruma altyapısı özelliklerinde de kullanılabilir.

Dosya göstergeleri, kötü amaçlı olabilecek dosyaları veya şüpheli kötü amaçlı yazılımları yasaklayarak kuruluşunuzda bir saldırının daha fazla yayılmasını önler. Kötü amaçlı olabilecek bir taşınabilir yürütülebilir dosya (PE) biliyorsanız, dosyayı engelleyebilirsiniz. Bu işlem, kuruluşunuzdaki cihazlarda okunmasını, yazılmasını veya yürütülmesini engeller.

Dosyalar için gösterge oluşturmanın üç yolu vardır:

- Ayarlar sayfasından bir gösterge oluşturarak

- Dosya ayrıntıları sayfasındaki gösterge ekle düğmesini kullanarak bağlamsal bir gösterge oluşturarak

- Gösterge API'sini kullanarak bir gösterge oluşturarak

Önkoşullar

Dosyalar için göstergeler oluşturmadan önce aşağıdaki önkoşulları anlayın:

- Davranış İzleme etkinleştirildi

- Bulut tabanlı koruma açıktır.

- Cloud Protection ağ bağlantısı işlevseldir

Desteklenen işletim sistemleri

- Windows 10, sürüm 1703 veya üzeri

- Windows 11

- Windows Server 2012 R2

- Windows Server 2016 veya üzeri

- Azure Stack HCI OS, sürüm 23H2 ve üzeri.

Windows önkoşulları

- Kuruluşunuz Microsoft Defender Virüsten Koruma kullanıyorsa (etkin modda) bu özellik kullanılabilir

- Kötü amaçlı yazılımdan koruma istemcisi sürümü veya üzeri olmalıdır

4.18.1901.x. Bkz. Aylık platform ve altyapı sürümleri - Dosya karması hesaplaması Etkin olarak ayarlanarak

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Enable File Hash Computationetkinleştirilir. Alternatif olarak, aşağıdaki PowerShell komutunu da çalıştırabilirsiniz:Set-MpPreference -EnableFileHashComputation $true

Not

Dosya göstergeleri, yalnızca ve .dll dosyaları dahil taşınabilir .exe yürütülebilir (PE) dosyaları destekler.

macOS önkoşulları

- Gerçek zamanlı korumanın (RTP) etkin olması gerekir.

-

Dosya karması hesaplaması etkinleştirilmelidir. Aşağıdaki konumu çalıştırın:

mdatp config enable-file-hash-computation --value enabled

Not

macOS'ta dosya göstergeleri üç dosya türünü destekler: Mach-O yürütülebilir dosyaları, POSIX kabuk betikleri (örneğin, sh veya bash tarafından çalıştırılanlar) ve AppleScript dosyaları (.scpt). (Mach-O, macOS'un windows'daki .exe ve .dll benzer yerel yürütülebilir biçimidir.)

Linux önkoşulları

- Uç Nokta için Defender sürümü veya sonraki sürümlerde

101.85.27kullanılabilir. - Dosya karması hesaplaması Microsoft Defender portalında veya yönetilen JSON'da etkinleştirilmelidir

- Davranış izleme etkin tercih edilir, ancak bu özellik diğer tüm taramalarla (RTP veya Özel) çalışır.

Not

Linux'ta dosya göstergeleri betik dosyalarını (.sh dosyaları) ve ELF dosyalarını destekler.

Ayarlar sayfasından dosyalar için gösterge oluşturma

Gezinti bölmesinde Sistem>Ayarları>Uç Noktaları>Göstergeleri'ni seçin ( Kurallar'ın altında).

Dosya karmaları sekmesini seçin.

Öğe ekle'yi seçin.

Aşağıdaki ayrıntıları belirtin:

- Gösterge: Varlık ayrıntılarını belirtin ve göstergenin süre sonunu tanımlayın.

- Eylem: Gerçekleştirilecek eylemi belirtin ve bir açıklama sağlayın.

- Kapsam: Cihaz grubunun kapsamını tanımlayın (kapsam belirleme, İş için Defender'de kullanılamaz).

Özet sekmesinde ayrıntıları gözden geçirin ve Kaydet'i seçin.

Dosya ayrıntıları sayfasından bağlamsal gösterge oluşturma

Bir dosyada yanıt eylemleri gerçekleştirirken seçeneklerden biri, dosya için bir gösterge eklemektir. Bir dosya için gösterge karması eklediğinizde, kuruluşunuzdaki bir cihaz çalıştırmayı denediğinde uyarı oluşturmayı ve dosyayı engellemeyi seçebilirsiniz.

Bir gösterge tarafından otomatik olarak engellenen dosyalar dosyanın İşlem merkezinde gösterilmez, ancak uyarılar Uyarılar kuyruğunda görünmeye devam eder.

Dosyaları engelleme

- Dosyaları engellemeye başlamak için Ayarlar'da "engelle veya izin ver" özelliğini açın (Microsoft Defender portalındaAyarlar>Uç Noktaları>Genel>Gelişmiş özellikler>dosyaya izin ver veya dosyayı engelle'ye gidin).

Dosya engelleme eylemleriyle ilgili uyarı (önizleme)

Önemli

Bu bölümdeki bilgiler (Otomatik araştırma ve düzeltme altyapısı için Genel Önizleme), ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen yayın öncesi ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Dosya IOC için desteklenen geçerli eylemler izin verme, denetleme ve engelleme ve düzeltmedir. Bir dosyayı engellemeyi seçtikten sonra uyarı tetiklemenin gerekip gerekmediğini seçebilirsiniz. Bu şekilde, güvenlik operasyonları ekiplerinize gelen uyarı sayısını denetleyebilecek ve yalnızca gerekli uyarıların tetiklenmiş olduğundan emin olabilirsiniz.

Microsoft Defender portalındaAyarlar>Uç Noktaları>Göstergeleri>Yeni Dosya Karması Ekle'ye gidin.

Dosyayı engellemeyi ve düzeltmeyi seçin.

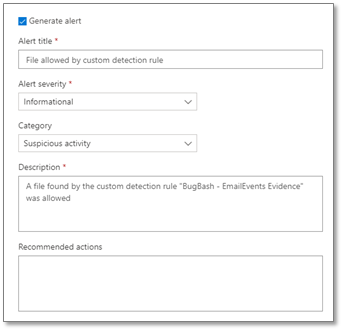

Dosya bloğu olayında uyarı oluşturulup oluşturulmayacağını ve uyarı ayarlarının tanımlanıp tanımlanmayacağını belirtin:

- Uyarı başlığı

- Uyarı önem derecesi

- Kategori

- Açıklama

- Önerilen eylemler

Önemli

- Genellikle, dosya blokları 15 dakika içinde zorlanır ve kaldırılır, ortalama 30 dakika ama 2 saat kadar sürebilir.

- Aynı zorlama türüne ve hedefe sahip çakışan dosya IoC ilkeleri varsa, daha güvenli karma ilkesi uygulanır. SHA-256 dosya karması IoC ilkesi SHA-1 dosya karması IoC ilkesine sahip olur ve karma türleri aynı dosyayı tanımlarsa MD5 dosya karma IoC ilkesini kazanır. Cihaz grubundan bağımsız olarak bu her zaman geçerlidir.

- Diğer tüm durumlarda, aynı zorlama hedefine sahip çakışan dosya IoC ilkeleri tüm cihazlara ve cihazın grubuna uygulanırsa, cihaz için cihaz grubundaki ilke kazanır.

- EnableFileHashComputation grup ilkesi devre dışı bırakılırsa, IoC dosyasının engelleme doğruluğu azalır. Ancak etkinleştirme

EnableFileHashComputationişlemi cihaz performansını etkileyebilir. Örneğin, büyük dosyaları bir ağ paylaşımından yerel cihazınıza, özellikle de bir VPN bağlantısı üzerinden kopyalamanın cihaz performansı üzerinde bir etkisi olabilir. EnableFileHashComputation grup ilkesi hakkında daha fazla bilgi için bkz. Defender CSP. Bu özelliği Linux ve macOS üzerinde Uç Nokta için Defender'da yapılandırma hakkında daha fazla bilgi için bkz. Linux'ta dosya karması hesaplama özelliğini yapılandırma ve macOS'ta dosya karması hesaplama özelliğini yapılandırma.

Gelişmiş tehdit avcılığı özellikleri (önizleme)

Önemli

Bu bölümdeki bilgiler (Otomatik araştırma ve düzeltme altyapısı için Genel Önizleme), ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen yayın öncesi ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez.

Şu anda önizleme aşamasında olan yanıt eylemi etkinliğini önceden avcılık için sorgulayabilirsiniz. Aşağıda örnek bir gelişmiş avcılık sorgusu verilmiştir:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Gelişmiş avcılık hakkında daha fazla bilgi için bkz. Gelişmiş avcılık ile tehditleri proaktif olarak avlama.

Örnek sorguda kullanılabilecek diğer tehdit adları şunlardır:

Dosyaları:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Sertifika:

EUS:Win32/CustomCertEnterpriseBlock!cl

Yanıt eylemi etkinliği cihaz zaman çizelgesinde de görüntülenebilir.

İlke çakışması işleme

Sertifika ve Dosya IoC ilke işleme çakışmaları şu sırayı izler:

Dosyaya Windows Defender Uygulama Denetimi ve AppLocker zorlama modu ilkeleri izin vermiyorsa Engelle'yi seçin.

Aksi takdirde, dosyaya virüsten koruma dışlamaları Microsoft Defender izin veriliyorsa İzin Ver'i seçin.

Aksi takdirde, dosya bir blok tarafından engellenirse veya uyarılırsa ya da dosya ICS'lerini uyarırsa Engelle/Uyar'ı seçin.

Aksi takdirde, dosya SmartScreen tarafından engellenmişse Engelle'yi seçin.

Aksi takdirde, dosyaya izin verilen bir dosya IoC ilkesi tarafından izin veriliyorsa İzin Ver'i seçin.

Aksi takdirde, dosya saldırı yüzeyi azaltma kuralları, denetimli klasör erişimi veya virüsten koruma tarafından engellenirse Engelle'yi seçin.

Else, Allow (AppLocker ilkesi & Windows Defender Uygulama Denetimi'ni geçirir; buna hiçbir IoC kuralı uygulanmaz).

Not

Microsoft Defender Virüsten Koruma'nın Engelle olarak ayarlandığı, ancak dosya karması veya sertifikaları için Uç Nokta için Defender göstergelerinin İzin Ver olarak ayarlandığı durumlarda, ilke varsayılan olarak İzin Ver olarak ayarlanır.

Aynı zorlama türüne ve hedefe sahip çakışan dosya IoC ilkeleri varsa, daha güvenli (daha uzun anlamına gelir) karması ilkesi uygulanır. Örneğin, her iki karma türü de aynı dosyayı tanımlıyorsa SHA-256 dosya karması IoC ilkesi MD5 dosya karması IoC ilkesinden önceliklidir.

Uyarı

Dosyalar ve sertifikalar için ilke çakışması işleme, etki alanları/URL'ler/IP adresleri için ilke çakışması işlemesinden farklıdır.

Microsoft Defender Güvenlik Açığı Yönetimi'ın engellenen uygulama özellikleri zorlama için dosya ICS'lerini kullanır ve bu bölümün başlarında açıklanan çakışma işleme sırasını izler.

Örnekler

| Bileşen | Bileşen zorlama | Dosya göstergesi Eylemi | Sonuç |

|---|---|---|---|

| Virüsten koruma | Engelle | İzin ver | İzin ver |

| Saldırı yüzeyi azaltma dosyası yolu dışlaması | İzin ver | Engelle | Engelle |

| Saldırı yüzeyi azaltma kuralı | Engelle | İzin ver | İzin ver |

| Windows Defender Uygulama Denetimi | İzin ver | Engelle | İzin ver |

| Windows Defender Uygulama Denetimi | Engelle | İzin ver | Engelle |

| Microsoft Defender Virüsten Koruma hariç tutma | İzin ver | Engelle | İzin ver |