Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir:

- Uç Nokta için Microsoft Defender Planı 1

- Uç Nokta için Microsoft Defender Planı 2

- Microsoft Defender XDR

Genel bakış

IP'ler ve URL'ler veya etki alanları için göstergeler oluşturarak artık kendi tehdit zekanıza göre IP'lere, URL'lere veya etki alanlarına izin verebilir veya bunları engelleyebilirsiniz. Riskli bir uygulama açan kullanıcıları da uyarabilirsiniz. İstem, uygulamayı kullanmalarını engellemez; kullanıcılar uyarıyı atlayabilir ve gerekirse uygulamayı kullanmaya devam edebilir.

Kötü amaçlı IP'leri/URL'leri engellemek için Uç Nokta için Defender şunları kullanabilir:

- Microsoft tarayıcıları için Windows Defender SmartScreen

- Microsoft dışı tarayıcılar ve tarayıcı dışı işlemler için ağ koruması

Kötü amaçlı IP'leri/URL'leri engellemek için varsayılan tehdit bilgileri veri kümesi Microsoft tarafından yönetilir.

"Özel ağ göstergeleri" yapılandırarak ek kötü amaçlı IP'leri/URL'leri engelleyebilirsiniz.

Desteklenen işletim sistemleri

- Windows 11

- Windows 10, sürüm 1709 veya üzeri

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Uç Nokta için Defender modern birleşik çözümünü çalıştırma Windows Server 2016 (MSI aracılığıyla yükleme gerektirir)

- Uç Nokta için Defender modern birleşik çözümü çalıştıran Windows Server 2012 R2 (MSI aracılığıyla yükleme gerektirir)

- macOS

- Linux

- iOS

- Android

Başlamadan önce

IP'ler, URL'ler veya etki alanları için göstergeler oluşturmadan önce aşağıdaki önkoşulları anlamak önemlidir.

virüsten koruma sürüm gereksinimlerini Microsoft Defender

Microsoft tarayıcılarıyla tümleştirme, tarayıcının SmartScreen ayarı tarafından denetlenmektedir. Diğer tarayıcılar ve uygulamalar için kuruluşunuzun şunları içermesi gerekir:

Microsoft Defender Virüsten Koruma etkin modda yapılandırıldı.

Davranış İzleme etkinleştirildi.

Bulut tabanlı koruma açık.

Kötü amaçlı yazılımdan koruma istemcisi sürümü veya üzeri olmalıdır

4.18.1906.x. Bkz. Aylık platform ve altyapı sürümleri.

Ağ Koruması gereksinimleri

URL/IP izin verme ve engelleme, Uç Nokta için Microsoft Defender bileşeni Ağ Koruması'nınblok modunda etkinleştirilmesini gerektirir. Ağ Koruması ve yapılandırma yönergeleri hakkında daha fazla bilgi için bkz . Ağ korumasını etkinleştirme.

Özel ağ göstergeleri gereksinimleri

IP adreslerini ve/veya URL'leri engellemeye başlamak için Microsoft Defender portalında "Özel ağ göstergeleri" özelliğini açın. Özellik , Ayarlar>Uç Noktaları>Genel>Gelişmiş özellikler bölümünde bulunur. Daha fazla bilgi için bkz . Gelişmiş özellikler.

iOS'ta göstergelerin desteği için bkz. iOS'ta Uç Nokta için Microsoft Defender.

Android'de gösterge desteği için bkz. Android'de Uç Nokta için Microsoft Defender.

Gösterge listesi sınırlamaları

Gösterge listesine yalnızca dış IP'ler eklenebilir; iç IP'ler için gösterge oluşturulamaz.

Microsoft Edge ve Internet Explorer dışı işlemler

Web koruma senaryoları, Microsoft Edge ve Internet Explorer dışındaki işlemler için inceleme ve zorlama için Ağ Koruması kullanır:

- IP adresleri üç protokol için de desteklenir (TCP, HTTP ve HTTPS (TLS))

- Özel göstergelerde yalnızca tek IP adresleri desteklenir (CIDR blokları veya IP aralıkları yoktur)

- HTTP URL'leri (tam URL yolu dahil) herhangi bir tarayıcı veya işlem için engellenebilir

- HTTPS tam etki alanı adları (FQDN) Microsoft dışı tarayıcılarda engellenebilir (tam URL yolunu belirten göstergeler yalnızca Microsoft Edge'de engellenebilir)

- Microsoft dışı tarayıcılarda FQDN'lerin engellenmesi için bu tarayıcılarda QUIC ve Encrypted Client Hello'nın devre dışı bırakılması gerekir

- HTTP2 bağlantısı birleştirme yoluyla yüklenen FQDN'ler yalnızca Microsoft Edge'de engellenebilir

- Çakışan URL göstergesi ilkeleri varsa, daha uzun yol uygulanır. Örneğin, URL göstergesi ilkesi

https://support.microsoft.com/officeURL göstergesi ilkesindenhttps://support.microsoft.comönceliklidir.

Ağ koruma uygulaması

Microsoft Edge dışı işlemlerde Ağ Koruması, TCP/IP el sıkışması sonrasında gerçekleşen TLS el sıkışmasının içeriğini inceleyerek her HTTPS bağlantısının tam etki alanı adını belirler. Bunun için HTTPS bağlantısının TCP/IP (UDP/QUIC değil) kullanması ve ClientHello iletisinin şifrelenmemesi gerekir. Google Chrome'da QUIC ve Encrypted Client Hello'yu devre dışı bırakmak için bkz . QuicAllowed ve EncryptedClientHelloEnabled. Mozilla Firefox için bkz . EncryptedClientHello ve network.http.http3.enable'ı devre dışı bırakma.

Bir siteye erişime izin verilip verilmeyeceğinin belirlenmesi, TCP/IP ve herhangi bir TLS el sıkışması yoluyla üç yönlü el sıkışması tamamlandıktan sonra yapılır. Bu nedenle, bir site ağ koruması tarafından engellendiğinde, site engellenmiş olsa bile Microsoft Defender portalında altında NetworkConnectionEvents bir eylem türü ConnectionSuccess görebilirsiniz.

NetworkConnectionEvents ağ korumasından değil TCP katmanından bildirilir. Üç yönlü el sıkışması tamamlandıktan sonra siteye erişime izin verilir veya ağ koruması tarafından engellenir.

Bunun nasıl çalıştığına dair bir örnek aşağıda verilmişti:

Bir kullanıcının cihazında bir web sitesine erişmeye çalıştığı varsayılmaktadır. Site tehlikeli bir etki alanında barındırılacak ve ağ koruması tarafından engellenmelidir.

TCP/IP el sıkışması başlar. İşlem tamamlanmadan önce bir

NetworkConnectionEventseylem günlüğe kaydedilir ve eylemiActionTypeolarakConnectionSuccesslistelenir. Ancak, TCP/IP el sıkışma işlemi tamamlandığında ağ koruması siteye erişimi engeller. Tüm bunlar hızlı bir şekilde gerçekleşir. Benzer bir işlem Microsoft Defender SmartScreen ile gerçekleşir; el sıkışması tamamlandıktan sonra belirleme yapılır ve siteye erişim engellenir veya izin verilir.Microsoft Defender portalında, uyarılar kuyruğunda bir uyarı listelenir. Bu uyarının ayrıntıları hem hem

AlertEventsdeNetworkConnectionEventsiçerir. ActionType içeren birNetworkConnectionEventsöğeniz de olsa, siteninConnectionSuccessengellendiğini görebilirsiniz.

Uyarı modu denetimleri

Uyarı modunu kullanırken aşağıdaki denetimleri yapılandırabilirsiniz:

Atlama özelliği

- Microsoft Edge'de İzin Ver düğmesi

- Bildirimdeki İzin Ver düğmesi (Microsoft dışı tarayıcılar)

- Göstergedeki atlama süresi parametresi

- Microsoft ve Microsoft dışı tarayıcılarda zorlamayı atlama

Yeniden yönlendirme URL'si

- Göstergedeki yeniden yönlendirme URL'si parametresi

- Microsoft Edge'de yeniden yönlendirme URL'si

- Bildirimde yeniden yönlendirme URL'si (Microsoft dışı tarayıcılar)

Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender tarafından bulunan uygulamaları yönetme.

Gösterge IP URL'si ve etki alanı ilkesi çakışması işleme sırası

Etki alanları/URL'ler/IP adresleri için ilke çakışması işleme, sertifikalar için ilke çakışması işlemesinden farklıdır.

Aynı göstergede birden çok farklı eylem türünün ayarlanması durumunda (örneğin, eylem türleri bloğu, uyarı ve izin ver ile Microsoft.com için üç gösterge), bu eylem türlerinin geçerlilik sırası şöyle olur:

İzin ver

Uyarmak

Engelle

"İzin Ver", "uyar"ı geçersiz kılar ve "bloğu" şu şekilde geçersiz kılar: AllowBlock>Warn>. Bu nedenle, önceki örnekte Microsoft.com izin verilir.

Defender for Cloud Apps Göstergeleri

Kuruluşunuz Uç Nokta için Defender ile Defender for Cloud Apps arasında tümleştirmeyi etkinleştirdiyse, tüm tasdik edilmemiş bulut uygulamaları için Uç Nokta için Defender'da blok göstergeleri oluşturulur. Bir uygulama izleme moduna alınırsa, uygulamayla ilişkili URL'ler için uyarı göstergeleri (atlanabilir blok) oluşturulur. İzin verme göstergeleri, tasdikli uygulamalar için otomatik olarak oluşturulmaz. Defender for Cloud Apps tarafından oluşturulan göstergeler, önceki bölümde açıklanan ilke çakışması işlemesini izler.

İlke önceliği

Uç Nokta için Microsoft Defender ilkesi Microsoft Defender Virüsten Koruma ilkesine göre önceliklidir. Uç Nokta için Defender'ın olarak ayarlandığı Allowancak Virüsten Koruma'nın Microsoft Defender olarak ayarlandığı Blockdurumlarda sonuç olurAllow.

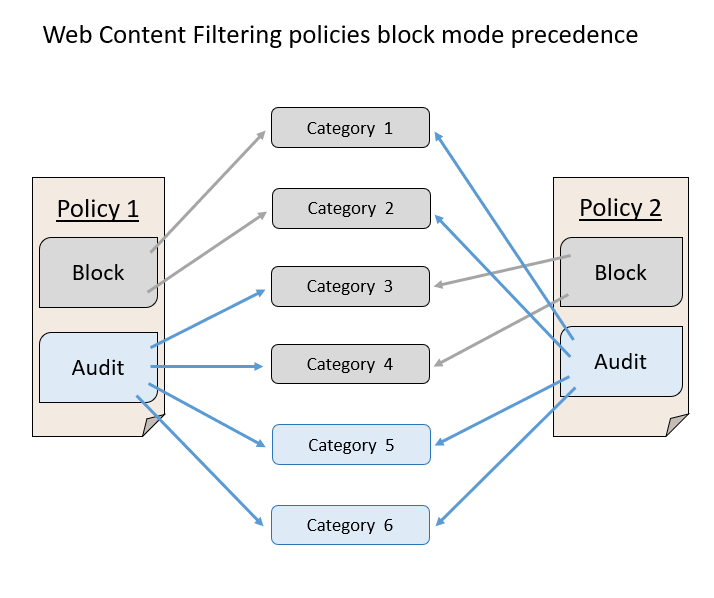

Birden çok etkin ilke için öncelik

Aynı cihaza birden çok farklı web içeriği filtreleme ilkesi uygulanması, her kategori için daha kısıtlayıcı bir ilkenin uygulanmasına neden olur. Aşağıdaki senaryoyu inceleyin:

- İlke 1 , 1 ve 2 kategorilerini engeller ve gerisini denetler

- İlke 2 , 3 ve 4 kategorilerini engeller ve gerisini denetler

Sonuç, 1-4 kategorilerinin tümünün engellenmesidir. Bu senaryo aşağıdaki görüntüde gösterilmiştir.

Ayarlar sayfasından IP'ler, URL'ler veya etki alanları için bir gösterge oluşturma

Gezinti bölmesinde Ayarlar>Uç Noktaları>Göstergeleri'ni seçin ( Kurallar'ın altında).

IP adresleri veya URL'ler/Etki Alanları sekmesini seçin.

Öğe ekle'yi seçin.

Aşağıdaki ayrıntıları belirtin:

- Gösterge: Varlık ayrıntılarını belirtin ve göstergenin süre sonunu tanımlayın.

- Eylem: Gerçekleştirilecek eylemi belirtin ve bir açıklama sağlayın.

- Kapsam: Göstergeyi zorunlu kılacak makine grubunu belirtin.

Özet sekmesinde ayrıntıları gözden geçirin ve Kaydet'i seçin.

Önemli

BIR URL veya IP adresinin bir cihazda engellenmesi için bir ilke oluşturulduktan sonra 48 saat kadar sürebilir. Çoğu durumda bloklar iki saatten daha az bir zaman içinde geçerli olur.

İlgili makaleler

- Göstergeleri oluşturun

- Dosyalar için göstergeler oluşturun

- Sertifikaları temel alan göstergeler oluşturma

- Göstergeleri yönetin

- Uç Nokta için Microsoft Defender ve Microsoft Defender Virüsten Koruma için Dışlamalar

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.