Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

İpucu

Office 365 için Microsoft Defender Plan 2'deki özellikleri ücretsiz olarak deneyebileceğinizi biliyor muydunuz? Microsoft Defender portalı deneme hub'ında 90 günlük Office 365 için Defender deneme sürümünü kullanın. Deneme Office 365 için Microsoft Defender'nda kimlerin kaydolabileceği ve deneme koşulları hakkında bilgi edinin.

Office 365 için Microsoft Defender Plan 2'de (E5 gibi Microsoft 365 lisanslarına veya tek başına abonelik olarak dahil) otomatik araştırma ve yanıt (AIR), SecOps ekibinizin daha verimli ve etkili bir şekilde çalışmasını sağlar. AIR, iyi bilinen tehditlere yönelik otomatik araştırmalar içerir ve önerilen düzeltme eylemleri sağlar. SecOps ekibi, kanıtları gözden geçirebilir ve önerilen eylemleri onaylayabilir veya reddedebilir. AIR hakkında daha fazla bilgi için bkz. Office 365 için Microsoft Defender Plan 2'de otomatik araştırma ve yanıt (AIR).

Bu makalede, AIR'in çeşitli örneklerle nasıl çalıştığı açıklanmaktadır:

- Örnek: Kullanıcı tarafından bildirilen kimlik avı iletisi bir araştırma playbook'u başlatır

- Örnek: Güvenlik yöneticisi Tehdit Gezgini'nden bir araştırma tetikler

- Örnek: Güvenlik operasyonları ekibi, Office 365 Yönetim Etkinliği API'sini kullanarak AIR'i SIEM ile tümleştirir

Örnek: Kullanıcı tarafından bildirilen kimlik avı iletisi bir araştırma playbook'u başlatır

Kullanıcı, kimlik avı girişimi gibi görünen bir e-posta alır. Kullanıcı, Outlook'taki yerleşik Rapor düğmesini kullanarak iletiyi bildirir ve bu da kullanıcının kötü amaçlı yazılım veya kimlik avı uyarısı ilkesi olarak bildirdiği Email tarafından tetiklenen ve araştırma playbook'unu otomatik olarak başlatan bir uyarıya neden olur.

Bildirilen e-posta iletisinin çeşitli yönleri değerlendirilir. Örneğin:

- Tanımlanan tehdit türü

- İletiyi kim gönderdi?

- İletinin gönderildiği yer (altyapı gönderme)

- İletinin diğer örneklerinin teslim edilip edilmediği veya engellenip engellenmediği

- E-posta kümelemeyi kullanarak benzer iletiler ve bunların kararları da dahil olmak üzere kiracı ortamı

- İletinin bilinen kampanyalarla ilişkilendirilmiş olup olmadığı

- Ve daha fazlası.

Playbook, hiçbir işlem gerekmediği durumlarda (kullanıcı tarafından bildirilen iletilerde sıklıkla gerçekleşir) gönderimleri değerlendirir ve otomatik olarak çözümler. Kalan gönderimler için, özgün ileti ve ilişkili varlıklar (örneğin, ekli dosyalar, dahil edilen URL'ler ve alıcılar) üzerinde yapılması önerilen eylemlerin listesi sağlanır:

- E-posta kümesi aramaları aracılığıyla benzer e-posta iletilerini tanımlayın.

- Şüpheli e-posta iletilerindeki kötü amaçlı bağlantılara tıklayıp tıklamadığını belirleyin.

- Riskler ve tehditler atanır. Daha fazla bilgi için bkz. Otomatik araştırmanın ayrıntıları ve sonuçları.

- Düzeltme adımları. Daha fazla bilgi için bkz. Office 365 için Microsoft Defender düzeltme eylemleri.

Örnek: Güvenlik yöneticisi Tehdit Gezgini'nden bir araştırma tetikler

Explorer'da (Tehdit Gezgini) https://security.microsoft.com/threatexplorerv3Tüm e-posta, Kötü Amaçlı Yazılım veya Kimlik Avı görünümlerindesiniz. Grafiğin altındaki ayrıntılar alanının Email sekmesindesiniz (görünüm). Araştırmak için aşağıdaki yöntemlerden birini kullanarak bir ileti seçersiniz:

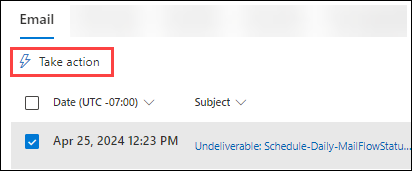

İlk sütunun yanındaki onay kutusunu seçerek tablodaki bir veya daha fazla girdiyi seçin.

Eylem gerçekleştirme özelliği doğrudan sekmede kullanılabilir.

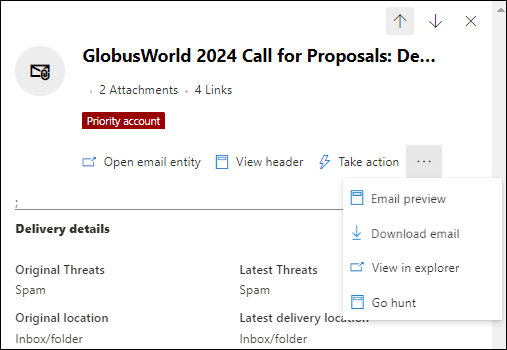

Eylem gerçekleştirme özelliği doğrudan sekmede kullanılabilir.Tablodaki bir girdinin Konu değerine tıklayın. Açılan ayrıntılar açılır öğesi, açılır listenin üst kısmında Eylem gerçekleştir'i içerir

.

.

Eylem gerçekleştir'i seçtikten ![]() sonra Otomatik araştırma başlat'ı seçin. Daha fazla bilgi için bkz. düzeltme Email.

sonra Otomatik araştırma başlat'ı seçin. Daha fazla bilgi için bkz. düzeltme Email.

Uyarı tarafından tetiklenen playbook'lara benzer şekilde, Tehdit Gezgini'nden tetiklenen otomatik araştırmalara şunlar dahildir:

- Kök araştırma.

- Tehditleri tanımlama ve ilişkilendirme adımları. Daha fazla bilgi için bkz. Otomatik araştırmanın ayrıntıları ve sonuçları.

- Tehditleri azaltmak için önerilen eylemler. Daha fazla bilgi için bkz. Office 365 için Microsoft Defender düzeltme eylemleri.

Örnek: Güvenlik operasyonları ekibi, Office 365 Yönetim Etkinliği API'sini kullanarak AIR'i SIEM ile tümleştirir

Office 365 için Defender Plan 2'deki AIR özellikleri, SecOps ekibinin tehditleri izlemek ve ele almak için kullanabileceği raporları ve ayrıntıları içerir. Ancak AIR özelliklerini diğer çözümlerle de tümleştirebilirsiniz. Örneğin:

- Güvenlik bilgileri ve olay yönetimi (SIEM) sistemleri.

- Olay yönetim sistemleri.

- Özel raporlama çözümleri.

Bu çözümlerle tümleştirme için Office 365 Yönetim Etkinliği API'sini kullanın.

AIR tarafından önceden işlenmiş olan kullanıcı tarafından bildirilen kimlik avı iletilerinden gelen uyarıları SIEM sunucusu ve olay yönetim sistemiyle tümleştiren özel bir çözüm örneği için bkz. Microsoft Güvenlik Blogu - SOC'nizin verimliliğini Office 365 için Microsoft Defender ve Office 365 Yönetim API'si ile geliştirme.

Tümleşik çözüm hatalı pozitif sonuçların sayısını büyük ölçüde azaltarak SecOps ekibinin zamanlarını ve çabalarını gerçek tehditlere odaklamalarına olanak tanır.