Microsoft Defender Tehdit Bilgileri (Defender TI) nedir?

Önemli

30 Haziran 2024'te Microsoft Defender Tehdit Analizi (Defender TI) tek başına portalı (https://ti.defender.microsoft.com) kullanımdan kaldırıldı ve artık erişilebilir değil. Müşteriler Microsoft Defender portalında veya Güvenlik için Microsoft Copilot ile Defender TI kullanmaya devam edebilir. Daha fazla bilgi edinin

Microsoft Defender Tehdit Analizi (Defender TI), tehdit altyapısı analizi gerçekleştirirken ve tehdit bilgilerini toplarken önceliklendirme, olay yanıtı, tehdit avcılığı, güvenlik açığı yönetimi ve tehdit zekası analisti iş akışlarını kolaylaştıran bir platformdur. Güvenlik kuruluşları ortamlarında sürekli artan miktarda zeka ve uyarıyla işlem yaparken, tehdit analizine sahip olmak, uyarıların doğru ve zamanında değerlendirilmesine olanak tanıyan bir zeka platformu önemlidir.

Analistler, analiz ve bağıntı yoluyla aktörler hakkında içgörüler elde ederek kuruluşlarının kendilerini savunmasına gerçekten yardımcı olan şeylere odaklanmak yerine veri bulma, toplama ve ayrıştırma üzerinde önemli miktarda zaman harcar. Bu analistlerin genellikle şüpheli bir etki alanını, konağı veya IP adresini değerlendirmek için ihtiyaç duydukları kritik veri kümelerini elde etmek için birden çok depoya gitmesi gerekir. DNS verileri, WHOIS bilgileri, kötü amaçlı yazılımlar ve SSL sertifikaları, güvenliğin aşıldığını gösteren göstergeler (ICS) için önemli bağlam sağlar, ancak bu depolar yaygın olarak dağıtılır ve her zaman ortak bir veri yapısını paylaşmaz.

Bu geniş depo dağılımı, analistlerin şüpheli altyapının düzgün ve zamanında değerlendirilmesini sağlamak için ihtiyaç duydukları tüm ilgili verilere sahip olduklarından emin olmalarını zorlaştırıyor. Bu veri kümeleriyle etkileşime geçmek de zahmetli olabilir ve bu depolar arasında özetleme yapmak zaman alır ve yanıt çabalarını sürekli olarak yeniden oluşturması gereken güvenlik operasyonları gruplarının kaynaklarını boşaltır.

Tehdit zekası analistleri, tehdit zekası alımının büyük bir kısmını, hangi tehdit istihbaratının kuruluş ve/veya sektörleri için en büyük tehditleri oluşturduğu analiziyle dengeleme konusunda zorlar. Aynı genişlikte güvenlik açığı zekası analistleri, kuruluşlarıyla ilişkili en kritik güvenlik açıklarının araştırılması ve düzeltilmesine öncelik vermek için varlık envanterlerini Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) bilgileriyle ilişkilendirmeye karşı mücadele eder.

Microsoft, kritik veri kaynaklarını toplayan ve zenginleştiren ve kullanıcıların risk göstergelerini (ICS) ilgili makaleler, aktör profilleri ve güvenlik açıklarıyla ilişkilendirebileceği yenilikçi, kullanımı kolay bir arabirimde görüntüleyen Defender TI'yi geliştirerek analist iş akışını yeniden hayal eder. Defender TI, analistlerin araştırmalarda kiracılarındaki diğer Defender TI lisanslı kullanıcılarla işbirliği yapmasına da olanak tanır.

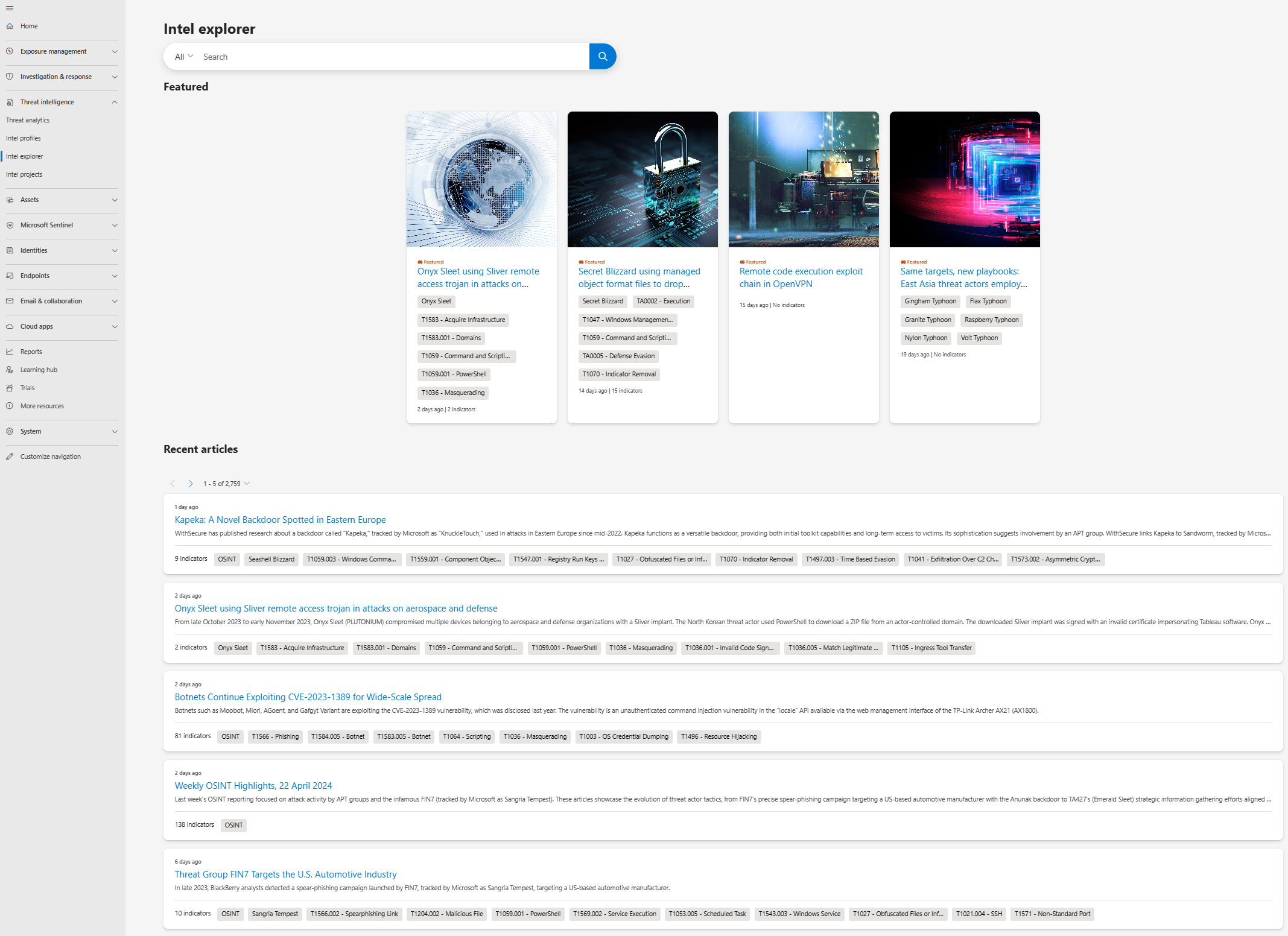

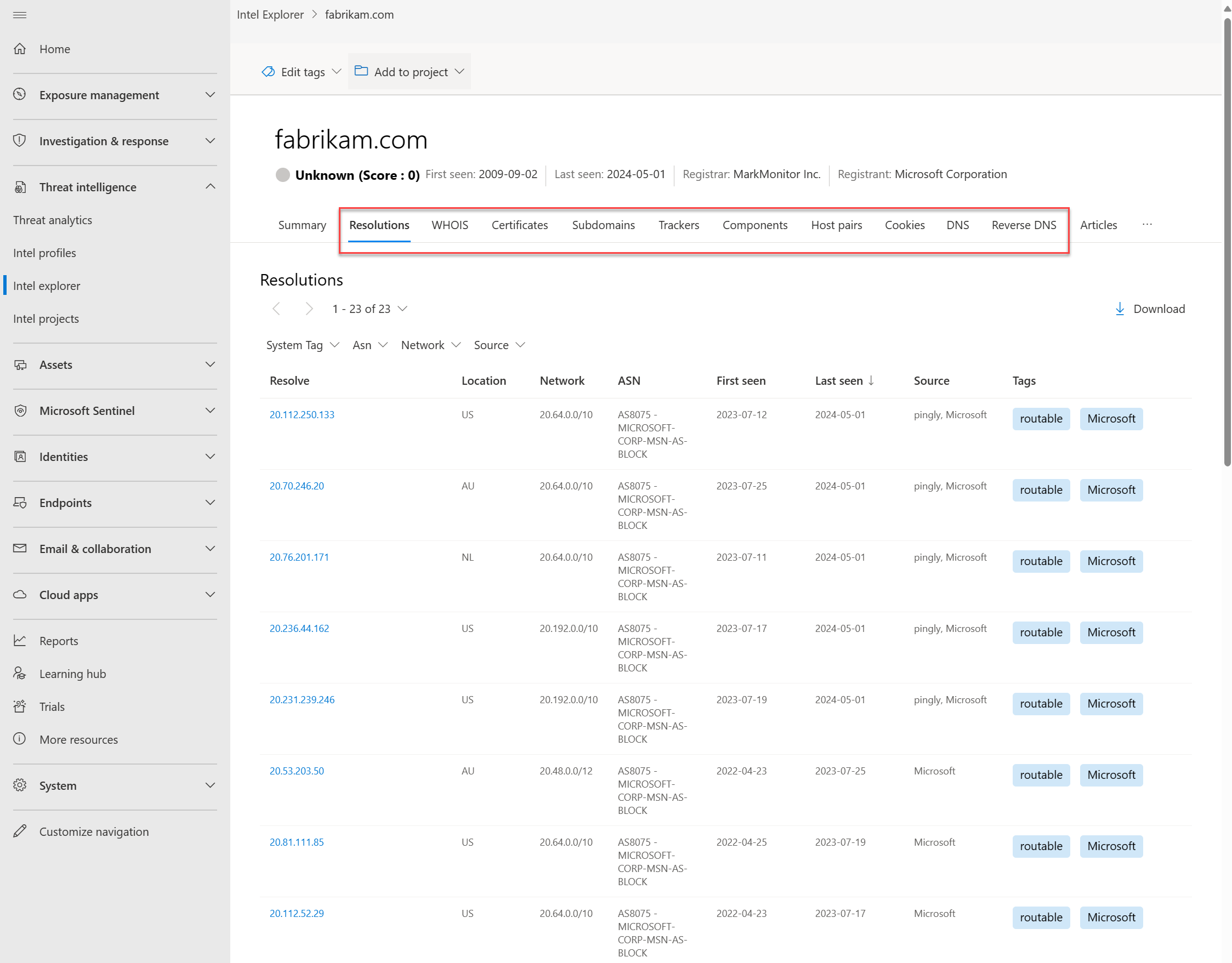

Aşağıda, Microsoft Defender portalında Defender TI'nin Intel gezgini sayfasının ekran görüntüsü yer alır. Analistler yeni öne çıkan makaleleri hızla tarar ve zeka toplama, önceliklendirme, olay yanıtı ve avcılık çalışmalarına başlamak için bir anahtar sözcük, gösterge veya CVE kimliği araması yapabilir.

Defender TI Makaleler

Makaleler, tehdit aktörleri, araçlar, saldırılar ve güvenlik açıkları hakkında içgörü sağlayan anlatılardır. Defender TI makaleleri tehdit bilgileriyle ilgili blog gönderileri değildir; Bu makaleler farklı tehditleri özetlese de, kullanıcıların eyleme geçmelerine yardımcı olmak için eyleme dönüştürülebilir içeriğe ve anahtar GÇ'lere de bağlantı sağlar. Tehdit özetlerinde bu teknik bilgilere sahip olmak, kullanıcıların tehdit aktörlerini, araçları, saldırıları ve güvenlik açıklarını değiştikçe sürekli izlemesine olanak tanır.

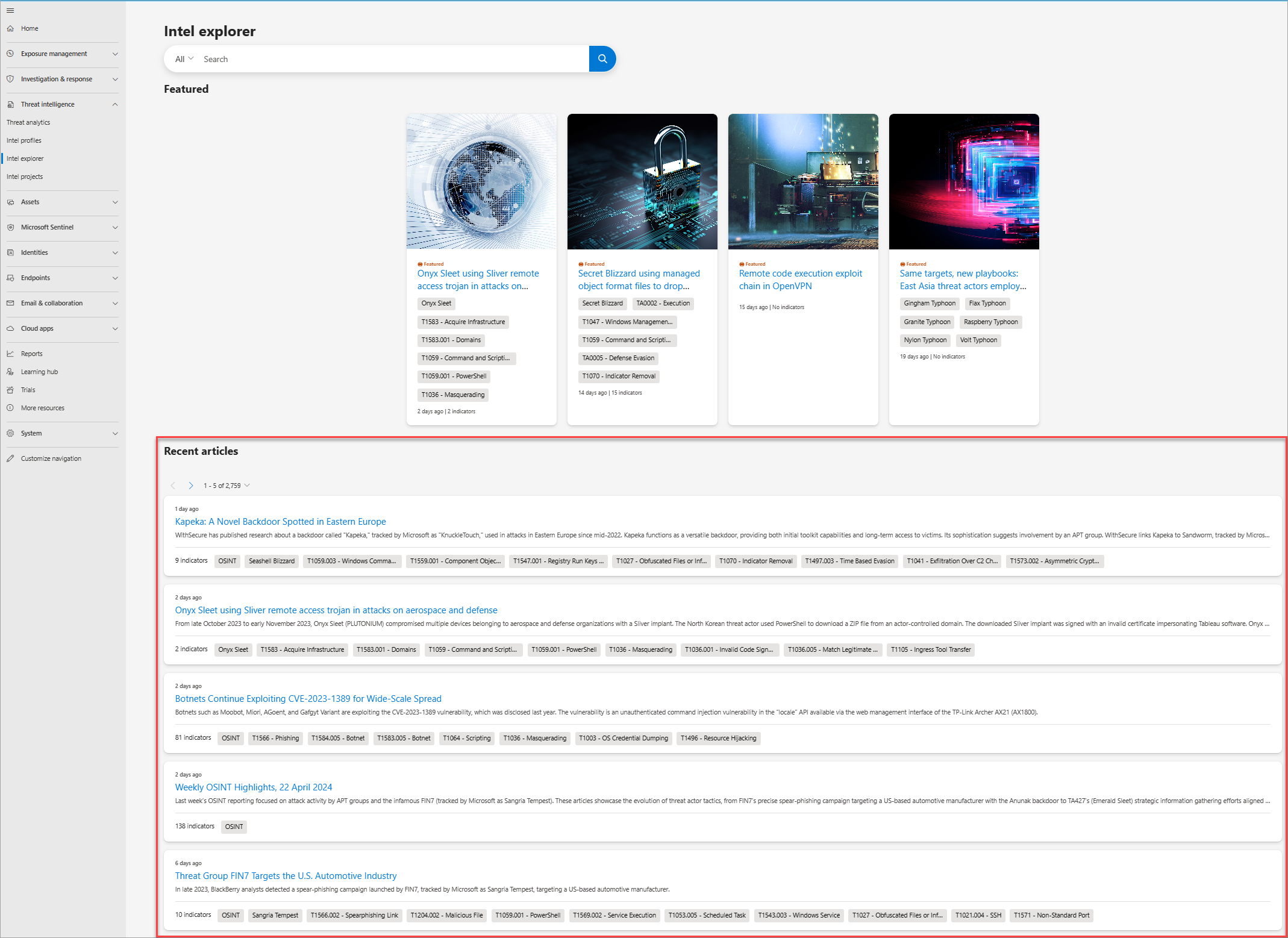

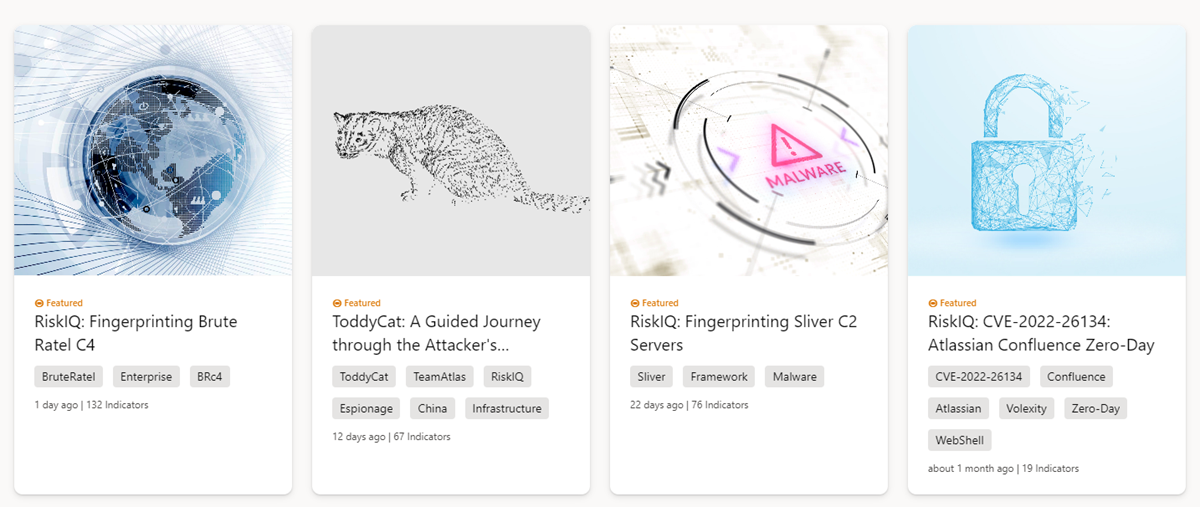

Öne çıkan makaleler

Intel gezgini sayfasının öne çıkan makaleler bölümü (arama çubuğunun hemen altında), dikkate değer Microsoft içeriğinin başlık görüntülerini görüntüler:

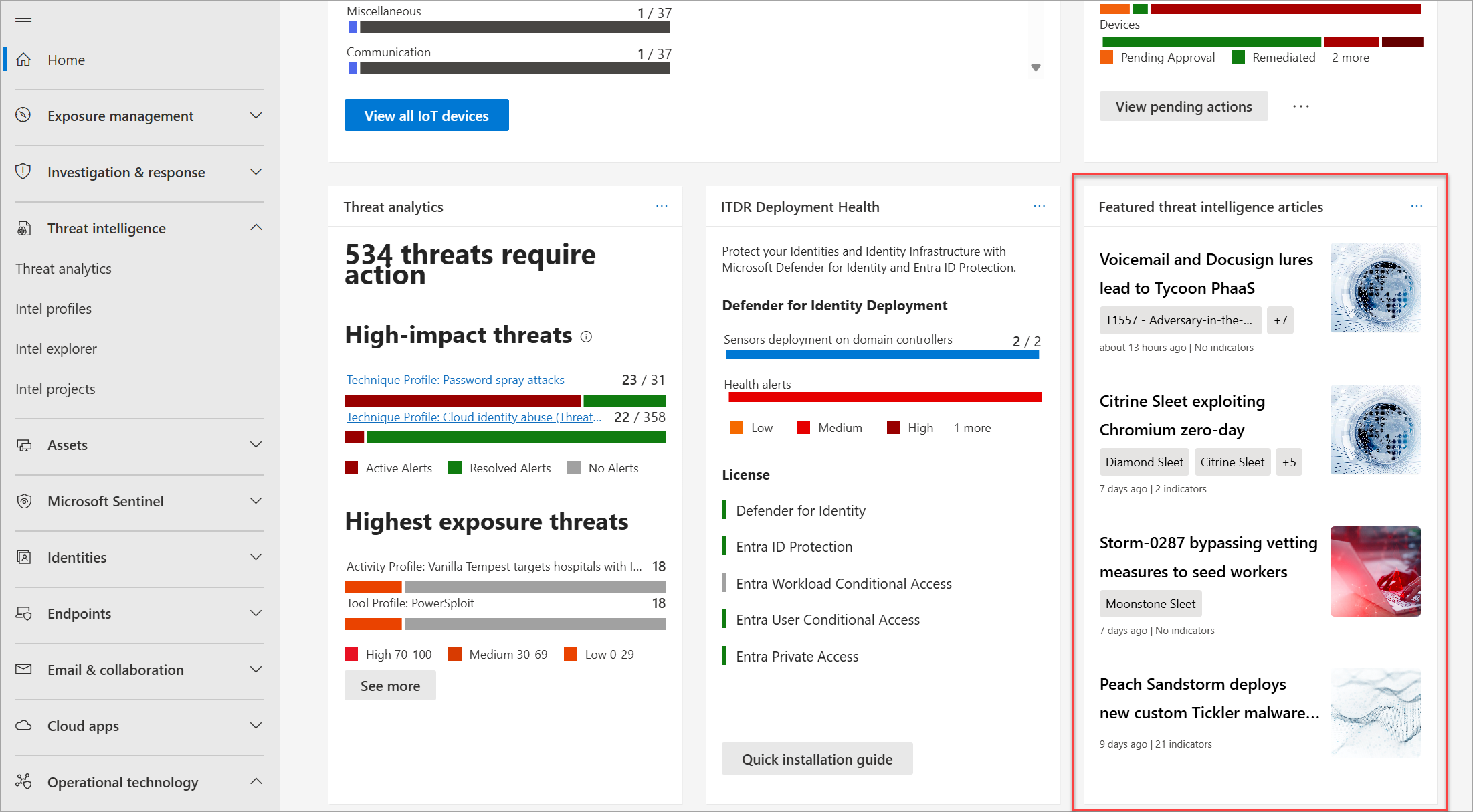

Öne çıkan makaleler, Defender portalı giriş sayfasındaki Öne çıkan tehdit bilgileri makaleleri pencere öğesinde de görünür:

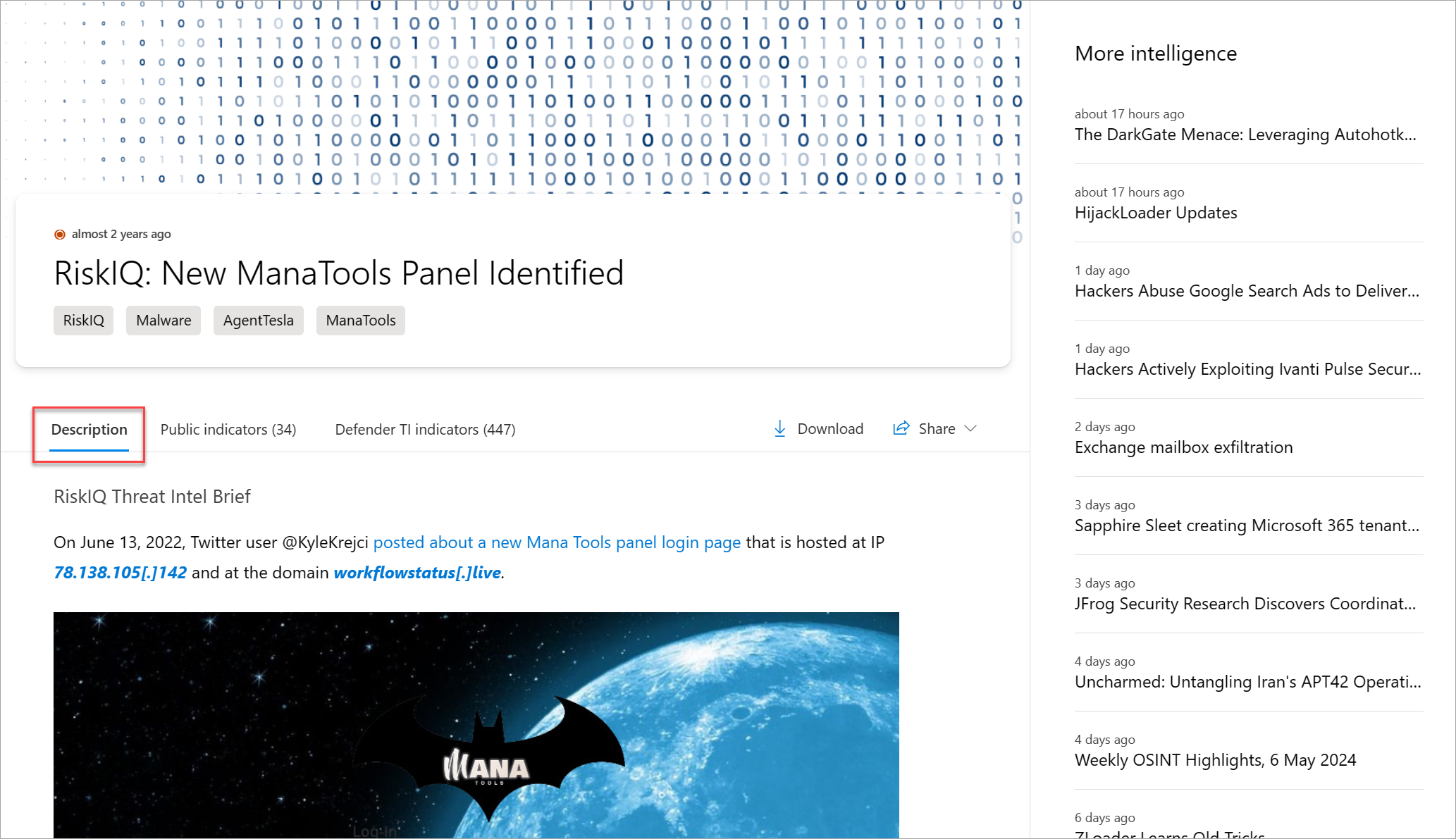

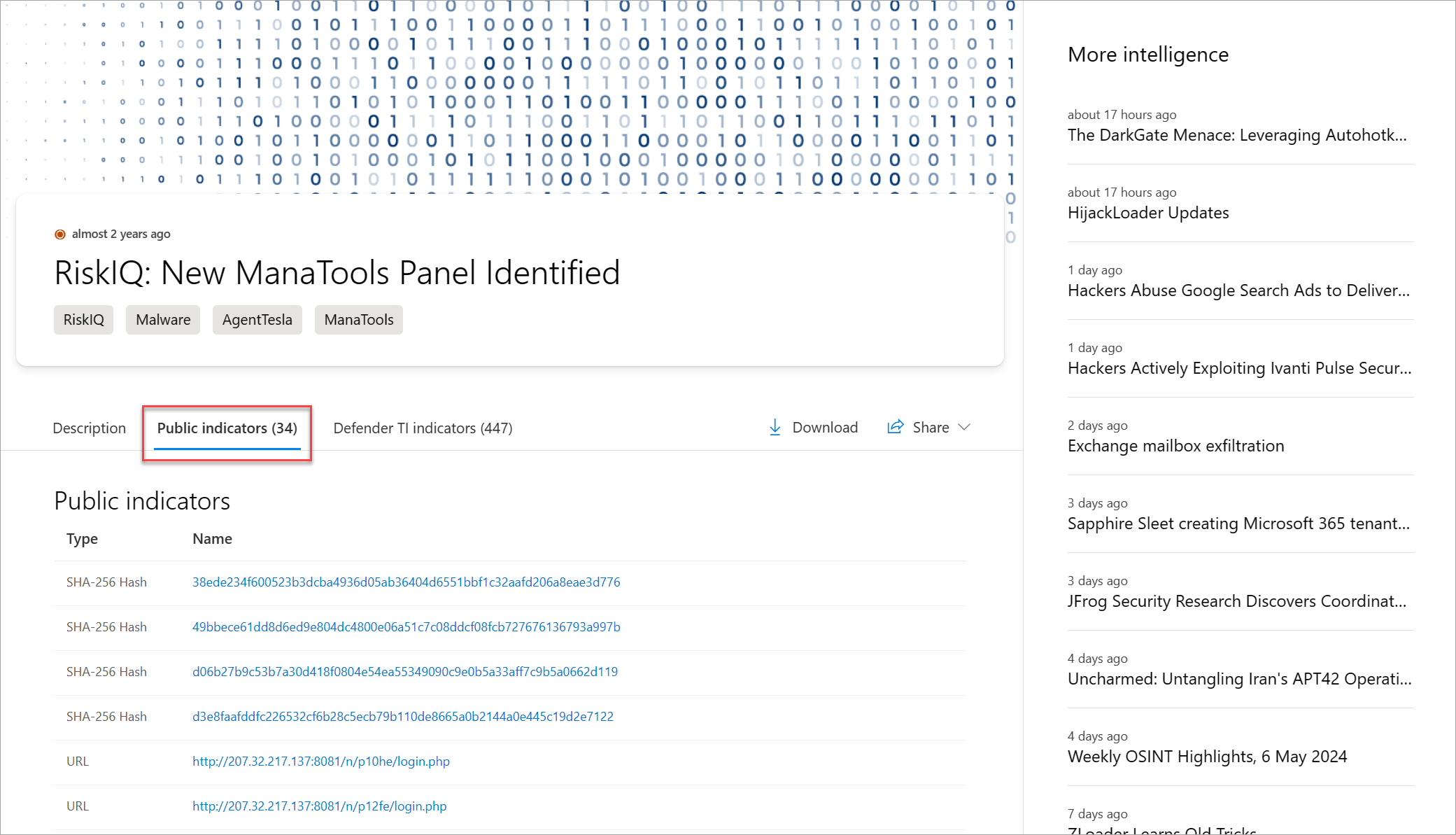

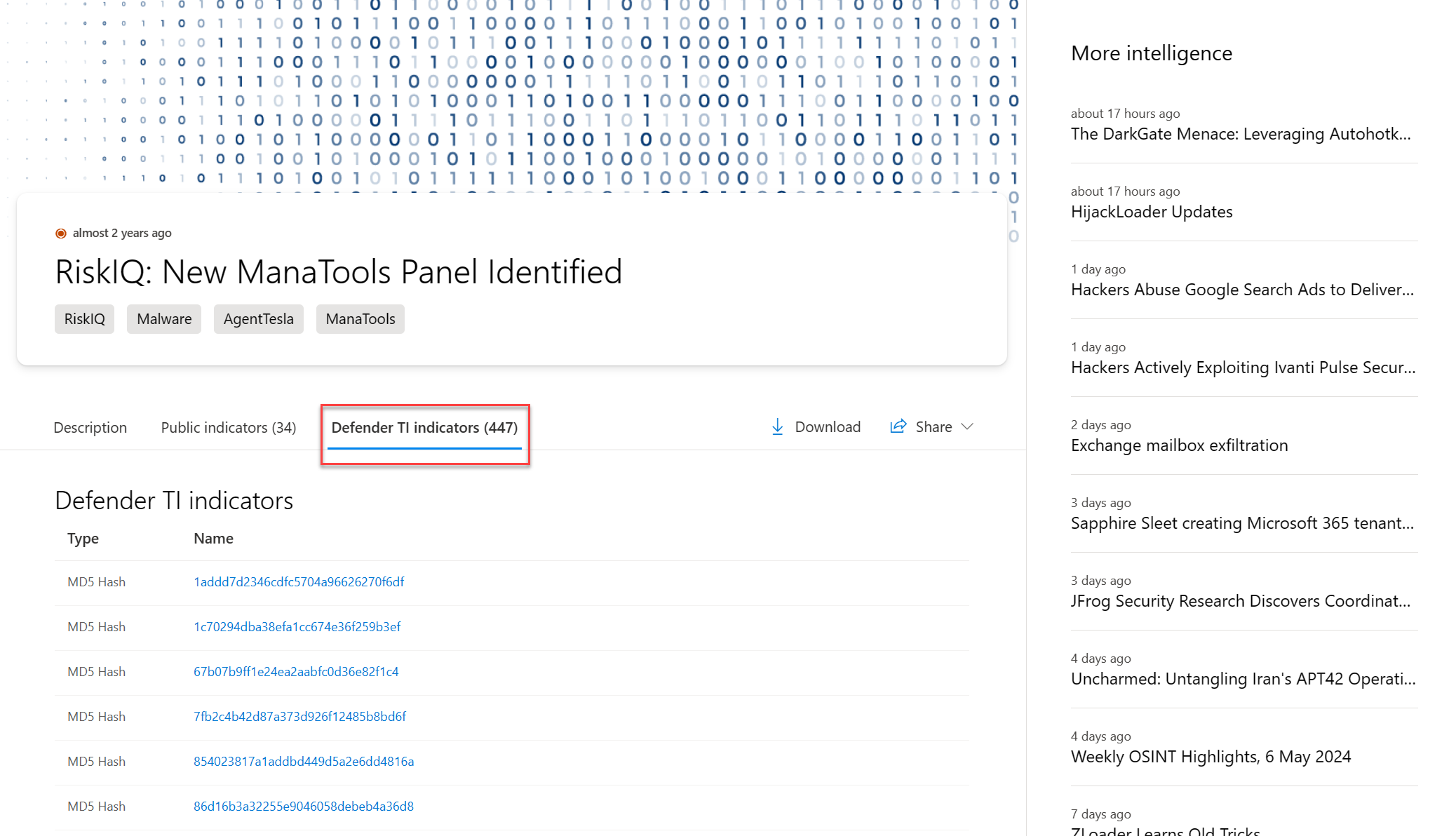

Öne çıkan makale başlığını seçtiğinizde makalenin tüm içeriği yüklenir. Makalenin Anlık Görüntüsü , makaleyi hızlı bir şekilde anlamanızı sağlar. Göstergeler çağrısı, makaleyle ilişkili kaç genel ve Defender TI göstergesi olduğunu gösterir.

Makaleler

Tüm makaleler (öne çıkan makaleler dahil) yayın tarihlerine göre Son makaleler bölümünde listelenir ve en son makaleler en üsttedir.

Bir makalenin Açıklama bölümü, profili oluşturulan saldırı veya tehdit aktörü hakkında bilgi içerir. İçerik, açık kaynak zeka (OSINT) bültenleri gibi kısa veya uzun olabilir (özellikle Microsoft raporu kendi analiziyle genişlettiğinde uzun süreli raporlama için). Daha uzun açıklamalar görüntüler, temel alınan içeriğe bağlantılar, Defender TI içindeki aramalara bağlantılar, saldırıyı engellemek için saldırgan kod parçacıkları ve güvenlik duvarı kuralları içerebilir.

Genel göstergeler bölümünde makaleyle ilgili bilinen göstergeler listelenir. Bu göstergelerdeki bağlantılar sizi ilgili Defender TI verilerine veya dış kaynaklara götürür.

Defender TI göstergeleri bölümü, Defender TI'nin kendi araştırma ekibinin makalelerde bulduğu göstergeleri kapsar. Bu göstergelerdeki bağlantılar sizi ilgili Defender TI verilerine veya dış kaynaklara da götürür.

Bu bağlantılar ayrıca ilgili Defender TI verilerine veya ilgili dış kaynağa yönlendirir.

Güvenlik açığı makaleleri

Defender TI, CVE hakkında kritik bilgileri belirlemenize yardımcı olmak için CVE Kimliği aramaları sunar. CVE Kimliği aramaları güvenlik açığı makalelerine neden olarak sonuçlanır.

Her güvenlik açığı makalesi şunları içerir:

- CVE açıklaması

- Etkilenen bileşenlerin listesi

- Uyarlanmış risk azaltma yordamları ve stratejileri

- İlgili zeka makaleleri

- Derin ve koyu web sohbetinde başvurular

- Diğer önemli gözlemler

Bu makaleler her CVE'nin arkasında daha ayrıntılı bağlam ve eyleme dönüştürülebilir içgörüler sağlayarak kullanıcıların bu güvenlik açıklarını daha hızlı anlamasına ve azaltmasına olanak sağlar.

Güvenlik açığı makalelerine Defender TI öncelik puanı ve önem derecesi göstergesi de dahildir. Defender TI öncelik puanı, Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) puanına, açıklardan yararlanmalara, sohbetlere ve kötü amaçlı yazılım bağlantısına dayalı olarak CVE'nin önceliğini yansıtan benzersiz bir algoritmadır. Öncelikle hangi CVE'lerin düzeltilmesi gerektiğini anlayabilmen için bu bileşenlerin geri kazanma durumunu değerlendirir.

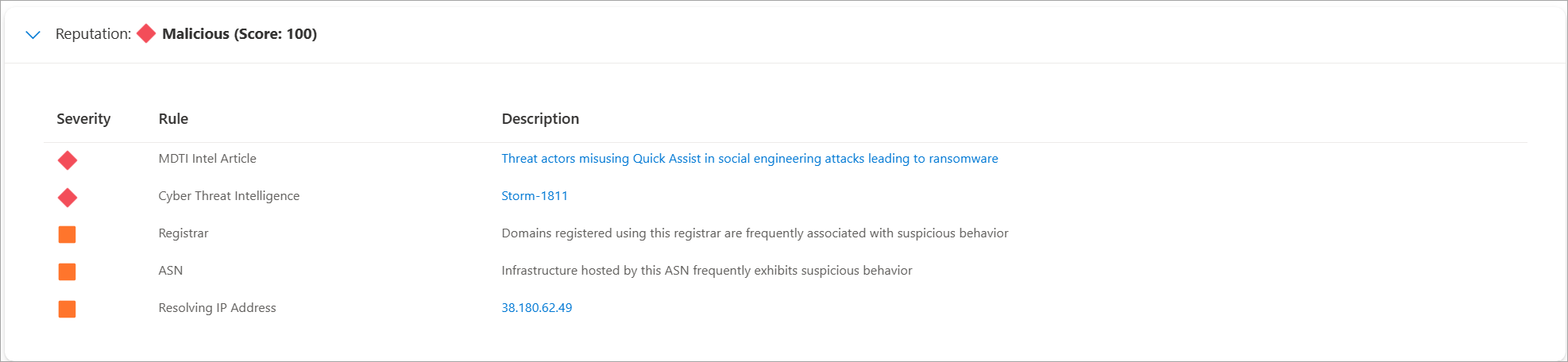

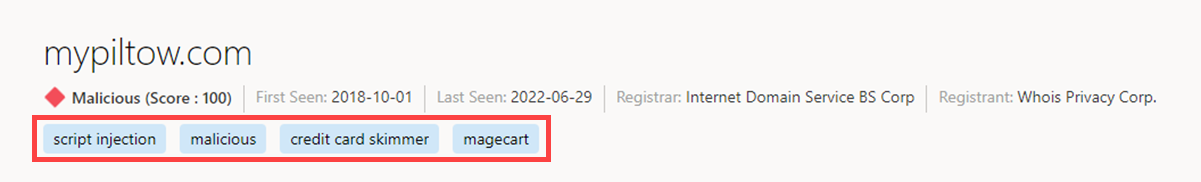

İtibar puanlaması

IP saygınlığı verileri, kendi saldırı yüzeyinizin güvenilirliğini anlamak için önemlidir ve araştırmalarda görünen bilinmeyen konakları, etki alanlarını veya IP adreslerini değerlendirirken de yararlıdır. Defender TI herhangi bir konak, etki alanı veya IP adresi için özel itibar puanları sağlar. Bilinen veya bilinmeyen bir varlığın itibarını doğrulayarak, bu puanlar kötü amaçlı veya şüpheli altyapıyla ilgili algılanan tüm bağları hızla anlamanıza yardımcı olur.

Defender TI, ilk ve son görülen zaman damgaları, Otonom Sistem Numarası (ASN), ülke veya bölge, ilişkili altyapı ve uygun olduğunda saygınlık puanını etkileyen kuralların listesi gibi bu varlıkların etkinliği hakkında hızlı bilgi sağlar.

Saygınlık puanlaması hakkında daha fazla bilgi edinin

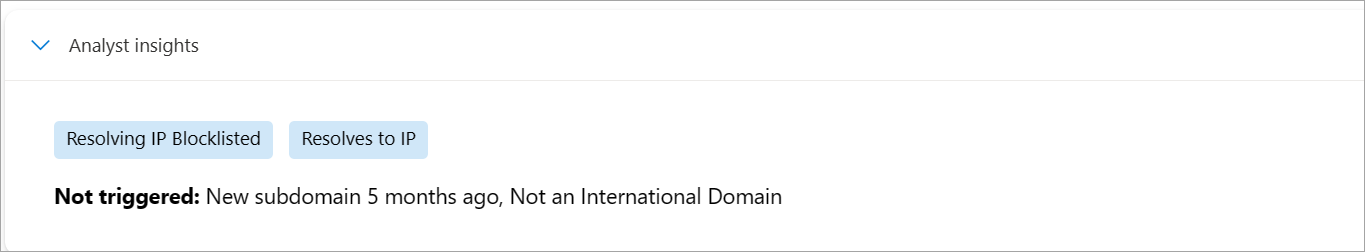

Çözümleyici içgörüleri

Analist içgörüleri, Microsoft'un geniş veri kümesini araştırmayı basitleştiren ve tüm düzeylerdeki analistlere daha ulaşılabilir hale getiren bir dizi gözleme dönüştürmektedir.

İçgörüler, bir etki alanı veya IP adresi hakkında küçük olgular veya gözlemler olmalıdır. Sorgulanan göstergeyi değerlendirme ve araştırdığınız bir göstergenin kötü amaçlı, şüpheli veya zararsız olup olmadığını belirleme yeteneğinizi geliştirme olanağı sağlar.

Analist içgörüleri hakkında daha fazla bilgi edinin

Veri kümeleri

Microsoft, çok sayıda veri kümesini Defender TI'da merkezileştirerek Microsoft topluluğunun ve müşterilerinin altyapı analizi gerçekleştirmesini kolaylaştırır. Microsoft'un birincil odak noktası, çeşitli güvenlik kullanım örneklerini desteklemek için internet altyapısı hakkında mümkün olduğunca çok veri sağlamaktır.

Microsoft, kullanıcıların tehditleri algılamasına, olayları önceliklendirmesine ve tehdit aktörü gruplarıyla ilişkili altyapıyı belirlemesine yardımcı olmak için pasif etki alanı adı sistemleri (DNS) algılayıcıları, bağlantı noktası taraması, URL ve dosya açma ve diğer kaynakları kullanarak İnternet verilerini toplar, analiz eder ve dizinler. İstek sırasında bir URL için kullanılabilir bir patlama verisi yoksa, URL aramalarınız otomatik olarak patlamaları başlatmak için kullanılabilir. Bu tür patlamalardan toplanan veriler, sizden veya diğer Defender TI kullanıcılarından gelecek tüm URL aramaları için sonuçları doldurmak için kullanılır.

Desteklenen İnternet veri kümeleri şunlardır:

- Çözümler

- WHOIS

- SSL sertifikaları

- Alt

- DNS

- DNS'i ters çevir

- Patlama analizi

- Aşağıdakiler dahil olmak üzere, patlatılmış URL'lerin Belge Nesne Modeli'nden (DOM) toplanan türetilmiş veri kümeleri:

- Izci

- Bileşen

- Konak çiftleri

- Tanımlama bilgileri

Bileşenler ve izleyiciler, bağlantı noktası taramalarından veya SSL sertifika ayrıntılarından gelen başlık yanıtlarına göre tetiklenen algılama kurallarından da gözlemlenir. Bu veri kümelerinin çoğunun verileri sıralamak, filtrelemek ve indirmek için çeşitli yöntemleri vardır ve bu da belirli bir gösterge türü veya geçmiş zamanıyla ilişkilendirilebilen bilgilere erişmeyi kolaylaştırır.

Daha fazla bilgi edinin:

Etiketler

Defender TI etiketleri, sistem tarafından türetilen veya diğer kullanıcılar tarafından oluşturulan bir gösterge hakkında hızlı içgörü sağlar. Daha iyi analizlerin yapılması için etiketler, çözümleyicilerin güncel olaylar ve araştırmalarla bunların geçmiş bağlamları arasındaki bağlantıları kurmasına yardımcı olur.

Defender TI iki tür etiket sunar: sistem etiketleri ve özel etiketler.

Etiketleri kullanma hakkında daha fazla bilgi edinin

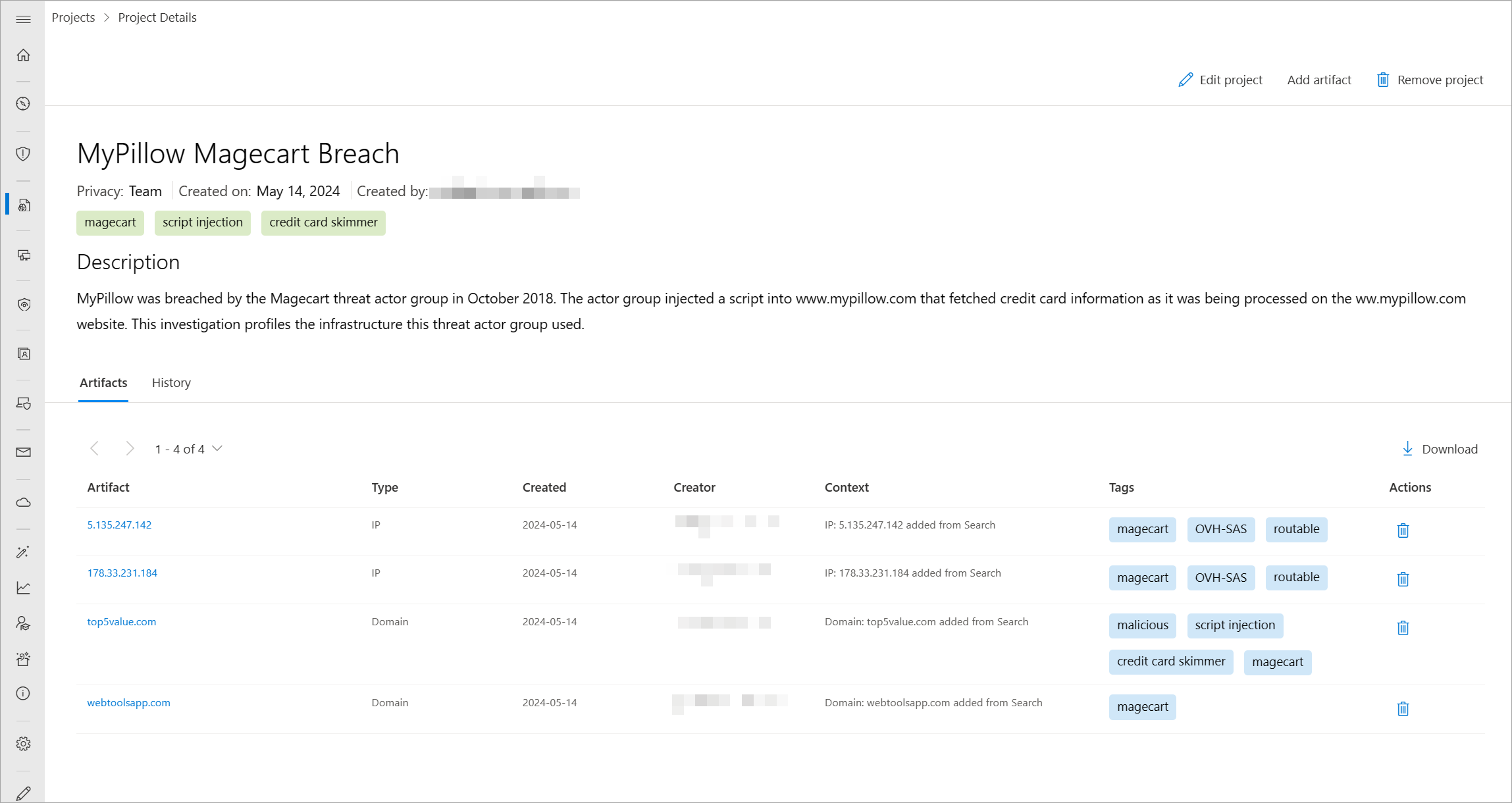

Projeler

Defender TI, kullanıcıların ilgi göstergelerini ve bir araştırmadan ödün verme göstergelerini düzenlemek için birden çok proje türü geliştirmesine olanak tanır. Projeler , tüm ilişkili göstergelerin listesini ve adları, açıklamaları ve ortak çalışanları koruyan ayrıntılı bir geçmiş içerir.

Defender TI'da bir IP adresi, etki alanı veya konakta arama yaptığınızda ve bu gösterge erişiminiz olan bir projede listeleniyorsa, Intel projeleri sayfasından Özet ve Veri sekmelerinde projenin bağlantısını görebilirsiniz. Buradan, daha fazla bilgi için diğer veri kümelerini gözden geçirmeden önce gösterge hakkında daha fazla bağlam için projenin ayrıntılarına gidebilirsiniz. Bu nedenle Defender TI kiracı kullanıcılarınızdan birinin başlatmış olabileceği bir araştırmanın tekerleğini yeniden icat etmekten kaçınabilirsiniz. Birisi sizi projeye ortak çalışan olarak eklerse, yeni GÇ'ler ekleyerek bu araştırmaya da ekleyebilirsiniz.

Projeleri kullanma hakkında daha fazla bilgi edinin

Veri yerleşimi, uygunluk ve gizlilik

Defender TI hem genel verileri hem de müşteriye özgü verileri içerir. Temel İnternet verileri genel Microsoft verileridir ve müşteriler tarafından uygulanan etiketler müşteri verileri olarak kabul edilir. Tüm müşteri verileri müşterinin seçtiği bölgede depolanır.

Microsoft, güvenlik amacıyla oturum açtıklarında kullanıcıların IP adreslerini toplar. Bu veriler 30 güne kadar depolanır, ancak ürünün olası sahte veya kötü amaçlı kullanımını araştırmak için gerekirse daha uzun süre depolanabilir.

Bir bölge kapatma senaryosunda, Defender TI verileri yedekleme bölgelerine çoğaltan teknolojileri kullandığı için müşterilerin kapalı kalma süresi görmemesi gerekir.

Defender TI müşteri verilerini işler. Varsayılan olarak, müşteri verileri eşleştirilmiş bölgeye çoğaltılır.