Microsoft Entra İzin Yönetimi uyarıları kılavuzu

Uyarı, izin sorunlarını çözmeye yardımcı olmak için gereklidir. Uyarılar, kuruluşunuzun kimlikleri ve kaynaklara erişimini yönetmeye yönelik proaktif bir yaklaşım benimsemesini sağlar.

Fazla ayrıcalıklı hesaplar ve etkin olmayan kimlikler gibi senaryolar için ortamınızı sürekli izlemek üzere uyarıları yapılandırmak için Microsoft Entra İzin Yönetimi kullanın. Ayrıca olası tehditler, hizmet kesintileri ve anormal izin kullanımı hakkında sizi bilgilendirebilir.

İzin Yönetimi uyarıları abone olan kullanıcılara e-postayla gider ve özet görünümlere sahiptir: tetiklenen uyarı, söz konusu yetkilendirme sistemi ve uyarıya dahil olan kimlik, görev ve kaynak sayısı. Tetikleyiciler hakkında daha ayrıntılı bilgi için İzin Yönetimi'nde uyarıları görüntüleyin.

Dekont

İzin Yönetimi uyarıları gerçek zamanlı değildir; bunlar ürünün etkinlik günlüğü yenilemelerini temel alır, bu nedenle etkinlik ile uyarı arasında bir gecikme olabilir.

Microsoft Entra İzin Yönetimi yapılandırılan dört uyarı türü vardır:

İstatistiksel anomali uyarıları

İstatistiksel anomali uyarıları Microsoft Entra İzin Yönetimi yapay zeka (AI) ve makine öğrenmesi (ML) özelliklerini kullanır. Önceki etkinlik günlüğü bilgilerine bağlı olarak, İzin Yönetimi her kimlik için tipik davranışı sınıflandırır ve belirler. Ortamınızdaki atipik veya şüpheli etkinlikler için önceden yapılandırılmış uyarılar arasından seçim yapın. Örneğin, bir kimlik çok sayıda görev gerçekleştirdiğinde veya bir kimlik günün olağan dışı bir saatinde görev gerçekleştirdiğinde size bildirilebilir.

İstatistiksel anomali uyarıları tehdit algılama için yararlıdır, çünkü ortamınızdaki olağan dışı etkinlikler güvenliği aşılmış bir hesabın işareti olabilir. Olası hizmet kesintilerini algılamak için bu uyarıları kullanın. Önceden yapılandırılmış altı istatistiksel anomali uyarısı şunlardır:

- Kimlik Tarafından Gerçekleştirilen Yüksek Sayıda Görev: Tehdit algılama için bu uyarıyı kullanın. Atiptik olarak yüksek sayıda görev gerçekleştiren kimlikler, güvenliğin aşılmasına işaret edebilir.

- KimlikLe Gerçekleştirilen Düşük Sayıda Görev: Bu uyarı, özellikle makine hesaplarından olası hizmet kesintilerini algılamak için kullanışlıdır. Olağan dışı derecede düşük sayıda görev gerçekleştiren kimlikler, ani kesintilerin veya izin sorunlarının göstergesi olabilir.

- Birden Çok Olağan Dışı Desene Sahip KimlikLe Gerçekleştirilen Görevler: Tehdit algılama için bu uyarıyı kullanın. Birkaç olağan dışı görev deseni olan kimlikler, güvenliği aşılmış bir hesabın göstergesi olabilir.

- Olağan Dışı Sonuçlarla KimlikLe Gerçekleştirilen Görevler: Bu uyarı, olası hizmet kesintilerini algılamak için kullanışlıdır. Başarısız olan görevler gibi olağan dışı sonuçlarla görev gerçekleştiren kimlikler, ani kesintilere veya izin sorunlarına işaret edebilir.

- Olağan Dışı Zamanlamayla KimlikLe Gerçekleştirilen Görevler: Bu uyarı tehdit algılama içindir. Görevleri tipik saatleri dışında gerçekleştiren kimlikler, güvenliği aşılmış bir hesabı veya atipik bir konumdan kaynaklara erişen bir kullanıcıyı gösterebilir.

- Olağan Dışı Türlerde KimlikLe Gerçekleştirilen Görevler: Bu uyarı tehdit algılama içindir. Genellikle gerçekleştirmedikleri görevleri birden gerçekleştiren kimlikler, güvenliği aşılmış bir hesabı gösterebilir.

Bu önceden yapılandırılmış uyarılar hakkında daha fazla bilgi için bkz . İstatistiksel anomali uyarıları ve uyarı tetikleyicileri oluşturma ve görüntüleme.

İstatistiksel anomali uyarılarına yanıt verme

İstatistiksel anomali uyarısı olası bir güvenlik olayı veya hizmet kesintisi olduğunu gösterebilir. Bir olayın meydana geldiği anlamına gelmez. Bu uyarıları tetikleyen geçerli kullanım örnekleri vardır. Örneğin, yeni bir saat diliminde, ülke dışında bir iş gezisinde çalışan, Olağan Dışı Zamanlama ile KimlikLe Gerçekleştirilen Görevleri tetikleyebilir.

Genel olarak, eylem gerekip gerekmediğini belirlemek için kimliği araştırmanızı öneririz. İzin Yönetimi'ndeki Denetim sekmesini kullanın veya son günlüğe kaydetme bilgilerini analiz edin.

Kural tabanlı anomali uyarıları

Kural tabanlı anomali uyarıları önceden yapılandırılmıştır. Bunları ortamınızdaki ilk etkinlik bildirimi için kullanın. Örneğin, ilk kaynak erişimi için veya kullanıcılar görevleri ilk kez gerçekleştirdiğinde uyarılar oluşturun.

Son derece hassas üretim yetkilendirme sistemleri veya yakından izlemek istediğiniz kimlikler için kural tabanlı anomali uyarılarını kullanın.

Önceden yapılandırılmış üç kural tabanlı anomali uyarısı vardır:

- İlk Kez Erişilen Tüm Kaynaklar: Yetkilendirme sistemindeki yeni etkin kaynaklara bildirim almak için bu tetikleyiciyi kullanın. Örneğin, bir kullanıcı sizin bilginiz olmadan abonelikte yeni bir Microsoft Azure Blob Depolama örneği oluşturur. Tetikleyici, yeni Blob Depolama ilk kez erişildiğinde sizi uyarır.

- Kimlik Belirli Bir Görevi İlk Kez Gerçekleştirir: Bu tetikleyiciyi kullanarak kapsam kaçmasını veya kullanıcılarınızın artan izinlerini algılayın. Örneğin, bir kullanıcı farklı görevleri ilk kez gerçekleştiriyorsa, hesabın güvenliği aşılmış olabilir veya kullanıcının yakın zamanda yeni görevleri gerçekleştirmesine izin veren izinlerde bir değişiklik yapmış olabilir.

- Kimlik bir Görevi İlk Kez Gerçekleştirir: Bu uyarı tetikleyicisini abonelikteki yeni etkin kullanıcılar için veya güvenliği aşılmış etkin olmayan hesapları algılamak için kullanın. Örneğin, azure aboneliğinde yeni bir kullanıcı sağlanır. Bu tetikleyici, yeni kullanıcı ilk görevini gerçekleştirdiğinde sizi uyarır.

Dekont

Kimlik İlk Kez Belirli Bir Görevi Gerçekleştirir, kullanıcı ilk kez benzersiz bir görev gerçekleştirdiğinde bir bildirim gönderir. Kimlik İlk Kez Görev Gerçekleştirir, bir kimlik belirtilen zaman çerçevesinde ilk görevini gerçekleştirdiğinde bir bildirim gönderir.

Daha fazla bilgi edinmek için bkz . Kural tabanlı anomali uyarıları ve uyarı tetikleyicileri oluşturma ve görüntüleme.

Kural tabanlı anomali uyarılarına yanıt verme

Kural tabanlı anomali uyarıları birçok uyarı oluşturabilir. Bu nedenle, bunları son derece hassas yetkilendirme sistemleri için kullanmanızı öneririz.

Kural tabanlı bir anomali uyarısı aldığınızda, eylem gerekip gerekmediğini belirlemek için kimliği veya kaynağı araştırın. İzin Yönetimi'ndeki Denetim sekmesini kullanın veya son günlüğe kaydetme bilgilerini analiz edin.

İzin analizi uyarıları

İzin analizi uyarıları önceden yapılandırılmıştır; bunları ortamınızdaki önemli bulgular için kullanın. Her uyarı, İzin Analizi Raporu'ndaki bir kategoriye bağlıdır. Örneğin, kullanıcı etkinlik dışı olduğunda veya kullanıcı fazla yetkiye sahip olduğunda size bildirilebilir.

Önemli bulgular hakkında proaktif olarak bilgi edinmek için izin analizi uyarılarını kullanın. Örneğin, ortamınızdaki yeni, yetkileri fazla olan kullanıcılar için bir uyarı oluşturun.

İzin analizi uyarıları, önerilen Bulma-Düzeltme-İzleme akışında önemli bir rol oynar. Aşağıdaki örnek, ortamınızdaki etkin olmayan kullanıcıları temizlemek için akışı kullanır:

- Bulma: Ortamınızdaki etkin olmayan kullanıcıları bulmak için İzin Analizi Raporunu kullanın.

- Düzeltme: Etkin olmayan kullanıcıları el ile veya Microsoft Entra İzin Yönetimi düzeltme araçlarıyla temizleyin.

- İzleyici: Ortamınızda algılanan yeni etkin olmayan kullanıcılar için bir izin analizi uyarısı oluşturarak eski hesapları temizlemeye yönelik proaktif bir yaklaşım sağlar.

İzin analizi tetikleyicisi oluşturma ve görüntüleme makalesinde daha fazla bilgi edinin.

Aşağıdaki önerilen izin analizi uyarıları listesi desteklenen bulut ortamları içindir. Gerektiğinde daha fazla izin analizi uyarısı ekleyin. Microsoft Azure, Amazone Web Services (AWS) ve Google Cloud Platform (GCP) önerileri belirli bir ortamı yansıtmaz.

Azure: İzin analizi uyarıları önerileri

- Fazla Sağlanan Etkin Kullanıcılar

- Fazla Sağlanan Etkin Sistem Kimlikleri

- Fazla Sağlanmış Etkin Sunucusuz İşlevler

- Süper Kullanıcılar

- Süper Sistem Kimlikleri

- Süper Sunucusuz İşlevler

- Etkin Olmayan Kullanıcılar

- Etkin Olmayan Gruplar

- Etkin Olmayan Sunucusuz İşlevler

- Etkin Olmayan Sistem Kimlikleri

AWS: İzin analizi uyarıları önerileri

- Fazla Sağlanan Etkin Kullanıcılar

- Fazla Sağlanan Etkin Roller

- Fazla Sağlanan Etkin Kaynaklar

- Fazla Sağlanmış Etkin Sunucusuz İşlevler

- Ayrıcalık Yükseltmesi Olan Kullanıcılar

- Ayrıcalık Yükseltmesi Olan Roller

- Ayrıcalık Yükseltmesi Olan Hesaplar

- Süper Kullanıcılar

- Süper Roller

- Süper Kaynaklar

- Süper Sunucusuz İşlevler

- Etkin Olmayan Kullanıcılar

- Etkin Olmayan Roller

- Etkin Olmayan Gruplar

- Etkin Olmayan Kaynaklar

- Etkin Olmayan Sunucusuz İşlevler

- MFA'sı Olmayan kullanıcılar (MFA için IDP kullanımına bağlı olarak isteğe bağlı)

GCP: İzin analizi uyarıları önerileri

- Fazla Sağlanan Etkin Kullanıcılar

- Fazla Sağlanan Etkin Hizmet Hesapları

- Fazla Sağlanmış Etkin Sunucusuz İşlevler

- Ayrıcalık Yükseltmesi Olan Kullanıcılar

- Ayrıcalık Yükseltmesi Olan Hizmet Hesapları

- Süper Kullanıcılar

- Süper Hizmet Hesapları

- Süper Sunucusuz İşlevler

- Etkin Olmayan Kullanıcılar

- Etkin Olmayan Gruplar

- Etkin Olmayan Sunucusuz İşlevler

- Etkin Olmayan Sunucusuz Hesaplar

İzin analizi uyarılarını yanıtlama

Düzeltme her uyarı için farklılık gösterir. İzin analizi uyarılarını tetikleyen geçerli kullanım örnekleri vardır. Örneğin, yönetici hesaplarınız veya acil durum erişim hesaplarınız, fazla sağlanan etkin kullanıcılar için uyarılar tetikleyebilir. Düzeltme gerekmiyorsa, kimliğe ck_exclude_from_pci ve ck_exclude_from_reports etiketlerini uygulayabilirsiniz.

- ck_exclude_from_pci kimlik, yetkilendirme sistemi PCI puanından kaldırılır

- ck_exclude_from_reports, kimliği İzin Analizi Raporu bulgularından kaldırır

Etkinlik uyarıları

Etkinlik uyarıları, ortamınızdaki yüksek riskli etkinliklerin farkında olmanıza yardımcı olmak için kritik kimlikleri ve kaynakları sürekli izler. Örneğin, bu uyarılar ortamınızdaki erişilen kaynaklar veya gerçekleştirilen görevler hakkında sizi bilgilendirebilir. Etkinlik uyarıları özelleştirilebilir. Kullanımı kolay, kod arabirimi olmadan uyarı ölçütleri oluşturabilirsiniz. Etkinlik uyarıları ve uyarı tetikleyicileri oluşturmayı ve görüntülemeyi öğrenin.

Aşağıdaki bölümlerde, oluşturabileceğiniz örnek etkinlik uyarıları vardır. Bunlar genel fikirlere ve ardından Azure, AWS ve GCP senaryolarına göre düzenlenir.

Genel etkinlik uyarısı fikirleri

Desteklenen bulut ortamlarında aşağıdaki etkinlik uyarılarını uygulayın: Azure, AWS ve GCP.

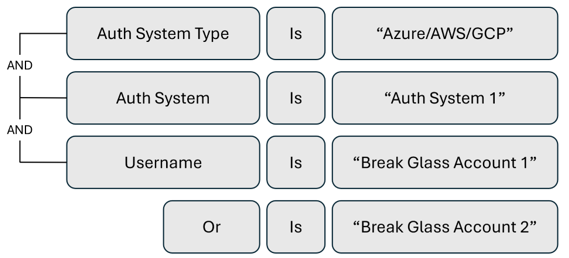

Acil durum erişim hesabı etkinliğini izlemek için uyarı tetikleyicisi

Acil durum erişim hesapları, normal yönetim hesaplarının kullanılamayacağı senaryolara yöneliktir. Risk ve olası kötüye kullanımı algılamak için bu hesapların etkinliğini izlemek için bir uyarı oluşturun.

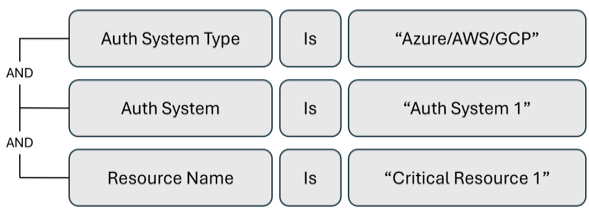

Kritik kaynaklarda gerçekleştirilen etkinliği izlemek için uyarı tetikleyicisi

Ortamınızda izlemek istediğiniz kritik kaynaklar için, özellikle tehdit algılama için belirli bir kaynaktaki etkinlik hakkında sizi bilgilendiren bir uyarı oluşturun.

Azure etkinlik uyarısı fikirleri

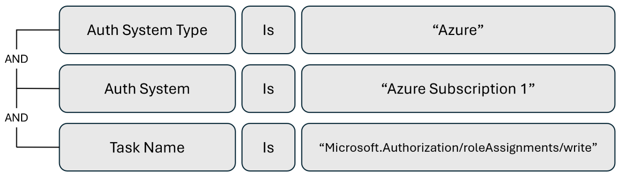

Doğrudan rol atamasını izlemek için uyarı tetikleyicisi

Kuruluşunuz tam zamanında (JIT) erişim modeli kullanıyorsa, Azure aboneliğinde doğrudan rol ataması hakkında sizi bilgilendirmek için bir uyarı tetikleyicisi oluşturun.

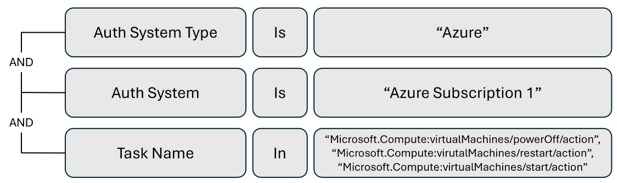

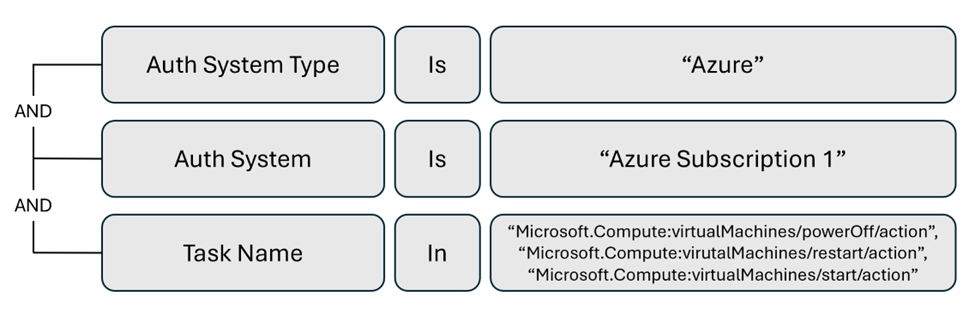

Sanal makineyi kapatma ve yeniden başlatmayı izlemek için uyarı tetikleyicisi

Kaynak türlerini izlemek ve olası hizmet kesintilerini algılamak için etkinlik uyarılarını kullanın. Aşağıdaki örnek, Azure aboneliğinde sanal makine (VM) kapatma ve yeniden başlatma için etkinlik uyarısıdır.

Yönetilen kimlikleri izlemek için uyarı tetikleyicisi

Belirli kimlik veya kaynak türlerini izlemek için, belirli bir kimlik veya kaynak türü tarafından gerçekleştirilen etkinlik için bir uyarı oluşturun. Aşağıdaki örnek, Azure aboneliğindeki yönetilen kimliklerin etkinliğini izlemeye yönelik bir uyarıdır.

AWS etkinlik uyarısı fikirleri

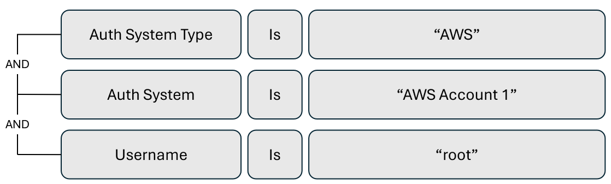

Kök kullanıcıya göre etkinliği izlemek için uyarı tetikleyicisi

İzlemek istediğiniz yüksek ayrıcalıklı hesaplar varsa, bu hesapların gerçekleştirdiği etkinlikler için uyarılar oluşturun. Aşağıdaki örnek, kök kullanıcı etkinliğini izlemeye yönelik bir etkinlik uyarısıdır.

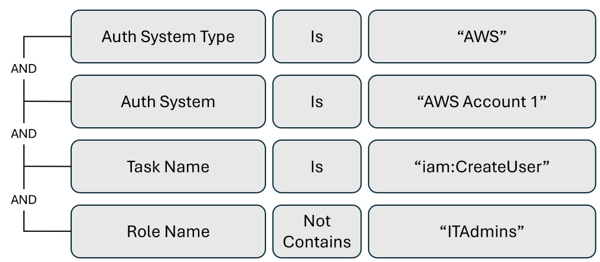

BT Yönetici rolünde olmayan biri tarafından oluşturulan kullanıcıları izlemek için uyarı tetikleyicisi

Ortamınızda belirli kişilerin veya rollerin gerçekleştirdiği görevler için başkaları tarafından gerçekleştirilen ve kötü bir aktöre işaret eden görevler için uyarılar oluşturun. Aşağıdaki örnek, BT Yönetici rolünde olmayan biri tarafından oluşturulan kullanıcılar için bir etkinlik uyarısıdır.

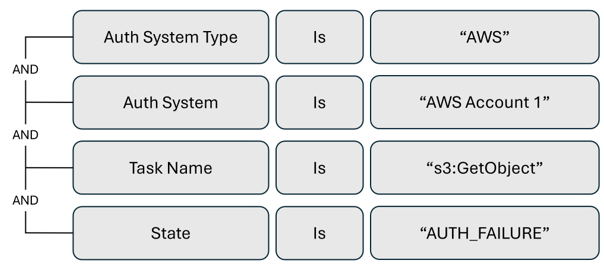

S3 demetinden yetkisiz nesne indirme girişimini izlemek için uyarı tetikleyicisi

Başarısız etkinlik, tehdit algılama ve hizmet kesintisi algılama için uyarılar oluşturmak yararlı olur. Aşağıdaki örnek etkinlik uyarısı, yetkisiz kaynaklara erişmeye çalışan güvenliği aşılmış bir hesabı gösteren bir Amazon Simple Depolama Service (S3) demet nesnesi indirme hatasına yöneliktir.

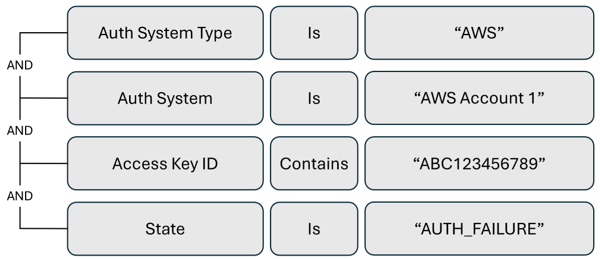

Erişim anahtarı için yetkilendirme hatası etkinliğini izlemek için uyarı tetikleyicisi

Belirli erişim anahtarlarını izlemek için yetkilendirme hatalarına yönelik etkinlik uyarıları oluşturun.

GCP etkinlik uyarısı fikirleri

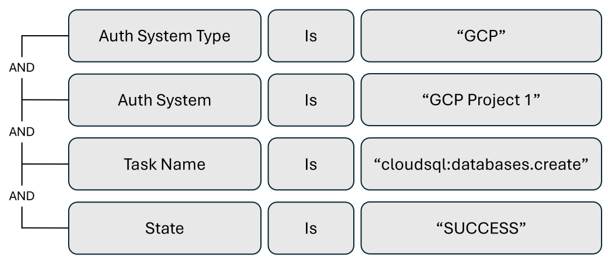

Bulut SQL Veritabanı oluşturma işlemini izlemek için uyarı tetikleyicisi

Ortamınızda oluşturulan yeni kaynakları izlemek için belirli kaynak türü oluşturma uyarılarını oluşturun. Aşağıdaki örnek, Bulut SQL Veritabanı oluşturmaya yönelik bir uyarıdır.

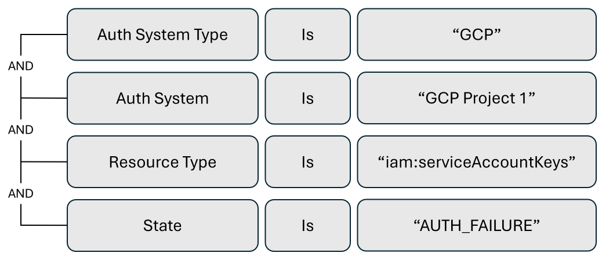

Hizmet hesabı anahtarları için yetkilendirme hatalarını izlemek için uyarı tetikleyicisi

Hizmet anahtarlarınızı olası kesintilere karşı izlemek için, GCP projesinde bir hizmet hesabı anahtarı için yetkilendirme hataları için bir etkinlik uyarısı oluşturun.

Etkinlik uyarılarını yanıtlama

Genel olarak, bir etkinlik uyarısı aldığınızda, eylemin gerekli olup olmadığını belirlemek için etkinliği araştırmanızı öneririz. İzin Yönetimi'ndeki Denetim sekmesini kullanın veya son günlüğe kaydetme bilgilerini analiz edin.

Dekont

Etkinlik uyarıları özelleştirilebilir olduğundan, yanıtlar uygulanan etkinlik uyarı türlerine göre değişir.

Sonraki adımlar

Uyarıları yapılandırmak, Microsoft Entra İzin Yönetimi önemli bir işletimsel bileşenidir. Bu uyarılar, fazla ayrıcalıklı hesaplar ve etkin olmayan kimlikler gibi senaryolar için ortamınızı sürekli izlemenize ve olası tehditler, hizmet kesintileri ve anormal izin kullanımı hakkında sizi bilgilendirmenize olanak tanır. Microsoft Entra İzin Yönetimi işlemleri hakkında ek yönergeler için aşağıdaki kaynaklara bakın: