2. Aşama: İzinleri doğru boyutlandırın ve en az ayrıcalık ilkesini otomatikleştirin

Microsoft Entra İzin Yönetimi işlemleri başvuru kılavuzunun bu bölümünde ortamınızdaki önemli bulguları düzeltmek ve İsteğe Bağlı İzinler ile tam zamanında (JIT) erişim uygulamak için gerçekleştirmeniz gereken denetimler ve eylemler açıklanmaktadır.

İzinleri sürekli düzeltme ve doğru boyutlandırma

Önerilen sahip: Bilgi Güvenliği İşlemleri

Düzeltme ve izleme sorumluluklarını belirleme

Ürünü en iyi şekilde çalıştırmak için Microsoft Entra İzin Yönetimi, önemli işletimsel görevlerin ve işlemlerin sürekli yürütülmesini gerektirir. Ortamınızı korumak için önemli görevleri ve sahipleri ayarlayın.

| Görev | Sahibi |

|---|---|

| Hedeflere göre PCI izleme ve koruma | Bilgi Güvenliği İşlemleri |

| Rapor bulgularını önceliklendirme ve araştırma | Bilgi Güvenliği İşlemleri |

| Uyarıları önceliklendirme ve araştırma | Bilgi Güvenliği İşlemleri |

| Denetim sorgularını gözden geçirme | Güvenlik Güvencesi ve Denetim |

| İlerleme durumunu izleme ve raporlama | Bilgi Güvenliği İşlemleri |

PCI'yi hedef düzeylere düşürme

Kuruluşunuzun tanımladığı PCI eşiklerine ve ilkelerine göre yetkilendirme sistemlerinde PCI puanlarını düşürmek önemlidir. Bulgular üzerinde hareket etmek, ortamınızı daha güvenli hale getirmenize yardımcı olur. PCI puanlarınızı düşürme üzerinde en büyük etkiye sahip üç bulgu süper kimlikler, etkin olmayan kimlikler ve fazla sağlanan kimliklerdir.

Süper kimlikler

Süper kimlikler, yetkilendirme sisteminde en yüksek ayrıcalık izinlerine sahiptir. Bunlar, kullanıcılar, Hizmet Sorumluları ve sunucusuz işlevler gibi insan ve insan olmayan kimlikleri içerir. Çok fazla süper kimlik aşırı risk oluşturabilir ve bir ihlal sırasında patlama yarıçapını artırabilir.

En iyi yöntem: Yetkilendirme sistemi başına beş veya daha az kullanıcı ve/veya grup süper kimliği öneririz. Çok az sayıda süper uygulama, Hizmet Sorumlusu, sunucusuz işlev ve hizmet hesabı kullanın. Bunları kullanmak için net bir mantık ve gerekçe sağlayın.

Düzeltme kılavuzu

- Altyapı yöneticileri gibi beklenen süper kimlikler için ck_exclude_from_pci ve ck_exclude_from_reports etiketlerini kullanın.

- ck_exclude_from_pci etiketi yetkilendirme sisteminin PCI puanı hesaplamasından kimliği kaldırır

- ck_exclude_from_reports etiketi, kimliği İzin Analizi Raporu'ndan kaldırır, bu nedenle süper kimlik olarak çağrılmaz

- Diğer süper kimliklerin izinlerini doğru boyutlandırma ve JIT erişim modeli kullanma

- doğru boyutlandırmak için İzin Yönetimi düzeltme araçlarını kullanma

- JIT erişim modeline ulaşmak için İsteğe Bağlı İzin'i yapılandırma

Etkin olmayan kimlikler

Bu kimlikler 90 gündür eylem gerçekleştirmedi.

En iyi yöntem: Etkin olmayan kimliklerin izinlerini düzenli olarak doğru boyutlandırın. Bu, kötü aktörler için olası saldırı vektörleri olabilir.

Düzeltme kılavuzu

Düzeltmeyi belirlemek için etkin olmayan kimlikleri gözden geçirin:

- Etkin olmayan kimlik gerekiyorsa, kimliği İzin Analizi Raporu'ndan kaldırmak için ck_exclude_from_reports etiketini uygulayın; bu nedenle etkin olmayan kimlik olarak çağrılmaz.

- Ortamınızda etkin olmayan kimlik gerekli değilse, kimliğin kullanılmayan izinlerini iptal etmenizi veya salt okunur durum atamanızı öneririz. Yüksek riskli ve kullanılmayan görevlere erişimi iptal etmeyi veya salt okunur durum atamayı öğrenin.

Fazla sağlanan kimlikler

Fazla sağlanan kimlikler veya fazla yetki verilen kimlikler, 90 gündür izinlerinin çoğunu kullanmadı.

En iyi yöntem: İzinlerin yanlışlıkla veya kötü amaçlı kullanım riskini azaltmak için bu kimliklerin izinlerini düzenli olarak doğru boyutlandırın. Bu eylem, bir güvenlik olayı sırasında olası patlama yarıçapını azaltır.

Düzeltme kılavuzu

En az ayrıcalıklı yerleşik rollere veya doğru boyutlu özel rollere sahip fazla sağlanan kimlikleri düzeltin.

Not

Özel rol sınırlarına dikkat edin. Kuruluşunuz bu sınırlara ulaşmak üzereyse en az ayrıcalıklı yerleşik rol yaklaşımını öneririz.

En az ayrıcalıklı yerleşik roller için, kimliğin hangi izinleri kullandığını belirlemek için Microsoft Entra İzin Yönetimi kullanmanızı ve ardından bu kullanımla uyumlu yerleşik rolü atamanızı öneririz.

Doğru boyutlu özel roller için, ekipler veya gruplar tarafından fazla sağlanan kimlikleri düzeltmenizi öneririz:

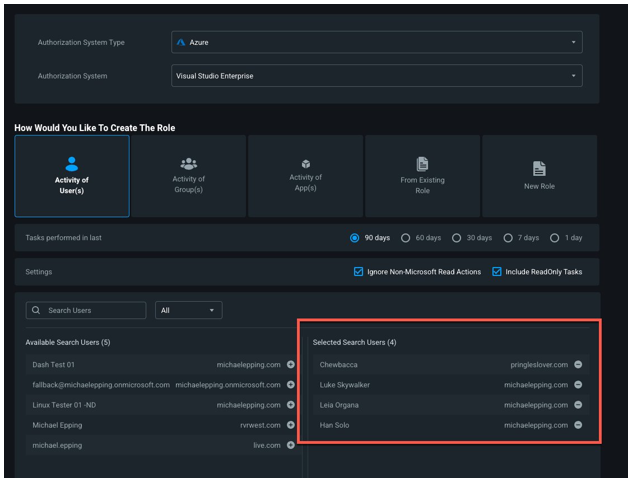

Doğru boyutta izinlere ihtiyaç duyan bir ekibi veya grubu belirleyin. Örneğin, bir web hizmetinin yöneticileri veya geliştiricileri.

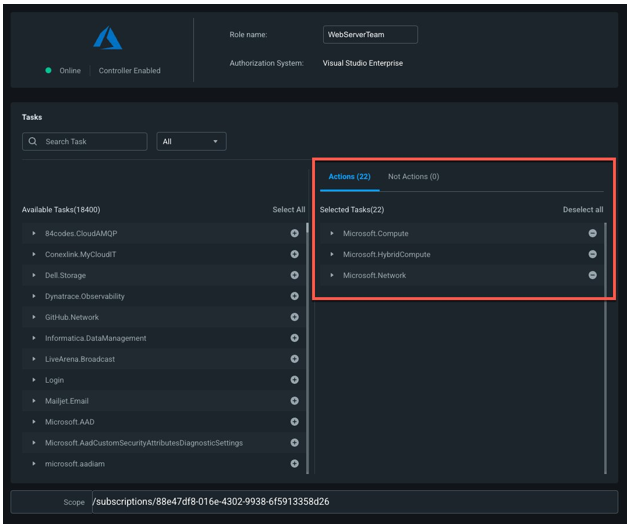

Ekibin şu anda kullandığı role göre yeni bir doğru boyutlu rol oluşturun.

Düzeltme>Rolleri/İlkeleri Rol/İlke> Oluştur'a gidin.

Ekipten veya gruptan kullanıcıları seçin.

İleri'ye tıklayın ve Seçili Görevler'in altında yeni roldeki izinleri doğrulayın. Bunlar, seçtiğiniz kullanıcıların/grupların geçmiş etkinliklerine göre otomatik olarak doldurulur.

Gerektiğinde ek ekip izinleri ekleyin.

Yeni rolü/ilkeyi oluşturun.

Geçerli ekip izinlerini iptal etme.

Ekip üyelerine doğru boyutlu rolü/ilkeyi atayın.

Not

Hizmet Sorumluları ve makine hesapları gibi insan olmayan kimlikleri doğru boyutlandırarak başlamanızı öneririz. İnsan olmayan kimliklerin etkinliğinin günlük olarak değişme olasılığı daha düşüktür ve bu da doğru boyutlandırmanın neden olduğu olası hizmet kesintileri riskini düşürür.

Microsoft Entra İzin Yönetimi içinde bulunan düzeltme araçları hakkında daha fazla bilgi için:

- Rol/ilke oluşturma

- Rol/ilke kopyalama

- Rolü/ilkeyi değiştirme

- Rol/ilke silme

- AWS kimlikleri için ilke ekleme ve ayırma

- Microsoft Azure ve GCP kimlikleri için rol ve görev ekleme ve kaldırma

- Yüksek riskli ve kullanılmayan görevlere erişimi iptal etme veya Azure ve GCP kimlikleri için salt okunur durum atama

İlerlemeyi izleme ve başarıyı ölçme

Kuruluş hedeflerine ulaşmak için süreçlerin ilerleme durumunu izlemesini ve raporlamasını sağlayın. Bazı yerleşik Microsoft Entra İzin Yönetimi araçları şunlardır:

- PCI Geçmiş Raporu: Yetkilendirme sistemlerindeki ve klasörlerdeki PCI puanlarının zaman içinde nasıl değiştiğine ilişkin düzenli ve ayrıntılı bir genel bakış alın. Kuruluşunuzun PCI hedeflerini ne kadar iyi karşılayıp koruyup karşılamaya devam eden bir durum olduğunu ölçün. Önemli paydaşlar için yinelenen bir PCI Geçmiş Raporu zamanlamanızı öneririz. Temponun iç ilerleme gözden geçirmeleri ile eşleştiğinden emin olun.

- İzin Analizi Raporu: Düzeltme ilerleme durumunu ölçün ve raporu önemli paydaşlara gönderilecek şekilde zamanlayın ve/veya yetkilendirme sistemleriniz için raporun PDF sürümünü düzenli aralıklarla dışarı aktarın. Bu uygulama, kuruluşunuzun zaman içinde düzeltme ilerlemesini ölçmesini sağlar. Örneğin, bu yaklaşımla her hafta kaç etkin olmayan kimliğin temizlendiğini ve PCI puanlarınız üzerindeki etkisini görebilirsiniz.

- İzin Yönetimi Panosu: Yetkilendirme sistemlerinize ve bunların PCI puanlarına genel bir bakış elde edin. Düzeltme etkinliğini önceliklendirmek için yetkilendirme sistemlerini PCI puanına göre sıralamak için En Yüksek PCI Değişiklik Listesi bölümünü kullanın. Ayrıca hangi yetkilendirme sistemlerinin en çok ilerleme kaydettiğini ve hangilerinin daha fazla gözden geçirilmesi gerekebileceğini görmek için son yedi gün için PCI Değişikliği bölümüne bakın. Bu yetkilendirme sisteminin PCI Eğilim Grafiği'ne erişmek için PCI Isı Haritası bölümünde yetkilendirme sistemlerini seçin. PCI'nin 90 günlük bir süre içinde nasıl değiştiğine dikkat edin.

İsteğe Bağlı İzinleri Kullanıma Hazır Hale Getirme

Önerilen sahip: Bilgi Güvenliği Mimarisi

İsteğe Bağlı İzinler, kuruluşların gerektiğinde kullanıcılara zamana bağlı izinler vermesine olanak tanıyarak JIT ve yeterli erişim resmini tamamlar.

İsteğe Bağlı İzinleri kullanıma hazır hale getirmek için ortamınızda İsteğe Bağlı İzinler'i uygulamak için iyi tanımlanmış bir süreç oluşturun ve koruyun. Aşağıdaki tabloda görevler ve önerilen sahipler özetlenmiştir.

| Görev | Önerilen sahip |

|---|---|

| İsteğe Bağlı İzinlerle hangi yetkilendirme sistemlerinin kullanılacağını belirleme | Bilgi Güvenliği Mimarisi |

| yeni yetkilendirme sistemlerini İsteğe Bağlı İzinler modeline eklemek için yönetim işlemlerini tanımlayın. Onaylayanları ve İstek sahiplerini seçip eğitin ve ardından izinleri temsilci olarak belirleyin. Diğer ayrıntılar için aşağıdaki bölüme bakın. | Bilgi Güvenliği Mimarisi |

| İlk kullanıcı izinleri atamaları için standart işlem modeli yordamlarını ve geçici izinler için bir istek işlemini güncelleştirme | Bilgi Güvenliği Mimarisi |

Onaylayanları Belirleme

Onaylayanlar İsteğe Bağlı İzin isteklerini gözden geçirir ve istekleri onaylama veya reddetme yetkisine sahiptir. İsteğe Bağlı İzinler ile kullanmak istediğiniz yetkilendirme sistemleri için Onaylayanlar'ı seçin. Her yetkilendirme sistemi için en az iki Onaylayan öneririz.

Onaylayanlar için Microsoft Entra güvenlik grupları oluşturma

İzinleri devretmek için IAM ekibiniz, Onaylayanlarınızla eşleşen Microsoft Entra güvenlik gruplarını oluşturur. Paylaşılan sahipliğe ve sorumluluklara sahip Onaylayanların aynı güvenlik grubunda olduğundan emin olun.

Gruplar için PIM kullanmanızı öneririz. Bu, İsteğe Bağlı İzinler isteklerini onaylamak veya reddetmek için Onaylayan izinlerine JIT erişimi sağlar.

Microsoft Entra ID güvenlik grupları oluşturmak için bkz . Grupları ve grup üyeliğini yönetme.

Onaylayanlara izin atama

Microsoft Entra güvenlik grupları oluşturulduktan sonra, İzin Yönetimi Yöneticisi güvenlik gruplarına İzin Yönetimi'nde Onaylayan izinlerini verir. Güvenlik gruplarına sorumlu oldukları yetkilendirme sistemleri için Onaylayan izinleri verildiğinden emin olun. Microsoft Entra İzin Yönetimi rolleri ve izin düzeyleri hakkında daha fazla bilgi edinin.

İstek Sahibi Yöneticisi güvenlik grubunu belirleme ve oluşturma

Ortamınızdaki kimlikler adına İsteğe Bağlı İzinler istekleri oluşturan en az iki İstek Sahibi Yöneticisi belirleyin. Örneğin, makine kimlikleri için. Bu İstek Sahibi Yöneticileri için bir Microsoft Entra güvenlik grubu oluşturun.

Gruplar için PIM kullanmanızı öneririz. Bu, diğer kullanıcılar adına İsteğe Bağlı İzinler istekleri yapmak için gereken İstek Sahibi izinlerine JIT erişimi sağlar.

Microsoft Entra ID güvenlik grupları oluşturmak için bkz . Grupları ve grup üyeliğini yönetme.

Kullanıcıların İsteğe Bağlı İzinler isteğinde bulunmalarına izin verme

İzin Yönetimi Yöneticisi, her yetkilendirme sistemi için İstek Sahibi Yöneticisi güvenlik grubuna İstek Sahibi kimlikleri ekler. İstek Sahibi kimliği eklemek, izinlere sahip olduğu herhangi bir yetkilendirme sistemi için İsteğe Bağlı İzinler isteklerinde bulunmasını sağlar. İstek Sahibi Yönetici güvenlik grubu üyeleri, belirtilen yetkilendirme sistemi için kimlikler adına izin isteyebilir. Microsoft Entra İzin Yönetimi rolleri ve izin düzeyleri hakkında daha fazla bilgi edinin.

İsteğe Bağlı İzinler için kuruluş ilkelerini belirleme

İsteğe Bağlı İzinler ayarlarını kuruluş gereksinimleriyle uyumlu olacak şekilde yapılandırabilirsiniz. Aşağıdakiler için ilkeler oluşturmanızı öneririz:

- Kullanıcıların istemesi için kullanılabilir roller ve ilkeler: Kullanıcıların ne isteyebileceğini belirtmek için rol ve ilke filtrelerini kullanın. Nitelenmemiş kullanıcıların Abonelik Sahibi gibi yüksek riskli, yüksek ayrıcalıklı roller istemesini engelleyin.

- İstek süresi sınırları: İsteğe Bağlı İzinler aracılığıyla alınan izinler için izin verilen en uzun süreyi belirtin. Kullanıcıların izin isteme ve izinlere erişim elde etme şekliyle uyumlu bir süre sınırı üzerinde anlaşmaya varın.

- Tek Seferlik Geçiş Kodu (OTP) ilkesi: İstekleri oluşturmak için İstek Sahipleri için e-posta OTP'leri gerektirebilirsiniz. Ayrıca, Onaylayanların istekleri onaylaması veya reddetmesi için e-posta OTP'leri gerektirebilirsiniz. Bu yapılandırmaları bir veya her iki senaryo için kullanın.

- AWS için otomatik onaylar: AWS için İsteğe Bağlı İzinler seçeneği olarak, belirli ilke isteklerini otomatik olarak onaylanacak şekilde yapılandırabilirsiniz. Örneğin, otomatik onay listenize ortak, düşük riskli ilkeler ekleyebilir ve İstek sahipleri ve Onaylayanlar için zaman kazanmanıza yardımcı olabilirsiniz.

İstekler ve otomatik onaylar için ayar seçimleri yapmayı öğrenin.

Kuruluş için özel rol/ilke şablonları oluşturma

Microsoft Entra İzin Yönetimi rol/ilke şablonları, İsteğe Bağlı İzinler için oluşturabileceğiniz izin kümeleridir. Ortamınızda gerçekleştirilen yaygın eylemlerle eşleyen şablonlar oluşturun. Kullanıcılar daha sonra, tek tek izinleri sürekli seçmek yerine izin kümeleri istemek için şablonlara sahip olur.

Örneğin, sanal makine (VM) oluşturma yaygın bir görevse, gerekli izinlere sahip bir VM şablonu oluşturun. Kullanıcıların görev için gerekli tüm izinleri bilmesi veya el ile seçmesi gerekmez.

Rol/ilke şablonları oluşturmayı öğrenmek için Düzeltme panosunda rolleri/ilkeleri ve izin isteklerini görüntüleme bölümüne bakın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin