3. Aşama: Microsoft Entra İzin Yönetimi izlemeyi ve uyarıyı yapılandırma

Microsoft Entra İzin Yönetimi işlemleri başvuru kılavuzunun bu bölümünde etkili bir uyarı ve raporlama stratejisi uygulamak için gerçekleştirmeniz gereken denetimler ve eylemler açıklanmaktadır.

Önemli paydaşlar için raporlama sistemi uygulama

Önerilen sahip: Bilgi Güvenliği Mimarisi

Raporları kullanan önemli paydaşları belirleme

Microsoft Entra İzin Yönetimi, bulut ortamlarına yönelik görünürlük ve içgörüler için sistem raporları oluşturur. Kuruluşunuzda raporları kimin tükettiğine yardımcı olmak için aşağıdaki önerilen hedef kitleleri not edin:

| Raporu | Önerilen hedef kitle |

|---|---|

| Erişim Anahtarı Yetkilendirmeleri ve Kullanımı | Bilgi Güvenliği İşlemleri, hedef yetkilendirme sistemi teknik sahipleri |

| Kullanıcı Yetkilendirmeleri ve Kullanımı | IAM, Güvenlik Güvencesi ve Denetim, hedef yetkilendirme sistemi teknik sahipleri |

| Grup Yetkilendirmeleri ve Kullanımı | IAM, Güvenlik Güvencesi ve Denetim, hedef yetkilendirme sistemi teknik sahipleri |

| Kimlik İzinleri | IAM, Güvenlik Güvencesi ve Denetim, hedef yetkilendirme sistemi teknik sahipleri |

| İzin Analizi | IAM, Güvenlik Güvencesi ve Denetim, hedef yetkilendirme sistemi teknik sahipleri |

| Rol/İlke Ayrıntıları | IAM, Güvenlik Güvencesi ve Denetim, hedef yetkilendirme sistemi teknik sahipleri |

| PCI Geçmişi | Bilgi Güvenliği İşlemleri, Bulut Altyapısı, Güvenlik Güvencesi ve Denetim |

| Kimlik için Tüm İzinler | IAM, Güvenlik Güvencesi ve Denetimi, Olay Yanıtı, hedef yetkilendirme sistemi teknik sahipleri |

Ayrıntılı açıklamalar için bkz . Raporlar Panosu'ndaki sistem raporları

Önemli paydaşlar için rapor zamanlama

Raporları kullanan önemli paydaşlar için düzenli bir teslimat temposu ayarlayın: saatlik, günlük, haftalık, iki haftada bir veya aylık. Özel rapor oluşturmayı, görüntülemeyi ve paylaşmayı öğrenin.

Kuruluş gereksinimlerini karşılamak için özel denetim sorguları tanımlama

Ürün tarafından alınan etkinlik günlüğü bilgilerini almak, erişimi gözden geçirmek ve uyumluluk gözden geçirmeleri gerçekleştirmek için özel denetim sorgularını kullanın. Ayrıca, bunları adli tıp için kullanın. Örneğin, bir güvenlik olayı sırasında bir saldırganın giriş noktasını bulmak ve yolunu izlemek için denetim sorgularını kullanın.

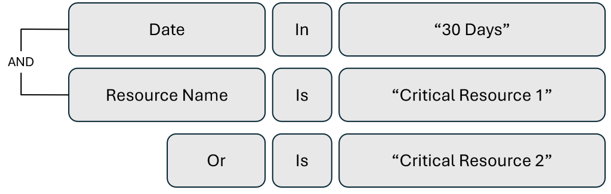

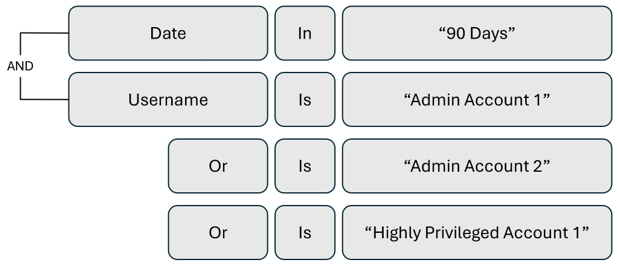

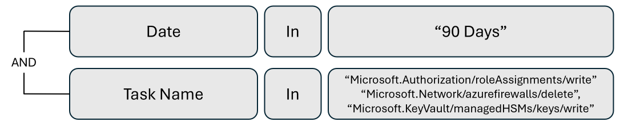

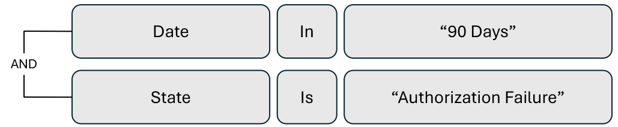

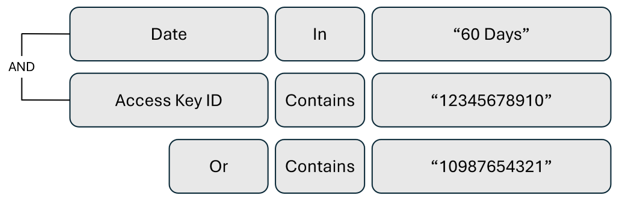

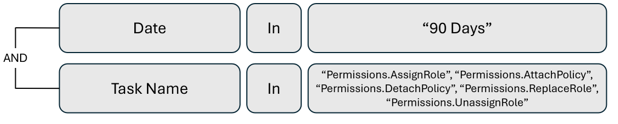

Başkalarının kuruluşunuzda görüntüleyebilen özel denetim sorguları oluşturmak ve kaydetmek için İzin Yönetimi'ni kullanın. Kuruluşunuzun düzenli olarak gözden geçirmesi gereken bilgilerle uyumlu denetim sorguları oluşturmanızı öneririz. Başlamak için aşağıdaki diyagramları kullanın.

Dekont

Aşağıdaki diyagramlar sorgu örnekleridir. Tam yapı sorgunuza bağlıdır. Özel denetim sorguları oluştururken, yetkilendirme sistemi türünü ve sorgulamak istediğiniz yetkilendirme sistemleri ile klasörlerini seçin.

Kritik kaynaklara erişimi gözden geçirme

Yönetici ve ayrıcalıklı hesap etkinliğini gözden geçirme

Yüksek riskli izin kullanımını gözden geçirme

Yetkilendirme hatalarını gözden geçirme

Erişim anahtarı kullanımını gözden geçirme

İzin Yönetimi düzeltme etkinliğini gözden geçirme

Dekont

Microsoft Entra İzin Yönetimi günlüklerini sorgulamak için yetkilendirme sistemi türü için Platform'a tıklayın.

Özel sorgu oluşturma, görüntüleme, kaydetme ve kullanma hakkında daha fazla bilgi için:

- Özel sorgu oluşturma

- Kullanıcı etkinliğini filtreleme ve sorgulama

- Kullanıcıların bilgilere nasıl erişdiğini görmek için sorguları kullanma

Güvenlik İşlemleri araştırmaları için uyarıları yapılandırma

Ortamınızı sürekli izlemek için uyarılar yapılandırabilirsiniz. Fazla ayrıcalıklı hesaplar, anormal izin kullanımı, olası tehditler ve hizmet kesintileri için bildirimler alın.

Ortamınıza hizmet veren uyarıları ve bunları kimlerin alacağını belirleyin. Bu eylem ortamınıza daha iyi görünürlük sağlar ve kimlikleri ve kaynaklara erişimlerini yönetmek için daha proaktif bir yaklaşım sağlar.

Uyarı türleri ve kullanım senaryoları hakkında bilgi edinmek için Microsoft Entra İzin Yönetimi uyarıları kılavuzuna bakın.

Uyarı yanıt stratejileri ve playbook'ları geliştirme

Yapılandırılan uyarılarınız için el ile veya otomatik yanıt stratejileri ve playbook'lar geliştirin.

- Uyarıyı kimin harekete geçireceğini, büyük olasılıkla uyarı alıcısını belirleme

- Net düzeltme adımları oluşturma ve sağlama

Örneğin, Etkin Olmayan Kullanıcı uyarısı için aşağıdaki yanıt stratejisini ve playbook'u gözden geçirin.

Örnek el ile yanıt stratejisi

Düzeltme: Etkin Olmayan Kullanıcı uyarısı tetiklendiğinde, uyarı alıcısı kullanıcıya salt okunur durumu atar ve ck_exclude_from_reports etiketlerini kullanıcıya uygular.

El ile yanıtta, Microsoft Entra İzin Yönetimi düzeltme araçlarını kullanın ve Etkin Olmayan Kullanıcı uyarılarının alıcılarının düzeltme gerçekleştirdiğini netleştirin. Alıcılar, kullanıcıya salt okunur durum atamak için İzin Yönetimi'ni kullanır. Bu eylem kullanıcının izinlerini iptal eder ve bir düğmeye tıklayarak salt okunur durum atar.

Alıcı, ck_exclude_from_reports etiketlerini kullanıcıya uygular. Bu etiket kullanıcıyı İzin Analizi Raporu'ndan kaldırır, bu nedenle etkin olmayan kullanıcı olarak çağrılmaz.

Örnek otomatik yanıt stratejisi

Düzeltme: Etkin Olmayan Kullanıcı uyarısı tetiklendiğinde, kullanıcı bulut, masaüstü ve iş süreçleri için akışlar oluşturmaya yönelik bir araç olan Microsoft Power Automate tarafından silinir.

Etkin Olmayan Kullanıcı uyarılarına otomatik yanıtlar için Power Automate'i kullanın. Örneğin, İzin Yönetimi'nden gelen bir e-posta işlem yapılmadığını gösterdiğinde etkin olmayan kullanıcıları silecek bir akış oluşturun.