İş yükü kimliklerinin güvenliğini sağlama

Microsoft Entra Kimlik Koruması, kullanıcı kimliklerine ek olarak uygulamaları ve hizmet sorumlularını korumak için iş yükü kimliklerini algılayabilir, araştırabilir ve düzeltebilir.

İş yükü kimliği , bir uygulamanın kaynaklara bazen kullanıcı bağlamında erişmesine izin veren bir kimliktir. Bu iş yükü kimlikleri, geleneksel kullanıcı hesaplarından farklıdır:

- Çok faktörlü kimlik doğrulaması gerçekleştirilemiyor.

- Genellikle resmi yaşam döngüsü işlemi yoktur.

- Kimlik bilgilerini veya gizli dizilerini bir yerde depolamanız gerekir.

Bu farklılıklar, iş yükü kimliklerinin yönetilmesini zorlaştırır ve bu kimlikleri tehlikeye atma riski daha yüksektir.

Önemli

İş Yükü Kimlikleri Premium müşterilerine tüm risk ayrıntıları ve risk tabanlı erişim denetimleri sağlanır; ancak İş Yükü Kimlikleri Premium lisansı olmayan müşteriler, sınırlı raporlama ayrıntılarıyla tüm algılamaları almaya devam eder.

Not

KIMLIK Koruması tek kiracı, üçüncü taraf SaaS ve çok kiracılı uygulamalar üzerindeki riski algılar. Yönetilen Kimlikler şu anda kapsam içinde değil.

Önkoşullar

Yeni Riskli iş yükü kimlikleri dikey penceresi ve portaldaki Risk algılamaları dikey penceresindeki İş yükü kimlik algılamaları sekmesi de dahil olmak üzere iş yükü kimliği risk raporlarından yararlanmak için aşağıdakilere sahip olmanız gerekir.

- Aşağıdaki yönetici rollerinden biri atandı

- Güvenlik Yöneticisi

- Güvenlik İşleci

- Koşullu Erişim yönetici rolü atanan Güvenlik Okuyucusu Kullanıcıları, riski koşul olarak kullanan ilkeler oluşturabilir.

Riskli iş yükü kimlikleri üzerinde işlem yapmak için İş Yükü Kimlikleri Premium lisansı gerektiren risk tabanlı Koşullu Erişim ilkeleri ayarlamanızı öneririz: İş Yükü Kimlikleri dikey penceresinde görüntüleyebilir, deneme sürümü başlatabilir ve lisanslar alabilirsiniz.

İş yükü kimliği risk algılamaları

Oturum açma davranışı ve çevrimdışı risk göstergeleri arasında iş yükü kimlikleri üzerindeki riski algılarız.

| Algılama adı | Algılama türü | Açıklama |

|---|---|---|

| Microsoft Entra tehdit bilgileri | Çevrimdışı | Bu risk algılama, Microsoft'un iç ve dış tehdit bilgileri kaynaklarına dayalı olarak bilinen saldırı düzenleriyle tutarlı olan bazı etkinlikleri gösterir. |

| Şüpheli Oturum Açmalar | Çevrimdışı | Bu risk algılama, bu hizmet sorumlusu için olağan dışı olan oturum açma özelliklerini veya desenlerini gösterir. Algılama, kiracınızdaki iş yükü kimlikleri için temel oturum açma davranışını öğrenir. Bu algılama 2 ile 60 gün arasında sürer ve sonraki oturum açma işlemleri sırasında aşağıdaki tanıdık olmayan özelliklerden biri veya daha fazlası görünürse tetiklenir: IP adresi / ASN, hedef kaynak, kullanıcı aracısı, barındırma/barındırma dışı IP değişikliği, IP ülkesi, kimlik bilgisi türü. İş yükü kimliği oturum açmalarının programlı yapısı nedeniyle, belirli bir oturum açma olayını işaretlemek yerine şüpheli etkinlik için bir zaman damgası sağlarız. Yetkili bir yapılandırma değişikliği sonrasında başlatılan oturum açma işlemleri bu algılamayı tetikleyebilir. |

| Yönetici, hizmet sorumlusu güvenliğinin aşıldığını doğruladı | Çevrimdışı | Bu algılama, bir yöneticinin Riskli İş Yükü Kimlikleri kullanıcı arabiriminde veya riskyServicePrincipals API'sini kullanarak 'Güvenliği aşıldığını onayla' öğesini seçtiğini gösterir. Bu hesabın gizliliğinin ihlal edildiğini onaylayan yöneticiyi görmek için hesabın risk geçmişini denetleyin (kullanıcı arabirimi veya API aracılığıyla). |

| Sızdırılan Kimlik Bilgileri | Çevrimdışı | Bu risk algılama hesabın geçerli kimlik bilgilerinin sızdırıldığını gösterir. Bu sızıntı, birisi GitHub'daki genel kod yapıtındaki kimlik bilgilerini denetlediğinde veya kimlik bilgileri bir veri ihlali yoluyla sızdırıldığında ortaya çıkabilir. Microsoft sızdırılan kimlik bilgileri hizmeti GitHub'dan, koyu web'den, yapıştırma sitelerinden veya diğer kaynaklardan kimlik bilgilerini edindiğinde, geçerli eşleşmeleri bulmak için Microsoft Entra Id'deki geçerli geçerli kimlik bilgilerine karşı denetlenir. |

| Kötü amaçlı uygulama | Çevrimdışı | Bu algılama, Microsoft'un hizmet koşullarımızı ihlal ettiği için bir uygulamayı devre dışı bırakmasını belirtmek için Kimlik Koruması ve Bulut için Microsoft Defender Uygulamalarından gelen uyarıları birleştirir. Uygulamayla ilgili bir araştırma yapmanızı öneririz. Not: Bu uygulamalar, Microsoft Graph'taki ilgili uygulama ve hizmet sorumlusu kaynak türlerinde özelliğinde gösterilirDisabledDueToViolationOfServicesAgreement. disabledByMicrosoftStatus Gelecekte kuruluşunuzda yeniden örneklenmelerini önlemek için bu nesneleri silemezsiniz. |

| Şüpheli uygulama | Çevrimdışı | Bu algılama, Kimlik Koruması'nın veya Bulut için Microsoft Defender Uygulamalarının hizmet koşullarımızı ihlal ediyor olabilecek ancak uygulamayı devre dışı bırakmış olabilecek bir uygulama tanımladığını gösterir. Uygulamayla ilgili bir araştırma yapmanızı öneririz. |

| Anormal hizmet sorumlusu etkinliği | Çevrimdışı | Bu risk algılama, Microsoft Entra Kimliği'ndeki normal yönetim hizmeti sorumlusu davranışını temel alır ve dizinde şüpheli değişiklikler gibi anormal davranış desenleri belirler. Algılama, değişiklik yapan yönetim hizmet sorumlusuna veya değiştirilen nesneye karşı tetiklendi. |

| Şüpheli API Trafiği | Çevrimdışı | Bu risk algılama, bir hizmet sorumlusunun anormal GraphAPI trafiği veya dizin numaralandırması gözlemlendiğinde bildirilir. Şüpheli API Trafik algılaması, hizmet sorumlusu tarafından anormal keşif veya veri sızdırma olduğunu gösterebilir. |

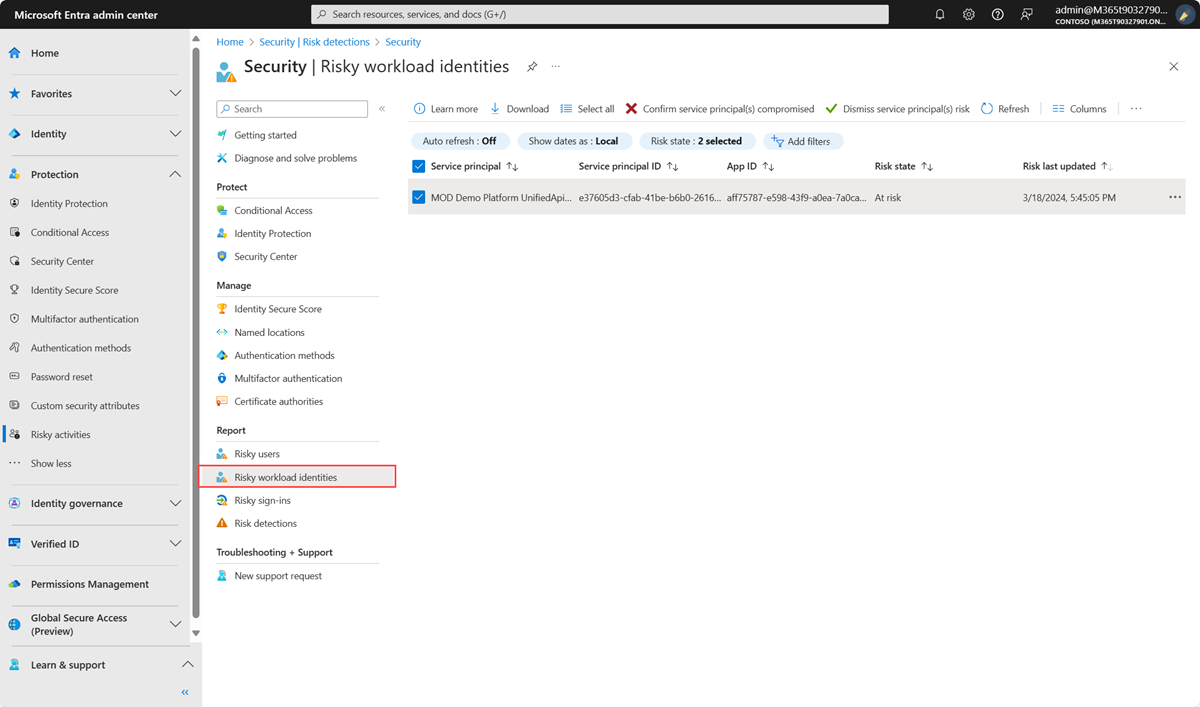

Riskli iş yükü kimliklerini tanımlama

Kuruluşlar iki konumdan birinde riskli olarak işaretlenmiş iş yükü kimliklerini bulabilir:

- Microsoft Entra yönetim merkezinde en azından Güvenlik Okuyucusu olarak oturum açın.

- Koruma>Kimliği Koruması>Riskli iş yükü kimliklerine göz atın.

Microsoft Graph API'leri

Microsoft Graph API'sini kullanarak riskli iş yükü kimliklerini de sorgulayabilirsiniz. ID Protection API'lerinde iki yeni koleksiyon vardır.

riskyServicePrincipalsservicePrincipalRiskDetections

Risk verilerini dışarı aktarma

Kuruluşlar Log Analytics çalışma alanına risk verileri göndermek, depolama hesabına arşivleme, olay hub'ına akışla aktarmak veya SIEM çözümüne göndermek için Microsoft Entra ID'de tanılama ayarlarını yapılandırarak verileri dışarı aktarabilir.

Risk tabanlı Koşullu Erişim ile erişim denetimlerini zorunlu kılma

İş yükü kimlikleri için Koşullu Erişim'i kullanarak, Kimlik Koruması bunları "risk altında" olarak işaretlediğinde seçtiğiniz belirli hesaplar için erişimi engelleyebilirsiniz. İlke, kiracınızda kayıtlı tek kiracılı hizmet sorumlularına uygulanabilir. Üçüncü taraf SaaS, çok kiracılı uygulamalar ve yönetilen kimlikler kapsam dışındadır.

İş yükü kimliklerinizin güvenliği ve dayanıklılığının artırılması için, iş yükü kimlikleri için Sürekli Erişim Değerlendirmesi (CAE), Koşullu Erişim ilkelerinizin ve algılanan risk sinyallerinin anında uygulanmasını sağlayan güçlü bir araçtır. CAE özellikli birinci taraf kaynaklarına erişen CAE özellikli üçüncü taraf iş yükü kimlikleri, sürekli güvenlik denetimlerine tabi olan 24 saatlik Uzun Ömürlü Belirteçler (LLT) ile donatılmıştır. CAE için iş yükü kimlik istemcilerini yapılandırma ve güncel özellik kapsamı hakkında bilgi için iş yükü kimlikleri için CAE belgelerine bakın.

Riskli iş yükü kimliklerini araştırma

KIMLIK Koruması, kuruluşlara iş yükü kimlik riskini araştırmak için kullanabilecekleri iki rapor sağlar. Bu raporlar riskli iş yükü kimlikleri ve iş yükü kimlikleri için risk algılamalarıdır. Tüm raporlar içindeki olayların indirilmesine izin verir. Daha fazla analiz için CSV biçimi.

Araştırmanız sırasında yanıtlamanız gereken önemli sorulardan bazıları şunlardır:

- Hesaplar şüpheli oturum açma etkinliği gösteriyor mu?

- Kimlik bilgilerinde yetkisiz değişiklikler yapıldı mı?

- Hesaplarda şüpheli yapılandırma değişiklikleri yapıldı mı?

- Hesap yetkisiz uygulama rolleri aldı mı?

Uygulamalar için Microsoft Entra güvenlik işlemleri kılavuzu, yukarıdaki araştırma alanları hakkında ayrıntılı yönergeler sağlar.

İş yükü kimliğinin gizliliğinin tehlikeye atılıp aşılmadığını belirledikten sonra, hesabın riskini reddedin veya Riskli iş yükü kimlikleri raporunda hesabın gizliliğinin ihlal edildiğini onaylayın. Hesabın daha fazla oturum açmasını engellemek istiyorsanız "Hizmet sorumlusunu devre dışı bırak" seçeneğini de belirleyebilirsiniz.

Riskli iş yükü kimliklerini düzeltme

- Hizmet sorumlusu veya uygulama nesneleri için riskli iş yükü kimliğine atanan envanter kimlik bilgileri.

- Yeni bir kimlik bilgisi ekleyin. Microsoft, x509 sertifikalarının kullanılmasını önerir.

- Güvenliği aşılmış kimlik bilgilerini kaldırın. Hesabın risk altında olduğunu düşünüyorsanız, mevcut tüm kimlik bilgilerini kaldırmanızı öneririz.

- Hizmet Sorumlusunun erişimi olan tüm Azure KeyVault gizli dizilerini döndürerek düzeltin.

Microsoft Entra Toolkit, bu eylemlerden bazılarını gerçekleştirmenize yardımcı olabilecek bir PowerShell modülüdür.