Apple cihazlar için Microsoft Enterprise SSO eklentisi

Apple cihazları için Microsoft Enterprise SSO eklentisi, Apple'ın kurumsal çoklu oturum açma özelliğini destekleyen tüm uygulamalarda macOS, iOS ve iPadOS üzerinde Microsoft Entra hesapları için çoklu oturum açma (SSO) sağlar. Eklenti, işletmenizin bağımlı olabileceği ancak henüz en son kimlik kitaplıklarını veya protokolleri desteklemeyen eski uygulamalar için SSO sağlar. Microsoft, kullanılabilir en iyi korumayı sağlarken uygulamanızın kullanılabilirliğini artırmak için bu eklentiyi geliştirmek için Apple ile yakın bir şekilde çalıştı.

Kurumsal SSO eklentisi şu anda aşağıdaki uygulamaların yerleşik bir özelliğidir:

- Microsoft Authenticator: iOS, iPadOS

- Microsoft Intune Şirket Portalı: macOS

Özellikler

Apple cihazları için Microsoft Enterprise SSO eklentisi aşağıdaki avantajları sunar:

- Apple Enterprise SSO özelliğini destekleyen tüm uygulamalarda Microsoft Entra hesapları için SSO sağlar.

- Herhangi bir mobil cihaz yönetimi (MDM) çözümü tarafından etkinleştirilebilir ve hem cihaz hem de kullanıcı kaydında desteklenir.

- SSO'nun kapsamını henüz Microsoft Authentication Library (MSAL) kullanmayan uygulamalara genişletir.

- SSO'yu OAuth 2, OpenID Bağlan ve SAML kullanan uygulamalara genişletir.

- Microsoft Enterprise SSO eklentisi etkinleştirildiğinde son kullanıcıya sorunsuz bir yerel deneyim sağlayan MSAL ile yerel olarak tümleştirilmiştir.

Not

Ağustos 2023'te Microsoft, macOS cihazları için platform SSO'nun Microsoft Entra Id...

Özellikler hala geliştirilme aşamasındadır, bu nedenle platform SSO özelliklerinin kullanımı henüz Microsoft Entra'da desteklenmemektedir. Bu özellikler genel önizlemeye girdikten sonra sınırlı müşteri desteği sağlanacaktır.

Gereksinimler

Apple cihazları için Microsoft Enterprise SSO eklentisini kullanmak için:

Cihazın, Apple cihazları için Microsoft Enterprise SSO eklentisine sahip bir uygulamayı desteklemesi ve yüklü olması gerekir:

- iOS 13.0 ve üzeri: Microsoft Authenticator uygulaması

- iPadOS 13.0 ve üzeri: Microsoft Authenticator uygulaması

- macOS 10.15 ve üzeri: Intune Şirket Portalı uygulaması

Cihazın, örneğin Microsoft Intune aracılığıyla MDM'ye kaydedilmesi gerekir.

Kurumsal SSO eklentisini etkinleştirmek için yapılandırma cihaza gönderilmelidir. Apple bu güvenlik kısıtlamasını gerektirir.

Apple cihazlarının ek kesme olmadan hem kimlik sağlayıcısı URL'lerine hem de kendi URL'lerine erişmesine izin verilmelidir. Bu, bu URL'lerin ağ proxy'leri, kesme ve diğer kurumsal sistemlerin dışında tutulması gerektiği anlamına gelir.

SSO eklentisinin çalışması için izin verilen en düşük URL kümesi aşağıdadır:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*) (**)login.chinacloudapi.cn(*) (**)login.microsoftonline.us(*) (**)login-us.microsoftonline.com(*) (**)config.edge.skype.com(***)

(*) Microsoft etki alanlarına izin vermek yalnızca 2022'ye kadar yayımlanan işletim sistemi sürümlerinde gereklidir. En son işletim sistemi sürümlerinde, Apple tamamen CDN'sine dayanır.

(**) Yalnızca ortamınızdakilere güveniyorsanız bağımsız bulut etki alanlarına izin vermeniz gerekir.

(***) Deneme Yapılandırma Hizmeti (ECS) ile iletişimin sürdürülmesi, Microsoft'un ciddi bir hataya zamanında yanıt vermesini sağlar.

Microsoft Enterprise SSO eklentisi, Apple'ın kurumsal SSO çerçevesine dayanır. Apple'ın kurumsal SSO çerçevesi, ilişkili etki alanları olarak adlandırılan bir teknolojiyi kullanarak her kimlik sağlayıcısı için yalnızca onaylı bir SSO eklentisinin çalışabilmesini sağlar. SSO eklentisinin kimliğini doğrulamak için, her Apple cihazı kimlik sağlayıcısının sahip olduğu bir uç noktaya bir ağ isteği gönderir ve onaylanan SSO eklentileri hakkındaki bilgileri okur. Apple, doğrudan kimlik sağlayıcısına ulaşmanın yanı sıra, bu bilgiler için başka bir önbelleğe alma da uygulamıştır.

Uyarı

Kuruluşunuz veri kaybı önleme veya kiracı kısıtlamaları gibi senaryolar için SSL trafiğini kesen ara sunucu kullanıyorsa, bu URL'lere gelen trafiğin TLS kesme ve inceleme dışında tutulduğundan emin olun. Bu URL'lerin dışlanmaması istemci sertifikası kimlik doğrulamasıyla etkileşime neden olur, cihaz kaydı ve cihaz tabanlı Koşullu Erişim ile ilgili sorunlara neden olur. SSO eklentisi, Apple CDN etki alanlarını kesmeden tamamen dışlamadan güvenilir bir şekilde çalışmaz ve bunu yapıncaya kadar aralıklı sorunlarla karşılaşırsınız.

Kuruluşunuz bu URL'leri engellerse, kullanıcılar veya

1000 com.apple.AuthenticationServices.AuthorizationError1001 Unexpectedgibi1012 NSURLErrorDomain errorhatalar görebilir.İzin alınması gerekebilecek diğer Apple URL'leri, kurumsal ağlarda Apple ürünlerini kullanma başlıklı destek makalesinde belgelenmiştir.

iOS gereksinimleri

- Cihazda iOS 13.0 veya üzeri yüklü olmalıdır.

- Apple cihazları için Microsoft Enterprise SSO eklentisi sağlayan bir Microsoft uygulaması cihaza yüklenmelidir. Bu uygulama, Microsoft Authenticator uygulamasıdır.

macOS gereksinimleri

- cihaza macOS 10.15 veya üzeri yüklü olmalıdır.

- Apple cihazları için Microsoft Enterprise SSO eklentisi sağlayan bir Microsoft uygulaması cihaza yüklenmelidir. Bu uygulama, Intune Şirket Portalı uygulamasıdır.

SSO eklentisini etkinleştirme

MDM kullanarak SSO eklentisini etkinleştirmek için aşağıdaki bilgileri kullanın.

Microsoft Intune yapılandırması

MDM hizmetiniz olarak Microsoft Intune kullanıyorsanız, Microsoft Enterprise SSO eklentisini etkinleştirmek için yerleşik yapılandırma profili ayarlarını kullanabilirsiniz:

- Yapılandırma profilinin SSO uygulama eklenti ayarlarını yapılandırın.

- Profil henüz atanmamışsa, profili bir kullanıcı veya cihaz grubuna atayın.

SSO eklentisini etkinleştiren profil ayarları, her cihaz Intune'a bir sonraki girişinde grubun cihazlarına otomatik olarak uygulanır.

Diğer MDM hizmetleri için el ile yapılandırma

MDM için Intune kullanmıyorsanız, Apple cihazları için Genişletilebilir Çoklu Oturum Açma profil yükü yapılandırabilirsiniz. Microsoft Enterprise SSO eklentisini ve yapılandırma seçeneklerini yapılandırmak için aşağıdaki parametreleri kullanın.

iOS ayarları:

- Uzantı Kimliği:

com.microsoft.azureauthenticator.ssoextension - Ekip Kimliği: Bu alan iOS için gerekli değildir.

macOS ayarları:

- Uzantı Kimliği:

com.microsoft.CompanyPortalMac.ssoextension - Ekip Kimliği:

UBF8T346G9

Ortak ayarlar:

- Tür: Yeniden Yönlendirme

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Dağıtım kılavuzları

Seçtiğiniz MDM çözümünü kullanarak Microsoft Enterprise SSO eklentisini etkinleştirmek için aşağıdaki dağıtım kılavuzlarını kullanın:

Intune:

Jamf Pro:

Diğer MDM:

Diğer yapılandırma seçenekleri

SSO işlevselliğini diğer uygulamalara genişletmek için daha fazla yapılandırma seçeneği ekleyebilirsiniz.

MSAL kullanmayan uygulamalar için SSO'nun etkinleştirilmesi

SSO eklentisi, Microsoft Authentication Library (MSAL) gibi bir Microsoft SDK'sı kullanılarak geliştirlenmemiş olsa bile tüm uygulamaların SSO'ya katılmasına olanak tanır.

SSO eklentisi aşağıdakilere sahip cihazlar tarafından otomatik olarak yüklenir:

- iOS veya iPadOS'ta Authenticator uygulamasını veya macOS'ta Intune Şirket Portalı uygulamasını indirin.

- MDM, cihazını kuruluşunuza kaydettirdi.

Kuruluşunuz büyük olasılıkla çok faktörlü kimlik doğrulaması, parolasız kimlik doğrulaması ve Koşullu Erişim gibi senaryolar için Authenticator uygulamasını kullanır. MDM sağlayıcısı kullanarak uygulamalarınız için SSO eklentisini açabilirsiniz. Microsoft, Microsoft Intune kullanarak eklentiyi yapılandırmayı kolaylaştırdı. Bu uygulamaları SSO eklentisini kullanacak şekilde yapılandırmak için bir izin verilenler listesi kullanılır.

Önemli

Microsoft Enterprise SSO eklentisi yalnızca yerel Apple ağ teknolojilerini veya web görünümlerini kullanan uygulamaları destekler. Kendi ağ katmanı uygulamasını sevk eden uygulamaları desteklemez.

MSAL kullanmayan uygulamalar için Microsoft Enterprise SSO eklentisini yapılandırmak için aşağıdaki parametreleri kullanın.

Önemli

Bu izin verme listesine Microsoft Kimlik Doğrulama Kitaplığı kullanan uygulamalar eklemeniz gerekmez. Bu uygulamalar varsayılan olarak SSO'ya katılır. Microsoft tarafından oluşturulan uygulamaların çoğu bir Microsoft Kimlik Doğrulama Kitaplığı kullanır.

Tüm yönetilen uygulamalar için SSO'nun etkinleştirilmesi

- Anahtar:

Enable_SSO_On_All_ManagedApps - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 0 olarak ayarlanır.

Bu bayrak açık olduğunda (değeri olarak ayarlanır 1), içinde olmayan AppBlockList tüm MDM tarafından yönetilen uygulamalar SSO'ya katılabilir.

Belirli uygulamalar için SSO'nun etkinleştirilmesi

- Anahtar:

AppAllowList - Tür:

String - Değer: SSO'ya katılmasına izin verilen uygulamalar için uygulama paketi kimliklerinin virgülle ayrılmış listesi.

- Örnek:

com.contoso.workapp, com.contoso.travelapp

Not

Safari ve Safari Görünüm Hizmeti'nin varsayılan olarak SSO'ya katılmasına izin verilir. AppBlockList'te Safari ve Safari Görünüm Hizmeti'nin paket kimlikleri eklenerek SSO'ya katılmamak üzere yapılandırılabilir. iOS Paket Kimlikleri: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID : [com.apple.Safari]

Belirli bir paket kimliği ön ekiyle tüm uygulamalar için SSO'nun etkinleştirilmesi

- Anahtar:

AppPrefixAllowList - Tür:

String - Değer: SSO'ya katılmasına izin verilen uygulamaların uygulama paket kimliği ön eklerinin virgülle ayrılmış listesi. Bu parametre, belirli bir ön ek ile başlayan tüm uygulamaların SSO'ya katılmasını sağlar. iOS için varsayılan değer olarak ayarlanır

com.apple.ve bu da tüm Apple uygulamaları için SSO'nun etkinleştirilmesine neden olur. macOS için varsayılan değer vecom.microsoft.olarak ayarlanırcom.apple.ve bu da tüm Apple ve Microsoft uygulamaları için SSO'nun etkinleştirilmesini sağlar. Yönetici varsayılan değeri geçersiz kılabilir veya SSO'ya katılmalarını önlemek için uygulamasıAppBlockListekleyebilir. - Örnek:

com.contoso., com.fabrikam.

Belirli uygulamalar için SSO'yi devre dışı bırakma

- Anahtar:

AppBlockList - Tür:

String - Değer: SSO'ya katılmamalarına izin verilen uygulamaların uygulama paketi kimliklerinin virgülle ayrılmış listesi.

- Örnek:

com.contoso.studyapp, com.contoso.travelapp

Safari veya Safari Görünüm Hizmeti için SSO'nun devre dışı bırakılması için paket kimliklerini AppBlockListöğesine ekleyerek bunu açıkça yapmanız gerekir:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Macos:

com.apple.Safari

Belirli bir uygulama için tanımlama bilgileri aracılığıyla SSO'nun etkinleştirilmesi

Gelişmiş ağ ayarlarına sahip bazı iOS uygulamaları SSO için etkinleştirildiğinde beklenmeyen sorunlarla karşılaşabilir. Örneğin, bir ağ isteğinin iptal edildiği veya kesildiğini belirten bir hata görebilirsiniz.

Diğer ayarlar aracılığıyla etkinleştirdikten sonra bile kullanıcılarınız uygulamada oturum açarken sorun yaşıyorsa, sorunları çözmek için uygulamasına AppCookieSSOAllowList eklemeyi deneyin.

- Anahtar:

AppCookieSSOAllowList - Tür:

String - Değer: SSO'ya katılmasına izin verilen uygulamaların uygulama paket kimliği ön eklerinin virgülle ayrılmış listesi. Listelenen ön eklerle başlayan tüm uygulamaların SSO'ya katılmasına izin verilir.

- Örnek:

com.contoso.myapp1, com.fabrikam.myapp2

Diğer gereksinimler: kullanarak AppCookieSSOAllowListuygulamalar için SSO'nun etkinleştirilmesi için paket kimliği ön eklerini AppPrefixAllowListde eklemeniz gerekir.

Bu yapılandırmayı yalnızca beklenmeyen oturum açma hataları olan uygulamalar için deneyin. Bu anahtar, macOS uygulamaları için değil yalnızca iOS uygulamaları için kullanılır.

Anahtarların özeti

| Anahtar | Tür | Değer |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Tamsayı | 1 tüm yönetilen uygulamalarda SSO'nun etkinleştirilmesini, 0 tüm yönetilen uygulamalarda SSO'nun devre dışı bırakılabilmesini sağlar. |

AppAllowList |

String (virgülle ayrılmış liste) |

SSO'ya katılmasına izin verilen uygulamaların kimliklerini paketle. |

AppBlockList |

String (virgülle ayrılmış liste) |

SSO'ya katılmasına izin verilmeyen uygulamaların kimliklerini paketle. |

AppPrefixAllowList |

String (virgülle ayrılmış liste) |

SSO'ya katılmasına izin verilen uygulamaların Paket Kimliği ön ekleri. iOS için varsayılan değer olarak ayarlanır com.apple. ve bu da tüm Apple uygulamaları için SSO'nun etkinleştirilmesine neden olur. macOS için varsayılan değer ve com.microsoft. olarak ayarlanır com.apple. ve bu da tüm Apple ve Microsoft uygulamaları için SSO'nun etkinleştirilmesini sağlar. Geliştiriciler, Müşteriler veya Yönetici varsayılan değeri geçersiz kılabilir veya SSO'ya katılmalarını önlemek için uygulaması AppBlockList ekleyebilir. |

AppCookieSSOAllowList |

String (virgülle ayrılmış liste) |

SSO'ya katılmasına izin verilen ancak özel ağ ayarlarını kullanan ve diğer ayarları kullanarak SSO ile sorun olan uygulamaların Paket Kimliği ön ekleri. 'a AppCookieSSOAllowList eklediğiniz uygulamaların da uygulamasına AppPrefixAllowListeklenmesi gerekir. Bu anahtarın macOS uygulamaları için değil yalnızca iOS uygulamaları için kullanılacağını lütfen unutmayın. |

Yaygın senaryolar için Ayarlar

Senaryo: Çoğu yönetilen uygulama için SSO'nun etkinleştirilmesini istiyorum, ancak tümü için değil.

Anahtar Değer Enable_SSO_On_All_ManagedApps1AppBlockListSSO'ya katılmasını engellemek istediğiniz uygulamaların paket kimlikleri (virgülle ayrılmış liste). Varsayılan olarak etkin olan safari için SSO'nun devre dışı bırakılmasını ancak tüm yönetilen uygulamalar için SSO'nun etkinleştirilmesini istiyorum.

Anahtar Değer Enable_SSO_On_All_ManagedApps1AppBlockListSSO'ya katılmasını engellemek istediğiniz Safari uygulamalarının paket kimlikleri (virgülle ayrılmış liste). - iOS için:

com.apple.mobilesafari,com.apple.SafariViewService - macOS için:

com.apple.Safari

- iOS için:

Senaryo: Tüm yönetilen uygulamalarda ve birkaç yönetilmeyen uygulamada SSO'nun etkinleştirilmesini istiyorum, ancak diğer birkaç uygulama için SSO'nun devre dışı bırakılmasını istiyorum.

Anahtar Değer Enable_SSO_On_All_ManagedApps1AppAllowListSSO'ya katılım için etkinleştirmek istediğiniz uygulamaların paket kimlikleri (virgülle ayrılmış liste). AppBlockListSSO'ya katılmasını engellemek istediğiniz uygulamaların paket kimlikleri (virgülle ayrılmış liste).

iOS cihazlarında uygulama paketi tanımlayıcılarını bulma

Apple, App Store'dan paket kimlikleri almak için kolay bir yol sağlamaz. SSO için kullanmak istediğiniz uygulamaların paket kimliklerini almanın en kolay yolu satıcınıza veya uygulama geliştiricinize sormaktır. Bu seçenek kullanılamıyorsa, paket kimliklerini bulmak için MDM yapılandırmanızı kullanabilirsiniz:

MDM yapılandırmanızda aşağıdaki bayrağı geçici olarak etkinleştirin:

- Anahtar:

admin_debug_mode_enabled - Tür:

Integer - Değer: 1 veya 0

- Anahtar:

Bu bayrak açıkken, paket kimliğini öğrenmek istediğiniz cihazda iOS uygulamalarında oturum açın.

Authenticator uygulamasında Yardım>Günlükleri Gönderme Günlükleri> Görüntüleme'yi seçin.

Günlük dosyasında şu satırı arayın:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Bu satır, SSO uzantısına görünür olan tüm uygulama paketi kimliklerini yakalamalıdır.

Uygulamalar için SSO yapılandırmak için paket kimliklerini kullanın. İşiniz bittiğinde yönetici modunu devre dışı bırakın.

Kullanıcıların MSAL ve Safari tarayıcısı kullanmayan uygulamalardan oturum açmasına izin ver

Varsayılan olarak, Microsoft Enterprise SSO eklentisi yeni bir belirteç alımı sırasında MSAL kullanan başka bir uygulama tarafından çağrıldığında paylaşılan bir kimlik bilgisi alır. Yapılandırmaya bağlı olarak, Microsoft Enterprise SSO eklentisi MSAL kullanmayan uygulamalar tarafından çağrıldığında paylaşılan bir kimlik bilgisi de alabilir.

Bayrağı etkinleştirdiğinizde browser_sso_interaction_enabled , MSAL kullanmayan uygulamalar ilk önyüklemeyi yapabilir ve paylaşılan bir kimlik bilgisi alabilir. Safari tarayıcısı ayrıca ilk önyüklemeyi yapabilir ve paylaşılan bir kimlik bilgisi alabilir.

Microsoft Enterprise SSO eklentisi henüz paylaşılan bir kimlik bilgilerine sahip değilse Safari tarayıcısı, ASWebAuthenticationSession, SafariViewController veya izin verilen başka bir yerel uygulama içindeki bir Microsoft Entra URL'sinden her oturum açma isteğinde bulunun bir kimlik bilgisi almaya çalışır.

Bayrağı etkinleştirmek için şu parametreleri kullanın:

- Anahtar:

browser_sso_interaction_enabled - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 1 olarak ayarlanır.

Microsoft Enterprise SSO eklentisinin tüm uygulamalarda tutarlı bir deneyim sunabilmesi için hem iOS hem de macOS bu ayarı gerektirir. Bu ayar varsayılan olarak etkindir ve yalnızca son kullanıcı kimlik bilgileriyle oturum açamıyorsa devre dışı bırakılmalıdır.

OAuth 2 uygulama istemlerini devre dışı bırakma

Bir uygulama, Microsoft Enterprise SSO eklentisi cihazdaki diğer uygulamalar için çalışıyor olsa bile kullanıcılarınızdan oturum açmalarını isterse, uygulama protokol katmanında SSO'nun atlamasına neden olabilir. Eklenti izin verilen uygulamalar tarafından yapılan ağ isteklerine kimlik bilgilerini ekleyerek SSO sağladığından, paylaşılan kimlik bilgileri de bu tür uygulamalar tarafından yoksayılır.

Bu parametreler, SSO uzantısının yerel ve web uygulamalarının protokol katmanında SSO'nun atlanmasını ve kullanıcıya bir oturum açma isteminin görüntülenmesini zorlamasını engelleyip engellemeyeceğini belirtir.

Cihazdaki tüm uygulamalarda tutarlı bir SSO deneyimi için, MSAL kullanmayan uygulamalar için bu ayarlardan birini etkinleştirmenizi öneririz. Bunu yalnızca kullanıcılarınız beklenmeyen istemlerle karşılaşıyorsa MSAL kullanan uygulamalar için etkinleştirmeniz gerekir.

Microsoft Kimlik Doğrulama Kitaplığı kullanmayan uygulamalar:

Uygulama istemini devre dışı bırakın ve hesap seçiciyi görüntüleyin:

- Anahtar:

disable_explicit_app_prompt - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 1 olarak ayarlanır ve bu varsayılan ayar istemleri azaltır.

Uygulama istemini devre dışı bırakın ve eşleşen SSO hesapları listesinden otomatik olarak bir hesap seçin:

- Anahtar:

disable_explicit_app_prompt_and_autologin - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 0 olarak ayarlanır.

Microsoft Kimlik Doğrulama Kitaplığı kullanan uygulamalar:

Uygulama koruması ilkeleri kullanılıyorsa aşağıdaki ayarlar önerilmez.

Uygulama istemini devre dışı bırakın ve hesap seçiciyi görüntüleyin:

- Anahtar:

disable_explicit_native_app_prompt - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 0 olarak ayarlanır.

Uygulama istemini devre dışı bırakın ve eşleşen SSO hesapları listesinden otomatik olarak bir hesap seçin:

- Anahtar:

disable_explicit_native_app_prompt_and_autologin - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 0 olarak ayarlanır.

Beklenmeyen SAML uygulama istemleri

Bir uygulama, Microsoft Enterprise SSO eklentisi cihazdaki diğer uygulamalar için çalışıyor olsa bile kullanıcılarınızdan oturum açmalarını isterse, uygulama protokol katmanında SSO'nun atlamasına neden olabilir. Uygulama SAML protokolü kullanıyorsa, Microsoft Enterprise SSO eklentisi uygulamaya SSO sağlayamaz. Uygulama satıcısı bu davranış hakkında bilgilendirilmeli ve SSO'nun atlanmaması için uygulamalarında bir değişiklik yapmalıdır.

MSAL özellikli uygulamalar için iOS deneyimini değiştirme

MSAL kullanan uygulamalar etkileşimli istekler için her zaman SSO uzantısını yerel olarak çağırır. Bazı iOS cihazlarında bu istenmeyebilir. Özellikle, kullanıcının Microsoft Authenticator uygulamasında çok faktörlü kimlik doğrulamasını da tamamlaması gerekiyorsa, söz konusu uygulamaya etkileşimli bir yeniden yönlendirme daha iyi bir kullanıcı deneyimi sağlayabilir.

Bu davranış bayrağı kullanılarak disable_inapp_sso_signin yapılandırılabilir. Bu bayrak etkinleştirilirse, MSAL kullanan uygulamalar tüm etkileşimli istekler için Microsoft Authenticator uygulamasına yönlendirilir. Bu bayrak bu uygulamalardan gelen sessiz belirteç isteklerini, MSAL kullanmayan uygulamaların davranışını veya macOS uygulamalarını etkilemez. Bu bayrak varsayılan olarak devre dışıdır.

- Anahtar:

disable_inapp_sso_signin - Tür:

Integer - Değer: 1 veya 0. Bu değer varsayılan olarak 0 olarak ayarlanır.

Microsoft Entra cihaz kaydını yapılandırma

Intune tarafından yönetilen cihazlar için Microsoft Enterprise SSO eklentisi, bir kullanıcı kaynaklara erişmeye çalışırken Microsoft Entra cihaz kaydını gerçekleştirebilir. Bu, daha kolay bir son kullanıcı deneyimi sağlar.

Microsoft Intune ile iOS/iPadOS için Tam Zamanında Kaydı etkinleştirmek için aşağıdaki yapılandırmayı kullanın:

- Anahtar:

device_registration - Tür:

String - Değer: {{DEVICEREGISTRATION}}

Tam Zamanında Kayıt hakkında daha fazla bilgiyi buradan edinebilirsiniz.

Koşullu Erişim ilkeleri ve parola değişiklikleri

Apple cihazları için Microsoft Enterprise SSO eklentisi, çeşitli Microsoft Entra Koşullu Erişim ilkeleri ve parola değiştirme olaylarıyla uyumludur. browser_sso_interaction_enabled uyumluluk elde etmek için etkinleştirilmesi gerekir.

Uyumlu olaylar ve ilkeler aşağıdaki bölümlerde belgelenmiştir:

Parola değişikliği ve belirteç iptali

Kullanıcı parolasını sıfırladığında, bundan önce verilen tüm belirteçler iptal edilir. Kullanıcı parola sıfırlama olayından sonra bir kaynağa erişmeye çalışıyorsa normalde her uygulamada yeniden oturum açması gerekir. Microsoft Enterprise SSO eklentisi etkinleştirildiğinde, kullanıcıdan SSO'ya katılan ilk uygulamada oturum açması istenir. Microsoft Enterprise SSO eklentisi, şu anda etkin olan uygulamanın üzerinde kendi kullanıcı arabirimini gösterir.

Microsoft Entra çok faktörlü kimlik doğrulaması

Çok faktörlü kimlik doğrulaması , kullanıcıların oturum açma işlemi sırasında cep telefonlarındaki bir kod veya parmak izi taraması gibi ek bir tanımlama biçimi istendiği bir işlemdir. Çok faktörlü kimlik doğrulaması belirli kaynaklar için etkinleştirilebilir. Microsoft Enterprise SSO eklentisi etkinleştirildiğinde, kullanıcıdan bunu gerektiren ilk uygulamada çok faktörlü kimlik doğrulaması gerçekleştirmesi istenir. Microsoft Enterprise SSO eklentisi, şu anda etkin olan uygulamanın üzerinde kendi kullanıcı arabirimini gösterir.

Kullanıcı oturum açma sıklığı

Oturum açma sıklığı , bir kaynağa erişmeye çalışırken kullanıcının yeniden oturum açması istenmeden önceki süreyi tanımlar. Bir kullanıcı, çeşitli uygulamalarda zaman aralığı geçtikten sonra bir kaynağa erişmeye çalışıyorsa, normalde bu uygulamaların her birinde yeniden oturum açması gerekir. Microsoft Enterprise SSO eklentisi etkinleştirildiğinde, bir kullanıcıdan SSO'ya katılan ilk uygulamada oturum açması istenir. Microsoft Enterprise SSO eklentisi, şu anda etkin olan uygulamanın üzerinde kendi kullanıcı arabirimini gösterir.

Basitleştirilmiş yapılandırma için Intune kullanma

Microsoft Enterprise SSO eklentisinin yapılandırmasını kolaylaştırmak için MDM hizmetiniz olarak Intune'u kullanabilirsiniz. Örneğin, eklentiyi etkinleştirmek için Intune'ı kullanabilir ve SSO'ya sahip olmaları için eski uygulamaları izin verilenler listesine ekleyebilirsiniz.

Daha fazla bilgi için bkz . Intune kullanarak Apple cihazları için Microsoft Enterprise SSO eklentisini dağıtma.

Uygulamanızda SSO eklentisini kullanma

Apple cihazlar için MSAL sürüm 1.1.0 ve üzeri, Apple cihazları için Microsoft Enterprise SSO eklentisini destekler. Microsoft Enterprise SSO eklentisi için destek eklemenin önerilen yoludur. bu, Microsoft kimlik platformu tüm özelliklerini edinmenizi sağlar.

Ön çalışan senaryoları için bir uygulama oluşturuyorsanız kurulum bilgileri için bkz . iOS cihazları için paylaşılan cihaz modu.

SSO eklentisinin nasıl çalıştığını anlama

Microsoft Enterprise SSO eklentisi, Apple Enterprise SSO çerçevesine dayanır. Çerçeveye katılan kimlik sağlayıcıları, etki alanları için ağ trafiğini kesebilir ve bu isteklerin işlenme şeklini geliştirebilir veya değiştirebilir. Örneğin, SSO eklentisi son kullanıcı kimlik bilgilerini güvenli bir şekilde toplamak, MFA gerektirmek veya uygulamaya sessizce belirteç sağlamak için daha fazla URI gösterebilir.

Yerel uygulamalar ayrıca özel işlemler uygulayabilir ve doğrudan SSO eklentisiyle iletişim kurabilir. Daha fazla bilgi için Apple'ın bu 2019 Dünya Çapında Geliştirici Konferansı videosuna bakın.

İpucu

SSO eklentisinin nasıl çalıştığı ve Apple cihazları için SSO sorun giderme kılavuzuyla Microsoft Enterprise SSO Uzantısı sorunlarını giderme hakkında daha fazla bilgi edinin.

MSAL kullanan uygulamalar

Apple cihazları için MSAL sürüm 1.1.0 ve üzeri, iş ve okul hesapları için Apple cihazları için Microsoft Enterprise SSO eklentisini yerel olarak destekler.

Önerilen tüm adımları izlediyseniz ve varsayılan yeniden yönlendirme URI biçimini kullandıysanız özel bir yapılandırmaya ihtiyacınız yoktur. SSO eklentisi olan cihazlarda MSAL, tüm etkileşimli ve sessiz belirteç istekleri için bunu otomatik olarak çağırır. Ayrıca, hesap numaralandırması ve hesap kaldırma işlemleri için de çağırır. MSAL, özel işlemlere dayalı bir yerel SSO eklenti protokolü uyguladığından, bu kurulum son kullanıcıya en sorunsuz yerel deneyimi sağlar.

iOS ve iPadOS cihazlarında, SSO eklentisi MDM tarafından etkinleştirilmemişse ancak cihazda Microsoft Authenticator uygulaması varsa, MSAL bunun yerine tüm etkileşimli belirteç istekleri için Authenticator uygulamasını kullanır. Microsoft Enterprise SSO eklentisi, Authenticator uygulamasıyla SSO'nun paylaşımını sağlar.

MSAL kullanmayan uygulamalar

MSAL kullanmayan uygulamalar, yönetici bu uygulamaları izin verilenler listesine eklerse SSO almaya devam edebilir.

Aşağıdaki koşullar karşılandığında bu uygulamalardaki kodu değiştirmeniz gerekmez:

- Uygulama, ağ isteklerini çalıştırmak için Apple çerçevelerini kullanır. Bu çerçeveler, örneğin WKWebView ve NSURLSession'u içerir.

- Uygulama, Microsoft Entra ID ile iletişim kurmak için standart protokoller kullanır. Bu protokoller OAuth 2, SAML ve WS-Federation gibi protokolleri içerir.

- Uygulama yerel kullanıcı arabiriminde düz metin kullanıcı adları ve parolalar toplamaz.

Bu durumda, uygulama bir ağ isteği oluşturduğunda ve kullanıcıyı oturum açmak için bir web tarayıcısı açtığında SSO sağlanır. Kullanıcı bir Microsoft Entra oturum açma URL'sine yeniden yönlendirildiğinde, SSO eklentisi URL'yi doğrular ve bu URL için SSO kimlik bilgilerini denetler. Kimlik bilgilerini bulursa, SSO eklentisi bunu Microsoft Entra Id'ye geçirir ve bu da kullanıcının kimlik bilgilerini girmesini istemeden uygulamaya ağ isteğini tamamlama yetkisi verir. Ayrıca, cihaz Microsoft Entra Id olarak biliniyorsa, SSO eklentisi cihaz tabanlı Koşullu Erişim denetimini karşılamak için cihaz sertifikasını geçirir.

MSAL olmayan uygulamalarda SSO'nun desteklenmesi için SSO eklentisi, Birincil yenileme belirteci nedir? başlığı altında açıklanan Windows tarayıcısı eklentisine benzer bir protokol uygular.

MSAL tabanlı uygulamalarla karşılaştırıldığında, SSO eklentisi MSAL olmayan uygulamalar için daha şeffaf davranır. Uygulamaların sağladığı mevcut tarayıcı oturum açma deneyimiyle tümleştirilir.

Son kullanıcı tanıdık deneyimi görür ve her uygulamada yeniden oturum açmak zorunda değildir. Örneğin, yerel hesap seçiciyi görüntülemek yerine, SSO eklentisi web tabanlı hesap seçici deneyimine SSO oturumları ekler.

Cihaz kimlik anahtarı depolamada yaklaşan değişiklikler

Mart 2024'te duyurulan Microsoft Entra ID, cihaz kimlik anahtarlarını depolamak için Apple'ın Anahtarlığı'ndan uzaklaşacaktır. 3. 2026'dan itibaren, tüm yeni cihaz kayıtları varsayılan olarak Apple'ın Güvenli Kapanımını kullanır.

Anahtarlık aracılığıyla Workplace Join anahtarlarına erişme bağımlılığı olan uygulamaların ve MDM tümleştirmelerinin Microsoft kimlik platformu uyumluluğu sağlamak için MSAL ve Kurumsal SSO eklentisini kullanmaya başlaması gerekir.

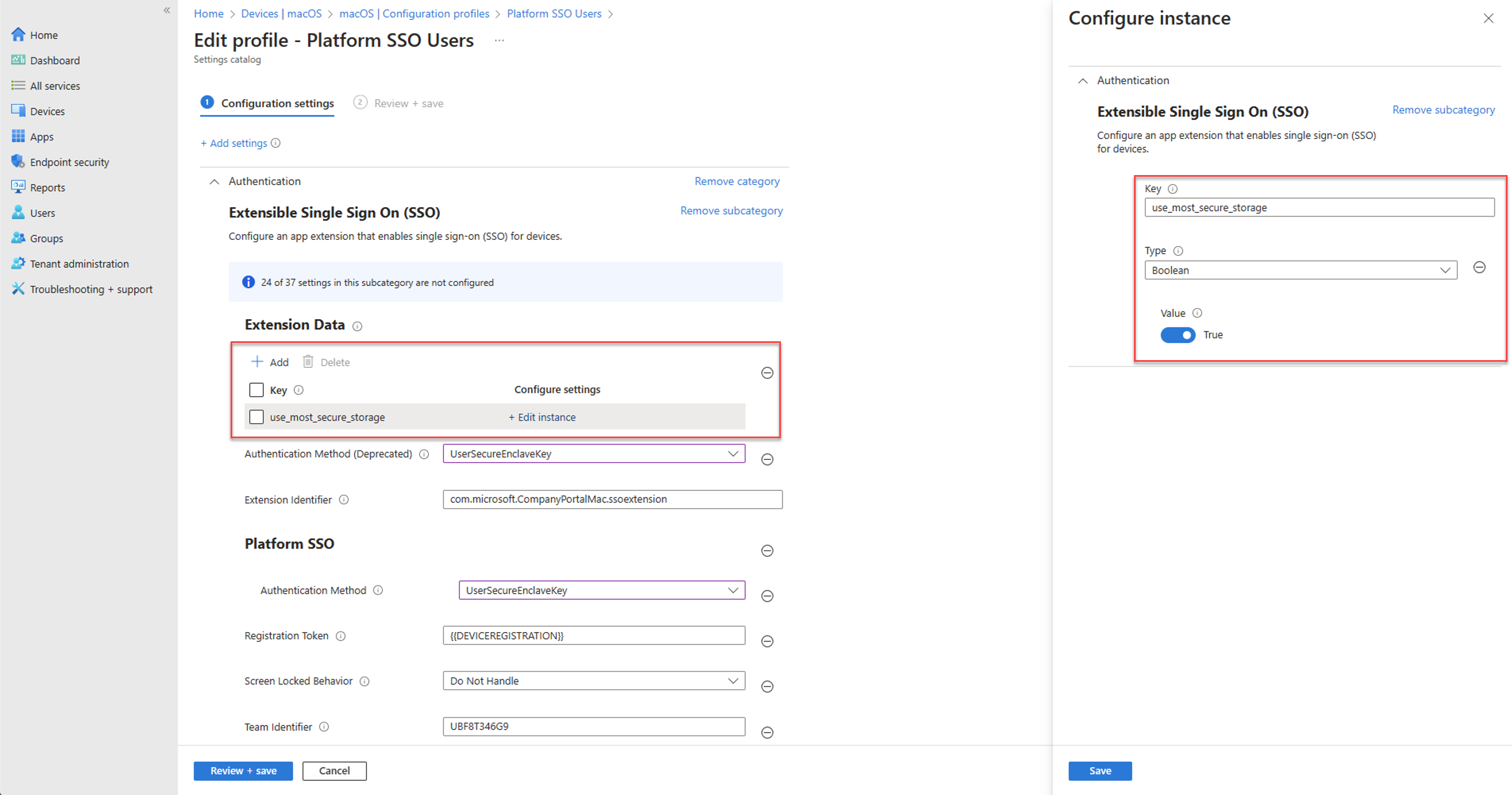

Cihaz kimlik anahtarlarının Güvenli Kapanım tabanlı depolamasını etkinleştirme

Cihaz kimlik anahtarlarının varsayılan hale gelmeden önce Güvenli Kapanım tabanlı depolamasını etkinleştirmek isterseniz, Apple cihazlarınızın MDM yapılandırma profiline aşağıdaki Uzantı Verileri özniteliğini ekleyebilirsiniz.

Not

Bu bayrağın geçerli olması için yeni bir kayda uygulanması gerekir. Yeniden kaydetmedikleri sürece önceden kaydedilmiş cihazları etkilemez.

- Anahtar:

use_most_secure_storage - Tür:

Boolean - Değer: Doğru

Aşağıdaki ekran görüntüsünde, Microsoft Intune'da Güvenli Kapanım'ı etkinleştirmeye yönelik yapılandırma sayfası ve ayarlar gösterilmektedir.

Etkilenen senaryolar

Aşağıdaki listede bu değişikliklerden etkilenecek bazı yaygın senaryolar yer almaktadır. Temel kural olarak, Apple'ın Anahtar zinciri aracılığıyla cihaz kimliği yapıtlarına erişme bağımlılığı olan tüm uygulamalar etkilenir.

Bu kapsamlı bir liste değildir ve hem tüketicilere hem de uygulama satıcılarına yazılımlarını bu yeni veri deposuyla uyumluluk açısından test etmelerini öneririz.

Chrome'da Kayıtlı/Kayıtlı Cihaz Koşullu Erişim İlkesi Desteği

Google Chrome'da Güvenli Kapanım tabanlı depolama etkinleştirilmiş cihaz Koşullu Erişim ilkelerini desteklemek için Windows Hesapları uzantısının yüklü ve etkin olması gerekir.

Ayrıca bkz.

iOS cihazları için paylaşılan cihaz modu hakkında bilgi edinin.

Microsoft Enterprise SSO Uzantısı sorunlarını giderme hakkında bilgi edinin.