Koşullu Erişim uyarlamalı oturum ömrü

Karmaşık dağıtımlarda kuruluşların kimlik doğrulaması oturumlarını kısıtlaması gerekebilir. Bazı senaryolar şunları içerebilir:

- Yönetilmeyen veya paylaşılan bir cihazdan kaynak erişimi

- Dış ağdan hassas bilgilere erişim

- Yüksek etkiye sahip kullanıcılar

- Kritik iş uygulamaları

Koşullu Erişim, tüm kullanıcıları etkilemeden kuruluşunuzdaki belirli kullanım örneklerini hedefleyen ilkeler oluşturmanıza olanak sağlayan uyarlamalı oturum ömrü ilkesi denetimleri sağlar.

İlkeyi yapılandırmayla ilgili ayrıntılara geçmeden önce varsayılan yapılandırmayı inceleyelim.

Kullanıcı oturum açma sıklığı

Oturum açma sıklığı, kullanıcının bir kaynağa erişmeye çalışırken yeniden oturum açması istenmeden önce beklenecek süreyi tanımlar.

Kullanıcı oturum açma sıklığı için Microsoft Entra Id varsayılan yapılandırması 90 günlük sıralı bir penceredir. Kullanıcıların kimlik bilgilerini istemesi genellikle mantıklı bir şey gibi görünür, ancak geri tepebilir: Düşünmeden kimlik bilgilerini girmek için eğitilen kullanıcılar istemeden kötü amaçlı bir kimlik bilgisi istemine sağlayabilir.

Kullanıcının yeniden oturum açmasını istememek endişe verici gelebilir, gerçekte BT ilkelerinin ihlali oturumu iptal eder. Bazı örnekler arasında parola değişikliği, uyumsuz bir cihaz veya hesabı devre dışı bırakma sayılabilir (ancak bunlarla sınırlı değildir). Ayrıca Microsoft Graph PowerShell kullanarak kullanıcıların oturumlarını açıkça iptal edebilirsiniz. Microsoft Entra Id varsayılan yapılandırması "oturumlarının güvenlik duruşu değişmediyse kullanıcılardan kimlik bilgilerini sağlamalarını istemeyin" şeklindedir.

Oturum açma sıklığı ayarı, standartlara göre OAuth2 veya OIDC protokolleri uygulayan uygulamalarla çalışır. Aşağıdaki web uygulamaları dahil olmak üzere Windows, Mac ve Mobile için microsoft yerel uygulamalarının çoğu bu ayara uygundur.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365 Yönetici portalı

- Exchange Online

- SharePoint ve OneDrive

- Teams web istemcisi

- Dynamics CRM Online

- Azure portal

Oturum açma sıklığı (SIF), kendi tanımlama bilgilerini bırakmadıkları ve düzenli aralıklarla kimlik doğrulaması için Microsoft Entra Id'ye yeniden yönlendirildikleri sürece üçüncü taraf SAML uygulamaları ve OAuth2 veya OIDC protokolleri uygulayan uygulamalarla çalışır.

Kullanıcı oturum açma sıklığı ve çok faktörlü kimlik doğrulaması

Daha önce yalnızca Microsoft Entra'ya katılmış, Microsoft Entra karmasına katılmış ve Microsoft Entra kayıtlı cihazlarda ilk faktör kimlik doğrulamasına uygulanan oturum açma sıklığı. Müşterilerimizin bu cihazlarda çok faktörlü kimlik doğrulamasını yeniden zorunlu kılmalarının kolay bir yolu yoktu. Müşteri geri bildirimlerine bağlı olarak, oturum açma sıklığı MFA için de geçerlidir.

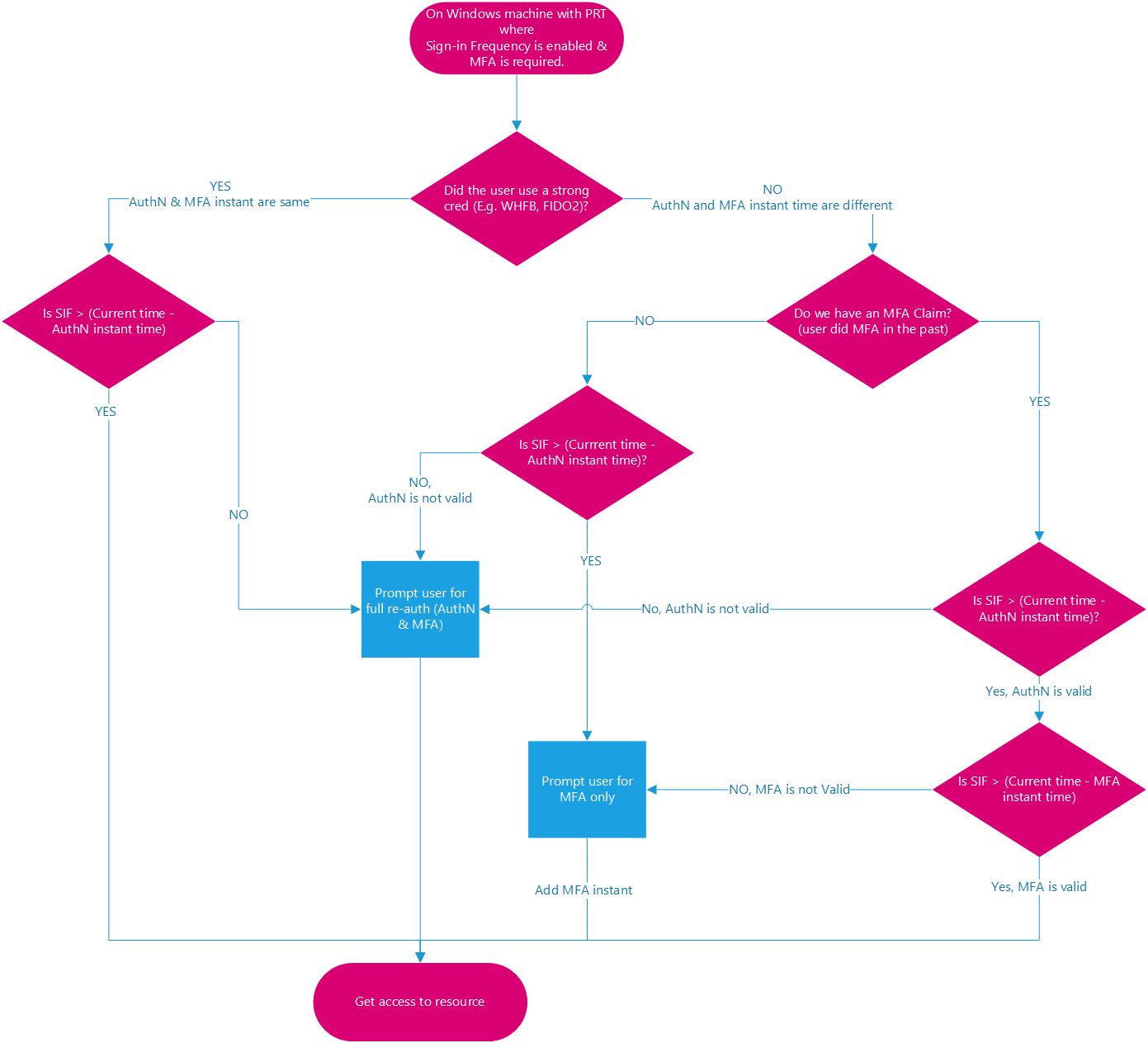

Kullanıcı oturum açma sıklığı ve cihaz kimlikleri

Microsoft Entra'ya katılmış ve Microsoft Entra hibrite katılmış cihazlarda cihazın kilidini açmak veya oturum açmak, Birincil Yenileme Belirtecini (PRT) her 4 saatte bir etkileşimli olarak yeniler. PRT için kaydedilen son yenileme zaman damgası geçerli zaman damgasıyla karşılaştırıldığında, PRT'nin SIF'yi karşılaması ve mevcut bir MFA talebi olan bir PRT'ye erişim vermesi için SIF ilkesinde ayrılan süre içinde olmalıdır. Microsoft Entra kayıtlı cihazlarda, kullanıcı Microsoft Entra hesabı aracılığıyla Microsoft Entra kayıtlı bir cihaza erişmediğinden kilidini açma/oturum açma SIF ilkesini karşılamaz. Ancak, Microsoft Entra WAM eklentisi WAM kullanarak yerel uygulama kimlik doğrulaması sırasında bir PRT'yi yenileyebilir.

Not

Kullanıcı oturum açmasından yakalanan zaman damgası, 4 saatlik yenileme döngüsü nedeniyle PRT yenilemesinin kaydedilen son zaman damgasıyla aynı olmayabilir. Aynı durum PRT'nin süresinin dolması ve kullanıcının oturum açma işleminin 4 saat boyunca yenilenmesidir. Aşağıdaki örneklerde SIF ilkesinin 1 saat olarak ayarlandığını ve PRT'nin 00:00'da yenilendiğini varsayalım.

Örnek 1: SPO'da bir saat boyunca aynı belge üzerinde çalışmaya devam ettiğinizde

- Saat 00:00'da bir kullanıcı Windows 11 Microsoft Entra'ya katılmış cihazında oturum açar ve SharePoint Online'da depolanan bir belge üzerinde çalışmaya başlar.

- Kullanıcı, cihazlarında bir saat boyunca aynı belge üzerinde çalışmaya devam eder.

- Saat 01:00'de kullanıcıdan yeniden oturum açması istenir. Bu istem, yöneticileri tarafından yapılandırılan Koşullu Erişim ilkesindeki oturum açma sıklığı gereksinimini temel alır.

Örnek 2: Tarayıcıda çalışan bir arka plan göreviyle çalışmayı duraklattığınızda, SIF ilkesi süresi dolduktan sonra yeniden etkileşime geçin

- Saat 00:00'da bir kullanıcı Windows 11 Microsoft Entra'ya katılmış cihazında oturum açar ve SharePoint Online'a bir belge yüklemeye başlar.

- Saat 00:10'da kullanıcı uyanır ve cihazını kilitleyerek bir mola alır. Arka plan karşıya yükleme işlemi SharePoint Online'a devam eder.

- Saat 02:45'te kullanıcı moladan döner ve cihazın kilidini açar. Arka planda karşıya yükleme işleminin tamamlanmasını gösterir.

- Saat 02:45'te kullanıcıdan yeniden etkileşime geçtiğinde oturum açması istenir. Bu istem, son oturum açma işlemi saat 00:00'da gerçekleştikten sonra yöneticileri tarafından yapılandırılan Koşullu Erişim ilkesindeki oturum açma sıklığı gereksinimini temel alır.

İstemci uygulaması (etkinlik ayrıntıları altında) bir tarayıcıysa, arka plan hizmetlerindeki olayların/ilkelerin oturum açma sıklığını bir sonraki kullanıcı etkileşimi olana kadar erteleriz. Gizli istemcilerde, etkileşimli olmayan oturum açmalarda oturum açma sıklığı zorlaması bir sonraki etkileşimli oturum açma işlemine kadar ertelenebilir.

Örnek 3: Kilit açmadan birincil yenileme belirtecinin dört saatlik yenileme döngüsüyle

Senaryo 1 - Kullanıcı döngü içinde döndürülüyor

- Saat 00:00'da bir kullanıcı Windows 11 Microsoft Entra'ya katılmış cihazında oturum açar ve SharePoint Online'da depolanan bir belge üzerinde çalışmaya başlar.

- Saat 00:30'da kullanıcı uyanır ve cihazını kilitlemek için bir mola alır.

- Saat 00:45'te kullanıcı moladan döner ve cihazın kilidini açar.

- Saat 01:00'de kullanıcıdan yeniden oturum açması istenir. Bu istem, ilk oturum açma işleminden 1 saat sonra, yöneticileri tarafından yapılandırılan Koşullu Erişim ilkesindeki oturum açma sıklığı gereksinimini temel alır.

Senaryo 2 - Kullanıcı dış döngü döndürüyor

- Saat 00:00'da bir kullanıcı Windows 11 Microsoft Entra'ya katılmış cihazında oturum açar ve SharePoint Online'da depolanan bir belge üzerinde çalışmaya başlar.

- Saat 00:30'da kullanıcı uyanır ve cihazını kilitlemek için bir mola alır.

- Saat 04:45'te kullanıcı moladan döner ve cihazın kilidini açar.

- Saat 05:45'te kullanıcıdan yeniden oturum açması istenir. Bu istem, yöneticileri tarafından yapılandırılan Koşullu Erişim ilkesindeki oturum açma sıklığı gereksinimini temel alır. PrT saat 04:45'te yenilendikten 1 saat sonra ve 00:00'da ilk oturum açma işleminin üzerinden 4 saat geçti.

Her seferinde yeniden kimlik doğrulaması gerektir

Bir kullanıcı aşağıdaki gibi belirli eylemleri her gerçekleştirişinde müşterilerin yeni bir kimlik doğrulaması istemek isteyebileceği senaryolar vardır:

- Hassas uygulamalara erişme.

- VPN veya Hizmet Olarak Ağ (NaaS) sağlayıcılarının arkasındaki kaynakların güvenliğini sağlama.

- PIM'de ayrıcalıklı rol yükseltmenin güvenliğini sağlama.

- Azure Sanal Masaüstü makinelerinde kullanıcı oturum açmalarını koruma.

- Microsoft Entra Kimlik Koruması tarafından tanımlanan riskli kullanıcıları ve riskli oturum açmaları koruma.

- Microsoft Intune kaydı gibi hassas kullanıcı eylemlerinin güvenliğini sağlama.

Her zaman olarak ayarlanan oturum açma sıklığı, kaynağın mantığı istemcinin yeni bir belirteç alması gerektiğinde en iyi sonucu vermesidir. Bu kaynaklar, oturumun süresi dolduğunda kullanıcıyı yalnızca Microsoft Entra-only'a yeniden yönlendirir.

Yönetici istrator'lar, kullanıcıların her seferinde yeniden kimlik doğrulamasını gerektiren bir ilkeyi uyguladıkları uygulama sayısını sınırlamalıdır. İlkede her zaman seçildiğinde beş dakikalık saat dengesizliği kükreriz, böylece kullanıcılara beş dakikada bir kezden fazla soru sormayız. Yeniden kimlik doğrulamasının çok sık tetiklenmesi, kullanıcıların MFA yorgunluğu yaşamasına ve kimlik avı girişimlerine kapı açmasına neden olacak bir noktaya kadar güvenlik uyuşmalarını artırabilir. Web uygulamaları genellikle her etkinleştirildiğinde yeniden kimlik doğrulaması gerektirdiğinde masaüstü karşılıklarına göre daha az kesintiye neden olan bir deneyim sağlar.

- Microsoft 365 yığınındaki uygulamalar için daha iyi bir kullanıcı deneyimi için zamana bağlı kullanıcı oturum açma sıklığını kullanmanızı öneririz.

- Azure portalı ve Microsoft Entra yönetim merkezi için, zaman baslı kullanıcı oturum açma sıklığını kullanmanızı veya daha iyi bir kullanıcı deneyimi için kimlik doğrulama bağlamını kullanarak PIM etkinleştirmesinde yeniden kimlik doğrulaması gerektirmenizi öneririz.

Genel olarak kullanılabilen desteklenen senaryolar:

- Intune cihaz kaydı sırasında geçerli MFA durumundan bağımsız olarak kullanıcının yeniden kimlik doğrulamasını zorunlu kılın.

- Parola değişikliği izni denetimine sahip riskli kullanıcılar için kullanıcı yeniden kimlik doğrulaması gerektir.

- Çok faktörlü kimlik doğrulaması izni denetimi gerektiren riskli oturum açma işlemleri için kullanıcı yeniden kimlik doğrulaması gerektir.

Şubat 2024 genel önizleme özellikleri, yöneticilerin aşağıdakilerle kimlik doğrulaması gerektirmesine olanak sağlar:

- SAML veya OIDC özellikli uygulamalar

- Kimlik doğrulama bağlamı

- Diğer kullanıcı eylemleri

Yöneticiler her seferinde öğesini seçtiğinde, oturum değerlendirildiğinde tam yeniden kimlik doğrulaması gerektirir.

Göz atma oturumlarının kalıcılığı

Kalıcı bir tarayıcı oturumu, kullanıcıların tarayıcı pencerelerini kapatıp yeniden açtıktan sonra oturum açmalarını sağlar.

Tarayıcı oturumu kalıcılığı için Microsoft Entra Id varsayılan ayarı, kişisel cihazlardaki kullanıcıların "Oturum açık kalsın mı?" başarılı kimlik doğrulamasının ardından istemde bulunabilirsiniz. Tarayıcı kalıcılığı AD FS'de, AD FS çoklu oturum açma ayarları makalesindeki yönergeler kullanılarak yapılandırıldıysa, bu ilkeye uyar ve Microsoft Entra oturumunu da kalıcı hale getirebiliriz. Ayrıca kiracınızdaki kullanıcıların "Oturum açık kalsın mı?" istemini seçerek şirket markası bölmesinde uygun ayarı değiştirin.

Kalıcı tarayıcılarda, bir kullanıcı tarayıcıyı kapattıktan sonra bile tanımlama bilgileri kullanıcının cihazında saklanır. Bu tanımlama bilgileri Microsoft Entra yapıtlarına erişebilir ve kaynak ortamına yerleştirilen Koşullu Erişim ilkelerine bakılmaksızın belirteç süresi dolana kadar bu yapıtlar kullanılabilir. Bu nedenle, belirteç önbelleğe alma, kimlik doğrulaması için istenen güvenlik ilkelerini doğrudan ihlal edebilir. Belirteçleri geçerli oturumun ötesinde depolamak uygun görünse de, bunu yapmak Microsoft Entra yapıtlarına yetkisiz erişime izin vererek bir güvenlik açığı oluşturabilir.

Kimlik doğrulaması oturum denetimlerini yapılandırma

Koşullu Erişim bir Microsoft Entra ID P1 veya P2 özelliğidir ve premium lisans gerektirir. Koşullu Erişim hakkında daha fazla bilgi edinmek isterseniz bkz . Microsoft Entra Id'de Koşullu Erişim nedir?

Uyarı

Şu anda genel önizleme aşamasında olan yapılandırılabilir belirteç ömrü özelliğini kullanıyorsanız, aynı kullanıcı veya uygulama bileşimi için iki farklı ilke oluşturmayı desteklemediğimize dikkat edin: biri bu özelliğe ve diğeri yapılandırılabilir belirteç ömrü özelliğine sahip. Microsoft 30 Ocak 2021'de yenileme ve oturum belirteci ömürleri için yapılandırılabilir belirteç ömrü özelliğini kullanımdan kaldırdı ve bu özelliğin yerine Koşullu Erişim kimlik doğrulaması oturum yönetimi özelliğini getirdi.

Oturum Açma Sıklığı'nı etkinleştirmeden önce kiracınızda diğer yeniden kimlik doğrulama ayarlarının devre dışı bırakıldığından emin olun. "Güvenilen cihazlarda MFA'yı anımsa" etkinleştirildiyse, oturum açma sıklığını kullanmadan önce devre dışı bırakın. Bu iki ayarın birlikte kullanılması kullanıcılara beklenmedik bir şekilde sorulmasına neden olabilir. Yeniden kimlik doğrulama istemleri ve oturum ömrü hakkında daha fazla bilgi edinmek için Yeniden kimlik doğrulama istemlerini iyileştirme ve Microsoft Entra çok faktörlü kimlik doğrulaması için oturum ömrünü anlama makalesine bakın.

Sonraki adımlar

- Koşullu Erişim ilkelerinde oturum yaşamlarını yapılandırma

- Ortamınız için Koşullu Erişim ilkelerini yapılandırmaya hazırsanız Koşullu Erişim dağıtımı planlama makalesine bakın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin