Microsoft Entra Uygulaması Sağlama için uzantı özniteliklerini eşitleme

Microsoft Entra Id, Bir SaaS uygulamasına veya şirket içi uygulamaya kullanıcı hesapları sağlarken kullanıcı profili oluşturmak için gereken tüm verileri (öznitelikleri) içermelidir. Kullanıcı sağlama için öznitelik eşlemelerini özelleştirirken, eşlemek istediğiniz özniteliğin Microsoft Entra Id'deki Kaynak öznitelik listesinde görünmediğini fark edebilirsiniz. Bu makalede eksik özniteliğin nasıl ekleneceği gösterilmektedir.

Uzantıların nereye eklenmesi gerektiğini belirleme

Bir uygulama için gereken eksik öznitelikleri ekleme işlemi, kullanıcı hesaplarının nerede bulunduğuna ve Microsoft Entra Kimliği'ne nasıl getirildiklerine bağlı olarak şirket içi Active Directory veya Microsoft Entra Id ile başlar.

İlk olarak, Microsoft Entra kiracınızdaki hangi kullanıcıların uygulamaya erişmesi gerektiğini ve bu nedenle uygulamaya sağlama kapsamında olacağını belirleyin.

Ardından, özniteliğin kaynağını ve bu kullanıcıların Microsoft Entra Id'ye nasıl getirildiğine ilişkin topolojiyi belirleyin.

| Öznitelik kaynağı | Topoloji | Gerekli adımlar |

|---|---|---|

| İk sistemi | İk sisteminden çalışanlar Microsoft Entra Id'ye kullanıcı olarak sağlanır. | Microsoft Entra Id'de bir uzantı özniteliği oluşturun. İk sisteminden Microsoft Entra ID kullanıcılarında uzantı özniteliğini doldurmak için İk gelen eşlemesini güncelleştirin. |

| İk sistemi | İk sisteminden çalışanlar Windows Server AD'ye kullanıcı olarak sağlanır. Microsoft Entra Bağlan bulut eşitlemesi bunları Microsoft Entra Id ile eşitler. |

Gerekirse AD şemasını genişletin. Bulut eşitlemesini kullanarak Microsoft Entra Id'de bir uzantı özniteliği oluşturun. İk sisteminden AD kullanıcısında uzantı özniteliğini doldurmak için İk gelen eşlemesini güncelleştirin. |

| İk sistemi | İk sisteminden çalışanlar Windows Server AD'ye kullanıcı olarak sağlanır. Microsoft Entra Bağlan bunları Microsoft Entra Id ile eşitler. |

Gerekirse AD şemasını genişletin. Microsoft Entra Bağlan kullanarak Microsoft Entra ID'de bir uzantı özniteliği oluşturun. İk sisteminden AD kullanıcısında uzantı özniteliğini doldurmak için İk gelen eşlemesini güncelleştirin. |

Kuruluşunuzun kullanıcıları zaten şirket içi Active Directory veya Active Directory'de oluşturuyorsanız, kullanıcıları Active Directory'den Microsoft Entra Id'ye eşitlemeniz gerekir. Microsoft Entra Bağlan veya Microsoft Entra Bağlan bulut eşitlemesini kullanarak kullanıcıları ve öznitelikleri eşitleyebilirsiniz.

- şirket içi Active Directory etki alanı yöneticilerine, gerekli özniteliklerin AD DS şema

Usernesnesi sınıfının parçası olup olmadığını denetleyin ve değilse, Active Directory Etki Alanı Hizmetleri şemasını bu kullanıcıların hesapları olan etki alanlarında genişletin. - Kullanıcıları Active Directory'den Microsoft Entra Id'ye uzantı öznitelikleriyle eşitlemek için Microsoft Entra Bağlan veya Microsoft Entra Bağlan bulut eşitlemesini yapılandırın. Bu çözümlerin her ikisi de belirli öznitelikleri Microsoft Entra Id ile otomatik olarak eşitler, ancak tüm öznitelikleri eşitlemez. Ayrıca, varsayılan olarak eşitlenen bazı öznitelikler (örneğin

sAMAccountName), Graph API kullanılarak kullanıma sunulmayabilir. Bu gibi durumlarda, Microsoft Entra Bağlan dizin uzantısı özelliğini kullanarak özniteliği Microsoft Entra Id ile eşitleyebilir veya Microsoft Entra Bağlan bulut eşitlemesini kullanabilirsiniz. Bu şekilde, özniteliği Graph API'sine ve Microsoft Entra sağlama hizmetine görünür. - şirket içi Active Directory kullanıcıların gerekli öznitelikleri yoksa, Active Directory'deki kullanıcıları güncelleştirmeniz gerekir. Bu güncelleştirme Workday'den, SAP SuccessFactors'tan özellikleri okuyarak veya gelen İk API'sini kullanarak farklı bir İk sistemi kullanıyorsanız yapılabilir.

- Active Directory şemasında ve Active Directory kullanıcılarında yaptığınız güncelleştirmeleri Microsoft Entra Kimliği'ne eşitlemek için Microsoft Entra Bağlan veya Microsoft Entra Bağlan bulut eşitlemesini bekleyin.

Alternatif olarak, uygulamaya erişmesi gereken kullanıcıların hiçbiri şirket içi Active Directory kaynağı değilse, uygulamanıza sağlamayı yapılandırmadan önce Microsoft Entra Id'de PowerShell veya Microsoft Graph kullanarak şema uzantıları oluşturmanız gerekir.

Aşağıdaki bölümlerde, yalnızca bulut kullanıcıları olan bir kiracı ve Active Directory kullanıcıları olan bir kiracı için uzantı özniteliklerinin nasıl oluşturulacağı açıklanmıştır.

Kiracıda yalnızca bulut kullanıcıları olan bir uzantı özniteliği oluşturma

Microsoft Entra Id'deki kullanıcılar için kullanıcı şemasını genişletmek için Microsoft Graph ve PowerShell kullanabilirsiniz. Bu özniteliğe ihtiyaç duyan kullanıcılarınız varsa ve bunların hiçbiri şirket içi Active Directory kaynağındaysa veya eşitlenmediyse bu gereklidir. (Active Directory'niz varsa, özniteliği Microsoft Entra Id ile eşitlemek için Microsoft Entra Bağlan dizin uzantısı özelliğini kullanma bölümünü okumaya devam edin.)

Şema uzantıları oluşturulduktan sonra, çoğu durumda Microsoft Entra yönetim merkezindeki sağlama sayfasını bir sonraki ziyaret ettiğinizde bu uzantı öznitelikleri otomatik olarak bulunur.

1.000'den fazla hizmet sorumlunuz olduğunda, kaynak öznitelik listesinde eksik uzantılar bulabilirsiniz. Oluşturduğunuz bir öznitelik otomatik olarak görünmüyorsa, özniteliğin oluşturulduğunu doğrulayın ve el ile şemanıza ekleyin. Oluşturulduğunu doğrulamak için Microsoft Graph ve Graph Gezgini'ni kullanın. Şemanıza el ile eklemek için bkz . Desteklenen özniteliklerin listesini düzenleme.

Microsoft Graph kullanarak yalnızca bulut kullanıcıları için uzantı özniteliği oluşturma

Microsoft Graph kullanarak Microsoft Entra kullanıcılarının şemasını genişletebilirsiniz.

İlk olarak, üzerinde çalıştığınız uygulamanın kimliğini almak için kiracınızdaki uygulamaları listeleyin. Daha fazla bilgi edinmek için bkz . List extensionProperties.

GET https://graph.microsoft.com/v1.0/applications

Ardından uzantı özniteliğini oluşturun. Aşağıdaki ID özelliğini önceki adımda alınan kimlikledeğiştirin. "appId" değil "ID" özniteliğini kullanmanız gerekir. Daha fazla bilgi edinmek için bkz. [ExtensionProperty oluşturma]/graph/api/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

Önceki istek biçiminde extension_appID_extensionNamebir uzantı özniteliği oluşturmuştur. Artık bir kullanıcıyı bu uzantı özniteliğiyle güncelleştirebilirsiniz. Daha fazla bilgi için bkz . Kullanıcıyı güncelleştirme.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Son olarak, kullanıcının özniteliğini doğrulayın. Daha fazla bilgi edinmek için bkz . Kullanıcı edinme. Graph v1.0, istekte döndürülecek özelliklerden biri olarak belirtilmediği sürece kullanıcının dizin uzantısı özniteliklerinden hiçbirini varsayılan olarak döndürmez.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

PowerShell kullanarak yalnızca bulut kullanıcıları için uzantı özniteliği oluşturma

PowerShell kullanarak özel bir uzantı oluşturabilirsiniz.

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

İsteğe bağlı olarak, uzantı özelliğini yalnızca bulut kullanıcısı üzerinde ayarlayabileceğinizi test edebilirsiniz.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId bbbbbbbb-1111-2222-3333-cccccccccccc | Select -ExpandProperty ExtensionProperty

Bulut eşitlemesini kullanarak uzantı özniteliği oluşturma

Active Directory'de kullanıcılarınız varsa ve Microsoft Entra Bağlan bulut eşitleme kullanıyorsanız, yeni eşleme eklemeye gittiğinizde bulut eşitleme şirket içi Active Directory uzantılarınızı otomatik olarak bulur. Microsoft Entra Bağlan eşitleme kullanıyorsanız, Microsoft Entra Bağlan kullanarak bir uzantı özniteliği oluşturma sonraki bölümde okumaya devam edin.

Bu öznitelikleri otomatik olarak bulmak ve Microsoft Entra Id'ye karşılık gelen eşlemeyi ayarlamak için aşağıdaki adımları kullanın.

- Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yönetici istrator olarak oturum açın.

- Kimlik>Karma yönetimi>Microsoft Entra Bağlan> Cloud eşitleme'ye göz atın.

- Uzantı özniteliğini ve eşlemesini eklemek istediğiniz yapılandırmayı seçin.

- Öznitelikleri yönet'in altında eşlemeleri düzenlemek için tıklayın'ı seçin.

- Öznitelik eşlemesi ekle'yi seçin. Öznitelikler otomatik olarak bulunur.

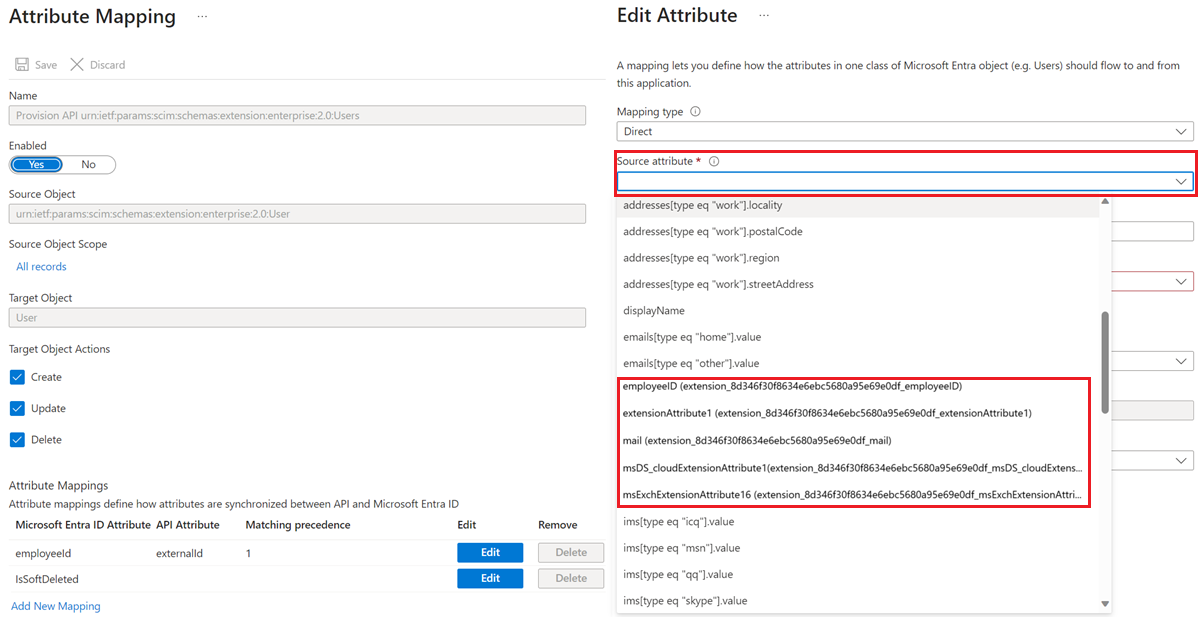

- Yeni öznitelikler, kaynak özniteliğinin altındaki açılan listede kullanılabilir.

- İstediğiniz eşleme türünü doldurun ve Uygula'yı seçin.

Daha fazla bilgi için bkz. Microsoft Entra Bağlan bulut eşitlemesinde özel öznitelik eşlemesi.

Microsoft Entra Bağlan kullanarak uzantı özniteliği oluşturma

Uygulamalara erişen kullanıcıların kaynağı şirket içi Active Directory ise, öznitelikleri Active Directory'deki kullanıcılarla Microsoft Entra Id ile eşitlemeniz gerekir. Microsoft Entra Bağlan kullanıyorsanız, uygulamanıza sağlamayı yapılandırmadan önce aşağıdaki görevleri gerçekleştirmeniz gerekir.

şirket içi Active Directory etki alanı yöneticilerine, gerekli özniteliklerin AD DS şema

Usernesnesi sınıfının parçası olup olmadığını denetleyin ve değilse, Active Directory Etki Alanı Hizmetleri şemasını bu kullanıcıların hesapları olan etki alanlarında genişletin.Microsoft Entra Bağlan sihirbazını açın, Görevler'i ve ardından Eşitleme seçeneklerini özelleştir'i seçin.

Karma Kimlik Yönetici istrator olarak oturum açın.

İsteğe Bağlı Özellikler sayfasında Dizin uzantısı özniteliği eşitleme'yi seçin.

Microsoft Entra Id'ye genişletmek istediğiniz öznitelikleri seçin.

Not

Kullanılabilir Öznitelikler altındaki arama büyük/küçük harfe duyarlıdır.

Microsoft Entra Bağlan sihirbazını tamamlayın ve tam eşitleme döngüsünün çalışmasına izin verin. Döngü tamamlandığında şema genişletilir ve yeni değerler şirket içi AD ile Microsoft Entra Kimliğiniz arasında eşitlenir.

Not

Şirket içi AD'den managedby veya DN/DistinguishedName gibi başvuru öznitelikleri sağlama özelliği bugün desteklenmemektedir. Bu özelliği User Voice'ta isteyebilirsiniz.

Yeni özniteliği doldurma ve kullanma

Microsoft Entra yönetim merkezinde, çoklu oturum açma veya Microsoft Entra Kimliği'nden uygulamaya sağlama için kullanıcı özniteliği eşlemelerini düzenlerken, Kaynak öznitelik listesi artık appID'nin kiracınızdaki yer tutucu uygulamanın tanımlayıcısı olduğu biçiminde <attributename> (extension_<appID>_<attributename>)eklenen özniteliği içerir. Özniteliği seçin ve sağlama için hedef uygulamaya eşleyin.

Ardından, uygulamaya sağlamayı etkinleştirmeden önce uygulamaya atanan kullanıcıları gerekli öznitelikle doldurmanız gerekir. Öznitelik Active Directory'den kaynaklanmazsa, kullanıcıları toplu olarak doldurmanın beş yolu vardır:

- Özellikler bir İk sisteminden geliyorsa ve bu İk sisteminden çalışanları Active Directory'de kullanıcı olarak sağladıysanız, Workday, SAP SuccessFactors'tan bir eşleme yapılandırın veya Active Directory özniteliğine gelen İk API'sini kullanarak farklı bir İk sistemi kullanıyorsanız. Ardından, Active Directory şemasında ve Active Directory kullanıcılarında yaptığınız güncelleştirmeleri Microsoft Entra Kimliği'ne eşitlemek için Microsoft Entra Bağlan veya Microsoft Entra Bağlan bulut eşitlemesini bekleyin.

- Özellikler bir İk sisteminden geliyorsa ve Active Directory kullanmıyorsanız, Microsoft Entra kullanıcı özniteliğine gelen API aracılığıyla Workday, SAP SuccessFactors veya diğer kullanıcılardan bir eşleme yapılandırabilirsiniz.

- Özellikler başka bir şirket içi sistemden kaynaklanıyorsa, Microsoft Entra kullanıcılarını oluşturmak veya güncelleştirmek için Microsoft Graph için MIM Bağlan veyasını yapılandırabilirsiniz.

- Özellikler kullanıcıların kendilerinden geliyorsa, yetkilendirme yönetimi kataloğuna öznitelik gereksinimlerini ekleyerek kullanıcılardan uygulamaya erişim istediklerinde özniteliğin değerlerini sağlamalarını isteyebilirsiniz.

- Diğer tüm durumlarda, özel bir uygulama Microsoft Graph API'sini kullanarak kullanıcıları güncelleştirebilir.