Ağ İlkesi Sunucusu (NPS) uzantısını ve Microsoft Entra Kimliğini kullanarak Uzak Masaüstü Ağ Geçidi altyapınızı tümleştirme

Bu makalede, Microsoft Azure için Ağ İlkesi Sunucusu (NPS) uzantısını kullanarak Uzak Masaüstü Ağ Geçidi altyapınızı Microsoft Entra çok faktörlü kimlik doğrulamasıyla tümleştirmeye yönelik ayrıntılar sağlanır.

Azure için Ağ İlkesi Sunucusu (NPS) uzantısı, müşterilerin Azure'ın bulut tabanlı çok faktörlü kimlik doğrulamasını kullanarak Uzaktan Kimlik Doğrulama Arayarak Bağlanma Kullanıcı Hizmeti (RADIUS) istemci kimlik doğrulamasını korumalarına olanak tanır. Bu çözüm, kullanıcı oturum açma işlemlerine ve işlemlerine ikinci bir güvenlik katmanı eklemek için iki aşamalı doğrulama sağlar.

Bu makalede, Azure için NPS uzantısını kullanarak NPS altyapısını Microsoft Entra çok faktörlü kimlik doğrulamasıyla tümleştirmeye yönelik adım adım yönergeler sağlanır. Bu, Uzak Masaüstü Ağ Geçidi'nde oturum açmaya çalışan kullanıcılar için güvenli doğrulama sağlar.

Not

Bu makale MFA Sunucusu dağıtımlarıyla kullanılmamalıdır ve yalnızca Microsoft Entra çok faktörlü kimlik doğrulaması (Bulut tabanlı) dağıtımlarıyla kullanılmalıdır.

Ağ İlkesi ve Access Hizmetleri (NPS), kuruluşlara aşağıdakileri yapma olanağı sağlar:

- Ağ isteklerinin yönetimi ve denetimi için kimlerin bağlanabileceğini, hangi gün bağlantılarına izin verileceğini, bağlantıların süresini ve istemcilerin bağlanmak için kullanması gereken güvenlik düzeyini vb. belirterek merkezi konumları tanımlayın. Bu ilkeleri her VPN veya Uzak Masaüstü (RD) Ağ Geçidi sunucusunda belirtmek yerine, bu ilkeler merkezi bir konumda bir kez belirtilebilir. RADIUS protokolü merkezi Kimlik Doğrulaması, Yetkilendirme ve Hesaplama (AAA) sağlar.

- Cihazlara ağ kaynaklarına sınırsız veya kısıtlanmış erişim verilip verilmediğini belirleyen Ağ Erişim Koruması (NAP) istemci durumu ilkeleri oluşturun ve uygulayın.

- 802.1x özellikli kablosuz erişim noktalarına ve Ethernet anahtarlarına erişim için kimlik doğrulaması ve yetkilendirmeyi zorlamak için bir araç sağlayın.

Kuruluşlar genellikle VPN ilkelerinin yönetimini basitleştirmek ve merkezileştirmek için NPS (RADIUS) kullanır. Ancak, birçok kuruluş RD Masaüstü Bağlantı Yetkilendirme İlkeleri'nin (RD CAP'ler) yönetimini basitleştirmek ve merkezileştirmek için de NPS kullanır.

Kuruluşlar ayrıca güvenliği geliştirmek ve yüksek düzeyde uyumluluk sağlamak için NPS'yi Microsoft Entra çok faktörlü kimlik doğrulamasıyla tümleştirebilir. Bu, kullanıcıların Uzak Masaüstü Ağ Geçidi'nde oturum açmak için iki aşamalı doğrulama oluşturmasına yardımcı olur. Kullanıcılara erişim verebilmek için, kullanıcının denetiminde sahip olduğu bilgilerle birlikte kullanıcı adı/parola bileşimlerini de sağlamaları gerekir. Bu bilgilere güvenilmeli ve cep telefonu numarası, sabit hat numarası, mobil cihazdaki uygulama gibi bilgiler kolayca çoğaltılmamalıdır. RDG şu anda 2FA için Microsoft authenticator uygulama yöntemlerinden gelen telefon aramasını ve Reddetme anında iletme bildirimlerini onaylamayı/desteklemektedir. Desteklenen kimlik doğrulama yöntemleri hakkında daha fazla bilgi için Kullanıcılarınızın hangi kimlik doğrulama yöntemlerini kullanabileceğini belirleme bölümüne bakın.

Kuruluşunuz Uzak Masaüstü Ağ Geçidi kullanıyorsa ve kullanıcı Authenticator anında iletme bildirimleriyle birlikte bir TOTP koduna kayıtlıysa, kullanıcı MFA sınamasını karşılayamaz ve Uzak Masaüstü Ağ Geçidi oturum açma işlemi başarısız olur. Bu durumda, OVERRIDE_NUMBER_MATCHING_WITH_OTP = YANLIŞ'ı, anında iletme bildirimlerini Authenticator ile Onayla/Reddet olarak geri dönüş olarak ayarlayabilirsiniz.

Bir NPS uzantısının Uzak Masaüstü Ağ Geçidi kullanıcıları için çalışmaya devam edebilmesi için bu kayıt defteri anahtarının NPS sunucusunda oluşturulması gerekir. NPS sunucusunda kayıt defteri düzenleyicisini açın. Şu sayfaya gidin:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Aşağıdaki Dize/Değer çiftini oluşturun:

Ad: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Değer = YANLIŞ

Azure için NPS uzantısının kullanılabilirliği öncesinde, tümleşik NPS ve Microsoft Entra çok faktörlü kimlik doğrulama ortamları için iki aşamalı doğrulama uygulamak isteyen müşterilerin, RADIUS kullanarak Uzak Masaüstü Ağ Geçidi ve Azure Multi-Factor Authentication Sunucusu'nda belgelendiği gibi şirket içi ortamda ayrı bir MFA Sunucusu yapılandırması ve bakımını yapmak zorunda kaldı.

Azure için NPS uzantısının kullanılabilirliği artık kuruluşlara RADIUS istemci kimlik doğrulamasının güvenliğini sağlamak için şirket içi bir MFA çözümü veya bulut tabanlı MFA çözümü dağıtma seçeneği sunar.

Kimlik Doğrulama Akışı

Kullanıcılara Uzak Masaüstü Ağ Geçidi aracılığıyla ağ kaynaklarına erişim izni verilmesi için, bir RD Bağlantı Yetkilendirme İlkesi (RD CAP) ve bir RD Kaynak Yetkilendirme İlkesi 'nde (RD RAP) belirtilen koşulları karşılamaları gerekir. RD CAP'leri, RD Ağ Geçitlerine bağlanma yetkisi olan kişileri belirtir. RD RAP'ler, kullanıcının RD Ağ Geçidi üzerinden bağlanmasına izin verilen uzak masaüstleri veya uzak uygulamalar gibi ağ kaynaklarını belirtir.

RD Ağ Geçidi, RD CAP'ler için merkezi bir ilke deposu kullanacak şekilde yapılandırılabilir. RD RAP'leri, RD Ağ Geçidinde işlendiği için merkezi bir ilke kullanamaz. RD CAP'leri için merkezi bir ilke deposu kullanacak şekilde yapılandırılmış bir RD Ağ Geçidi örneği, merkezi ilke deposu olarak hizmet veren başka bir NPS sunucusuna radius istemcisidir.

Azure için NPS uzantısı NPS ve Uzak Masaüstü Ağ Geçidi ile tümleştirildiğinde başarılı kimlik doğrulama akışı aşağıdaki gibidir:

- Uzak Masaüstü Ağ Geçidi sunucusu, Uzak Masaüstü oturumu gibi bir kaynağa bağlanmak için uzak masaüstü kullanıcısından bir kimlik doğrulama isteği alır. RADIUS istemcisi olarak davranan Uzak Masaüstü Ağ Geçidi sunucusu, isteği BIR RADIUS Erişim İsteği iletisine dönüştürür ve iletiyi NPS uzantısının yüklü olduğu RADIUS (NPS) sunucusuna gönderir.

- Kullanıcı adı ve parola bileşimi Active Directory'de doğrulanır ve kullanıcının kimliği doğrulanır.

- NPS Bağlantı İsteği ve Ağ İlkeleri'nde belirtilen tüm koşullar karşılanırsa (örneğin, günün saati veya grup üyeliği kısıtlamaları), NPS uzantısı Microsoft Entra çok faktörlü kimlik doğrulaması ile ikincil kimlik doğrulaması isteği tetikler.

- Microsoft Entra çok faktörlü kimlik doğrulaması, Microsoft Entra Kimliği ile iletişim kurar, kullanıcının ayrıntılarını alır ve desteklenen yöntemleri kullanarak ikincil kimlik doğrulamasını gerçekleştirir.

- MFA sınamasının başarılı olması üzerine, Microsoft Entra çok faktörlü kimlik doğrulaması sonucu NPS uzantısına iletir.

- Uzantının yüklü olduğu NPS sunucusu, Rd CAP ilkesi için Uzak Masaüstü Ağ Geçidi sunucusuna bir RADIUS Erişim-Kabul etme iletisi gönderir.

- Kullanıcıya RD Ağ Geçidi üzerinden istenen ağ kaynağına erişim verilir.

Önkoşullar

Bu bölümde, Microsoft Entra çok faktörlü kimlik doğrulamasını Uzak Masaüstü Ağ Geçidi ile tümleştirmeden önce gerekli önkoşullar ayrıntılı olarak açıklanmaktadır. Başlamadan önce aşağıdaki önkoşullara sahip olmanız gerekir.

- Uzak Masaüstü Hizmetleri (RDS) altyapısı

- Microsoft Entra çok faktörlü kimlik doğrulama lisansı

- Windows Server yazılımı

- Ağ İlkesi ve Access Hizmetleri (NPS) rolü

- Microsoft Entra şirket içi Active Directory ile eşitlendi

- Microsoft Entra GUID Kimliği

Uzak Masaüstü Hizmetleri (RDS) altyapısı

Çalışan bir Uzak Masaüstü Hizmetleri (RDS) altyapınız olmalıdır. Bunu yapmazsanız, aşağıdaki hızlı başlangıç şablonunu kullanarak Azure'da bu altyapıyı hızla oluşturabilirsiniz: Uzak Masaüstü Oturumu Koleksiyonu dağıtımı oluşturma.

Test amacıyla şirket içi RDS altyapısını el ile hızla oluşturmak istiyorsanız, dağıtım adımlarını izleyin. Daha fazla bilgi edinin: Azure hızlı başlangıcı ve Temel RDS altyapısı dağıtımı ile RDS dağıtma.

Windows Server yazılımı

NPS uzantısı, NPS rol hizmetinin yüklü olduğu Windows Server 2008 R2 SP1 veya üzerini gerektirir. Bu bölümdeki tüm adımlar Windows Server 2016 kullanılarak gerçekleştirildi.

Ağ İlkesi ve Access Hizmetleri (NPS) rolü

NPS rol hizmeti, RADIUS sunucusu ve istemci işlevselliğinin yanı sıra Ağ Erişim İlkesi sistem durumu hizmetini de sağlar. Bu rol altyapınızdaki en az iki bilgisayara yüklenmelidir: Uzak Masaüstü Ağ Geçidi ve başka bir üye sunucu veya etki alanı denetleyicisi. Varsayılan olarak, rol Uzak Masaüstü Ağ Geçidi olarak yapılandırılmış bilgisayarda zaten mevcuttur. Ayrıca NPS rolünü en azından etki alanı denetleyicisi veya üye sunucu gibi başka bir bilgisayara yüklemeniz gerekir.

NPS rol hizmeti Windows Server 2012 veya üzerini yükleme hakkında bilgi için bkz . NAP Sistem Durumu İlkesi Sunucusu Yükleme. NPS'yi bir etki alanı denetleyicisine yükleme önerisi de dahil olmak üzere NPS için en iyi yöntemlerin açıklaması için bkz . NPS için En İyi Yöntemler.

Microsoft Entra şirket içi Active Directory ile eşitlendi

NPS uzantısını kullanmak için şirket içi kullanıcıların Microsoft Entra Id ile eşitlenmesi ve MFA için etkinleştirilmesi gerekir. Bu bölümde, şirket içi kullanıcıların AD Connect kullanılarak Microsoft Entra ID ile eşitlendiği varsayılır. Microsoft Entra Connect hakkında daha fazla bilgi için bkz . Şirket içi dizinlerinizi Microsoft Entra Id ile tümleştirme.

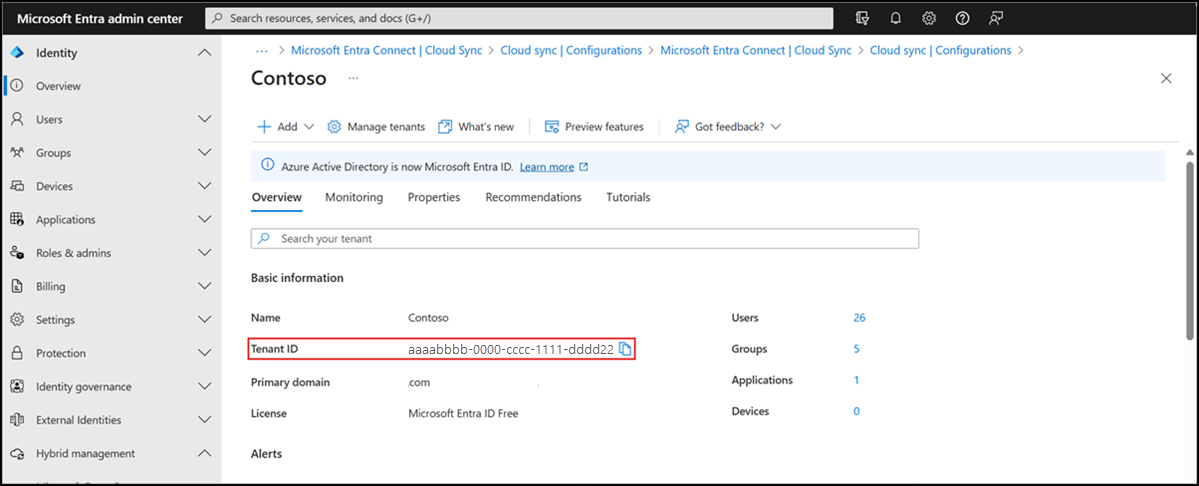

Microsoft Entra GUID Kimliği

NPS uzantısını yüklemek için Microsoft Entra Kimliğinin GUID değerini bilmeniz gerekir. Microsoft Entra Kimliğinin GUID'sini bulma yönergeleri aşağıda verilmiştır.

Çok faktörlü kimlik doğrulamasını yapılandırma

Bu bölümde, Microsoft Entra çok faktörlü kimlik doğrulamasını Uzak Masaüstü Ağ Geçidi ile tümleştirme yönergeleri sağlanır. Yönetici olarak, kullanıcıların çok faktörlü cihazlarını veya uygulamalarını kendi kendine kaydedebilmesi için önce Microsoft Entra çok faktörlü kimlik doğrulama hizmetini yapılandırmanız gerekir.

Microsoft Entra kullanıcılarınız için MFA'yı etkinleştirmek için bulutta Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmaya başlama makalesindeki adımları izleyin.

İki aşamalı doğrulama için hesapları yapılandırma

MFA için bir hesap etkinleştirildikten sonra, ikinci kimlik doğrulama faktörü için kullanmak üzere güvenilir bir cihazı başarıyla yapılandırıp iki aşamalı doğrulama kullanarak kimlik doğrulaması yapıncaya kadar MFA ilkesi tarafından yönetilen kaynaklarda oturum açamazsınız.

Kullanıcı hesabınızla cihazlarınızı MFA için anlamak ve düzgün yapılandırmak için Microsoft Entra çok faktörlü kimlik doğrulaması benim için ne anlama gelir? makalesindeki adımları izleyin.

Önemli

Uzak Masaüstü Ağ Geçidi için oturum açma davranışı, Microsoft Entra çok faktörlü kimlik doğrulaması ile doğrulama kodu girme seçeneği sağlamaz. Bir kullanıcı hesabı, telefon doğrulaması veya Reddetme anında iletme bildirimlerini onayla/ile Microsoft Authenticator Uygulaması için yapılandırılmalıdır.

Kullanıcı için telefon doğrulaması veya Reddetmeyi Onayla/anında iletme bildirimleri içeren Microsoft Authenticator Uygulaması yapılandırılmamışsa, kullanıcı Microsoft Entra çok faktörlü kimlik doğrulama sınamasını tamamlayamaz ve Uzak Masaüstü Ağ Geçidi'nde oturum açamaz.

SMS metin yöntemi, doğrulama kodu girme seçeneği sağlamadığından Uzak Masaüstü Ağ Geçidi ile çalışmaz.

NPS uzantısını yükleme ve yapılandırma

Bu bölümde, Uzak Masaüstü Ağ Geçidi ile istemci kimlik doğrulaması için Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmak üzere RDS altyapısını yapılandırma yönergeleri sağlanır.

Dizin kiracı kimliğini alma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

NPS uzantısının yapılandırmasının bir parçası olarak, yönetici kimlik bilgilerini ve Microsoft Entra kiracınızın kimliğini sağlamanız gerekir. Kiracı kimliğini almak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Ayarları'na gidin.

NPS uzantısını yükleme

NPS uzantısını Ağ İlkesi ve Access Hizmetleri (NPS) rolünün yüklü olduğu bir sunucuya yükleyin. Bu, tasarımınız için RADIUS sunucusu olarak çalışır.

Önemli

NPS uzantısını Uzak Masaüstü Ağ Geçidi (RDG) sunucunuza yüklemeyin. RDG sunucusu radius protokolünü istemcisiyle kullanmaz, bu nedenle uzantı MFA'yı yorumlayamaz ve gerçekleştiremez.

RDG sunucusu ve NPS uzantısı olan NPS sunucusu farklı sunucular olduğunda, RDG diğer NPS sunucularıyla iletişim kurmak için dahili olarak NPS kullanır ve doğru iletişim kurmak için protokol olarak RADIUS kullanır.

- NPS uzantısını indirin.

- Kurulum yürütülebilir dosyasını (NpsExtnForAzureMfaInstaller.exe) NPS sunucusuna kopyalayın.

- NPS sunucusunda NpsExtnForAzureMfaInstaller.exe çift tıklayın. İstenirse Çalıştır'a tıklayın.

- Microsoft Entra çok faktörlü kimlik doğrulaması Kurulumu için NPS Uzantısı iletişim kutusunda yazılım lisans koşullarını gözden geçirin, Lisans hüküm ve koşullarını kabul ediyorum'u işaretleyin ve Yükle'ye tıklayın.

- Microsoft Entra çok faktörlü kimlik doğrulaması Kurulumu için NPS Uzantısı iletişim kutusunda Kapat'a tıklayın.

PowerShell betiği kullanarak NPS uzantısıyla kullanılacak sertifikaları yapılandırma

Ardından, güvenli iletişim ve güvence sağlamak için NPS uzantısı tarafından kullanılacak sertifikaları yapılandırmanız gerekir. NPS bileşenleri, NPS ile kullanmak üzere otomatik olarak imzalanan bir sertifika yapılandıran bir PowerShell betiği içerir.

Betik aşağıdaki eylemleri gerçekleştirir:

- Otomatik olarak imzalanan bir sertifika oluşturur

- Sertifikanın ortak anahtarını Microsoft Entra Kimliği'nde hizmet sorumlusuyla ilişkilendirir

- Sertifikayı yerel makine deposunda depolar

- Sertifikanın özel anahtarına ağ kullanıcısına erişim verir

- Ağ İlkesi Sunucusu hizmetini yeniden başlatır

Kendi sertifikalarınızı kullanmak istiyorsanız, sertifikanızın ortak anahtarını Microsoft Entra Id'de hizmet sorumlusuyla ilişkilendirmeniz vb. gerekir.

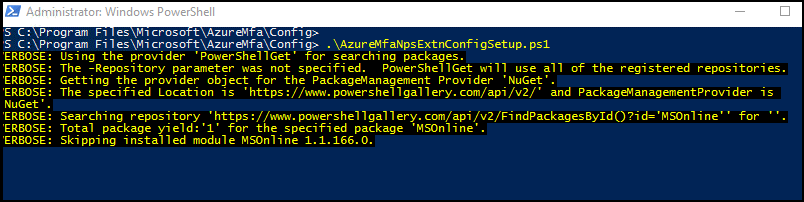

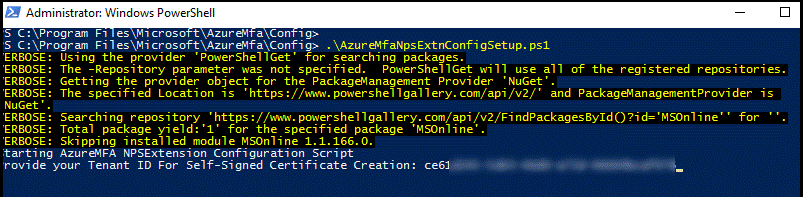

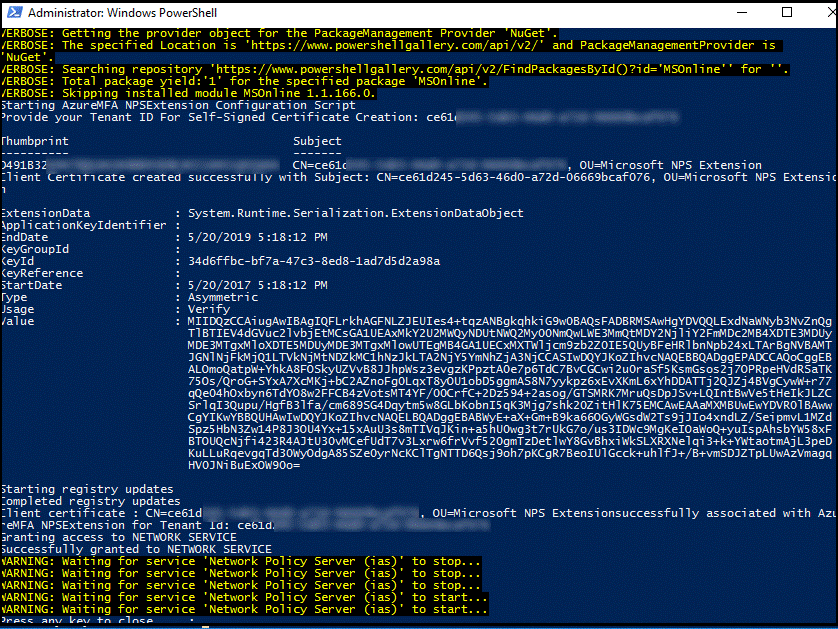

Betiği kullanmak için uzantıya Microsoft Entra Admin kimlik bilgilerinizi ve daha önce kopyaladığınız Microsoft Entra kiracı kimliğini sağlayın. Betiği, NPS uzantısını yüklediğiniz her NPS sunucusunda çalıştırın. Ardından şunları yapın:

Bir yönetici Windows PowerShell istemi açın.

PowerShell isteminde yazın

cd 'c:\Program Files\Microsoft\AzureMfa\Config've ENTER tuşuna basın.yazın

.\AzureMfaNpsExtnConfigSetup.ps1ve ENTER tuşuna basın. Betik, PowerShell modülünün yüklü olup olmadığını denetler. Yüklü değilse, betik modülü sizin için yükler.

Betik, PowerShell modülünün yüklenmesini doğruladıktan sonra PowerShell modülü iletişim kutusunu görüntüler. İletişim kutusunda, Microsoft Entra yönetici kimlik bilgilerinizi ve parolanızı girin ve Oturum Aç'a tıklayın.

İstendiğinde, daha önce panoya kopyaladığınız Kiracı Kimliğini yapıştırın ve ENTER tuşuna basın.

Betik otomatik olarak imzalanan bir sertifika oluşturur ve diğer yapılandırma değişikliklerini gerçekleştirir. Çıkış, aşağıda gösterilen görüntü gibi olmalıdır.

Uzak Masaüstü Ağ Geçidinde NPS bileşenlerini yapılandırma

Bu bölümde Uzak Masaüstü Ağ Geçidi bağlantı yetkilendirme ilkelerini ve diğer RADIUS ayarlarını yapılandıracaksınız.

Kimlik doğrulama akışı, RADIUS iletilerinin Uzak Masaüstü Ağ Geçidi ile NPS uzantısının yüklü olduğu NPS sunucusu arasında alışveriş yapılmasını gerektirir. Bu, HEM Uzak Masaüstü Ağ Geçidinde hem de NPS uzantısının yüklü olduğu NPS sunucusunda RADIUS istemci ayarlarını yapılandırmanız gerektiği anlamına gelir.

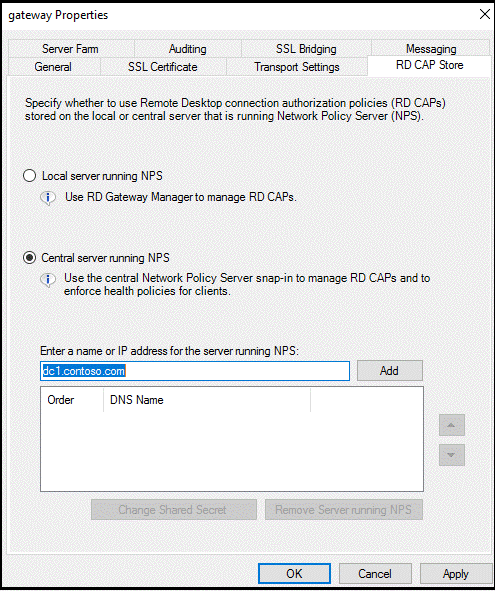

Merkezi depo kullanmak için Uzak Masaüstü Ağ Geçidi bağlantı yetkilendirme ilkelerini yapılandırma

Uzak Masaüstü bağlantı yetkilendirme ilkeleri (RD CAP'ler), Uzak Masaüstü Ağ Geçidi sunucusuna bağlanma gereksinimlerini belirtir. RD CAP'ler yerel olarak depolanabilir (varsayılan) veya NPS çalıştıran merkezi bir RD CAP deposunda depolanabilir. Microsoft Entra çok faktörlü kimlik doğrulamasının RDS ile tümleştirilmesini yapılandırmak için merkezi bir depo kullanımını belirtmeniz gerekir.

RD Ağ Geçidi sunucusunda Sunucu Yöneticisi açın.

Menüde Araçlar'a tıklayın, Uzak Masaüstü Hizmetleri'nin üzerine gelin ve Uzak Masaüstü Ağ Geçidi Yöneticisi'ne tıklayın.

RD Ağ Geçidi Yöneticisi'nde [Sunucu Adı] (Yerel) öğesine sağ tıklayın ve Özellikler'e tıklayın.

Özellikler iletişim kutusunda RD CAP Deposu sekmesini seçin.

RD CAP Deposu sekmesinde NPS çalıştıran merkezi sunucu'ya tıklayın.

NPS çalıştıran sunucu için bir ad veya IP adresi girin alanına, NPS uzantısını yüklediğiniz sunucunun IP adresini veya sunucu adını yazın.

Ekle'yi tıklatın.

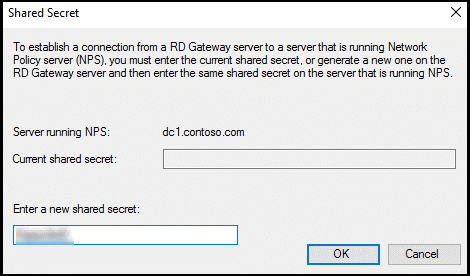

Paylaşılan Gizli Dizi iletişim kutusunda, paylaşılan bir gizli dizi girin ve Tamam'a tıklayın. Bu paylaşılan gizli diziyi kaydettiğinizden ve kaydı güvenli bir şekilde depoladığınızdan emin olun.

Not

Paylaşılan gizli dizi, RADIUS sunucuları ve istemcileri arasında güven oluşturmak için kullanılır. Uzun ve karmaşık bir gizli dizi oluşturun.

Tamam’a tıklayarak iletişim kutusunu kapatın.

Uzak Masaüstü Ağ Geçidi NPS'sinde RADIUS zaman aşımı değerini yapılandırma

Kullanıcıların kimlik bilgilerini doğrulamak, iki aşamalı doğrulama gerçekleştirmek, yanıtları almak ve RADIUS iletilerini yanıtlamak için zaman aşımı değerinin ayarlanması gerekir.

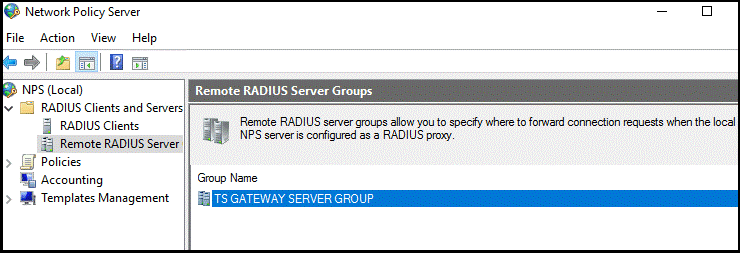

RD Ağ Geçidi sunucusunda Sunucu Yöneticisi açın. Menüde Araçlar'a ve ardından Ağ İlkesi Sunucusu'na tıklayın.

NPS (Yerel) konsolunda RADIUS İstemcileri ve Sunucuları'nı genişletin ve Uzak RADIUS Sunucusu'nu seçin.

Ayrıntılar bölmesinde TS AĞ GEÇIDI SUNUCU GRUBU'na çift tıklayın.

Not

Bu RADIUS Sunucu Grubu, merkezi sunucuyu NPS ilkeleri için yapılandırdığınızda oluşturulmuştur. RD Ağ Geçidi, RADIUS iletilerini grupta birden fazlaysa bu sunucuya veya sunucu grubuna iletir.

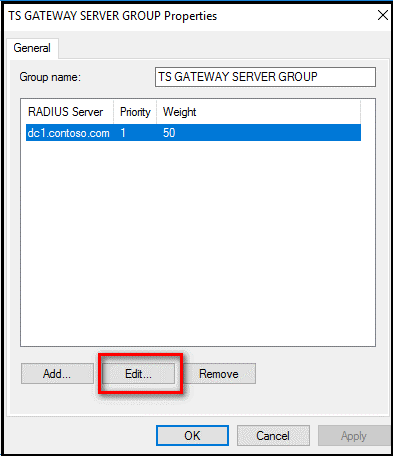

TS AĞ GEÇIDI SUNUCU GRUBU Özellikleri iletişim kutusunda, RD CAP'leri depolamak için yapılandırdığınız NPS sunucusunun IP adresini veya adını seçin ve düzenle'ye tıklayın.

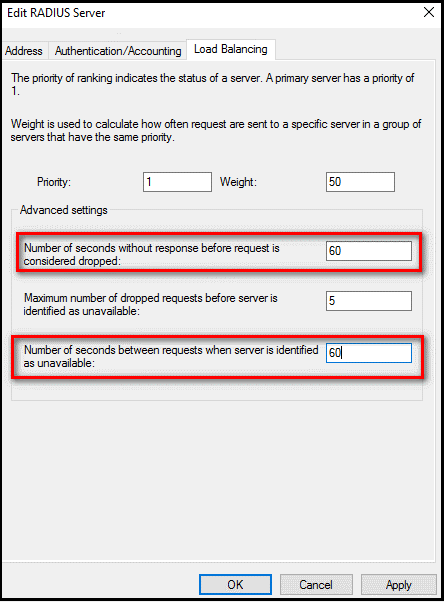

RADIUS Sunucusunu Düzenle iletişim kutusunda Yük Dengeleme sekmesini seçin.

Yük Dengeleme sekmesindeki İstek bırakılan olarak kabul edilmeden önce yanıtsız saniye sayısı alanında varsayılan değeri 3'ten 30 ile 60 saniye arasında bir değere değiştirin.

Sunucu kullanılamıyor olarak tanımlandığında istekler arasındaki saniye sayısı alanında, 30 saniyelik varsayılan değeri önceki adımda belirttiğiniz değere eşit veya ondan büyük bir değerle değiştirin.

İletişim kutularını kapatmak için iki kez Tamam'a tıklayın.

Bağlantı İsteği İlkelerini Doğrulama

Varsayılan olarak, RD Ağ Geçidi'ni bağlantı yetkilendirme ilkeleri için merkezi bir ilke deposu kullanacak şekilde yapılandırdığınızda, RD Ağ Geçidi CAP isteklerini NPS sunucusuna iletecek şekilde yapılandırılır. Microsoft Entra çok faktörlü kimlik doğrulama uzantısının yüklü olduğu NPS sunucusu RADIUS erişim isteğini işler. Aşağıdaki adımlar, varsayılan bağlantı isteği ilkesini nasıl doğrulayabileceğinizi gösterir.

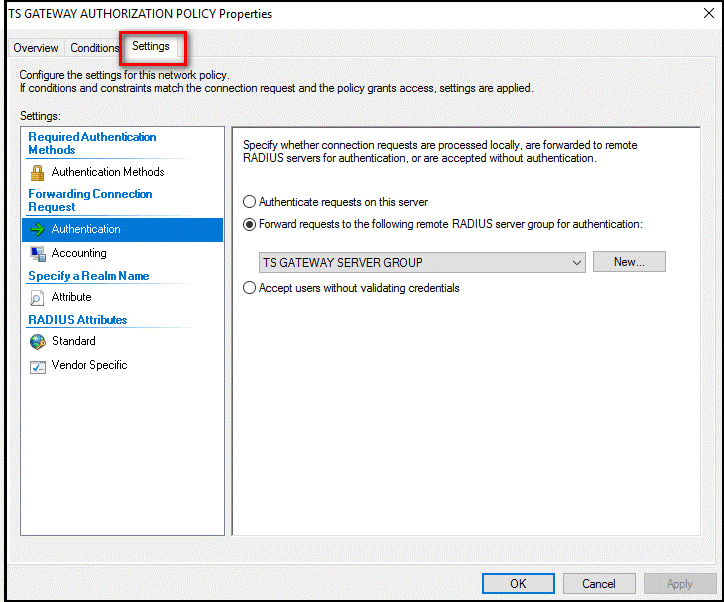

RD Ağ Geçidi'ndeki NPS (Yerel) konsolunda İlkeler'i genişletin ve Bağlantı İsteği İlkeleri'ni seçin.

TS AĞ GEÇIDI YETKILENDIRME İLKESI'ne çift tıklayın.

TS AĞ GEÇIDI YETKILENDIRME İlkesi özellikleri iletişim kutusunda Ayarlar sekmesine tıklayın.

Ayarlar sekmesinde, Bağlantı İsteğini İletme'nin altında Kimlik Doğrulaması'nı tıklatın. RADIUS istemcisi, kimlik doğrulaması isteklerini iletecek şekilde yapılandırılmıştır.

İptal'e tıklayın

Not

Bağlantı isteği ilkesi oluşturma hakkında daha fazla bilgi için, Bağlantı isteği ilkelerini yapılandırma belgeleri başlıklı makaleye bakın.

NPS uzantısının yüklü olduğu sunucuda NPS'yi yapılandırma

NPS uzantısının yüklü olduğu NPS sunucusunun Uzak Masaüstü Ağ Geçidindeki NPS sunucusuyla RADIUS iletileri alışverişi yapabilmesi gerekir. Bu ileti değişimini etkinleştirmek için, NPS uzantısı hizmetinin yüklü olduğu sunucuda NPS bileşenlerini yapılandırmanız gerekir.

Sunucuyu Active Directory'ye Kaydetme

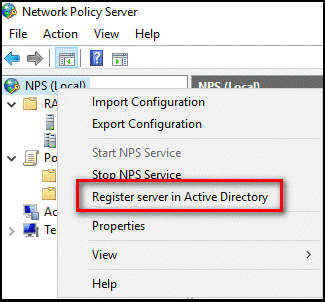

Bu senaryoda düzgün çalışması için NPS sunucusunun Active Directory'ye kaydedilmesi gerekir.

NPS sunucusunda Sunucu Yöneticisi açın.

Sunucu Yöneticisi araçlar'a ve ardından Ağ İlkesi Sunucusu'nu tıklatın.

Ağ İlkesi Sunucusu konsolunda NPS (Yerel)'e sağ tıklayın ve ardından Sunucuyu Active Directory'ye kaydet'e tıklayın.

tamam'a iki kez tıklayın.

Sonraki yordam için konsolu açık bırakın.

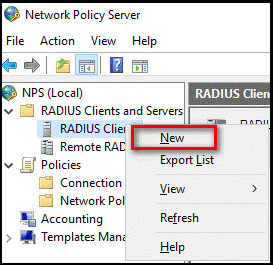

RADIUS istemcisi oluşturma ve yapılandırma

Uzak Masaüstü Ağ Geçidi'nin NPS sunucusuna radius istemcisi olarak yapılandırılması gerekir.

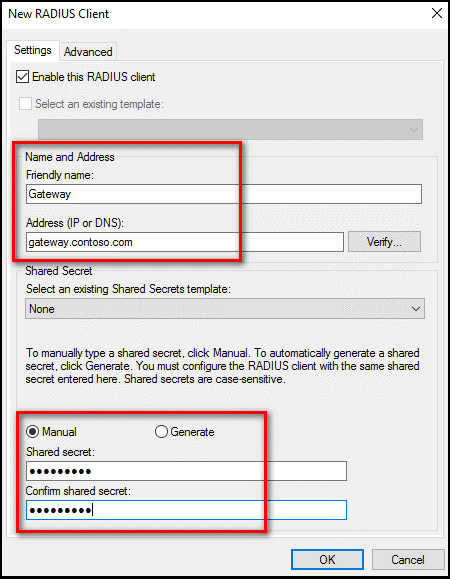

NPS uzantısının yüklü olduğu NPS sunucusunda, NPS (Yerel) konsolunda RADIUS İstemcileri'ne sağ tıklayın ve Yeni'ye tıklayın.

Yeni RADIUS İstemcisi iletişim kutusunda, Ağ Geçidi gibi kolay bir ad ve Uzak Masaüstü Ağ Geçidi sunucusunun IP adresini veya DNS adını belirtin.

Paylaşılan gizli dizi ve Paylaşılan gizli diziyi onayla alanlarına daha önce kullandığınız gizli diziyi girin.

Tamam'a tıklayarak Yeni RADIUS İstemcisi iletişim kutusunu kapatın.

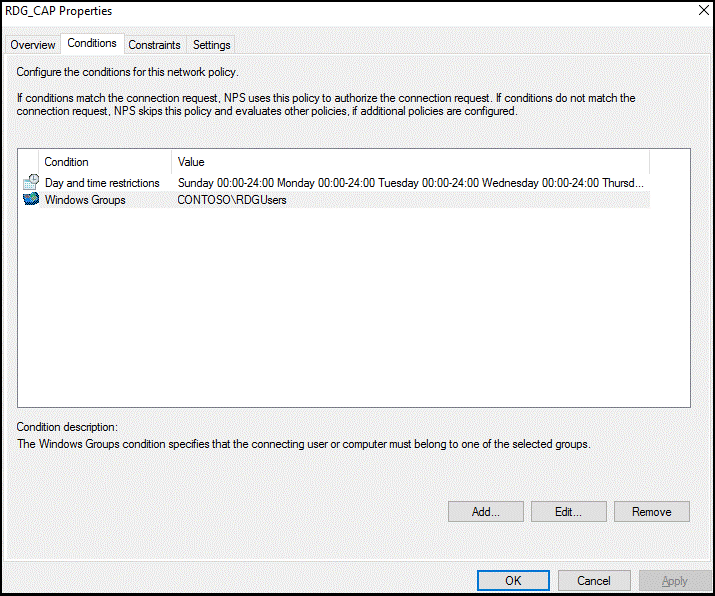

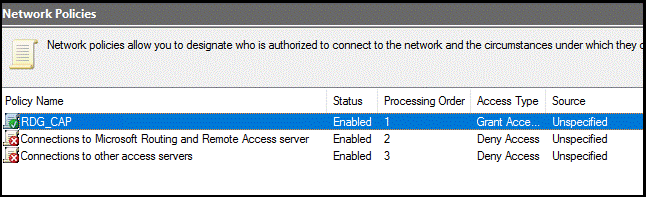

Ağ İlkesini Yapılandırma

Microsoft Entra çok faktörlü kimlik doğrulama uzantısına sahip NPS sunucusunun, Bağlantı Yetkilendirme İlkesi (CAP) için belirlenmiş merkezi ilke deposu olduğunu hatırlayın. Bu nedenle, geçerli bağlantı isteklerini yetkilendirmek için NPS sunucusunda bir CAP uygulamanız gerekir.

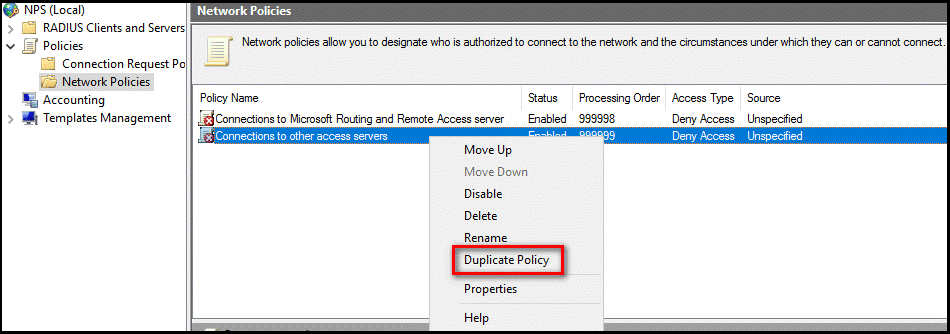

NPS Sunucusu'nda NPS (Yerel) konsolunu açın, İlkeler'i genişletin ve Ağ İlkeleri'ne tıklayın.

Diğer erişim sunucularına bağlantılar'a sağ tıklayın ve İlkeyi Çoğalt'a tıklayın.

Diğer erişim sunucularına Bağlantıların Kopyası'na sağ tıklayın ve Özellikler'e tıklayın.

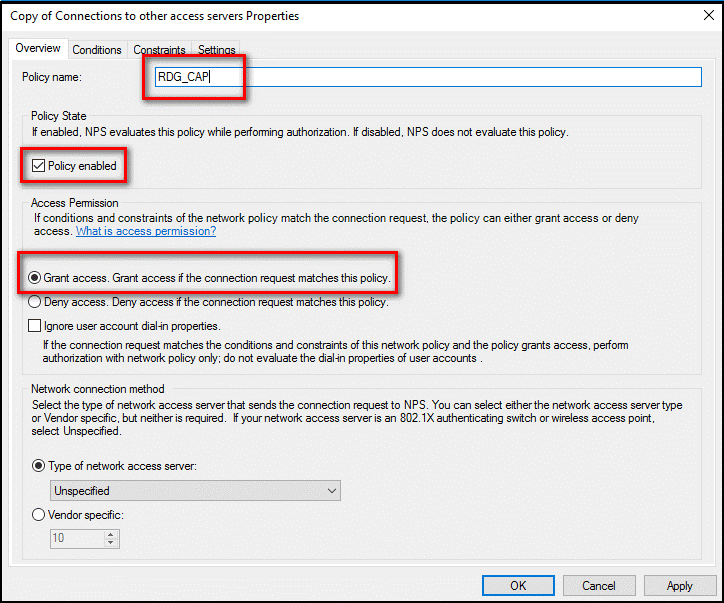

Diğer erişim sunucularına bağlantıların kopyası iletişim kutusunda, İlke adı alanına RDG_CAP gibi uygun bir ad girin. İlke etkin'i işaretleyin ve Erişim ver'i seçin. İsteğe bağlı olarak, Ağ erişim sunucusu türü bölümünde Uzak Masaüstü Ağ Geçidi'ni seçin veya belirtilmemiş olarak bırakabilirsiniz.

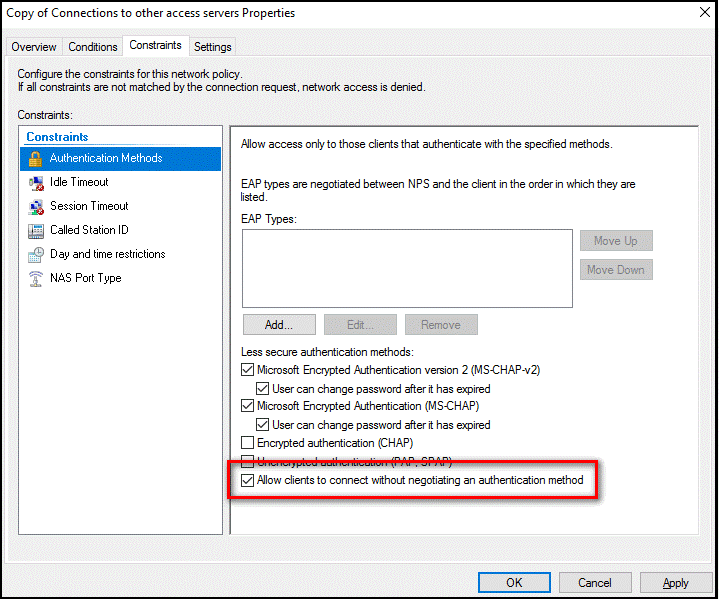

Kısıtlamalar sekmesine tıklayın ve İstemcilerin bir kimlik doğrulama yöntemiyle anlaşmadan bağlanmasına izin ver'i işaretleyin.

İsteğe bağlı olarak, Koşullar sekmesine tıklayın ve bağlantının yetkilendirilebilmesi için karşılanması gereken koşulları (örneğin, belirli bir Windows grubuna üyelik) ekleyin.

Tamam'a tıklayın. İlgili Yardım konusunu görüntülemek isteyip istemediğiniz sorulduğunda Hayır'a tıklayın.

Yeni ilkenizin listenin en üstünde olduğundan, ilkenin etkinleştirildiğinden ve erişim sağladığından emin olun.

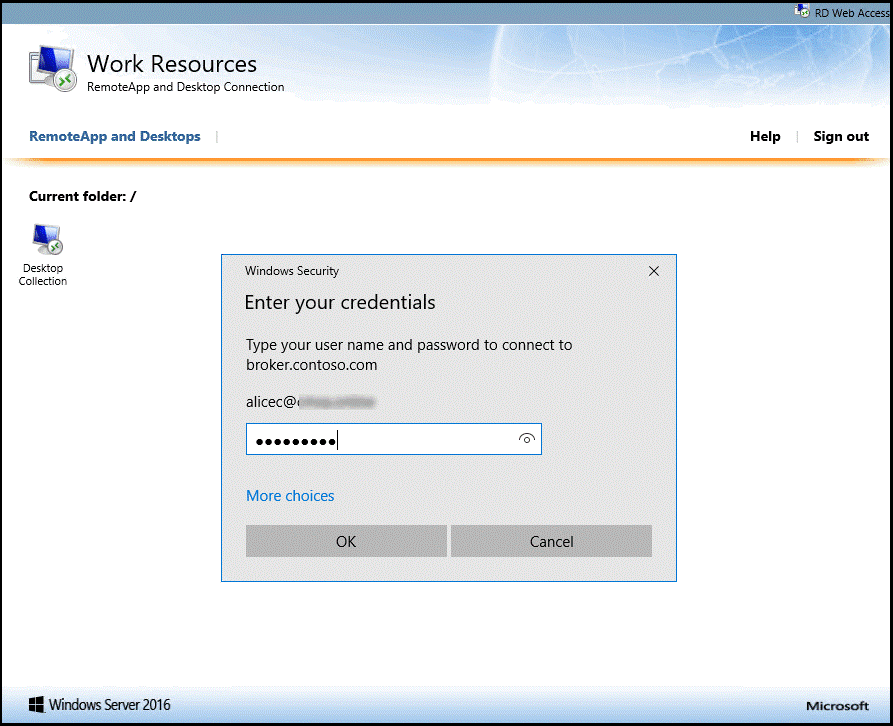

Yapılandırmayı doğrulama

Yapılandırmayı doğrulamak için Uygun bir RDP istemcisiyle Uzak Masaüstü Ağ Geçidi'nde oturum açmanız gerekir. Bağlantı Yetkilendirme İlkeleriniz tarafından izin verilen ve Microsoft Entra çok faktörlü kimlik doğrulaması için etkinleştirilen bir hesap kullandığınızdan emin olun.

Aşağıdaki resimde gösterildiği gibi Uzak Masaüstü Web Erişimi sayfasını kullanabilirsiniz.

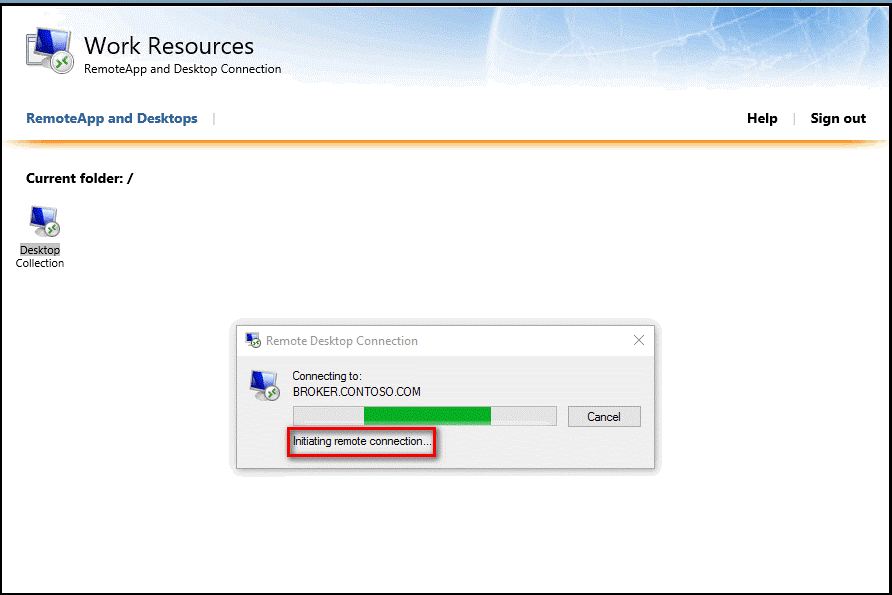

Birincil kimlik doğrulaması için kimlik bilgilerinizi başarıyla girdikten sonra, Uzak Masaüstü Bağlantısı iletişim kutusu aşağıda gösterildiği gibi uzak bağlantı başlatılıyor durumunu gösterir.

Daha önce Microsoft Entra çok faktörlü kimlik doğrulamasında yapılandırdığınız ikincil kimlik doğrulama yöntemiyle başarıyla kimlik doğrulaması yaparsanız kaynağa bağlanırsınız. Ancak, ikincil kimlik doğrulaması başarılı olmazsa kaynağa erişiminiz reddedilir.

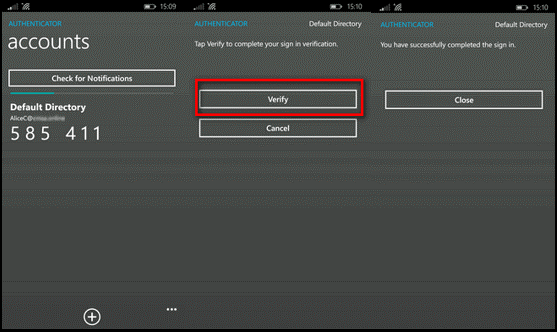

Aşağıdaki örnekte, windows telefonundaki Authenticator uygulaması ikincil kimlik doğrulamasını sağlamak için kullanılır.

İkincil kimlik doğrulama yöntemini kullanarak başarıyla kimlik doğrulaması yaptıktan sonra, Uzak Masaüstü Ağ Geçidi'ne normal şekilde oturum açarsınız. Ancak, güvenilir bir cihazda mobil uygulama kullanarak ikincil bir kimlik doğrulama yöntemi kullanmanız gerektiğinden, oturum açma işlemi aksi takdirde olduğundan daha güvenlidir.

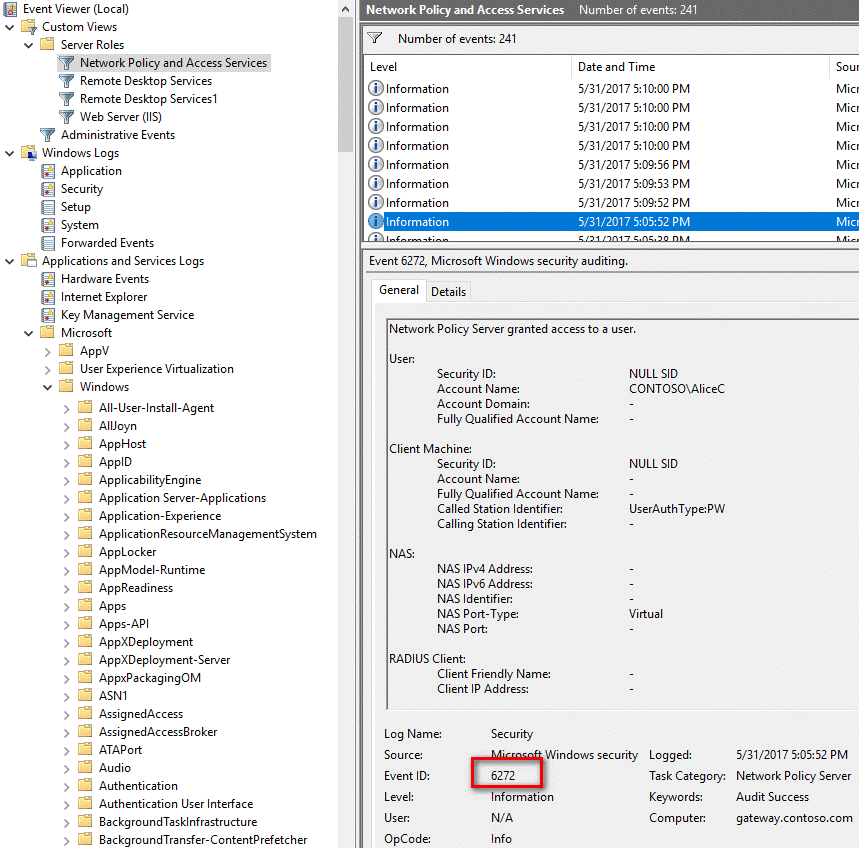

Başarılı oturum açma olayları için Olay Görüntüleyicisi günlüklerini görüntüleme

Windows Olay Görüntüleyicisi günlüklerindeki başarılı oturum açma olaylarını görüntülemek için, Windows Terminal Hizmetleri'ni sorgulamak ve günlükleri Windows Güvenliği için aşağıdaki PowerShell komutunu gönderebilirsiniz.

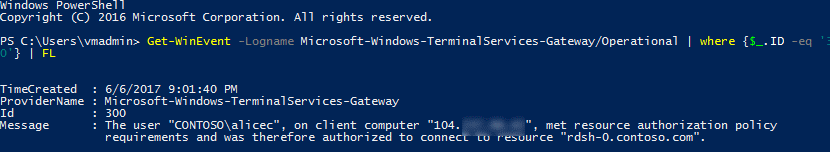

Ağ Geçidi işlem günlüklerinde (Olay Görüntüleyicisi\Uygulamalar ve Hizmetler Günlükleri\Microsoft\Windows\TerminalServices-Gateway\Operational) başarılı oturum açma olaylarını sorgulamak için aşağıdaki PowerShell komutlarını kullanın:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Bu komut, kullanıcının kaynak yetkilendirme ilkesi gereksinimlerini (RD RAP) karşılayıp erişim izni verildiğini gösteren Windows olaylarını görüntüler.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Bu komut, kullanıcının bağlantı yetkilendirme ilkesi gereksinimlerini ne zaman karşıladığını gösteren olayları görüntüler.

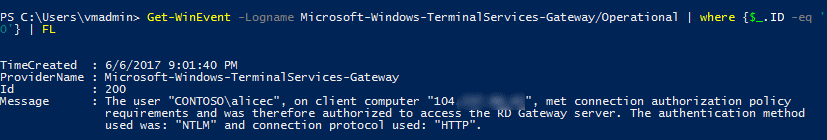

Ayrıca bu günlüğü görüntüleyebilir ve 300 ve 200 olay kimliklerini filtreleyebilirsiniz. Güvenlik olayı görüntüleyici günlüklerinde başarılı oturum açma olaylarını sorgulamak için aşağıdaki komutu kullanın:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Bu komut merkezi NPS veya RD Ağ Geçidi Sunucusu üzerinde çalıştırılabilir.

Ayrıca aşağıda gösterildiği gibi Güvenlik günlüğünü veya Ağ İlkesi'ni görüntüleyebilir ve özel görünüm Access Hizmetleri:

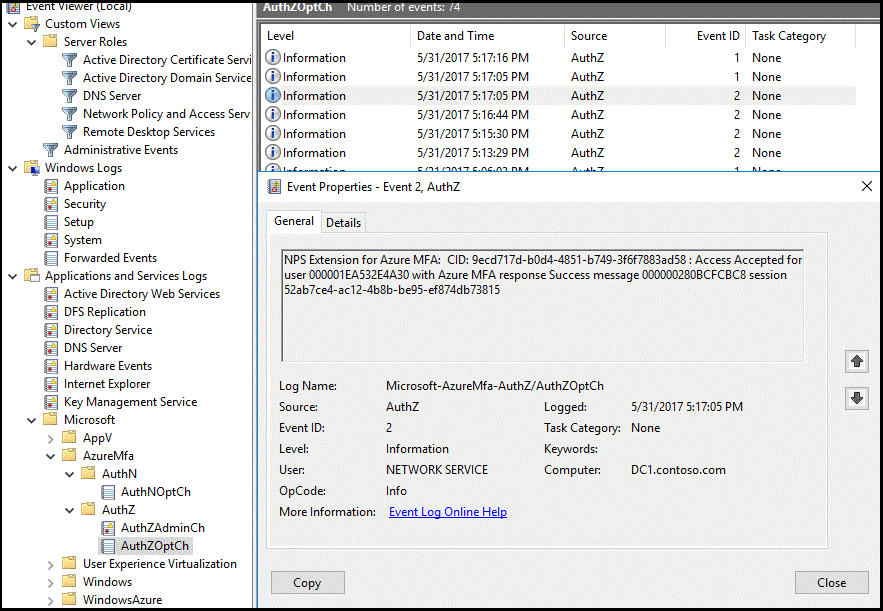

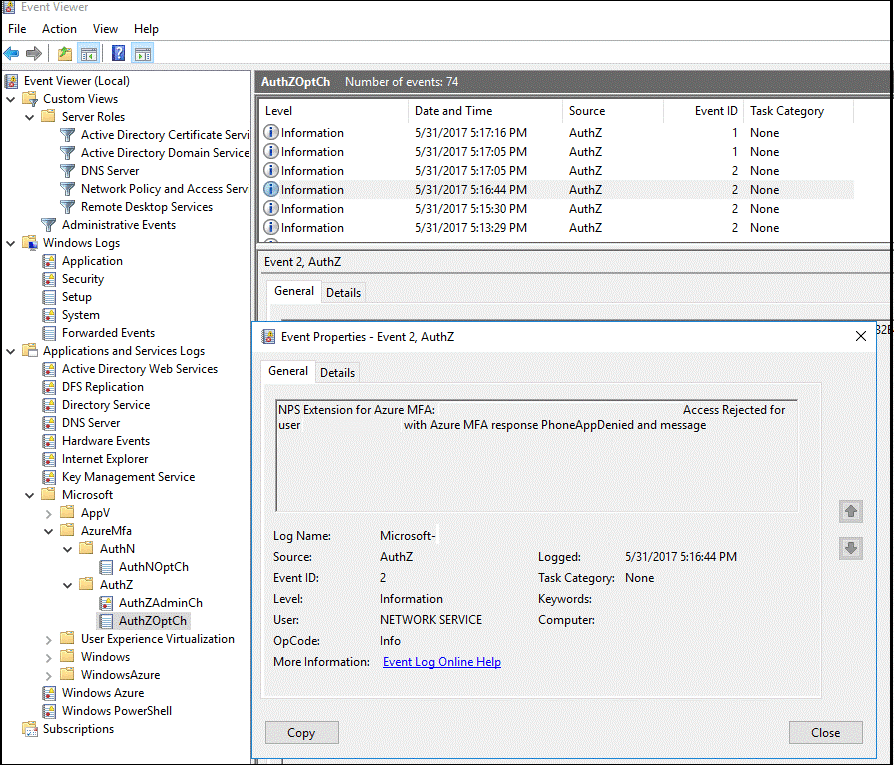

Microsoft Entra çok faktörlü kimlik doğrulaması için NPS uzantısını yüklediğiniz sunucuda, uzantıya özgü Olay Görüntüleyicisi uygulama günlüklerini Uygulama ve Hizmet Günlükleri\Microsoft\AzureMfa konumunda bulabilirsiniz.

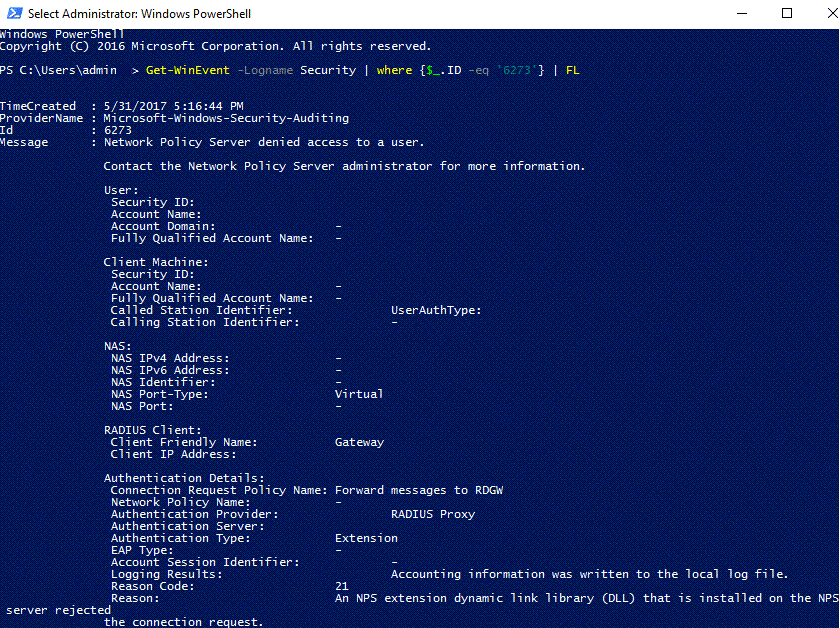

Sorun Giderme Kılavuzu

Yapılandırma beklendiği gibi çalışmıyorsa, sorun gidermeye başlamanın ilk noktası kullanıcının Microsoft Entra çok faktörlü kimlik doğrulamasını kullanacak şekilde yapılandırıldığını doğrulamaktır. Kullanıcının Microsoft Entra yönetim merkezinde oturum açmasını sağlayın. Kullanıcılardan ikincil doğrulama istenirse ve başarıyla kimlik doğrulaması yapabilirse, Microsoft Entra çok faktörlü kimlik doğrulamasının yanlış yapılandırmasını ortadan kaldırabilirsiniz.

Microsoft Entra çok faktörlü kimlik doğrulaması kullanıcılar için çalışıyorsa ilgili Olay günlüklerini gözden geçirmeniz gerekir. Bunlar, önceki bölümde ele alınan Güvenlik Olayı, Ağ Geçidi işletimsel ve Microsoft Entra çok faktörlü kimlik doğrulama günlüklerini içerir.

Aşağıda başarısız bir oturum açma olayını (Olay Kimliği 6273) gösteren örnek bir Güvenlik günlüğü çıktısı verilmiştir.

Aşağıda AzureMFA günlüklerinden ilgili bir olay verilmiştir:

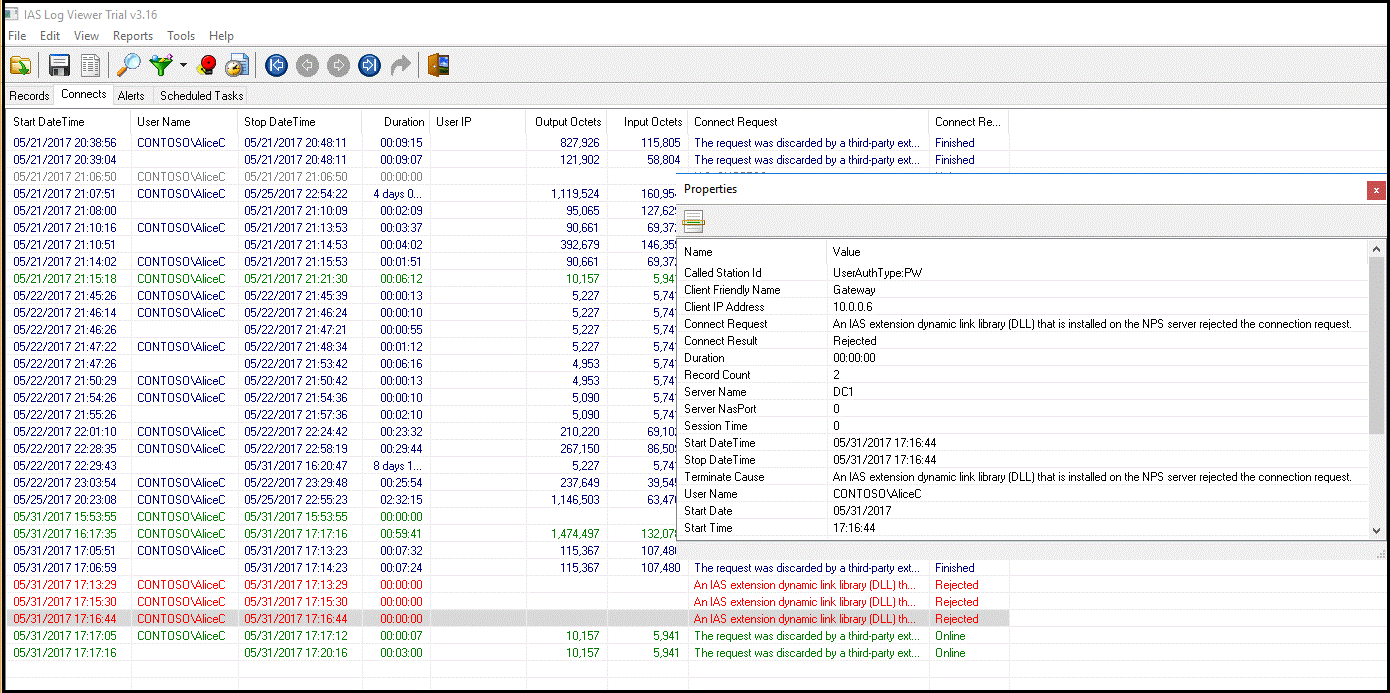

Gelişmiş sorun giderme seçeneklerini gerçekleştirmek için, NPS hizmetinin yüklü olduğu NPS veritabanı biçimi günlük dosyalarına başvurun. Bu günlük dosyaları %SystemRoot%\System32\Logs klasöründe virgülle ayrılmış metin dosyaları olarak oluşturulur.

Bu günlük dosyalarının açıklaması için bkz . NPS Veritabanı Biçimi Günlük Dosyalarını Yorumlama. Bu günlük dosyalarındaki girişleri bir elektronik tabloya veya veritabanına aktarmadan yorumlamak zor olabilir. Günlük dosyalarını yorumlamanıza yardımcı olması için çevrimiçi olarak birkaç IAS ayrıştırıcısı bulabilirsiniz.

Aşağıdaki görüntüde bu tür indirilebilir bir shareware uygulamasının çıkışı gösterilmektedir.

Sonraki adımlar

Microsoft Entra çok faktörlü kimlik doğrulamasını alma

RADIUS kullanan Uzak Masaüstü Ağ Geçidi ve Azure Multi-Factor Authentication Sunucusu

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin