Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planlama

Microsoft Entra çok faktörlü kimlik doğrulaması, veri ve uygulamalara erişimi korumaya yardımcı olur ve ikinci bir kimlik doğrulama biçimi kullanarak başka bir güvenlik katmanı sağlar. Kuruluşlar, çözümü kendi ihtiyaçlarına uygun hale getirmek için Koşullu Erişim ile çok faktörlü kimlik doğrulamasını etkinleştirebilir.

Bu dağıtım kılavuzu, Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planlama ve uygulama adımlarını gösterir.

Microsoft Entra çok faktörlü kimlik doğrulamasını dağıtma önkoşulları

Dağıtımınıza başlamadan önce, ilgili senaryolarınız için aşağıdaki önkoşulları karşıladığınızdan emin olun.

| Senaryo | Önkoşul |

|---|---|

| Modern kimlik doğrulaması ile yalnızca bulut kimlik ortamı | Önkoşul görevi yok |

| Karma kimlik senaryoları | Şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ile Microsoft Entra Kimliği arasında Microsoft Entra Bağlan dağıtın ve kullanıcı kimliklerini eşitleyin. |

| Bulut erişimi için yayımlanan şirket içi eski uygulamalar | Microsoft Entra uygulama ara sunucusunu dağıtma |

MFA için kimlik doğrulama yöntemlerini seçme

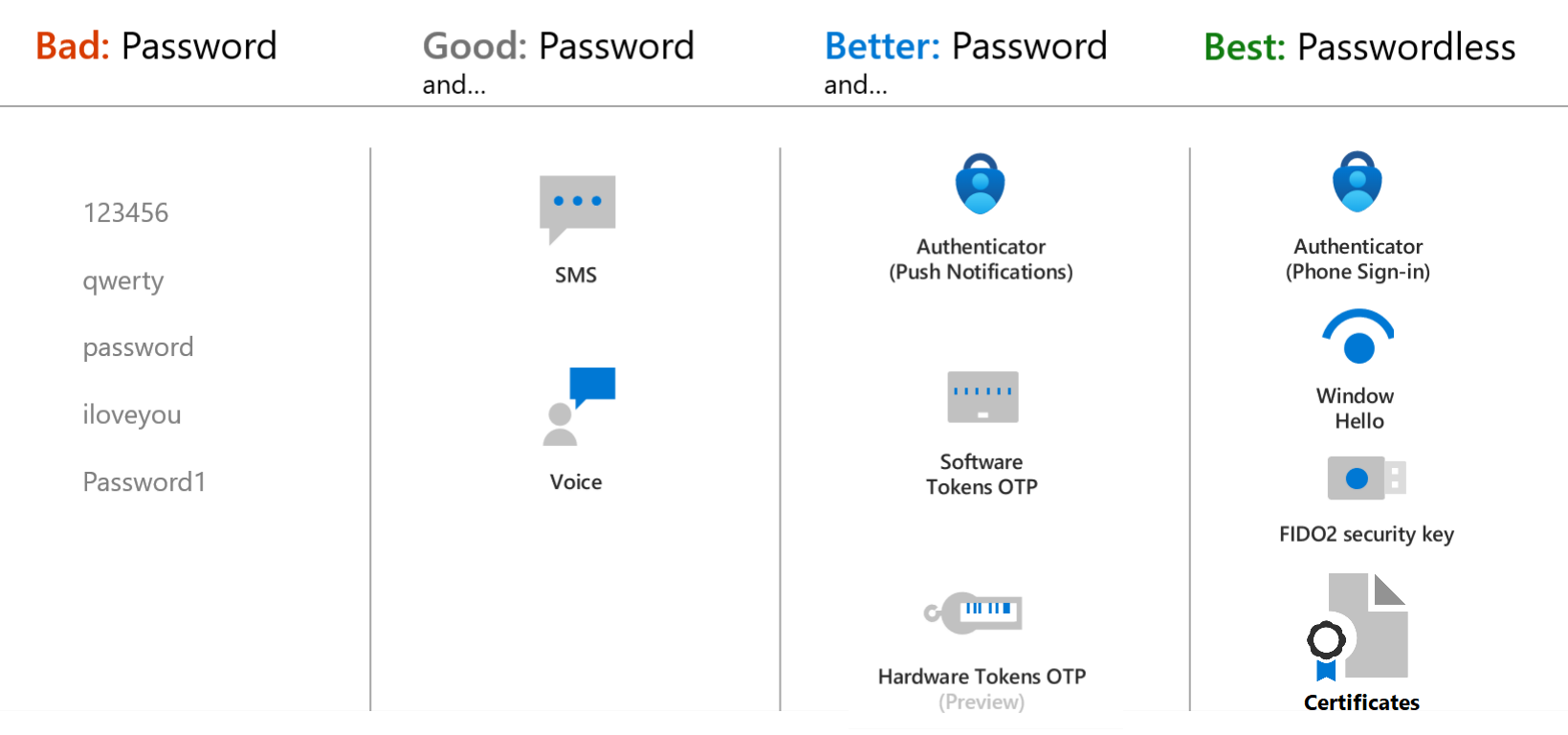

İkinci faktör kimlik doğrulaması için kullanılabilecek birçok yöntem vardır. Her birini güvenlik, kullanılabilirlik ve kullanılabilirlik açısından değerlendirerek kullanılabilir kimlik doğrulama yöntemleri listesinden seçim yapabilirsiniz.

Önemli

Kullanıcıların birincil yöntemlerinin kullanılamaması durumunda bir yedekleme yöntemine sahip olması için birden fazla MFA yöntemini etkinleştirin. Yöntemler şunlardır:

- İş İçin Windows Hello

- Microsoft Authenticator uygulaması

- FIDO2 güvenlik anahtarı

- OATH donanım belirteçleri (önizleme)

- OATH yazılım belirteçleri

- SMS doğrulaması

- Sesli arama doğrulaması

Kiracınızda kullanılacak kimlik doğrulama yöntemlerini seçerken şu yöntemlerin güvenliğini ve kullanılabilirliğini göz önünde bulundurun:

Bu yöntemlerin gücü ve güvenliği ve nasıl çalıştıkları hakkında daha fazla bilgi edinmek için aşağıdaki kaynaklara bakın:

- Microsoft Entra ID'de mevcut olan kimlik doğrulaması ve doğrulama yöntemleri nelerdir?

- Video: Kuruluşunuzu güvende tutmak için doğru kimlik doğrulama yöntemlerini seçme

Kullanıcıların MFA yapılandırmalarını analiz etmek ve uygun MFA kimlik doğrulama yöntemini önermek için bu PowerShell betiğini kullanabilirsiniz.

En iyi esneklik ve kullanılabilirlik için Microsoft Authenticator uygulamasını kullanın. Bu kimlik doğrulama yöntemi en iyi kullanıcı deneyimini ve parolasız, MFA anında iletme bildirimleri ve OATH kodları gibi birden çok modu sağlar. Microsoft Authenticator uygulaması, Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) Authenticator Güvencesi Düzey 2 gereksinimlerini de karşılar.

Kiracınızda kullanılabilen kimlik doğrulama yöntemlerini denetleyebilirsiniz. Örneğin, SMS gibi en az güvenli yöntemlerden bazılarını engellemek isteyebilirsiniz.

| Kimlik doğrulama yöntemi | Şu kaynaktan yönet: | Kapsam Belirleme |

|---|---|---|

| Microsoft Authenticator (Anında iletme bildirimi ve parolasız telefon oturumu açma) | MFA ayarları veya Kimlik doğrulama yöntemleri ilkesi | Kimlik doğrulayıcı parolasız telefon oturum açmanın kapsamı kullanıcılar ve gruplara göre ayarlanabilir |

| FIDO2 güvenlik anahtarı | Kimlik doğrulama yöntemleri ilkesi | Kapsamı kullanıcılar ve gruplar olarak ayarlanabilir |

| Yazılım veya Donanım OATH belirteçleri | MFA ayarları | |

| SMS doğrulaması | MFA ayarları Kimlik doğrulama ilkesinde birincil kimlik doğrulaması için SMS oturum açmayı yönetme |

SMS oturum açmanın kapsamı kullanıcılar ve gruplar olarak belirlenebilir. |

| Sesli aramalar | Kimlik doğrulama yöntemleri ilkesi |

Koşullu Erişim ilkelerini planlama

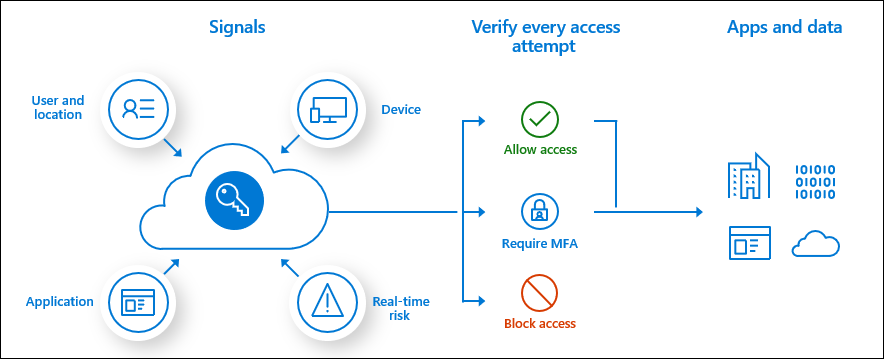

Microsoft Entra çok faktörlü kimlik doğrulaması Koşullu Erişim ilkeleriyle uygulanır. Bu ilkeler, gerektiğinde güvenlik için kullanıcılardan MFA istemenizi ve gerekmediğinde kullanıcıların yolundan uzak durmanızı sağlar.

Microsoft Entra yönetim merkezinde, Koşullu Erişim ilkelerini Koruma>Koşullu Erişim altında yapılandırabilirsiniz.

Koşullu Erişim ilkeleri oluşturma hakkında daha fazla bilgi edinmek için bkz . Kullanıcı oturum açtığında Microsoft Entra çok faktörlü kimlik doğrulamasını isteyen Koşullu Erişim ilkesi. Bu, şunları kullanmanıza yardımcı olur:

- Kullanıcı arabirimi hakkında bilgi sahibi olun

- Koşullu Erişim'in nasıl çalıştığı hakkında ilk izlenimi edinin

Microsoft Entra Koşullu Erişim dağıtımı hakkında uçtan uca yönergeler için Koşullu Erişim dağıtım planına bakın.

Microsoft Entra çok faktörlü kimlik doğrulaması için yaygın ilkeler

Microsoft Entra çok faktörlü kimlik doğrulaması gerektiren yaygın kullanım örnekleri şunlardır:

- Yöneticiler için

- Belirli uygulamalara

- Tüm kullanıcılar için

- Azure yönetimi için

- Güvenmediğiniz ağ konumlarından

Adlandırılmış konumlar

Koşullu Erişim ilkelerinizi yönetmek için Koşullu Erişim ilkesinin konum koşulu, erişim denetimleri ayarlarını kullanıcılarınızın ağ konumlarına bağlamanıza olanak tanır. IP adresi aralıkları veya ülkeler ve bölgeler için mantıksal gruplandırmalar oluşturabilmeniz için Adlandırılmış Konumlar kullanmanızı öneririz. Bu, tüm uygulamalar için bu adlandırılmış konumdan oturum açmayı engelleyen bir ilke oluşturur. Yöneticilerinizi bu ilkeden muaf tutmayı unutmayın.

Risk tabanlı ilkeler

Kuruluşunuz risk sinyallerini algılamak için Microsoft Entra Kimlik Koruması kullanıyorsa adlandırılmış konumlar yerine risk tabanlı ilkeler kullanmayı göz önünde bulundurun. Güvenliği aşılmış kimlik tehdidi olduğunda parola değişikliklerini zorlamak veya sızdırılan kimlik bilgileri, anonim IP adreslerinden oturum açma işlemleri ve daha fazlası gibi bir oturum açma risk altında olduğunda MFA gerektiren ilkeler oluşturulabilir.

Risk ilkeleri şunlardır:

- Tüm kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmasını gerektir

- Yüksek riskli kullanıcılar için parola değişikliği gerektir

- Orta veya yüksek oturum açma riski olan kullanıcılar için MFA gerektirme

Kullanıcıları kullanıcı başına MFA'dan Koşullu Erişim tabanlı MFA'ya dönüştürme

Kullanıcılarınız kullanıcı başına MFA etkinken etkinleştirildiyse ve Microsoft Entra çok faktörlü kimlik doğrulamasını zorunlu kıldıysa, tüm kullanıcılar için Koşullu Erişimi etkinleştirmenizi ve ardından kullanıcı başına çok faktörlü kimlik doğrulamasını el ile devre dışı bırakmanızı öneririz. Daha fazla bilgi için bkz . Koşullu Erişim ilkesi oluşturma.

Kullanıcı oturum ömrünü planlama

Çok faktörlü kimlik doğrulama dağıtımınızı planlarken, kullanıcılarınıza ne sıklıkta sorulacağını düşünmeniz önemlidir. Kullanıcılardan kimlik bilgilerini istemek genellikle mantıklı bir işlem gibi görünür, ancak geri tepebilir. Kullanıcılar, kimlik bilgilerini düşünmeden girmek için eğitildiyse, istemeden kötü amaçlı bir kimlik bilgisi istemine sağlayabilirler. Microsoft Entra Id'de, ne sıklıkta yeniden kimlik doğrulaması yapmanız gerektiğini belirleyen birden çok ayar vardır. İşletmenizin ve kullanıcılarınızın gereksinimlerini anlayın ve ortamınız için en iyi dengeyi sağlayan ayarları yapılandırın.

Gelişmiş son kullanıcı deneyimi için Birincil Yenileme Belirteçleri (PRT) olan cihazları kullanmanızı ve oturum açma sıklığı ilkesiyle oturum ömrünü yalnızca belirli iş kullanım örneklerinde azaltmanızı öneririz.

Daha fazla bilgi için bkz . Yeniden kimlik doğrulama istemlerini iyileştirme ve Microsoft Entra çok faktörlü kimlik doğrulaması için oturum ömrünü anlama.

Kullanıcı kaydını planlama

Her çok faktörlü kimlik doğrulaması dağıtımında önemli bir adım, kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasını kullanacak şekilde kaydolmasını sağlamaktır. Voice ve SMS gibi kimlik doğrulama yöntemleri ön kayda izin verirken Authenticator Uygulaması gibi diğer kullanıcılar kullanıcı etkileşimi gerektirir. Yönetici istrator'ların kullanıcıların yöntemlerini nasıl kaydedeceğini belirlemesi gerekir.

SSPR ve Microsoft Entra çok faktörlü kimlik doğrulaması için birleşik kayıt

Microsoft Entra çok faktörlü kimlik doğrulaması ve self servis parola sıfırlama (SSPR) için birleşik kayıt deneyimi, kullanıcıların birleşik bir deneyimde hem MFA hem de SSPR'ye kaydolmasını sağlar. SSPR, kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulaması için kullandıkları yöntemleri kullanarak parolalarını güvenli bir şekilde sıfırlamalarına olanak tanır. İşlevselliği ve son kullanıcı deneyimini anladığınızdan emin olmak için birleşik güvenlik bilgileri kayıt kavramlarına bakın.

Kullanıcıları yaklaşan değişiklikler, kayıt gereksinimleri ve gerekli kullanıcı eylemleri hakkında bilgilendirmek kritik önem taşır. Kullanıcılarınızı yeni deneyime hazırlamak ve başarılı bir dağıtım sağlamaya yardımcı olmak için iletişim şablonları ve kullanıcı belgeleri sağlıyoruz. Bu sayfadaki Güvenlik Bilgileri bağlantısını seçerek kullanıcıları kaydolmaları için https://myprofile.microsoft.com gönderebilirsiniz.

Kimlik Koruması ile kayıt

Microsoft Entra Kimlik Koruması, Microsoft Entra çok faktörlü kimlik doğrulama hikayesine hem kayıt ilkesi hem de otomatik risk algılama ve düzeltme ilkelerine katkıda bulunur. Güvenliği aşılmış kimlik tehdidi olduğunda parola değişikliklerini zorlamak veya oturum açma riskli olarak kabul edildiğinde MFA gerektiren ilkeler oluşturulabilir. Microsoft Entra Kimlik Koruması kullanıyorsanız, kullanıcılarınızdan etkileşimli olarak bir sonraki oturum açışında kaydolmalarını isteyecek şekilde Microsoft Entra çok faktörlü kimlik doğrulama kayıt ilkesini yapılandırın.

Kimlik Koruması olmadan kayıt

Microsoft Entra Kimlik Koruması etkinleştiren lisanslarınız yoksa, kullanıcılardan bir sonraki oturum açmada MFA gerektiğinde kaydolmaları istenir. Kullanıcıların MFA kullanmasını istemek için Koşullu Erişim ilkelerini kullanabilir ve İk sistemleri gibi sık kullanılan uygulamaları hedefleyebilirsiniz. Bir kullanıcının parolası tehlikeye girerse, hesabın denetimini alarak MFA'ya kaydolmak için kullanılabilir. Bu nedenle, güvenilen cihazlar ve konumlar gerektiren Koşullu Erişim ilkeleriyle güvenlik kaydı işleminin güvenliğini sağlamanızı öneririz. Geçici Erişim Geçişi de gerektirerek işlemin güvenliğini daha da sağlayabilirsiniz. Güçlü kimlik doğrulama gereksinimlerini karşılayan ve Parolasız olanlar da dahil olmak üzere diğer kimlik doğrulama yöntemlerini eklemek için kullanılabilen, yönetici tarafından verilen sınırlı süreli geçiş kodu.

Kayıtlı kullanıcıların güvenliğini artırma

SMS veya sesli arama kullanarak MFA'ya kaydolan kullanıcılarınız varsa, bunları Microsoft Authenticator uygulaması gibi daha güvenli yöntemlere taşımak isteyebilirsiniz. Microsoft artık kullanıcılardan oturum açma sırasında Microsoft Authenticator uygulamasını ayarlamalarını istemenizi sağlayan genel bir işlev önizlemesi sunar. Bu istemleri gruba göre ayarlayabilir, kimin istendiği denetlenebilir ve hedeflenen kampanyaların kullanıcıları daha güvenli bir yönteme taşımasını sağlayabilirsiniz.

Kurtarma senaryolarını planlama

Daha önce belirtildiği gibi, kullanıcıların birden fazla MFA yöntemine kayıtlı olduğundan emin olun, böylece bir MFA kullanılamıyorsa yedekleri olur. Kullanıcının kullanılabilir bir yedekleme yöntemi yoksa şunları yapabilirsiniz:

- Kendi kimlik doğrulama yöntemlerini yönetebilmeleri için onlara Geçici Erişim Geçişi sağlayın. Kaynaklara geçici erişimi etkinleştirmek için Geçici Erişim Geçişi de sağlayabilirsiniz.

- Yöntemlerini yönetici olarak güncelleştirin. Bunu yapmak için Microsoft Entra yönetim merkezinde kullanıcıyı seçin, ardından Koruma>Kimlik Doğrulama yöntemleri'ni seçin ve yöntemlerini güncelleştirin.

Şirket içi sistemlerle tümleştirmeyi planlama

Doğrudan Microsoft Entra Id ile kimlik doğrulaması yapıp modern kimlik doğrulamasına (WS-Fed, SAML, OAuth, OpenID Bağlan) sahip uygulamalar Koşullu Erişim ilkelerini kullanabilir. Bazı eski ve şirket içi uygulamalar Doğrudan Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapmaz ve Microsoft Entra çok faktörlü kimlik doğrulamasını kullanmak için ek adımlar gerektirir. Microsoft Entra uygulama ara sunucusunu veya Ağ ilkesi hizmetlerini kullanarak bunları tümleştirebilirsiniz.

AD FS kaynaklarıyla tümleştirme

Active Directory Federasyon Hizmetleri (AD FS) (AD FS) ile güvenliği sağlanan uygulamaları Microsoft Entra Id'ye geçirmenizi öneririz. Ancak, bunları Microsoft Entra Id'ye geçirmeye hazır değilseniz, AD FS 2016 veya daha yeni bir sürümle Azure çok faktörlü kimlik doğrulama bağdaştırıcısını kullanabilirsiniz.

Kuruluşunuz Microsoft Entra Id ile birleştirilmişse, Microsoft Entra çok faktörlü kimlik doğrulamasını hem şirket içi hem de buluttaki AD FS kaynaklarıyla bir kimlik doğrulama sağlayıcısı olarak yapılandırabilirsiniz.

RADIUS istemcileri ve Microsoft Entra çok faktörlü kimlik doğrulaması

RADIUS kimlik doğrulaması kullanan uygulamalar için istemci uygulamalarını SAML, OpenID Bağlan veya Microsoft Entra ID üzerinde OAuth gibi modern protokollere taşımanızı öneririz. Uygulama güncelleştirilemiyorsa Ağ İlkesi Sunucusu (NPS) uzantısını dağıtabilirsiniz. Ağ ilkesi sunucusu (NPS) uzantısı, ikinci bir kimlik doğrulaması faktörü sağlamak için RADIUS tabanlı uygulamalar ile Microsoft Entra çok faktörlü kimlik doğrulaması arasında bir bağdaştırıcı işlevi görür.

Yaygın tümleştirmeler

Birçok satıcı artık uygulamaları için SAML kimlik doğrulamasını destekliyor. Mümkün olduğunda, bu uygulamaları Microsoft Entra Id ile birleştirmenizi ve Koşullu Erişim aracılığıyla MFA'yı zorunlu tutmanızı öneririz. Satıcınız modern kimlik doğrulamasını desteklemiyorsa NPS uzantısını kullanabilirsiniz. Yaygın RADIUS istemci tümleştirmeleri Uzak Masaüstü Ağ Geçitleri ve VPN sunucuları gibi uygulamaları içerir.

Diğerleri şunlar olabilir:

Citrix Gateway

Citrix Gateway hem RADIUS hem de NPS uzantısı tümleştirmesini ve SAML tümleştirmesini destekler.

Cisco VPN

- Cisco VPN, SSO için hem RADIUS hem de SAML kimlik doğrulamasını destekler.

- RADIUS kimlik doğrulamasından SAML'ye geçerek, NPS uzantısını dağıtmadan Cisco VPN'yi tümleştirebilirsiniz.

Tüm VPN'ler

Microsoft Entra çok faktörlü kimlik doğrulamasını dağıtma

Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planınız, destek kapasitenizin içindeki dağıtım dalgalarının ardından bir pilot dağıtım içermelidir. Koşullu Erişim ilkelerinizi küçük bir pilot kullanıcı grubuna uygulayarak dağıtımınıza başlayın. Pilot kullanıcılar, kullanılan işlem ve kayıt davranışları üzerindeki etkisini değerlendirdikten sonra ilkeye daha fazla grup ekleyebilir veya mevcut gruplara daha fazla kullanıcı ekleyebilirsiniz.

Aşağıdaki adımları izleyin:

- Gerekli önkoşulları karşılama

- Seçilen kimlik doğrulama yöntemlerini yapılandırma

- Koşullu Erişim ilkelerinizi yapılandırma

- Oturum ömrü ayarlarını yapılandırma

- Microsoft Entra çok faktörlü kimlik doğrulaması kayıt ilkelerini yapılandırma

Microsoft Entra çok faktörlü kimlik doğrulamasını yönetme

Bu bölümde, Microsoft Entra çok faktörlü kimlik doğrulaması için raporlama ve sorun giderme bilgileri sağlanır.

Raporlama ve İzleme

Microsoft Entra ID'de teknik ve iş içgörüleri sağlayan raporlar bulunur, dağıtımınızın ilerleme durumunu izleyin ve kullanıcılarınızın MFA ile oturum açmada başarılı olup olmadığını denetleyin. İş ve teknik uygulama sahiplerinizin bu raporların sahipliğini üstlenmelerini ve kuruluşunuzun gereksinimlerine göre kullanmalarını sağlayın.

Kimlik Doğrulama Yöntemleri Etkinlik panosunu kullanarak kuruluşunuz genelinde kimlik doğrulama yöntemi kaydını ve kullanımını izleyebilirsiniz. Bu, hangi yöntemlerin kaydedilmekte olduğunu ve bunların nasıl kullanıldığını anlamanıza yardımcı olur.

MFA olaylarını gözden geçirmek için oturum açma raporu

Microsoft Entra oturum açma raporları, bir kullanıcıdan MFA istendiğinde ve koşullu erişim ilkeleri kullanılıyorsa olaylar için kimlik doğrulama ayrıntılarını içerir. PowerShell'i, Microsoft Entra çok faktörlü kimlik doğrulaması için kayıtlı kullanıcılara raporlamak için de kullanabilirsiniz.

Bulut MFA etkinliği için NPS uzantısı ve AD FS günlükleri artık Oturum açma günlüklerine eklenmiştir ve artık Etkinlik raporunda yayımlanmaz.

Daha fazla bilgi ve ek Microsoft Entra çok faktörlü kimlik doğrulama raporları için bkz . Microsoft Entra çok faktörlü kimlik doğrulama olaylarını gözden geçirme.

Microsoft Entra çok faktörlü kimlik doğrulaması sorunlarını giderme

Yaygın sorunlar için bkz . Microsoft Entra çok faktörlü kimlik doğrulaması sorunlarını giderme.

Kılavuzlu izlenecek yol

Bu makaledeki önerilerin birçoğuna yönelik kılavuzlu kılavuz için bkz . Microsoft 365 Çok faktörlü kimlik doğrulamasını yapılandırma kılavuzlu kılavuzu.