Öğretici: Okta federasyonu' u Microsoft Entra ID ile yönetilen kimlik doğrulamasına geçirme

Bu öğreticide, çoklu oturum açma (SSO) için Office 365 kiracılarını Okta ile federasyona almayı öğrenin.

Kullanıcılar için iyi bir kimlik doğrulama deneyimi sağlamak için federasyonu aşamalı olarak Microsoft Entra Id'ye geçirebilirsiniz. Aşamalı geçişte kalan Okta SSO uygulamalarına ters federasyon erişimini test edebilirsiniz.

Not

Bu öğreticide açıklanan senaryo, geçişi uygulamanın yalnızca bir olası yoludur. Bilgileri kendi kurulumunuza uyarlamayı denemelisiniz.

Önkoşullar

- SSO için Okta'ya federasyon olarak bir Office 365 kiracısı

- Microsoft Entra Connect sunucusu veya Microsoft Entra Connect bulut sağlama aracıları, Microsoft Entra Id'ye kullanıcı sağlama için yapılandırılmış

- Aşağıdaki rollerden biri: Uygulama Yöneticisi, Bulut Uygulaması Yöneticisi veya Karma Kimlik Yöneticisi.

Kimlik doğrulaması için Microsoft Entra Connect'i yapılandırma

Office 365 etki alanlarını Okta ile bir araya getiren müşterilerin Microsoft Entra Id'de geçerli bir kimlik doğrulama yöntemi olmayabilir. Yönetilen kimlik doğrulamasına geçmeden önce Microsoft Entra Connect'i doğrulayın ve kullanıcı oturum açma için yapılandırın.

Oturum açma yöntemini ayarlayın:

- Parola karması eşitlemesi - Microsoft Entra Connect sunucusu veya bulut sağlama aracıları tarafından uygulanan dizin eşitleme özelliğinin uzantısı

- Microsoft 365 gibi Microsoft Entra hizmetlerinde oturum açmak için bu özelliği kullanın

- şirket içi Active Directory örneğinde oturum açmak için parolayla hizmette oturum açın

- Bkz. Microsoft Entra Id ile parola karması eşitlemesi nedir?

- Doğrudan kimlik doğrulaması - Şirket içi ve bulut uygulamalarında aynı parolalarla oturum açın

- Kullanıcılar Microsoft Entra Kimliği aracılığıyla oturum açtığında, doğrudan kimlik doğrulama aracısı şirket içi AD'de parolaları doğrular

- Bkz. Microsoft Entra geçiş kimlik doğrulaması ile kullanıcı oturumu açma

- Sorunsuz SSO - Şirket ağına bağlı kurumsal masaüstlerindeki kullanıcılarda oturum açar

- Kullanıcılar diğer şirket içi bileşenler olmadan bulut uygulamalarına erişebilir

- Bkz. Microsoft Entra sorunsuz SSO

Microsoft Entra ID'de sorunsuz bir kimlik doğrulaması kullanıcı deneyimi oluşturmak için parola karması eşitlemesine veya doğrudan kimlik doğrulamasına sorunsuz SSO dağıtın.

Sorunsuz SSO önkoşulları için bkz . Hızlı Başlangıç: Microsoft Entra sorunsuz çoklu oturum açma.

Bu öğretici için parola karması eşitlemesini ve sorunsuz SSO'ları yapılandıracaksınız.

Parola karması eşitlemesi ve sorunsuz SSO için Microsoft Entra Connect'i yapılandırma

- Microsoft Entra Connect sunucusunda Microsoft Entra Connect uygulamasını açın.

- Yapılandır'ı seçin.

- Kullanıcı oturum açma bilgilerini değiştir'i seçin.

- İleri'yi seçin.

- Microsoft Entra Connect sunucusunun Karma Kimlik Yöneticisi'nin kimlik bilgilerini girin.

- Sunucu Okta ile federasyon için yapılandırılmıştır. Seçimi Parola Karması Eşitleme olarak değiştirin.

- Çoklu oturum açmayı etkinleştir'i seçin.

- İleri'yi seçin.

- Yerel şirket içi sistem için etki alanı yöneticisi kimlik bilgilerini girin.

- İleri'yi seçin.

- Son sayfada Yapılandır'ı seçin.

- Microsoft Entra karma birleştirme uyarısını yoksayın.

Aşamalı dağıtım özelliklerini yapılandırma

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Bir etki alanını geçersiz kıldığını test etmeden önce, Microsoft Entra ID'de, engellenen kullanıcıları test etmek için bulut kimlik doğrulaması aşamalı bir dağıtım kullanın.

Daha fazla bilgi edinin: Aşamalı Dağıtım kullanarak bulut kimlik doğrulamasına geçiş

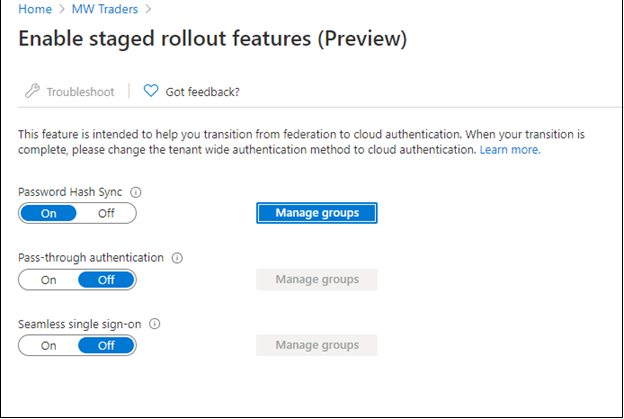

Microsoft Entra Connect sunucusunda parola karması eşitlemesini ve sorunsuz SSO'sunu etkinleştirdikten sonra aşamalı bir dağıtım yapılandırın:

Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yöneticisi olarak oturum açın.

Kimlik>Karma yönetimi>Microsoft Entra Connect Connect>Sync'e göz atın.

Kiracıda Parola Karması Eşitleme'nin etkinleştirildiğini onaylayın.

Yönetilen kullanıcı oturum açma için aşamalı dağıtımı etkinleştir'i seçin.

Sunucu yapılandırmasından sonra Parola Karması Eşitleme ayarı Açık olarak değişebilir.

Ayarı etkinleştirin.

Sorunsuz çoklu oturum açma kapalıdır. Bunu etkinleştirirseniz, kiracıda etkinleştirildiğinden bir hata görüntülenir.

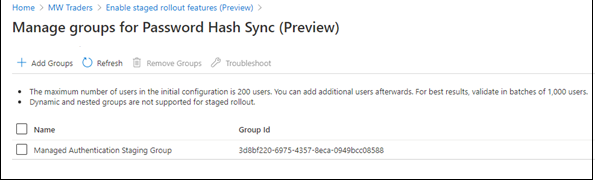

Grupları yönet'i seçin.

Parola karması eşitleme dağıtımına bir grup ekleyin. Aşağıdaki örnekte, güvenlik grubu 10 üyeyle başlar.

Özelliğin kiracınızda etkili olması için yaklaşık 30 dakika bekleyin.

Özellik etkin olduğunda, Kullanıcılar Office 365 hizmetlerine erişmeye çalışırken Okta'ya yönlendirilmiyor.

Aşamalı dağıtım özelliğinde desteklenmeyen bazı senaryolar vardır:

- POP3 ve SMTP gibi eski kimlik doğrulama protokolleri desteklenmez.

- Okta için Microsoft Entra karma katılımını yapılandırdıysanız, etki alanı kaldırılana kadar Microsoft Entra karma birleştirme akışları Okta'ya gider.

- Microsoft Entra karma katılım Windows istemcilerinin eski kimlik doğrulaması için Okta'da bir oturum açma ilkesi kalır.

Microsoft Entra Id'de Okta uygulaması oluşturma

Yönetilen kimlik doğrulamasına dönüştürülen kullanıcıların Okta'daki uygulamalara erişmesi gerekebilir. Bu uygulamalara kullanıcı erişimi için Okta giriş sayfasına bağlanan bir Microsoft Entra uygulaması kaydedin.

Okta için kurumsal uygulama kaydını yapılandırın.

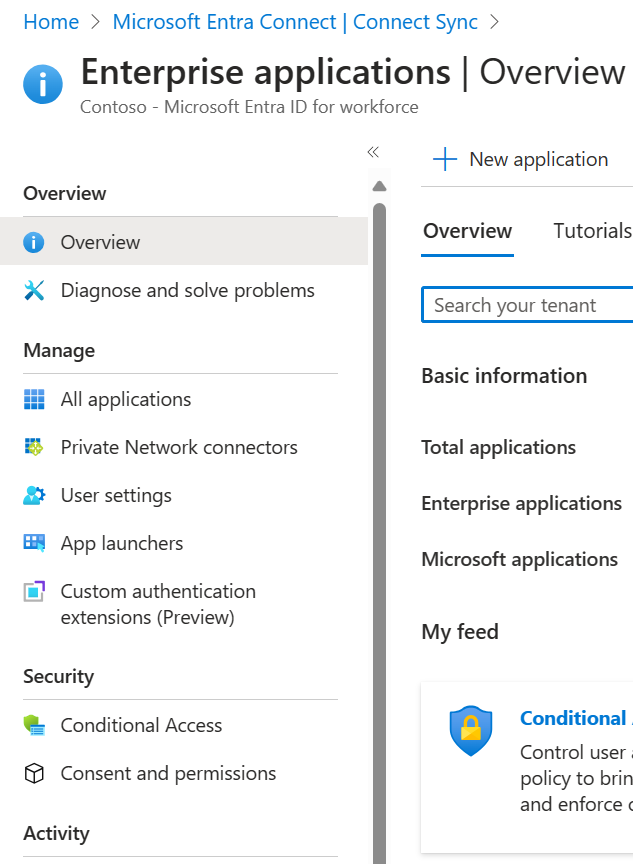

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları>Tüm uygulamalar'a göz atın.

Yeni uygulama'ya tıklayın.

Kendi uygulamanızı oluştur'u seçin.

Menüde Okta uygulamasını adlandırın.

Microsoft Entra Id ile tümleştirmek için Üzerinde çalıştığınız bir uygulamayı kaydet'i seçin.

Oluştur'u seçin.

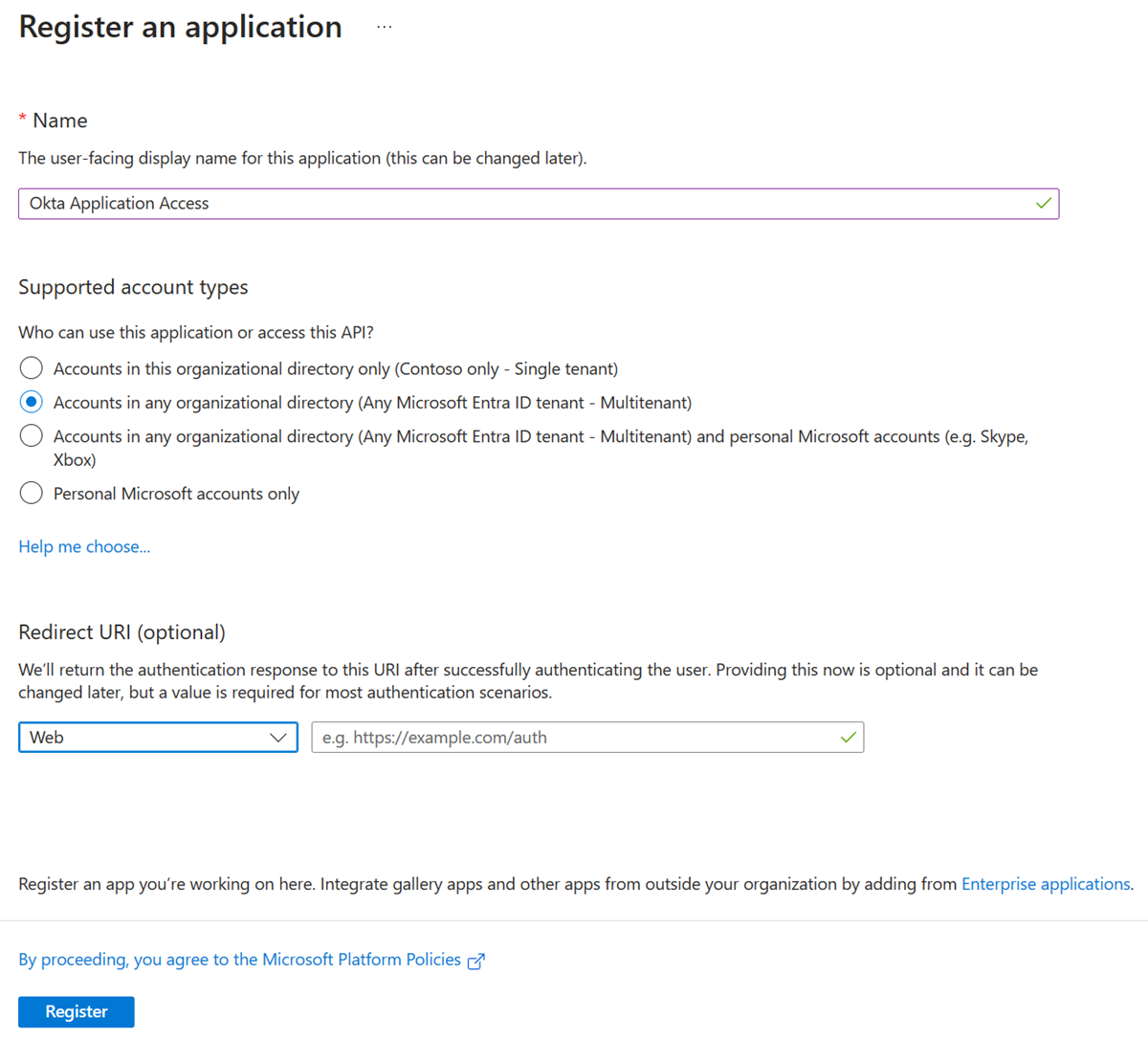

Herhangi bir kuruluş dizininde (Herhangi bir Microsoft Entra Directory - Çok Kiracılı) Hesaplar'ı seçin.

Kaydet'i seçin.

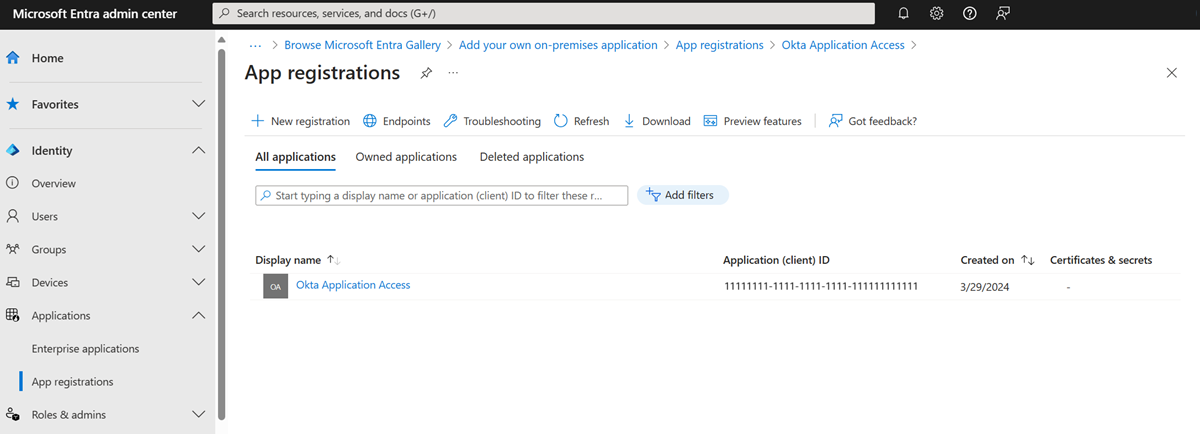

Microsoft Entra Id menüsünde Uygulama kayıtları'ı seçin.

Oluşturulan kaydı açın.

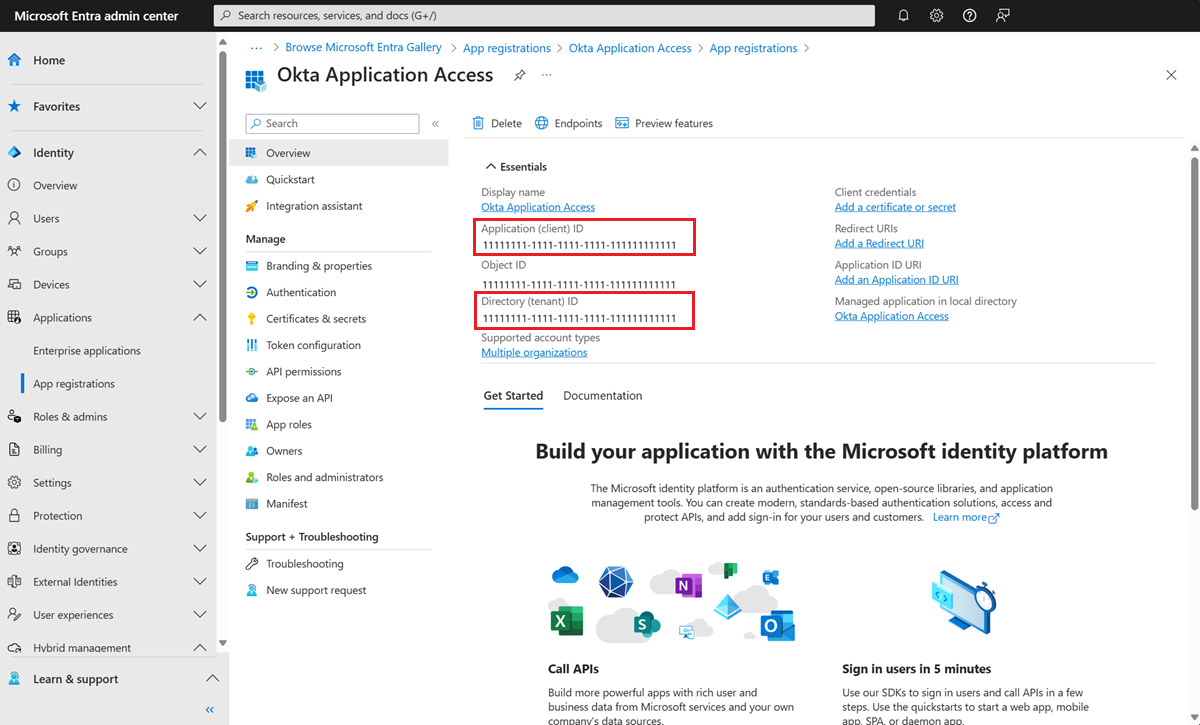

- Kiracı Kimliğini ve Uygulama Kimliğini kaydedin.

Not

Okta'da kimlik sağlayıcısını yapılandırmak için Kiracı Kimliği ve Uygulama Kimliği gerekir.

- Soldaki menüde Sertifikalar ve gizli diziler'i seçin.

- Yeni istemci gizli dizisi'ni seçin.

- Gizli dizi adı girin.

- Son kullanma tarihini girin.

- Gizli dizi değerini ve kimliğini kaydedin.

Not

Değer ve kimlik daha sonra görünmez. Bilgileri kaydetmezseniz, bir gizli diziyi yeniden oluşturmanız gerekir.

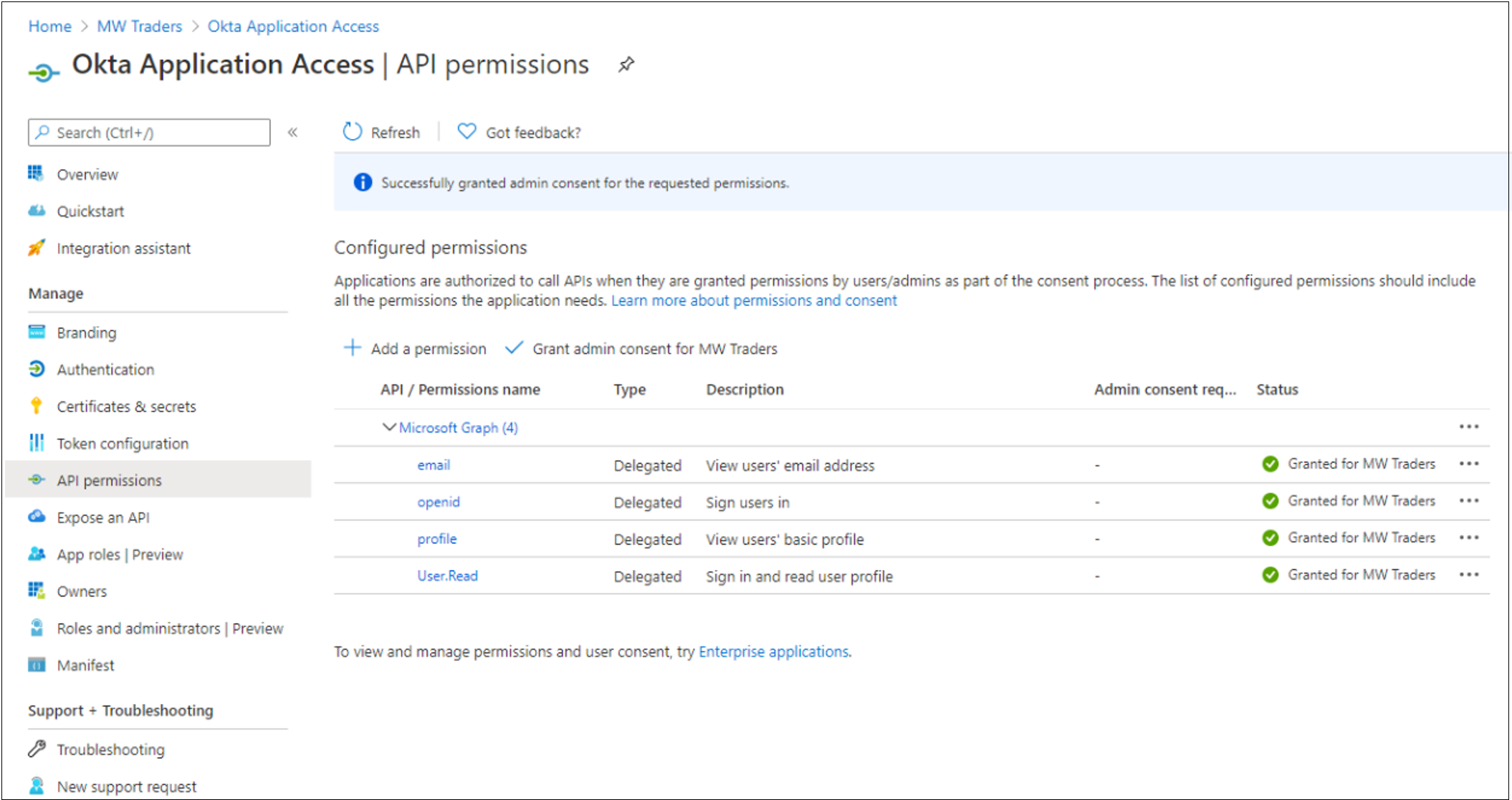

Soldaki menüde API izinleri'ni seçin.

Uygulamaya OpenID Connect (OIDC) yığınına erişim verin.

İzin ekle'yi seçin.

Microsoft Graph'ı seçin

Temsilci izinleri'ne tıklayın.

OpenID izinleri bölümünde e-posta, openid ve profil ekleyin.

İzin ekle'yi seçin.

Kiracı etki alanı adı> için <yönetici onayı ver'i seçin.

Verildi durumunun gösterilmesini bekleyin.

Soldaki menüden Markalama'yı seçin.

Giriş sayfası URL'si için kullanıcı uygulamanızın giriş sayfasını ekleyin.

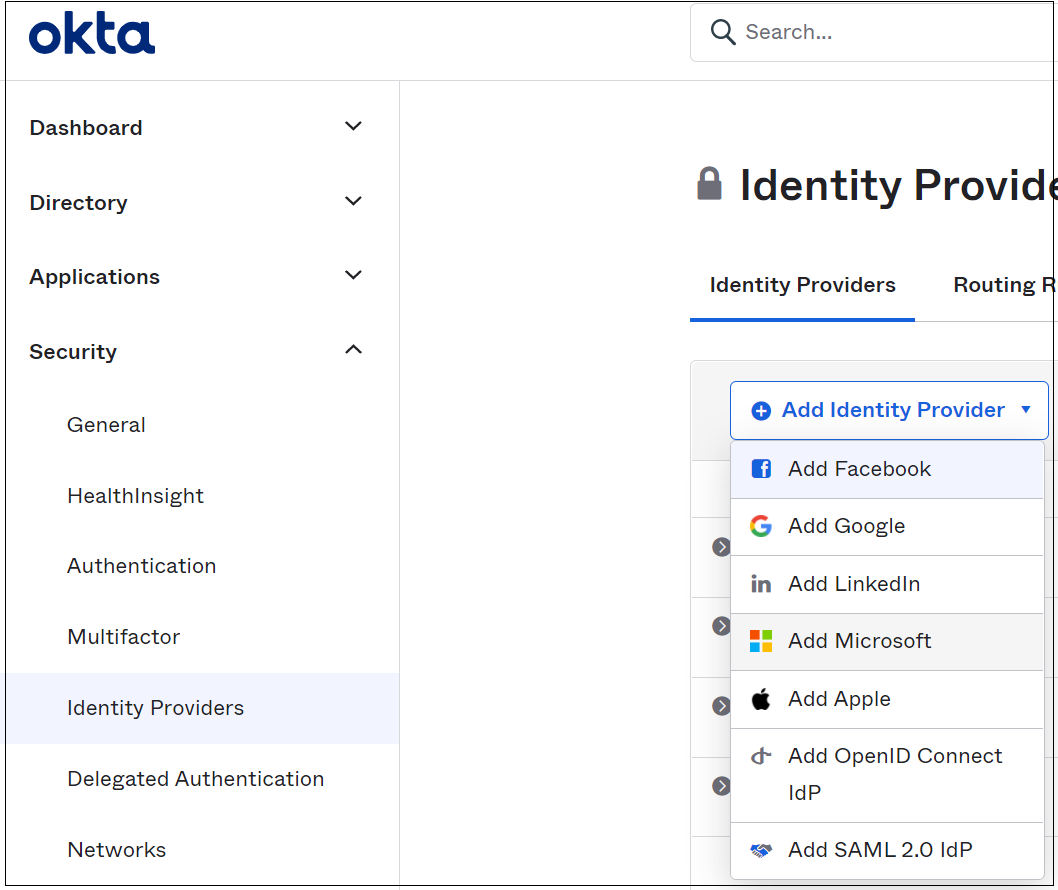

Okta yönetim portalında yeni bir kimlik sağlayıcısı eklemek için Güvenlik'i ve ardından Kimlik Sağlayıcıları'nı seçin.

Microsoft Ekle'yi seçin.

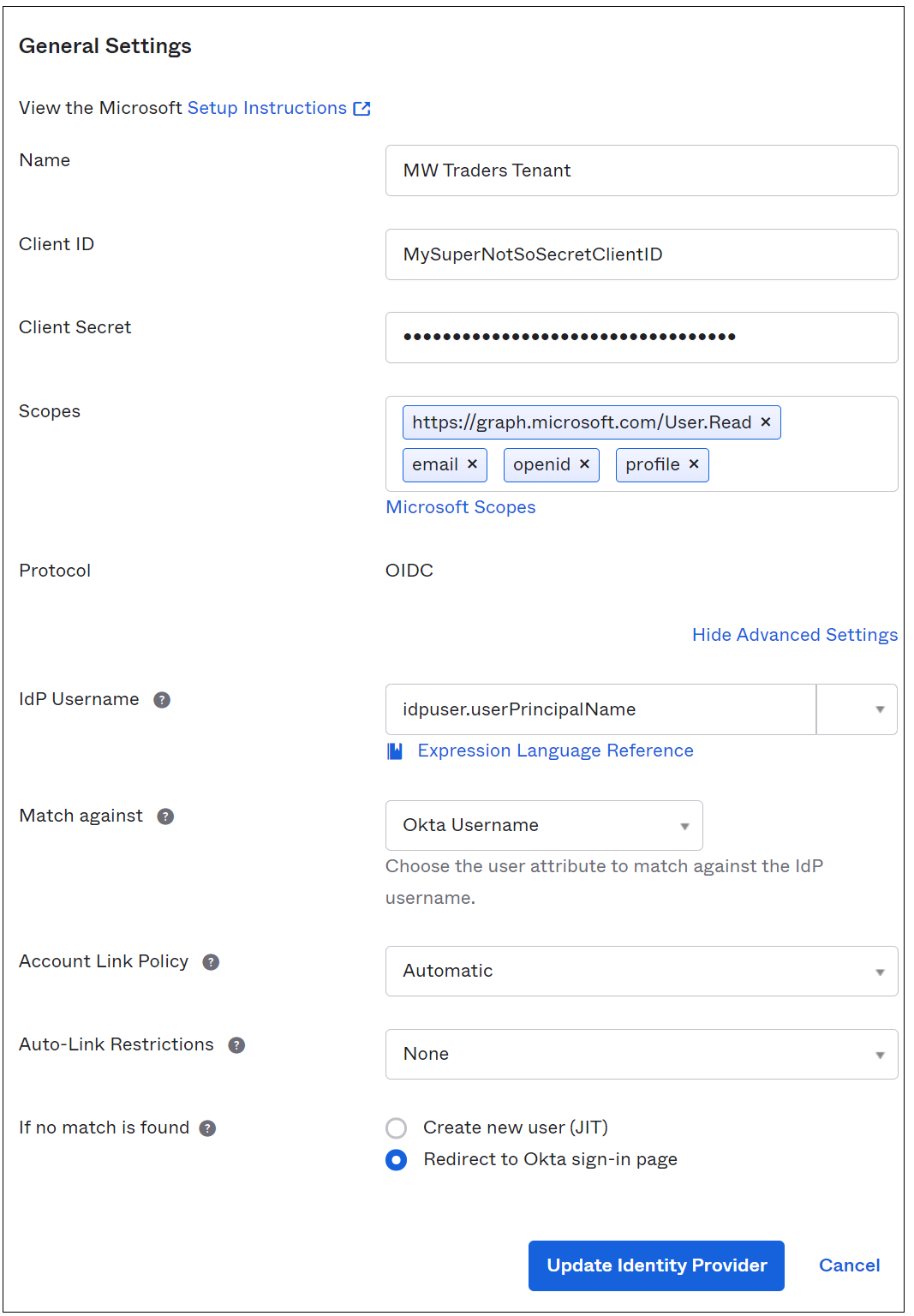

Kimlik Sağlayıcısı sayfasında, İstemci Kimliği alanına Uygulama Kimliğini girin.

İstemci gizli dizisini İstemci Gizli Dizisi alanına girin.

Gelişmiş Ayarları Göster'i seçin. Varsayılan olarak, bu yapılandırma Okta'daki kullanıcı asıl adını (UPN) ters federasyon erişimi için Microsoft Entra Id'deki UPN'ye bağlar.

Önemli

Okta ve Microsoft Entra Id'deki UPN'ler eşleşmiyorsa, kullanıcılar arasında ortak olan bir öznitelik seçin.

Seçimleri otomatik sağlamayı tamamlayın.

Varsayılan olarak, okta kullanıcısı için eşleşme görünmüyorsa, sistem kullanıcıyı Microsoft Entra Kimliği'nde sağlamayı dener. Sağlamayı Okta'dan uzağa geçirdiyseniz, Okta oturum açma sayfasına yeniden yönlendir'i seçin.

Kimlik sağlayıcısını (IDP) oluşturdunuz. Kullanıcıları doğru IDP'ye gönderin.

Kimlik Sağlayıcıları menüsünde Yönlendirme Kuralları'nı ve ardından Yönlendirme Kuralı Ekle'yi seçin.

Okta profilindeki kullanılabilir özniteliklerden birini kullanın.

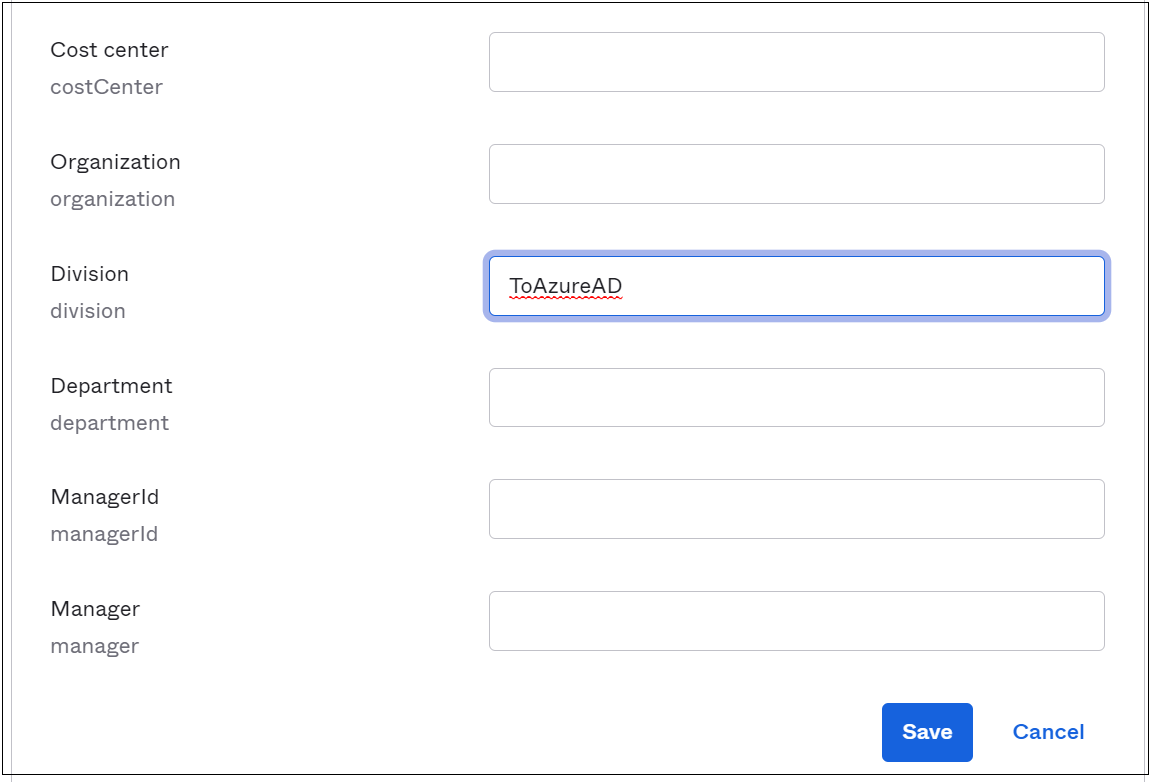

Cihazlardan ve IP'lerden oturum açma bilgilerini Microsoft Entra Id'ye yönlendirmek için aşağıdaki görüntüde görülen ilkeyi ayarlayın. Bu örnekte Tümen özniteliği tüm Okta profillerinde kullanılmaz. IDP yönlendirmesi için iyi bir seçimdir.

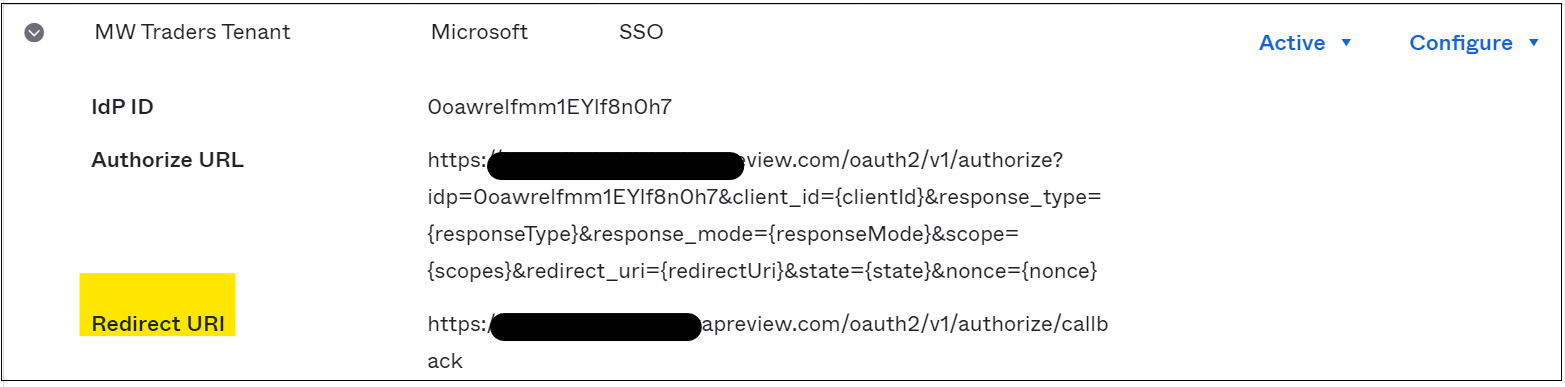

Yeniden yönlendirme URI'sini kaydederek uygulama kaydına ekleyin.

Uygulama kaydında, soldaki menüde Kimlik Doğrulaması'nı seçin.

Platform ekle'yi seçin

Web'i seçin.

Okta'da IDP'ye kaydettiğiniz yeniden yönlendirme URI'sini ekleyin.

Erişim belirteçleri ve kimlik belirteçleri'ni seçin.

Yönetici konsolunda Dizin'i seçin.

Kişiler'i seçin.

Profili düzenlemek için bir test kullanıcısı seçin.

Profilde, ToAzureAD ekleyin. Aşağıdaki görüntüye bakın.

Kaydet'i seçin.

Değiştirilmiş kullanıcı olarak Microsoft 356 portalında oturum açın. Kullanıcınız yönetilen kimlik doğrulama pilotunda değilse, eyleminiz bir döngüye girer. Döngüden çıkmak için kullanıcıyı yönetilen kimlik doğrulama deneyimine ekleyin.

Pilot üyelerde Okta uygulama erişimini test etme

Okta uygulamasını Microsoft Entra ID'de yapılandırdıktan ve Okta portalında IDP'yi yapılandırdıktan sonra uygulamayı kullanıcılara atayın.

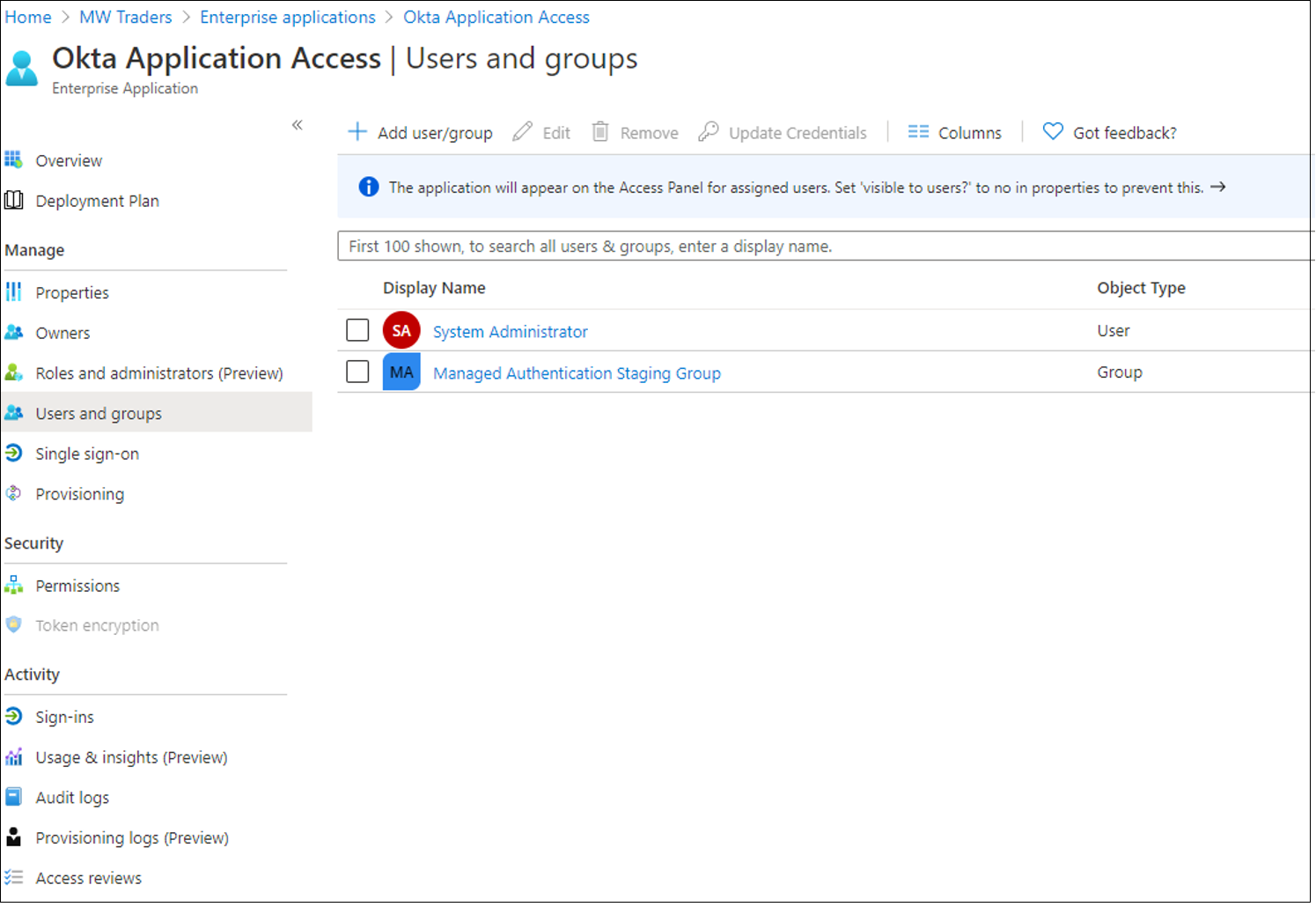

Microsoft Entra yönetim merkezinde Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Oluşturduğunuz uygulama kaydını seçin.

Kullanıcılar ve gruplar'a gidin.

Yönetilen kimlik doğrulama pilotuyla bağıntılı grubu ekleyin.

Not

Kurumsal uygulamalar sayfasından kullanıcı ve grup ekleyebilirsiniz. Uygulama kayıtları menüsünden kullanıcı ekleyemezsiniz.

Yaklaşık 15 dakika bekleyin.

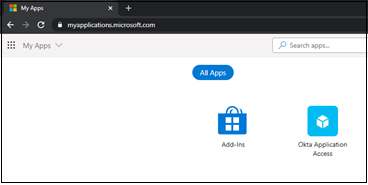

Yönetilen kimlik doğrulama pilot kullanıcısı olarak oturum açın.

Uygulamalarım gidin.

Okta giriş sayfasına dönmek için Okta Uygulama Erişimi kutucuğunu seçin.

Pilot üyelerde yönetilen kimlik doğrulamayı test etme

Okta ters federasyon uygulamasını yapılandırdıktan sonra, kullanıcılardan yönetilen kimlik doğrulama deneyiminde test gerçekleştirmelerini isteyin. Kullanıcıların kiracıyı tanımasına yardımcı olmak için şirket markasını yapılandırmanızı öneririz.

Daha fazla bilgi edinin: Şirketinizin markasını yapılandırın.

Önemli

Okta'dan etki alanlarını saptırmadan önce, gerekli Koşullu Erişim ilkelerini belirleyin. Kesmeden önce ortamınızın güvenliğini sağlayabilirsiniz. Bkz. Öğretici: Okta oturum açma ilkelerini Microsoft Entra Koşullu Erişim'e geçirme.

Office 365 etki alanlarını geçersiz kılma

Kuruluşunuz yönetilen kimlik doğrulama deneyiminden memnun olduğunda, etki alanınızı Okta'dan kaldırabilirsiniz. Başlamak için aşağıdaki komutları kullanarak Microsoft Graph PowerShell'e bağlanın. Microsoft Graph PowerShell modülüne sahip değilseniz, yazarak Install-Module Microsoft.Graphindirin.

PowerShell'de Karma Kimlik Yöneticisi hesabı kullanarak Microsoft Entra Id'de oturum açın.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Etki alanını dönüştürmek için aşağıdaki komutu çalıştırın:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Aşağıdaki komutu çalıştırarak etki alanının yönetilmeye dönüştürüldüğünü doğrulayın. Kimlik doğrulama türü yönetilen olarak ayarlanmalıdır.

Get-MgDomain -DomainId yourdomain.com

Etki alanını yönetilen kimlik doğrulaması olarak ayarladıktan sonra, Okta giriş sayfasına kullanıcı erişimini korurken Office 365 kiracınızı Okta'dan kaldırmış olursunuz.