Öğretici: Okta oturum açma ilkelerini Microsoft Entra Koşullu Erişim'e geçirme

Bu öğreticide, Bir kuruluşu Microsoft Entra Id'deki Okta Koşullu Erişim'deki genel veya uygulama düzeyinde oturum açma ilkelerinden geçirmeyi öğrenin. Koşullu Erişim ilkeleri, Microsoft Entra Id ve bağlı uygulamalarda kullanıcı erişiminin güvenliğini sağlar.

Daha fazla bilgi edinin: Koşullu Erişim nedir?

Bu öğreticide aşağıdakilere sahip olduğunuz varsayılır:

- Oturum açma ve çok faktörlü kimlik doğrulaması için Okta ile birleştirilmiş Office 365 kiracısı

- Microsoft Entra Connect sunucusu veya Microsoft Entra Connect bulut sağlama aracıları, Microsoft Entra Id'ye kullanıcı sağlama için yapılandırılmış

Önkoşullar

Lisanslama ve kimlik bilgileri önkoşulları için aşağıdaki iki bölüme bakın.

Lisanslama

Okta oturum açmadan Koşullu Erişim'e geçerseniz lisanslama gereksinimleri vardır. Bu işlem, Microsoft Entra çok faktörlü kimlik doğrulaması kaydını etkinleştirmek için bir Microsoft Entra ID P1 lisansı gerektirir.

Daha fazla bilgi edinin: Microsoft Entra yönetim merkezinde lisans atama veya kaldırma

Kuruluş Yöneticisi kimlik bilgileri

Hizmet bağlantı noktası (SCP) kaydını yapılandırmak için şirket içi ormanda Kuruluş Yöneticisi kimlik bilgilerinizin olduğundan emin olun.

Geçiş için Okta oturum açma ilkelerini değerlendirme

Microsoft Entra Id'ye nelerin geçirileceğini belirlemek için Okta oturum açma ilkelerini bulun ve değerlendirin.

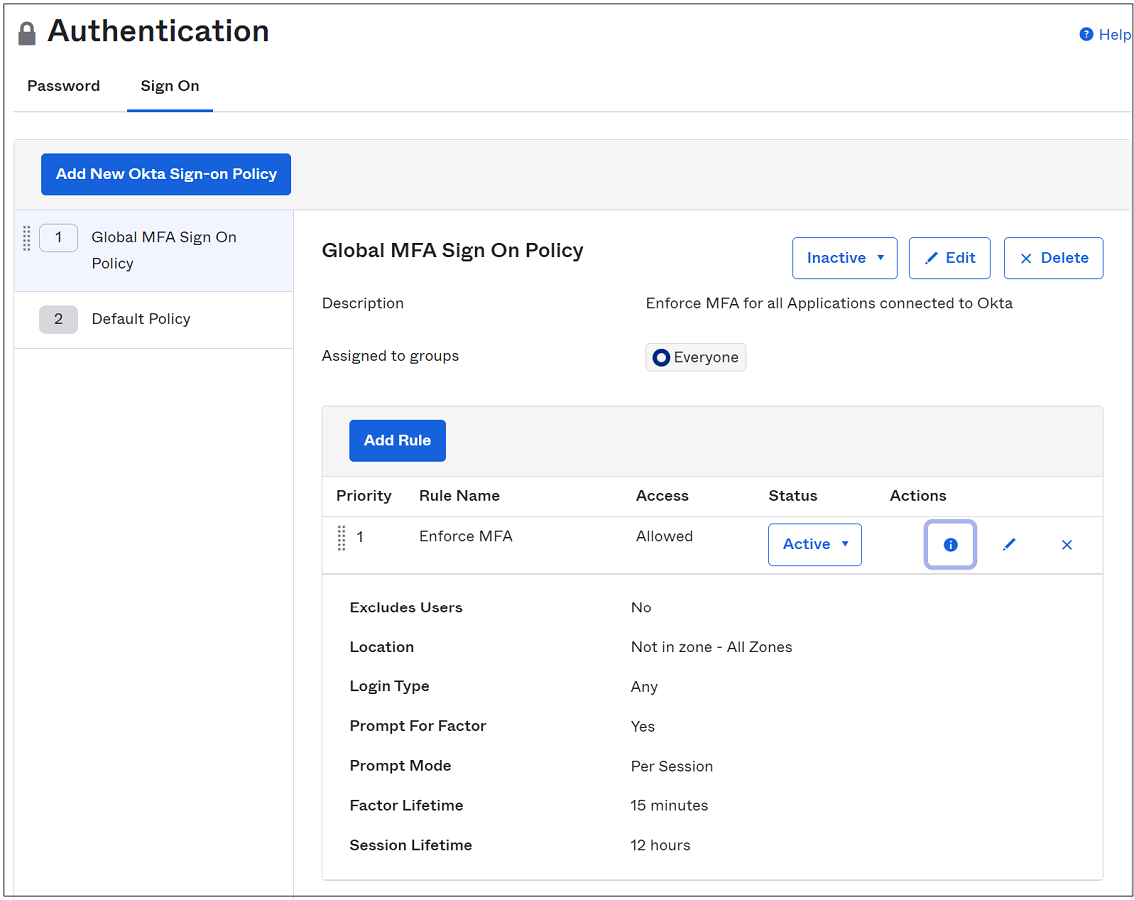

Okta'da Güvenlik>Kimlik Doğrulaması>Oturum Açma'ya gidin.

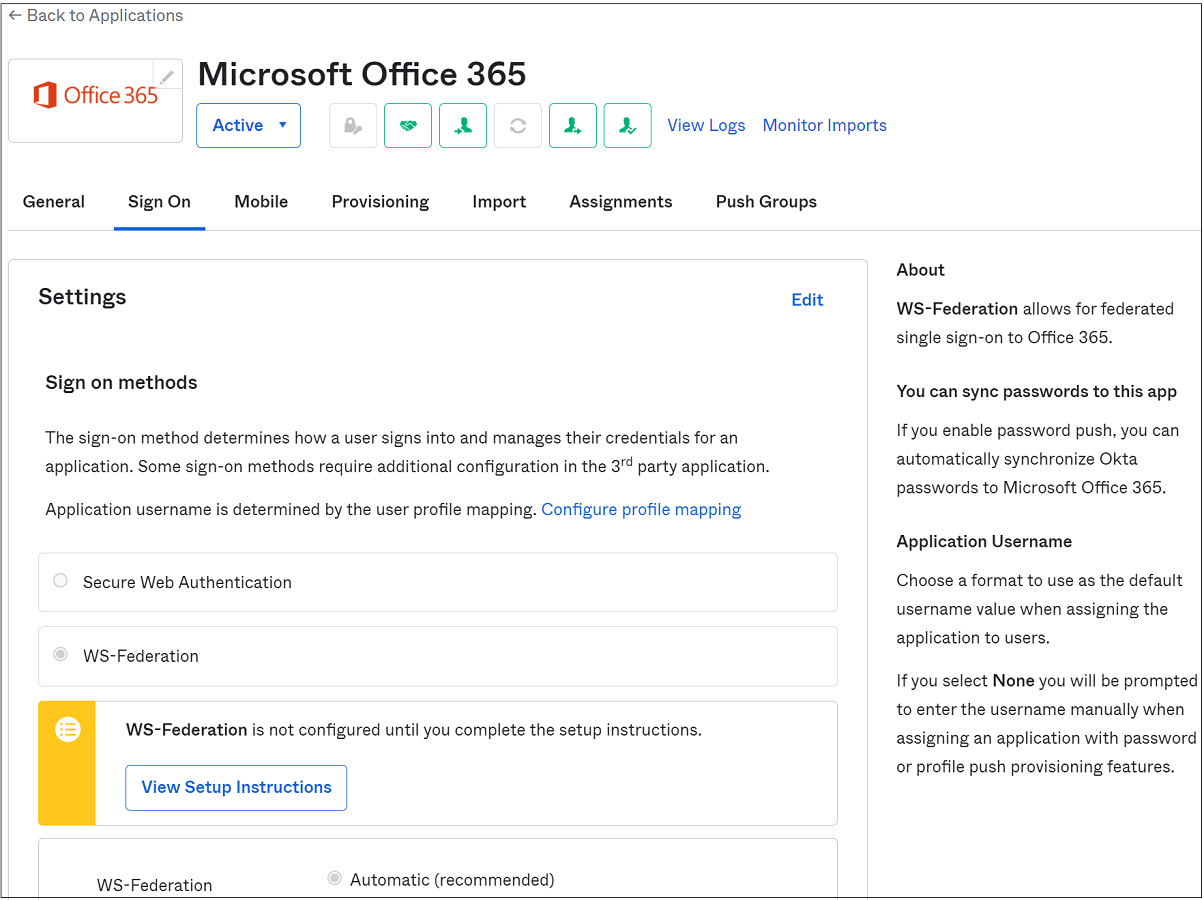

Uygulamalar'a gidin.

Alt menüden Uygulamalar'ı seçin

Etkin uygulamalar listesinden Microsoft Office 365 bağlı örneğini seçin.

Oturum Aç'ı seçin.

Sayfanın en altına inin.

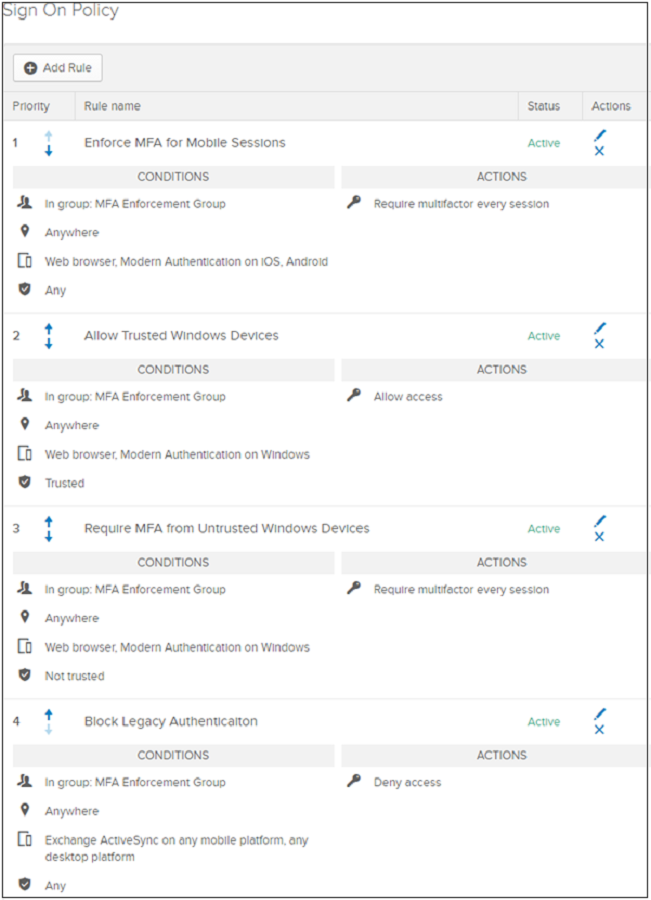

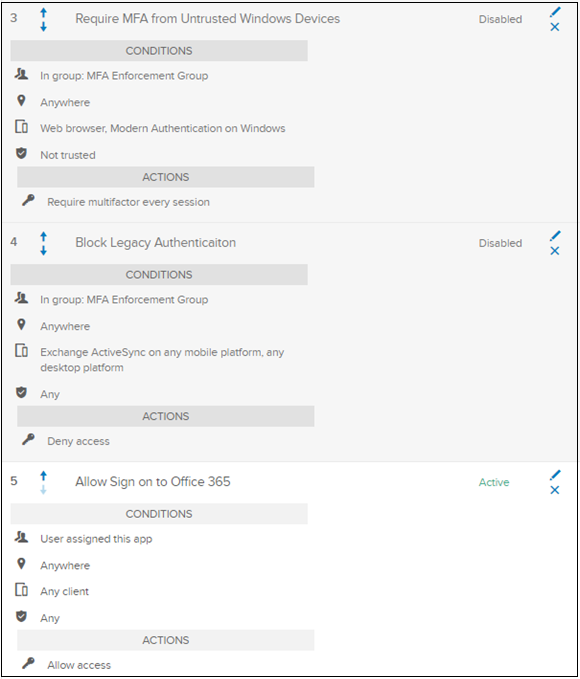

Microsoft Office 365 uygulama oturum açma ilkesi dört kurala sahiptir:

- Mobil oturumlar için MFA'yı zorunlu kılma - iOS veya Android'de modern kimlik doğrulamasından veya tarayıcı oturumlarından MFA gerektirir

- Güvenilen Windows cihazlarına izin ver - güvenilir Okta cihazları için gereksiz doğrulamayı veya faktör istemlerini önler

- Güvenilmeyen Windows cihazlarından MFA iste - Güvenilmeyen Windows cihazlarında modern kimlik doğrulamasından veya tarayıcı oturumlarından MFA gerektirir

- Eski kimlik doğrulamasını engelle - eski kimlik doğrulama istemcilerinin hizmete bağlanmasını engeller

Aşağıdaki ekran görüntüsü, Oturum Açma İlkesi ekranındaki dört kuralın koşulları ve eylemleridir.

Koşullu Erişim ilkelerini yapılandırma

Koşullu Erişim ilkelerini Okta koşullarıyla eşleşecek şekilde yapılandırın. Ancak bazı senaryolarda daha fazla kurulum gerekebilir:

- Microsoft Entra Id içindeki adlandırılmış konumlara okta ağ konumları

- Cihaz tabanlı Koşullu Erişim'e Okta cihaz güveni (kullanıcı cihazlarını değerlendirmek için iki seçenek):

- Aşağıdaki bölüme bakın: Windows 10, Windows Server 2016 ve 2019 gibi Windows cihazlarını Microsoft Entra Id ile eşitlemek için Microsoft Entra karma birleştirme yapılandırması

- Cihaz uyumluluğunu yapılandırma başlıklı aşağıdaki bölüme bakın

- Bkz. Microsoft Entra Connect sunucusunda Windows 10, Windows Server 2016 ve Windows Server 2019 gibi Windows cihazlarını Microsoft Entra Id ile eşitleyen bir özellik olan Microsoft Entra karma katılımını kullanma

- Bkz. Cihazı Microsoft Intune'a kaydetme ve uyumluluk ilkesi atama

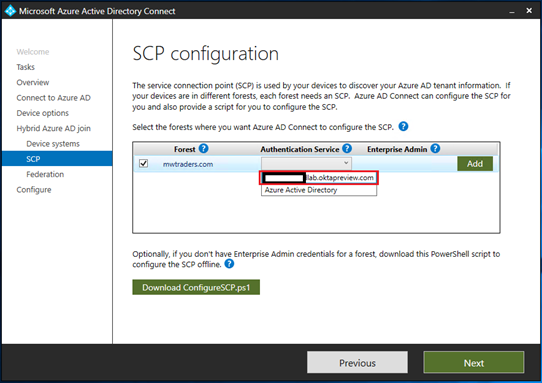

Microsoft Entra karma birleştirme yapılandırması

Microsoft Entra Connect sunucunuzda Microsoft Entra karma katılımını etkinleştirmek için yapılandırma sihirbazını çalıştırın. Yapılandırmadan sonra cihazları kaydedin.

Not

Microsoft Entra Connect bulut sağlama aracıları ile Microsoft Entra karma katılımı desteklenmez.

Microsoft Entra karma katılımını yapılandırın.

SCP yapılandırma sayfasında Kimlik Doğrulama Hizmeti açılan listesini seçin.

Okta federasyon sağlayıcısı URL'sini seçin.

Ekle'yi seçin.

Şirket içi Kuruluş Yöneticisi kimlik bilgilerinizi girin

İleri'yi seçin.

İpucu

Genel veya uygulama düzeyinde oturum açma ilkesinde Windows istemcilerinde eski kimlik doğrulamasını engellediyseniz, Microsoft Entra karma birleştirme işleminin tamamlanabilecek bir kural oluşturun. Windows istemcileri için eski kimlik doğrulama yığınına izin verin.

Uygulama ilkelerinde özel istemci dizelerini etkinleştirmek için Okta Yardım Merkezi'ne başvurun.

Cihaz uyumluluğunu yapılandırma

Microsoft Entra karma birleştirme, Windows'ta Okta cihaz güveni yerine geçer. Koşullu Erişim ilkeleri, Microsoft Intune'a kayıtlı cihazlar için uyumluluğu tanır.

Cihaz uyumluluk ilkesi

- Intune ile yönettiğiniz cihazlarda kurallar ayarlamak için uyumluluk ilkelerini kullanma

- Microsoft Intune’da uyumluluk ilkesi oluşturma

Windows 10/11, iOS, iPadOS ve Android kaydı

Microsoft Entra karma katılımını dağıttıysanız, intune'da bu cihazların otomatik kaydını tamamlamak için başka bir grup ilkesi dağıtabilirsiniz.

- Microsoft Intune'a kayıt

- Hızlı Başlangıç: Windows 10/11 cihazları için otomatik kaydı ayarlama

- Android cihazları kaydetme

- iOS/iPadOS cihazlarını Intune'da kaydetme

Microsoft Entra çok faktörlü kimlik doğrulaması kiracı ayarlarını yapılandırma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Koşullu Erişim'e dönüştürmeden önce, kuruluşunuzun temel MFA kiracı ayarlarını onaylayın.

Microsoft Entra yönetim merkezinde Karma Kimlik Yöneticisi olarak oturum açın.

Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

Kullanıcılar bölmesinin üst menüsünde Kullanıcı Başına MFA'sını seçin.

Eski Microsoft Entra çok faktörlü kimlik doğrulama portalı görüntülenir. Alternatif olarak Microsoft Entra çok faktörlü kimlik doğrulama portalını da seçebilirsiniz.

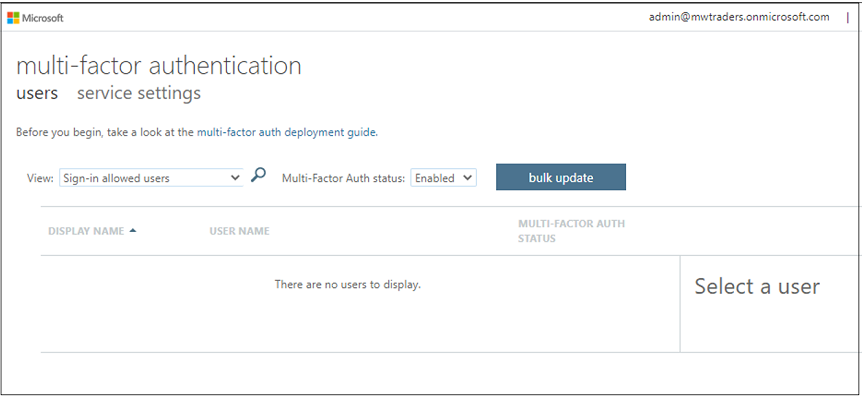

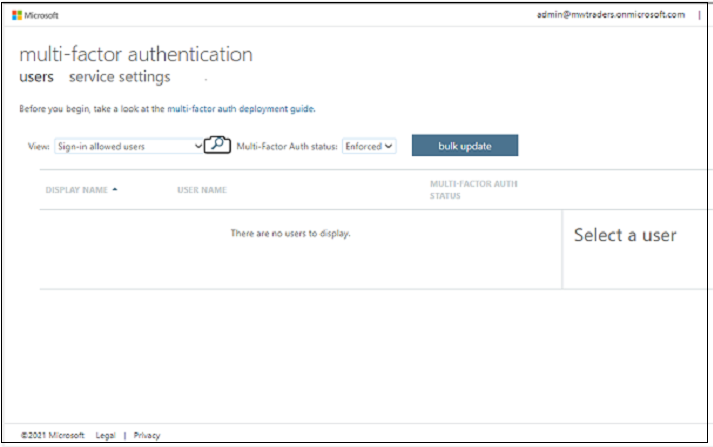

Eski MFA için etkin kullanıcı olmadığını onaylayın: Çok faktörlü kimlik doğrulaması menüsünde, Çok faktörlü kimlik doğrulama durumu'nda Etkin ve Zorlandı'yı seçin. Kiracının aşağıdaki görünümlerde kullanıcıları varsa, bunları eski menüde devre dışı bırakın.

Zorlanan alanının boş olduğundan emin olun.

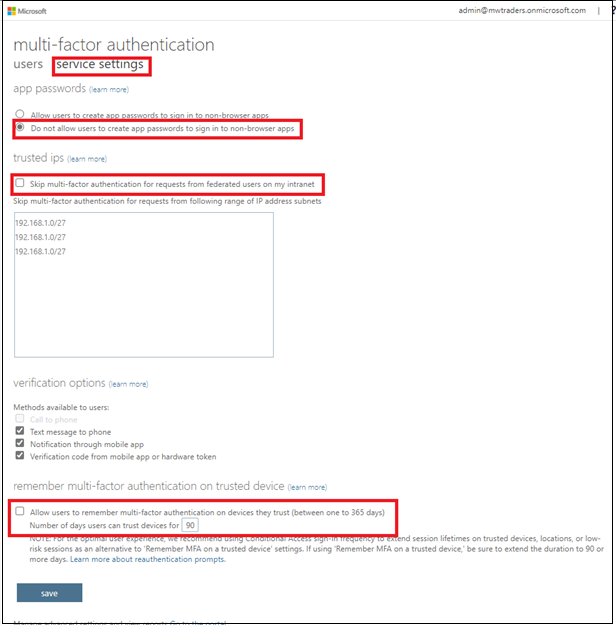

Hizmet ayarları seçeneğini belirleyin.

Kullanıcıların tarayıcı dışı uygulamalarda oturum açmak için uygulama parolaları oluşturmasına izin verme olarak Uygulama parolaları seçimini değiştirin.

İntranetimdeki federasyon kullanıcılarından gelen istekler için çok faktörlü kimlik doğrulamasını atla ve Kullanıcıların güvendikleri cihazlarda (bir ila 365 gün arasında) çok faktörlü kimlik doğrulamasını hatırlamasına izin ver onay kutularını temizleyin.

Kaydet'i seçin.

Not

Bkz . Yeniden kimlik doğrulama istemlerini iyileştirme ve Microsoft Entra çok faktörlü kimlik doğrulaması için oturum ömrünü anlama.

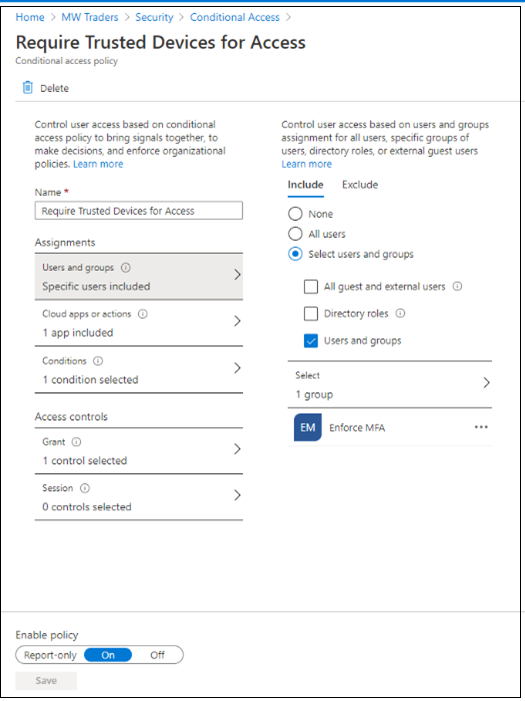

Koşullu Erişim ilkesi oluşturma

Koşullu Erişim ilkelerini yapılandırmak için bkz . Koşullu Erişim dağıtma ve tasarlamaya yönelik en iyi yöntemler.

Önkoşulları ve temel ayarları yapılandırdıktan sonra Koşullu Erişim ilkesi oluşturabilirsiniz. İlke bir uygulamaya, bir kullanıcı test grubuna veya her ikisine de hedeflenebilir.

Başlamadan önce:

Microsoft Entra yönetim merkezinde oturum açın.

Kimlik'e gidin.

Microsoft Entra Id'de ilke oluşturmayı öğrenmek için. Bkz. Ortak Koşullu Erişim ilkesi: Tüm kullanıcılar için MFA gerektirme.

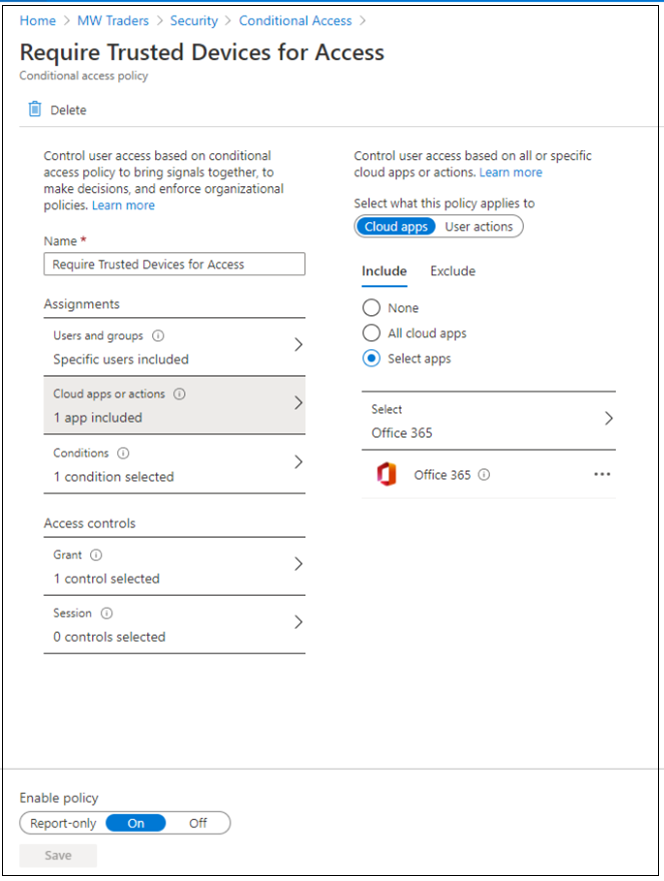

Cihaz güveni tabanlı koşullu erişim kuralı oluşturun.

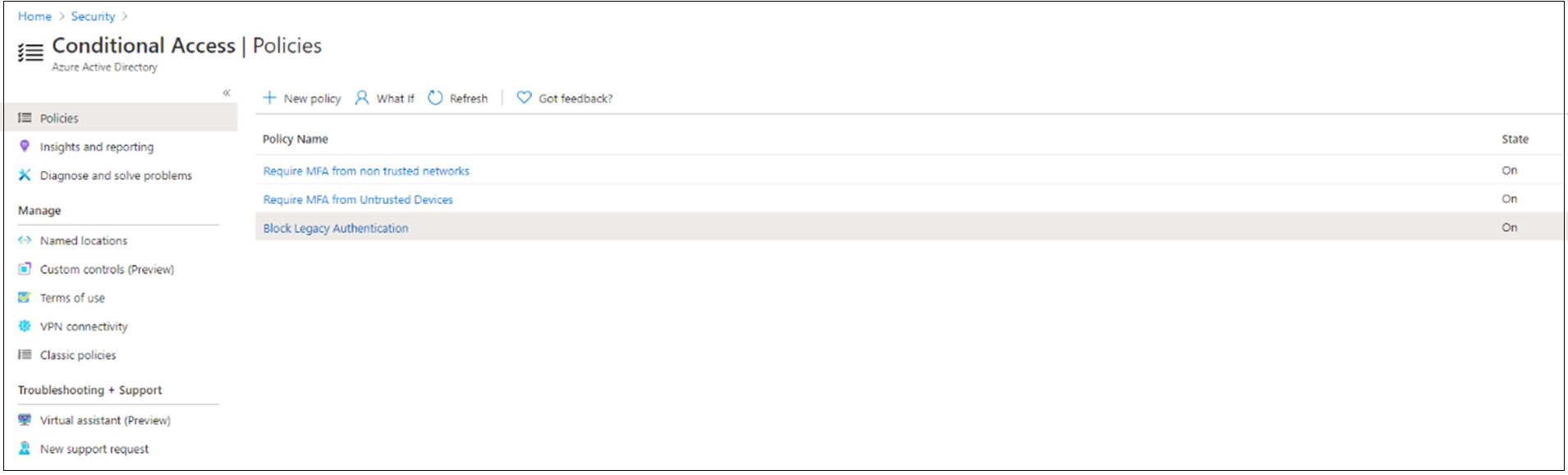

Konum tabanlı ilkeyi ve cihaz güven ilkesini yapılandırdıktan sonra Koşullu Erişim ile Microsoft Entra Id ile eski kimlik doğrulamasını engelleyin.

Bu üç Koşullu Erişim ilkesiyle, özgün Okta oturum açma ilkeleri deneyimi Microsoft Entra Id'de çoğaltılır.

Pilot üyeleri MFA'ya kaydetme

Kullanıcılar MFA yöntemlerine kaydolun.

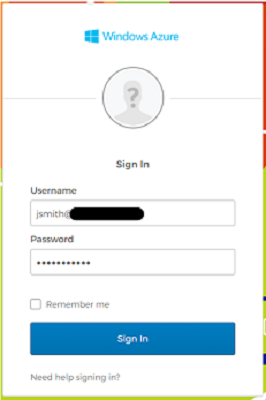

Bireysel kayıt için kullanıcılar Microsoft Oturum Açma bölmesine gider.

Kaydı yönetmek için kullanıcılar Microsoft Oturum Açmalarım | sayfasına gider Güvenlik Bilgileri.

Daha fazla bilgi edinin: Microsoft Entra Id'de birleşik güvenlik bilgileri kaydını etkinleştirin.

Not

Kullanıcılar kaydolduysa, MFA'yı karşıladıktan sonra Güvenliğim sayfasına yönlendirilirler.

Koşullu Erişim ilkelerini etkinleştirme

Test etmek için, oluşturulan ilkeleri Etkin test kullanıcısı oturum açma olarak değiştirin.

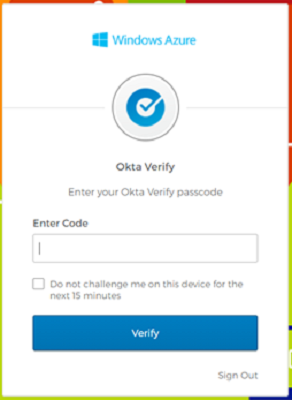

Office 365 Oturum Açma bölmesinde test kullanıcısı John Smith'in Okta MFA ve Microsoft Entra çok faktörlü kimlik doğrulamasıyla oturum açması istenir.

Okta aracılığıyla MFA doğrulamasını tamamlayın.

Kullanıcıdan Koşullu Erişim istenir.

İlkelerin MFA için tetiklenecek şekilde yapılandırıldığından emin olun.

Koşullu Erişim ilkelerine kuruluş üyeleri ekleme

Pilot üyeler üzerinde test gerçekleştirdikten sonra, kaydın ardından kalan kuruluş üyelerini Koşullu Erişim ilkelerine ekleyin.

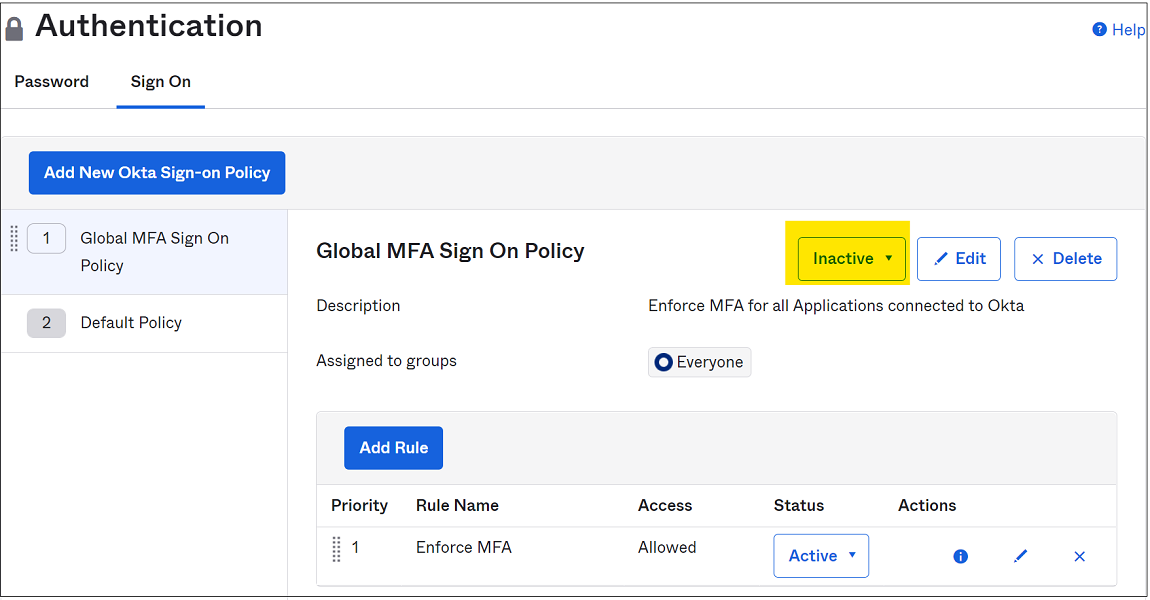

Microsoft Entra çok faktörlü kimlik doğrulaması ile Okta MFA arasında çift istem olmasını önlemek için Okta MFA: oturum açma ilkelerini değiştirme seçeneğini devre dışı bırakabilirsiniz.

Okta yönetici konsoluna gidin

Güvenlik>Kimlik Doğrulaması'nın seçilmesi

Oturum Açma İlkesi'ne gidin.

Not

Okta'daki tüm uygulamalar uygulama oturum açma ilkeleriyle korunuyorsa genel ilkeleri Etkin Değil olarak ayarlayın.

MFA'yı Zorla ilkesini Etkin Değil olarak ayarlayın. İlkeyi Microsoft Entra kullanıcılarını içermeyen yeni bir gruba atayabilirsiniz.

Uygulama düzeyinde oturum açma ilkesi bölmesinde Kuralı Devre Dışı Bırak seçeneğini belirleyin.

Etkin Değil'i seçin. İlkeyi Microsoft Entra kullanıcılarını içermeyen yeni bir gruba atayabilirsiniz.

MFA olmadan erişime izin veren uygulama için en az bir uygulama düzeyinde oturum açma ilkesi etkinleştirildiğinden emin olun.

Kullanıcılardan bir sonraki oturum açışında Koşullu Erişim istenir.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin