Uygulamaları Okta'dan Microsoft Entra Id'ye geçirme

Bu öğreticide, uygulamalarınızı Okta'dan Microsoft Entra Id'ye geçirmeyi öğreneceksiniz.

Önkoşullar

Uygulamayı Microsoft Entra Id'de yönetmek için şunları yapmanız gerekir:

- Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz hesap oluşturabilirsiniz.

- Aşağıdaki rollerden biri: Bulut Uygulaması Yöneticisi, Uygulama Yöneticisi veya hizmet sorumlusunun sahibi.

Geçerli Okta uygulamalarının envanterini oluşturma

Geçiş öncesinde geçerli ortamı ve uygulama ayarlarını belgeleyin. Bu bilgileri toplamak için Okta API'sini kullanabilirsiniz. Postman gibi bir API gezgini aracı kullanın.

Uygulama envanteri oluşturmak için:

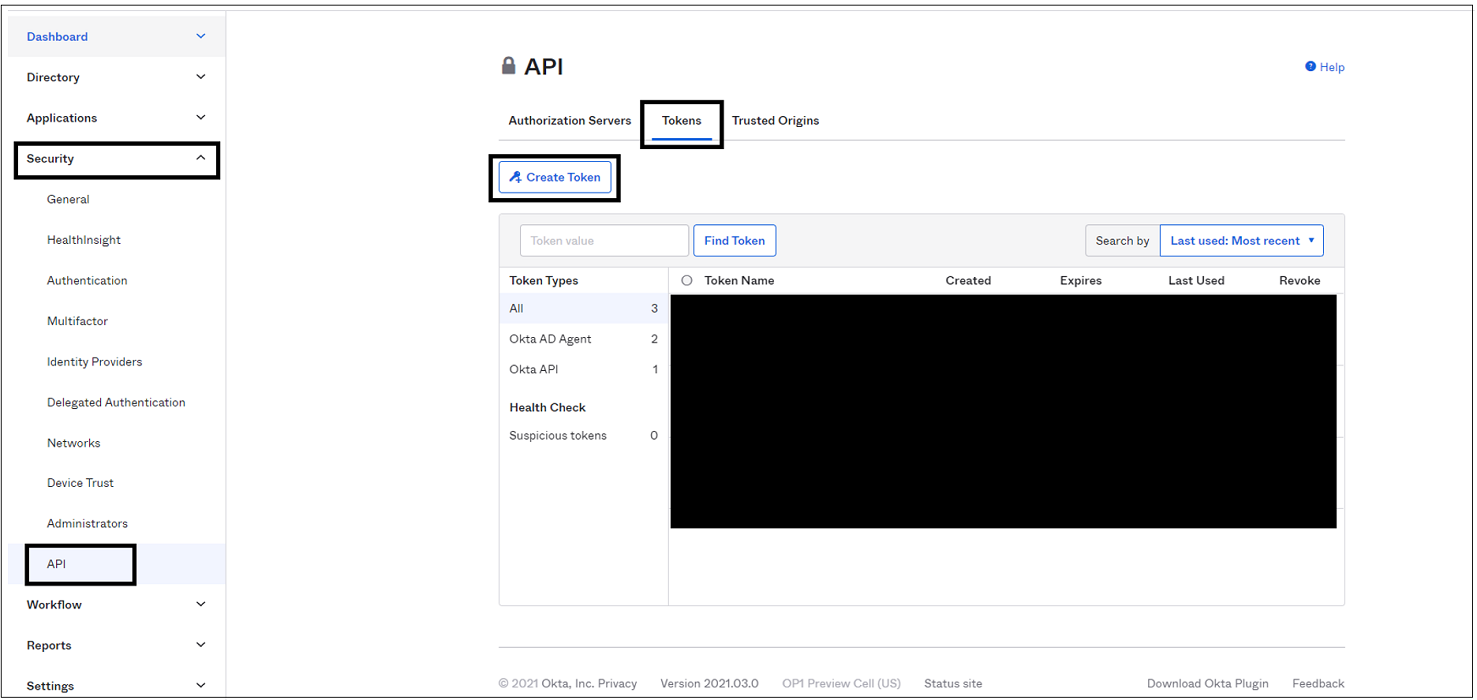

Postman uygulamasıyla, Okta yönetici konsolundan bir API belirteci oluşturun.

API panosunun Güvenlik bölümünde Belirteçler

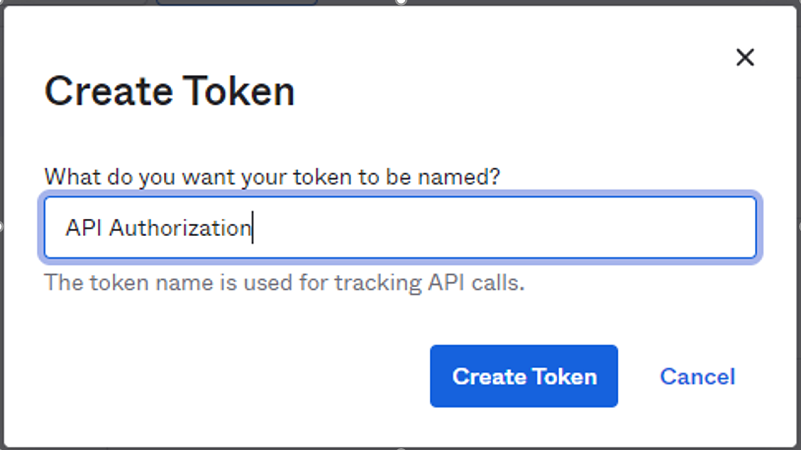

Bir belirteç adı girin ve Belirteç Oluştur'u seçin.

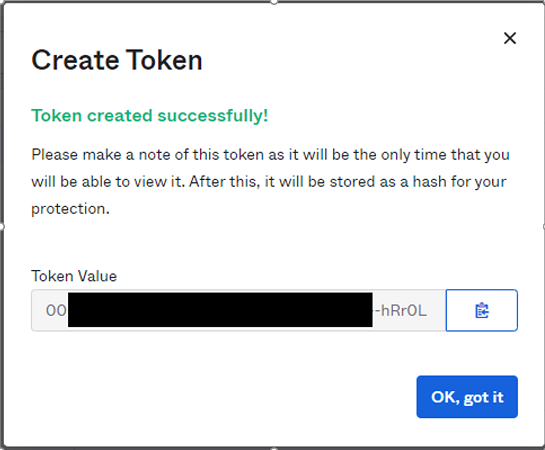

Belirteç değerini kaydedin ve kaydedin. Tamam, anladımseçtikten sonra, erişilemez hale gelir.

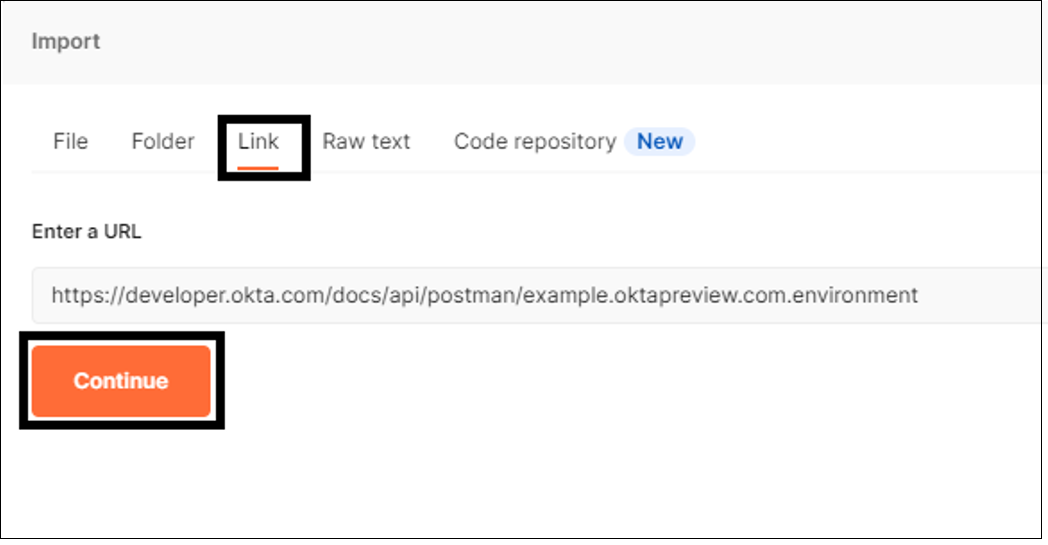

Postman uygulamasındaki çalışma alanında İçeri Aktar'ı seçin.

İçeri Aktar sayfasında Bağlantı'yı seçin. API'yi içeri aktarmak için aşağıdaki bağlantıyı ekleyin:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Not

Kiracı değerlerinizle bağlantıyı değiştirmeyin.

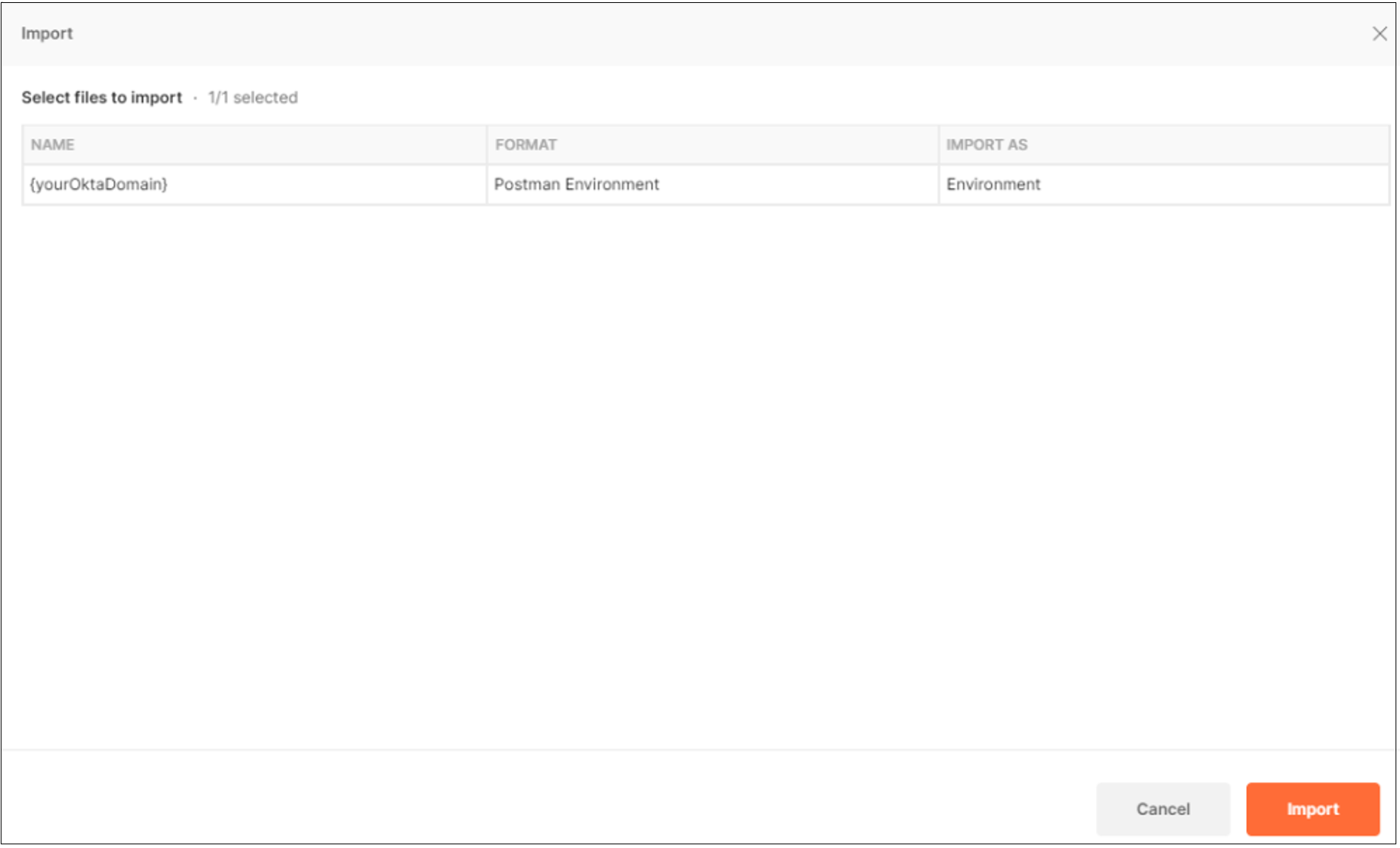

İçeri aktar'ı seçin.

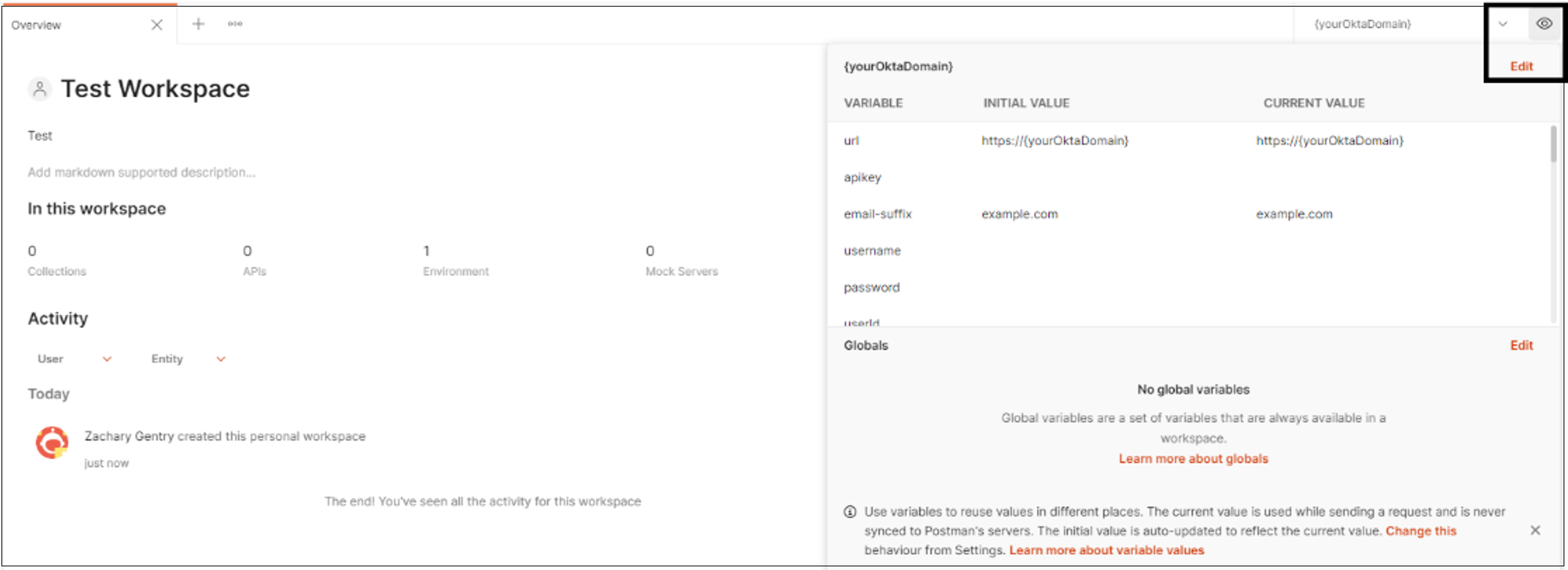

API içeri aktarıldıktan sonra Ortam seçimini {yourOktaDomain} olarak değiştirin.

Okta ortamınızı düzenlemek için göz simgesini seçin. Ardından Düzenle’yi seçin.

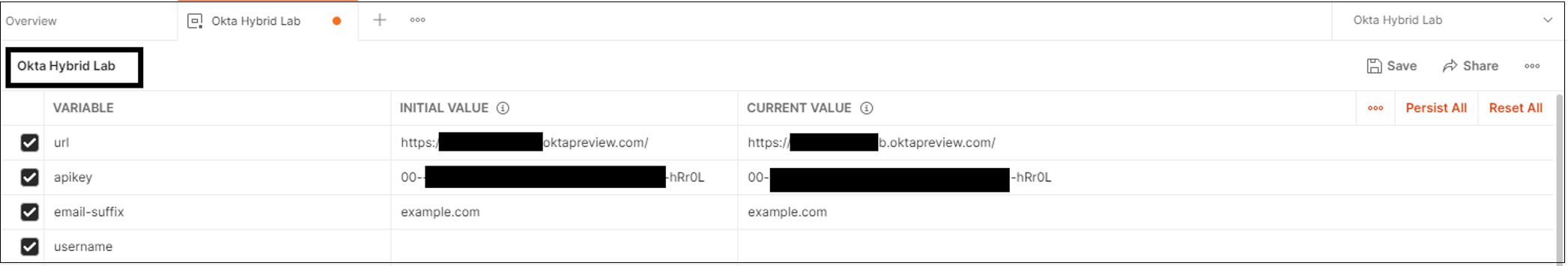

İlk Değer ve Geçerli Değer alanlarında URL ve API anahtarı değerlerini güncelleştirin. Ortamınızı yansıtacak şekilde adı değiştirin.

Değerleri kaydedin.

API'yi Postman'a yükleyin.

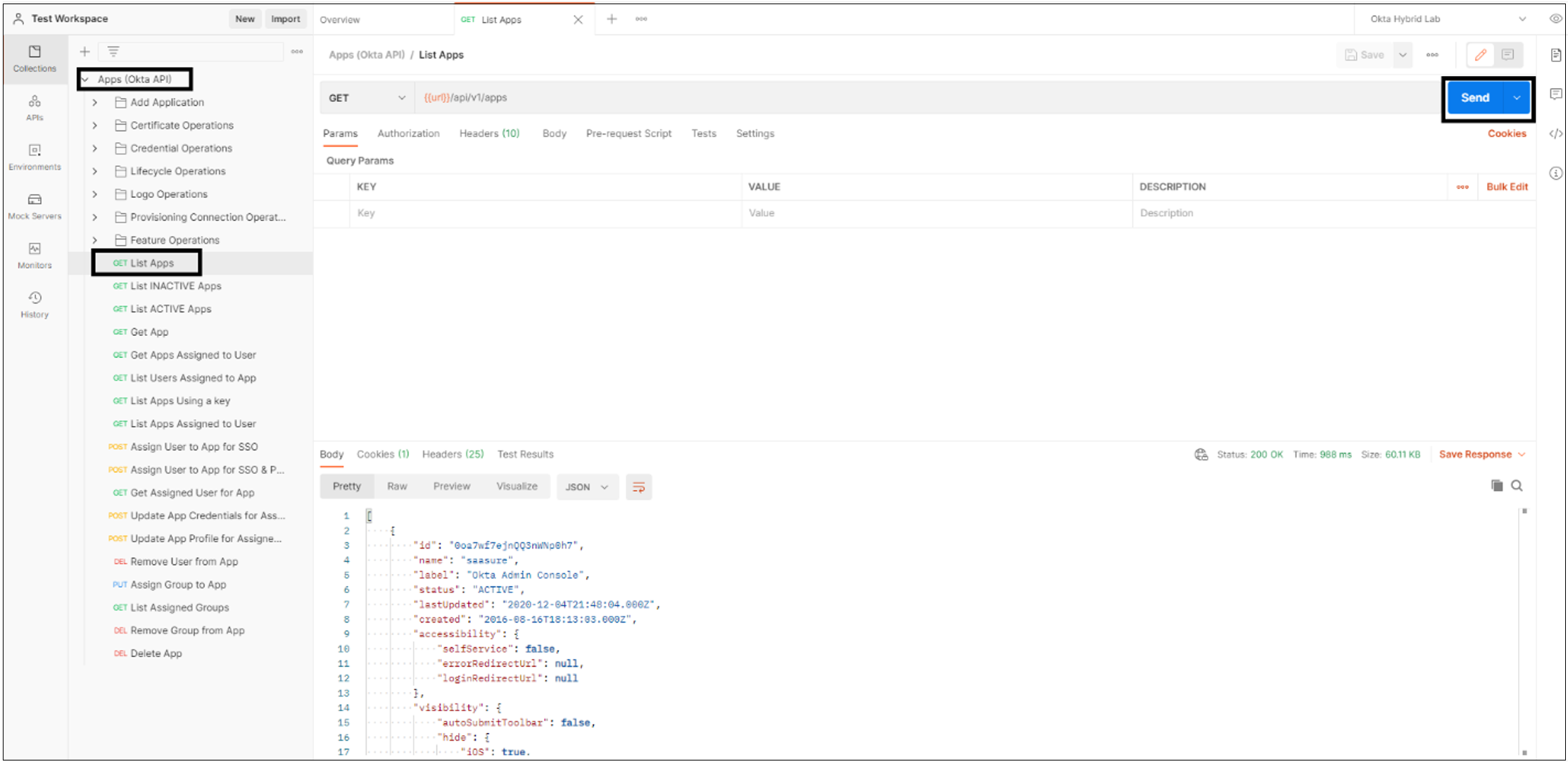

Uygulamalar Liste Al UygulamalarGönder'i>> seçin.

Not

Okta kiracınızdaki uygulamaları yazdırabilirsiniz. Liste JSON biçimindedir.

Bu JSON listesini kopyalayıp CSV biçimine dönüştürmenizi öneririz:

- Konklone gibi bir genel dönüştürücü kullanma

- Veya PowerShell için ConvertFrom-Json ve ConvertTo-CSV kullanın

Not

Okta kiracınızdaki uygulamaların kaydını almak için CSV dosyasını indirin.

SAML uygulamasını Microsoft Entra Id'ye geçirme

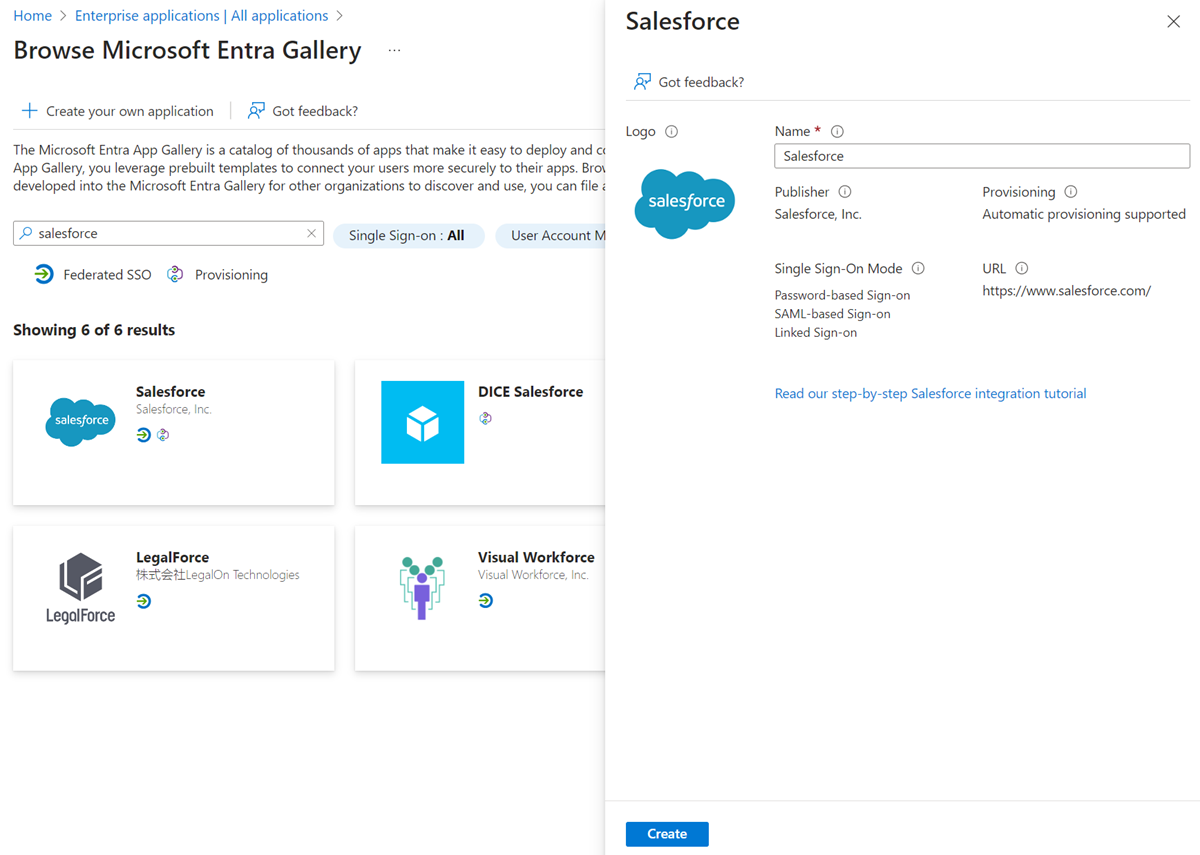

SAML 2.0 uygulamasını Microsoft Entra Id'ye geçirmek için, uygulamayı uygulama erişimi için Microsoft Entra kiracınızda yapılandırın. Bu örnekte salesforce örneğini dönüştüreceğiz.

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik> göz atın ve Ardından Yeni uygulama'yı>

Microsoft Entra Gallery'de Salesforce'u arayın, uygulamayı seçin ve ardından Oluştur'u seçin.

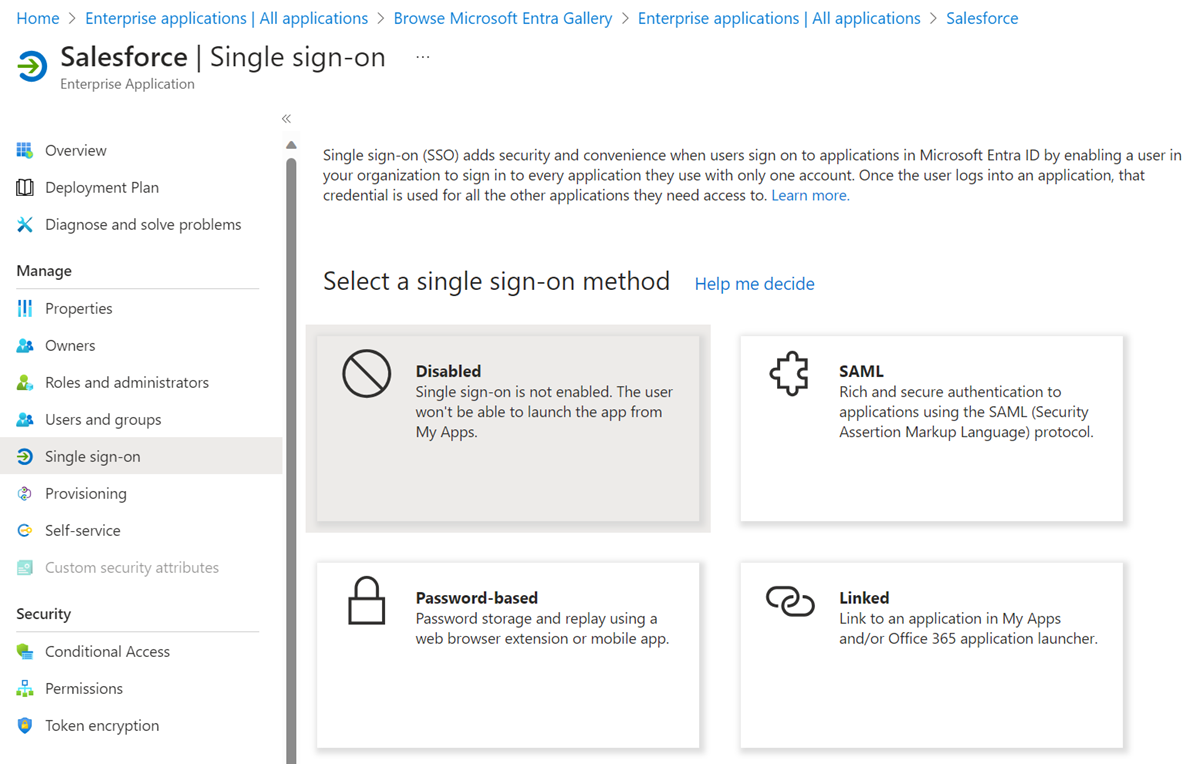

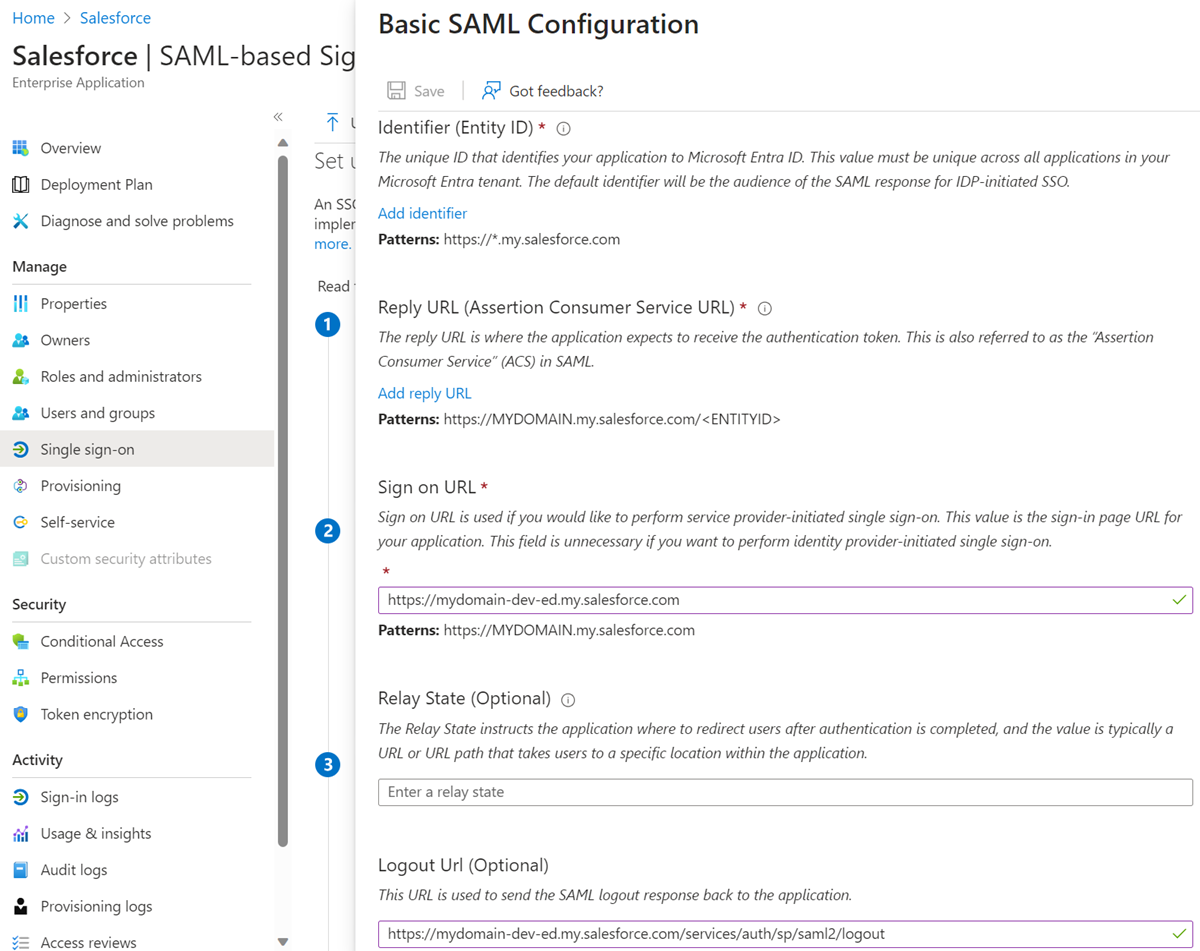

Uygulama oluşturulduktan sonra Çoklu oturum açma (SSO) sekmesinde SAML'yi seçin.

Sertifika (Ham) ve Federasyon Meta Verileri XML'sini indirerek Salesforce'a aktarın.

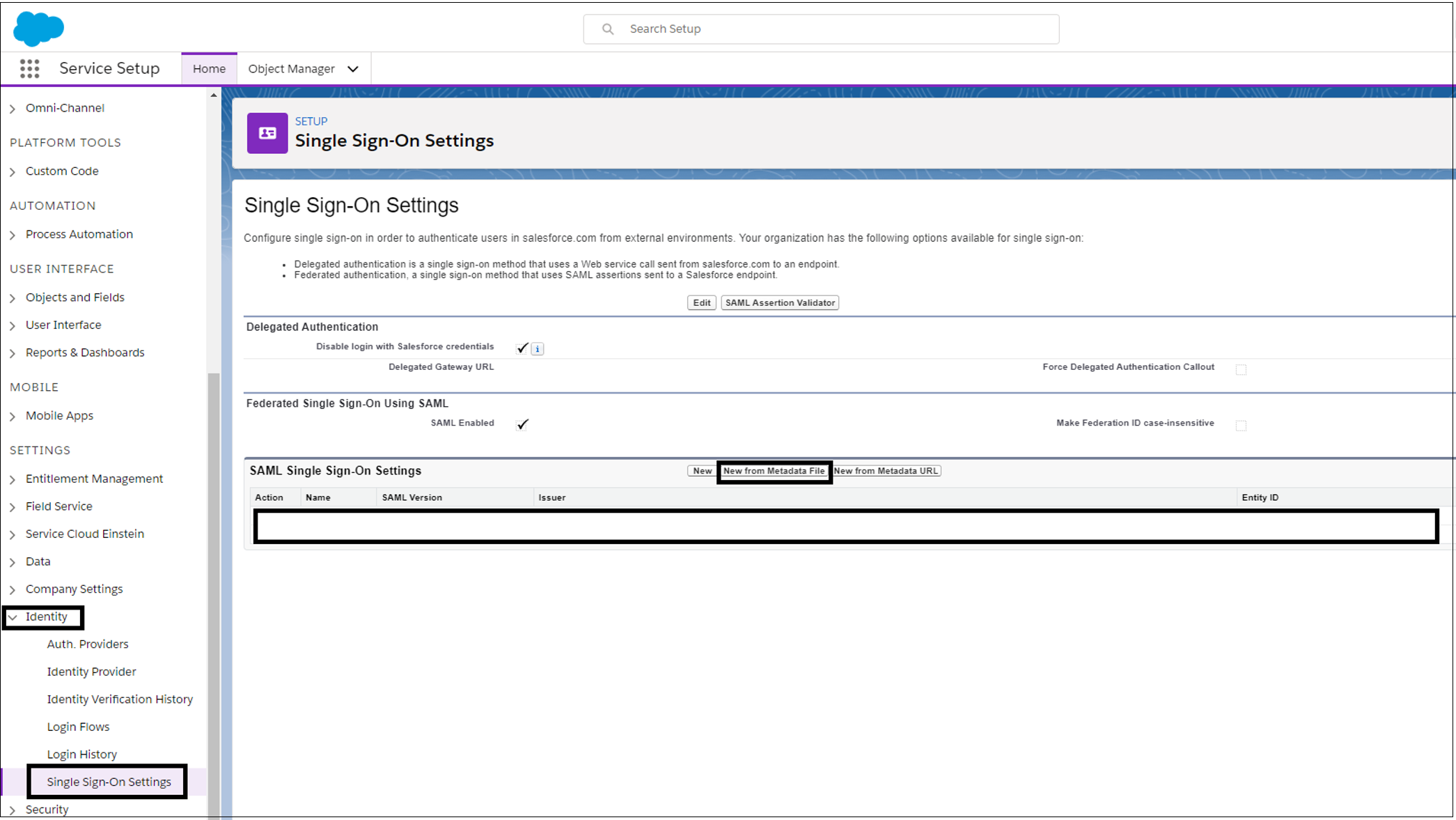

Salesforce yönetim konsolunda, Meta Veri Dosyasından Kimlik>>Yeni'yi seçin.

Microsoft Entra yönetim merkezinden indirdiğiniz XML dosyasını karşıya yükleyin. Daha sonra, Oluştur'u seçin.

Azure'dan indirdiğiniz sertifikayı karşıya yükleyin. Kaydet'i seçin.

Değerleri aşağıdaki alanlara kaydedin. Değerler Azure'dadır.

- Varlık Kimliği

- Oturum açma URL'si

- Oturumu kapatma URL'si

Meta Verileri İndir'i seçin.

Dosyayı Microsoft Entra yönetim merkezine yüklemek için, Microsoft Entra ID Enterprise uygulamaları sayfasındaki SAML SSO ayarlarında Meta veri dosyasını karşıya yükle'yi seçin.

İçeri aktarılan değerlerin kaydedilen değerlerle eşleştiğinden emin olun. Kaydet'i seçin.

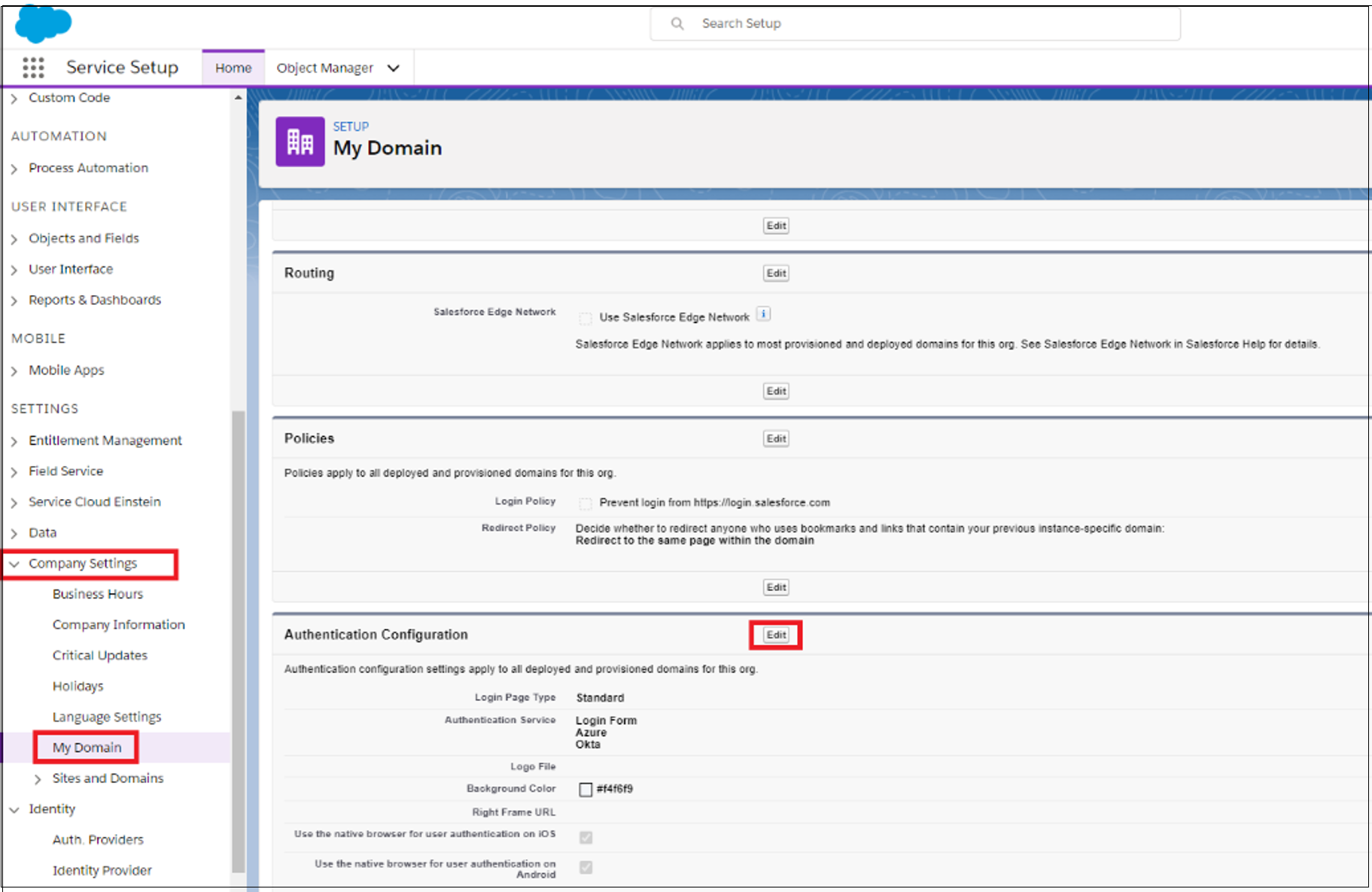

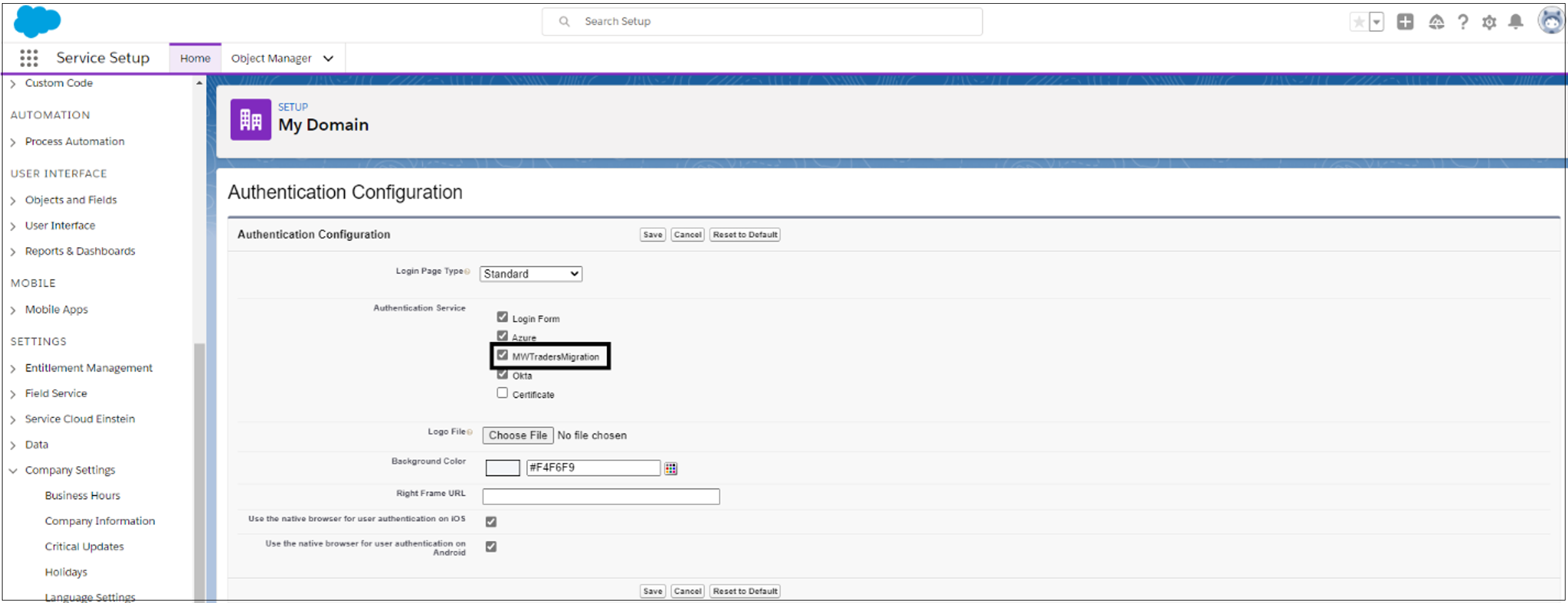

Salesforce yönetim konsolunda Şirket Ayarları> Kimlik Doğrulama Yapılandırması'na gidin ve Düzenle'yi seçin.

Oturum açma seçeneği için yapılandırdığınız yeni SAML sağlayıcısını seçin. Kaydet'i seçin.

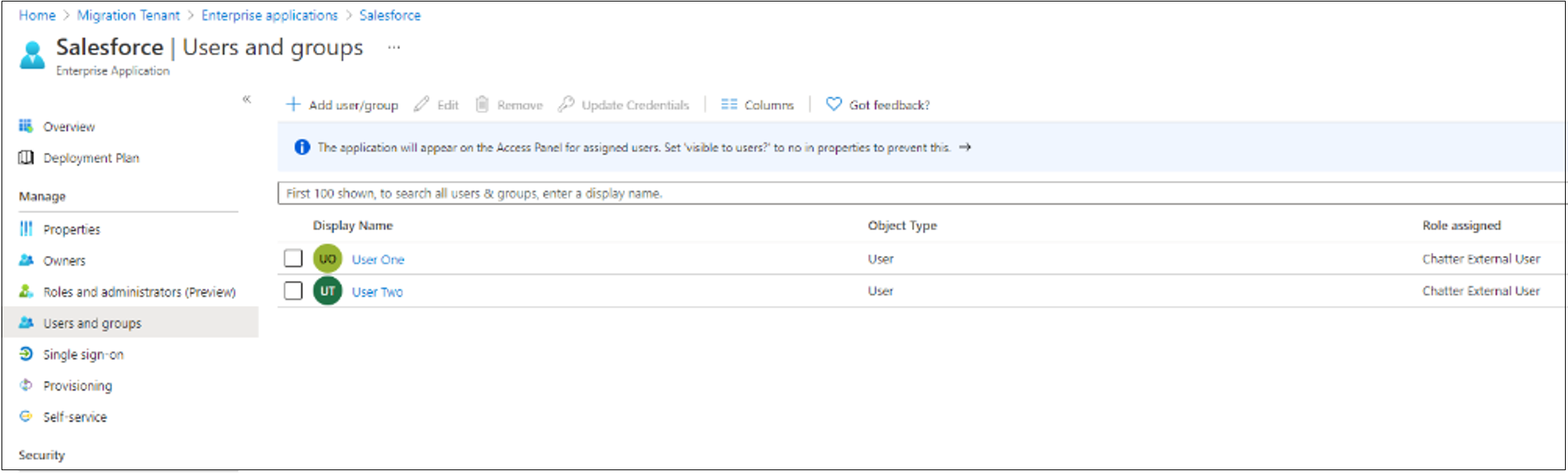

Microsoft Entra Id'de, Kurumsal uygulamalar sayfasında Kullanıcılar ve gruplar'ı seçin. Ardından test kullanıcıları ekleyin.

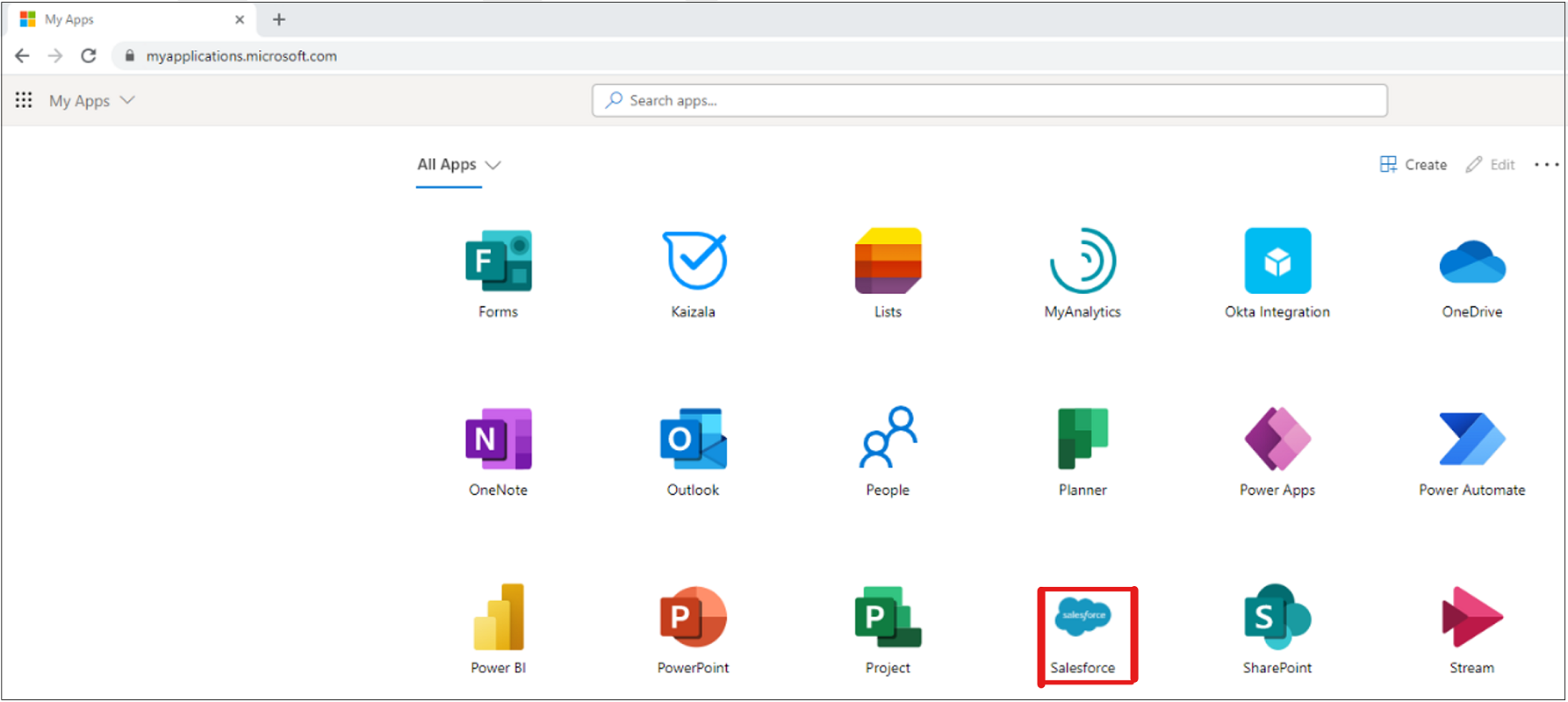

Yapılandırmayı test etmek için test kullanıcısı olarak oturum açın. Microsoft uygulamaları galerisine gidin ve Salesforce'u seçin.

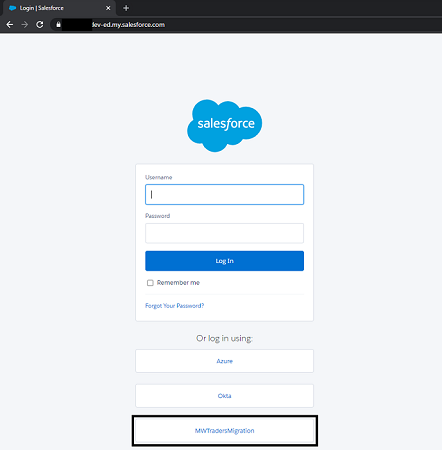

Oturum açmak için yapılandırılmış kimlik sağlayıcısını (IdP) seçin.

Not

Yapılandırma doğruysa, test kullanıcısı Salesforce giriş sayfasına gider. Sorun giderme yardımı için hata ayıklama kılavuzuna bakın.

- Kurumsal uygulamalar sayfasında, kalan kullanıcıları doğru rollerle Salesforce uygulamasına atayın.

Not

Kalan kullanıcıları Microsoft Entra uygulamasına ekledikten sonra, kullanıcılar erişimi olduğundan emin olmak için bağlantıyı test edebilir. Sonraki adımdan önce bağlantıyı test edin.

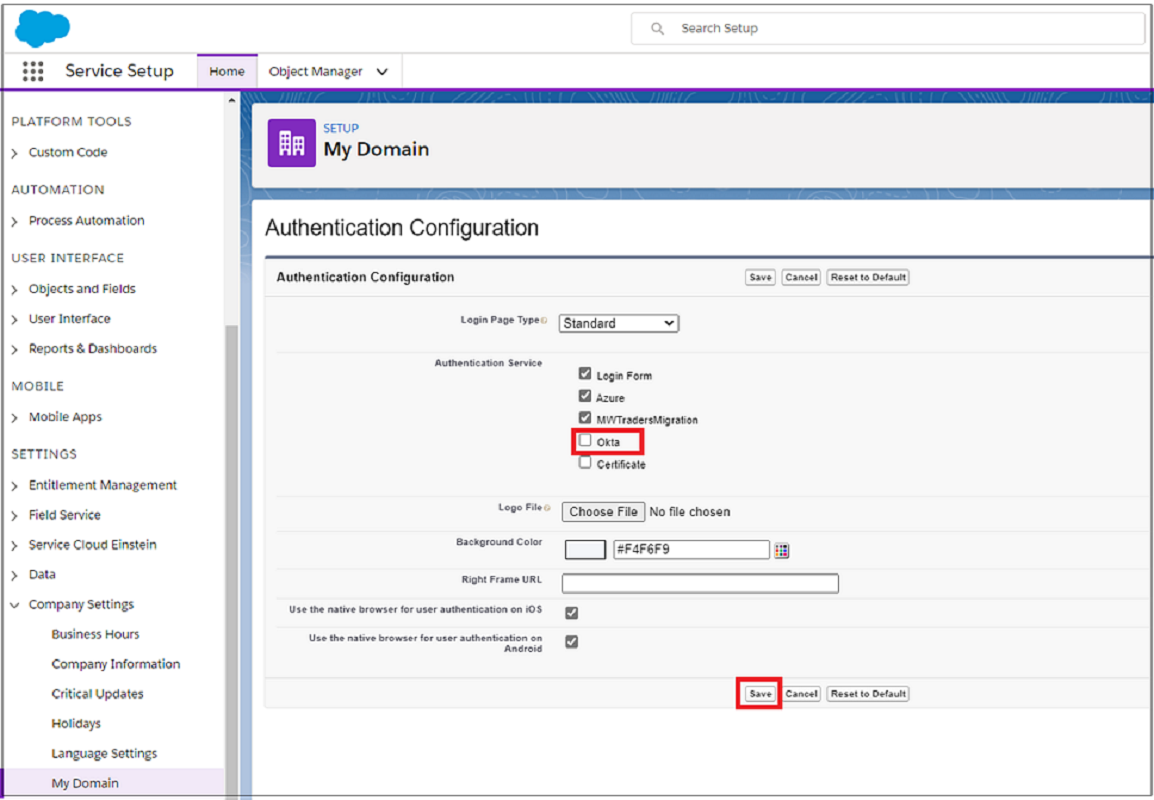

Salesforce yönetim konsolunda Şirket Ayarları>

Kimlik Doğrulama Yapılandırması'nın altında Düzenle'yi seçin. Kimlik doğrulama hizmeti için Okta seçimini temizleyin.

OpenID Connect veya OAuth 2.0 uygulamasını Microsoft Entra Id'ye geçirme

OpenID Connect (OIDC) veya OAuth 2.0 uygulamasını Microsoft Entra ID'ye geçirmek için, Microsoft Entra kiracınızda uygulamayı erişim için yapılandırın. Bu örnekte, özel bir OIDC uygulamasını dönüştüreceğiz.

Geçişi tamamlamak için Okta kiracısında tüm uygulamalar için yapılandırmayı yineleyin.

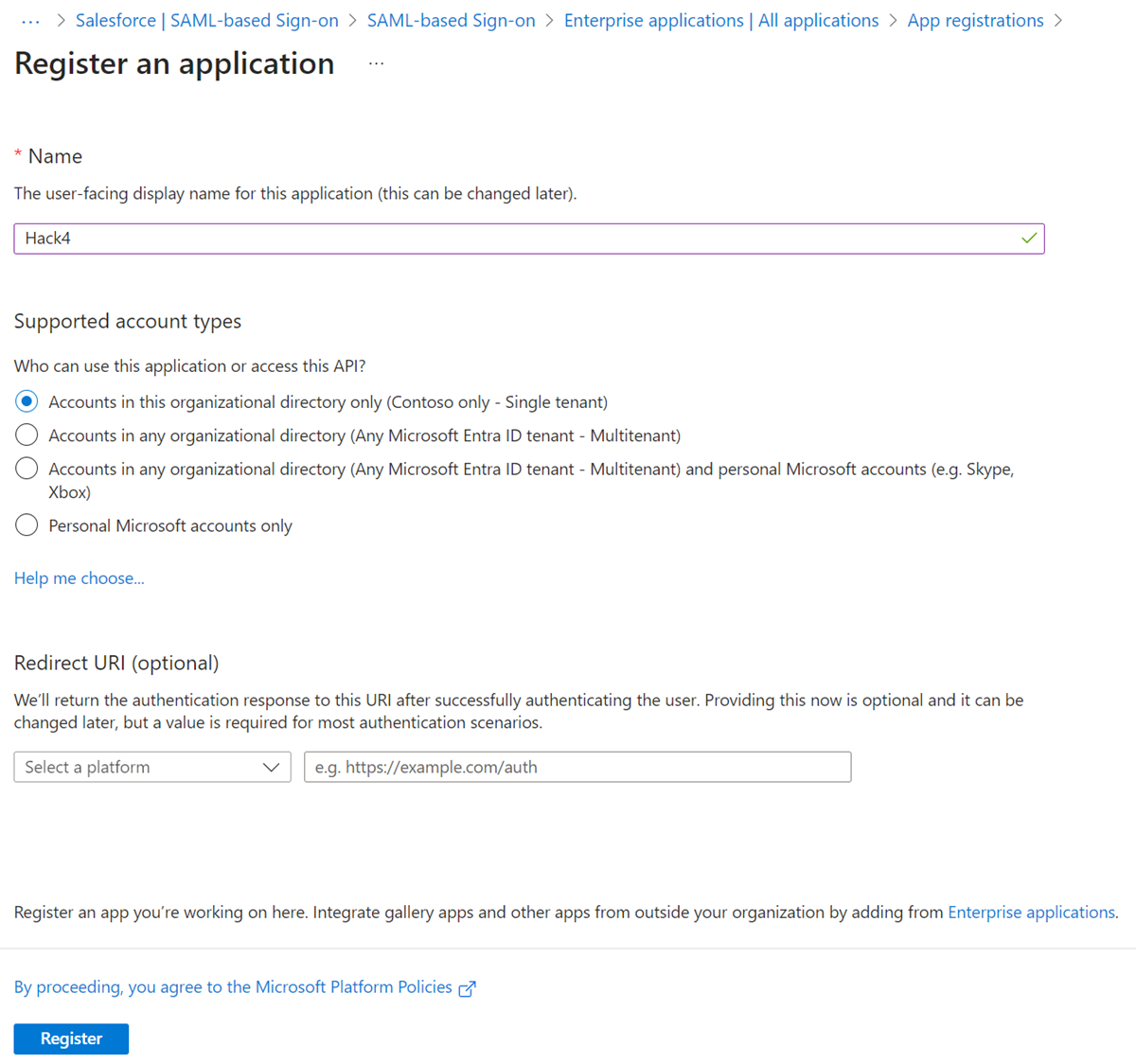

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

Kimlik>> göz atın.

Yeni uygulama’yı seçin.

Kendi uygulamanızı oluştur'u seçin.

Görüntülenen menüde OIDC uygulamasını adlandırın ve ardından Microsoft Entra ID ile tümleştirmek için üzerinde çalıştığınız bir uygulamayı kaydet'i seçin.

Oluştur'u belirleyin.

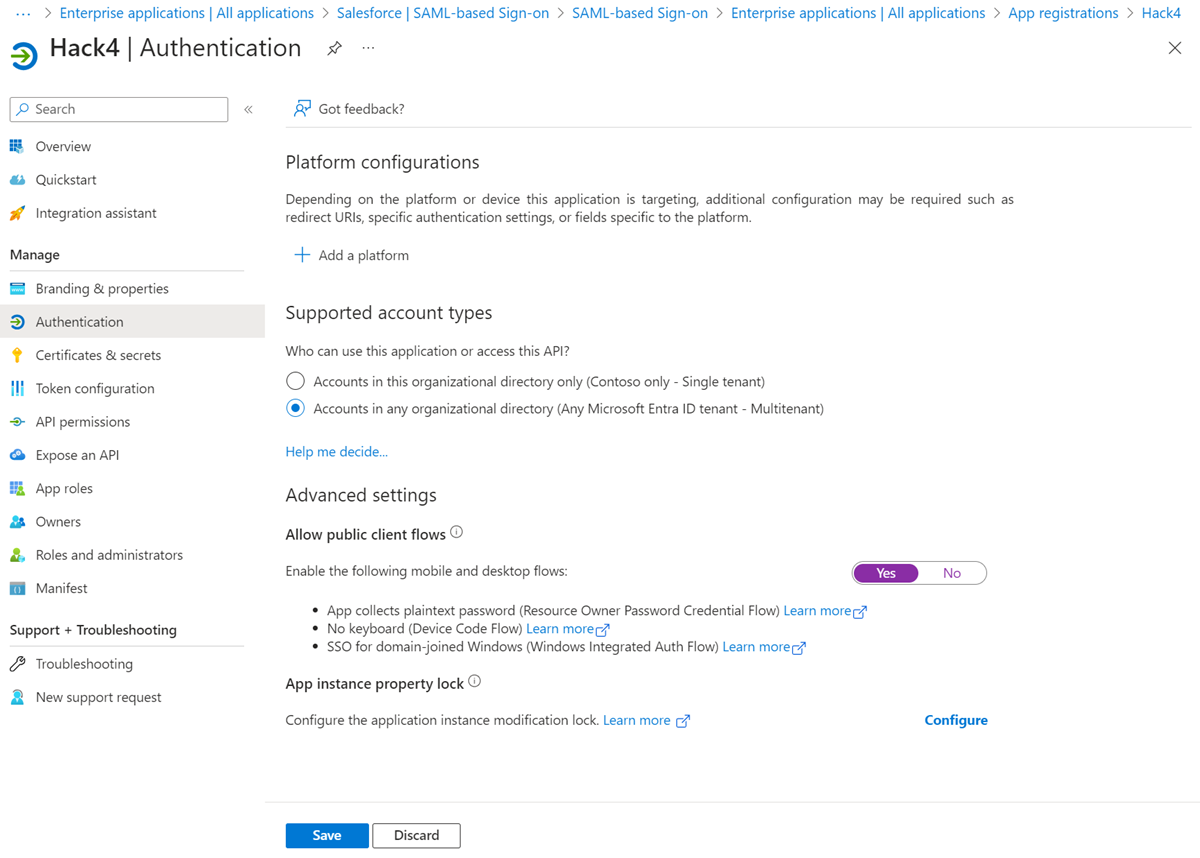

Sonraki sayfada, uygulama kaydınızın kiracısını ayarlayın. Daha fazla bilgi için bkz . Microsoft Entra Id'de Kiracı. Herhangi bir kuruluş dizinindeki Hesaplar (Herhangi bir Microsoft Entra dizini - Çok Kiracılı)>gidin.

Uygulama kayıtları sayfasında, Microsoft Entra Id altında oluşturulan kaydı açın.

Not

Uygulama senaryosuna bağlı olarak çeşitli yapılandırma eylemleri vardır. Çoğu senaryo için bir uygulama istemci gizli dizisi gerekir.

Genel Bakış sayfasında Uygulama (istemci) kimliğini kaydedin. Bu kimliği uygulamanızda kullanırsınız.

Sol tarafta Sertifikalar ve gizli diziler'i seçin. Ardından + Yeni istemci gizli dizisi'ni seçin. İstemci gizli dizisini adlandırın ve süre sonunu ayarlayın.

Gizli anahtarın değerini ve kimliğini kaydedin.

Not

Gizli diziyi yanlış yerleştirdiğinizde, bunu alamazsınız. Bunun yerine, bir gizli diziyi yeniden üretin.

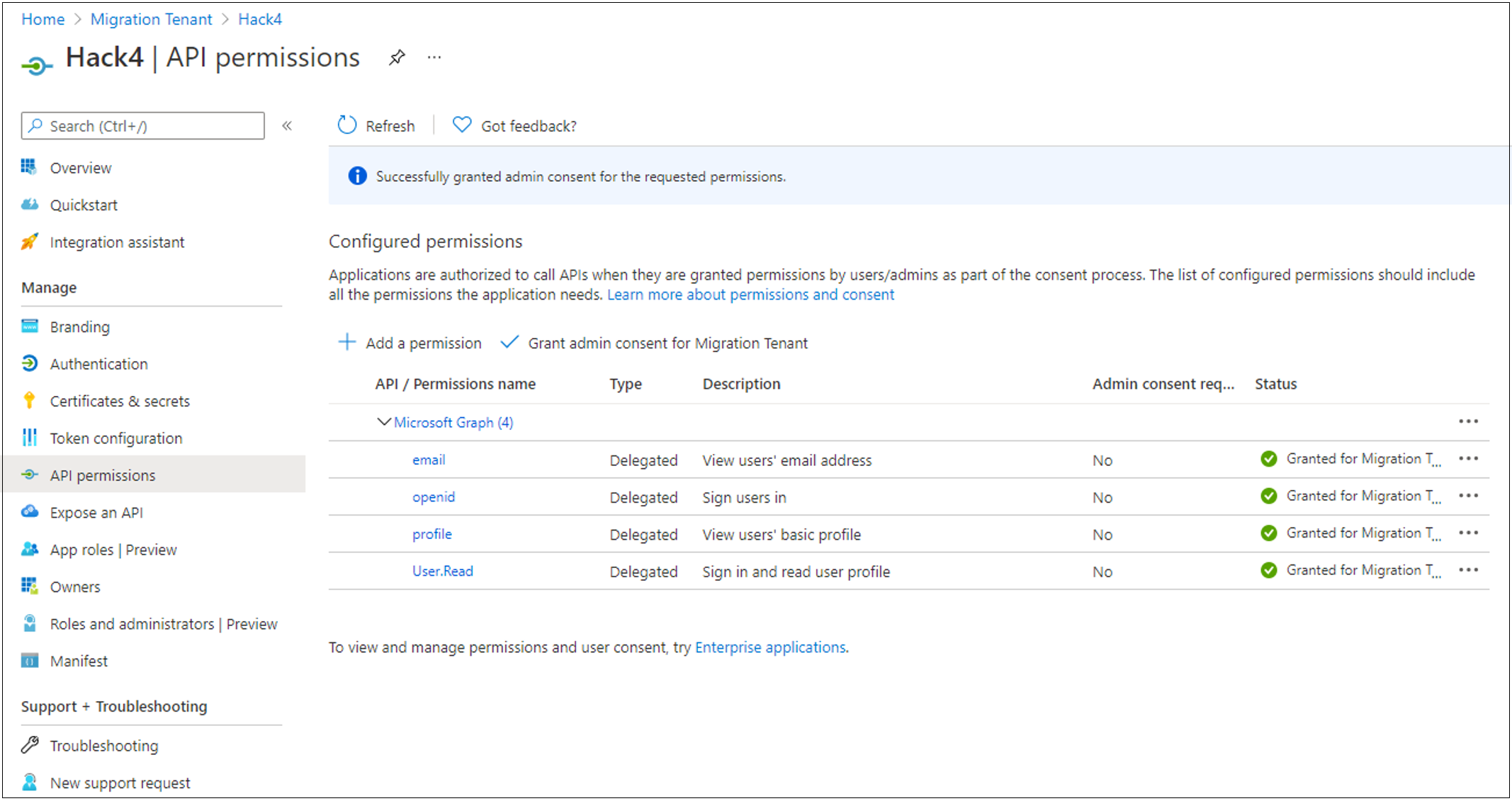

Sol tarafta API izinleri'ni seçin. Ardından uygulamaya OIDC yığınına erişim verin.

+ İzin>

OpenId izinleri bölümünde e-posta, openid ve profil'i seçin. Ardından İzin ekle'yi seçin.

Kullanıcı deneyimini geliştirmek ve kullanıcı onayı istemlerini engellemek için Kiracı Etki Alanı Adı için yönetici onayı ver'i seçin. Verildi durumunun gösterilmesini bekleyin.

Uygulamanızın yeniden yönlendirme URI'si varsa URI'yi girin. Yanıt URL'si Kimlik Doğrulaması sekmesini ve ardından Platform ve Web ekle'yi hedeflerse URL'yi girin.

Erişim belirteçleri ve kimlik belirteçleri'ni seçin.

Yapılandır'yı seçin.

Gerekirse, Kimlik Doğrulaması menüsünde, Gelişmiş ayarlar ve Genel istemci akışlarına izin ver altında Evet'i seçin.

Test etmeden önce, OIDC ile yapılandırılmış uygulamanızda uygulama kimliğini ve istemci gizli dizisini içeri aktarın.

Not

Uygulamanızı İstemci Kimliği, Gizli Dizi ve Kapsamlar gibi ayarlarla yapılandırmak için önceki adımları kullanın.

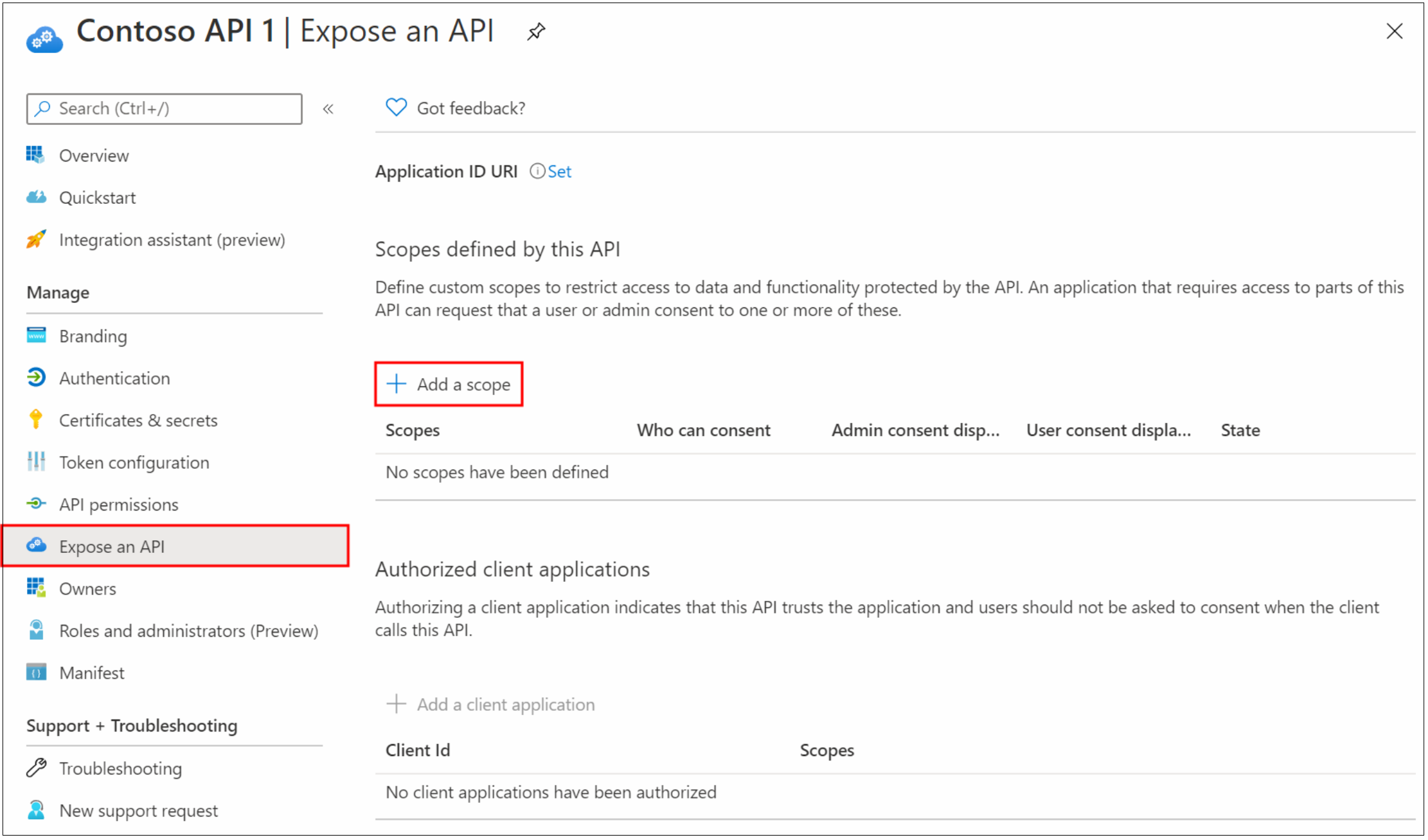

Özel yetkilendirme sunucusunu Microsoft Entra Id'ye geçirme

Okta yetkilendirme sunucuları, API'yi kullanıma sunan uygulama kayıtlarıyla bire bir eşler.

Varsayılan Okta yetkilendirme sunucusunu Microsoft Graph kapsamlarına veya izinlerine eşleyin.