Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, otomatik kullanıcı sağlamayı yapılandırmak için hem G Suite'te hem de Microsoft Entra Id'de gerçekleştirmeniz gereken adımlar açıklanmaktadır. Yapılandırıldığında, Microsoft Entra Id, Microsoft Entra sağlama hizmetini kullanarak kullanıcıları ve grupları otomatik olarak sağlar ve G Suite'e sağlamasını geri alır. Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra Id ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme.

Not

Bu makalede, Microsoft Entra kullanıcı Sağlama Hizmeti'nin üzerinde oluşturulmuş bir bağlayıcı açıklanmaktadır. Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra Id ile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme.

Desteklenen özellikler

- G Suite'te kullanıcı oluşturma

- Artık erişim gerektirmeyen kullanıcıları G Suite'te kaldırma (not: Bir kullanıcıyı eşitleme kapsamından kaldırmak, GSuite'da nesnenin silinmesine neden olmaz)

- Microsoft Entra ID ve G Suite arasında kullanıcı özniteliklerinin eşitlenmesini sağlayın

- G Suite'te grup ve grup üyelikleri sağlama

- G Suite'te çoklu oturum açma (önerilir)

Önkoşullar

Bu makalede özetlenen senaryo, aşağıdaki önkoşullara zaten sahip olduğunuzu varsayar:

- Etkin aboneliği olan bir Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz hesap oluşturabilirsiniz.

- Aşağıdaki rollerden biri:

- Uygulama Yöneticisi

- Bulut Uygulaması Yöneticisi

- Uygulama Sahibi.

- G Suite müşteri hesabı

- G Suite'te Yönetici izinlerine sahip bir kullanıcı hesabı.

1. Adım: Sağlama dağıtımınızı planlama

- Sağlama hizmetinin nasıl çalıştığı hakkında bilgi edinin.

- Sağlama kapsamında kimlerin olduğunu belirleyin.

- Microsoft Entra ID ile G Suite arasında hangi verilerin eşleneceğini belirleyin.

2. Adım: G Suite'i Microsoft Entra Id ile sağlamayı destekleyecek şekilde yapılandırma

G Suite'i Microsoft Entra ID ile otomatik kullanıcı sağlama için yapılandırmadan önce G Suite'te SCIM sağlamayı etkinleştirmeniz gerekir.

G Suite Yönetici konsolunda yönetici hesabınızla oturum açın, ardından Ana menü'yü ve ardından Güvenlik'i seçin. Bu seçeneği görmüyorsanız, Daha Fazla Göster menüsünün altında gizlenmiş olabilir.

Güvenlik -> Erişim ve veri denetimi -> API Denetimleri bölümüne gidin. İç, etki alanına ait uygulamalara güven onay kutusunu ve ardından KAYDET'i seçin

Önemli

G Suite'e sağlamayı planladığınız her kullanıcı için, Microsoft Entra Id'deki kullanıcı adları özel bir etki alanına bağlı olmalıdır . Örneğin, bob@contoso.onmicrosoft.com şeklinde görünen kullanıcı adları G Suite tarafından kabul edilmez. Öte yandan, bob@contoso.com kabul edilir. Buradaki yönergeleri izleyerek mevcut bir kullanıcının etki alanını değiştirebilirsiniz.

Microsoft Entra ID ile istediğiniz özel etki alanlarını ekleyip doğruladıktan sonra, bunları G Suite ile yeniden doğrulamanız gerekir. G Suite'te etki alanlarını doğrulamak için aşağıdaki adımlara bakın:

G Suite Yönetim Konsolu'ndaHesap - Etki Alanları ->> Etki Alanlarını Yönet'e gidin.

Etki Alanını Yönet sayfasında Etki Alanı Ekle'yi seçin.

Etki Alanı Ekle sayfasında, eklemek istediğiniz etki alanının adını yazın.

ETKI ALANı EKLE VE DOĞRULAMAYı BAŞLAT'ı seçin. Ardından, etki alanı adının sahibi olduğunuzu doğrulamak için adımları izleyin. Google ile etki alanınızı doğrulama hakkında kapsamlı yönergeler için bkz. Site sahipliğinizi doğrulama.

G Suite'e eklemeyi planladığınız diğer etki alanları için önceki adımları yineleyin.

Ardından, G Suite'te kullanıcı sağlamayı yönetmek için hangi yönetici hesabını kullanmak istediğinizi belirleyin. Hesap Yöneticisi> rolleri'ne gidin.

Bu hesabın Yönetici rolü için ilgili rolün Ayrıcalıkları'nı düzenleyin. Bu hesabın sağlama için kullanılabilmesi için tüm Yönetici API Ayrıcalıklarını etkinleştirdiğinizden emin olun.

3. Adım: Microsoft Entra uygulama galerisinden G Suite ekleme

G Suite'e sağlamayı yönetmeye başlamak için Microsoft Entra uygulama galerisinden G Suite ekleyin. Daha önce SSO için G Suite'i ayarladıysanız aynı uygulamayı kullanabilirsiniz. Ancak başlangıçta tümleştirmeyi test ederken ayrı bir uygulama oluşturmanızı öneririz. Galeriden uygulama ekleme hakkında daha fazla bilgi edinin.

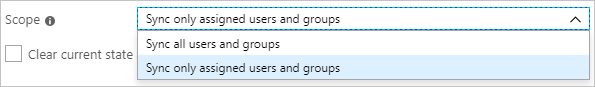

4. Adım: Sağlama kapsamında kimlerin olduğunu tanımlama

Microsoft Entra sağlama hizmeti, uygulamaya atamaya göre veya kullanıcı veya grubun özniteliklerine göre sağlanan kişileri kapsamanıza olanak tanır. Atamaya göre uygulamanıza sağlanan kişileri kapsamayı seçerseniz, uygulamaya kullanıcı ve grup atamak için bu adımları kullanabilirsiniz. Yalnızca kullanıcı veya grubun özniteliklerine göre sağlananların kapsamını belirlemeyi seçerseniz, bir kapsam filtresi kullanabilirsiniz.

Başlangıçta kapsamı sınırlı tutun. Herkesi hazırlamadan önce birkaç kullanıcı ve grupla test yapın. Hazırlama kapsamı atanan kullanıcılar ve gruplar olarak ayarlandığında uygulamaya bir veya iki kullanıcı ya da grup atayarak bu adımı kontrol edebilirsiniz. Kapsam tüm kullanıcılara ve gruplara ayarlandığında, öznitelik tabanlı bir kapsam filtresi belirtebilirsiniz.

Ek rollere ihtiyacınız varsa, yeni roller eklemek için uygulama bildirimi güncelleştirebilirsiniz.

5. Adım: G Suite'e otomatik kullanıcı sağlamayı yapılandırma

Bu bölüm, Microsoft Entra Id'deki kullanıcı ve/veya grup atamalarına göre TestApp'te kullanıcıları ve/veya grupları oluşturmak, güncelleştirmek ve devre dışı bırakmak için Microsoft Entra sağlama hizmetini yapılandırma adımlarında size yol gösterir.

Not

G Suite Dizin API'si uç noktası hakkında daha fazla bilgi edinmek için Dizin API'si başvuru belgelerine bakın.

Microsoft Entra Id'de G Suite için otomatik kullanıcı sağlamayı yapılandırmak için:

Microsoft Entra yönetim merkezinde en az Bir Bulut Uygulaması Yöneticisi olarak oturum açın.

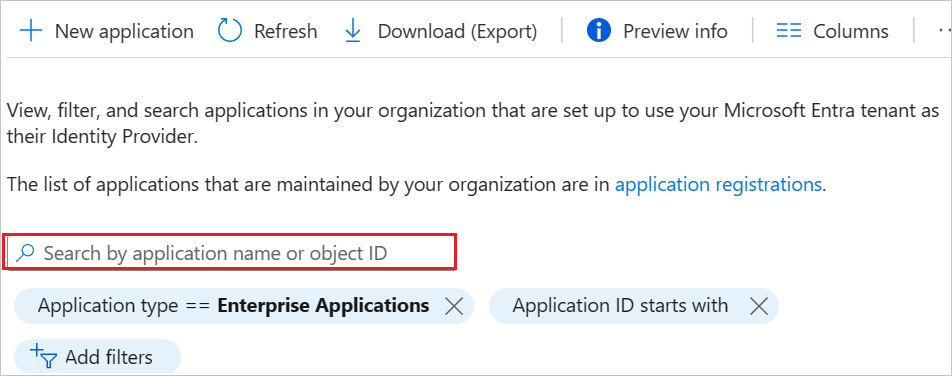

Entra ID>Enterprise uygulamalarına göz atın.

Uygulamalar listesinde G Suite'i seçin.

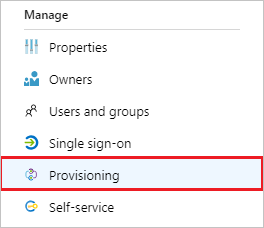

Sağlama sekmesini seçin. Başlayın'ı seçin.

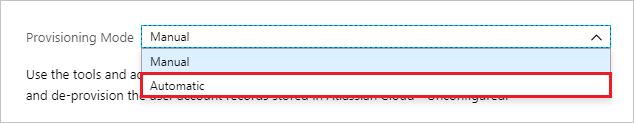

Sağlama Modu'nuOtomatik olarak ayarlayın.

Yönetici Kimlik Bilgileri bölümünde Yetki ver'i seçin. Yeni bir tarayıcı penceresinde google yetkilendirme iletişim kutusuna yönlendirilirsiniz.

G Suite kiracınızda değişiklik yapmak için Microsoft Entra izinleri vermek istediğinizi onaylayın. Kabul Et'i seçin.

Microsoft Entra ID'nin G Suite'e bağlanadığından emin olmak için Bağlantıyı Test Et'i seçin. Bağlantı başarısız olursa G Suite hesabınızın Yönetici izinlerine sahip olduğundan emin olun ve yeniden deneyin. Ardından Yetkilendirme adımını yeniden deneyin.

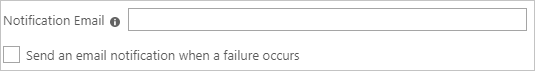

Bildirim E-postası alanına, sağlama hata bildirimlerini alması gereken bir kişinin veya grubun e-posta adresini girin ve Hata oluştuğunda e-posta bildirimi gönder onay kutusunu seçin.

Kaydet'i seçin.

Eşlemeler bölümünde Microsoft Entra kullanıcılarını sağla'yı seçin.

Öznitelik Eşleme bölümünde Microsoft Entra ID'den G Suite'e eşitlenen kullanıcı özniteliklerini gözden geçirin. Değişiklikleri kaydetmek için Kaydet düğmesini seçin.

Not

GSuite Sağlama şu anda yalnızca eşleşen öznitelik olarak primaryEmail kullanımını destekler.

| Öznitelik | Tür |

|---|---|

| birincil e-posta | Dize |

| Ilişkiler. [type eq "manager"].value | Dize |

| isim.soyisim | Dize |

| isim.verilenAd | Dize |

| Askıya | Dize |

| externalId'ler. [type eq "custom"].value | Dize |

| externalId'ler. [type eq "organization"].value | Dize |

| Adres. [type eq "work"].country | Dize |

| Adres. [type eq "work"].streetAddress | Dize |

| Adres. [eq "work"].region yazın | Dize |

| Adres. [type eq "work"].locality | Dize |

| Adres. [type eq "work"].postalCode | Dize |

| e-postaları seçin. [eq "work"].address yazın | Dize |

| Kuruluş. [eq "work"].department yazın | Dize |

| Kuruluş. [eq "work"].title yazın | Dize |

| phoneNumbers. [type eq "work"].value | Dize |

| phoneNumbers. [eq "mobile"].value yazın | Dize |

| phoneNumbers. [type eq "work_fax"].value | Dize |

| e-postaları seçin. [eq "work"].address yazın | Dize |

| Kuruluş. [eq "work"].department yazın | Dize |

| Kuruluş. [eq "work"].title yazın | Dize |

| Adres. [type eq "home"].country | Dize |

| Adres. [eq "home"].formatted yazın | Dize |

| Adres. [type eq "home"].locality | Dize |

| Adres. [type eq "home"].postalCode | Dize |

| Adres. [eq "home"].region yazın | Dize |

| Adres. [type eq "home"].streetAddress | Dize |

| Adres. [type eq "other"].country | Dize |

| Adres. [type eq "other"].formatted | Dize |

| Adres. [type eq "other"].locality | Dize |

| Adres. [type eq "other"].postalCode | Dize |

| Adres. [type eq "other"].region | Dize |

| Adres. [type eq "other"].streetAddress | Dize |

| Adres. [type eq "work"].formatted | Dize |

| Sonraki girişte parolayı değiştir | Dize |

| e-postaları seçin. [eq "home"].address yazın | Dize |

| e-postaları seçin. [eq "diğer"].address yazın | Dize |

| externalId'ler. [type eq "account"].value | Dize |

| externalId'ler. [eq "custom"].customType yazın | Dize |

| externalId'ler. [type eq "customer"].value | Dize |

| externalId'ler. [type eq "login_id"].value | Dize |

| externalId'ler. [eq "network"].value yazın | Dize |

| cinsiyet.türü | Dize |

| ÜretilmişDeğiştirilemezId | Dize |

| Tanımlayıcı | Dize |

| ıms. [eq "home"].protocol yazın | Dize |

| ıms. [eq "diğer"].protocol yazın | Dize |

| ıms. [eq "work"].protocol yazın | Dize |

| Küresel Adres Listesine Dahil Et | Dize |

| IP beyaz listeye alınmış | Dize |

| Kuruluş. [type eq "school"].costCenter | Dize |

| Kuruluş. [type eq "school"].department | Dize |

| Kuruluş. [type eq "school"].domain | Dize |

| Kuruluş. [type eq "school"].fullTimeEquivalent | Dize |

| Kuruluş. [eq "school"].location yazın | Dize |

| Kuruluş. [eq "school"].name yazın | Dize |

| Kuruluş. [eq "school"].symbol yazın | Dize |

| Kuruluş. [eq "school"].title yazın | Dize |

| Kuruluş. [type eq "work"].costCenter | Dize |

| Kuruluş. [type eq "work"].domain | Dize |

| Kuruluş. [type eq "work"].fullTimeEquivalent | Dize |

| Kuruluş. [eq "work"].location yazın | Dize |

| Kuruluş. [eq "work"].name yazın | Dize |

| Kuruluş. [eq "work"].symbol yazın | Dize |

| OrgUnitPath | Dize |

| phoneNumbers. [type eq "home"].value | Dize |

| phoneNumbers. [type eq "other"].value | Dize |

| web siteleri. [type eq "home"].value | Dize |

| web siteleri. [type eq "other"].value | Dize |

| web siteleri. [type eq "work"].value | Dize |

Eşlemeler bölümünde Microsoft Entra gruplarını etkinleştir seçin.

Öznitelik Eşleme bölümünde Microsoft Entra ID'den G Suite'e eşitlenen grup özniteliklerini gözden geçirin. Eşleştirme özellikleri olarak seçilen öznitelikler, güncelleştirme işlemleri için G Suite'teki grupları eşleştirmek için kullanılır. Değişiklikleri kaydetmek için Kaydet düğmesini seçin.

Öznitelik Tür e-posta Dize Üyeler Dize Adı Dize açıklama Dize Kapsam filtrelerini yapılandırmak için, Kapsam filtresi makalesinde sağlanan aşağıdaki yönergelere bakın.

G Suite için Microsoft Entra sağlama hizmetini etkinleştirmek için Ayarlar bölümünde Sağlama Durumu'nuAçık olarak değiştirin.

Ayarlar bölümünde Kapsam'ta istenen değerleri seçerek G Suite'e sağlamak istediğiniz kullanıcıları ve/veya grupları tanımlayın.

Sağlamaya hazır olduğunuzda Kaydet'i seçin.

Bu işlem, Ayarlar bölümündeki Kapsam bölümünde tanımlanan tüm kullanıcıların ve grupların ilk eşitleme döngüsünü başlatır. İlk döngünün gerçekleştirilmesi, Microsoft Entra sağlama hizmeti çalıştığı sürece yaklaşık 40 dakikada bir gerçekleşen sonraki döngülerden daha uzun sürer.

Not

Kullanıcıların Microsoft Entra kullanıcısının e-posta adresini kullanan bir kişisel/tüketici hesabı zaten varsa, dizin eşitlemesini gerçekleştirmeden önce Google Aktarım Aracı kullanılarak çözülebilecek bir soruna neden olabilir.

6. Adım: Dağıtımınızı izleme

Sağlamayı yapılandırdıktan sonra dağıtımınızı izlemek için aşağıdaki kaynakları kullanın:

- Hangi kullanıcıların başarıyla veya başarısız bir şekilde sağlandığına karar vermek için sağlama günlüklerini kullanın

- Sağlama döngüsünün durumunu ve tamamlanmaya ne kadar yakın olduğunu görmek için ilerleme çubuğunu denetleyin

- Sağlama yapılandırması iyi durumda değilse, uygulama karantinaya alınır. Karantina durumları hakkında daha fazla bilgi edinmek için uygulama tedarik karantina durumu makalesine bakın.

Sorun Giderme İpuçları

- Bir kullanıcının eşitleme kapsamından kaldırılması GSuite'da devre dışı bırakır ancak G Suite'te kullanıcının silinmesine neden olmaz

Gruplar için PIM ile tam zamanında (JIT) uygulama erişimi

Gruplar için PIM ile Google Cloud / Google Workspace'teki gruplara tam zamanında erişim sağlayabilir ve Google Cloud / Google Workspace'te ayrıcalıklı gruplara kalıcı erişimi olan kullanıcı sayısını azaltabilirsiniz.

Kurumsal uygulamanızı SSO ve sağlama için yapılandırma

- Kiracınıza Google Cloud / Google Workspace ekleyin, bu makalede açıklandığı gibi oluşturma için yapılandırın ve oluşturmayı başlatın.

- Google Cloud / Google Workspace için çoklu oturum açmayı yapılandırın.

- Tüm kullanıcılara uygulamaya erişim sağlayan bir grup oluşturun.

- Grubu Google Cloud / Google Workspace uygulamasına atayın.

- Test kullanıcınızı önceki adımda oluşturulan grubun doğrudan üyesi olarak atayın veya bir erişim paketi aracılığıyla gruba erişim sağlayın. Bu grup, Google Cloud /Google Workspace'te kalıcı, yönetici olmayan erişim için kullanılabilir.

Gruplar için PIM'i etkinleştirme

- Microsoft Entra Id'de ikinci bir grup oluşturun. Bu grup, Google Cloud /Google Workspace'te yönetici izinlerine erişim sağlar.

- Microsoft Entra PIM'de grubu yönetim altına getirin.

- PIM'de test kullanıcınızı, üyelik rolüyle grup için uygun olarak atayın.

- İkinci grubu Google Cloud / Google Workspace uygulamasına atayın.

- Grubu Google Cloud /Google Workspace'te oluşturmak için isteğe bağlı sağlamayı kullanın.

- Google Cloud /Google Workspace'te oturum açın ve ikinci gruba yönetici görevlerini gerçekleştirmek için gerekli izinleri atayın.

Artık PIM'de gruba uygun hale gelen tüm son kullanıcılar, grup üyeliklerini etkinleştirerek Google Cloud /Google Workspace'te gruba JIT erişimi elde edebilir. Atama süresi dolduğunda, kullanıcı Google Cloud /Google Workspace'te gruptan kaldırılır. Sonraki artımlı döngü sırasında, sağlama hizmeti kullanıcıyı gruptan yeniden kaldırmayı dener. Bu, sağlama günlüklerinde hataya neden olabilir. Grup üyeliği zaten kaldırılmış olduğundan bu hata beklenir. Hata iletisi yoksayılabilir.

- Bir kullanıcının uygulamaya sağlanması ne kadar sürer?

- Kullanıcı, Microsoft Entra Id Privileged Identity Management (PIM) kullanarak grup üyeliğini etkinleştirme dışında Microsoft Entra ID'deki bir gruba eklendiğinde:

- Grup üyeliği, bir sonraki eşitleme döngüsü sırasında uygulamada sağlanır. Eşitleme döngüsü her 40 dakikada bir çalışır.

- Kullanıcı Microsoft Entra ID PIM'de grup üyeliğini etkinleştirdiğinde:

- Grup üyeliği 2 - 10 dakika içinde sağlanır. Bir kerede yüksek istek oranı olduğunda, istekler 10 saniyede beş istek hızında kısıtlanır.

- Belirli bir uygulama için grup üyeliklerini etkinleştiren 10 saniyelik bir süre içindeki ilk beş kullanıcı için, 2-10 dakika içinde uygulamada grup üyeliği sağlanır.

- Belirli bir uygulama için grup üyeliğini etkinleştiren 10 saniyelik bir süre içinde altıncı kullanıcı ve ötesinde grup üyeliği, bir sonraki eşitleme döngüsünde uygulamaya sağlanır. Eşitleme döngüsü her 40 dakikada bir çalışır. Azaltma sınırları kurumsal uygulama başınadır.

- Kullanıcı, Microsoft Entra Id Privileged Identity Management (PIM) kullanarak grup üyeliğini etkinleştirme dışında Microsoft Entra ID'deki bir gruba eklendiğinde:

- Kullanıcı Google Cloud / Google Workspace'te gerekli gruba erişemezse, grup üyeliğinin başarıyla güncelleştirildiğinden emin olmak için PIM günlüklerini ve sağlama günlüklerini gözden geçirin. Hedef uygulamanın nasıl tasarlandığına bağlı olarak, grup üyeliğinin uygulamada etkili olması daha fazla zaman alabilir.

- Azure İzleyici kullanarak hatalar için uyarılar oluşturabilirsiniz.

Günlüğü Değiştir

- 17.10.2020 - Daha fazla G Suite kullanıcı ve grup özniteliği için destek eklendi.

- 17.10.2020 - G Suite hedef öznitelik adları burada tanımlananlarla eşleşecek şekilde güncelleştirildi.

- 17.10.2020 - Varsayılan öznitelik eşlemeleri güncelleştirildi.

Diğer kaynaklar

- Enterprise Apps için kullanıcı hesabı sağlamayı yönetme

- Microsoft Entra Id ile uygulama erişimi ve çoklu oturum açma nedir?