Microsoft Intune'da uç nokta güvenliğini yönetme

Güvenlik Yöneticisi olarak, cihaz güvenliğini yapılandırmak ve bu cihazlar risk altında olduğunda cihazların güvenlik görevlerini yönetmek için Intune'daki Uç nokta güvenlik düğümünü kullanın. Uç nokta güvenlik ilkeleri, cihazlarınızın güvenliğine odaklanmanıza ve riski azaltmanıza yardımcı olmak için tasarlanmıştır. Kullanılabilir görevler, riskli cihazları belirlemenize, bu cihazları düzeltmenize ve bunları uyumlu veya daha güvenli bir duruma geri yüklemenize yardımcı olabilir.

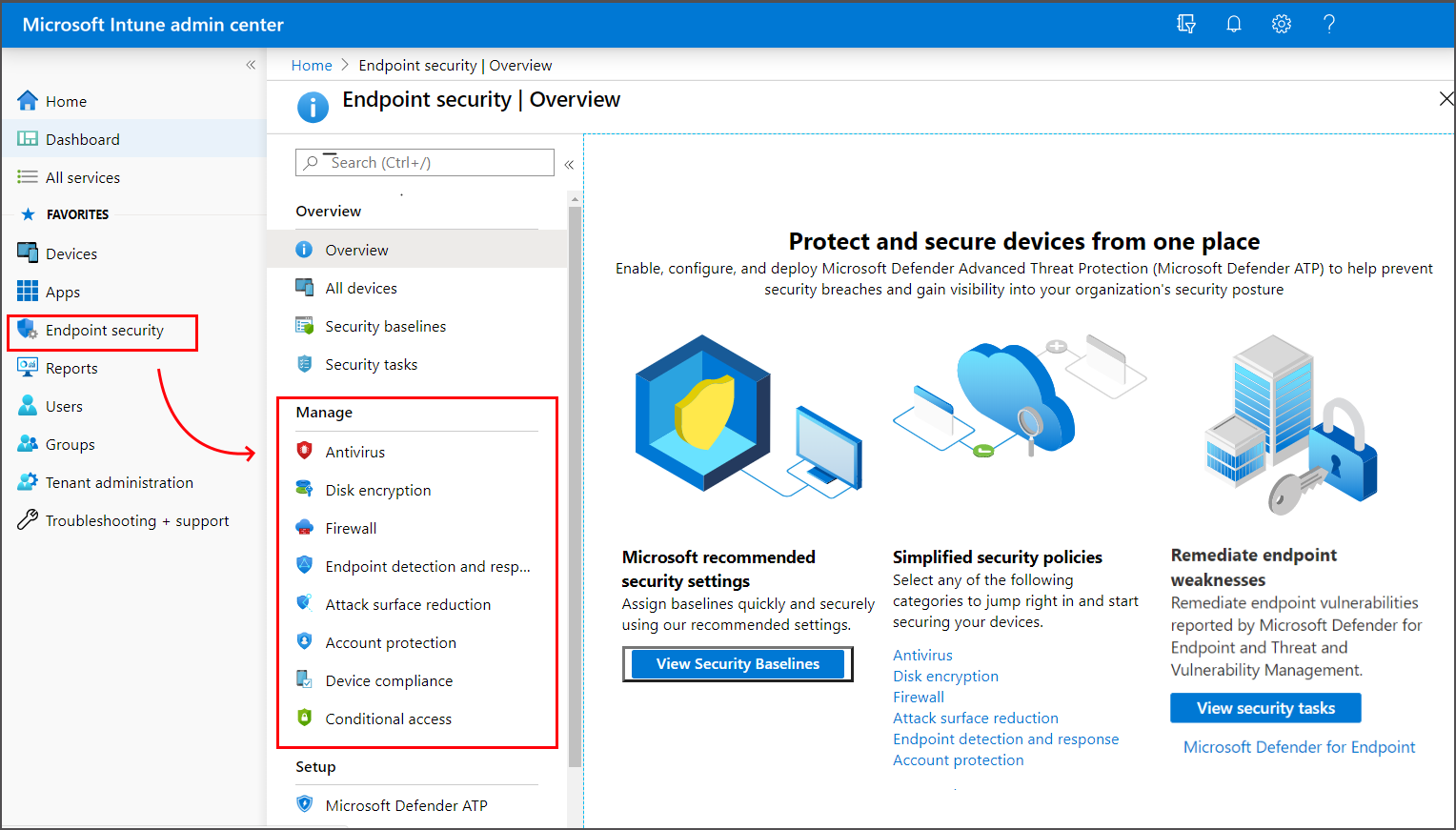

Uç nokta güvenlik düğümü, Intune aracılığıyla kullanılabilen ve cihazların güvenliğini sağlamak için kullanabileceğiniz araçları gruplandırmaktadır:

Tüm yönetilen cihazlarınızın durumunu gözden geçirin. Cihaz uyumluluğunu üst düzeyde görüntüleyebileceğiniz Tüm cihazlar görünümünü kullanın. Ardından, hangi uyumluluk ilkelerinin karşılanmadığınızı anlamak için belirli cihazlarda detaya gidin ve bu ilkeleri çözümleyebilirsiniz.

Cihazlar için en iyi yöntem güvenlik yapılandırmalarını oluşturan güvenlik temellerini dağıtın. Intune, Windows cihazları için güvenlik temelleri ile Uç Nokta için Microsoft Defender ve Microsoft Edge gibi artan bir uygulama listesi içerir. Güvenlik temelleri, ilgili güvenlik ekiplerinden önerilen yapılandırmayı uygulamanıza yardımcı olan önceden yapılandırılmış Windows ayarları gruplarıdır.

Sıkı odaklanmış ilkeler aracılığıyla cihazlardaki güvenlik yapılandırmalarını yönetin. Her Uç nokta güvenlik ilkesi , cihaz güvenliğinin virüsten koruma, disk şifrelemesi, güvenlik duvarları ve Uç Nokta için Microsoft Defender ile tümleştirme yoluyla sunulan çeşitli alanlara odaklanır.

Uyumluluk ilkesi aracılığıyla cihaz ve kullanıcı gereksinimlerini oluşturun. Uyumluluk ilkeleriyle, cihazların ve kullanıcıların uyumlu olarak kabul edilmesi için uyması gereken kuralları ayarlarsınız. Kurallar işletim sistemi sürümlerini, parola gereksinimlerini, cihaz tehdit düzeylerini ve daha fazlasını içerebilir.

Uyumluluk ilkelerini zorunlu kılmak için Microsoft Entra Koşullu Erişim ilkeleriyle tümleştirdiğinizde, hem yönetilen cihazlar hem de henüz yönetilmeyen cihazlar için şirket kaynaklarına erişimi geçebilirsiniz.

Intune'u Uç Nokta için Microsoft Defender ekibinizle tümleştirin. Uç Nokta için Microsoft Defender ile tümleştirerekgüvenlik görevlerine erişim elde edebilirsiniz. Güvenlik görevleri, güvenlik ekibinizin risk altındaki cihazları tanımlamasına yardımcı olmak ve daha sonra işlem yapabilen Intune yöneticilerine ayrıntılı düzeltme adımlarını teslim etmek için Uç Nokta için Microsoft Defender ve Intune'u birbirine bağlar.

Bu makalenin aşağıdaki bölümlerinde, yönetim merkezinin uç nokta güvenlik düğümünden yapabileceğiniz farklı görevler ve bunları kullanmak için gereken rol tabanlı erişim denetimi (RBAC) izinleri ele alınmaktadır.

Uç nokta güvenliğine genel bakış

Uç nokta güvenlik düğümünü Microsoft Intune yönetim merkezinde açtığınızda varsayılan olarak Genel Bakış sayfası kullanılır.

Uç nokta güvenliğine Genel Bakış sayfası , Virüsten Koruma, Uç Nokta algılama ve yanıt ve Uç Nokta için Microsoft Defender dahil olmak üzere uç nokta güvenliğinin daha odaklanmış düğümlerinden alınan ekranlar ve bilgiler içeren birleştirilmiş bir pano sunar:

Uç Nokta Bağlayıcısı için Defender durumu – Bu görünüm, kiracı genelinde Uç Nokta Bağlayıcısı için Defender'ın geçerli durumunu görüntüler. Bu görünümün etiketi, Uç Nokta için Microsoft Defender portalını açma bağlantısı olarak da görev alır.

Bu görünüm , Uç nokta algılama ve yanıt ilkesi düğümünün Özet sekmesinde de kullanılabilir.

Uç Nokta için Defender'a eklenen Windows cihazları – Bu tabloda , uç nokta algılama ve yanıt (EDR) ekleme için kiracı genelindeki durum ve eklenmemiş cihaz sayısı görüntülenir. Bu görünümün etiketi, Uç nokta algılama ve yanıt ilkesi düğümünün Özet sekmesini açan bir bağlantıdır.

İki ek bağlantı eklenmiştir:

Önceden yapılandırılmış ilkeyi dağıtma – Bu bağlantı, cihazları Defender'a eklemek için bir ilke dağıtabileceğiniz Uç nokta algılama ve yanıt için ilke düğümünü açar.

Uç Nokta için Defender'a cihaz ekleme – Cihazları Intune'un kolaylaştırılmış iş akışının dışına eklemek için diğer adımları uygulayabileceğiniz Defender portalını açma bağlantısı.

Virüsten koruma aracısı durumu – Bu görünüm, Intune'un Virüsten Koruma aracı durumu raporunun özet ayrıntılarını görüntüler; aksi takdirde Raporun Özet sekmesinde yer aldığı Raporlar>Microsoft Defender Virüsten Koruma'ya giderek Intune yönetim merkezinden ulaşabilirsiniz.

Diğer İzleme raporları - Bu bölüm, Algılanan Kötü Amaçlı Yazılım Güvenlik Duvarı Durumu da dahil olmak üzere ek Microsoft Defender Virüsten Koruma raporları açan kutucukları içerir. Başka bir kutucuk, algılayıcı ve virüsten koruma sistem durumu verilerini görüntüleyebileceğiniz Defender portalını açar.

Cihazları yönetme

Uç nokta güvenlik düğümü, Microsoft Intune'da bulunan Microsoft Entra Id'nizden tüm cihazların listesini görüntüleyebileceğiniz Tüm cihazlar görünümünü içerir.

Bu görünümden, bir cihazın uyumlu olmadığı ilkeler gibi daha fazla bilgi için detaya gitmek üzere cihazları seçebilirsiniz. Bu görünümden erişimi, bir cihazın yeniden başlatılması, kötü amaçlı yazılım taraması başlatma veya Windows 10 cihazında BitLocker anahtarlarını döndürme gibi sorunları gidermek için de kullanabilirsiniz.

Daha fazla bilgi için bkz. Microsoft Intune'da uç nokta güvenliği ile cihazları yönetme.

Güvenlik temellerini yönetme

Intune'daki güvenlik temelleri, ürün için ilgili Microsoft güvenlik ekiplerinin en iyi uygulama önerileri olan önceden yapılandırılmış ayar gruplarıdır. Intune, Windows 10/11 cihaz ayarları, Microsoft Edge, Endpoint Protection için Microsoft Defender ve daha fazlası için güvenlik temellerini destekler.

Kullanıcılarınızı ve cihazlarınızı korumak için cihaz ve uygulama ayarlarının en iyi uygulama yapılandırmasını hızla dağıtmak için güvenlik temellerini kullanabilirsiniz. Windows 10 sürüm 1809 ve üzerini ve Windows 11'i çalıştıran cihazlar için güvenlik temelleri desteklenir.

Daha fazla bilgi için bkz. Intune'da Windows cihazlarını yapılandırmak için güvenlik temellerini kullanma.

Güvenlik temelleri, Intune'da cihazlarda ayarları yapılandırmaya yönelik çeşitli yöntemlerden biridir. Ayarları yönetirken, çakışmaları önlemek için cihazlarınızı yapılandırabilen ortamınızda kullanılan diğer yöntemleri anlamanız önemlidir. Bu makalenin devamında İlke çakışmalarını önleme bölümüne bakın.

Uç Nokta için Microsoft Defender'dan güvenlik görevlerini gözden geçirme

Intune'u Uç Nokta için Microsoft Defender ile tümleştirdiğinizde, Intune'da risk altındaki cihazları tanımlayan ve bu riski azaltmaya yönelik adımlar sağlayan Güvenlik görevlerini gözden geçirebilirsiniz. Daha sonra, bu riskler başarıyla giderildiğinde uç nokta için Microsoft Defender'a geri raporlamak için görevleri kullanabilirsiniz.

Uç Nokta için Microsoft Defender ekibiniz hangi cihazların risk altında olduğunu belirler ve bu bilgileri bir güvenlik görevi olarak Intune ekibinize geçirir. Birkaç tıklamayla Intune için risk altındaki cihazları ve güvenlik açığını tanımlayan bir güvenlik görevi oluşturur ve bu riski nasıl azaltacağınız konusunda rehberlik sağlar.

Intune Yöneticileri güvenlik görevlerini gözden geçirir ve intune içinde bu görevleri düzeltmek için işlem gerçekleştirin. Hafifletildikten sonra görevi tamamlayacak şekilde ayarlar ve bu durum, Uç Nokta için Microsoft Defender ekibine geri iletilir.

Güvenlik görevleri aracılığıyla her iki ekip de hangi cihazların risk altında olduğu ve bu risklerin nasıl ve ne zaman giderildiğiyle eşitlenmiş durumda kalır.

Güvenlik görevlerini kullanma hakkında daha fazla bilgi edinmek için bkz. Uç Nokta için Microsoft Defender tarafından tanımlanan güvenlik açıklarını düzeltmek için Intune kullanma.

Cihaz güvenliğini yönetmek için ilkeleri kullanma

Güvenlik yöneticisi olarak, Uç nokta güvenlik düğümünde Yönet altında bulunan güvenlik ilkelerini kullanın. Bu ilkelerle, cihaz yapılandırma profillerinde veya güvenlik temellerinde daha büyük gövde ve ayar aralığında gezinmek zorunda kalmadan cihaz güvenliğini yapılandırabilirsiniz.

Bu güvenlik ilkelerini kullanma hakkında daha fazla bilgi edinmek için bkz. Uç nokta güvenlik ilkeleriyle cihaz güvenliğini yönetme.

Uç nokta güvenlik ilkeleri, Intune'da cihazlarda ayarları yapılandırmaya yönelik çeşitli yöntemlerden biridir. Ayarları yönetirken, ortamınızda cihazlarınızı yapılandırabilen ve çakışmaları önleyebilecek diğer yöntemleri anlamak önemlidir. Bu makalenin devamında İlke çakışmalarını önleme bölümüne bakın.

Yönet bölümünde ayrıca Cihaz uyumluluğu ve Koşullu erişim ilkeleri bulunur. Bu ilke türleri uç noktaları yapılandırmaya yönelik odaklanmış güvenlik ilkeleri değildir, ancak cihazları yönetmeye ve şirket kaynaklarınıza erişime yönelik önemli araçlardır.

Cihaz uyumluluk ilkesini kullanma

Cihazların ve kullanıcıların ağınıza ve şirket kaynaklarınıza erişmesine izin verilen koşulları oluşturmak için cihaz uyumluluk ilkesini kullanın.

Kullanılabilir uyumluluk ayarları kullandığınız platforma bağlıdır, ancak yaygın ilke kuralları şunlardır:

- Cihazların en düşük veya belirli bir işletim sistemi sürümünü çalıştırması gerekir

- Parola gereksinimlerini ayarlama

- Uç Nokta için Microsoft Defender veya başka bir Mobil Tehdit Savunması iş ortağı tarafından belirlenen izin verilen en yüksek cihaz tehdit düzeyini belirtme

Uyumluluk ilkeleri, ilke kurallarına ek olarak uyumsuzluğa yönelik Eylemleri destekler. Bu eylemler, uyumsuz cihazlara uygulanacak zaman sıralı bir eylem dizisidir. Eylemler arasında uyumsuzluk konusunda cihaz kullanıcılarını uyarmak, cihazları uzaktan kilitlemek, hatta uyumsuz cihazları kapatmak ve üzerinde olabilecek tüm şirket verilerini kaldırmak için e-posta veya bildirim gönderme yer alır.

Uyumluluk ilkelerini zorunlu kılmak için Intune Microsoft Entra Koşullu Erişim ilkelerini tümleştirdiğinizde Koşullu erişim, uyumluluk verilerini kullanarak hem yönetilen cihazlar için hem de yönetmediğiniz cihazlardan şirket kaynaklarına erişim sağlayabilir.

Daha fazla bilgi edinmek için bkz. Intune kullanarak kuruluşunuzdaki kaynaklara erişime izin vermek için cihazlarda kurallar ayarlama.

Cihaz uyumluluk ilkeleri, Intune'da cihazlarda ayarları yapılandırmaya yönelik çeşitli yöntemlerden biridir. Ayarları yönetirken, cihazlarınızı yapılandırabilen ortamınızda kullanılan diğer yöntemleri anlamak ve çakışmaları önlemek önemlidir. Bu makalenin devamında İlke çakışmalarını önleme bölümüne bakın.

Koşullu erişimi yapılandırın

Cihazlarınızı ve şirket kaynaklarınızı korumak için Intune ile Microsoft Entra Koşullu Erişim ilkelerini kullanabilirsiniz.

Intune, cihaz uyumluluk ilkelerinizin sonuçlarını Microsoft Entra'ya geçirir ve ardından şirket kaynaklarınıza hangi cihazların ve uygulamaların erişebileceğini zorunlu kılmak için koşullu erişim ilkelerini kullanır. Koşullu erişim ilkeleri, Intune ile yönetmediğiniz cihazlar için erişimin geçişine de yardımcı olur ve Intune ile tümleştirdiğiniz Mobile Threat Defense iş ortaklarının uyumluluk ayrıntılarını kullanabilir.

Intune ile koşullu erişim kullanmanın iki yaygın yöntemi şunlardır:

- Yalnızca yönetilen ve uyumlu cihazların ağ kaynaklarına erişebildiğinden emin olmak için cihaz tabanlı koşullu erişim.

- Intune ile yönetmediğiniz cihazlardaki kullanıcılar tarafından ağ kaynaklarına erişimi yönetmek için uygulama koruma ilkelerini kullanan uygulama tabanlı koşullu erişim.

Intune ile koşullu erişim kullanma hakkında daha fazla bilgi edinmek için bkz. Koşullu Erişim ve Intune hakkında bilgi edinin.

Uç Nokta için Microsoft Defender ile Tümleştirmeyi Ayarlama

Uç Nokta için Microsoft Defender'ı Intune ile tümleştirdiğinizde riskleri tanımlama ve yanıtlama becerinizi geliştirirsiniz.

Intune birkaç Mobile Threat Defense iş ortağıyla tümleştirilebilirken, Uç Nokta için Microsoft Defender'ı kullandığınızda, uç nokta için Microsoft Defender ile Intune arasında aşağıdakiler gibi ayrıntılı cihaz koruma seçeneklerine erişimle sıkı bir tümleştirme elde edebilirsiniz:

- Güvenlik görevleri – Uç Nokta için Defender ile Intune yöneticileri arasında risk altındaki cihazlar hakkında sorunsuz iletişim, bunların nasıl düzeltilmesi ve bu riskler azaltıldığında onay.

- İstemcilerde Uç Nokta için Microsoft Defender için kolaylaştırılmış ekleme.

- Intune uyumluluk ilkeleri ve uygulama koruma ilkelerinde Uç Nokta için Defender cihaz risk sinyallerinin kullanımı.

- Kurcalama koruması özelliklerine erişim.

Intune ile Uç Nokta için Microsoft Defender'ı kullanma hakkında daha fazla bilgi edinmek için bkz. Intune'da Koşullu Erişim ile Uç Nokta için Microsoft Defender uyumluluğunu zorlama.

Rol tabanlı erişim denetimi gereksinimleri

Microsoft Intune yönetim merkezinin Uç nokta güvenlik düğümündeki görevleri yönetmek için bir hesabın şunları yapması gerekir:

- Intune için bir lisans atanmalıdır.

- Endpoint Security Manager'ın yerleşik Intune rolü tarafından sağlanan izinlere eşit rol tabanlı erişim denetimi (RBAC) izinlerine sahip olun. Endpoint Security Manager rolü, Microsoft Intune yönetim merkezine erişim verir. Bu rol güvenlik temelleri, cihaz uyumluluğu, koşullu erişim ve Uç Nokta için Microsoft Defender gibi güvenlik ve uyumluluk özelliklerini yöneten kişiler tarafından kullanılabilir.

Daha fazla bilgi için bkz. Microsoft Intune ile rol tabanlı erişim denetimi (RBAC).

Endpoint Security Manager rolü tarafından verilen izinler

Kiracı yönetimi>RolleriTüm Roller'e> gidip Endpoint Security Manager>Özellikleri'ni seçerek Microsoft Intune yönetim merkezinde aşağıdaki izin listesini görüntüleyebilirsiniz.

İzinler:

-

Android FOTA

- Okuma

-

İş için Android

- Okuma

-

Verileri denetleme

- Okuma

-

Sertifika Bağlayıcısı

- Okuma

-

Kurumsal cihaz tanımlayıcıları

- Okuma

-

Türetilmiş Kimlik Bilgileri

- Okuma

-

Cihaz uyumluluk ilkeleri

- Ata

- Oluşturma

- Silme

- Okuma

- Güncelleştirme

- Raporları görüntüleme

-

Cihaz yapılandırmaları

- Okuma

- Raporları görüntüleme

-

Cihaz kayıt yöneticileri

- Okuma

-

Uç nokta koruma raporları

- Okuma

-

Kayıt programları

- Cihazı okuma

- Profili okuma

- Okuma belirteci

-

Filtreler

- Okuma

-

Intune veri ambarı

- Okuma

-

Yönetilen uygulamalar

- Okuma

-

Yönetilen cihazlar

- Silme

- Okuma

- Birincil kullanıcıyı ayarlama

- Güncelleştirme

- Raporları görüntüleme

-

Microsoft Defender ATP

- Okuma

-

İş İçin Microsoft Store

- Okuma

-

Mobil Tehdit Savunması

- Değiştirme

- Okuma

-

Mobil uygulamalar

- Okuma

-

Organizasyon

- Okuma

-

İş Ortağı Cihaz Yönetimi

- Okuma

-

İlke Kümeleri

- Okuma

-

Uzaktan yardım bağlayıcıları

- Okuma

- Raporları görüntüleme

-

Uzak görevler

- FileVault anahtarını alma

- Yapılandırma Yöneticisi eylemini başlatma

- Şimdi yeniden başlat

- Uzaktan kilitleme

- BitLocker Tuşlarını Döndürme (Önizleme)

- FileVault anahtarını döndürme

- Kapat

- Cihazları eşitleme

- Windows Defender

-

Roller

- Okuma

-

Güvenlik temelleri

- Ata

- Oluşturma

- Silme

- Okuma

- Güncelleştirme

-

Güvenlik görevleri

- Okuma

- Güncelleştirme

-

Hüküm ve koşullar

- Okuma

-

Windows Kurumsal Sertifikası

- Okuma

İlke çakışmalarını önleme

Cihazlar için yapılandırabileceğiniz ayarların çoğu Intune'daki farklı özelliklerle yönetilebilir. Bu özellikler şunlardır ancak bunlarla sınırlı değildir:

- Uç nokta güvenlik ilkeleri

- Güvenlik temel hatları

- Cihaz yapılandırma ilkeleri

- Windows kayıt ilkeleri

Örneğin, Uç nokta güvenlik ilkelerinde bulunan ayarlar, cihaz yapılandırma ilkesindeki uç nokta koruma ve cihaz kısıtlama profillerinde bulunan ve çeşitli güvenlik temelleri aracılığıyla da yönetilen ayarların bir alt kümesidir.

Çakışmaları önlemenin bir yolu, cihazda aynı ayarları yönetmek için farklı temelleri, aynı temelin örneklerini veya farklı ilke türlerini ve örneklerini kullanmamaktır. Bunun için yapılandırmaları farklı cihazlara dağıtmak için hangi yöntemlerin kullanılacağını planlamanız gerekir. Aynı ayarı yapılandırmak için aynı yöntemin birden çok yöntemini veya örneğini kullandığınızda, farklı yöntemlerinizin aynı cihazlara dağıtıldığından veya dağıtılmadığından emin olun.

Çakışmalar oluşursa, bu çakışmaların kaynağını belirlemek ve çözmek için Intune'un yerleşik araçlarını kullanabilirsiniz. Daha fazla bilgi için bkz.:

Sonraki adımlar

Yapılandırmak: