Saldırı yüzeyini azaltma kurallarını yönetmek için Microsoft Intune ilkesini kullanma

Defender virüsten koruma Windows 10 ve Windows 11 cihazlarınızda kullanımda olduğunda, cihazlarınızda bu ayarları yönetmek için saldırı yüzeyini azaltmak için Microsoft Intune uç nokta güvenlik ilkelerini kullanabilirsiniz.

Kuruluşunuzun siber tehditlere ve saldırılara karşı savunmasız olduğu yerleri en aza indirerek cihazların saldırı yüzeyini azaltmak için saldırı yüzeyi azaltma (ASR) ilkelerini kullanabilirsiniz. Intune ASR ilkeleri aşağıdaki profilleri destekler:

Saldırı Yüzeyi Azaltma Kuralları: Kötü amaçlı yazılımların ve kötü amaçlı uygulamaların bilgisayarlara bulaşmak için genellikle kullandığı davranışları hedeflemek için bu profili kullanın. Bu davranışlara örnek olarak, Office uygulamalarında yürütülebilir dosyaların ve betiklerin kullanımı, dosyaları indirmeye veya çalıştırmaya çalışan web postası ve uygulamaların genellikle normal gündelik çalışma sırasında başlatmayabilecekleri belirsiz veya başka şüpheli betik davranışları verilebilir.

Cihaz Denetimi: Yetkisiz çevre birimlerinin cihazlarınızı tehlikeye atmasını izleyip önlemeye yardımcı olabilecek denetimler aracılığıyla çıkarılabilir medyaya izin vermek, bunları engellemek ve başka şekilde güvenliğini sağlamak için bu profili kullanın. ve yetkisiz çevre birimlerindeki tehditlerin cihazlarınızı tehlikeye atmasını önlemeye yardımcı olacak özellikleri kontrol edin.

Daha fazla bilgi için Windows Tehdit koruması belgelerindeki saldırı yüzeyini azaltmaya genel bakış bölümüne bakın.

Saldırı yüzeyi azaltma ilkeleri, Microsoft Intune yönetim merkezininUç nokta güvenlik düğümünde bulunur.

Şunlar için geçerlidir:

- Windows 10

- Windows 11

- Windows Server (Uç Nokta için Microsoft Defender Güvenlik ayarları yönetim senaryosu aracılığıyla)

Saldırı yüzeyi azaltma profilleri için önkoşullar

- Cihazların Windows 10 veya Windows 11 çalıştırılması gerekir

- Defender virüsten koruma, cihazdaki birincil virüsten koruma yazılımı olmalıdır

Uç Nokta için Microsoft Defender için Güvenlik Yönetimi desteği:

Intune kaydı olmadan Defender'a eklediğiniz cihazları desteklemek üzere Uç Nokta için Microsoft Defender için Güvenlik Yönetimi'ni kullandığınızda, Saldırı yüzeyi azaltma, Windows 10, Windows 11 ve Windows Server çalıştıran cihazlar için geçerlidir. Daha fazla bilgi için Windows Tehdit koruması belgelerindeki DESTEKLENEN ASR kuralları işletim sistemlerine bakın.

Configuration Manager istemcileri için destek:

Bu senaryo önizleme aşamasındadır ve geçerli dal 2006 veya sonraki Configuration Manager sürümünün kullanılmasını gerektirir.

Configuration Manager cihazlar için kiracı iliştirmeyi ayarlama - Configuration Manager tarafından yönetilen cihazlara saldırı yüzeyi azaltma ilkesinin dağıtılmasına destek olmak için kiracı eklemeyi yapılandırın. Kiracı ekleme kurulumu, Intune uç nokta güvenlik ilkelerini desteklemek için Configuration Manager cihaz koleksiyonlarını yapılandırmayı içerir.

Kiracı eklemeyi ayarlamak için bkz . Kiracı eklemeyi destek uç nokta koruma ilkelerine göre yapılandırma.

Rol tabanlı erişim denetimleri (RBAC)

Intune saldırı yüzeyi azaltma ilkesini yönetmek için doğru izin ve hakları atama yönergeleri için bkz. Assign-role-based-access-controls-for-endpoint-security-policy.

Saldırı yüzeyi azaltma profilleri

Saldırı yüzeyi azaltma ilkesi için kullanılabilir profiller seçtiğiniz platforma bağlıdır.

Not

Nisan 2022'de başlayarak, Saldırı yüzeyi azaltma ilkesine yönelik yeni profiller yayınlanmaya başlamıştır. Yeni bir profil kullanıma sunulduğunda, değiştirdiği profilin adını kullanır ve eski profille aynı ayarları ancak Ayarlar Kataloğu'nda görüldüğü gibi daha yeni ayarlar biçiminde içerir. Bu profillerin daha önce oluşturduğunuz örnekleri kullanılabilir ve düzenlenebilir, ancak oluşturduğunuz tüm yeni örnekler yeni biçimde olacaktır. Aşağıdaki profiller güncelleştirildi:

- Saldırı yüzeyi azaltma kuralları (5 Nisan 2022)

- Yararlanma koruması (5 Nisan 2022)

- Cihaz denetimi (23 Mayıs 2022)

- Uygulama ve tarayıcı yalıtımı (18 Nisan 2023)

Intune tarafından yönetilen cihazlar

Platform: Windows:

Bu platform için profiller, Intune kayıtlı Windows 10 ve Windows 11 cihazlarda desteklenir.

- Saldırı Yüzeyini Azaltma Kuralları

Bu platform için kullanılabilir profiller şunlardır:

Saldırı Yüzeyi Azaltma Kuralları – Kötü amaçlı yazılımların ve kötü amaçlı uygulamaların bilgisayarlara bulaşmak için genellikle kullandığı davranışları hedefleyen saldırı yüzeyi azaltma kurallarının ayarlarını yapılandırın, örneğin:

- Dosyaları indirmeye veya çalıştırmaya çalışan Office uygulamalarında veya web postasında kullanılan yürütülebilir dosyalar ve betikler

- Karartılmış veya başka bir şekilde şüpheli betikler

- Uygulamaların genellikle normal gündelik çalışma sırasında başlamama davranışları

Saldırı yüzeyinizi azaltmak, saldırganlara saldırı gerçekleştirmek için daha az yol sunmak anlamına gelir.

Intune saldırı yüzeyi azaltma kuralları için birleştirme davranışı:

Saldırı yüzeyi azaltma kuralları, her cihaz için bir ilke üst kümesi oluşturmak üzere farklı ilkelerden ayarların birleştirilmesini destekler. Çakışmayan ayarlar birleştirilirken, çakışan ayarlar kuralların üst kümesine eklenmez. Daha önce, iki ilkede tek bir ayar için çakışmalar varsa, her iki ilke de çakışmada olarak işaretlenir ve her iki profilden hiçbir ayar dağıtılmazdı.

Saldırı yüzeyi azaltma kuralı birleştirme davranışı aşağıdaki gibidir:

- Aşağıdaki profillerden gelen saldırı yüzeyi azaltma kuralları, kuralların geçerli olduğu her cihaz için değerlendirilir:

- Cihazlar > Yapılandırma ilkesi > Endpoint protection profili > Microsoft Defender Exploit Guard >Saldırı Yüzeyi Azaltma

- Uç nokta güvenliği > Saldırı yüzeyi azaltma ilkesi >Saldırı yüzeyi azaltma kuralları

- Uç nokta güvenliği > Güvenlik temelleri > Uç Nokta için Microsoft Defender Temel >Saldırı Yüzeyi Azaltma Kuralları.

- Çakışması olmayan ayarlar, cihaz için bir ilke üst kümesine eklenir.

- İki veya daha fazla ilke çakışan ayarlara sahip olduğunda, çakışan ayarlar birleştirilmiş ilkeye eklenmezken, çakışmayan ayarlar bir cihaz için geçerli olan üst küme ilkesine eklenir.

- Yalnızca çakışan ayarlar için yapılandırmalar geri tutulur.

Cihaz Denetimi – Cihaz denetimi ayarlarıyla, çıkarılabilir medyanın güvenliğini sağlamak için cihazları katmanlı bir yaklaşım için yapılandırabilirsiniz. Uç Nokta için Microsoft Defender, yetkisiz çevre birimlerindeki tehditlerin cihazlarınızı tehlikeye atmasını önlemeye yardımcı olmak için birden çok izleme ve denetim özelliği sağlar.

Cihaz denetimi desteği için Intune profilleri:

- USB cihaz kimlikleri için ilke birleştirme.

- Yeniden kullanılabilir ayarlar

Uç Nokta için Microsoft Defender cihaz denetimi hakkında daha fazla bilgi edinmek için Defender belgelerindeki aşağıdaki makalelere bakın:

Uygulama ve tarayıcı yalıtımı – Uç Nokta için Defender'ın bir parçası olarak Windows Defender Application Guard (Application Guard) ayarlarını yönetin. Application Guard, eski ve yeni ortaya çıkan saldırıları önlemeye yardımcı olur ve hangi sitelerin, bulut kaynaklarının ve iç ağların güvenilir olduğunu tanımlarken kurumsal tanımlı siteleri güvenilmeyen olarak yalıtabilir.

Daha fazla bilgi edinmek için Uç Nokta için Microsoft Defender belgelerindeki Application Guard bakın.

Uygulama denetimi - Uygulama denetimi ayarları, kullanıcıların çalıştırabileceği uygulamaları ve System Core'da (çekirdek) çalıştırılan kodu kısıtlayarak güvenlik tehditlerini azaltmaya yardımcı olabilir. İmzalanmamış betikleri ve MSI'leri engelleyebilecek ayarları yönetin ve Windows PowerShell Kısıtlanmış Dil Modu'nda çalışmasını kısıtlayın.

Daha fazla bilgi edinmek için Uç Nokta için Microsoft Defender belgelerindeki Uygulama Denetimi'ne bakın.

Not

Bu ayarı kullanırsanız, AppLocker CSP davranışı şu anda bir ilke dağıtıldığında son kullanıcıdan makinelerini yeniden başlatmasını ister.

Exploit Protection - Exploit protection ayarları, cihazlara bulaşmak ve yayılmak için kötüye kullanım kullanan kötü amaçlı yazılımlara karşı korunmaya yardımcı olabilir. Yararlanma koruması, işletim sistemi veya tek tek uygulamalar için geçerli olabilecek birçok risk azaltmadan oluşur.

Web koruması (Microsoft Edge'in eski sürümü) – Makinelerinizi web tehditlerine karşı güvenli hale getirmek için ağ korumasını yapılandırmak Uç Nokta için Microsoft Defender web koruması için yönetebileceğiniz ayarlar. Microsoft Edge'i veya Chrome ve Firefox gibi üçüncü taraf tarayıcıları tümleştirdiğinizde, web koruması web ara sunucusu olmadan web tehditlerini durdurur ve makineleri dışarıda veya şirket içindeyken koruyabilir. Web koruması aşağıdakilere erişimi durdurur:

- Kimlik avı siteleri

- Kötü amaçlı yazılım vektörleri

- Sitelerde yararlanma

- Güvenilmeyen veya saygınlığı düşük siteler

- Özel bir gösterge listesi kullanarak engellediğiniz siteler.

Daha fazla bilgi edinmek için Uç Nokta için Microsoft Defender belgelerindeki Web koruması bölümüne bakın.

Uç Nokta için Defender güvenlik ayarları yönetimi tarafından yönetilen cihazlar

Intune'e kayıtlı olmayan Defender tarafından yönetilen cihazları desteklemek üzere Uç Nokta için Microsoft Defender için Güvenlik Yönetimi senaryosunu kullandığınızda, Windows 10, Windows 11 ve Windows Server çalıştıran cihazlarda ayarları yönetmek için Windows platformunu kullanabilirsiniz. Daha fazla bilgi için Windows Tehdit koruması belgelerindeki DESTEKLENEN ASR kuralları işletim sistemlerine bakın.

Bu senaryo için desteklenen profiller şunlardır:

-

Saldırı Yüzeyi Azaltma Kuralları - Kötü amaçlı yazılımların ve kötü amaçlı uygulamaların bilgisayarlara bulaşmak için genellikle kullandığı davranışları hedefleyen saldırı yüzeyi azaltma kurallarının ayarlarını yapılandırın, örneğin:

- Dosyaları indirmeye veya çalıştırmaya çalışan Office uygulamalarında veya web postasında kullanılan yürütülebilir dosyalar ve betikler.

- Karartılmış veya başka bir şekilde şüpheli betikler.

- Uygulamaların genellikle normal gündelik işler sırasında başlamama davranışları Saldırı yüzeyinizi azaltmak, saldırganlara saldırı gerçekleştirmek için daha az yol sunmak anlamına gelir.

Önemli

Uç Nokta için Microsoft Defender için Güvenlik Yönetimi tarafından yalnızca Saldırı yüzeyi azaltma kuralları profili desteklenir. Diğer tüm Saldırı yüzeyi azaltma profilleri desteklenmez.

Configuration Manager tarafından yönetilen cihazlar

Saldırı yüzeyini azaltma

Configuration Manager tarafından yönetilen cihazlar için destek Önizleme aşamasındadır.

Kiracı ekleme özelliğini kullandığınızda Configuration Manager cihazlar için saldırı yüzeyi azaltma ayarlarını yönetin.

İlke yolu:

- Uç nokta güvenliği > Yüzey azaltma > Pencereleri ekleme (ConfigMgr)

Profiller:

- Uygulama ve Tarayıcı Yalıtımı(ConfigMgr)

- Saldırı Yüzeyi Azaltma Kuralları (ConfigMgr)

- Exploit Protection(ConfigMgr)(önizleme)

- Web Koruması (ConfigMgr)(önizleme)

gerekli Configuration Manager sürümü:

- Geçerli dal sürümü 2006 veya üzerini Configuration Manager

Desteklenen Configuration Manager cihaz platformları:

- Windows 10 ve üzeri (x86, x64, ARM64)

- Windows 11 ve üzeri (x86, x64, ARM64)

Cihaz denetimi profilleri için yeniden kullanılabilir ayarlar grupları

Genel önizlemede Cihaz denetimi profilleri, Windows platformu için cihazlarda aşağıdaki ayarlar gruplarının ayarlarını yönetmeye yardımcı olmak için yeniden kullanılabilir ayarlar gruplarının kullanımını destekler:

Yazıcı cihazı: Yazıcı cihazı için aşağıdaki cihaz denetim profili ayarları kullanılabilir:

- PrimaryId

- PrinterConnectionID

- VID_PID

Yazıcı cihazı seçenekleri hakkında bilgi için Uç Nokta için Microsoft Defender belgelerinde Yazıcı Korumasına Genel Bakış bölümüne bakın.

Çıkarılabilir depolama birimi: Çıkarılabilir depolama birimi için içinde aşağıdaki cihaz denetimi profili ayarları kullanılabilir:

- Cihaz sınıfı

- Cihaz Kimliği

- Donanım Kimliği

- Örnek Kimliği

- Birincil Kimlik

- Ürün Kimliği

- Seri numarası

- Satıcı Kimliği

- Satıcı Kimliği ve Ürün Kimliği

Çıkarılabilir depolama seçenekleri hakkında bilgi için, Uç Nokta için Microsoft Defender belgelerinde Cihaz Denetimi Çıkarılabilir Depolama Access Control Uç Nokta için Microsoft Defender.

Cihaz denetim profiliyle yeniden kullanılabilir bir ayarlar grubu kullandığınızda, Eylemler'i bu gruplardaki ayarların nasıl kullanılacağını tanımlamak için yapılandırabilirsiniz.

Profile eklediğiniz her kural hem yeniden kullanılabilir ayarlar gruplarını hem de doğrudan kurala eklenen tek tek ayarları içerebilir. Ancak, her kuralı yeniden kullanılabilir ayarlar grupları için veya doğrudan kurala eklediğiniz ayarları yönetmek için kullanmayı göz önünde bulundurun. Bu ayrım, gelecekteki yapılandırmaları veya yapabileceğiniz değişiklikleri basitleştirmeye yardımcı olabilir.

Yeniden kullanılabilir grupları yapılandırma ve bunları bu profile ekleme hakkında yönergeler için bkz. Intune ilkeleriyle yeniden kullanılabilir ayar gruplarını kullanma.

Saldırı Yüzeyi Azaltma Kuralları için Dışlamalar

Intune, Saldırı Yüzeyi Azaltma kuralları tarafından belirli dosya ve klasör yollarını değerlendirmenin dışında tutmak için aşağıdaki iki ayarı destekler:

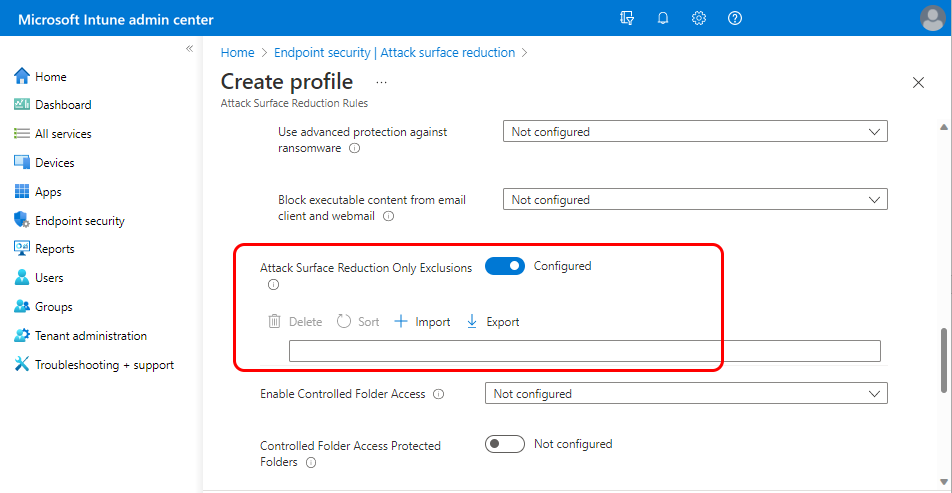

Genel: Saldırı Yüzeyi Azaltma Yalnızca Dışlamaları kullanın.

Bir cihaza Yalnızca Saldırı Yüzeyi Azaltma Dışlamalarını yapılandıran en az bir ilke atandığında, yapılandırılan dışlamalar söz konusu cihazı hedefleyen tüm saldırı yüzeyi azaltma kuralları için geçerlidir. Bu davranış, cihazlar tüm geçerli ilkelerden saldırı yüzeyi azaltma kuralı ayarlarının üst kümesini aldığından ve ayarlar dışlamaları tek tek ayarlar için yönetilemediğinden oluşur. Bir cihazdaki tüm ayarlara dışlama uygulanmasını önlemek için bu ayarı kullanmayın. Bunun yerine, tek tek ayarlar için ASR Yalnızca Kural Başına Dışlamalar'ı yapılandırın.

Daha fazla bilgi için Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions belgelerine bakın.

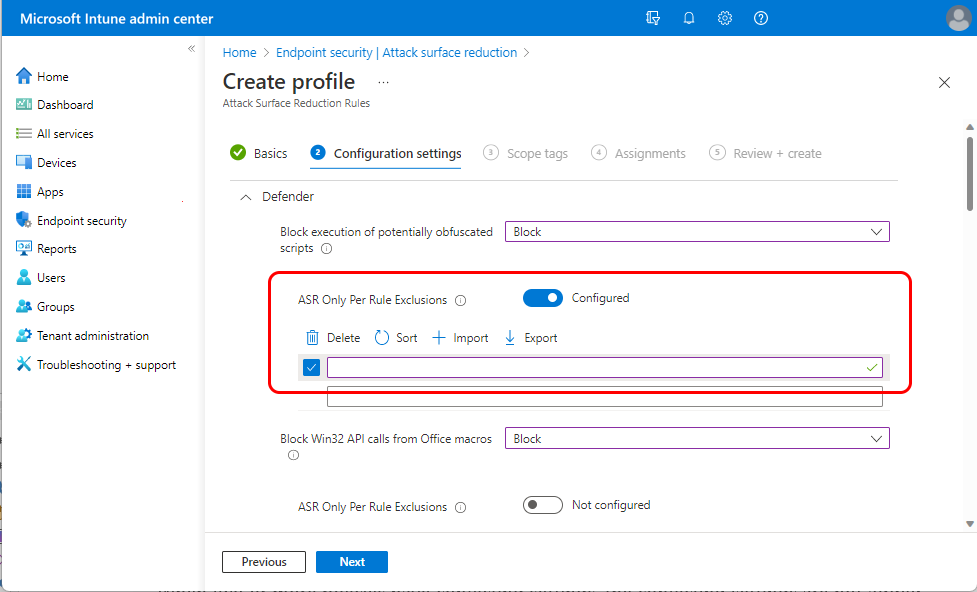

Tek tek ayarlar: AsR Yalnızca Kural Dışlamaları Başına Kullanma

Saldırı yüzeyi azaltma kuralı profilinde geçerli bir ayarı Yapılandırılmadı dışında bir değere ayarladığınızda, Intune bu tek ayar için Yalnızca Kural Başına ASR Dışlamaları kullanma seçeneğini sunar. Bu seçenekle, tek tek ayarlara yalıtılmış bir dosya ve klasör dışlaması yapılandırabilirsiniz. Bu, cihazdaki tüm ayarlara dışlamalarını uygulayan Yalnızca Saldırı Yüzeyi Azaltma Dışlamaları genel ayarının kullanılmasıyla karşıttır.

Varsayılan olarak, AsR Yalnızca Kural Başına DışlamalarYapılandırılmadı olarak ayarlanır.

Önemli

ASR ilkeleri YALNıZCA KURAL Başına ASR Dışlamaları için birleştirme işlevselliğini desteklemez ve aynı cihaz çakışması için ASR Yalnızca Kural Başına Dışlamaları yapılandıran birden çok ilke olduğunda ilke çakışması oluşabilir. Çakışmaları önlemek için ASR Yalnızca Kural Başına Dışlama yapılandırmalarını tek bir ASR ilkesinde birleştirin. Gelecek bir güncelleştirmede ASR Yalnızca Kural Başına Dışlamalar için ilke birleştirme ekleme işlemini araştırıyoruz.

Ayarlar için ilke birleştirme

İlke birleştirme, aynı cihaza uygulanan birden çok profil aynı ayarı farklı değerlerle yapılandırdığında çakışmaları önlemeye yardımcı olur ve çakışma oluşturur. Çakışmaları önlemek için Intune, cihaza uygulanan her profilden geçerli ayarları değerlendirir. Bu ayarlar daha sonra tek bir ayarlar üst kümesinde birleştirilir.

Saldırı yüzeyi azaltma ilkesi için, aşağıdaki profiller ilke birleştirmeyi destekler:

- Cihaz denetimi

Cihaz denetimi profilleri için ilke birleştirme

Cihaz denetimi profilleri, USB Cihaz Kimlikleri için ilke birleştirmeyi destekler. Cihaz Kimliklerini yöneten ve ilke birleştirmeyi destekleyen profil ayarları şunlardır:

- Cihaz tanımlayıcılarına göre donanım cihazı yüklemesine izin ver

- Cihaz tanımlayıcılarına göre donanım cihazı yüklemesini engelle

- Kurulum sınıflarının donanım cihazı yüklemesine izin ver

- Kurulum sınıflarının donanım cihazı yüklemesini engelleme

- Cihaz örneği tanımlayıcılarına göre donanım cihazı yüklemesine izin ver

- Cihaz örneği tanımlayıcılarına göre donanım cihazı yüklemesini engelle

İlke birleştirme, her ayarın belirli bir ayarı bir cihaza uygulayan farklı profillerde yapılandırması için geçerlidir. Sonuç, bir cihaza uygulanan desteklenen ayarların her biri için tek bir listedir. Örneğin:

İlke birleştirme, bir cihaza uygulanan kurulum sınıflarınagöre donanım cihazı yüklemesine izin ver'in her örneğinde yapılandırılan kurulum sınıflarının listesini değerlendirir. Listeler, yinelenen kurulum sınıflarının kaldırıldığı tek bir izin verilenler listesinde birleştirilir.

Ortak çakışma kaynağını kaldırmak için yinelenenleri listeden kaldırma işlemi gerçekleştirilir. Birleştirilmiş izin verilenler listesi daha sonra cihaza teslim edilir.

İlke birleştirme, yapılandırmaları farklı ayarlardan karşılaştırmaz veya birleştirmez. Örneğin:

Kurulum sınıflarına göre donanım cihazı yüklemesine izin ver'deki birden çok listenin tek bir listede birleştirildiği ilk örnekte genişleterek, aynı cihaza uygulanan kurulum sınıfları tarafından donanım cihazı yüklemesini engelle'nin çeşitli örneklerine sahip olursunuz. İlgili tüm blok listeleri, cihaza dağıtan cihaz için tek bir blok listesi halinde birleştirilir.

- Kurulum sınıfları için izin verilenler listesi, kurulum sınıfları için blok listesiyle karşılaştırılamaz veya birleştirilmez.

- Bunun yerine, cihaz iki ayrı ayardan olduğu gibi her iki liste de alır. Cihaz daha sonra kurulum sınıfları tarafından yükleme için en kısıtlayıcı ayarı zorlar.

Bu örnekte, blok listesinde tanımlanan bir kurulum sınıfı, izin verilenler listesinde bulunursa aynı kurulum sınıfını geçersiz kılar. Sonuç olarak kurulum sınıfı cihazda engellenir.

Sonraki adımlar

Uç nokta güvenlik ilkelerini yapılandırın.

Saldırı yüzeyi azaltma profilleri için profillerdeki ayarların ayrıntılarını görüntüleyin.