iOS/iPadOS için Mobil Uygulama Yönetimi için Microsoft Tunnel

Not

Bu özellik bir Intune eklentisi olarak kullanılabilir. Daha fazla bilgi için bkz. Intune Paketi eklenti özelliklerini kullanma.

Kiracınıza Mobil Uygulama Yönetimi için Microsoft Tunnel (MAM) eklediğinizde, aşağıdaki senaryoları desteklemek için Microsoft Tunnel VPN Gateway kaydını kaldırılmış iOS cihazlarıyla kullanabilirsiniz:

- Modern kimlik doğrulaması, çoklu oturum açma (SSO) ve Koşullu Erişim kullanarak şirket içi kaynaklara güvenli erişim sağlayın.

- Son kullanıcıların şirket içi kaynaklarına erişmek için kişisel cihazlarını kullanmasına izin verin. MDM (Mobil Cihaz Yönetimi) kaydı gerekli değildir ve şirket verileri korunur.

- Kuruluşların kendi cihazını getir (KCG) programını benimsemesine izin verin. KCG veya kişisel cihazlar toplam sahip olma maliyetini azaltır, kullanıcı gizliliğini güvence altına alır ve şirket verilerinin bu cihazlarda korunmasını sağlar.

Şunlar için geçerlidir:

- iOS/iPadOS

MAM iOS için Tünel, kuruluşların mobil uygulamalarını güvenli bir şekilde yönetmesine ve korumasına olanak tanıyan güçlü bir araçtır. Bu çözüm için VPN bağlantısı MAM için Microsoft Tunnel iOS SDK'sı aracılığıyla sağlanır.

MAM Tüneli'ni kayıtlı olmayan cihazlarla kullanmaya ek olarak, kayıtlı cihazlarla da kullanabilirsiniz. Ancak, kayıtlı bir cihazın MDM Tüneli yapılandırmalarını veya MAM Tüneli yapılandırmalarını kullanması gerekir, ancak ikisini birden kullanmamalıdır. Örneğin, kayıtlı cihazlarda MAM tüneli yapılandırmalarını kullanan Microsoft Edge gibi bir uygulama olamazken, diğer uygulamalar MDM Tüneli yapılandırmalarını kullanır.

Etkileşimli tanıtımı deneyin

iOS/iPadOS için Mobil Uygulama Yönetimi için Microsoft Tüneli etkileşimli tanıtımı, MAM için Tünel'in microsoft tunnel VPN Gateway Intune kayıtlı olmayan iOS ve iPadOS cihazlarını destekleyecek şekilde nasıl genişletdiğini gösterir.

Kamu bulutu desteği

iOS/iPadOS üzerindeki MAM için Microsoft Tunnel aşağıdaki bağımsız bulut ortamlarıyla desteklenir:

- ABD Kamu Topluluk Bulutu (GCC) Yüksek

- ABD Savunma Bakanlığı (DoD)

iOS/iPadOS'ta MAM için Microsoft Tunnel Federal Bilgi İşleme Standardı'nın (FIPS) desteklenmemektedir.

Daha fazla bilgi için bkz. US Government GCC hizmet açıklaması için Microsoft Intune.

iOS için gerekli SDK'lar

iOS MAM için Microsoft Tunnel kullanmak için İş Kolu (LOB) uygulamalarınızı aşağıdaki üç SDK'yı tümleştirecek şekilde güncelleştirmeniz gerekir. Bu makalenin devamında her SDK'yı tümleştirme yönergelerini bulabilirsiniz:

- iOS için Intune Uygulama SDK'sı

- Microsoft Kimlik Doğrulama Kitaplığı (MSAL)

- MAM iOS SDK'sı için tünel

MAM iOS SDK Mimarisi için Tünel

Aşağıdaki diyagramda, iOS için MAM SDK'sı için Tunnel ile başarıyla tümleştirilmiş yönetilen bir uygulamadan gelen akış açıklanmaktadır.

Eylemler

- Uygulamanın ilk başlatılmasından sonra, MAM SDK'sı için Tünel aracılığıyla bir bağlantı yapılır.

- Kimlik doğrulaması için bir kimlik doğrulama belirteci gereklidir.

- Cihazdaki başka bir MAM özellikli uygulama (Outlook, Microsoft Edge ve Microsoft 365 Office mobil uygulamaları gibi) kullanılarak önceden oturum açmadan alınmış bir Microsoft Entra kimlik doğrulama belirteci olabilir.

- Tünel sunucusuna belirteçle bir TCP Connect (TLS El Sıkışması) gerçekleşir.

- Microsoft Tunnel Gateway'de UDP etkinleştirildiyse, DTLS kullanılarak bir veri kanalı bağlantısı yapılır. UDP devre dışı bırakılırsa, tcp tünel ağ geçidine veri kanalı kurmak için kullanılır. Bkz. Microsoft Tünel Mimarisi'nde TCP, UDP notları.

- Mobil uygulama şirket içi bir şirket kaynağına bağlantı yaptığında:

- Bu şirket kaynağı için bir MAM için Microsoft Tunnel API bağlantı isteği gerçekleşir.

- Kurumsal kaynağa şifrelenmiş bir web isteği yapılır.

Not

MAM iOS SDK'sı için Tünel, VPN Tüneli sağlar. Kapsamı uygulama içindeki ağ katmanına göre belirlenmiştir. VPN bağlantıları iOS ayarlarında görüntülenmez.

MAM iOS-SDK için Tunnel ile tümleştirilmiş ve ön planda çalışan her etkin iş kolu (LOB) uygulaması, Tunnel Gateway sunucusunda etkin bir istemci bağlantısını temsil eder. Etkin istemci bağlantılarını izlemek için mst-cli komut satırı aracı kullanılabilir. mst-cli komut satırı aracı hakkında daha fazla bilgi için bkz. Microsoft Tunnel Gateway başvurusu.

MAM için Microsoft Tunnel iOS için Intune ilkelerini yapılandırma

MAM için Microsoft Tunnel iOS aşağıdaki Intune ilkelerini ve profillerini kullanır:

- Uygulama yapılandırma ilkesi - Edge ve LOB uygulamaları için Microsoft Tunnel Gateway ayarlarını yapılandırılır. Şirket içi kaynak erişimi için gereken tüm güvenilen sertifikaları ekleyebilirsiniz.

- Uygulama koruması ilkesi - Veri koruma ayarlarını yapılandırıyor. Ayrıca, Edge ve LOB uygulamaları için Microsoft Tüneli ayarlarını yapılandıran bir uygulama yapılandırma ilkesi dağıtmanın bir yolunu da oluşturur.

- Güvenilen sertifika profili - Şirket içi kaynaklara bağlanan ve şirket içi veya özel sertifika yetkilisi (CA) tarafından verilen ssl/TLS sertifikasıyla korunan uygulamalar için.

LOB uygulamaları için uygulama yapılandırma ilkesi yapılandırma

MAM için Tunnel kullanan uygulamalar için bir uygulama yapılandırma ilkesi oluşturun. Bu ilke, bir uygulamayı Edge ve iş kolu (LOB) uygulamaları için belirli bir Microsoft Tunnel Gateway Sitesi, ara sunucu ve güvenilen sertifikaları kullanacak şekilde yapılandırıyor. Bu kaynaklar şirket içi kaynaklara bağlanırken kullanılır.

Microsoft Intune yönetim merkezinde oturum açın ve Uygulamalar>Uygulama Yapılandırması ilkeleri>Yönetilen UygulamaEkle'ye> gidin.

Temel Bilgiler sekmesinde, ilke için bir Ad ve bir Açıklama (isteğe bağlı) girin.

LOB uygulamaları için + Özel uygulamalar seç'i seçerek Hedef uygulamaları seçin bölmesini açın. Hedef uygulama seçin bölmesinde:

- Paket veya Paket Kimliği için LOB uygulamaları Paket Kimliği'ni belirtin

- Platform için iOS/iPadOS'i ve ardından Ekle'yi seçin.

- Yeni eklediğiniz uygulamayı ve ardından Seç'i seçin.

Not

LOB uygulamaları iOS ve MSAL tümleştirmesi için Intune Uygulama SDK'sı gerektirir. MSAL için Microsoft Entra uygulama kaydı gerekir. Uygulama yapılandırma ilkesinde kullanılan Paket Kimliği'nin Microsoft Entra uygulama kaydında ve Xcode uygulama projesinde belirtilen Paket Kimliği ile aynı olduğundan emin olun. Xcode, macOS üzerinde çalışan ve MAM iOS SDK tünelini uygulamanızla tümleştirmek için kullanılan Apple Tümleşik Geliştirici Ortamıdır.

Intune eklenen bir uygulamanın paket kimliğini almak için Intune yönetim merkezini kullanabilirsiniz.

Bir uygulama seçtikten sonra İleri'yi seçin.

İlkelere özel uygulamalar ekleme hakkında daha fazla bilgi için bkz. Uygulama SDK'sı yönetilen uygulamaları için uygulama yapılandırma ilkeleri Intune.

Ayarlar sekmesinde , Mobil Uygulama Yönetimi ayarları için *Microsoft Tunnel'ı genişletin ve aşağıdaki seçenekleri yapılandırın:

Not

Ara sunucuyu ve bölünmüş tüneli yapılandırırken:

- Ara sunucu otomatik yapılandırma betiği (PAC) dosyası, hem bölünmüş tünel hem de ara sunucuyu etkinleştirmenize olanak tanır.

- Ara sunucu adresi veya bağlantı noktası numarası kullanılırken hem bölünmüş tünel hem de proxy'nin etkinleştirilmesi desteklenmez. Eklenen yollarda ara sunucu yapılandırılmışsa tüm trafik ara sunucudan geçer. Eklenen yollarda proxy sunucusu yapılandırılmamışsa, tüm trafik tünelin kullanımına dahil edilmeyecektir.

- MAM için Microsoft Tunnel Kullan'ıEvet olarak ayarlayın.

- Bağlantı adı için, bu bağlantı için mam-tunnel-vpn gibi kullanıcıya yönelik bir ad belirtin.

- Ardından Site Seç'i seçin ve Microsoft Tunnel Gateway sitelerinden birini seçin. Tünel Ağ Geçidi sitesi yapılandırmadıysanız bkz. Microsoft Tunnel'ı yapılandırma.

- Uygulamanız güvenilir bir sertifika gerektiriyorsa Kök Sertifika'yı seçin ve ardından kullanılacak güvenilir bir sertifika profili seçin. Daha fazla bilgi için bu makalenin devamında Güvenilen sertifika profili yapılandırma konusuna bakın.

Federasyon Microsoft Entra kiracıları için, uygulamalarınızın kimlik doğrulamasından ve gerekli kaynaklara erişebildiğinden emin olmak için aşağıdaki yapılandırmalar gereklidir. Bu yapılandırma, genel kullanıma açık güvenli belirteç hizmetinin URL'sini atlar:

Ayarlar sekmesinde Genel yapılandırma ayarları'nı genişletin ve ardından Ad ve Değer çiftini aşağıdaki gibi yapılandırarak Tünel için Edge profilini ayarlayın:

-

Ad =

com.microsoft.tunnel.custom_configuration -

Değer =

{"bypassedUrls":["Company'sSTSURL"]}

-

Ad =

Not

bypassedUrl, federasyon STS uç noktasını içermelidir.

Örneğin, Değer{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]} olarak görünebilir.

Tünel MAM ayarlarını yapılandırdıktan sonra İleri'yi seçerek Atamalar sekmesini açın.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından bu ilkeyi alacak bir veya daha fazla Microsoft Entra kullanıcı grubu seçin. Grupları yapılandırdıktan sonra İleri'yi seçin.

gözden geçir + oluştur sekmesinde Oluştur'u seçerek ilkenin oluşturulmasını tamamlayın ve ilkeyi atanan gruplara dağıtın.

Yeni ilke, Uygulama yapılandırma ilkeleri listesinde görünür.

Microsoft Edge için uygulama yapılandırma ilkesi yapılandırma

Microsoft Edge için bir Uygulama yapılandırma ilkesi oluşturun. Bu ilke cihazdaki Edge'i Microsoft Tunnel'a bağlanacak şekilde yapılandırıyor.

Not

LOB Uygulamanız için oluşturulmuş bir uygulama yapılandırma ilkeniz varsa, bu ilkeyi Edge'i ve gerekli anahtar/değer çifti ayarlarını içerecek şekilde düzenleyebilirsiniz.

Microsoft Intune yönetim merkezindeUygulamalar>Uygulama Yapılandırması ilkeleri>Yönetilen UygulamalarEkle'ye> gidin.

Temel Bilgiler sekmesinde:

- İlke için bir Ad ve bir Açıklama girin (isteğe bağlı).

- Genel uygulamaları seç'e tıklayın, iOS/iPadOS için Microsoft Edge'i seçin ve ardından Seç'e tıklayın.

- Microsoft EdgeGenel uygulamalar için listelendikten sonra İleri'yi seçin.

Ayarlar sekmesinde Genel yapılandırma ayarları'nı genişletin ve ardından Ad ve Değer çiftini aşağıdaki gibi yapılandırarak Tünel için Edge profilini ayarlayın:

Name Açıklama com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Değer:Trueolarak ayarlandığında Edge'e TrueKatı Tünel Modu desteği sağlar. Kullanıcılar bir kuruluş hesabıyla Edge'de oturum açarken VPN bağlı değilse , Katı Tünel Modu İnternet trafiğini engeller.

VPN yeniden bağlandığında, İnternet'e gözatma yeniden kullanılabilir.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Değer:Trueolarak ayarlandığında, Edge'e TrueKimlik anahtarı desteği sağlar.

Kullanıcılar İş hesabı veya Okul hesabıyla oturum açtıklarında Edge otomatik olarak VPN'e bağlanır. Kullanıcılar özel taramayı etkinleştirdiğinde, Edge kişisel bir hesaba geçer ve VPN bağlantısını keser.Yalnızca federasyon Microsoft Entra kiracıları com.microsoft.tunnel.custom_configuration

Değer:{"bypassedUrls":["Company'sSTSURL"]}Federasyon Microsoft Entra kiracıları tarafından kullanılır. Edge'in kimlik doğrulaması yapıp gerekli kaynaklara erişebildiğinden emin olmak için bu ayar gereklidir. Genel kullanıma açık güvenli belirteç hizmetinin URL'sini atlar.

DeğerinbypassedUrlfederasyon STS uç noktasını içermesi gerekir. Örneğin, değeri gibi{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}olabilir.Aşağıdaki görüntüde

bypassedUrl, Microsoft Edge için bir uygulama yapılandırma ilkesindeki ayar gösterilmektedir:

Not

Genel yapılandırma ayarlarının sonunda sonda boşluk olmadığından emin olun.

Microsoft Edge yapılandırma ayarları kategorisindeki diğer Microsoft Edge yapılandırmalarını yapılandırmak için aynı ilkeyi kullanabilirsiniz. Microsoft Edge için ek yapılandırmalar hazır olduktan sonra İleri'yi seçin.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından bu ilkeyi alacak bir veya daha fazla Microsoft Entra grubu seçin. Grupları yapılandırdıktan sonra İleri'yi seçin.

gözden geçir + oluştur sekmesindeOluştur'u seçerek ilkenin oluşturulmasını tamamlayın ve ilkeyi atanan gruplara dağıtın.

Uygulama koruma ilkesi yapılandırma

MAM için Microsoft Tunnel iOS kullanan uygulamalar için Microsoft Tunnel'ı yapılandırmak için bir Uygulama koruması ilkesi gereklidir.

Bu ilke, gerekli veri korumasını sağlar ve uygulamalara uygulama yapılandırma ilkesi sunmanın bir aracı oluşturur. Uygulama koruma ilkesi oluşturmak için aşağıdaki adımları kullanın:

Microsoft Intune yönetim merkezinde oturum açın ve Uygulamalar>Uygulama koruması ilkeler>+ İlke> oluştur'a gidin ve iOS/iPadOS'u seçin.

Temel Bilgiler sekmesinde, ilke için bir Ad ve bir Açıklama (isteğe bağlı) girin ve ardından İleri'yi seçin.

Uygulamalar sekmesinde:

- Tüm cihaz türlerinde Hedef uygulamalarıHayır olarak ayarlayın.

- Cihaz türleri için Yönetilmeyen'i seçin.

LOB uygulamaları için + Özel uygulamalar seç'i seçerek Hedef uygulamaları seçin bölmesini açın. Ardından, Hedef uygulama seçin bölmesinde:

- Paket Kimliği için LOB uygulamaları Paket Kimliği'ni belirtin ve ekle'yi seçin.

- Yeni eklediğiniz uygulamayı ve ardından Seç'i seçin.

Not

LOB uygulamaları iOS ve MSAL tümleştirmesi için Intune Uygulama SDK'sı gerektirir. MSAL için Microsoft Entra uygulama kaydı gerekir. Uygulama yapılandırma ilkesinde kullanılan Paket Kimliği'nin Microsoft Entra uygulama kaydında ve Xcode uygulama projesinde belirtilen Paket Kimliği ile aynı olduğundan emin olun.

Intune eklenen bir uygulamanın paket kimliğini almak için Intune yönetim merkezini kullanabilirsiniz.

Veri koruma, Erişim gereksinimleri ve Koşullu başlatma sekmelerinde, dağıtım ve veri koruma gereksinimlerinize göre kalan uygulama koruma ilkesi ayarlarını yapılandırın.

Atamalar sekmesinde Gruplar ekle'yi seçin ve ardından bu ilkeyi alacak bir veya daha fazla Microsoft Entra kullanıcı grubu seçin. Grupları yapılandırdıktan sonra İleri'yi seçin.

Yeni ilke, Uygulama koruması ilkeleri listesinde görünür.

Güvenilen sertifika profili yapılandırma

Şirket içi veya özel sertifika yetkilisi (CA) tarafından verilen SSL/TLS sertifikasıyla korunan şirket içi kaynağa bağlanmak için MAM Tüneli'ni kullanan uygulamalar güvenilen bir sertifika profili gerektirir. Uygulamalarınız bu tür bir bağlantıya ihtiyaç duymazsa bu bölümü atlayabilirsiniz. Güvenilen sertifika profili uygulama yapılandırma ilkesine eklenmez.

Şirket içi altyapınızla bir güven zinciri oluşturmak için güvenilir bir sertifika profili gereklidir. Profil, cihazın şirket içi web veya uygulama sunucusu tarafından kullanılan sertifikaya güvenmesine olanak tanır ve uygulama ile sunucu arasında güvenli iletişim sağlar.

MAM tüneli, Intune güvenilen sertifika profilinde bulunan ortak anahtar sertifika yükünü kullanır, ancak profilin Microsoft Entra kullanıcı veya cihaz gruplarına atanması gerekmez. Sonuç olarak, herhangi bir platform için güvenilir bir sertifika profili kullanılabilir. Bu nedenle, bir iOS cihazı bu gereksinimi karşılamak için Android, iOS veya Windows için güvenilir bir sertifika profili kullanabilir.

Önemli

MAM iOS SDK tüneli, güvenilen sertifikaların DER kodlu ikili X.509 veya PEM sertifika biçimini kullanmasını gerektirir.

MAM için Tunnel kullanacak bir uygulamanın uygulama yapılandırma profilinin yapılandırması sırasında, kullanılan sertifika profilini seçersiniz. Bu profilleri yapılandırma hakkında bilgi için bkz. Microsoft Intune için güvenilen kök sertifika profilleri.

Microsoft Entra yönetim merkezi İş Kolu uygulamalarını yapılandırma

MAM için Microsoft Tunnel iOS kullanan İş Kolu uygulamaları şunları gerektirir:

- Microsoft Tunnel Gateway hizmet sorumlusu Bulut uygulaması

- Uygulama kaydını Microsoft Entra

Microsoft Tunnel Gateway hizmet sorumlusu

Microsoft Tunnel MDM Koşullu Erişim için henüz oluşturulmadıysa Microsoft Tunnel Gateway hizmet sorumlusu Bulut uygulamasını sağlayın. Yönergeler için bkz. Koşullu Erişim ilkeleriyle Microsoft Tunnel VPN ağ geçidini kullanma.

Uygulama kaydını Microsoft Entra

MAM iOS SDK için Tünel'i bir iş kolu uygulamasıyla tümleştirdiğinizde, aşağıdaki uygulama kayıt ayarları Xcode uygulama projenizle eşleşmelidir:

- Uygulama Kimliği

- Kiracı Kimliği

gereksinimlerinize bağlı olarak aşağıdaki seçeneklerden birini belirleyin:

Yeni uygulama kaydı oluşturma

Daha önce iOS için Intune Uygulama SDK'sı veya Microsoft Kimlik Doğrulama Kitaplığı (MSAL) ile tümleştirilmemiş bir iOS uygulamanız varsa, yeni bir uygulama kaydı oluşturmanız gerekir. Yeni uygulama kaydı oluşturma adımları şunlardır:- Uygulama kaydı

- Kimlik doğrulama yapılandırması

- API İzinleri Ekleme

- Belirteç yapılandırması

- Tümleştirme yardımcı kullanarak doğrulama

Mevcut uygulama kaydını güncelleştirme

Daha önce iOS için Intune Uygulama SDK'sı ile tümleştirilmiş bir iOS uygulamanız varsa, mevcut uygulama kaydını gözden geçirmeniz ve güncelleştirmeniz gerekir.

Yeni uygulama kaydı oluşturma

Microsoft Entra çevrimiçi belgeleri, uygulama kaydı oluşturma hakkında ayrıntılı yönergeler ve yönergeler sağlar.

Aşağıdaki kılavuz, MAM iOS SDK tümleştirmesi için Tünel gereksinimlerine özgüdür.

Kiracınızın Microsoft Entra yönetim merkezi Uygulamalar'ı genişletin ve Uygulama kayıtları>+ Yeni kayıt'ı seçin.

Uygulama kaydetme sayfasında:

- Uygulama kaydı için **Ad belirtin

- Yalnızca bu kuruluş dizininde Hesap 'ı seçin (yalnızca YOUR_TENANT_NAME - Tek kiracı).

- Şu anda yeniden yönlendirme URI'sini sağlamak gerekmez. Bir sonraki adımda otomatik olarak oluşturulur.

Kaydı tamamlamak için Kaydet düğmesini seçin ve uygulama kaydı için bir Genel Bakış sayfası açın.

Genel Bakış bölmesinde Uygulama (istemci) kimliği ve Dizin (kiracı) kimliği değerlerini not edin. Bu değerler, uygulama kayıtları Xcode projesi için gereklidir. İki değeri kaydettikten sonra Yönet'in altında Kimlik Doğrulaması'nı seçin.

Uygulama kaydınızın Kimlik Doğrulaması bölmesinde + Platform ekle'yi ve ardından iOS/macOS kutucuğunu seçin. iOS veya macOS uygulamanızı yapılandırın bölmesi açılır.

iOS veya macOS uygulamanızı yapılandırın bölmesinde, MAM iOS SDK tüneliyle tümleştirilecek Xcode uygulamasının Paket Kimliğini girin ve yapılandır'ı seçin. iOS/macOS yapılandırma bölmesi açılır.

Bu görünümdeki Paket Kimliği , Xcode'daki Paket Kimliği ile tam olarak eşleşmelidir. Bu ayrıntı Xcode projesinde aşağıdaki konumlarda bulunabilir:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Project > Genel > Kimliği: Paket Kimliği

Yeniden Yönlendirme URI'si ve MSAL Yapılandırması otomatik olarak oluşturulur. Bitirmek için iletişim kutusunun alt kısmındaki Bitti'yi seçin. Kimlik Doğrulaması için başka ayar gerekmez.

Ardından, uygulama kaydını görüntülerken API izinleri'ni ve ardından + İzin ekle'yi seçin. Microsoft Mobil Uygulama Yönetimi ve MicrosoftTunnel Gateway için API izinlerini ekleyin:

- API izinlerini iste sayfasında kuruluşumun kullandığı API'lerin sekmesini seçin.

- Microsoft Mobil Uygulama Yönetimi'ni arayın, sonucu seçin ve ardından onay kutusunu seçin.

-

İzin ekle'yi seçin.

Ardından, ikinci izin için işlemi yineleyin:

- + İzin ekle'yi seçin ve kuruluşumun kullandığı API'ler sekmesine gidin.

- Microsoft Tunnel Gateway'i arayın, sonucu seçin ve ardından Tünele İzin Ver onay kutusunu seçin.

-

İzin ekle'yi seçin.

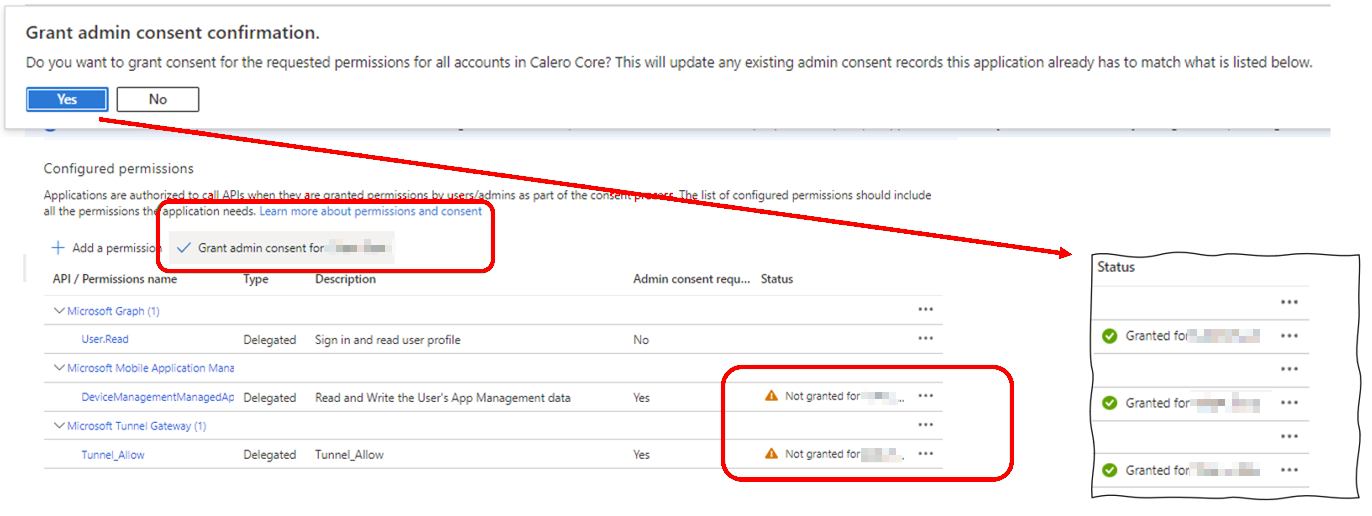

Yapılandırmayı tamamlamak için API izinleri bölmesine dönün ve YOUR_TENANT için yönetici onayı ver'i ve ardından Evet'i seçin.

Ardından uygulama kaydını görüntülerken Belirteç yapılandırması'nı ve ardından + İsteğe bağlı talep ekle'yi seçin. İsteğe bağlı talep ekle sayfasında, Belirteç türü için Erişim'i seçin ve talep içinacct onay kutusunu seçin. MAM tüneli, Microsoft Entra ID için kullanıcıların kimliğini doğrulamak için bu Kimlik Doğrulama belirtecini gerektirir. Belirtecin yapılandırmasını tamamlamak için Ekle'yi seçin.

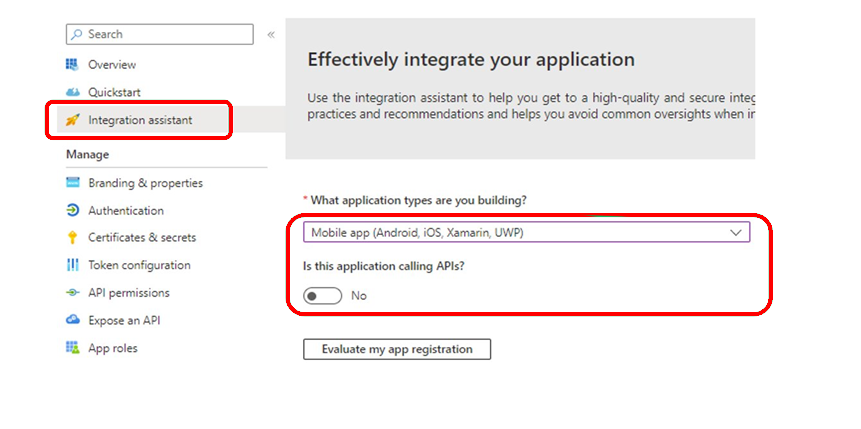

Tüm ayarların başarıyla uygulandığını doğrulamak için Tümleştirme yardımcı'i seçin:

- Hangi uygulama türlerini oluşturuyorsunuz? için Mobil uygulama (Android, iOS, Xamarin, UWP) seçeneğini belirleyin.

- Bu uygulama API'leri mi çağırıyor? seçeneğini Hayır olarak ayarlayın ve ardından Uygulama kaydımı değerlendir'i seçin.

Sonuçlar hem Önerilen yapılandırmalar hem de Önerilmez yapılandırmalar için Tamamlandı durumunu göstermelidir.

Mevcut uygulama kaydını güncelleştirme

Zaten bir uygulama kaydınız olduğunda, yeni bir kayıt oluşturmak yerine uygulamayı güncelleştirmeyi seçebilirsiniz. Aşağıdaki ayarları gözden geçirin ve gerektiğinde değişiklikler yapın.

- Uygulama Kimliği ve Kiracı Kimliği

- Kimlik doğrulama yapılandırması

- API İzinleri

- Belirteç yapılandırması

- Tümleştirme yardımcı

Microsoft Entra yönetim merkezi Uygulamalar'ı genişletin ve Uygulama kayıtları'ı seçin. Ardından gözden geçirmek ve güncelleştirmek istediğiniz uygulama kaydını seçerek Genel Bakış bölmesini açın. Uygulama (istemci) kimliği ve Dizin (kiracı) kimliği değerlerini kaydedin.

Bu değerler Xcode uygulama projenizde aşağıdaki değerlerle tam olarak eşleşmelidir:

- info.plist > IntuneMAMSettings

- Uygulama (istemci) Kimliği = ADALClientId

- Dizin (kiracı) Kimliği = ADALAuthority

- info.plist > IntuneMAMSettings

Kimlik doğrulaması'nı seçin ve uygulama platformu türünü gözden geçirin. iOS/macOS olmalı ve Paket Kimliği ile Yeniden Yönlendirme URI'sine sahip olmalıdır. Yeniden Yönlendirme URI'sinin olarak

msauth.Your_Bundle_ID://autholuşturulması gerekir.Ardından, Paket Kimliği ve Yeniden Yönlendirme URI'sinin ayrıntılarını görüntülemek için Görünüm'ü seçin. Bir MSAL Yapılandırmasının mevcut olduğundan emin olun. Değilse, kılavuz için kaynaklara erişebilen bir Microsoft Entra uygulaması ve hizmet sorumlusu oluşturma bölümüne bakın.

Önceki adımda olduğu gibi , Paket Kimliği ve Yeniden Yönlendirme URI'si değerlerini Xcode uygulama projenizdeki şu değerlerle karşılaştırın:

- Project > Genel > Kimliği: Paket Kimliği

- info.plist > IntuneMAMSettings: ADALRedirectUri

Ayrıca uygulama projenizdeki Xcode Paket Tanımlayıcısının uygulama kaydı Paket Kimliği ile eşleştiğinden emin olun:

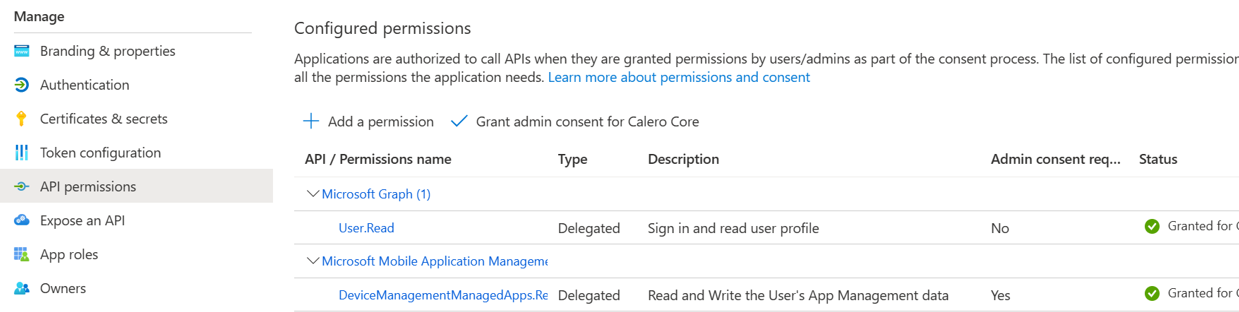

API izinlerini doğrulayın ve güncelleştirin. Microsoft Graph ve Microsoft Mobil Uygulama Yönetimi izinlerinin önceden ayarlandığından emin olun.

Ardından Microsoft Tunnel Gateway hizmet sorumlusu için izinleri ekleyin:

+ İzin ekle'yi seçin.

Kuruluşumun kullandığı API sekmesini seçin

Microsoft Tunnel Gateway'i arayın ve API izinleri istemek için seçin.

Microsoft Tunnel Gateway listede görünmüyorsa sağlanmamış demektir. Bunu sağlamak için bkz. Koşullu Erişim ilkeleriyle Microsoft Tunnel VPN ağ geçidini kullanma.

Tunnel_Allow iznini seçin ve devam etmek için İzin ekle'yi seçin.

Ardından, yeni izinler için yönetici onayı verin:

- YOUR_TENANT_NAME için yönetici onayı ver'i seçin.

- Yönetici onayı onayı ver iletişim kutusunda Evet'i seçin.

Güncelleştirildikten sonra, YOUR_TENANT_NAME için Verildi durumunda aşağıdaki üç API iznini görmeniz gerekir:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Ayarları onaylamak için Belirteç yapılandırması'nı seçin. Talep için, AccessBelirteç türüne sahip acct değerini görmeniz gerekir.

Acct yoksa talep eklemek için +İsteğe bağlı talep ekle'yi seçin:

- Belirteç türü içinErişim'i seçin.

- Acct onay kutusunu seçin.

- Yapılandırmayı tamamlamak için Ekle'yi seçin.

Uygulama kaydını doğrulamak için Tümleştirme yardımcı'nı seçin:

- Hangi uygulama türlerini oluşturuyorsunuz? mobil uygulama (Android, iOS, Xamarin, UWP) seçeneğini belirleyin

- Bu uygulama API'leri mi çağırıyor? seçeneğini Hayır olarak ayarlayın ve ardından Uygulama kaydımı değerlendir'i seçin.

Sonuçlar hem Önerilen yapılandırmalar hem de Önerilmez yapılandırmalar için Tamamlandı durumunu göstermelidir.

Xcode İş Kolu uygulaması tümleştirmesi

Xcode, macOS üzerinde çalışan ve MAM iOS SDK tünelini uygulamanızla tümleştirmek için kullanılan Apple Tümleşik Geliştirici Ortamıdır.

Bir iOS Uygulamasını iOS'MAM için Microsoft Tunnel kullanacak şekilde başarıyla tümleştirmek için Xcode kullanma gereksinimleri şunlardır:

- macOS - Xcode'u çalıştırmak için

- Xcode 14.0 veya üzeri

- MAM-SDK – en düşük sürüm: 16.1.1

- MSAL-SDK – en düşük sürüm: 1.2.3

- GitHub'da kullanılabilen MAM iOS SDK tüneli

SDK'yı tümleştirme hakkında yönergeler için bkz. MAM iOS SDK geliştirici kılavuzu için Tünel.

Bilinen Sorunlar

iOS üzerinde MAM için Tünel ile ilgili bilinen sorunlar veya sınırlamalar aşağıdadır. MAM için Microsoft Tunnel iOS SDK'sıyla ilgili bilinen sorunlar için MAM iOS SDK geliştirici kılavuzu için Tünel'e gidin.

MDM Tüneli kullanılırken MAM Tüneli desteklenmiyor

MAM Tüneli'ni MDM Tüneli yapılandırmalarını kullanmak yerine kayıtlı cihazlarla kullanmayı seçebilirsiniz. Ancak, Microsoft Tunnel ayarlarını içeren MAM ve MDM Tunnel App yapılandırma ilkelerinin aynı cihaza dağıtılması desteklenmez ve istemci ağ hatalarına neden olur.

Örneğin, kayıtlı cihazlarda MAM tüneli Uygulama yapılandırma ilkesi ayarını kullanan Microsoft Edge gibi bir uygulama olamazken, diğer uygulamalar MDM Tüneli yapılandırmalarını kullanır.

Geçici çözüm: MAM Tüneli'ni kayıtlı cihazlarla kullanmak için Uç Nokta iOS için Defender uygulamasında Microsoft Tunnel ayarlarının yapılandırıldığı bir Uygulama yapılandırma ilkesi olmadığından emin olun.

MAM iOS için Tünel ile Firebase Tümleştirmesi

iOS için Microsoft Tunnel'ı Firebase'i tümleştiren bir uygulamayla kullanırken, uygulama Firebase'i başlatmadan önce Tünel bağlantısı kurmazsa başlatma sorunları ve beklenmeyen davranışlar oluşabilir.

Geçici çözüm: Bu sorunu önlemek için uygulama mantığının Firebase'i başlatmadan önce Tunnel ile başarılı bir bağlantı kurmanın önceliklerini oluşturduğundan emin olun.

Firebase hakkında daha fazla bilgi edinmek için bkz https://firebase.google.com/. .

Yeni oluşturulan özel uygulama UX'te gösterilmiyor

Özel uygulama yapılandırma ilkesi oluşturduğunuzda, yeni eklenen uygulama hedeflenen uygulamalar listesinde veya kullanılabilir özel uygulamalar listesinde görünmeyebilir.

Geçici çözüm: Bu sorun, Intune yönetim merkezi yenilenerek ve ilkeye yeniden erişilerek çözülebilir:

- Intune yönetim merkezinde Uygulamalar>Uygulama Yapılandırması İlkeLer>Ekle'ye gidin.

- Özel uygulamalar seçin, iOS için bir Paket veya Paket Kimliği ekleyin, akışı tamamlayın ve uygulama yapılandırma ilkesini oluşturun.

- Temel ayarları düzenleyin. Yeni eklenen paket kimliği hedeflenen özel uygulamalar listesinde görünmelidir.

Microsoft Azure Authenticator uygulaması MAM iOS için Tunnel Koşullu Erişim ile çalışmıyor

Geçici çözüm: Microsoft Tunnel Gateway için Erişim Izni Verme denetimi olarak çok faktörlü kimlik doğrulaması gerektiren bir Koşullu Erişim ilkeniz varsa, İş Kolu Uygulamalarınızdaki Microsoft Tunnel Temsilci Sınıfı'nda "onTokenRequiredWithCallback" yöntemini uygulamanız gerekir.

Federasyon Microsoft Entra kiracıları

MAM-Tunnel bağlanma oturum açma sorununu gidermek üzere müşterilerin STS'sini (federasyon sunucusu URL'si) dışlamak için Uygulama yapılandırmasında bir Genel yapılandırma ayarı oluşturun:

Kullanıcılar iş hesabıyla oturum açarken Edge tarayıcısında deneyimlidir. Ayrıca kullanıcılar LOB uygulamasında ilk kez oturum açarken de yaşanıyor.

Geçici çözüm: "Genel yapılandırma ayarı" oluşturun:

anahtar: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Not

bypassedUrl, federasyon STS uç noktasını içermelidir.

iOS/iPadOS'ta Edge kullanırken sınırlamalar

MAM tüneli şu desteği desteklemez:

- Kerberos kullanan şirket içi siteler.

- Edge kullanan web siteleri için sertifika tabanlı kimlik doğrulaması

Geçici çözüm: Yok.

İpucu

iOS üzerinde MAM tüneli, Microsoft Edge ile NTLM tümleşik kimlik doğrulama web sunucusu oturum açmasını destekler, ancak İş Kolu (LOB) uygulamaları için desteklenmez. Daha fazla bilgi için bkz. Intune ile iOS ve Android'de Microsoft Edge'i yönetme bölümünde NTLM çoklu oturum açma sitelerini yönetme.