Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

İpucu

Buluta özel uç noktalar hakkında bilgi alırken aşağıdaki terimleri görürsünüz:

- Uç nokta: Uç nokta, cep telefonu, tablet, dizüstü bilgisayar veya masaüstü bilgisayar gibi bir cihazdır. "Uç noktalar" ve "cihazlar" birbirinin yerine kullanılır.

- Yönetilen uç noktalar: Bir MDM çözümü veya grup ilkesi Nesneleri kullanarak kuruluştan ilke alan uç noktalar. Bu cihazlar genellikle kuruluşa aittir, ancak KCG veya kişisel cihazlar da olabilir.

- Bulutta yerel uç noktalar: Microsoft Entra birleştirilen uç noktalar. Şirket içi AD'ye katılmaz.

- İş yükü: Herhangi bir program, hizmet veya işlem.

Bu kılavuz, kuruluşunuz için bulutta yerel bir Windows uç noktası yapılandırması oluşturma adımlarını gösterir. Bulutta yerel uç noktalara ve bunların avantajlarına genel bakış için bkz. Bulutta yerel uç noktalar nedir?

Bu özellik şu platformlarda geçerlidir:

- Windows buluta özel uç noktalar

Nasıl başlarsınız?

Buluta özel Windows uç nokta yapılandırmanızı hazırlamanıza yardımcı olmak için birbirinin üzerine derlenen bu kılavuzdaki beş sıralı aşamayı kullanın. Bu aşamaları sırayla tamamladığınızda somut ilerlemeyi görürsünüz ve yeni cihazlar sağlamaya hazır olursunuz.

Aşamalar:

- 1. Aşama – Ortamınızı ayarlama

- 2. Aşama – İlk buluta özel Windows uç noktanızı oluşturma

- 3. Aşama – Buluta özel Windows uç noktanızın güvenliğini sağlama

- 4. Aşama – Özel ayarlarınızı ve uygulamalarınızı uygulama

- 5. Aşama – Windows Autopilot ile büyük ölçekte dağıtma

Bu kılavuzun sonunda, ortamınızda test etmeye başlamak için hazır buluta özel bir Windows uç noktanız vardır. Başlamadan önce, Microsoft Entra katılma uygulamanızı planlama bölümünde Microsoft Entra katılma planlama kılavuzuna göz atabilirsiniz.

1. Aşama – Ortamınızı ayarlama

İlk buluta özel Windows uç noktanızı oluşturmadan önce, denetlenilmesi gereken bazı önemli gereksinimler ve yapılandırmalar vardır. Bu aşama gereksinimleri denetleme, Windows Autopilot'ı yapılandırma ve bazı ayarlar ve uygulamalar oluşturma adımlarını gösterir.

1. Adım - Ağ gereksinimleri

Buluta özel Windows uç noktanızın çeşitli internet hizmetlerine erişmesi gerekir. Testinizi açık bir ağda başlatın. İsterseniz , Windows Autopilot ağ gereksinimleri'nde listelenen tüm uç noktalara erişim sağladıktan sonra şirket ağınızı da kullanabilirsiniz.

Kablosuz ağınız sertifika gerektiriyorsa, cihaz sağlama için kablosuz bağlantılar için en iyi yaklaşımı belirlerken test sırasında bir Ethernet bağlantısıyla başlayabilirsiniz.

2. Adım - Kayıt ve Lisanslama

Microsoft Entra katılıp Intune kaydolmadan önce denetlemeniz gereken birkaç şey vardır. MDM Kullanıcıları Intune adı gibi yeni bir Microsoft Entra grubu oluşturabilirsiniz. Ardından, yapılandırmanızı ayarlarken cihazları kaydedebilecek kullanıcıları sınırlamak için belirli test kullanıcı hesaplarını ekleyin ve bu gruptaki aşağıdaki yapılandırmaların her birini hedefleyin. Microsoft Entra grubu oluşturmak için Microsoft Entra gruplarını ve grup üyeliğini yönetme'ye gidin.

Kayıt kısıtlamaları Kayıt kısıtlamaları, Intune ile yönetime kaydedilebilecek cihaz türlerini denetlemenize olanak tanır. Bu kılavuzun başarılı olması için varsayılan yapılandırma olan Windows (MDM) kaydına izin verildiğinden emin olun.

Kayıt Kısıtlamalarını yapılandırma hakkında bilgi için Microsoft Intune'de kayıt kısıtlamalarını ayarlama bölümüne gidin.

Cihaz MDM ayarlarını Microsoft Entra Windows cihazını Microsoft Entra için birleştirdiğinizde, Microsoft Entra cihazlarınıza otomatik olarak MDM'ye kaydolmalarını söyleyecek şekilde yapılandırılabilir. Windows Autopilot'ın çalışması için bu yapılandırma gereklidir.

Microsoft Entra Cihaz MDM ayarlarınızın düzgün etkinleştirildiğini denetlemek için Hızlı Başlangıç - Intune'da otomatik kaydı ayarlama bölümüne gidin.

Microsoft Entra şirket markası Şirket logonuzu ve resimlerinizi Microsoft Entra eklemek, kullanıcıların Microsoft 365'te oturum açtıklarında tanıdık ve tutarlı bir genel görünüm görmesini sağlar. Windows Autopilot'ın çalışması için bu yapılandırma gereklidir.

Microsoft Entra'de özel marka yapılandırma hakkında bilgi için Kuruluşunuzun Microsoft Entra oturum açma sayfasına marka ekleme sayfasına gidin.

Lisans Windows cihazlarını İlk Çalıştırma Deneyimi'nden (OOBE) Intune kaydeden kullanıcılar için iki temel özellik gerekir.

Kullanıcılar aşağıdaki lisanslara ihtiyaç duyar:

- Eğitim içinMicrosoft Intune veya Microsoft Intune lisansı

- Otomatik MDM kaydına izin veren aşağıdaki seçeneklerden biri gibi bir lisans:

- Microsoft Entra Premium P1

- Eğitim için Microsoft Intune

Lisans atamak için Microsoft Intune lisansları ata'ya gidin.

Not

Her iki lisans türü de genellikle Microsoft 365 E3 (veya A3) ve üzeri gibi lisanslama paketlerine dahil edilir. Microsoft 365 lisanslama karşılaştırmalarını burada görüntüleyebilirsiniz.

3. Adım - Test cihazınızı içeri aktarma

Buluta özel Windows uç noktasını test etmek için bir sanal makine veya fiziksel cihazı teste hazır hale getirmekle işe başlamamız gerekir. Aşağıdaki adımlar cihaz ayrıntılarını alır ve bu makalenin devamında kullanılan Windows Autopilot hizmetine yükler.

Not

Aşağıdaki adımlar test için bir cihazı içeri aktarmak için bir yol sağlarken, İş Ortakları ve OEM'ler satın alma işleminin bir parçası olarak cihazları sizin yerinize Windows Autopilot'a aktarabilir. 5. Aşamada Windows Autopilot hakkında daha fazla bilgi vardır.

Windows'u (tercihen 20H2 veya üzeri) bir sanal makineye yükleyin veya fiziksel cihazı OOBE kurulum ekranında bekleyecek şekilde sıfırlayın. Sanal makine için isteğe bağlı olarak bir denetim noktası oluşturabilirsiniz.

İnternet'e bağlanmak için gerekli adımları tamamlayın.

Shift + F10 klavye bileşimini kullanarak bir komut istemi açın.

bing.com ping atarak İnternet erişimine sahip olduğunuzu doğrulayın:

ping bing.com

Komutunu çalıştırarak PowerShell'e geçin:

powershell.exe

Aşağıdaki komutları çalıştırarak Get-WindowsAutopilotInfo betiğini indirin:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

İstendiğinde, kabul etmek için Y girin.

Aşağıdaki komutu yazın:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Not

Grup Etiketleri, cihazların bir alt kümesini temel alan dinamik Microsoft Entra grupları oluşturmanıza olanak tanır. Cihazları içeri aktarırken Grup Etiketleri ayarlanabilir veya daha sonra Microsoft Intune yönetim merkezinde değiştirilebilir. 4. Adımda CloudNative Grup Etiketini kullanırız. Testiniz için etiket adını farklı bir adla ayarlayabilirsiniz.

Kimlik bilgileri istendiğinde Intune Yönetici hesabınızla oturum açın.

2. Aşamaya kadar bilgisayarı ilk çalıştırma deneyiminde bırakın.

4. Adım - Cihaz için Microsoft Entra dinamik grup oluşturma

Bu kılavuzdaki yapılandırmaları Windows Autopilot'a aktardığınız test cihazlarıyla sınırlamak için dinamik bir Microsoft Entra grubu oluşturun. Bu grup, Windows Autopilot'a aktaran ve CloudNative Grup Etiketine sahip cihazları otomatik olarak içermelidir. Ardından bu gruptaki tüm yapılandırmalarınızı ve uygulamalarınızı hedefleyebilirsiniz.

Gruplar>Yeni grup'ı seçin. Aşağıdaki ayrıntıları girin:

- Grup türü: Güvenlik'i seçin.

- Grup Adı: Windows Uç Noktaları Cloud-Native Autopilot girin.

- Üyelik türü: Dinamik Cihaz'ı seçin.

Dinamik sorgu ekle'yi seçin.

Kural Söz Dizimi bölümünde Düzenle'yi seçin.

Aşağıdaki metni yapıştırın:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))TamamKaydet Oluştur'u>> seçin.

İpucu

Değişiklikler gerçekleştikten sonra dinamik grupların doldurulma işlemi birkaç dakika sürer. Büyük kuruluşlarda bu işlem daha uzun sürebilir. Yeni bir grup oluşturduktan sonra, cihazın artık grubun bir üyesi olduğunu onaylamak için kontrol etmeden önce birkaç dakika bekleyin.

Cihazlar için dinamik gruplar hakkında daha fazla bilgi için Cihazlar için kurallar'a gidin.

5. Adım - Kayıt Durumu Sayfasını Yapılandırma

Kayıt durumu sayfası (ESP), BIR BT uzmanının uç nokta sağlama sırasında son kullanıcı deneyimini denetlemek için kullandığı mekanizmadır. Bkz. Kayıt Durumu Sayfasını Ayarlama. Kayıt durumu sayfasının kapsamını sınırlamak için yeni bir profil oluşturabilir ve önceki adımda oluşturulan Windows Uç Noktaları Cloud-Native Autopilot grubunu hedefleyebilirsiniz: Cihaz için dinamik grup Microsoft Entra oluşturun.

- Test amacıyla aşağıdaki ayarları öneririz, ancak bunları gerektiği gibi ayarlamaktan çekinmeyin:

- Uygulama ve profil yapılandırması ilerleme durumunu göster - Evet

- Sayfayı yalnızca kullanıma hazır deneyim (OOBE) tarafından sağlanan cihazlara göster – Evet (varsayılan)

6. Adım - Windows Autopilot profilini oluşturma ve atama

Artık Windows Autopilot profilini oluşturabilir ve test cihazımıza atayabiliriz. Bu profil cihazınıza Microsoft Entra katılmasını ve OOBE sırasında hangi ayarların uygulanacağını bildirir.

Cihazlar Cihaz>ekleme>Kaydı>Windows>Windows Autopilot>Dağıtım profilleri'ni seçin.

Profil> oluşturWindows bilgisayar'ı seçin.

Autopilot Bulut Yerel Windows Uç Noktası adını girin ve İleri'yi seçin.

Varsayılan ayarları gözden geçirin ve bırakın ve İleri'yi seçin.

Kapsam etiketlerini bırakın ve İleri'yi seçin.

Profili, Oluşturduğunuz Autopilot Cloud-Native Windows Uç Noktası adlı Microsoft Entra grubuna atayın, İleri'yi ve ardından Oluştur'u seçin.

7. Adım - Windows Autopilot cihazlarını eşitleme

Windows Autopilot hizmeti günde birkaç kez eşitlenir. Ayrıca, cihazınızın test etmeye hazır olması için hemen bir eşitleme tetikleyebilirsiniz. Hemen eşitlemek için:

Cihazlar Cihaz>ekleme>Kaydı>Windows>Autopilot>Cihazları'na tıklayın.

Eşitle'yi seçin.

Eşitleme birkaç dakika sürer ve arka planda devam eder. Eşitleme tamamlandığında, içeri aktarılan cihazın profil durumu Atanmış olarak görüntülenir.

8. Adım - En iyi Microsoft 365 deneyimi için ayarları yapılandırma

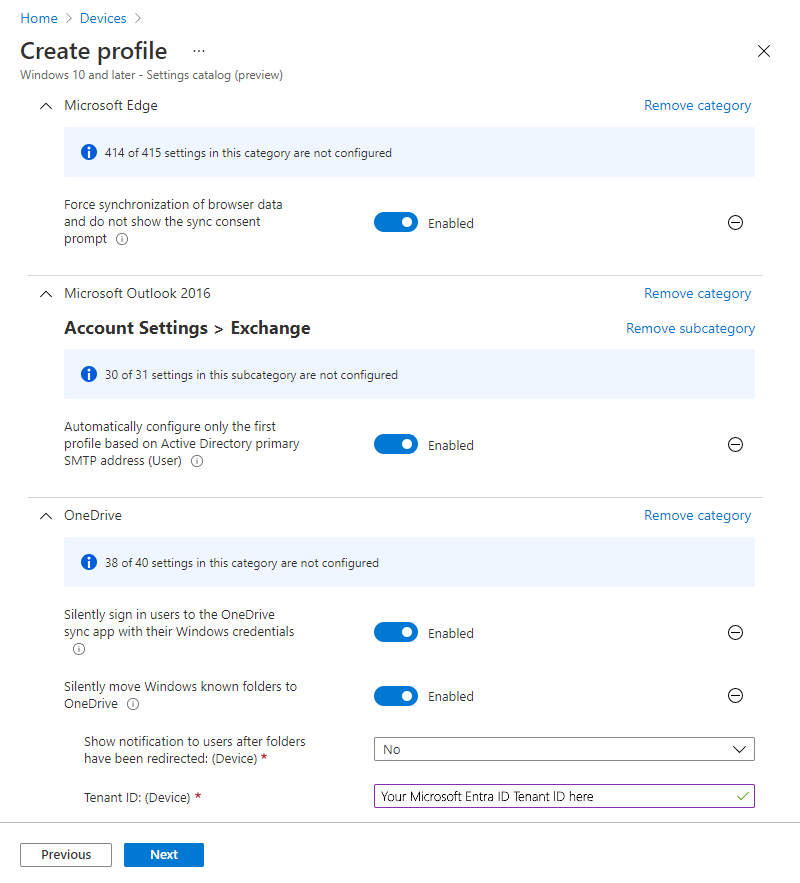

Yapılandırmak için birkaç ayar seçtik. Bu ayarlar, Windows buluta özel cihazınızda en uygun Microsoft 365 son kullanıcı deneyimini gösterir. Bu ayarlar bir cihaz yapılandırma ayarları katalog profili kullanılarak yapılandırılır. Daha fazla bilgi için Microsoft Intune ayarlar kataloğunu kullanarak ilke oluşturma bölümüne gidin.

Profili oluşturup ayarlarınızı ekledikten sonra, profili daha önce oluşturulan Autopilot Cloud-Native Windows Uç Noktaları grubuna atayın.

Microsoft Outlook Microsoft Outlook'un ilk çalıştırma deneyimini geliştirmek için, Outlook ilk kez açıldığında aşağıdaki ayar otomatik olarak bir profil yapılandırılır.

- Microsoft Outlook 2016\Hesap Ayarları\Exchange (Kullanıcı ayarı)

- Active Directory birincil SMTP adresine göre yalnızca ilk profili otomatik olarak yapılandırma - Etkin

- Microsoft Outlook 2016\Hesap Ayarları\Exchange (Kullanıcı ayarı)

Microsoft Edge Microsoft Edge'in ilk çalıştırma deneyimini geliştirmek için aşağıdaki ayarlar Microsoft Edge'i kullanıcının ayarlarını eşitleyip ilk çalıştırma deneyimini atlayarak yapılandırabilir.

- Microsoft Edge

- İlk çalıştırma deneyimini ve giriş ekranını gizleme - Etkin

- Tarayıcı verilerinin eşitlenmesini zorla ve eşitleme onayı istemini gösterme - Etkin

- Microsoft Edge

Microsoft OneDrive

İlk oturum açma deneyimini geliştirmek için, aşağıdaki ayarlar Microsoft OneDrive'ı otomatik olarak oturum açıp Masaüstü, Resimler ve Belgeler'i OneDrive'a yönlendirecek şekilde yapılandırılır. İsteğe Bağlı Dosyalar (FOD) da önerilir. Varsayılan olarak etkindir ve aşağıdaki listeye dahil değildir. OneDrive eşitleme uygulaması için önerilen yapılandırma hakkında daha fazla bilgi için Microsoft OneDrive için önerilen eşitleme uygulaması yapılandırması bölümüne gidin.

OneDrive

- Kullanıcıların Windows kimlik bilgileriyle OneDrive eşitleme uygulamasında sessizce oturum açması - Etkin

- Windows bilinen klasörlerini sessizce OneDrive'a taşıma – Etkin

Not

Daha fazla bilgi için Bilinen Klasörleri Yeniden Yönlendirme'ye gidin.

Aşağıdaki ekran görüntüsünde, önerilen ayarların her birinin yapılandırıldığı bir ayarlar kataloğu profili örneği gösterilmektedir:

9. Adım - Bazı uygulamaları oluşturma ve atama

Buluta özel uç noktanızın bazı uygulamalara ihtiyacı vardır. Başlamak için aşağıdaki uygulamaları yapılandırmanızı ve bunları daha önce oluşturulan Autopilot Cloud-Native Windows Endpoints grubunda hedeflemenizi öneririz.

Microsoft 365 Uygulamaları (eski adıyla Office 365 ProPlus) Word, Excel ve Outlook gibi Microsoft 365 Uygulamaları Intune'da yerleşik Windows için Microsoft 365 uygulamaları uygulama profili kullanılarak cihazlara kolayca dağıtılabilir.

- AYARLAR biçimi için XML yerine yapılandırma tasarımcısı'nı seçin.

- Güncelleştirme kanalı için Geçerli Kanal'ı seçin.

Microsoft 365 Uygulamaları dağıtmak için Microsoft Intune kullanarak Windows cihazlarına Microsoft 365 uygulamaları ekleme bölümüne gidin

Şirket Portalı uygulaması Intune Şirket Portalı uygulamasını gerekli bir uygulama olarak tüm cihazlara dağıtmanız önerilir. Şirket Portalı uygulaması, kullanıcıların Intune, Microsoft Store ve Configuration Manager gibi birden çok kaynaktan uygulama yüklemek için kullandıkları self servis hub'dır. Kullanıcılar ayrıca cihazlarını Intune ile eşitlemek, uyumluluk durumunu denetlemek vb. için Şirket Portalı uygulamasını kullanır.

Şirket Portalı gerektiği gibi dağıtmak için bkz. Yönetilen Intune cihazlar için Windows Şirket Portalı uygulamasını ekleme ve atama.

Microsoft Store Uygulaması (Beyaz Tahta) Intune çok çeşitli uygulamalar dağıtabilirken, bu kılavuzda işleri basit tutmaya yardımcı olmak için bir mağaza uygulaması (Microsoft Whiteboard) dağıtıyoruz. Microsoft Whiteboard'u yüklemek için Microsoft Store uygulamalarını Microsoft Intune ekleme makalesindeki adımları izleyin.

2. Aşama - Buluta özel Windows uç noktası oluşturma

İlk buluta özel Windows uç noktanızı oluşturmak için, topladığınız sanal makineyi veya fiziksel cihazı kullanın ve ardından 1 > . Aşama 3'teki donanım karması Windows Autopilot hizmetine yüklendi. Bu cihazla Windows Autopilot işlemini inceleyin.

Windows bilgisayarınızı İlk Çalıştırma Deneyimi'ne (OOBE) devam edin (veya gerekirse sıfırlayın).

Not

Kişisel veya kuruluş için kurulum seçmeniz istenirse Windows Autopilot işlemi tetiklenmez. Bu durumda cihazı yeniden başlatın ve İnternet erişimi olduğundan emin olun. Hala çalışmıyorsa bilgisayarı sıfırlamayı veya Windows'u yeniden yüklemeyi deneyin.

Microsoft Entra kimlik bilgileriyle (UPN veya AzureAD\kullanıcıadı) oturum açın.

Kayıt durumu sayfası, cihaz yapılandırmasının durumunu gösterir.

Tebrikler! İlk buluta özel Windows uç noktanızı sağladınız!

Yeni buluta özel Windows uç noktanızda göz atabileceğiniz bazı noktalar:

OneDrive klasörleri yeniden yönlendirilir. Outlook açıldığında, otomatik olarak Office 365 bağlanacak şekilde yapılandırılır.

Başlat MenüsündenŞirket Portalı uygulamasını açın ve Microsoft Whiteboard'un yükleme için kullanılabilir olduğuna dikkat edin.

Cihazdan dosya paylaşımları, yazıcılar ve intranet siteleri gibi şirket içi kaynaklara erişimi test etmeyi göz önünde bulundurun.

Not

Karma İş İçin Windows Hello ayarlamadıysanız, şirket içi kaynaklara erişmek için parola girmeniz Windows Hello oturum açmaları istenebilir. Çoklu oturum açma erişimini test etmeye devam etmek için İş İçin Windows Hello Karma'yı yapılandırabilir veya Windows Hello yerine kullanıcı adı ve parolayla cihazda oturum açabilirsiniz. Bunu yapmak için oturum açma ekranında anahtar şeklindeki simgeyi seçin.

3. Aşama – Buluta özel Windows uç noktanızın güvenliğini sağlama

Bu aşama, kuruluşunuz için güvenlik ayarları oluşturmanıza yardımcı olmak üzere tasarlanmıştır. Bu bölüm, aşağıdakiler dahil olmak üzere Microsoft Intune çeşitli Endpoint Security bileşenlerine dikkatinizi çeker:

- Microsoft Defender Virüsten Koruma (MDAV)

- Microsoft Defender Güvenlik Duvarı

- BitLocker Şifrelemesi

- Windows Yerel Yönetici Parola Çözümü (LAPS)

- Güvenlik temelleri

- İstemci ilkelerini Windows Update

Microsoft Defender Virüsten Koruma (MDAV)

Windows'un yerleşik işletim sistemi bileşeni Microsoft Defender Virüsten Koruma için en düşük yapılandırma olarak aşağıdaki ayarlar önerilir. Bu ayarlar E3 veya E5 gibi belirli bir lisans sözleşmesi gerektirmez ve Microsoft Intune yönetim merkezinde etkinleştirilebilir.

Yönetim merkezinde Endpoint Security>Virüsten Koruma>Oluşturma İlkesi>Windows ve daha sonraki>Profil türü = Microsoft Defender Virüsten Koruma'ya gidin.

Defender:

- Davranış İzlemeye İzin Ver: İzin Verilir. Gerçek zamanlı davranış izlemeyi açar.

- Bulut Korumasına İzin Ver: İzin verilir. Bulut Koruması'nın açık olduğunu gösterir.

- Email Taramaya İzin Ver: İzin Verilir. E-posta taramayı açar.

- İndirilen tüm dosya ve eklerin taranmasına izin ver: İzin verilir.

- Gerçek Zamanlı İzlemeye İzin Ver: İzin Verilir. Gerçek zamanlı izleme hizmetini açar ve çalıştırır.

- Ağ Dosyalarını Taramaya İzin Ver: İzin Verilir. Ağ dosyalarını tarar.

- Betik Taramasına İzin Ver: İzin Verilir.

- Bulut Genişletilmiş Zaman Aşımı: 50

- Temizlenen kötü amaçlı yazılımların korunması için gün sayısı: 30

- Ağ Korumasını Etkinleştir: Etkin (denetim modu)

- PUA Koruması: PUA Koruması açık. Algılanan öğeler engellendi. Bunlar tarihte diğer tehditlerle birlikte gösterilir.

- Gerçek Zamanlı Tarama Yönü: Tüm dosyaları izleyin (çift yönlü).

- Örnekleri Gönderme Onayı: Güvenli örnekleri otomatik olarak gönderin.

- Erişim Korumasında İzin Ver: İzin verilir.

- Ciddi tehditler için düzeltme eylemi: Karantina. Dosyaları karantinaya alır.

- Düşük önem derecesi tehdidi için düzeltme eylemi: Karantina. Dosyaları karantinaya alır.

- Orta önem derecesi tehditleri için düzeltme eylemi: Karantina. Dosyaları karantinaya alır.

- Yüksek önem derecesi tehditleri için düzeltme eylemi: Karantina. Dosyaları karantinaya alır.

Müşterinin E3 ve E5 lisansına yönelik Uç Nokta için Microsoft Defender dahil olmak üzere Windows Defender yapılandırması hakkında daha fazla bilgi için şuraya gidin:

- Windows, Windows Server 2016 ve Windows Server 2019'da yeni nesil koruma

- Microsoft Defender Virüsten Koruma’yı değerlendirin

Microsoft Defender Güvenlik Duvarı

Güvenlik duvarı ve güvenlik duvarı kurallarını yapılandırmak için Microsoft Intune'de Endpoint Security kullanın. Daha fazla bilgi için Intune'da uç nokta güvenliği için güvenlik duvarı ilkesi'ne gidin.

Microsoft Defender Güvenlik Duvarı, NetworkListManager CSP kullanarak güvenilir bir ağı algılayabilir. Ayrıca, Windows çalıştıran uç noktalarda etki alanı güvenlik duvarı profiline geçiş yapabilir.

Etki alanı ağ profilini kullanmak, güvenlik duvarı kurallarını güvenilir bir ağa, özel ağa ve genel ağa göre ayırmanıza olanak tanır. Bu ayarlar bir Windows özel profili kullanılarak uygulanabilir.

Not

Microsoft Entra katılmış uç noktalar, etki alanına katılmış uç noktaların yaptığı gibi bir etki alanı bağlantısını algılamak için LDAP kullanamaz. Bunun yerine, erişilebilir olduğunda uç noktayı etki alanı güvenlik duvarı profiline aktaran bir TLS uç noktası belirtmek için NetworkListManager CSP'sini kullanın.

BitLocker Şifrelemesi

BitLocker ile şifrelemeyi yapılandırmak için Microsoft Intune'da Endpoint Security'yi kullanın.

- BitLocker'ı yönetme hakkında daha fazla bilgi için Intune'de Windows cihazlarını BitLocker ile şifreleme bölümüne gidin.

- BitLocker'ı Microsoft Intune ile etkinleştirme makalesinde BitLocker'daki blog serimize göz atın.

Bu ayarlar Microsoft Intune yönetim merkezinde etkinleştirilebilir. Yönetim merkezinde Uç Nokta Güvenliği>Disk şifrelemesini>yönetme>İlke> OluşturWindows ve daha sonra>BitLocker Profili'ne = gidin.

Aşağıdaki BitLocker ayarlarını yapılandırdığınızda, standart kullanıcılar için sessizce 128 bit şifrelemeyi etkinleştirirler ve bu da yaygın bir senaryodur. Ancak, kuruluşunuzun farklı güvenlik gereksinimleri olabilir, bu nedenle daha fazla ayar için BitLocker belgelerini kullanın.

BitLocker:

- Cihaz Şifrelemesi Gerektir: Etkin

- Diğer disk şifrelemesi için uyarıya izin ver: Devre dışı

- Standart Kullanıcı Şifrelemesine İzin Ver: Etkin

- Kurtarma Parolası Döndürmeyi Yapılandırma: Azure AD katılmış cihazlar için yenileme açık

BitLocker Sürücü Şifrelemesi:

- Sürücü şifreleme yöntemini ve şifreleme gücünü seçin: Yapılandırılmadı

- Kuruluşunuz için benzersiz tanımlayıcıları sağlayın: Yapılandırılmadı

İşletim Sistemi Sürücüleri:

- İşletim sistemi sürücülerinde sürücü şifreleme türünü zorunlu kılma: Etkin

- Şifreleme türünü seçin (Cihaz): Yalnızca Kullanılan Alan şifrelemesi

- Başlangıçta ek kimlik doğrulaması gerektir: Etkin

- Uyumlu bir TPM olmadan BitLocker'a izin ver (USB flash sürücüde parola veya başlangıç anahtarı gerektirir): False

- TPM başlangıç anahtarını ve PIN'i yapılandırma: TPM ile başlangıç anahtarına ve PIN'e izin ver

- TPM başlangıç anahtarını yapılandırma: TPM ile başlangıç anahtarına izin ver

- TPM başlangıç PIN'ini yapılandırma: TPM ile başlangıç PIN'ine izin ver

- TPM başlatmayı yapılandırma: TPM iste

- Başlangıç için en düşük PIN uzunluğunu yapılandırma: Yapılandırılmadı

- Başlatma için gelişmiş PIN'lere izin ver: Yapılandırılmadı

- Standart kullanıcıların PIN veya parolayı değiştirmesine izin verme: Yapılandırılmadı

- InstantGo veya HSTI ile uyumlu cihazların önyükleme öncesi PIN'i geri çevirmesine izin ver: Yapılandırılmadı

- Sayfalarda önceden oluşturulmuş klavye girişi gerektiren BitLocker kimlik doğrulaması kullanımını etkinleştirme: Yapılandırılmadı

- BitLocker korumalı işletim sistemi sürücülerinin nasıl kurtarılabileceğini seçin: Etkin

- BitLocker kurtarma bilgilerinin kullanıcı depolamasını yapılandırma: 48 basamaklı kurtarma parolası gerektir

- Veri kurtarma aracısına izin ver: False

- BitLocker kurtarma bilgilerinin AD DS'ye depolanmasını yapılandırma: Kurtarma parolalarını ve anahtar paketlerini depolama

- Kurtarma bilgileri işletim sistemi sürücüleri için AD DS'de depolanana kadar BitLocker'ı etkinleştirmeyin: True

- BitLocker kurulum sihirbazından kurtarma seçeneklerini atla: True

- BitLocker kurtarma bilgilerini işletim sistemi sürücüleri için AD DS'ye kaydetme: True

- Önyükleme öncesi kurtarma iletisini ve URL'yi yapılandırma: Yapılandırılmadı

Sabit Veri Sürücüleri:

- Sabit veri sürücülerinde sürücü şifreleme türünü zorunlu kılma: Etkin

- Şifreleme türünü seçin: (Cihaz): Kullanıcının seçmesine izin ver (varsayılan)

- BitLocker korumalı sabit sürücülerin nasıl kurtarılabileceğini seçin: Etkin

- BitLocker kurtarma bilgilerinin kullanıcı depolamasını yapılandırma: 48 basamaklı kurtarma parolası gerektir

- Veri kurtarma aracısına izin ver: False

- BitLocker kurtarma bilgilerinin AD DS'ye depolanmasını yapılandırma: Yedekleme kurtarma parolaları ve anahtar paketleri

- Kurtarma bilgileri sabit veri sürücüleri için AD DS'de depolanana kadar BitLocker'ı etkinleştirmeyin: True

- BitLocker kurulum sihirbazından kurtarma seçeneklerini atla: True

- Sabit veri sürücüleri için BitLocker kurtarma bilgilerini AD DS'ye kaydetme: True

- BitLocker tarafından korunmayan sabit sürücülere yazma erişimini reddet: Yapılandırılmadı

Çıkarılabilir Veri Sürücüleri:

- Çıkarılabilir sürücülerde BitLocker kullanımını denetleme: Etkin

- Kullanıcıların çıkarılabilir veri sürücülerine (Cihaz) BitLocker koruması uygulamasına izin ver: False

- Kullanıcıların çıkarılabilir veri sürücülerinde (Cihaz) BitLocker korumasını askıya almasına ve şifresini çözmesine izin ver: False

- BitLocker tarafından korunmayan çıkarılabilir sürücülere yazma erişimini reddet: Yapılandırılmadı

Windows Yerel Yönetici Parola Çözümü (LAPS)

Varsayılan olarak, yerleşik yerel yönetici hesabı (iyi bilinen SID S-1-5-500) devre dışı bırakılır. Sorun giderme, son kullanıcı desteği ve cihaz kurtarma gibi yerel yönetici hesabının yararlı olabileceği bazı senaryolar vardır. Yerleşik yönetici hesabını etkinleştirmeye veya yeni bir yerel yönetici hesabı oluşturmaya karar verirseniz, bu hesabın parolasının güvenliğini sağlamak önemlidir.

Windows Yerel Yönetici Parola Çözümü (LAPS), parolayı rastgele ve güvenli bir şekilde Microsoft Entra depolamak için kullanabileceğiniz özelliklerden biridir. MDM hizmeti olarak Intune kullanıyorsanız Windows LAPS'yi etkinleştirmek için aşağıdaki adımları kullanın.

Önemli

Windows LAPS, yeniden adlandırılmış olsa veya başka bir yerel yönetici hesabı oluştursanız bile varsayılan yerel yönetici hesabının etkinleştirildiğini varsayar. Otomatik hesap yönetim modunu yapılandırmadığınız sürece Windows LAPS sizin için herhangi bir yerel hesap oluşturmaz veya etkinleştirmez.

Windows LAPS'yi yapılandırmaktan ayrı olarak herhangi bir yerel hesap oluşturmanız veya etkinleştirmeniz gerekir. Bu görevi betik olarak kullanabilir veya Hesaplar CSP'leri veya İlke CSP'leri gibi Yapılandırma Hizmeti Sağlayıcıları'nı (CSP'ler) kullanabilirsiniz.

Windows cihazlarınızda Nisan 2023 (veya üzeri) güvenlik güncelleştirmesinin yüklü olduğundan emin olun.

Daha fazla bilgi için işletim sistemi güncelleştirmelerini Microsoft Entra bölümüne gidin.

Microsoft Entra'de Windows LAPS'yi etkinleştirme:

- Microsoft Entra oturum açın.

- Yerel Yönetici Parola Çözümünü Etkinleştir (LAPS) ayarı için Evet>Kaydet'i (sayfanın üst kısmında) seçin.

Daha fazla bilgi için windows LAPS'yi Microsoft Entra ile etkinleştirme bölümüne gidin.

Intune bir uç nokta güvenlik ilkesi oluşturun:

- Microsoft Intune yönetim merkezinde oturum açın.

- Endpoint Security>Hesap Koruması>İlke> OluşturWindows>Yerel yönetici parolası çözümü (Windows LAPS)Oluştur'u> seçin.

Daha fazla bilgi için Intune'da LAPS ilkesi oluşturma bölümüne gidin.

Güvenlik Temelleri

Windows uç noktasının güvenliğini artıracağı bilinen bir dizi yapılandırma uygulamak için güvenlik temellerini kullanabilirsiniz. Güvenlik temelleri hakkında daha fazla bilgi için Intune için Windows MDM güvenlik temeli ayarları'na gidin.

Temeller önerilen ayarlar kullanılarak uygulanabilir ve gereksinimlerinize göre özelleştirilebilir. Temeller içindeki bazı ayarlar beklenmeyen sonuçlara neden olabilir veya Windows uç noktalarınızda çalışan uygulamalar ve hizmetlerle uyumsuz olabilir. Sonuç olarak, taban çizgileri yalıtımlı olarak test edilmelidir. Temeli, başka yapılandırma profilleri veya ayarları olmadan yalnızca seçmeli bir test uç noktası grubuna uygulayın.

Güvenlik Temelleri Bilinen Sorunlar

Windows güvenlik temelindeki aşağıdaki ayarlar, Windows Autopilot ile ilgili sorunlara neden olabilir veya uygulamaları standart kullanıcı olarak yüklemeye çalışır:

- Yerel İlkeler Güvenlik Seçenekleri\Yönetici yükseltme istemi davranışı (varsayılan = Güvenli masaüstünde onay iste)

- Standart kullanıcı yükseltme istemi davranışı (varsayılan = Yükseltme isteklerini otomatik olarak reddet)

Daha fazla bilgi için bkz. Windows Autopilot ile ilke çakışmalarıyla ilgili sorunları giderme.

İstemci ilkelerini Windows Update

Windows Update istemci ilkeleri, güncelleştirmelerin cihazlara nasıl ve ne zaman yükleneceğini denetlemeye yönelik bulut teknolojisidir. Intune Windows Update istemci ilkeleri şu şekilde yapılandırılabilir:

Daha fazla bilgi için:

- Microsoft Intune'da Windows Update istemci ilkelerini kullanma hakkında bilgi edinin

- Modül 4.2 - Eğitim için Intune Dağıtım Atölyesi video serisinden İş İçin temel Windows Update

Windows Güncelleştirmeler için daha ayrıntılı denetim istiyorsanız ve Configuration Manager kullanıyorsanız, ortak yönetimi göz önünde bulundurun.

4. Aşama – Özelleştirmeleri uygulama ve şirket içi yapılandırmanızı gözden geçirme

Bu aşamada, kuruluşa özgü ayarları, uygulamaları uygular ve şirket içi yapılandırmanızı gözden geçirirsiniz. Aşama, kuruluşunuza özgü özelleştirmeler oluşturmanıza yardımcı olur. Windows'un çeşitli bileşenlerine, şirket içi AD grup ilkesi ortamındaki mevcut yapılandırmaları nasıl gözden geçirebileceğinize ve bunları buluta özel uç noktalara nasıl uygulayabileceğinize dikkat edin. Aşağıdaki alanların her biri için bölümler vardır:

- Microsoft Edge

- Başlangıç ve Görev çubuğu düzeni

- Ayarlar kataloğu

- Cihaz Kısıtlamaları

- Teslim İyileştirme

- Yerel Yöneticiler

- MDM Ayarı Geçişi'ne grup ilkesi

- Komut dosyaları

- Ağ Sürücülerini ve Yazıcıları Eşleme

- Uygulamalar

Microsoft Edge

Microsoft Edge Dağıtımı

Microsoft Edge, şu çalıştıran cihazlara dahildir:

- Windows

Kullanıcılar oturum açıldıktan sonra Microsoft Edge otomatik olarak güncelleştirilir. Dağıtım sırasında Microsoft Edge güncelleştirmesini tetikleme için aşağıdaki komutu çalıştırabilirsiniz:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Microsoft Edge'i Windows'un önceki sürümlerine dağıtmak için Windows için Microsoft Edge'i Microsoft Intune ekleme bölümüne gidin.

Microsoft Edge Yapılandırması

Kullanıcılar Microsoft 365 kimlik bilgileriyle oturum açarken geçerli olan Microsoft Edge deneyiminin iki bileşeni Microsoft 365 Yönetici Merkezi'nden yapılandırılabilir.

Microsoft Edge'deki başlangıç sayfası logosu, Microsoft 365 yönetim merkezi içindeki Kuruluşunuz bölümü yapılandırılarak özelleştirilebilir. Daha fazla bilgi için Bkz. Kuruluşunuz için Microsoft 365 temasını özelleştirme.

Microsoft Edge'deki varsayılan yeni sekme sayfası deneyimi, Office 365 bilgileri ve kişiselleştirilmiş haberleri içerir. Bu sayfanın nasıl görüntülendiği Ayarlar>Kuruluş ayarları>Haberler>Microsoft Edge yeni sekme sayfasındaki Microsoft 365 yönetim merkezi özelleştirilebilir.

Ayrıca, ayarlar kataloğu profillerini kullanarak Microsoft Edge için diğer ayarları da ayarlayabilirsiniz. Örneğin, kuruluşunuz için belirli eşitleme ayarlarını yapılandırmak isteyebilirsiniz.

-

Microsoft Edge

- Eşitlemeden dışlanan türlerin listesini yapılandırma - parolalar

Başlangıç ve Görev çubuğu düzeni

Intune kullanarak standart bir başlangıç ve görev çubuğu düzenini özelleştirebilir ve ayarlayabilirsiniz.

Windows 11 için:

- Başlangıç menüsü düzeni oluşturmak ve uygulamak için Windows 11'da Başlat menüsü düzenini özelleştirme'ye gidin.

- Görev çubuğu düzeni oluşturmak ve uygulamak için Windows 11 Görev Çubuğunu Özelleştirme'ye gidin.

Windows 10 için:

- Başlangıç ve görev çubuğu özelleştirmesi hakkında daha fazla bilgi için Windows Başlangıç ve görev çubuğu düzenini yönetme (Windows) bölümüne gidin.

- Başlangıç ve görev çubuğu düzeni oluşturmak için Başlangıç düzenini özelleştirme ve dışarı aktarma (Windows) bölümüne gidin.

Düzen oluşturulduktan sonra, bir Cihaz Kısıtlamaları profili yapılandırılarak Intune yüklenebilir. Ayar Başlangıç kategorisinin altındadır.

Önemli

14 Ekim 2025'te Windows 10 destek sonuna ulaştı ve kalite ve özellik güncelleştirmelerini almayacak. Windows 10, Intune'da izin verilen bir sürümdür. Bu sürümü çalıştıran cihazlar hala Intune kaydolabilir ve uygun özellikleri kullanabilir, ancak işlevsellik garanti edilmeyecektir ve farklılık gösterebilir.

Ayarlar kataloğu

Ayarlar kataloğu, yapılandırılabilir tüm Windows ayarlarının listelendiği tek bir konumdur. Bu özellik, ilke oluşturma ve tüm kullanılabilir ayarları görme işlemlerini basitleştirir. Daha fazla bilgi için Microsoft Intune ayarlar kataloğunu kullanarak ilke oluşturma bölümüne gidin.

İpucu

Grup ilkesinden bildiğiniz ayarların çoğu ayarlar kataloğunda yerleşik olarak bulunur. Ayarlar kataloğunda ayarlar kullanılamıyorsa cihaz yapılandırma profilleri şablonlarını denetleyin.

Aşağıda, ayarlar kataloğunda bulunan ve kuruluşunuzla ilgili olabilecek bazı ayarlar yer alır:

Active Directory tercih edilen kiracı etki alanını Azure Bu ayar, tercih edilen kiracı etki alanı adını kullanıcının kullanıcı adına eklenecek şekilde yapılandırıyor. Tercih edilen kiracı etki alanı, kullanıcının etki alanı adı tercih edilen kiracı etki alanıyla eşleşecek şekilde kullanıcıların tüm UPN'leri yerine yalnızca kullanıcı adları ile Microsoft Entra uç noktalarda oturum açmasına olanak tanır. Farklı etki alanı adları olan kullanıcılar tüm UPN'lerini yazabilir.

Bu ayar şu şekilde bulunabilir:

- Kimlik Doğrulama

- Tercih Edilen AAD Kiracı Etki Alanı Adı - etki alanı adını belirtin, örneğin

contoso.onmicrosoft.com.

- Tercih Edilen AAD Kiracı Etki Alanı Adı - etki alanı adını belirtin, örneğin

- Kimlik Doğrulama

Windows Spotlight Varsayılan olarak, Windows'un çeşitli tüketici özellikleri etkinleştirilir ve bu da kilit ekranında seçili Mağaza uygulamalarının yüklenmesine ve üçüncü taraf önerilerine neden olur. Bunu, ayarlar kataloğunun Deneyim bölümünü kullanarak denetleyebilirsiniz.

- Windows Spotlight'a İzin Verme Deneyimi >

- Windows Tüketici Özelliklerine İzin Ver - Engelle

- Windows Spotlight'ta Üçüncü Taraf Önerilerine İzin Ver (kullanıcı) - Engelle

- Windows Spotlight'a İzin Verme Deneyimi >

Microsoft Store Kuruluşlar genellikle uç noktalara yüklenebilen uygulamaları kısıtlamak ister. Kuruluşunuz Microsoft Store'dan yükleyebilecek uygulamaları denetlemek istiyorsa bu ayarı kullanın. Bu ayar, onaylanmadıkları sürece kullanıcıların uygulamaları yüklemesini engeller.

- Microsoft App Store

Yalnızca Özel Mağaza gerektir - Yalnızca Özel mağaza etkinleştirildi

Not

Bu ayar Windows 10 için geçerlidir. Windows 11 bu ayar genel Microsoft mağazasına erişimi engeller. Daha fazla bilgi için:

- Microsoft App Store

Oyun Engelleme Kuruluşlar, şirket uç noktalarının oyun oynamak için kullanılamayabileceğini tercih edebilir. Ayarlar uygulamasındaki Oyun sayfası, aşağıdaki ayar kullanılarak tamamen gizlenebilir. Ayarlar sayfası görünürlüğü hakkında ek bilgi için CSP belgelerine ve ms-settings URI düzeni başvurusuna gidin.

- Ayarlar

- Sayfa Görünürlük Listesi – hide:gaming-gamebar; gaming-gamedvr; oyun yayıncılığı; oyun-oyun modu; oyun-trueplay; gaming-xboxnetworking; quietmomentsgame

- Ayarlar

Teams masaüstü istemcisinin hangi kiracılarda oturum açabileceğini denetleme

Bu ilke bir cihazda yapılandırıldığında, kullanıcılar yalnızca bu ilkede tanımlanan "Kiracı İzin Verilenler Listesi"nde yer alan bir Microsoft Entra kiracısında bulunan hesaplarla oturum açabilir. "Kiracı İzin Listesi", Microsoft Entra kiracı kimliklerinin virgülle ayrılmış bir listesidir. Bu ilkeyi belirterek ve Microsoft Entra bir kiracı tanımlayarak Teams'te kişisel kullanım için oturum açmayı da engellersiniz. Daha fazla bilgi için Bkz. Masaüstü cihazlarda oturum açmayı kısıtlama.

- Microsoft Teams

- Teams'de oturum açmayı belirli kiracılardaki hesaplarla kısıtlama (Kullanıcı) - Etkin

- Microsoft Teams

Cihaz Kısıtlamaları

Windows Cihaz kısıtlamaları şablonları, Windows Yapılandırma Hizmeti Sağlayıcılarını (CSP' ler) kullanarak bir Windows uç noktasının güvenliğini sağlamak ve yönetmek için gereken ayarların çoğunu içerir. Bu ayarların daha fazlası zaman içinde ayarlar kataloğunda kullanılabilir hale getirilecektir. Daha fazla bilgi için Cihaz Kısıtlamaları'na gidin.

Cihaz kısıtlamaları şablonunu kullanan bir profil oluşturmak için, Microsoft Intune yönetim merkezindeCihazlar Cihazları>Yönet>Yapılandırma>Yeni ilke>oluştur> Platform >Şablonları için Windows 10 ve üzerini seçin Profil türü için cihaz kısıtlamaları'na gidin.

Masaüstü arka plan resmi URL'si (Yalnızca Masaüstü) Windows Enterprise veya Windows Education SKU'larında duvar kağıdını ayarlamak için bu ayarı kullanın. Dosyayı çevrimiçi olarak barındırabilirsiniz veya yerel olarak kopyalanan bir dosyaya başvurursunuz. Bu ayarı yapılandırmak için, Cihaz kısıtlamaları profilinin Yapılandırma ayarları sekmesinde Kişiselleştirme'yi genişletin ve Masaüstü arka plan resmi URL'sini (Yalnızca masaüstü) yapılandırın.

Cihaz kurulumu sırasında kullanıcıların bir ağa bağlanmasını gerektirme Bu ayar, bilgisayar sıfırlanırsa bir cihazın Windows Autopilot'i atlama riskini azaltır. Bu ayar, ilk çalıştırma deneyimi aşamasında cihazların ağ bağlantısına sahip olmasını gerektirir. Bu ayarı yapılandırmak için, Cihaz kısıtlamaları profilinin Yapılandırma ayarları sekmesinde Genel'i genişletin ve Cihaz kurulumu sırasında kullanıcıların ağa bağlanmasını gerektir'i yapılandırın.

Not

Ayar, cihaz bir sonraki silinişinde veya sıfırlandığında etkin hale gelir.

Teslim İyileştirme

Teslim İyileştirme, desteklenen paketleri birden çok uç nokta arasında indirme işini paylaşarak bant genişliği tüketimini azaltmak için kullanılır. Teslim İyileştirme, istemcilerin bu paketleri ağdaki eşler gibi alternatif kaynaklardan indirmesini sağlayan kendi kendini düzenleyen bir dağıtılmış önbellektir. Bu eş kaynaklar, geleneksel İnternet tabanlı sunucuları destekler. Teslim İyileştirme için kullanılabilen tüm ayarlar ve hangi indirme türlerinin desteklendiği hakkında bilgi edinmek için Windows güncelleştirmeleri için Teslim İyileştirme'yi kullanabilirsiniz.

Teslim İyileştirme ayarlarını uygulamak için bir Intune Teslim İyileştirme profili veya ayarlar kataloğu profili oluşturun.

Kuruluşlar tarafından yaygın olarak kullanılan bazı ayarlar şunlardır:

- Eş seçimini kısıtla – Alt ağ. Bu ayar, eş önbelleğe almayı aynı alt ağ üzerindeki bilgisayarlarla kısıtlar.

- Grup Kimliği. Teslim İyileştirme istemcileri, içeriği yalnızca aynı gruptaki cihazlarla paylaşacak şekilde yapılandırılabilir. Grup kimlikleri, ilke aracılığıyla bir GUID gönderilerek veya DHCP kapsamlarında DHCP seçenekleri kullanılarak doğrudan yapılandırılabilir.

Microsoft Configuration Manager kullanan müşteriler, Teslim İyileştirme içeriğini barındırmak için kullanılabilecek bağlı önbellek sunucuları dağıtabilir. Daha fazla bilgi için Configuration Manager'de Microsoft Bağlı Önbellek'e gidin.

Yerel Yöneticiler

Tüm Microsoft Entra katılmış Windows cihazlarına yerel yönetici erişimi gerektiren tek bir kullanıcı grubu varsa, bunları Microsoft Entra Katılmış Cihaz Yerel Yöneticisi'ne ekleyebilirsiniz.

BT yardım masasının veya diğer destek personelinin belirli bir cihaz grubunda yerel yönetici haklarına sahip olması gerekebilir. Aşağıdaki Yapılandırma Hizmeti Sağlayıcıları'nı (CSP' ler) kullanarak bu gereksinimi karşılayabilirsiniz.

- Yerel Kullanıcılar ve Gruplar CSP'leri (tercih edilen)

- Kısıtlanmış Gruplar CSP'leri (güncelleştirme eylemi yok, yalnızca değiştir)

Daha fazla bilgi için bkz. Birleştirilmiş Microsoft Entra cihazlarda yerel yöneticiler grubunu yönetme

MDM Ayarı Geçişi'ne grup ilkesi

grup ilkesi'den buluta özel cihaz yönetimine geçiş yaparken cihaz yapılandırmanızı oluşturmak için çeşitli seçenekler vardır:

- Yeni bir başlangıç yapın ve gerektiği gibi özel ayarlar uygulayın.

- Mevcut Grup İlkelerini gözden geçirin ve gerekli ayarları uygulayın. Grup ilkesi analiz gibi yardımcı olması için araçları kullanabilirsiniz.

- Desteklenen ayarlar için doğrudan Cihaz Yapılandırması profilleri oluşturmak için grup ilkesi analizini kullanın.

Buluta özel Windows uç noktasına geçiş, son kullanıcı bilgi işlem gereksinimlerinizi gözden geçirme ve geleceğe yönelik yeni bir yapılandırma oluşturma fırsatı sunar. Mümkün olduğunda, en az ilke kümesiyle yeni bir başlangıç başlatın. Etki alanına katılmış bir ortamdan veya Windows 7 veya Windows XP gibi eski işletim sistemlerinden gereksiz veya eski ayarları iletmekten kaçının.

Yeni bir başlangıç yapmak için geçerli gereksinimlerinizi gözden geçirin ve bu gereksinimleri karşılamak için minimum düzeyde bir ayar koleksiyonu uygulayın. Gereksinimler, son kullanıcı deneyimini geliştirmek için yasal veya zorunlu güvenlik ayarlarını ve ayarlarını içerebilir. İşletme, BT'yi değil gereksinimlerin listesini oluşturur. Her ayarın belgelenmesi, anlaşılması ve bir amaca hizmet etmesi gerekir.

Ayarların mevcut Grup İlkeleri'nden MDM'ye (Microsoft Intune) geçirilmesi tercih edilen bir yaklaşım değildir. Bulutta yerel Windows'a geçiş yaptığınızda, amaç mevcut grup ilkesi ayarlarını kaldırıp kaydırmak olmamalıdır. Bunun yerine hedef kitleyi ve gerekli ayarları göz önünde bulundurun. Ortamınızdaki her grup ilkesi ayarını gözden geçirerek modern yönetilen bir cihazla olan ilgililiğini ve uyumluluğunu belirlemek zaman alır ve muhtemelen pratik değildir. Her grup ilkesini ve tek tek ayarları değerlendirmeye çalışmaktan kaçının. Bunun yerine, çoğu cihaz ve senaryoyu kapsayan yaygın ilkeleri değerlendirmeye odaklanın.

Bunun yerine, zorunlu olan grup ilkesi ayarlarını belirleyin ve bu ayarları kullanılabilir MDM ayarlarına göre gözden geçirin. Tüm boşluklar çözümlenmemişse buluta özel bir cihazla ilerlemenizi engelleyebilecek engelleyicileri temsil eder. grup ilkesi analizi gibi araçlar, grup ilkesi ayarlarını analiz etmek ve bunların MDM ilkelerine geçirilip geçirilmeyeceğini belirlemek için kullanılabilir.

Komut dosyaları

Yerleşik yapılandırma profillerinin dışında yapılandırmanız gereken tüm ayarlar veya özelleştirmeler için PowerShell betiklerini kullanabilirsiniz. Daha fazla bilgi için Microsoft Intune'da Windows cihazlarına PowerShell betikleri ekleme bölümüne gidin.

Ağ Sürücülerini ve Yazıcıları Eşleme

Bulutta yerel senaryoların eşlenen ağ sürücüleri için yerleşik çözümü yoktur. Bunun yerine, kullanıcıların Teams, SharePoint ve OneDrive'a geçişlerini öneririz. Geçiş mümkün değilse, gerekirse betik kullanımını göz önünde bulundurun.

Kişisel depolama için , 8. Adım - En iyi Microsoft 365 deneyimi için ayarları yapılandırma bölümünde OneDrive Bilinen Klasör taşımayı yapılandırdık. Daha fazla bilgi için Bilinen Klasörleri Yeniden Yönlendirme'ye gidin.

Belge depolama için, kullanıcılar Dosya Gezgini ile SharePoint tümleştirmesinden ve kitaplıkları yerel olarak eşitleme özelliğinden de yararlanabilir. Burada belirtildiği gibi: SharePoint ve Teams dosyalarını bilgisayarınızla eşitleme.

Genellikle iç sunucularda bulunan kurumsal Office belge şablonlarını kullanıyorsanız, kullanıcıların şablonlara her yerden erişmesine izin veren daha yeni bulut tabanlı eşdeğeri göz önünde bulundurun.

Yazdırma çözümleri için Evrensel Yazdırma'yı göz önünde bulundurun. Daha fazla bilgi için:

- Evrensel Yazdırma nedir?

- Evrensel Yazdırma'nın genel kullanıma sunulduğu duyurulm

- Intune'de Ayarlar Kataloğu'nu kullanarak tamamlayabileceğiniz görevler

Uygulamalar

Intune birçok farklı Windows uygulama türünün dağıtımını destekler.

- Windows Installer (MSI) – Microsoft Intune bir Windows iş kolu uygulaması ekleme

- MSIX – Microsoft Intune için windows iş kolu uygulaması ekleme

- Win32 uygulamaları (MSI, EXE, betik yükleyicileri) – Microsoft Intune'de Win32 uygulama yönetimi

- Mağaza uygulamaları – microsoft store uygulamalarını Microsoft Intune ekleme

- Web bağlantıları – web uygulamalarını Microsoft Intune ekleme

MSI, EXE veya betik yükleyicileri kullanan uygulamalarınız varsa, Microsoft Intune'da Win32 uygulama yönetimini kullanarak bu uygulamaların tümünü dağıtabilirsiniz. Bu yükleyicileri Win32 biçiminde sarmalama bildirimleri, teslim iyileştirmesi, bağımlılıklar, algılama kuralları ve Windows Autopilot'taki Kayıt Durumu Sayfası için destek de dahil olmak üzere daha fazla esneklik ve avantaj sağlar.

Not

Yükleme sırasında çakışmaları önlemek için Yalnızca Windows iş kolu uygulamalarını veya Win32 uygulamaları özelliklerini kullanmaya devam etmenizi öneririz. veya .exeolarak .msi paketlenmiş uygulamalarınız varsa, GitHub'da bulunan Microsoft Win32 İçerik Hazırlama Aracı kullanılarak Win32 uygulamalarına (.intunewin) dönüştürülebilir.

5. Aşama – Windows Autopilot ile büyük ölçekte dağıtma

Buluta özel Windows uç noktanızı yapılandırdığınıza ve Windows Autopilot ile sağladığınıza göre, daha fazla cihazı nasıl içeri aktarabileceğinizi düşünün. Ayrıca buluttan yeni uç noktalar sağlamaya başlamak için iş ortağınızla veya donanım sağlayıcınızla nasıl çalışabileceğinizi de göz önünde bulundurun. Kuruluşunuz için en iyi yaklaşımı belirlemek için aşağıdaki kaynakları gözden geçirin.

Nedense Windows Autopilot sizin için doğru seçenek değilse, Windows için başka kayıt yöntemleri de vardır. Daha fazla bilgi için Windows cihazları için Intune kayıt yöntemleri'ne gidin.

Bulutta yerel uç noktalar kılavuzunu izleyin

- Genel bakış: Bulutta yerel uç noktalar nelerdir?

- 🡺 Öğretici: Bulutta yerel Windows uç noktalarını kullanmaya başlama (Buradasınız)

- Kavram: Microsoft Entra birleştirilmiş ile Karma Microsoft Entra birleştirilmiş karşılaştırması

- Kavram: Bulutta yerel uç noktalar ve şirket içi kaynaklar

- Üst düzey planlama kılavuzu

- Bilinen sorunlar ve önemli bilgiler

Yararlı çevrimiçi kaynaklar

- Windows cihazları için ortak yönetim

- Windows Aboneliği Etkinleştirme

- Microsoft Entra Koşullu Erişim ilkesine dayalı olarak kaynaklara erişim izni verebilen veya erişimi reddedebilen Intune cihaz uyumluluk ilkesi yapılandırma

- Mağaza Uygulamaları Ekleme

- Win32 uygulamaları ekleme

- Intune'da kimlik doğrulaması için sertifikaları kullanma

- VPN ve Wi-Fi dahil olmak üzere ağ profillerini dağıtma

- Çok faktörlü kimlik doğrulamasını dağıtma

- Microsoft Edge için güvenlik temeli