Power BI hizmeti'den şirket içi veri kaynaklarına Kerberos tabanlı SSO yapılandırma

SSO'nun etkinleştirilmesi, Power BI raporlarının ve panolarının şirket içi kaynaklardan gelen verileri yenilemesini kolaylaştırırken, bu kaynaklarda yapılandırılan kullanıcı düzeyinde izinlere de uygun hale getirir. Sorunsuz SSO bağlantısını etkinleştirmek için Kerberos kısıtlanmış temsili kullanın.

Bu makalede, kerberos tabanlı SSO'nun Power BI hizmeti şirket içi veri kaynaklarına yapılandırılması için uygulamanız gereken adımlar açıklanmaktadır.

Önkoşullar

Kerberos kısıtlanmış temsilci seçmenin düzgün çalışması için *Hizmet Asıl Adları (SPN) ve hizmet hesaplarında temsilci ayarları gibi çeşitli öğeler yapılandırılmalıdır.

Not

SSO ile DNS diğer adlarının kullanılması desteklenmez.

Yapılandırma ana hattı

Ağ geçidi çoklu oturum açmayı yapılandırmak için gereken adımlar aşağıda özetlenmiştir.

Active Directory ortamınıza ve kullanılan veri kaynaklarına bağlı olarak, Bölüm 2: Ortama özgü yapılandırma bölümünde açıklanan yapılandırmanın bir bölümünü veya tümünü tamamlamanız gerekebilir.

Ek yapılandırma gerektirebilecek olası senaryolar aşağıda listelenmiştir:

Senaryo Şu konuma gidin: Active Directory ortamınız güvenlik sağlamlaştırılmıştır. Windows Yetkilendirme ve Erişim Grubuna ağ geçidi hizmet hesabı ekleme Ağ geçidi hizmet hesabı ve ağ geçidinin kimliğine bürüneceği kullanıcı hesapları ayrı etki alanlarında veya ormanlarda yer alır. Windows Yetkilendirme ve Erişim Grubuna ağ geçidi hizmet hesabı ekleme Kullanıcı hesabı eşitlemesi yapılandırılmış Microsoft Entra Bağlan sahip değilsiniz ve kullanıcılar için Power BI'da kullanılan UPN, yerel Active Directory ortamınızdaki UPN ile eşleşmiyor. Ağ geçidi makinesinde kullanıcı eşleme yapılandırma parametrelerini ayarlama SSO ile SAP HANA veri kaynağı kullanmayı planlıyorsunuz. Veri kaynağına özgü yapılandırma adımlarını tamamlama SSO ile SAP BW veri kaynağı kullanmayı planlıyorsunuz. Veri kaynağına özgü yapılandırma adımlarını tamamlama SSO ile bir Teradata veri kaynağı kullanmayı planlıyorsunuz. Veri kaynağına özgü yapılandırma adımlarını tamamlama 3. Bölüm: SSO'nun doğru ayarlandığından emin olmak için yapılandırmanızı doğrulayın.

Bölüm 1: Temel yapılandırma

1. Adım: Microsoft şirket içi veri ağ geçidini yükleme ve yapılandırma

Şirket içi veri ağ geçidi yerinde yükseltmeyi ve mevcut ağ geçitlerinin ayarları devralma işlemini destekler.

2. Adım: SPN'leri (SetSPN) ve Kerberos kısıtlanmış temsil ayarlarını yapılandırmak için etki alanı yöneticisi haklarını alma

SPN'leri ve Kerberos temsilci ayarlarını yapılandırmak için, etki alanı yöneticisinin etki alanı yöneticisi hakları olmayan birine hak vermekten kaçınması gerekir. Aşağıdaki bölümde, önerilen yapılandırma adımlarını daha ayrıntılı olarak ele alacağız.

3. Adım: Ağ Geçidi hizmet hesabını yapılandırma

Hem Microsoft Entra Bağlan yapılandırmadıysanız hem de kullanıcı hesaplarınız eşitlenmediyse, aşağıdaki A seçeneği gerekli yapılandırmadır. Bu durumda B seçeneği önerilir.

Seçenek A: Ağ geçidi Windows hizmetini SPN ile bir etki alanı hesabı olarak çalıştırma

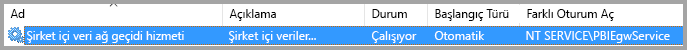

Standart bir yüklemede ağ geçidi, NT Service\PBIEgwService adlı makine yerel hizmet hesabı olarak çalışır.

Kerberos kısıtlanmış temsilini etkinleştirmek için, Microsoft Entra örneğiniz yerel Active Directory örneğiniz (Microsoft Entra DirSync/Bağlan kullanılarak) ile eşitlenmediği sürece ağ geçidinin bir etki alanı hesabı olarak çalışması gerekir. Bir etki alanı hesabına geçmek için bkz . Ağ geçidi hizmet hesabını değiştirme.

Ağ geçidi hizmet hesabı için SPN yapılandırma

İlk olarak, ağ geçidi hizmet hesabı olarak kullanılan etki alanı hesabı için bir SPN'nin önceden oluşturulup oluşturulmadığını belirleyin:

Etki alanı yöneticisi olarak Active Directory Kullanıcıları ve Bilgisayarları Microsoft Yönetim Konsolu (MMC) ek bileşenini başlatın.

Sol bölmede etki alanı adına sağ tıklayın, Bul'u seçin ve ağ geçidi hizmet hesabının hesap adını girin.

Arama sonucunda ağ geçidi hizmet hesabına sağ tıklayın ve Özellikler'i seçin.

Özellikler iletişim kutusunda Temsilci Seçme sekmesi görünüyorsa, bir SPN zaten oluşturulmuştur ve Kerberos kısıtlanmış temsilini yapılandırma bölümüne atlayabilirsiniz.

Özellikler iletişim kutusunda Temsilci Sekmesi yoksa, etkinleştirmek için hesapta el ile bir SPN oluşturabilirsiniz. Windows ile birlikte gelen setspn aracını kullanın (SPN'yi oluşturmak için etki alanı yöneticisi haklarına ihtiyacınız vardır).

Örneğin, ağ geçidi hizmet hesabının Contoso\GatewaySvc olduğunu ve ağ geçidi hizmetinin MyGatewayMachine adlı makinede çalıştığını varsayalım. Ağ geçidi hizmet hesabının SPN'sini ayarlamak için aşağıdaki komutu çalıştırın:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcSPN'yi Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini kullanarak da ayarlayabilirsiniz.

Seçenek B: Bilgisayarı Microsoft Entra Bağlan için yapılandırma

Microsoft Entra Bağlan yapılandırılırsa ve kullanıcı hesapları eşitlenirse ağ geçidi hizmetinin çalışma zamanında yerel Microsoft Entra aramaları gerçekleştirmesi gerekmez. Bunun yerine, Microsoft Entra Id'de gerekli tüm yapılandırmayı tamamlamak için ağ geçidi hizmeti için yerel hizmet SID'sini kullanabilirsiniz. Bu makalede özetlenen Kerberos kısıtlanmış temsil yapılandırma adımları, Microsoft Entra bağlamında gereken yapılandırma adımlarıyla aynıdır. Bunlar, etki alanı hesabı yerine Microsoft Entra Kimliği'nde ağ geçidinin bilgisayar nesnesine (yerel hizmet SID'si tarafından tanımlandığında) uygulanır. NT SERVICE/PBIEgwService için yerel hizmet SID'i aşağıdaki gibidir:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Bu SID'nin SPN'sini Power BI Gateway bilgisayarında oluşturmak için, bir yönetim komut isteminden aşağıdaki komutu çalıştırmanız gerekir (yerine <COMPUTERNAME> Power BI Ağ Geçidi bilgisayarının adını yazın):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Not

Yerel güvenlik ayarlarınıza bağlı olarak, ağ geçidi makinesindeki yerel Yönetici istrators grubuna NT SERVICE\PBIEgwService ağ geçidi hizmet hesabını eklemeniz ve ardından ağ geçidi uygulamasında ağ geçidi hizmetini yeniden başlatmanız gerekebilir. Active Directory tüm ormanda benzersiz SPN'leri zorunlu kıldığını için bu seçenek birden çok ağ geçidine sahip senaryolar için desteklenmez. Bu senaryolar için bunun yerine A seçeneğini kullanın.

4. Adım: Kerberos kısıtlanmış temsilini yapılandırma

Standart Kerberos kısıtlanmış temsili veya kaynak tabanlı Kerberos kısıtlanmış temsili için temsilci seçme ayarlarını yapılandırabilirsiniz. Temsilci seçmeye yönelik iki yaklaşım arasındaki farklar hakkında daha fazla bilgi için bkz . Kerberos kısıtlanmış temsiline genel bakış.

Aşağıdaki hizmet hesapları gereklidir:

- Ağ geçidi hizmet hesabı: 3. Adımda yapılandırılmış bir SPN ile Active Directory'de ağ geçidini temsil eden hizmet kullanıcısı.

- Veri Kaynağı hizmet hesabı: Active Directory'de veri kaynağını temsil eden hizmet kullanıcısı ve veri kaynağına eşlenmiş bir SPN.

Not

Ağ geçidi ve veri kaynağı hizmet hesapları ayrı olmalıdır. Aynı hizmet hesabı hem ağ geçidini hem de veri kaynağını temsil etmek için kullanılamaz.

Kullanmak istediğiniz yaklaşıma bağlı olarak aşağıdaki bölümlerden birine geçin. Her iki bölümü de tamamlamayın:

- Seçenek A: Standart Kerberos kısıtlanmış temsili. Bu, çoğu ortam için varsayılan öneridir.

- Seçenek B: Kaynak tabanlı Kerberos kısıtlanmış temsili. Veri kaynağınız ağ geçidinizden farklı bir etki alanına aitse bu gereklidir.

Seçenek A: Standart Kerberos kısıtlanmış temsili

Şimdi ağ geçidi hizmet hesabı için temsilci seçme ayarlarını yapacağız. Bu adımları gerçekleştirmek için kullanabileceğiniz birden çok araç vardır. Burada, dizindeki bilgileri yönetmek ve yayımlamak için Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini kullanacağız. Varsayılan olarak etki alanı denetleyicilerinde kullanılabilir; diğer makinelerde, Windows özellik yapılandırması aracılığıyla etkinleştirebilirsiniz.

Protokol geçişiyle Kerberos kısıtlanmış temsilini yapılandırmamız gerekiyor. Kısıtlanmış temsilde, ağ geçidinin temsilci kimlik bilgilerini sunmasına izin verilen hizmetler konusunda açık olmanız gerekir. Örneğin, ağ geçidi hizmet hesabından yalnızca SQL Server veya SAP HANA sunucunuz temsilci çağrılarını kabul eder.

Bu bölümde, temel alınan veri kaynaklarınız (SQL Server, SAP HANA, SAP BW, Teradata veya Spark gibi) için SPN'leri zaten yapılandırdığınız varsayılır. Bu veri kaynağı sunucusu SPN'lerini yapılandırmayı öğrenmek için ilgili veritabanı sunucusunun teknik belgelerine bakın ve Kerberos Denetim Listesim blog gönderisinde Uygulamanız hangi SPN'yi gerektiriyor? bölümüne bakın.

Aşağıdaki adımlarda, aynı etki alanında iki makine bulunan bir şirket içi ortam varsayılır: ağ geçidi makinesi ve Kerberos tabanlı SSO için zaten yapılandırılmış SQL Server çalıştıran bir veritabanı sunucusu. Bu adımlar, veri kaynağı Kerberos tabanlı çoklu oturum açma için zaten yapılandırılmış olduğu sürece desteklenen diğer veri kaynaklarından biri için benimsenebilir. Bu örnekte aşağıdaki ayarları kullanacağız:

- Active Directory Etki Alanı (Netbios): Contoso

- Ağ geçidi makine adı: MyGatewayMachine

- Ağ geçidi hizmet hesabı: Contoso\GatewaySvc

- SQL Server veri kaynağı makine adı: TestSQLServer

- SQL Server veri kaynağı hizmet hesabı: Contoso\SQLService

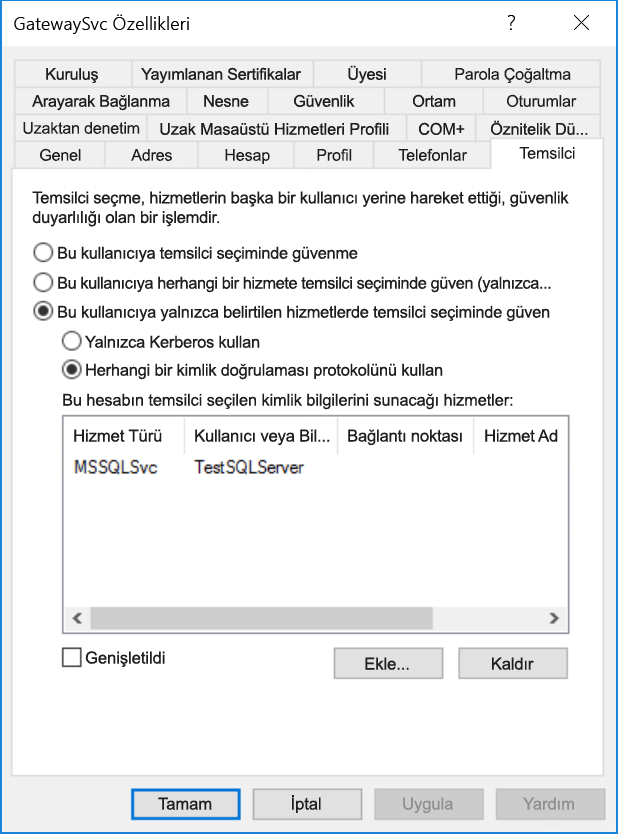

Temsilci seçme ayarlarını şu şekilde yapılandırabilirsiniz:

Etki alanı yöneticisi haklarıyla Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini açın.

Ağ geçidi hizmet hesabına (Contoso\GatewaySvc) sağ tıklayın ve Özellikler'i seçin.

Temsilci Seçme sekmesini seçin.

Belirtilen hizmetlere temsilci seçmek için bu bilgisayara güven Yalnızca>herhangi bir kimlik doğrulama protokolü kullan'ı seçin.

Bu hesabın temsilci kimlik bilgilerini sunabileceği hizmetler'in altında Ekle'yi seçin.

Yeni iletişim kutusunda Kullanıcılar veya Bilgisayarlar'ı seçin.

Veri kaynağı için hizmet hesabını girin ve Tamam'ı seçin.

Örneğin, bir SQL Server veri kaynağının Contoso\SQLService gibi bir hizmet hesabı olabilir. Bu hesapta veri kaynağı için uygun bir SPN zaten ayarlanmış olmalıdır.

Veritabanı sunucusu için oluşturduğunuz SPN'yi seçin.

Örneğimizde SPN, MSSQLSvc ile başlar. Veritabanı hizmetiniz için hem FQDN'yi hem de NetBIOS SPN'sini eklediyseniz her ikisini de seçin. Yalnızca bir tane görebilirsiniz.

Tamam'ı seçin.

Artık ağ geçidi hizmet hesabının temsilci kimlik bilgilerini sunabileceği hizmetler listesinde SPN'yi görmeniz gerekir.

Kurulum işlemine devam etmek için Ağ geçidi makinesinde ağ geçidi hizmet hesabına yerel ilke hakları verme bölümüne geçin.

Seçenek B: Kaynak tabanlı Kerberos kısıtlanmış temsili

Windows Server 2012 ve sonraki sürümlerde çoklu oturum açma bağlantısını etkinleştirmek için kaynak tabanlı Kerberos kısıtlanmış temsili kullanırsınız. Bu tür bir temsilci, ön uç ve arka uç hizmetlerinin farklı etki alanlarında olmasını sağlar. Bunun çalışması için arka uç hizmet etki alanının ön uç hizmet etki alanına güvenmesi gerekir.

Aşağıdaki adımlarda, farklı etki alanlarında iki makine içeren bir şirket içi ortam varsayılır: bir ağ geçidi makinesi ve Kerberos tabanlı SSO için zaten yapılandırılmış SQL Server çalıştıran bir veritabanı sunucusu. Bu adımlar, veri kaynağı Kerberos tabanlı çoklu oturum açma için yapılandırılmış olduğu sürece desteklenen diğer veri kaynaklarından biri için benimsenebilir. Bu örnekte aşağıdaki ayarları kullanacağız:

- Active Directory ön uç Etki Alanı (Netbios): ContosoFrontEnd

- Active Directory arka uç Etki Alanı (Netbios): ContosoBackEnd

- Ağ geçidi makine adı: MyGatewayMachine

- Ağ geçidi hizmet hesabı: ContosoFrontEnd\GatewaySvc

- SQL Server veri kaynağı makine adı: TestSQLServer

- SQL Server veri kaynağı hizmet hesabı: ContosoBackEnd\SQLService

Aşağıdaki yapılandırma adımlarını tamamlayın:

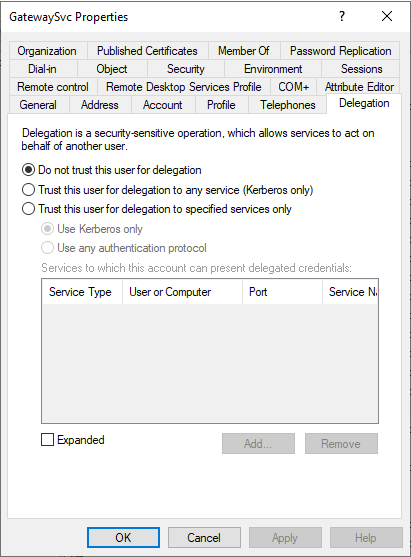

ContosoFrontEnd etki alanının etki alanı denetleyicisinde Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini kullanın ve ağ geçidi hizmet hesabı için hiçbir temsilci ayarı uygulanmadığını doğrulayın.

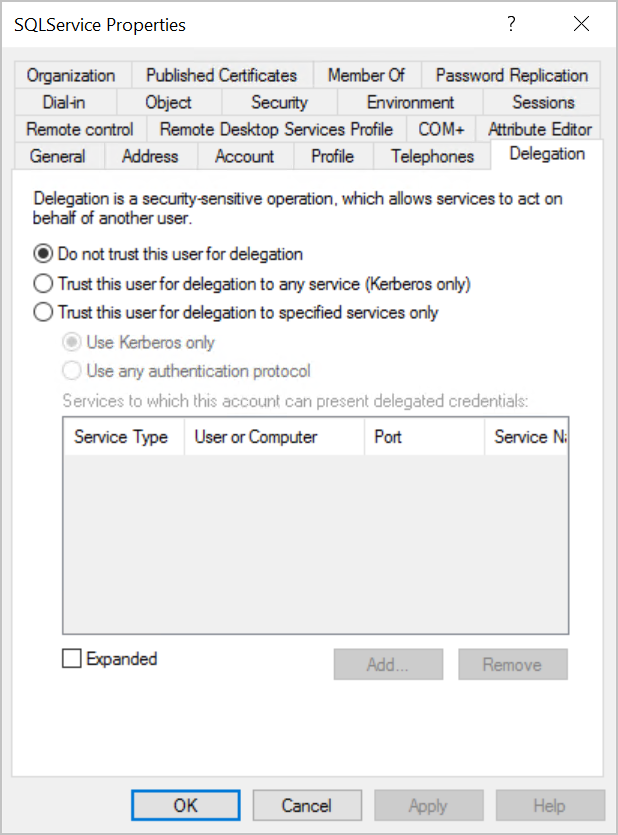

ContosoBackEnd etki alanı için etki alanı denetleyicisinde Active Directory Kullanıcıları ve Bilgisayarları kullanın ve arka uç hizmet hesabı için temsilci seçme ayarlarının uygulanmadığını doğrulayın.

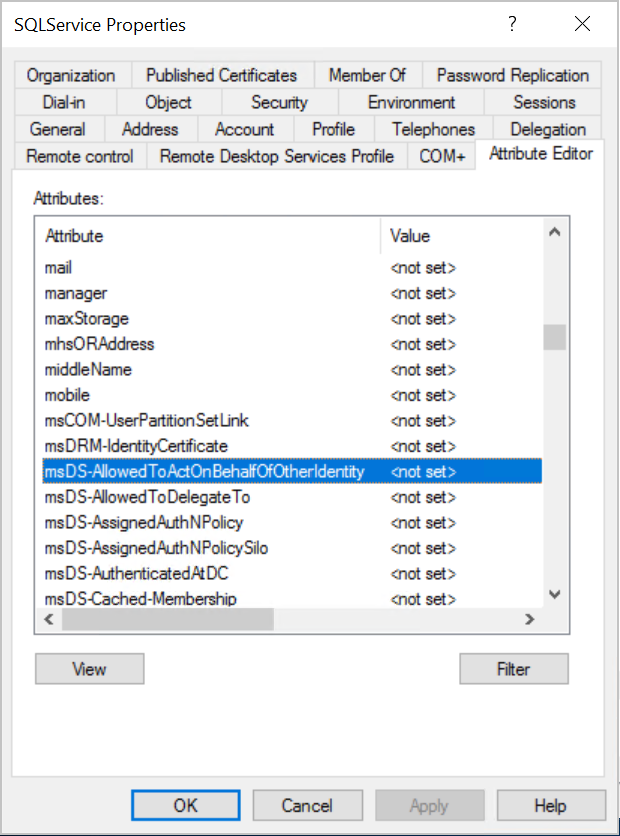

Hesap özelliklerinin Öznitelik Düzenleyicisi sekmesinde msDS-AllowedToActOnBehalfOfOtherIdentity özniteliğinin ayarlanmamış olduğunu doğrulayın.

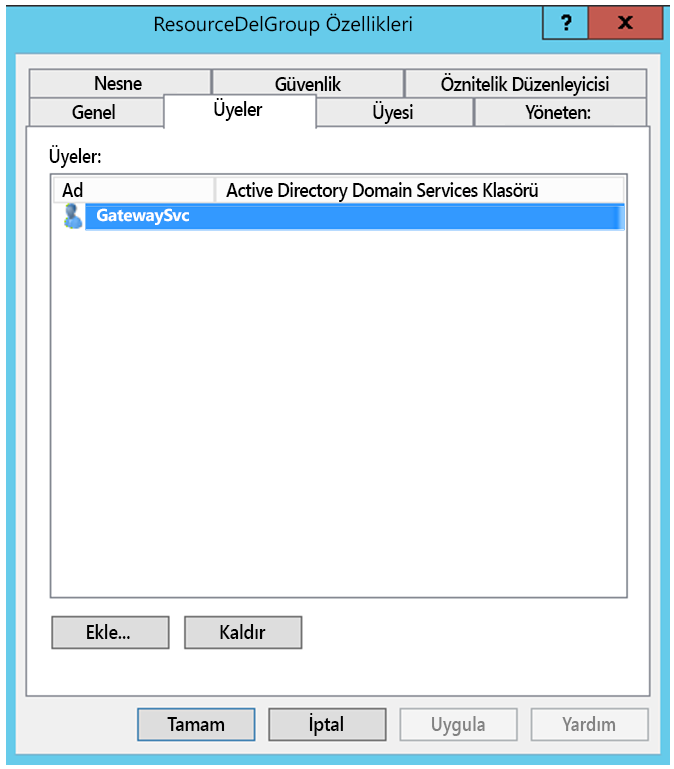

Active Directory Kullanıcıları ve Bilgisayarları'da ContosoBackEnd etki alanı için etki alanı denetleyicisinde bir grup oluşturun. GatewaySvc ağ geçidi hizmet hesabını ResourceDelGroup grubuna ekleyin.

Güvenilen bir etki alanından kullanıcı eklemek için bu grubun Etki alanı yerel kapsamına sahip olması gerekir.

Bir komut istemi açın ve contosoBackEnd etki alanının etki alanı denetleyicisinde aşağıdaki komutları çalıştırarak arka uç hizmet hesabının msDS-AllowedToActOnBehalfOfOtherIdentity özniteliğini güncelleştirin:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cActive Directory Kullanıcıları ve Bilgisayarları'de, güncelleştirmenin arka uç hizmet hesabının özelliklerindeki Öznitelik Düzenleyicisi sekmesine yansıtıldığını doğrulayın.

5. Adım: Hizmet Hesaplarında AES Şifrelemesini Etkinleştirme

Ağ geçidi hizmet hesabına ve ağ geçidinin temsilci olarak verebileceği her veri kaynağı hizmet hesabına aşağıdaki ayarları uygulayın:

Not

Hizmet hesaplarında tanımlanmış mevcut enctype'lar varsa, Active Directory Yönetici istrator'ınıza başvurun, çünkü aşağıdaki adımların izlenmesi mevcut enctype değerlerinin üzerine yazılır ve istemcileri bozabilir.

Etki alanı yöneticisi haklarıyla Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini açın.

Ağ geçidi/veri kaynağı hizmet hesabına sağ tıklayın ve Özellikler'i seçin.

Hesap sekmesini seçin.

Hesap Seçenekleri'nin altında, aşağıdaki seçeneklerden en az birini (veya her ikisini) etkinleştirin. Tüm hizmet hesapları için aynı seçeneklerin etkinleştirilmesi gerektiğini unutmayın.

- Bu hesap Kerberos AES 128 bit şifrelemeyi destekler

- Bu hesap Kerberos AES 256 bit şifrelemeyi destekler

Not

Hangi şifreleme düzenini kullanacağınızdan emin değilseniz Active Directory Yönetici istrator'ınıza başvurun.

6. Adım: Ağ geçidi makinesinde ağ geçidi hizmet hesabına yerel ilke hakları verme

Son olarak, ağ geçidi hizmetini çalıştıran makinede (örneğimizde MyGatewayMachine), ağ geçidi hizmet hesabına kimlik doğrulamasından sonra istemci kimliğine bürün ve İşletim sisteminin parçası olarak davran (SeTcbPrivilege) yerel ilkelerini verin. Bu yapılandırmayı Yerel Grup İlkesi Düzenleyicisi (gpedit.msc) ile gerçekleştirin.

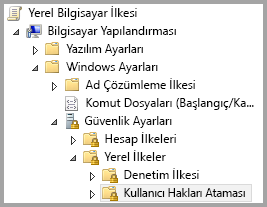

Ağ geçidi makinesinde gpedit.msc dosyasını çalıştırın.

Yerel Bilgisayar İlkesi>Bilgisayar Yapılandırması>Windows Ayarlar> Güvenlik Ayarlar Yerel> İlkeler>Kullanıcı Hakları Ataması'na gidin.

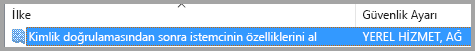

Kullanıcı Hakları Ataması'nın altında, ilke listesinden Kimlik doğrulamasından sonra istemcinin kimliğine bürün'e tıklayın.

İlkeye sağ tıklayın, Özellikler'i açın ve hesap listesini görüntüleyin.

Liste, ağ geçidi hizmet hesabını (kısıtlanmış temsilci türüne bağlı olarak Contoso\GatewaySvc veya ContosoFrontEnd\GatewaySvc ) içermelidir.

Kullanıcı Hakları Ataması'nın altında, ilkeler listesinden İşletim sisteminin (SeTcbPrivilege) bir parçası olarak davran'ı seçin. Ağ geçidi hizmet hesabının hesap listesine eklendiğinden emin olun.

Şirket içi veri ağ geçidi hizmet işlemini yeniden başlatın.

7. Adım: Windows hesabı ağ geçidi makinesine erişebilir

SSO, Windows Kimlik Doğrulaması kullanır, bu nedenle Windows hesabının ağ geçidi makinesine erişebildiğinden emin olun. Emin değilseniz, yerel makine "Kullanıcılar" grubuna NT-AUTHORITY\Authenticated Users (S-1-5-11) ekleyin.

Bölüm 2: Ortama özgü yapılandırma

Windows Yetkilendirme ve Erişim Grubuna ağ geçidi hizmet hesabı ekleme

Aşağıdaki durumlardan herhangi biri geçerliyse bu bölümü tamamlayın:

- Active Directory ortamınız güvenlik sağlamlaştırılmıştır.

- Ağ geçidi hizmet hesabı ve ağ geçidinin kimliğine bürüneceği kullanıcı hesapları ayrı etki alanlarında veya ormanlarda olduğunda.

Etki alanının/ormanın sağlamlaştırılmadığı ancak gerekli olmadığı durumlarda ağ geçidi hizmet hesabını Windows Yetkilendirme ve Erişim Grubu'na da ekleyebilirsiniz.

Daha fazla bilgi için bkz . Windows Yetkilendirme ve Erişim Grubu.

Bu yapılandırma adımını tamamlamak için, Active Directory kullanıcılarını içeren her etki alanı için ağ geçidi hizmet hesabının kimliğine bürünebilmesini istersiniz:

- Etki alanındaki bir bilgisayarda oturum açın ve Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşenini başlatın.

- Genellikle Yerleşik kapsayıcıda bulunan Windows Yetkilendirme ve Erişim Grubu grubunu bulun.

- Gruba çift tıklayın ve Üyeler sekmesine tıklayın.

- Ekle'ye tıklayın ve etki alanı konumunu ağ geçidi hizmet hesabının bulunduğu etki alanıyla değiştirin.

- Ağ geçidi hizmet hesabı adını yazın ve Ağ geçidi hizmet hesabının erişilebilir olduğunu doğrulamak için Adları Denetle'ye tıklayın.

- Tamam'a tıklayın.

- Uygula'ya tıklayın.

- Ağ geçidi hizmetini yeniden başlatın.

Ağ geçidi makinesinde kullanıcı eşleme yapılandırma parametrelerini ayarlama

Şu durumda bu bölümü tamamlayın:

- Ve kullanıcı hesabı eşitlemesi yapılandırılmış Microsoft Entra Bağlan yok

- Kullanıcılar için Power BI'da kullanılan UPN, yerel Active Directory ortamınızdaki UPN ile eşleşmiyor.

Bu şekilde eşlenen her Active Directory kullanıcısında veri kaynağınız için SSO izinlerinin olması gerekir.

ana ağ geçidi yapılandırma dosyasını

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dllaçın. Varsayılan olarak, bu dosya konumundaC:\Program Files\On-premises data gatewaydepolanır.ADUserNameLookupProperty'yi kullanılmayan bir Active Directory özniteliğine ayarlayın. Aşağıdaki adımlarda kullanacağız

msDS-cloudExtensionAttribute1. Bu öznitelik yalnızca Windows Server 2012 ve sonraki sürümlerde kullanılabilir.ADUserNameReplacementProperty olarak

SAMAccountNameayarlayın ve yapılandırma dosyasını kaydedin.Not

Çok etki alanı senaryolarında, kullanıcının etki alanı bilgilerini korumak için

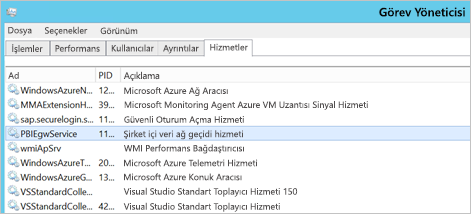

userPrincipalNameADUserNameReplacementProperty değerini olarak ayarlamanız gerekebilir.Görev Yöneticisi'nin Hizmetler sekmesinde ağ geçidi hizmetine sağ tıklayın ve Yeniden Başlat'ı seçin.

Kerberos SSO'sunu etkinleştirmek istediğiniz her Power BI hizmeti kullanıcı için, yerel bir Active Directory kullanıcısının özelliğini (veri kaynağınızda SSO izniyle) Power BI hizmeti kullanıcının tam kullanıcı adı (UPN) olarak ayarlayın

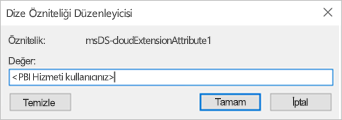

msDS-cloudExtensionAttribute1. Örneğin, olarak Power BI hizmeti test@contoso.com oturum açarsanız ve bu kullanıcıyı SSO izinlerine sahip yerel bir Active Directory kullanıcısıyla eşlemek istiyorsanız, test@LOCALDOMAIN.COMbu kullanıcınınmsDS-cloudExtensionAttribute1özniteliğini olarak test@contoso.comayarlayın.özelliğini Active Directory Kullanıcıları ve Bilgisayarları MMC ek bileşeniyle ayarlayabilirsiniz

msDS-cloudExtensionAttribute1:Etki alanı yöneticisi olarak Active Directory Kullanıcıları ve Bilgisayarları başlatın.

Etki alanı adına sağ tıklayın, Bul'u seçin ve eşlemek için yerel Active Directory kullanıcısının hesap adını girin.

Öznitelik Düzenleyicisi sekmesini seçin.

msDS-cloudExtensionAttribute1özelliğini bulun ve çift tıklayın. Değeri, Power BI hizmeti oturum açmak için kullandığınız kullanıcının tam kullanıcı adı (UPN) olarak ayarlayın.Tamam'ı seçin.

Uygula’yı seçin. Değer sütununda doğru değerin ayarlandığını doğrulayın.

Veri kaynağına özgü yapılandırma adımlarını tamamlama

SAP HANA, SAP BW ve Teradata veri kaynakları için ağ geçidi SSO'su ile kullanmak için ek yapılandırma gerekir:

- SAP HANA'da çoklu oturum açma (SSO) için Kerberos kullanın.

- CommonCryptoLib (sapcrypto.dll) kullanarak SAP BW için SSO için Kerberos çoklu oturum açma özelliğini kullanın.

- Teradata'da çoklu oturum açma (SSO) için Kerberos kullanın.

Not

Diğer SNC kitaplıkları BW SSO için de çalışabilir, ancak microsoft tarafından resmi olarak desteklenmez.

Bölüm 3: Yapılandırmayı doğrulama

1. Adım: Power BI'da veri kaynaklarını yapılandırma

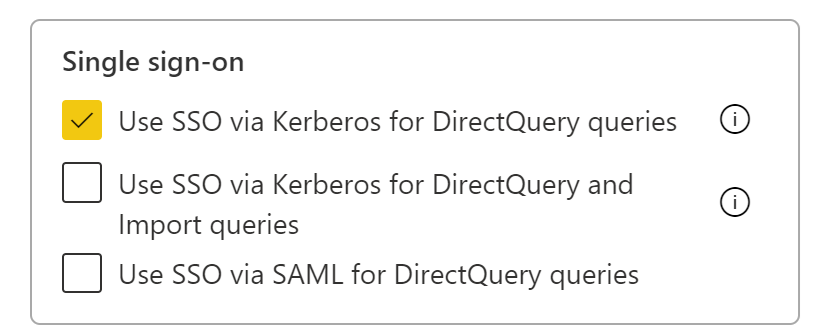

Tüm yapılandırma adımlarını tamamladıktan sonra Power BI'daki Ağ Geçidini Yönet sayfasını kullanarak veri kaynağını SSO için kullanılacak şekilde yapılandırın. Birden çok ağ geçidiniz varsa Kerberos SSO için yapılandırdığınız ağ geçidini seçtiğinizden emin olun. Ardından, veri kaynağı için Ayarlar altında DirectQuery sorguları için Kerberos üzerinden SSO kullanma veya DirectQuery ve İçeri Aktarma sorguları için Kerberos üzerinden SSO kullanma'nın DirectQuery tabanlı Raporlar için denetlendiğinden ve DirectQuery için Kerberos aracılığıyla SSO kullan ve İçeri Aktarma sorguları, İçeri Aktarma tabanlı Raporlar için denetlendiğinden emin olun.

Ayarlar DirectQuery sorguları için Kerberos aracılığıyla SSO kullanın ve DirectQuery ve İçeri Aktarma sorguları için Kerberos aracılığıyla SSO kullanın ayarları , DirectQuery tabanlı raporlar ve İçeri aktarma tabanlı raporlar için farklı bir davranış sağlar.

DirectQuery sorguları için Kerberos aracılığıyla SSO kullanın:

- DirectQuery tabanlı rapor için kullanıcının SSO kimlik bilgileri kullanılır.

- İçeri aktarma tabanlı rapor için SSO kimlik bilgileri kullanılmaz, ancak veri kaynağı sayfasına girilen kimlik bilgileri kullanılır.

DirectQuery ve İçeri Aktarma sorguları için Kerberos aracılığıyla SSO kullanın:

- DirectQuery tabanlı rapor için kullanıcının SSO kimlik bilgileri kullanılır.

- İçeri aktarma tabanlı rapor için, İçeri Aktarma'yı tetikleyen kullanıcıdan bağımsız olarak anlam modeli sahibinin SSO kimlik bilgileri kullanılır.

2. Adım: Çoklu oturum açmayı test edin

Yapılandırmanızın doğru ayarlandığını hızla doğrulamak ve yaygın sorunları gidermek için Çoklu oturum açma (SSO) yapılandırmasını test etme bölümüne gidin.

3. Adım: Power BI raporu çalıştırma

Yayımladığınızda, birden çok ağ geçidiniz varsa SSO için yapılandırdığınız ağ geçidini seçin.

İlgili içerik

Şirket içi veri ağ geçidi ve DirectQuery hakkında daha fazla bilgi için aşağıdaki kaynaklara bakın: