Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

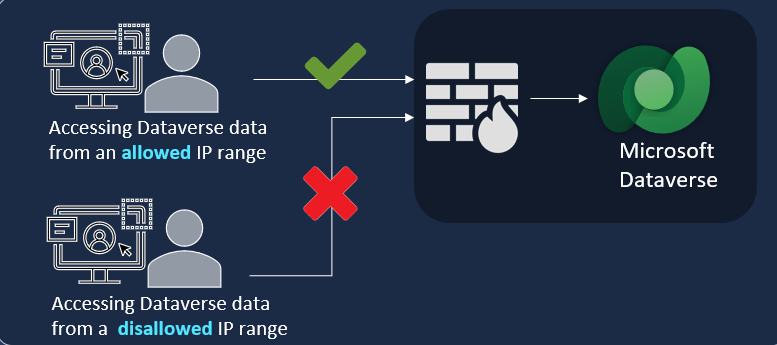

IP güvenlik duvarı, kullanıcıların yalnızca izin verilen IP konumlarından Microsoft Dataverse'e erişebilmesini sağlayarak kuruluşunuzun verilerini korur. IP güvenlik duvarı, her isteğin IP adresini gerçek zamanlı olarak analiz eder. Örneğin, üretim Dataverse ortamınızda IP güvenlik duvarını açabilir ve izin verilen IP adreslerini kahve dükkanı gibi herhangi bir dış IP konumuna değil, ofis konumlarınızla ilişkili aralıklara ayarlayabilirsiniz. Bir kullanıcı bir kafeden kuruluş kaynaklarına erişmeye çalıştığında, Dataverse erişimi gerçek zamanlı olarak engeller.

Temel avantajlar

Power Platform ortamlarınızda IP güvenlik duvarını açmak, çeşitli önemli avantajlar sunar.

- Veri sızdırma gibi içerden tehditleri azaltma: Excel veya Power BI gibi bir istemci aracını kullanarak Dataverse'ten izin verilmeyen bir IP konumundan veri indirmeye çalışan kötü amaçlı bir kullanıcının gerçek zamanlı olarak bu işlemi yapması engellenir.

- Belirteç yeniden oynatma saldırılarını engelleme: Kullanıcı bir erişim belirteci çalarak izin verilen IP aralıklarının dışından Dataverse'e erişmek için bu belirteci kullanmayı denerse, Dataverse girişimi gerçek zamanlı olarak engeller.

IP güvenlik duvarı koruması hem etkileşimli hem de etkileşimsiz senaryolarda çalışır.

IP güvenlik duvarı nasıl çalışır?

Dataverse'e bir istek yapıldığında, istek IP adresi gerçek zamanlı olarak Power Platform ortamı için yapılandırılan IP aralıklarıyla değerlendirilir. IP adresi izin verilen aralıklardaysa isteğe izin verilir. IP adresi, ortam için yapılandırılan IP aralıklarının dışındaysa, IP güvenlik duvarı bir hata iletisi ile isteği reddeder: Gerçekleştirmeye çalıştığınız istek, IP'nize erişim engellendiği için reddedildi. Daha fazla bilgi için yöneticinizle iletişime geçin.

Önkoşullar

- IP güvenlik duvarı Yönetilen Ortamlar'ın bir özelliğidir.

- IP güvenlik duvarını etkinleştirmek veya devre dışı bırakmak için bir Power Platform yönetici rolüne sahip olmanız gerekir.

IP güvenlik duvarını etkinleştirme

Power Platform yönetim merkezini veya Dataverse OData API'sini kullanarak bir Power Platform ortamında IP güvenlik duvarını etkinleştirebilirsiniz.

Power Platform yönetim merkezini kullanarak IP güvenlik duvarını etkinleştirme

Power Platform yönetici merkezinde sistem yöneticisi olarak oturum açın.

Gezinti bölmesinde Güvenlik'i seçin.

Güvenlik bölmesinde Kimlik ve erişim'i seçin.

Kimlik ve erişim yönetimi sayfasında IP güvenlik duvarı'nı seçin.

IP güvenlik duvarı kur bölmesinde bir ortam seçin. Ardından IP güvenlik duvarı ayarla'yı seçin.

Bu ortam için IP güvenlik duvarı ayarla bölmesinde, IP Güvenlik Duvarı'nı Aç olarak seçin.

İzin verilen IP adresleri listesi altında, RFC 4632'ye göre sınıfsız etki alanları arası yönlendirme (CIDR) biçiminde izin verilen IP aralıklarını belirtin. Birden çok IP aralığına sahipseniz bunları virgülle ayırın. Bu alan en fazla 4.000 alfasayısal karakter kabul eder ve maksimum 200 IP aralığına izin verir. IPv6 adreslerine hem onaltılık hem de sıkıştırılmış biçimde izin verilir.

Uygun olan diğer gelişmiş ayarları seçin:

- İzin verilen hizmet etiketleri listesi: Listeden, IP güvenlik duvarı kısıtlamalarını atlayabilen hizmet etiketlerini seçin.

- Microsoft güvenilen hizmetlerine erişim izin ver: Bu ayar, izleme ve kullanıcıyı destekleme gibi Microsoft güvenilen hizmetlerinin Dataverse ile Power Platform ortamına erişmeleri için IP güvenlik duvarı kısıtlamalarını atlamasına olanak tanır. Varsayılan olarak etkindir.

- Tüm uygulama kullanıcılarına erişim izni ver: Bu ayar, tüm uygulama kullanıcılarına Dataverse API'leri için üçüncü taraf ve birinci taraf erişimi sağlar. Varsayılan olarak etkindir. Bu değeri temizlerseniz, yalnızca üçüncü taraf uygulama kullanıcılarını engeller.

- Yalnızca denetim modunda IP güvenlik duvarını etkinleştir: Bu ayar IP güvenlik duvarını etkinleştirir ancak IP adresleri ne olursa olsun isteklere izin verir. Varsayılan olarak etkindir.

- Ters ara sunucu IP adresleri: Kuruluşunuzda yapılandırılmış ters proxy'ler varsa, Ters proxy IP adresleri alanına IP adreslerini virgülle ayırarak girin. Ters ara sunucu ayarı hem IP tabanlı tanımlama bilgisi bağlama hem de IP güvenlik duvarı için geçerlidir. Ters ara sunucu IP adreslerini almak için ağ yöneticinize başvurun.

Not

Ters ara sunucu, iletilen üst bilgide kullanıcı istemci IP adreslerini gönderecek şekilde yapılandırılmalıdır.

Kaydet'i seçin.

IP güvenlik duvarını ortam grubu düzeyinde etkinleştirme

IP güvenlik duvarı ayarlarını ortam grubu düzeyinde yapılandırmak için aşağıdaki adımları tamamlayın. Power Platform yönetim merkezinde oturum açın.

Gezinti bölmesinde Güvenlik'i seçin.

Güvenlik bölmesinde Kimlik ve erişim'i seçin.

Bir IP güvenlik duvarı bölmesi seçin.

Görüntülenen bölmede, güvenlik ayarının uygulanmasını istediğiniz Ortam grupları sekmesini seçin. Ardından IP güvenlik duvarı ayarla'yı seçin.

IP güvenlik duvarı ayarla bölmesinde, IP Güvenlik Duvarı'nı Açık olarak seçin.

İzin verilen IP adresleri listesi altında, RFC 4632'ye göre sınıfsız etki alanları arası yönlendirme (CIDR) biçiminde izin verilen IP aralıklarını belirtin. Birden çok IP aralığına sahipseniz bunları virgülle ayırın. Bu alan en fazla 4.000 alfasayısal karakter kabul eder ve maksimum 200 IP aralığına izin verir. IPv6 adreslerine hem onaltılık hem de sıkıştırılmış biçimde izin verilir.

Uygun olan diğer gelişmiş ayarları seçin:

- İzin verilen hizmet etiketleri listesi: Listeden, IP güvenlik duvarı kısıtlamalarını atlayabilen hizmet etiketlerini seçin.

- Microsoft güvenilen hizmetlerine erişim izin ver: Bu ayar, izleme ve kullanıcıyı destekleme gibi Microsoft güvenilen hizmetlerinin Dataverse ile Power Platform ortamına erişmeleri için IP güvenlik duvarı kısıtlamalarını atlamasına olanak tanır. Varsayılan olarak etkindir.

- Tüm uygulama kullanıcılarına erişim izni ver: Bu ayar, tüm uygulama kullanıcılarına Dataverse API'leri için üçüncü taraf ve birinci taraf erişimi sağlar. Varsayılan olarak etkindir. Bu değeri temizlerseniz, yalnızca üçüncü taraf uygulama kullanıcılarını engeller.

- Yalnızca denetim modunda IP güvenlik duvarını etkinleştir: Bu ayar IP güvenlik duvarını etkinleştirir ancak IP adresleri ne olursa olsun isteklere izin verir. Varsayılan olarak etkindir.

- Ters ara sunucu IP adresleri: Kuruluşunuzda yapılandırılmış ters proxy'ler varsa, Ters proxy IP adresleri alanına IP adreslerini virgülle ayırarak girin. Ters ara sunucu ayarı hem IP tabanlı tanımlama bilgisi bağlama hem de IP güvenlik duvarı için geçerlidir. Ters ara sunucu IP adreslerini almak için ağ yöneticinize başvurun.

Kaydet'i seçin.

Not

Ters ara sunucu, iletilen üst bilgide kullanıcı istemci IP adreslerini gönderecek şekilde yapılandırılmalıdır.

Seçilen ayarlar, bu ortam grubundaki tüm ortamlara uygulanır.

Dataverse OData API'sini kullanarak IP güvenlik duvarını etkinleştirin

Dataverse OData API bir Power Platform ortamdaki değerleri almanıza ve değiştirmenize olanak tanır. Ayrıntılı kılavuzlar için bkz Web API kullanarak sorgu verileri ve Web API kullanarak tablo satırlarını güncelleme ve silme (Microsoft Dataverse).

Tercih ettiğiniz araçları seçme esnekliğine sahipsiniz. Dataverse OData API yoluyla değerleri almak ve değiştirmek üzere aşağıdaki belgeleri kullanın:

- Dataverse Web API ile Insomnia kullanma

- PowerShell ve Visual Studio Code ile Hızlı Başlangıç Web API'si

OData API kullanarak IP güvenlik duvarını yapılandırma

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Yük

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Değeri doğru olarak ayarlayarak özelliği etkinleştirin veya değeri yanlış olarak ayarlayarak devre dışı bırakın.allowediprangeforfirewall— İzin verilmesi gereken IP aralıklarını listeleyin. Onları CIDR gösteriminde virgülle ayrılmış olarak sağlayın.Önemli

Servis etiketi adlarının IP güvenlik duvarının ayarlar sayfasında gördüğünüz adla tam olarak eşleştiğinden emin olun. Herhangi bir uyuşmazlık varsa IP kısıtlamaları doğru çalışmayabilir.

enableipbasedfirewallruleinauditmode– Doğru değeri yalnızca denetim modunu, yanlış değeri ise uygulama modunu gösterir.allowedservicetagsforfirewall– İzin verilmesi gereken servis etiketlerini virgülle ayırarak listeleyin. Servis etiketi yapılandırmak istemiyorsanız değeri null bırakın.allowapplicationuseraccess– Doğru varsayılan değerdir.allowmicrosofttrustedservicetags– Doğru varsayılan değerdir.

Önemli

Microsoft güvenilen hizmetlerine erişim izni ver ve Tüm uygulama kullanıcılarına erişim izni ver devre dışı bırakıldığında, Power Automate akışları gibi Dataverse kullanan bazı hizmetler artık çalışmayabilir.

IP güvenlik duvarını test etme

IP güvenlik duvarını sınamanız ve çalıştığını doğrulamanız gerekir.

Ortam için izin verilen IP adresleri listesinde olmayan bir IP adresiyle, Power Platform ortam URI'nıza göz atın.

İsteğiniz, şunu belirten bir iletiyle reddedilmelidir: "Gerçekleştirmeye çalıştığınız istek, IP'nize erişim engellendiği için reddedildi. Daha fazla bilgi için yöneticinizle iletişime geçin."

Ortam için izin verilen IP adresleri listesinde olmayan bir IP adresiyle Power Platform ortam URI'nıza göz atın.

Güvenlik rolünüz tarafından tanımlanan ortama erişiminiz olmalıdır.

Üretim ortamınızda IP güvenlik duvarını zorlamadan önce, test ortamınızda IP güvenlik duvarını test etmeli ve ardından Üretim ortamında yalnızca denetim modunu kullanmalısınız.

Not

Varsayılan olarak, TDS uç nokta Power Platform ortamında açılır.

Uygulama kullanıcıları için SPN filtreleme

Power Platform'daki IP Güvenlik Duvarı özelliği, yöneticilerin IP adresi aralıklarına göre ortamlara erişimi kısıtlamasına olanak tanır. Belirli uygulama kullanıcılarının (Hizmet Asıl Adları veya SPN'ler) bu kısıtlamaları atlaması gereken senaryolar için, API tabanlı bir yaklaşım kullanarak SPN filtrelemeyi etkinleştirebilirsiniz.

SPN filtrelemeyi etkinleştirme adımları

- Uygulama kullanıcısını ekleyin. Henüz eklenmemişse, uygulama kullanıcısını hedef ortama ekleyin ve uygun güvenlik rollerini atayın. Örnek: Kimliği 123 olan ve TestSPN adını taşıyan uygulama kullanıcısını ortama ekleyin ve gerekli rolleri atayın

- Sistem kullanıcı kimliğini alın.

Uygulama kullanıcısı için

systemuseridöğesini getirmek için aşağıdaki API çağrısını kullanın:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Uygulama kullanıcısını izin listesine ekleyin.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Yük

[

{

"isallowedbyipfirewall": true

}

]

- PPAC'de IP güvenlik duvarı ayarlarını yapılandırın. Power Platform Yönetim Merkezi'ne (PPAC) gidin ve IP Güvenlik Duvarı ayarlarını yapılandırın. Filtrelemeyi zorunlu kılmak için "Tüm uygulama kullanıcıları için erişime izin ver" seçeneğinin işaretli olmadığından emin olun.

IP güvenlik duvarı için lisanslama gereksinimleri

IP güvenlik duvarı yalnızca Yönetilen Ortamlar için etkinleştirilmiş ortamlarda uygulanır. Yönetilen Ortamlar; bağımsız Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages ve premium kullanım hakları veren Dynamics 365 lisanslarına destek hakkı olarak dahil edilir. Microsoft Power Platform için lisanslamaya genel bakış ile Yönetilen Ortam lisanslama hakkında bilgi edinin.

Buna ek olarak Dataverse için IP güvenlik duvarı kullanımına erişim, IP güvenlik duvarının zorlandığı ortamlardaki kullanıcıların bu aboneliklerden birine sahip olmasını gerektirir:

- Microsoft 365 veya Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Uyumluluk

- Microsoft 365 F5 Güvenlik ve Uyumluluk

- Microsoft 365 A5/E5/F5/G5 Bilgi Koruması ve İdare

- Microsoft 365 A5/E5/F5/G5 İçeriden Risk Yönetimi

Microsoft 365 lisansları hakkında daha fazla bilgi edinin

Sık sorulan sorular (SSS)

Power Platform'da IP güvenlik duvarı neleri kapsıyor?

IP güvenlik duvarı, Dataverse içeren herhangi bir Power Platform ortamında desteklenir.

IP adresi listesindeki bir değişiklik ne zaman geçerli olur?

İzin verilen IP adresleri veya aralıkları listesindeki değişiklikler genellikle yaklaşık 5-10 dakika içinde geçerli olur.

Bu özellik gerçek zamanlı olarak çalışıyor mu?

IP güvenlik duvarı koruması gerçek zamanlı olarak çalışır. Özellik ağ katmanında çalıştığından, kimlik doğrulaması isteği tamamlandıktan sonra isteği değerlendirir.

Bu özellik varsayılan olarak tüm ortamlarda etkin mi?

IP güvenlik duvarı varsayılan olarak etkinleştirilmemiştir. Power Platform yöneticisinin Yönetilen Ortamlar için özelliği etkinleştirmesi gerekir.

Yalnızca denetim modu nedir?

Yalnızca denetim modunda IP güvenlik duvarı, ortama çağrı yapan IP adreslerini tanımlar ve izin verilen bir aralıkta olsalar da olmasalar da hepsine izin verir. Bir Power Platform ortamında kısıtlamaları yapılandırırken bu özellik yararlı olur. Yalnızca denetim modunu en az bir hafta süreyle etkinleştirmenizi ve denetim günlüklerini dikkatli bir şekilde gözden geçirdikten sonra devre dışı bırakmanızı öneririz.

Bu özellik tüm ortamlarda kullanılabiliyor mu?

IP güvenlik duvarı özelliği yalnızca Yönetilen Ortamlar'da kullanılabilir.

IP adresi metin kutusuna ekleyebileceğim IP adresi sayısında sınırlama var mı?

CIDR biçiminde, 200'e kadar IP adresi aralığını RFC 4632'ye uygun şekilde virgülle ayrılmış olarak ekleyebilirsiniz.

Dataverse talepleri başarısız olursa ne yapmalıyım?

IP güvenlik duvarı için yanlış bir IP aralıkları yapılandırması bu soruna yol açabilir. IP güvenlik duvarı ayarları sayfasında IP aralıklarını kontrol edebilir ve doğrulayabilirsiniz. IP güvenlik duvarını uygulamadan önce Yalnızca denetim modunda etkinleştirmenizi öneririz.

Yalnızca denetim modu için denetim günlüğünü nasıl indirebilirim?

Denetim günlüğü verilerini JSON biçiminde indirmek için Dataverse OData API'sini kullanın. Denetim günlüğü API biçimi şu şekildedir:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- [orgURI] yerine Dataverse ortam URI'sini girin.

- Bu olay için eylem değerini 118 olarak ayarlayın.

- Döndürülecek öğe sayısını top=1 olarak veya istediğiniz sayıya ayarlayın.

Power Platform ortamımda IP güvenlik duvarı yapılandırıldıktan sonra Power Automate akışlarım beklendiği gibi çalışmıyor. Ne yapmalıyım?

IP güvenlik duvarı ayarlarında, Yönetilen bağlayıcılar giden IP adresleri'nde listelenen hizmet etiketlerine izin verin.

Ters proxy adresini doğru şekilde yapılandırdım ancak IP güvenlik duvarı çalışmıyor. Ne yapmalıyım?

Ters proxy'nizin, iletilen üstbilgideki istemci IP adresini gönderecek şekilde yapılandırıldığından emin olun.

Ortamımda IP güvenlik duvarı denetim işlevi çalışmıyor. Ne yapmalıyım?

IP güvenlik duvarı denetim günlükleri, kendi anahtarınızı getirin (BYOK) şifreleme anahtarları için etkinleştirilen kiracılarda desteklenmez. Kiracınızda kendi anahtarınızı getirin özelliği etkinse BYOK etkinleştirilmiş kiracıdaki tüm ortamlar yalnızca SQL için kilitlenir, bu nedenle denetim günlükleri yalnızca SQL'de depolanabilir. Müşteri tarafından yönetilen anahtara geçmenizi öneririz. BYOK'den müşteri tarafından yönetilen anahtara (CMKv2) geçmek için Kendi anahtarınızı getirin (BYOK) ortamlarını müşteri tarafından yönetilen anahtara geçirme bölümündeki adımları izleyin.

IP güvenlik duvarı IPv6 IP aralıklarını destekliyor mu?

Evet, IP güvenlik duvarı IPv6 IP aralıklarını destekler.